Информационная безопасность научного отдела. Пояснительная записка. Анализ предметной области

Скачать 0.78 Mb. Скачать 0.78 Mb.

|

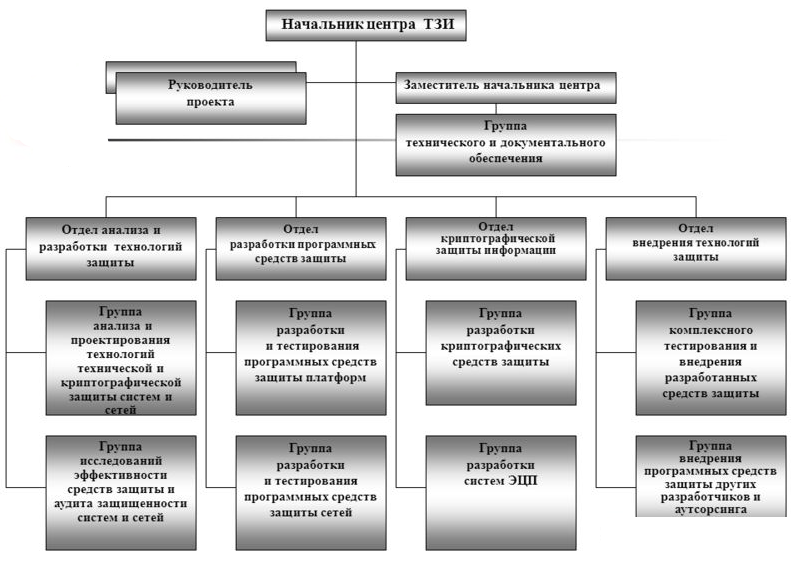

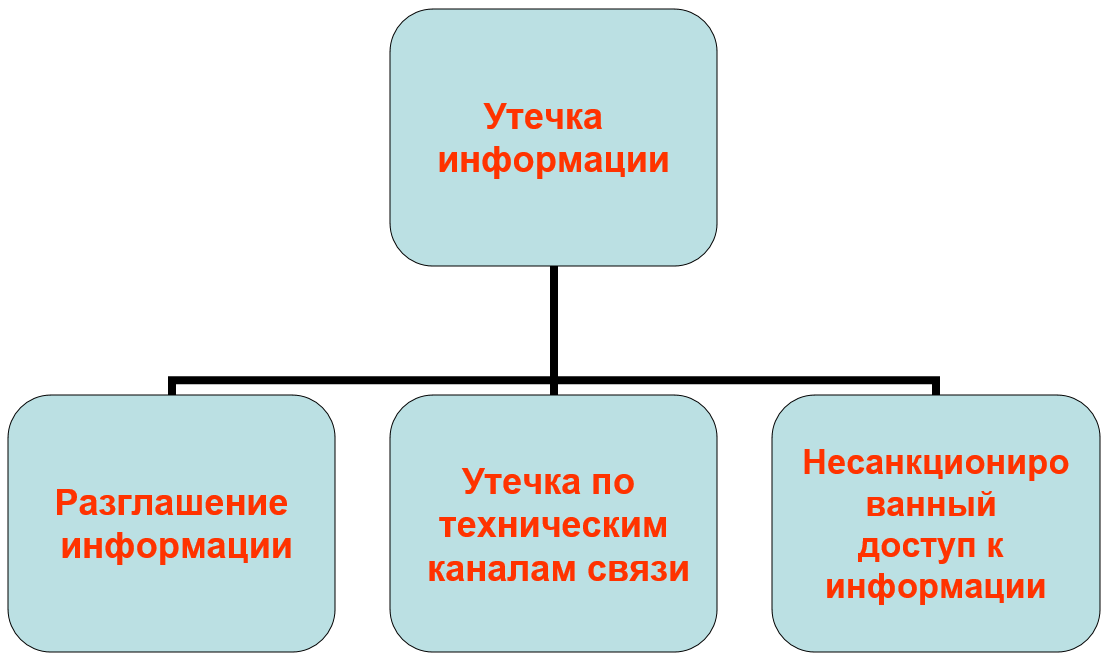

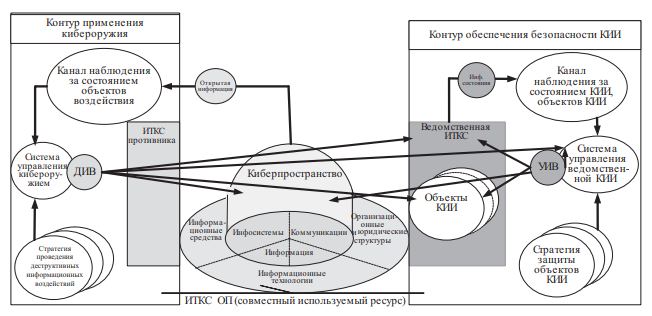

ОглавлениеВведение 3 1 Анализ предметной области 4 1.1 Анализ научного отдела 4 1.2 Расположения отдела 7 1.3 Техническое оснащение помещений 8 2 Каналы утечки информации 9 2.1 Выявление возможных каналов утечки информации в научном отделе 9 2.2 Каналы утечки информации, обрабатываемой техническими средствами приема, обработки, хранения и передачи информации 10 2.2.1 Электромагнитные каналы 11 2.2.2 Электрические каналы 12 2.2.3 Параметрические каналы 14 2.2.4 Вибрационные каналы 14 2.3 Каналы утечки речевой информации 14 2.3.1 Акустические каналы 15 2.3.2 Виброакустические каналы 16 2.3.3 Акустоэлектрические каналы 16 2.3.4 Оптико-электронный (лазерный) канал 17 2.3.5 Параметрические каналы 18 2.4 Несанкционированный доступ к информации, обрабатываемой средствами вычислительной техники 18 2.4.1 Атаки на уровне операционной системы 18 2.4.2 Атаки на уровне сетевого программного обеспечения 19 2.5 Деструктивное информационное воздействие на сотрудников научного отдела 19 3 Концепция защиты научного отдела 21 3.1 Организация защиты речевой информации 22 3.2 Защита электросети 24 3.3 Защита оконечного оборудования слаботочных линий 24 3.4 Защита информации, обрабатываемой техническими средствами 25 3.5 Защита информации от несанкционированного доступа 25 3.6 Защита сотрудников от деструктивного информационного воздействия 26 4 Методика оценки устойчивости функционирования объектов критической информационной инфраструктуры, функционирующей в киберпространстве 28 4.1 Способы управления киберустойчивостью 28 4.2 Методика оценки киберустойчивости 29 Заключение 31 Список использованных источников 32 ВведениеВ истории известно множество случаев кражи информации, которые приводили к негативным последствиям для ее владельцев. Именно поэтому информацию следует тщательно защищать. Информация передается по различным каналам связи, которые должны быть защищены надлежащим образом. В случае слабой защиты этих каналов, информация может стать доступной для посторонних лиц. Для устранения таких ситуаций используются различные технические средства, которые не позволяют информации распространяться дальше заданной зоны. Особенно важной является информация, обеспечивающая безопасность государства. Примерами данной информации могут служить: 1. Передовые разработки в области военной техники. 2. Научные исследования в области криптографии. 3. Направления исследований государственных научных организаций. 4. Места проживание сотрудников и их семей. Утечка данной информации может нанести значительный вред государству, поэтому её необходимо особо тщательно защищать. Цель данной курсовой работы заключается в обеспечении информационной безопасности научного отдела, осуществляющего современные исследования в области криптографии в условиях противодействия иностранным разведкам. Для достижения поставленной цели, необходимо решить следующие задачи: 1. Проанализировать предметную область. 2. Выявить возможные каналы утечки информации. 3. Предложить концепцию противоборства получению важных данных злоумышленниками. 4. Рассмотреть модель оценки устойчивости критической информационной инфраструктуры. 1 Анализ предметной области1.1 Анализ научного отделаВ данной работе рассматривается обеспечение информационной безопасности научного отдела. Научный отдел – это структурное подразделение, основным направлением деятельности которого является осуществление комплекса работ по проведению современных исследований в области криптографии, осуществляемых сотрудниками отдела. Задачи научного отдела: 1. Выполнение научно-исследовательских, конструкторских, технологических, опытно-конструкторских, работ. 2. Научно-техническое обеспечение исследовательского процесса и подготовка специалистов высшей квалификации. 3. Создание и реализация научно-технической продукции, мелкосерийной и малотоннажной наукоемкой продукции. 4. Подготовка и переподготовка кадров для сопровождения созданной научно-технической продукции 5. Оказание научно-технических и консультационных услуг по всем направлениям своей деятельности. 6. Информационное обслуживание, организация семинаров, совещаний, реализация продукции интеллектуальной деятельности. 7. Повышение актуальности, практической значимости научных исследований, проводимых сотрудниками научного отдела. 8. Развитие и эффективное использование научного потенциала Института. 9. Выполнение исследований самостоятельно, в составе авторских коллективов, во взаимодействии с другими структурными подразделениями. Функции научного отдела: 1. Сопровождение выполнения фундаментальных, прикладных исследований и разработок ученых по современным направлениям криптографии. 2. Координация и содействие организации научных конференций, симпозиумов и других научных мероприятий. 3. Подготовка к изданию монографий, научно-практических рекомендаций, сборников статей, оформление и регистрация научных отчетов ученых. 4. Работа по защите интеллектуальной собственности ученых вуза. 5. Подготовка аналитических, информационных и отчетных материалов. 6. Осуществление в установленном порядке учета и регистрации научных исследований и их результатов, проводимых по планам научной деятельности отдела. 7. Осуществление научных связей, сотрудничества с внешними организациями в русле развития отечественной науки. Структура научного отдела представлена на рисунке 1. Научный отдел, занимающийся современными криптографическими исследованиями государственной важности, можно отнести к критической информационной инфраструктуре. Под критической информационной инфраструктурой РФ (КИИ) подразумевается совокупность автоматизированных систем управления производственными и технологическими процессами критически важных объектов РФ и обеспечивающих их взаимодействие информационно-телекоммуникационных сетей, а также ИТ-систем и сетей связи, предназначенных для решения задач государственного управления, обеспечения обороноспособности, безопасности и правопорядка. Модель защиты критической информационной инфраструктуры, предлагаемая ФСБ представлена на рисунке 2.  Рисунок 1 – Структура научного отдела  Рисунок 2 – Модель защиты КИИ 1.2 Расположения отделаРассматриваемый научный отдел представляет собой выделенное помещение, в котором проводятся современные исследования в области криптографии. Помещение располагается в пятнадцатиэтажном доме, на четырнадцатом этаже и занимает весь этаж. Помещение оснащено: 1. Коридором. Данное помещение представляет из себя вход в фирму. Сотрудники поднимаются на лифте на четырнадцатый этаж и попадают в коридор. Чтобы попасть в организацию, сотруднику необходимо просканировать сетчатку глаза. Сканер расположен возле входа в организацию. 2. Гардеробом. Здесь сотрудники переодеваются. 3. Отделом разработки программного обеспечения. Здесь сотрудники разрабатывают криптографические алгоритмы и прикладное программное обеспечение. 4. Отделом конструирования аппаратных средств. Здесь сотрудники создают различные криптографические аппаратные средства. 5. Отделом тестирования. Здесь производится тестирование аппаратных средств и программного обеспечения. 6. Отделом исследования. Здесь осуществляются различного рода математические расчёты и проводятся исследования в данной предметной области. 6. Переговорной комнатой. Здесь производятся различные совещания сотрудников по тем или иным проблемам. 7. Столовой. 8. Кабинетом начальника отдела. 9. Серверной. Каждое из перечисленных помещений оснащено окнами, системой вентиляции, пожаротушения и предупреждения о чрезвычайных ситуациях. 1.3 Техническое оснащение помещенийАвтоматизированное рабочее место (АРМ) – программно-технический комплекс, предназначенный для автоматизации деятельности определенного вида. АРМ объединяет программно-аппаратные средства, обеспечивающие взаимодействие человека с компьютером, предоставляет возможность ввода информации (через клавиатуру, компьютерную мышь, сканер и так далее) и её вывод на экран монитора, принтер, графопостроитель, звуковую карту – динамики или иные устройства вывода. Научный отел имеет следующее оснащение: 1. АРМ сотрудников для разработки программного обеспечения, моделирования криптографических устройств, тестирования ПО, проведения исследований, обеспечения переговорного процесса. 2. Аппараты и станки для сбора криптографических изделий. 3. Оборудование для тестирование аппаратных средств. 4. Оборудование для проведения исследований. 5. Контрольно-измерительная аппаратура. 6. Акустическая система. 7. Система видео обеспечения. 8. Выделенный файл сервер. 9. Прокси-сервер. 10. Сервер базы данных. 11. Вычислительной сервер (сервер, осуществляющий математические расчёты). 2 Каналы утечки информации2.1 Выявление возможных каналов утечки информации в научном отделеОсновными источниками информации в рассматриваемом научном отделе могут быть: 1. Руководитель предприятия. 2. Сотрудники отдела. 3. АРМ сотрудников предприятия. 4. Серверная комната. 5. Приборы тестирования, исследования и конструирования. Каждый из перечисленных источников защищаемой информации относится к одному или нескольким каналам утечки информации. Опасные каналы утечки информации для научного отдела представлены на рисунке 3.  Рисунок 3 – Классификация каналов утечки информации Утечку информации по техническому каналу можно разделить на следующие категории: 1. Каналы утечки информации, обрабатываемой техническими средствами приема, обработки, хранения и передачи информации. 2. Каналы утечки речевой информации. 3. Каналы утечки информации при ее передаче по каналам связи. 4. Технические каналы утечки видовой информации. 2.2 Каналы утечки информации, обрабатываемой техническими средствами приема, обработки, хранения и передачи информацииК техническим средствам приема информации (ТСПИ), а также ее обработки, хранения и передачи относят технические средства, непосредственно обрабатывающие конфиденциальную информацию. В их число входят электронно-вычислительная техника, АТС для ведения секретных переговоров, системы оперативно-командной и громкоговорящей связи, системы звукоусиления, звукового сопровождения и звукозаписи и так далее. При выявлении технических каналов утечки информации ТСПИ необходимо рассматривать как систему, включающую основное оборудование, оконечные устройства, соединительные линии (совокупность проводов и кабелей, прокладываемых между отдельными ТСПИ и их элементами), распределительные и коммутационные устройства, системы электропитания, системы заземления. Наряду с ТСПИ в помещениях устанавливаются технические средства и системы, непосредственно не участвующие в обработке конфиденциальной информации, но использующиеся совместно с ТСПИ и находящиеся в зоне электромагнитного поля, создаваемого ТСПИ. Такие технические средства и системы называются вспомогательными техническими средствами и системами (ВТСС). Это технические средства открытой телефонной, громкоговорящей связи, системы пожарной и охранной сигнализации, средства и системы кондиционирования, электрификации, радиофикации, часофикации, электробытовые приборы и т.д. В качестве канала утечки информации наибольший интерес представляют ВТСС, имеющие выход за пределы контролируемой зоны (КЗ). Контролируемая зона - территория (либо здание, группа помещений, помещение), на которой исключено неконтролируемое пребывание лиц и транспортных средств, не имеющих постоянного или разового допуска. Кроме соединительных линий ТСПИ и ВТСС за пределы контролируемой зоны могут выходить провода и кабели, к ним не относящиеся, но проходящие через помещения, где установлены технические средства, а также металлические трубы систем отопления, водоснабжения и другие токопроводящие металлоконструкции. Такие провода, кабели и токопроводящие элементы называются посторонними проводниками. 2.2.1 Электромагнитные каналыВ ТСПИ носителем информации является электрический ток, параметры которого (амплитуда, частота либо фаза) изменяются по закону изменения информационного сигнала. При прохождении электрического тока по токоведущим элементам ТСПИ вокруг них возникает электрическое и магнитное поля. В силу этого элементы ТСПИ можно рассматривать как излучатели электромагнитного поля, несущего информацию. Электромагнитные излучения на частотах самовозбуждения УНЧ ТСПИ. Самовозбуждение УНЧ ТСПИ (например, усилителей систем звукоусиления и звукового сопровождения, магнитофонов, систем громкоговорящей связи и т.п.) возможно за счет образования случайных паразитных обратных связей, что приводит к переводу усилителя в режим автогенерации сигналов. Перехват побочных электромагнитных излучений ТСПИ осуществляется средствами радиотехнической разведки, размещенными вне контролируемой зоны. Наводки электромагнитных излучений ТСПИ возникают при излучении элементами ТСПИ информационных сигналов, а также при наличии гальванической связи соединительных линий ТСПИ и посторонних проводников или линий ВТСС. Уровень наводимых сигналов в значительной степени зависит от мощности излучаемых сигналов, расстояния до проводников, а также длины совместного пробега соединительных линий ТСПИ и посторонних проводников. 2.2.2 Электрические каналыНаводки электромагнитных излучений ТСПИ возникают при излучении элементами ТСПИ информационных сигналов, а также при наличии гальванической связи соединительных линий ТСПИ и посторонних проводников или линий ВТСС. Уровень наводимых сигналов в значительной степени зависит от мощности излучаемых сигналов, расстояния до проводников, а также длины совместного пробега соединительных линий ТСПИ и посторонних проводников. Случайной антенной является цепь ВТСС или посторонние проводники, способные принимать побочные электромагнитные излучения. Случайные антенны могут быть сосредоточенными и распределенными. Сосредоточенная случайная антенна представляет собой компактное техническое средство (например, телефонный аппарат). К распределенным случайным антеннам относятся кабели, провода, металлические трубы и другие токопроводящие коммуникации. Просачивание информационных сигналов в линии электропитания возможно при наличии магнитных связей между выходным трансформатором усилителя (например, УНЧ) и трансформатором блока питания. Кроме того, токи усиливаемых информационных сигналов замыкаются через источник электропитания, создавая на его внутреннем сопротивлении дополнительное напряжение, которое может быть обнаружено в линии электропитания. Информационный сигнал может проникнуть в линию электропитания также в результате того, что среднее значение потребляемого тока в оконечных каскадах усилителей зависит от амплитуды информационного сигнала, что создает неравномерную нагрузку на выпрямитель и приводит к изменению потребляемого тока по закону изменения информационного сигнала. Просачивание информационных сигналов в цепи заземления. Кроме заземляющих проводников, служащих для непосредственного соединения ТСПИ с контуром заземления, гальваническую связь с землей могут иметь различные проводники, выходящие за пределы контролируемой зоны. К ним относятся нулевой провод сети электропитания, экраны соединительных кабелей, металлические трубы систем отопления и водоснабжения, металлическая арматура железобетонных конструкций и т.д. Все эти проводники совместно с заземляющим устройством образуют разветвленную систему заземления, в которую могут просачиваться информационные сигналы. Перехват информационных сигналов возможен путем непосредственного подключения к соединительным линиям ВТСС и посторонним проводникам, проходящим через помещения, где установлены ТСПИ, а также к их системам электропитания и заземления. Съем информации с использованием закладных устройств. Съем информации, обрабатываемой в ТСПИ, возможен путем установки в них электронных устройств перехвата – закладных устройств (ЗУ). Эти устройства представляют собой мини-передатчики, излучение которых модулируется информационным сигналом. Электронные устройства перехвата информации, устанавливаемые в ТСПИ, иногда называют аппаратными закладками. Наиболее часто такие закладки устанавливаются в ТСПИ иностранного производства, однако возможна их установка и в отечественных средствах. Перехваченная с помощью ЗУ информация или непосредственно передается по радиоканалу, или сначала записывается на специальное запоминающее устройство, а затем по команде передается на контрольный пункт перехвата. 2.2.3 Параметрические каналыПерехват информации возможен путем «высокочастотного облучения» ТСПИ. При взаимодействии облучающего электромагнитного поля с элементами ТСПИ происходит переизлучение электромагнитного поля. В ряде случаев это вторичное излучение имеет модуляцию, обусловленную воздействием информационного сигнала. Поскольку переизлученное электромагнитное поле имеет параметры, отличные от облучающего поля, данный канал утечки информации часто называют параметрическим. Для перехвата информации по данному каналу необходимы специальные высокочастотные генераторы с антеннами, имеющими узкие диаграммы направленности, и специальные радиоприемные устройства. 2.2.4 Вибрационные каналыНекоторые ТСПИ имеют в своем составе печатающие устройства, для которых можно найти соответствие между распечатываемым символом и его акустическим образом. Данный принцип лежит в основе канала утечки информации по вибрационному каналу. 2.3 Каналы утечки речевой информацииВ случае, когда источником информации является голосовой аппарат человека, информация называется речевой. Речевой сигнал – сложный акустический сигнал, основная энергия которого сосредоточена в диапазоне частот от 300 до 4000 Гц. Голосовой аппарат человека является первичным источником акустических колебаний, которые представляют собой возмущения воздушной среды в виде волн сжатия и растяжения (продольных волн). Под действием акустических колебаний в ограждающих строительных конструкциях и инженерных коммуникациях помещения, в котором находится речевой источник, возникают вибрационные колебания. Таким образом, в своем первоначальном состоянии речевой сигнал в помещении присутствует в виде акустических и вибрационных колебаний. Различного рода преобразователи акустических и вибрационных колебаний являются вторичными источниками. К последним относятся: громкоговорители, телефоны, микрофоны, акселерометры и другие устройства. 2.3.1 Акустические каналыВ акустических каналах утечки информации средой распространения речевых сигналов является воздух, и для их перехвата используются высокочувствительные микрофоны и специальные направленные микрофоны, которые соединяются с портативными звукозаписывающими устройствами или со специальными миниатюрными передатчиками. Автономные устройства, конструктивно объединяющие микрофоны и передатчики, называют закладными устройствами (ЗУ) перехвата речевой информации. Перехваченная ЗУ речевая информация может передаваться по радиоканалу, сети электропитания, оптическому (ИК) каналу, соединительным линиям ВТСС, посторонним проводникам, инженерным коммуникациям в ультразвуковом (УЗ) диапазоне частот, телефонной линии с вызовом от внешнего телефонного абонента. Прием информации, передаваемой закладными устройствами, осуществляется, как правило, на специальные приемные устройства, работающие в соответствующем диапазоне длин волн. Однако существуют исключения из этого правила. Так, в случае передачи информации по телефонной линии с вызовом от внешнего абонента прием можно осуществлять с обычного телефонного аппарата. Использование портативных диктофонов и закладных устройств требует проникновения в контролируемое помещение. В том случае, когда это не удается, для перехвата речевой информации используются направленные микрофоны. 2.3.2 Виброакустические каналыВ виброакустических каналах утечки информации средой распространения речевых сигналов являются ограждающие строительные конструкции помещений (стены, потолки, полы) и инженерные коммуникации (трубы водоснабжения, отопления, вентиляции и т.п.). Для перехвата речевых сигналов в этом случае используются вибродатчики (акселерометры). Вибродатчик, соединенный с электронным усилителем называют электронным стетоскопом. Электронный стетоскоп позволяет осуществлять прослушивание речи с помощью головных телефонов и ее запись на диктофон. По виброакустическому каналу также возможен перехват информации с использованием закладных устройств. 2.3.3 Акустоэлектрические каналыАкустоэлектрические каналы утечки информации возникают за счет преобразований акустических сигналов в электрические. Некоторые элементы ВТСС, в том числе трансформаторы, катушки индуктивности, электромагниты вторичных электрочасов, звонков телефонных аппаратов и т.п., обладают свойством изменять свои параметры (емкость, индуктивность, сопротивление) под действием акустического поля, создаваемого источником речевого сигнала. Изменение параметров приводит либо к появлению на данных элементах электродвижущей силы (ЭДС), либо к модуляции токов, протекающих по этим элементам в соответствии с изменениями воздействующего акустического поля. ВТСС, кроме указанных элементов, могут содержать непосредственно акустоэлектрические преобразователи. К таким ВТСС относятся некоторые типы датчиков охранной и пожарной сигнализации, громкоговорители ретрансляционной сети и т.д. Эффект акустоэлектрического преобразования в специальной литературе называют «микрофонным эффектом». Перехват акустоэлектрических колебаний в данном канале утечки информации осуществляется путем непосредственного подключения к соединительным линиям ВТСС специальных высокочувствительных низкочастотных усилителей. 2.3.4 Оптико-электронный (лазерный) каналОптико-электронный (лазерный) канал утечки акустической информации образуется при облучении лазерным лучом вибрирующих под действием акустического речевого сигнала отражающих поверхностей помещений (оконных стекол, зеркал и т.д.). Отраженное лазера модулируется по амплитуде и фазе и принимается приемником оптического (лазерного) излучения, при демодуляции которого выделяется речевая информация. Для организации такого канала предпочтительным является использование зеркального отражения лазерного луча. Однако при небольших расстояниях до отражающих поверхностей (порядка нескольких десятков метров) может быть использовано диффузное отражение лазерного излучения. Для перехвата речевой информации по данному каналу используются сложные лазерные системы, которые в литературе часто называют «лазерными микрофонами». Работают они, как правило, в ближнем инфракрасном диапазоне длин волн. 2.3.5 Параметрические каналыВ результате воздействия акустического поля меняется давление на все элементы высокочастотных генераторов ТСПИ и ВТСС. При этом изменяется взаимное расположение элементов схем, проводов в катушках индуктивности, дросселей и т.п., что может привести к изменениям параметров высокочастотного сигнала, например, к модуляции его информационным сигналом. Поэтому этот канал утечки информации называется параметрическим. Наиболее часто наблюдается паразитная модуляция информационным сигналом излучений гетеродинов радиоприемных и телевизионных устройств, находящихся в помещениях, где ведутся конфиденциальные разговоры. 2.4 Несанкционированный доступ к информации, обрабатываемой средствами вычислительной техники2.4.1 Атаки на уровне операционной системыВозможности несанкционированного доступа на практике в значительной степени зависят от архитектуры и конфигурации конкретной операционной системы. Однако имеются методы НСД, которые могут применяться практически к любым операционным системам: 1. Кража пароля. 2. Получение пароля из файла, в котором пароль был сохранен пользователем; кража внешнего носителя парольной информации и т.д.; 3. Сканирование жестких дисков компьютера. 4. Сборка «мусора» (если средства операционной системы позволяют восстанавливать ранее удаленные объекты). 5. Превышение полномочий (используются ошибки в программном обеспечении или в администрировании операционной системы). 6. Отказ в обслуживании (целью НСД является частичный или полный вывод из строя операционной системы). 2.4.2 Атаки на уровне сетевого программного обеспеченияСетевое программное обеспечение является наиболее уязвимым, потому что канал связи, по которому передаются сообщения, чаще всего не защищен, и всякий, кто может иметь доступ к этому каналу, соответственно может перехватывать сообщения и отправлять свои собственные. Поэтому на уровне СПО возможны следующие методы НСД: 1. Прослушивание сегмента локальной сети. 2. Перехват сообщений на маршрутизаторе. 3. Навязывание сообщений (отправляя в сеть сообщения с ложным обратным сетевым адресом, злоумышленник переключает на свой компьютер уже установленные сетевые соединения и получает права пользователей). Для противодействия указанным методам НСД следует максимально защитить каналы связи и тем самым затруднить обмен информацией по сети для тех, кто не является легальным пользователем. 2.5 Деструктивное информационное воздействие на сотрудников научного отделаТехническая защита информации не является исчерпывающим средством, обеспечивающим необходимый уровень защищенности автоматизированной системы. Использование дорогостоящих технических решений создает иллюзию абсолютной защищенности, причем обстоятельство, что любая система безопасности не может функционировать автономно без участия человека – ускользает из поля зрения. Исследования информационной безопасности автоматизированных систем свидетельствует о том, что самым слабым ее элементом является человеческий фактор. Для несанкционированного доступа к защищаемым сведениям, помимо кибернетических атак, могут быть использованы методы социальной инженерии. Различие состоит в том, что в первом случае, в качестве объекта атаки выступают технические средства, а во втором – психика субъектов – сотрудников и руководителей научного отдела. Набор способов воздействия социальной инженерии весьма разнообразен. Воздействие информации на сознание личности условно можно разделить на конструктивное и деструктивное. Конструктивное информационное воздействие на сознание личности формирует положительное отношение к внешней среде и происходящим в ней явлениям. Деструктивное информационное воздействие представляет собой негативное воздействие информации, распространяемой через средства массовой информации и коммуникации, результатом которого является изменение или искажение имеющихся у индивида представлений о реальности. Личность насыщаемая искажённой, деструктивной информацией не может принять адекватное решение, противостоять деструктивному воздействию, такая личность характеризуется снижением волевой, мотивационной деятельности, нестабильностью эмоциональной сферы, частой сменой настроения, ощущением усталости, возможны деформации структурных элементов сознания, таких как самосознание и знания об окружающем мире. Деструктивное информационное воздействие на сознание личности носит принудительный характер. Разомнутость информационной среды для каждого сотрудника (доступ практически любого информационного контента) делает невозможным контроль со стороны системы управления за теми информационными потоками, с которыми приходится ежедневно работать. Так, руководитель лишается возможности лидировать в какой-либо информационной области (он даже может отставать), что не позволяет в полной мере использовать один из популярных инструментов власти – информационный. 3 Концепция защиты научного отделаЗащита информации в новых экономических условиях представляет собой целенаправленную деятельность собственников информации по исключению или существенному ограничению утечки, искажения или уничтожения защищаемых ими сведений. Защита информации должна предусматривать ее сохранность от широкого круга различных угроз, таких, как утечка информации, несанкционированные и непреднамеренные воздействия. Как правило, защите подлежит категорированная или конфиденциальная информация. Защита информации от технических средств разведки представляет собой совокупность организационных и технических мероприятий, проводимых с целью исключения (существенного затруднения) добывания злоумышленником информации об объекте защиты с помощью технических средств. Защита от этих средств достигается комплексным применением согласованных по цели, месту и времени мер защиты. Эффективное противодействие обеспечивается только при комплексном использовании средств и организационно-технических методов в целях защиты охраняемых сведений об объекте, осуществляемых в соответствии с целями и задачами противодействия, этапами жизненного цикла объекта и способами противодействия. При этом к защите информации предъявляется ряд требований. Защита должна проводиться: своевременно, активно, разнообразно, непрерывно, рационально, комплексно, планово. 3.1 Организация защиты речевой информацииСуществуют пассивные и активные способы защиты речи от несанкционированного прослушивания. Пассивные предполагают ослабление непосредственно акустических сигналов, циркулирующих в помещении, а также продуктов электроакустических преобразований в соединительных линиях ВТСС, возникающих как естественным путем, так и в результате ВЧ навязывания. Ослабление акустических сигналов осуществляется путем звукоизоляции помещений. Прохождению информационных электрических сигналов и сигналов высокочастотного навязывания препятствуют фильтры. Если стены и перегородки выполнены однослойными, акустически однородными, то их целесообразно усиливать конструкцией типа «плита на относе», устанавливаемой со стороны помещения. Оконные стекла желательно виброизолировать от рам с помощью резиновых прокладок. Целесообразно применение тройного остекления окон на двух рамах, закрепленных на отдельных коробках. При этом на внешней раме устанавливаются сближенные стекла, а между коробками укладывается звукопоглощающий материал. В качестве дверей целесообразно использовать двойные двери с тамбуром, при этом дверные коробки должны иметь вибрационную развязку друг от друга. Выделение акустического сигнала на фоне естественных шумов происходит при определенных соотношениях сигнал/шум. Производя звукоизоляцию, добиваются его снижения до предела, затрудняющего (исключающего) возможность выделения речевых сигналов, проникающих за пределы контролируемой зоны по акустическому или виброакустическому (ограждающие конструкции, трубопроводы) каналам. Для сплошных, однородных, строительных конструкций ослабление акустического сигнала, характеризующее качество звукоизоляции на средних частотах, рассчитывается по формуле:  где  – масса – масса  ограждения, кг; f- частота звука, Гц. ограждения, кг; f- частота звука, Гц.Уровень сигнала за преградой  оценивается выражением: оценивается выражением: где  – уровень речевого сигнала в помещении, дБ, – уровень речевого сигнала в помещении, дБ,  – площадь ограждения, м2; – площадь ограждения, м2;  – коэффициент поглощения материала ограждения, дБ. – коэффициент поглощения материала ограждения, дБ.Активные предусматривают создание маскирующих помех, подавление аппаратов звукозаписи и подслушивания, а также уничтожение последних. Виброакустический канал утечки образуют: источники конфиденциальной информации (люди, технические устройства), среда распространения (воздух, ограждающие конструкции помещений, трубопроводы), средства съема (микрофоны, стетоскопы). Для защиты помещений применяют генераторы белого или розового шума и системы вибрационного зашумления, укомплектованные, как правило, электромагнитными и пьезоэлектрическими вибропреобразователями. Качество этих систем оценивают превышением интенсивности маскирующего воздействия над уровнем акустических сигналов в воздушной или твердой средах. Величина превышения помехи над сигналом регламентируется руководящими документами Гостехкомиссии России. Резкое уменьшение габаритов и усиление чувствительности современных диктофонов привело к необходимости отдельно рассмотреть вопрос об их подавлении. Для подавления портативных диктофонов используют устройства, представляющие собой генераторы мощных шумовых сигналов дециметрового диапазона частот. Импульсные помеховые сигналы воздействуют на микрофонные цепи и усилительные устройства диктофонов, в результате чего оказываются записанными вместе с полезными сигналами, вызывая сильные искажения информации. По типу применения подавители диктофонов подразделяются на портативные и стационарные. Портативные подавители («Шумо-трон-3», «Шторм», «Штурм»), как правило, изготавливаются в виде кейсов, имеют устройство дистанционного управления, а некоторые («Шумотрон-3») и устройства дистанционного контроля. 3.2 Защита электросетиАкустические закладки, транслирующие информацию по электросети, нейтрализуются фильтрованием и маскированием. Для фильтрации применяются разделительные трансформаторы и помехоподавляющие фильтры. Разделительные трансформаторы предотвращают проникновение сигналов, появляющихся в первичной обмотке, во вторичную. Нежелательные резистивные и емкостные связи между обмотками устраняют с помощью внутренних экранов и элементов, имеющих высокое сопротивление изоляции. Степень снижения уровня наводок достигает 40 дБ. 3.3 Защита оконечного оборудования слаботочных линийПассивная защита от микрофонного эффекта и ВЧ-навязывания осуществляется путем ограничения и фильтрации или отключением источников опасных сигналов. В схемах ограничителей используют встречно включенные полупроводниковые диоды, сопротивление которых для малых (преобразованных) сигналов, составляющее сотни килоом, препятствует их прохождению в слаботочную линию. Для токов большой амплитуды, соответствующих полезным сигналам, сопротивление оказывается равным сотням ом и они свободно проходят в линию. Для защиты телефонных аппаратов, как правило, используют приборы, сочетающие свойства фильтра и ограничителя. Вместо устаревшего устройства «Гранит» применяют сертифицированные изделия «Корунд» и «Грань-300». Активная защита оконечных устройств осуществляется путем маскирования полезных сигналов. Изделия серии МП, снабженные фильтрами от ВЧ-навязывания, генерируют в линии шумоподобные колебания. 3.4 Защита информации, обрабатываемой техническими средствамиОслабление побочных электромагнитных излучений ТСПИ и их наводок осуществляется экранированием и заземлением средств и их соединительных линий, просачивание в цепи электропитания предотвращается фильтрацией информационных сигналов, а для маскирования ПЭМИН используются системы зашумления, подробно рассмотренные в специальном пособии. 3.5 Защита информации от несанкционированного доступаРассмотрим меры защиты компьютерных систем: 1. Аутентификация пользователей. Данная мера требует, чтобы пользователи выполняли процедуры входа в компьютер, используя это как средство для идентификации в начале работы. Еще более надёжное решение состоит в организации контроля доступа в помещения или к конкретному компьютеру сети с помощью идентификационных пластиковых карточек с встроенной микросхемой – так называемых микропроцессорных карточек. 2. Защита паролем. 3. Процедуры авторизации. В организации, имеющей дело с критическими данными, должны быть разработаны и внедрены процедуры авторизации, которые определяют, кто из пользователей должен иметь доступ к той или иной информации и приложениям. 4. Предосторожности при работе. 5. Защита носителей информации (исходных документов, лент, картриджей, дисков, распечаток). 6. Резервное копирование. 7. Защита данных от перехвата. Для защиты информации во внешнем канале связи используются следующие устройства: скремблеры для защиты речевой информации, шифраторы для широковещательной связи и криптографические средства, обеспечивающие шифрование цифровых данных. 3.6 Защита сотрудников от деструктивного информационного воздействияОпираясь только на идеологию обеспечения защиты сотрудников в современном информационном мире, понимаемую как ограждение от деструктивных воздействий, проблему психологической устойчивости нельзя решить. Действенным механизмом такого рода устойчивости может быть, лишь собственная (личностная) активная позиция (как результат творческого осмысления поступающей информации и принятия ценностно-смыслового решения об отношении к ней). Формирование у сотрудников такой активной позиции предполагает наличие в ней двух компонентов: 1. Ситуационный – обладание технологией (алгоритмом и развитой способностью к мыследеятельности) ситуационного реагирования; 2. Базовый – наличие ценностно-смысловой системы, через призму которой осуществляются восприятие и интерпретация всей поступающей информации. Ее функция – обеспечивать разумную ориентировку в информационном пространстве, критически воспринимать и оценивать различные виды информации, понимать цели и технологии деструктивных информационно-психологических воздействий, сохранять устойчивость при выполнении своих служебных обязанностей. Технологически психологическая готовность к информационному противоборству выступает как способность к пониманию реальных целевых установок источников информации и стоящих за ними интересов «партнеров». Должна быть система ценностей, которая может и должна быть, фундаментом психологического механизма регуляции поведения и деятельности каждого сотрудника. 4 Методика оценки устойчивости функционирования объектов критической информационной инфраструктуры, функционирующей в киберпространствеСуществует потребность в разработке способов проектирования системы оценки функциональной устойчивости КИИ в условиях информационного противоборства. При этом надо отметить, что представленная на рисунке 4 упрощенная модель позволяет сформулировать и описать важнейшие качества и свойства управления, определяющие киберустойчивость (рисунок 5).  Рисунок 4 – Модель информационного противодействия в кибернетическом пространстве 4.1 Способы управления киберустойчивостьюС устойчивостью в техно и инфосфере все более или менее определено, чего не скажешь про устойчивость в киберпространстве (киберустойчивость). Здесь возникает ряд вопросов, связанных с виртуальностью указанной среды. Причем процессы, происходящие в ней, оказывают прямые или косвенные воздействия, сказывающиеся на устойчивости функционирования КИИ в технои инфосфере. Анализ (рисунок 5) показывает, что киберустойчивость является интегральным показателем и определяется киберживучестью, киберпомехоустойчивостью и кибернадежностью, которые отражают возможность выполнять свои задачи в сложной, резко изменяющейся обстановке, системе управления КИИ в условиях информационных деструктивных воздействий.  Рисунок 5 – Качества и свойства управления, определяющие киберустойчивость 4.2 Методика оценки киберустойчивостиПедлагаемая методика оценки киберустойчивости разбита на три этапа. Первый этап состоит в оценке киберустойчивости каждого объекта КИИ отдельно. Выполнить оценку КИИ однозвенного объекта: 1. Рассчитать киберпомехоустойчивость, т.е. вероятность выхода из строя i-го ТСОИ в условиях деструктивных информационных воздействий. 2. Определить коэффициент связанности i-го ТСОИ и его вклад в целевую функцию объекта КИИ. 3. Оценить киберживучесть, т.е. предел состояний КИИ однозвенного объекта. Выполнить оценку КИИ многозвенного объекта: 1. Рассчитать киберпомехоустойчивость, т.е. вероятность выхода из строя j-го однозвенного объекта КИИ в условиях деструктивных информационных воздействий. 2. Определить коэффициент связанности j-го КИИ однозвенного объекта и его вклад в целевую функцию КИИ многозвенного объекта. 3. Дать оценку киберживучести, т.е. предела состояний КИИ многозвенного объекта. Второй этап заключается в оценке киберустойчивости взаимодействующих объектов КИИ: 1. Рассчитать киберпомехоустойчивость, т.е. вероятность отказа n-го КИИ многозвенного объекта в условиях деструктивных информационных воздействий. 2. Определить коэффициент связанности n-го КИИ многозвенного объекта и его вклад в целевую функцию КИИ многозвенного объекта. 3. Дать оценку киберживучести. Третий этап заключается в оценке киберустойчивости КИИ определяется через сумму значений устойчивости ее элементов с учетом коэффициента связанности, включающая оценку киберживучести КИИ в динамике при выполнении ею своих функций. В рамках реализации подхода к оценке устойчивости функционирования объектов КИИ, которые действуют в киберпространстве, рекомендуется расширить интегральные свойства устойчивости за счет реализации нового вида кибероружия, нейтрализирующего появление новых угроз и уязвимостей для объектов и в целом для КИИ. ЗаключениеВ результате выполнения данной курсовой работы, цель была достигнута, а именно, была обеспечена информационная безопасность научного отдела, осуществляющего современные исследования в области криптографии в условиях противодействия иностранным разведкам. В ходе достижения цели, были решены следующие задачи: 1. Проанализирована предметная область. 2. Выявлены возможные каналы утечки информации. 3. Предложена концепцию противоборства получению важных данных злоумышленниками. 4. Рассмотрена модель оценки устойчивости критической информационной инфраструктуры. Список использованных источников1. Баранова, Е.К. Информационная безопасность и защита информации: Учебное пособие / Е.К. Баранова, А.В. Бабаш. - М.: Риор, 2017. - 400 c. 2. Глинская, Е.В. Информационная безопасность конструкций ЭВМ и систем: Учебное пособие / Е.В. Глинская, Н.В. Чичварин. - М.: Инфра-М, 2018. - 64 c. 3. Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография. / Л.Л. Ефимова, С.А. Кочерга. - М.: Юнити, 2015. - 239 c. 4. Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. 5. Мельников, В. П. Информационная безопасность / В.П. Мельников, С.А. Клейменов, А.М. Петраков. - М.: Academia, 2017. - 336 c. 6. Степанов, Е.А. Информационная безопасность и защита информации. Учебное пособие / Е.А. Степанов, И.К. Корнеев. - М.: ИНФРА-М, 2017. - 304 c. 7. Ярочкин, В. Безопасность информационных систем / В. Ярочкин. - М.: Ось-89, 2016. - 320 c. 8. Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. - М.: Форум, 2018. - 256 c. 9. Гришина, Н.В. Информационная безопасность предприятия: Учебное пособие / Н.В. Гришина. - М.: Форум, 2018. - 118 c. 10. Чипига, А.Ф. Информационная безопасность автоматизированных систем / А.Ф. Чипига. — М.: Гелиос АРВ, 2017. — 336 c. |