Создание локальной сети. курсовая(старая-прошлогодняя). Анализ возможных решений при объединении основного офиса и филиала предприятия в единую информационную сеть

Скачать 1.39 Mb. Скачать 1.39 Mb.

|

|

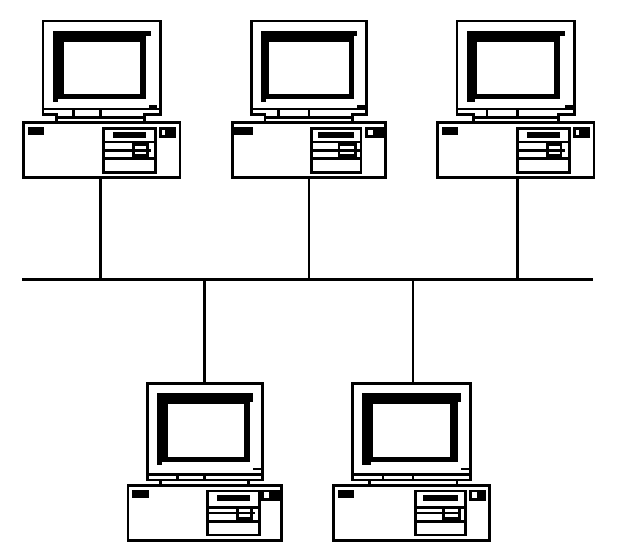

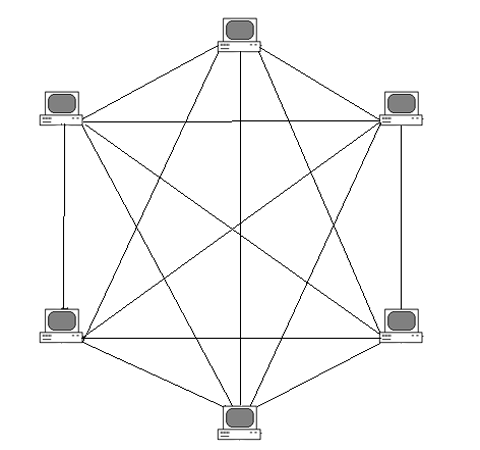

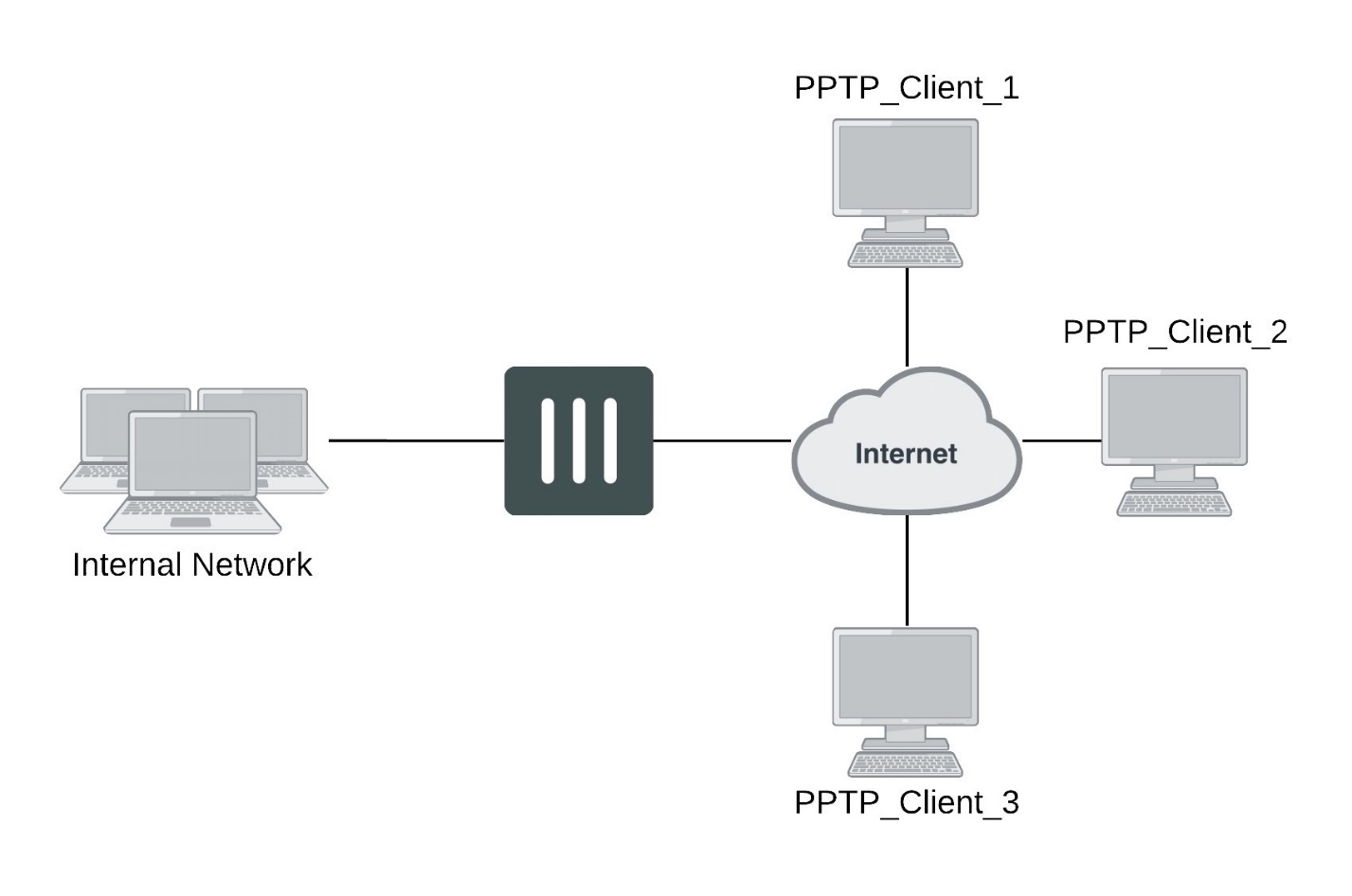

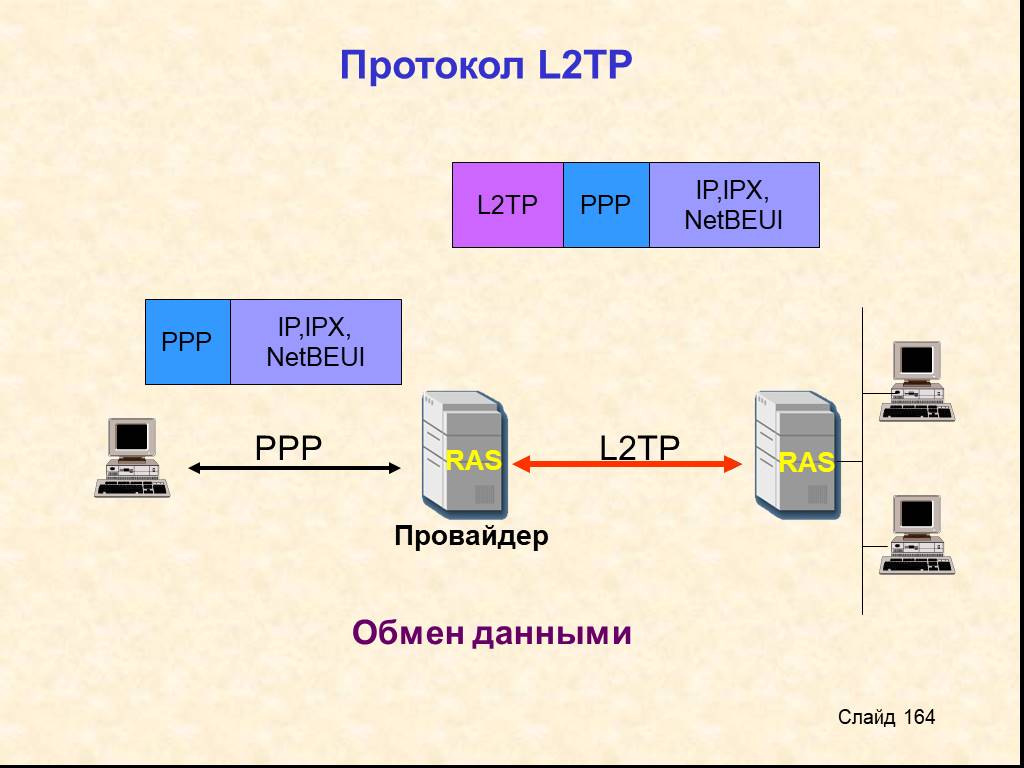

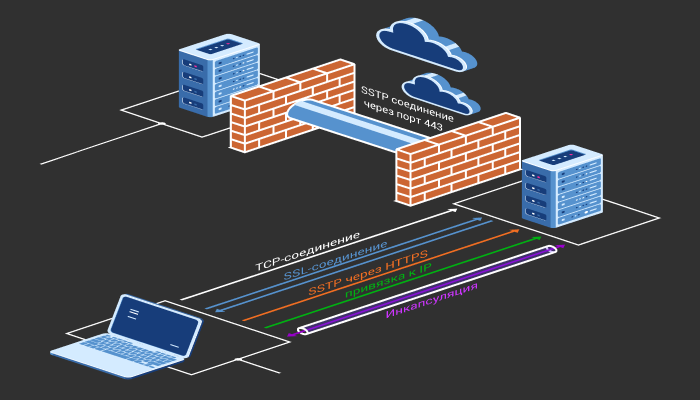

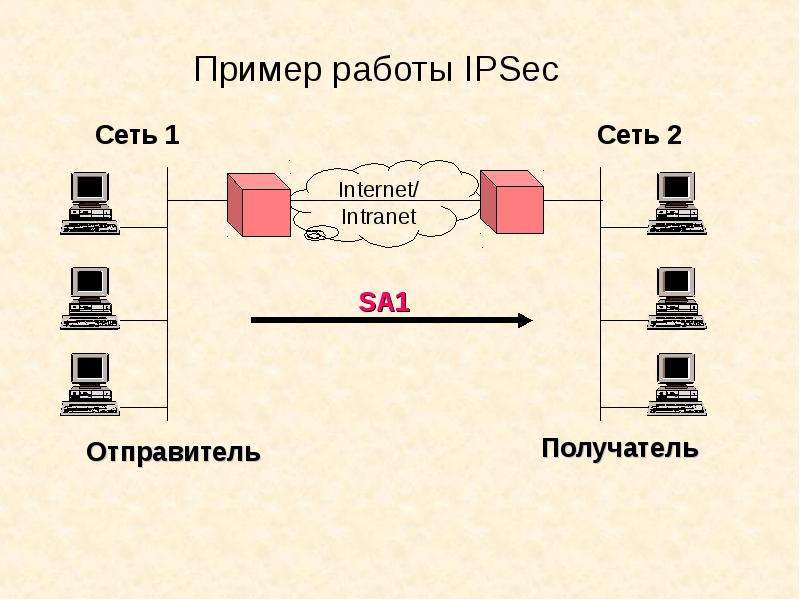

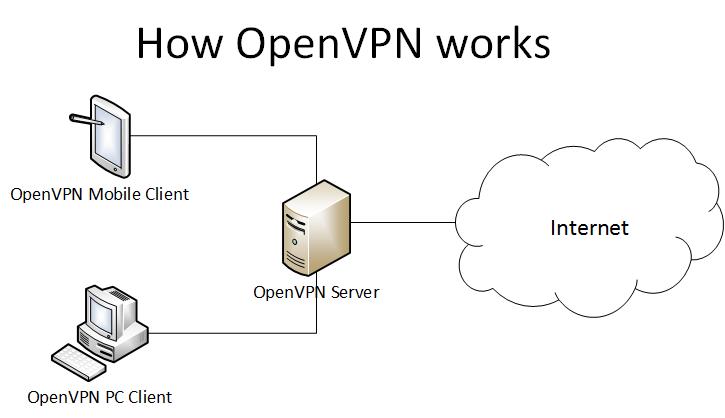

Коми Республикаса велöдан, наука да том йöз политика министерство Министерство образования, науки и молодежной политики Республики Коми Государственное профессиональное образовательное учреждение «Сыктывкарский целлюлозно – бумажный техникум» 09.02.06 «Сетевое и системное администрирование» (код специальности) (наименование специальности) КУРСОВОЙ ПРОЕКТ на тему: «Анализ возможных решений при объединении основного офиса и филиала предприятия в единую информационную сеть»  Студент группы СА-21: Ермошкин Кирилл Игоревич Работа выполнена: «___»________2022 г. Руководитель работы: Кидышин Юрий Степанович ________________ «___»_________2022 г. \/ Сыктывкар 2022 Рассмотрено: ПЦК Информационных дисциплин Протокол № От Председатель: Кидышин Ю.С. _______________________ (подпись) Задание для курсового проектирования по МДК 1.1 «Компьютерные сети» студенту ГПОУ «Сыктывкарский целлюлозно – бумажный техникум» группа СА-21 Ермошкину Кириллу Игоревичу Тема задания: «Анализ возможных решений при объединении основного офиса и филиала предприятия в единую информационную сеть» Курсовой проект по заданной теме выполняется студентом в следующем объеме Дата выдачи «__» _______ 2022 г. Срок окончания «__» _______ 2022 г. Преподаватель: Кидышин Ю.С. _______________________ (подпись)  Содержание СодержаниеИнформационная сеть представляет собой совокупность информационных систем либо комплексов программно-технических средств информационной системы, взаимодействующих посредством сетей электросвязи. В настоящее время информационная сеть является неотъемлемой частью в любой вычислительной системе. Главным преимуществом информационной сети является возможность виртуальной работы с любой информацией. Актуальность курсового проекта состоит в том, чтобы найти решение при объединении основного офиса Цель курсового проекта: объединить основной офис и филиал предприятия в единую информационную сеть, а также предусмотреть возможность совместного использования сетевых ресурсов. Для достижения поставленной цели курсового проекта, будут решены следующие задачи: а) Изучить оборудование, операционные системы и технологии объединения в единую информационную сеть б) Спроектировать и организовать единую информационную сеть основного офиса и филиала предприятия в) Рассчитать затраты на объединение единой информационной сети  1. Теоретическая часть 1. Теоретическая часть1.1 Общие сведения о единой информационной сети Информационные сети — это сети, предназначенные для обработки, хранения и передачи данных. На сегодняшний день трудно представить работу современного офиса без локальной вычислительной сети. Компьютерные сети состоят из узлов, которыми могут быть компьютер, принтер или другое устройство, связанное с сетью. Компьютеры разделяют на два типа: рабочие станции, на которых работают пользователи, и серверы, обслуживающие эти станции. Основное предназначение компьютерных сетей – обеспечить распределенную обработку данных, повысить надежность информационно-управленческих решений. Компьютерные сети применяются в различных областях, затрагивают почти все сферы человеческой деятельности и являются эффективным инструментом связи между предприятиями, организациями и потребителями. Единая иформационная сеть позволит: Увеличить эффективность работы компании и обеспечить территориально-распределенным сотрудникам стабильный доступ к ресурсам и информационной инфраструктуре основного офиса. Такими ресурсами могут быть: - конфиденциальные документы и базы данных; - сервера для обмена и хранения файлов; - компоненты системы «1С:Предприятие» и подобные продукты; - корпоративная телефония; - иные программы и данные, необходимые для работы компании.  Планирование структуры сети Планирование структуры сетиИнформационная сеть состоит из: - абонентских и административных систем; - связывающей их коммуникационной сети. В зависимости от расстояния между абонентскими системами, информационные сети подразделяются на локальные, территориальные и глобальные. Локальная вычислительная сеть (local area network LAN) – группа компьютеров и периферийное оборудование, объединенные одним или несколькими автономными высокоскоростными каналами передачи цифровых данных на ограниченной территории, в пределах одного или нескольких близлежащих зданий. Территориальная вычислительная сеть или региональная сеть(wide area network WAN) – коммуникационная сеть, связывающая географически удаленные друг от друга компьютеры и сетевые сегменты. Наконец, глобальная вычислительная сеть (wide area network WAN, global network) – это сеть передачи данных, рассчитанная на обслуживание территории до сотен и тысяч километров и использующая средства связи дальнего действия. Информационные сети, принадлежащие государству, называют общественными сетями. Информационные сети, созданные концернами, объединениями, фирмами, именуются частными сетями. На сегоднешний день для объединения в единую информационную сеть используется технология виртуальных частных сетей — VPN (Virtual Private Network). Данная технология предназначена для криптографической защиты данных, передаваемых по компьютерным сетям. Все данные передаются в зашифрованном виде, поэтому такое решение безопасно и подходит для конфиденциальных данных. Для понимания структуры сети, рассмотрим все типы топологии.  Кольцевал топология Кольцевал топология При кольцевой топологии сети рабочие станции связаны одна с другой по кругу, т.е. рабочая станция 1 с рабочей станцией 2, рабочая станция 3 с рабочей станцией 4 и т.д. Последняя рабочая станция связана с первой. Коммуникационная связь замыкается в кольцо. Сообщения циркулируют регулярно по кругу. Рабочая станция посылает по определенному конечному адресу информацию, предварительно получив из кольца запрос. Пересылка сообщений является очень эффективной, так как большинство сообщений можно отправлять «в дорогу» по кабельной системе одно за другим. Очень просто можно сделать кольцевой запрос на все станции. Продолжительность передачи информации увеличивается пропорционально количеству рабочих станций, входящих в вычислительную сеть. Основная проблема при кольцевой топологии заключается в том, что каждая рабочая станция должна активно участвовать в пересылке информации, и в случае выхода из строя хотя бы одной из них вся сеть парализуется. Неисправности в кабельных соединениях локализуются легко. Образец кольцевой топологии изображен на рисунке 1.1  Рисунок 1.1 Образец кольцевой топологии Шинная топология  При шинной топологии среда передачи информации представляется в форме коммуникационного пути, доступного дня всех рабочих станций, к которому они все должны быть подключены. Все рабочие станции могут непосредственно вступать в контакт с любой рабочей станцией, имеющейся в сети. При шинной топологии среда передачи информации представляется в форме коммуникационного пути, доступного дня всех рабочих станций, к которому они все должны быть подключены. Все рабочие станции могут непосредственно вступать в контакт с любой рабочей станцией, имеющейся в сети.В стандартной ситуации для шинной сети Ethernet часто используют тонкий кабель или Cheapernet-кабель с тройниковым соединителем. Отключение и особенно подключение к такой сети требуют разрыва шины, что вызывает нарушение циркулирующего потока информации и зависание системы. Новые технологии предлагают пассивные штепсельные коробки, через которые можно отключать и/или подключать рабочие станции во время работы вычислительной сети. Образец шинной топологии изображен на рисунке 1.2   Рисунок 1.2 Образец шинной топологии Рисунок 1.2 Образец шинной топологииТопология типа «звезда». Концепция топологии сети в виде звезды пришла из области больших ЭВМ, в которой головная машина получает и обрабатывает все данные с периферийных устройств как активный узел обработки данных. Этот принцип применяется в системах передачи данных. Вся информация Между двумя периферийными рабочими местами проходит через центральный узел вычислительной сети.  В этой топологии нет таких серьезных проблем при разрыве кабеля или выхода из строя рабочей станции. Если выйдет из строя только один компьютер (или кабель, соединяющий его с концентратором), то лишь этот компьютер не сможет передавать или принимать данные по сети. На остальные компьютеры в сети это не повлияет. В противном же случае, при отключении или разрыве кабеля, все сотрудники фирмы не смогли бы обмениваться документами некоторое время, что привело бы к потере прибыли. В этой топологии нет таких серьезных проблем при разрыве кабеля или выхода из строя рабочей станции. Если выйдет из строя только один компьютер (или кабель, соединяющий его с концентратором), то лишь этот компьютер не сможет передавать или принимать данные по сети. На остальные компьютеры в сети это не повлияет. В противном же случае, при отключении или разрыве кабеля, все сотрудники фирмы не смогли бы обмениваться документами некоторое время, что привело бы к потере прибыли.Топология в виде звезды является наиболее быстродействующей из всех топологий вычислительных сетей. Частота запросов передачи информации сравнительно невысокая, если сравнивать с другими топологиями. Все компьютеры подключены к центральной точке, для больших сетей значительно увеличивается расход кабеля. К тому же, если центральный компонент выйдет из строя, нарушится работа всей сети. Так что надо заострить внимание при выборе сетевого оборудования. Образец топологии звезда изображён на рисунке 1.3  Рисунок 1.3 Образец топологии типа звезда Рисунок 1.3 Образец топологии типа звезда Полносвязная топология Полносвязная топологиятопология компьютерной сети, в которой каждая рабочая станция подключена ко всем остальным. Этот вариант является громоздким и неэффективным, несмотря на свою логическую простоту. Для каждой пары должна быть выделена независимая линия, каждый компьютер должен иметь столько коммуникационных портов сколько компьютеров в сети. По этим причинам сеть может иметь только сравнительно небольшие конечные размеры. Чаще всего эта топология используется в многомашинных комплексах или глобальных сетях при малом количестве рабочих станций. Технология доступа в сетях этой топологии реализуется методом передачи маркера. Маркер – это пакет, снабженный специальной последовательностью бит (его можно сравнить с конвертом для письма). Он последовательно предается по кольцу от компьютера к компьютеру в одном направлении. Каждый узел ретранслирует передаваемый маркер. Компьютер может передать свои данные, если он получил пустой маркер. Маркер с пакетом передается, пока не обнаружится компьютер, которому предназначен пакет. В этом компьютере данные принимаются, но маркер движется дальше и возвращается к отправителю. После того, как отправивший пакет компьютер убедится, что пакет доставлен адресату, маркер освобождается. Образец полносвязной топологии изображён на рисунке 1.4   Рисунок 1.4 Образец полносвязной топологии Рисунок 1.4 Образец полносвязной топологииИзучение возможных решений при объединении Объединение офиса и филиала в одну информационную сеть подразумевает создание единой it-структуры, включающее разные подразделения организации. Существуют два метода построения единой защищенной корпоративной сети организации: с использованием оборудования и соответствующего комплекса услуг интернет-провайдера; с использованием собственного оборудования, расположенного в головном офисе и филиалах.  Для организации такой сети необходимо только обеспечение доступа к интернет в каждом из офисов, причем вне зависимости от того, как этот доступ будет обеспечен. Для организации такой сети необходимо только обеспечение доступа к интернет в каждом из офисов, причем вне зависимости от того, как этот доступ будет обеспечен.Также для нашей работы нам необходимо знать что такое межсетевой экран, маршрутизатор и витая пара. Межсетевой экран, сетевой экран — программный или программно-аппаратный элемент компьютерной сети, осуществляющий контроль и фильтрацию проходящего через него сетевого трафика в соответствии с заданными правилами. Наиболее распространённое место для установки межсетевых экранов — граница периметра локальной сети для защиты внутренних хостов от атак извне. Однако атаки могут начинаться и с внутренних узлов — в этом случае, если атакуемый хост расположен в той же сети, трафик не пересечёт границу сетевого периметра, и межсетевой экран не будет задействован. Поэтому в настоящее время межсетевые экраны размещают не только на границе, но и между различными сегментами сети, что обеспечивает дополнительный уровень безопасности Маршрутизатор - специализированное устройство, которое пересылает пакеты между различными сегментами сети на основе правил и таблиц маршрутизации. Маршрутизатор может связывать разнородные сети различных архитектур. Для принятия решений о пересылке пакетов используется информация о топологии сети и определённые правила, заданные администратором. Статическая маршрутизация — когда записи в таблице вводятся и изменяются вручную. Такой способ требует вмешательства администратора каждый раз, когда происходят изменения в топологии сети. С другой стороны, он является наиболее стабильным и требующим минимума аппаратных ресурсов маршрутизатора для обслуживания таблицы. Динамическая маршрутизация — когда записи в таблице обновляются автоматически при помощи одного или нескольких протоколов маршрутизации — RIP, OSPF, IGRP, EIGRP, IS-IS, BGP, и др. Кроме того, маршрутизатор строит таблицу оптимальных путей к сетям назначения на основе различных критериев — количества промежуточных узлов, пропускной способности каналов, задержки передачи данных и т. п. Критерии вычисления оптимальных маршрутов чаще всего зависят от протокола маршрутизации, а также задаются конфигурацией маршрутизатора. Такой способ построения таблицы позволяет автоматически держать таблицу маршрутизации в актуальном состоянии и вычислять оптимальные маршруты на основе текущей топологии сети. Однако динамическая маршрутизация оказывает дополнительную нагрузку на устройства, а высокая нестабильность сети может приводить к ситуациям, когда маршрутизаторы не успевают синхронизировать свои таблицы, что приводит к противоречивым сведениям о топологии сети в различных её частях и потере передаваемых данных. Витая пара — вид кабеля связи. Представляет собой одну или несколько пар изолированных проводников, скрученных между собой (с небольшим числом витков на единицу длины), покрытых пластиковой оболочкой. Свивание проводников производится с целью повышения степени связи между собой проводников одной пары (электромагнитные помехи одинаково влияют на оба провода пары) и последующего уменьшения электромагнитных помех от внешних источников, а также взаимных наводок при передаче дифференциальных сигналов. Для снижения связи отдельных пар кабеля (периодического сближения проводников различных пар) в кабелях UTP категории 5 и выше провода пары свиваются с различным шагом. Витая пара — один из компонентов современных структурированных кабельных систем. Используется в телекоммуникациях и в компьютерных сетях в качестве физической среды передачи сигнала во многих технологиях, таких как Ethernet, Arcnet, Token ring, USB. В настоящее время, благодаря своей дешевизне и лёгкости монтажа, является самым распространённым решением для построения проводных (кабельных) локальных сетей. Виртуальная сеть организуется путем установки в каждом из офисов VPN-шлюзов, которые могут быть реализованы как в виде выделенного физического устройства, так и в виде специального программного обеспечения, причем конкретных вариантов реализации существует большое количество и выбор одного из них определяется только конкретными местнымиусловиями. VPN –шлюзы – это сетевые устройства, соединяющие другие устройства или сети в инфраструктуре Виртуальной Частной Сети (VPN). VPN –шлюзы используются для создания соединений или линий для передачи данных между множеством VPN или для установления соединения между различными удаленными сайтами, сетями или устройствами. VPN-шлюзы могут приобретать множество различных форм, включая файерволы, сервера или маршрутизаторы. В роли VPN-шлюза может выступать любое устройство, способное передавать данные и осуществлять межсетевые соединения, но чаще всего им является физическое устройство маршрутизатора. VPN-протокол — программный фундамент, на базе которого строится любой VPN-сервис. В нем описывается формат организации подключения, обмена данными внутри частной виртуальной сети и другие аспекты работы ПО. От выбора протокола зависит, какие задачи будут с помощью него решены, насколько эффективно они будут решаться, насколько это будет безопасно, быстро и т.п. Существует несколько технологий организации VPN, поэтому возникают некоторые разногласия при выборе соответствующих сервисов и при настройке виртуальных частных сетей. Для того чтобы понимать какой протокол лучше использовать для объединения, необходимо изучить их.  Сетевые протоколы Сетевые протоколы PPTP (Point-to-Point Tunneling Protocol bumagin-lohg) – туннельный протокол «точка-точка», детище Microsoft и является расширением PPP (Point-to-Point Protocol), следовательно, использует его механизмы подлинности, сжатия и шифрования. Протокол PPTP является встроенным в клиент удаленного доступа Windows XP. При стандартном выборе данного протокола компанией Microsoft предлагается использовать метод шифрования MPPE (Microsoft Point-to-Point Encryption). Можно передавать данные без шифрования в открытом виде. Инкапсуляция данных по протоколу PPTP происходит путем добавления заголовка GRE (Generic Routing Encapsulation) и заголовка IP к данным обработанных протоколом PPP. Cisco первой реализовала PPTP и позже лицензировала эту технологию корпорации Microsoft. PPTP удалось добиться популярности благодаря тому, что это первый протокол туннелирования, который был поддержан корпорацией Microsoft. Все версии Microsoft Windows, начиная с Windows 95 OSR2, включают в свой состав PPTP-клиент, однако существует ограничение на два одновременных исходящих соединения. А сервис удалённого доступа для Microsoft Windows включает в себя PPTP сервер Образец PPTP протокола изображен на рисунке 1.5  Рисунок 1.5 Образец PPTP протокола  Из-за значительных проблем в безопасности, нет причин для выбора PPTP вместо других протоколов Из-за значительных проблем в безопасности, нет причин для выбора PPTP вместо других протоколовL2TP (Layer Two Tunneling Protocol) – более совершенный протокол, родившийся в результате объединения протоколов PPTP (от Microsoft) и L2F (от Cisco), вобравший в себя все лучшее из этих двух протоколов. Предоставляет более защищенное соединение, нежели первый вариант, шифрование происходит средствами протокола IPSec (IP-security). L2TP является также встроенным в клиент удаленного доступа Windows XP, более того при автоматическом определении типа подключения клиент сначала пытается соединиться с сервером именно по этому протоколу, как являющимся более предпочтительным в плане безопасности.  При этом в протоколе IPsec есть такая проблема, как согласование необходимых параметров. При том, что многие производители выставляют свои параметры по умолчанию без возможности настройки, аппаратные средства использующие данный протокол будут несовместимыми. При этом в протоколе IPsec есть такая проблема, как согласование необходимых параметров. При том, что многие производители выставляют свои параметры по умолчанию без возможности настройки, аппаратные средства использующие данный протокол будут несовместимыми.L2TP использует два вида пакетов: управляющие и информационные сообщения. Управляющие сообщения используются при установлении, поддержании и аннулировании туннелей и вызовов. Информационные сообщения используются для инкапсуляции PPP-кадров, пересылаемых по туннелю. Управляющие сообщения используют надежный управляющий канал в пределах L2TP, чтобы гарантировать доставку. Информационные сообщения при потере не пересылаются повторно. Образец L2TP протокола изображен на рисунке 1.6  Рисунок 1.6 Образец L2TP протокола SSTP  SSTP разработан компанией Microsoft и работает только с ее программным обеспечением. Настроить его в сторонних операционных системах чересчур сложно, да и не все хотят иметь дело с технологическими корпорациями в таком вопросе, как VPN. Если же причастность Microsoft не смущает, и на компьютере установлена Windows, то это будет сносным выбором. SSTP разработан компанией Microsoft и работает только с ее программным обеспечением. Настроить его в сторонних операционных системах чересчур сложно, да и не все хотят иметь дело с технологическими корпорациями в таком вопросе, как VPN. Если же причастность Microsoft не смущает, и на компьютере установлена Windows, то это будет сносным выбором.Применение протокола позволяет использовать произвольное количество точек доступа к безопасным узлам посредством одного сетевого соединения. Использование SSL для создания протокола туннелирования защищенных сокетов стало результатом несовершенства программных алгоритмов, лежащих в основе IPSec. Его недостатками считаются: отсутствие строгих требований к аутентификации сетевых пользователей; несовершенство кодирования пользовательских клиентов при передаче данных от провайдера к провайдеру; поддержка ограниченного числа IP-протоколов. Образец SSTP протокола ихображен на рисунке 1.7  Рисунок 1.7 Образец SSTP протокола  IPSec IPSecIPsec (сокращение от IP Security) — набор протоколов для обеспечения защиты данных, передаваемых по межсетевому протоколу IP. Позволяет осуществлять подтверждение подлинности (аутентификацию), проверку целостности и/или шифрование IP-пакетов. IPsec также включает в себя протоколы для защищённого обмена ключами в сети Интернет. В основном применяется для организации VPN-соединений. В работе протоколов IPsec можно выделить пять этапов Первый этап начинается с создания на каждом узле, поддерживающим стандарт IPsec, политики безопасности. На этом этапе определяется, какой трафик подлежит шифрованию, какие функции и алгоритмы могут быть использованы. Второй этап является по сути первой фазой IKE. Её цель — организовать безопасный канал между сторонами для второй фазы IKE. Третий этап является второй фазой IKE. Его задачей является создание IPsec-туннеля. Рабочий этап. После создания IPsec SA начинается обмен информацией между узлами через IPsec-туннель, используются протоколы и параметры, установленные в SA. Прекращают действовать текущие IPsec SA. Это происходит при их удалении или при истечении времени жизни (определенное в SA в байтах информации, передаваемой через канал, или в секундах), значение которого содержится в SAD на каждом узле. Если требуется продолжить передачу, запускается фаза два IKE (если требуется, то и первая фаза) и далее создаются новые IPsec SA. Процесс создания новых SA может происходить и до завершения действия текущих, если требуется непрерывная передача данных. Образец IPSec протокола изображен на рисунке 1.8   Рисунок 1.7 Образец IPSec протокола OpenVPN Продвинутое открытое VPN решение, созданное компанией 'OpenVPN technologies', которое сейчас дефакто является стандартом в VPN-технологиях. Решение использует SSL/TLS протоколы шифрования. OpenVPN использует OpenSSL библиотеку для обеспечения шифрования. OpenSSL поддерживает большое количество различных криптографических алгоритмов таких как 3DES, AES, RC5, Blowfish. Как в случае IPSec, CheapVPN включает экстримально высокий уровень шифрования - AES алгоритм с ключом длиной 256 бит. OpenVPN - Единственное решение позволяющие обойти тех провайдеров которые режут или взымают плату за открытие дополнительных протоколов, кроме WEB. Это дает возможность организовать каналы которые впринципе невозможно отследить и у нас есть такие решения  OpenVPN проводит все сетевые операции через TCP- или UDP-транспорт. В общем случае предпочтительным является UDP по той причине, что через туннель проходит трафик сетевого уровня и выше по OSI, если используется TUN-соединение, или трафик канального уровня и выше, если используется TAP. Это значит, что OpenVPN для клиента выступает протоколом канального или даже физического уровня, а значит, надежность передачи данных может обеспечиваться вышестоящими по OSI уровнями, если это необходимо. Именно поэтому протокол UDP по своей концепции наиболее близок к OpenVPN, т. к. он, как и протоколы канального и физического уровней, не обеспечивает надежности соединения, передавая эту инициативу более высоким уровням. OpenVPN проводит все сетевые операции через TCP- или UDP-транспорт. В общем случае предпочтительным является UDP по той причине, что через туннель проходит трафик сетевого уровня и выше по OSI, если используется TUN-соединение, или трафик канального уровня и выше, если используется TAP. Это значит, что OpenVPN для клиента выступает протоколом канального или даже физического уровня, а значит, надежность передачи данных может обеспечиваться вышестоящими по OSI уровнями, если это необходимо. Именно поэтому протокол UDP по своей концепции наиболее близок к OpenVPN, т. к. он, как и протоколы канального и физического уровней, не обеспечивает надежности соединения, передавая эту инициативу более высоким уровням.Образец протокола OpenVPN изображён на рисунке 1.9  Рисунок 1.9 Образец протокола OpenVPN Теперь у нас есть представления о данных протоколах. Из всей вышеперечисленной информации, можно сделать выбор в пользу IPSec и использовать его в качестве ресура для объединения офиса и филиала.  Выбор оборудования и операционных систем Выбор оборудования и операционных системВ данном разделе изучим и выберем оборудование, операционные системы, подходящее для наших задач. Роль объединения выполняют аппаратные интернет шлюзы с поддержкой VPN соединений. При соединении головного офиса и филиала, образуется виртуальный VPN канал, а между двумя сетями - режим прозрачного шифрования. При выборе оборудования необходимо обратить внимание на следуйщие факторы: А)Количество одновременно-поддерживаемых vpn-туннелей; производительность; Б)Возможность фильтрации сетевого трафика внутри vpn-туннеля ; В)Совместимость с имеющимся оборудованием и применяемыми технологиями. Такими факторами обладают следующее сетевое оборудование: ZyXEL ZyWALL; UserGate; Check Point Safe@Office; Рассмотрим каждый из них. Zyxel ZyWALL включает в себя функцию межсетевого экрана, потокового антивируса, механизмы обнаружения и предотвращения вторжений, защиту от спама, контроль полосы пропускания для разнообразных объектов сети, VPN-доступ для удаленных подключений имеет интуитивный WEB-интерфейс управления, графический мониторинг состояния. Используя шлюз ZyXEL ZyWALL USG как VPN-концентратор, можно связать отдельно расположенные сети компании в единую глобальную сеть, а также включать в состав сети работников, работающих вне офисов. Модели ZyWALL USG 20, ZyWALL USG 20W  Самые простые модели шлюза в линейке. Основное отличие модели USG 20W от USG 20 в наличии WIFI-модуля и двух антенн для беспроводной связи. Эта серия нацелена на удовлетворение потребностей SOHO-сегмента – малых офисов, удаленно работающих сотрудников. Самые простые модели шлюза в линейке. Основное отличие модели USG 20W от USG 20 в наличии WIFI-модуля и двух антенн для беспроводной связи. Эта серия нацелена на удовлетворение потребностей SOHO-сегмента – малых офисов, удаленно работающих сотрудников.Изображение модели ZyWALL USG 20 изображено на рисунке 2.0  Рисунок 2.0 Модель ZyWALL USG 20 Модели ZyWALL USG 50, ZyWALL USG 100 ZyWALLUSG 50, USG 100 – модели для сегмента малого и среднего бизнеса, с количеством до 100 рабочих мест. Более старшая модель серии отличается более высокой производительностью, соответственно, имеет более производительный Firewall, обеспечивает подключение для большего количества удаленных сотрудников. Шасси USG 50/ USG 100 имеют 5 и 7 портов соответственно. Любые 2 порта в каждой из моделей могут быть сконфигурированы как WAN-порты. Шлюз обеспечивает возможность распределения трафика между портами WAN, обеспечение резервирования Internet соединения. Изображение модели ZyWALL USG 50 изображено на рисунке 2.1   Рисунок 2.1 Модель ZyWALL USG 50 Рисунок 2.1 Модель ZyWALL USG 50Модели ZyWALL USG 300, ZyWALL USG 1000, ZyWALL USG 2000 Наиболее производительные шлюзы ZyXEL ZyWALL USG представлены моделями, USG 300, USG 1000 и USG 2000. Это серия для крупных компаний, провайдеров, крупных WEB-проектов. Наивысшая производительность, стоечное исполнение. Все порты универсальные. Модель USG 2000 имеет 2 комбо SGP слота для установки оптических модулей. Все межсетевые экраны оснащены широким функционалом, разработанным специально для линейки устройств ZyXEL ZyWALL. Шлюзы Zyxel ZyWALL USG поддерживают протокол IPv6 (Internet Protocol version 6), что позволит избежать затрат на новое IPv6-совместимое оборудование в процессе миграции корпоративных сетей к инфраструктуре IPv6, сохраняя высокий уровень сетевой безопасности и оправдывая инвестиции в ZyWALL USG. Изображение модели ZyWALL USG 300 изображено на рисунке 2.2   Рисунок 2.2 Модель ZyWALL USG 300 Рисунок 2.2 Модель ZyWALL USG 300В дополнение к традиционной поддержке технологии IPSec VPN, в ZyWALL также поддерживаются протоколы L2TP over IPSec и SSL для удобного подключения удаленных мобильных пользователей. SSL VPN особенно удобна для создания виртуальных рабочих мест удаленно работающих сотрудников, поскольку не требует настройки промежуточного оборудования, установки программного или аппаратного клиента на удаленном компьютере. UserGate обеспечивает межсетевое экранирование для предприятий любого размера, поддерживая при этом высокую скорость обработки трафика, многоуровневую безопасность, применение гранулярных политик к пользователям и прозрачное использование интернет-канала. Аппаратные и виртуальные межсетевые экраны UserGate предоставляют многочисленные возможности по управлению функциями безопасности, обеспечивают прозрачность относительно использования трафика и интернета со стороны пользователей, устройств и приложений. Межсетевой экран UserGate D200, D500  Аппаратный межсетевой экран UserGate D является полноценным сетевым сервером, способным обеспечить безопасность предприятий небольшого и среднего размера с несколькими сотнями пользователей. Аппаратный межсетевой экран UserGate D является полноценным сетевым сервером, способным обеспечить безопасность предприятий небольшого и среднего размера с несколькими сотнями пользователей.Изображение моделей UserGate D200, D500L изображено на рисунке 2.3  Рисунок 2.3 Модели UserGate D200, D500 Межсетевой экран UserGate F8000 UserGate F сочетает все необходимые функции безопасности с возможностями, необходимыми для функционирования максимально стабильного сервиса при предельно высокой нагрузке. Изображение модели UserGate F8000 изображено на рисунке 2.4  Рисунок 2.4 Модель UserGate F8000  Применение Safe@Office упрощает создание VPN-туннелей для связи между объектами и удаленного доступа. Вместо ручной настройки каждого туннеля в отдельности можно задавать необходимые параметры безопасности сразу для всей VPN-сети. Применение Safe@Office упрощает создание VPN-туннелей для связи между объектами и удаленного доступа, что помогает повышать продуктивность работы и обеспечивать непрерывность бизнес-процессов. Устройства Safe@Office осуществляют идентификацию пользователей, обеспечивая доступ к сети только авторизованным пользователям и конфиденциальную передачу данных с помощью шифрования сеансов связи. Применение Safe@Office упрощает создание VPN-туннелей для связи между объектами и удаленного доступа. Вместо ручной настройки каждого туннеля в отдельности можно задавать необходимые параметры безопасности сразу для всей VPN-сети. Применение Safe@Office упрощает создание VPN-туннелей для связи между объектами и удаленного доступа, что помогает повышать продуктивность работы и обеспечивать непрерывность бизнес-процессов. Устройства Safe@Office осуществляют идентификацию пользователей, обеспечивая доступ к сети только авторизованным пользователям и конфиденциальную передачу данных с помощью шифрования сеансов связи.Safe@Office 1000N Функция SmartDefence (Умная оборона) основана на фирменном алгоритме упреждающей защиты от DdoS- и DoS-атак, вирусов, червей, а также других известных угроз. SmartDefence поддерживает работу с большим числом приложений и протоколов, в числе которых программы обмена мгновенными сообщениями, мультимедийные сервисы, P2P- и VoIP-клиенты и различные веб-приложения. Изображение модели Safe@Office 1000N изображено на рисунке 2.5  Рисунок 2.5 Модель Safe@Office 1000N  Safe@Office 500W Safe@Office 500WУстройство сочетает в себе межсетевой экран, средства предотвращения вторжений извне и антивирусный шлюз. В частности, таким образом обеспечиваются обновление ПО для поддержания средств защиты в актуальном состоянии (с точки зрения их готовности к отражению атак из Интернета, появлению новых вирусов и сетевых червей), удаленное конфигурирование устройства, фильтрация Web-контента (способствует уменьшению оплачиваемого внешнего сетевого трафика), поддержка функции динамического присваивания IP-адресов. Изображение модели Safe@Office 500W изображено на рисунке 2.6  Рисунок 2.6 Модель Safe@Office 500W Из всей вышеперечисленной информации можно сделать выбор в пользу ZyWALL USG 100, маршрутизатор полностью удовлитворяет наши потребности, обеспечивает подключение для большего количества удаленных сотрудников. Для выполненения нашей работы нам необходимо вырать витую пару, полностью подходящую для наших задач. Существует несколько категорий кабеля «витая пара», которые нумеруются от 1 до 8 и определяют эффективный пропускаемый частотный диапазон. Кабель более высокой категории обычно содержит больше пар проводов и каждая пара имеет больше витков на единицу длины. Категории неэкранированной витой пары описываются в стандарте EIA/TIA 568 (Американский стандарт проводки в коммерческих зданиях) и в международном стандарте ISO 11801, а также приняты ГОСТ Р 53246-2008 и ГОСТ Р 53245-2008. Одна пара, не описано в рекомендациях EIA/TIA для передачи данных (в России применяется кабель и вообще без скруток — «лапша» — у неё характеристики не хуже, но больше влияние помех). В США использовался ранее, только в «скрученном» виде. Используется только для передачи голоса или данных при помощи модема (не подходит для современных систем. Две пары проводников, старый тип кабеля, не описано в рекомендациях EIA/TIA для передачи данных, поддерживал передачу данных на скоростях до 4 Мбит/с, использовался в сетях Token ring и Arcnet (не подходит для современных систем). Сейчас иногда встречается в телефонных сетях. Четырёх-парный кабель, используется при построении телефонных и локальных сетей 10BASE-T и token ring, поддерживает скорость передачи данных до 10 Мбит/с или 100 Мбит/с по технологии 100BASE-T4 на расстоянии не дальше 100 метров[2]. В отличие от предыдущих двух, отвечает требованиям стандарта IEEE 802.3. Сейчас используется в основном для телефонных линий. Четырёх-парный кабель, используется при построении локальных сетей 10BASE-T, 100BASE-TX и 1000BASE-T и для прокладки телефонных линий, поддерживает скорость передачи данных до 100 Мбит/с при использовании 2 пар и до 1000 Мбит/с при использовании четырёх пар. Четырёх-парный кабель, усовершенствованная категория 5 (уточненные/улучшенные спецификации)[4]. Скорость передач данных до 100 Мбит/с при использовании 2 пар и до 1000 Мбит/с при использовании 4 пар. Кабель категории 5e является самым распространённым и используется для построения компьютерных сетей. Иногда встречается двухпарный кабель категории 5e. Преимущества данного кабеля в более низкой себестоимости и меньшей толщине. неэкранированный кабель (UTP) состоит из 4 пар проводников и способен передавать данные на скорости до 10 Гбит/с на расстояние до 55 м[5]. Добавлен в стандарт в июне 2002 года.  Для всех комьютеров нужно выбрать одну операционную систему. Операционная система - комплекс взаимосвязанных программ, предназначенных для управления ресурсами компьютера и организации взаимодействия с пользователем. Существуют две основных операционных систем: Для всех комьютеров нужно выбрать одну операционную систему. Операционная система - комплекс взаимосвязанных программ, предназначенных для управления ресурсами компьютера и организации взаимодействия с пользователем. Существуют две основных операционных систем:А)Windows Б)Linux Операционная система Windows была впервые выпущена в 1985 году компанией Microsoft. Первые версии Windows не были полноценными операционными системами, а являлись надстройками над операционной системой DOS и были по сути многофункциональным расширением, добавляющим поддержку новых режимов работы процессора, поддержку многозадачности, обеспечивали стандартизацию интерфейсов аппаратного обеспечения, обмен данными между приложениями и единообразие пользовательских интерфейсов программ. Для создания графического интерфейса использовались встроенные средства GDI и USER. Первые версии Windows вообще состояли из трёх модулей — KERNEL, GDI и USER. Первый из них обеспечивал управление памятью, запуск исполняемых файлов и загрузку динамических библиотек DLL, второй отвечал за графику, третий — за окна. Они работали с процессорами начиная с Intel 8086. Достоинства Windows: Независимость программ от внешних устройств. Windows-программа может обращаться к внешним устройствам только через посредство Windows, что снимает с разработчиков все проблемы обеспечения совместимости с конкретными внешними устройствами;  Средства обмена данными. Средства обмена данными между Windows-программами существенно помогают в работе пользователей и облегчают им решение сложных задач, требующих использования более чем одной программы; Средства обмена данными. Средства обмена данными между Windows-программами существенно помогают в работе пользователей и облегчают им решение сложных задач, требующих использования более чем одной программы;Единый пользовательский интерфейс. Windows предоставляет программистам все необходимые средства для создания пользовательского интерфейса. Пользовательский интерфейс Windows-программ в значительной степени унифицирован, и пользователям не требуется изучать для каждой программы новые принципы организации взаимодействия с этой программой. Недостатки Windows: Описанные выше преимущества Windows достаются за счет значительного увеличения нагрузки на аппаратные средства компьютера. Часто программы с приблизительно одинаковыми возможностями для DOS и Windows отличаются по требованиям к ресурсам компьютера в десятки раз; Некорректная работа любой Windows-программы может вызвать «зависание» всей Windows. Кроме того, ограниченность указанных ресурсов Windows делает невозможным одновременное выполнение в Windows более трёх-четырёх серьёзных программ, сколько бы в компьютере ни было оперативной памяти и дискового пространств;  В Windows не предусмотрено практически никаких средств защиты от повреждения операционной системы (стирания или изменения системных файлов, некорректного изменения файлов конфигурации и т.д.). При активном использовании Windows часто система теряет работоспособность, и приходиться её переустанавливать или устранять повреждения, работая, в DOS-режиме. В Windows не предусмотрено практически никаких средств защиты от повреждения операционной системы (стирания или изменения системных файлов, некорректного изменения файлов конфигурации и т.д.). При активном использовании Windows часто система теряет работоспособность, и приходиться её переустанавливать или устранять повреждения, работая, в DOS-режиме.В 1991 году во время обучения в Хельсинкском университете Линус Торвальдс заинтересовался операционными системами и был разочарован лицензией MINIX, которая ограничивала её использование только образовательными целями (что исключало любое коммерческое использование), вследствие чего начал работать над своей собственной операционной системой, которая в итоге стала Linux.  Достоинтсва Linux: Достоинтсва Linux:Linux по сравнению с Windows менее требовательны к аппаратным ресурсам компьютера — его оперативной памяти и дисковому пространству. При запуске Windows на старом компьютере, система будет работать медленнее, чем тогда, когда используется Linux; Ядро любого дистрибутива Linux, модули, различное ПО, заточенное под Linux имеет открытый исходный код; Существует большое количество дистрибутивов. Недостатки Linux: Драйверы оборудования для Linux разрабатываются либо производителем, либо энтузиастами. На протяжении всего развития Linux многие производители оборудования не выпускали драйверы для этой операционной системы. Из всего вышеперечисленного можно сделать вывод, что Linux для нащей работы подходит лучше, имеент мало недостатков и удобна в использовании. Теперь нам необходимо выбрать дистрибутив Linux, для этого необходимо изучить их. Ubuntu Согласно открытой статистике, более 30 % сайтов на базе Linux в мире используют именно эту ОС. По данным разработчиков Ubuntu из компании Canonical, число её пользователей во всём мире превышает 25 миллионов  Ubuntu поставляется с подборкой программного обеспечения для серверов и рабочих станций. Она устанавливается на настольные персональные компьютеры с помощью Live CD (версия Desktop)(возможно использование DVD и USB накопителей). Ранее присутствовала возможность использования текстового установщика (версия Alternate, предоставлялась до версии Ubuntu 12.04.2) и предоставлялись отдельные версии для CD и DVD дисков. В последней присутствовали несколько бо́льшие возможности — начиная от установки не только в графическом, но и в текстовом режимах, загрузки в режиме восстановления системы и заканчивая полной локализацией и бо́льшим количеством пакетов на диске. Есть версии для официально поддерживаемых архитектур, таких как i386 (до 20.04; в LTS — до 18.04), AMD64, ARM. Кроме того, с 2013 года начата разработка специальной версии Ubuntu для смартфонов на архитектуре ARM и x86 Ubuntu поставляется с подборкой программного обеспечения для серверов и рабочих станций. Она устанавливается на настольные персональные компьютеры с помощью Live CD (версия Desktop)(возможно использование DVD и USB накопителей). Ранее присутствовала возможность использования текстового установщика (версия Alternate, предоставлялась до версии Ubuntu 12.04.2) и предоставлялись отдельные версии для CD и DVD дисков. В последней присутствовали несколько бо́льшие возможности — начиная от установки не только в графическом, но и в текстовом режимах, загрузки в режиме восстановления системы и заканчивая полной локализацией и бо́льшим количеством пакетов на диске. Есть версии для официально поддерживаемых архитектур, таких как i386 (до 20.04; в LTS — до 18.04), AMD64, ARM. Кроме того, с 2013 года начата разработка специальной версии Ubuntu для смартфонов на архитектуре ARM и x86Debian Debian отличается широким спектром возможностей. В текущую стабильную версию включено свыше пятидесяти девяти тысяч пакетов программ для десяти архитектур на основе ядра Linux (от Intel/AMD 32-bit/64-bit, широко применяемых в персональных компьютерах, до ARM, обычно используемых во встраиваемых системах и мейнфреймах IBM System z) и также двух архитектур на основе ядра FreeBSD (kfreebsd-i386 и kfreebsd-amd64). Отличительными чертами Debian являются: система управления пакетами Advanced Packaging Tool (APT), жёсткая политика по отношению к пакетам, репозитории с огромным их количеством, а также высокое качество выпускаемых версий. Это сделало возможным простое обновление между версиями, а также автоматическую установку и удаление пакетов. Именно в Debian впервые был введён как единый стандарт механизм выбора предпочтительного ПО среди нескольких вариантов — Alternatives. Manjaro Manjaro обладает полной поддержкой мультимедиа, распознаёт оборудование, поддерживает несколько ядер, в том числе и rc. В версии 0.8.3 использовался текстовый установщик, в версии 0.8.8 кроме него также предлагается к использованию Thus — разрабатываемый установщик с графическим интерфейсом. Модель rolling release означает, что у пользователя нет необходимости в переустановке системы. Управление пакетами осуществляется pacman, а также его графическими фронт-эндами Pamac (XFCE) и Octopi (OpenBox). С ноября 2017 официально поддерживается только 64-bit версия, а 32-bit версия существует как отдельный проект[69], поддерживаемый сообществом. Из всех изученных дистрибутивов Linux можно выбрать дистрибутив Ubuntu, он полностью соотвествует нашим требованиям и число её пользователей более 20 милионнов. Для хранения важных документов каждого пользователя будут выделены диски пользователей, а также несколько дисков с общим доступом для обмена информацией между работниками. Также для нашей работы для каждого пк неоходимо закупить мышь, клавиатуру и монитор. Возле каждого маршрутизатора будет находиться МФУ, который будет обеспечивать его использование всем пользователям нашей сети. Для главного офиса будет использоваться один цветной струйный принтер и два черно-белых лазерных. Для филиала предприятия будет использоваться один черно-белый лазерный принтер.  2.Практическая часть. 2.Практическая часть.2.1 Анализ объединения основного офиса схемы и филиала Данная сеть разрабатывается для объединения офиса и филиала предприятия. Для повышения эффективности оказываемых услуг необходимо наличие высокоскоростного интернета и грамотно построенной сети внутри офиса и филиала. Соединительные сетевые кабели будут располагаться в специальных технологических каналах под искусственным напольным покрытием, такой метод прокладки в целях безопасности такое решение является оптимальным. 2.2 Схема построения ЛВС Нашу сеть мы построим в программе Cisco Packet Tracer. Packet Tracer — симулятор сети передачи данных, выпускаемый фирмой Cisco Systems. Позволяет делать работоспособные модели сети, настраивать (командами Cisco IOS) маршрутизаторы и коммутаторы, взаимодействовать между несколькими пользователями (через облако). В симуляторе реализованы серии маршрутизаторов Cisco 800, 1800, 1900, 2600, 2800, 2900 и коммутаторов Cisco Catalyst 2950, 2960, 3560, а также межсетевой экран ASA 5505. Беспроводные устройства представлены маршрутизатором Linksys WRT300N, точками доступа и сотовыми вышками. Кроме того есть серверы DHCP, HTTP, TFTP, FTP, DNS, AAA, SYSLOG, NTP и EMAIL, рабочие станции, различные модули к компьютерам и маршрутизаторам, IP-фоны, смартфоны, хабы.   Рисунок 2.7 Схема локально-вычислительной сети, построенная в приложении Сisco Рacket Тracer Данная схема построена с учетом характерных особенностей здания. Представленная схема является лишь прототипом так как возникает необходимость подключения новых устройств и расширения сети. Кабели будут расположены в специально отведенных для них кабель-каналах. |