Лабораторная. Системы обнаружения и предотвращения вторжений

Скачать 6.63 Mb. Скачать 6.63 Mb.

|

|

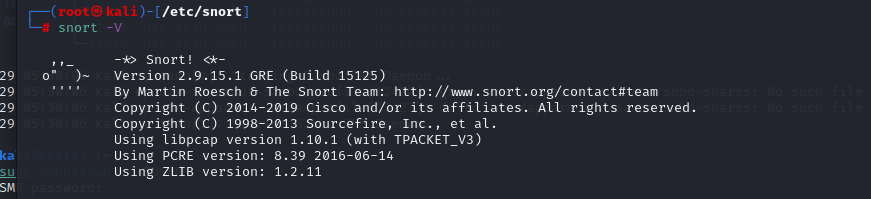

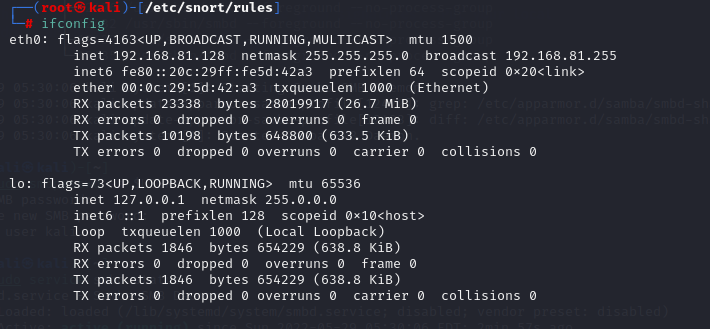

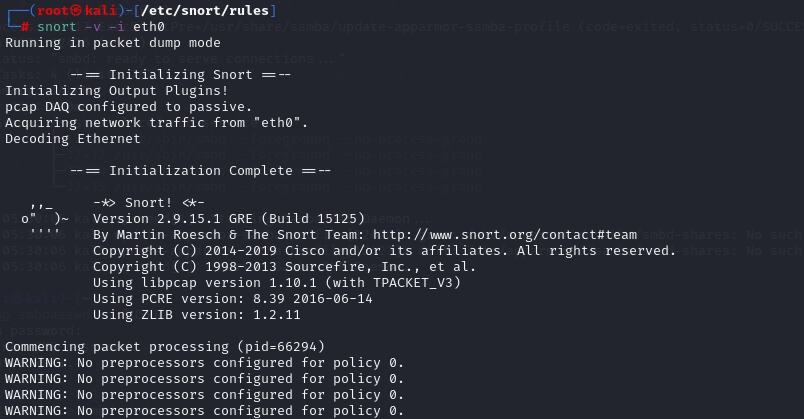

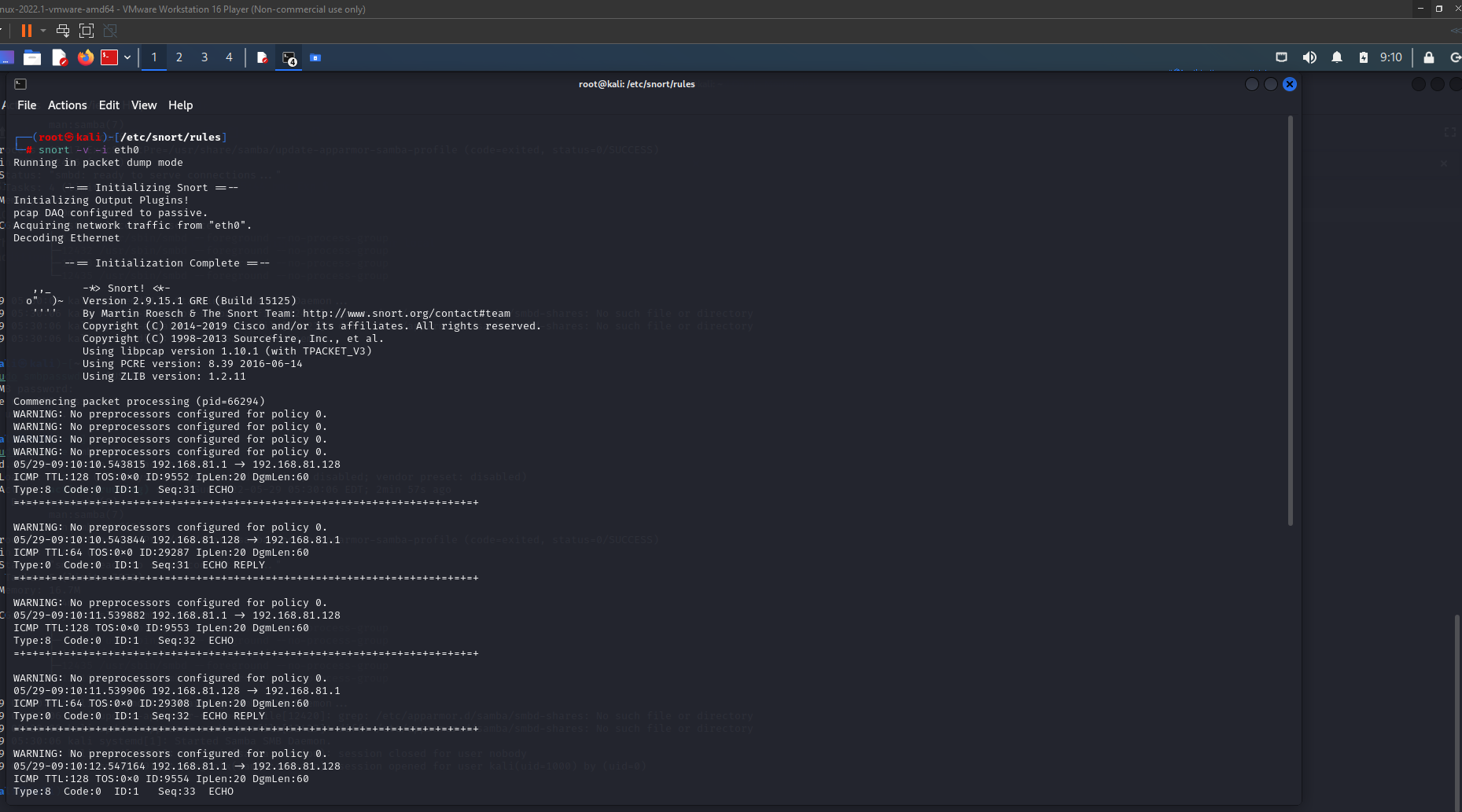

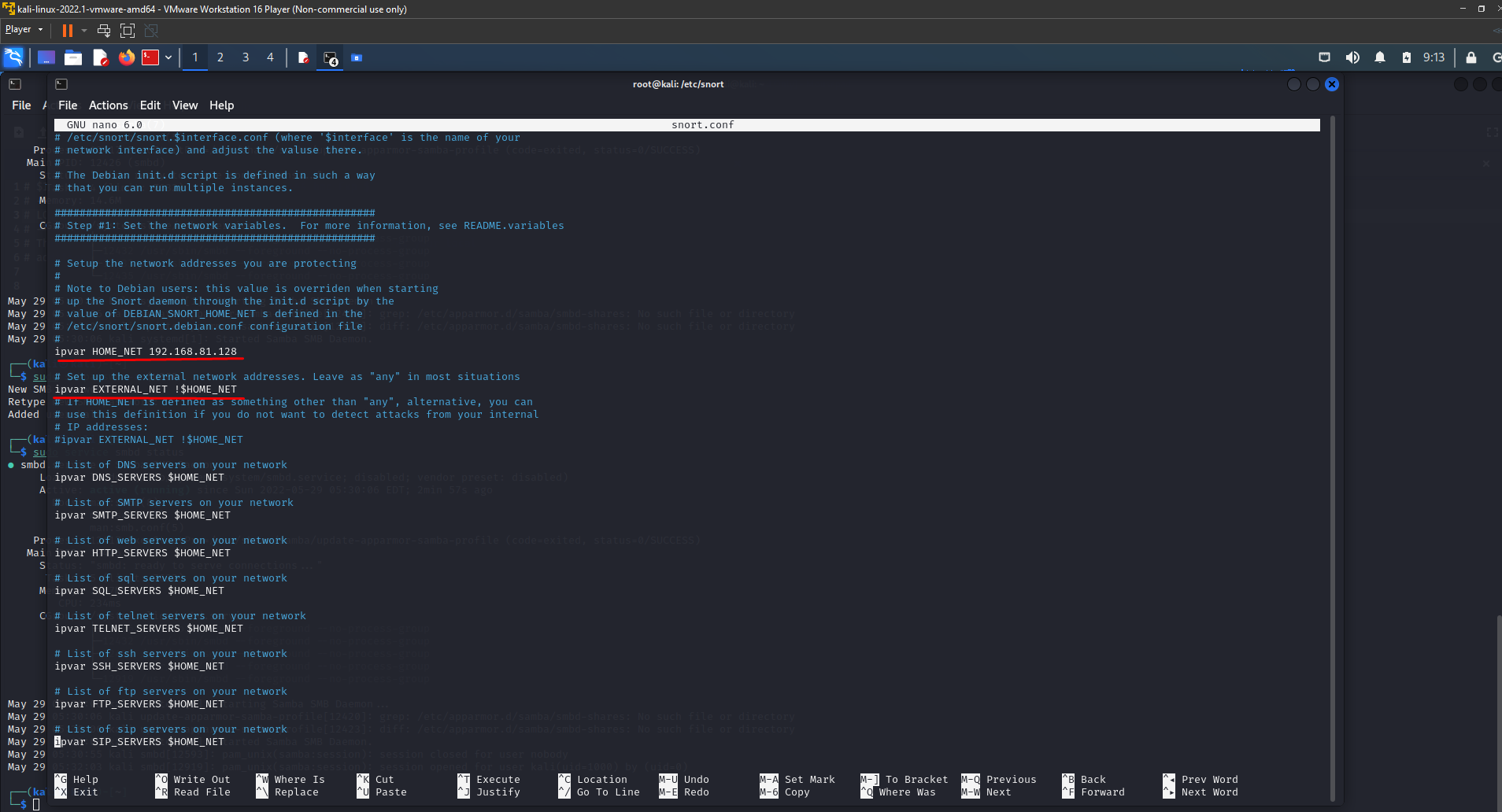

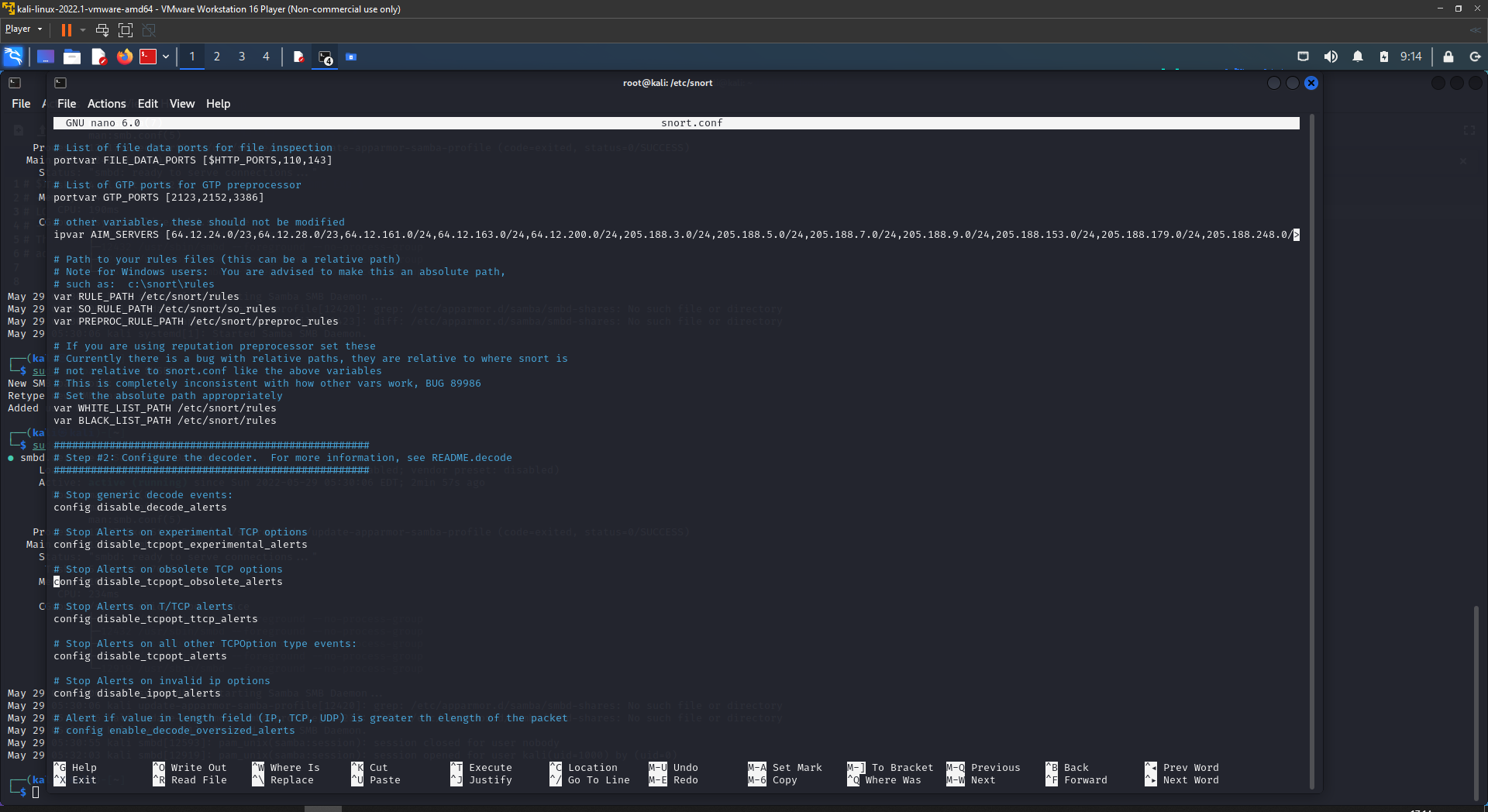

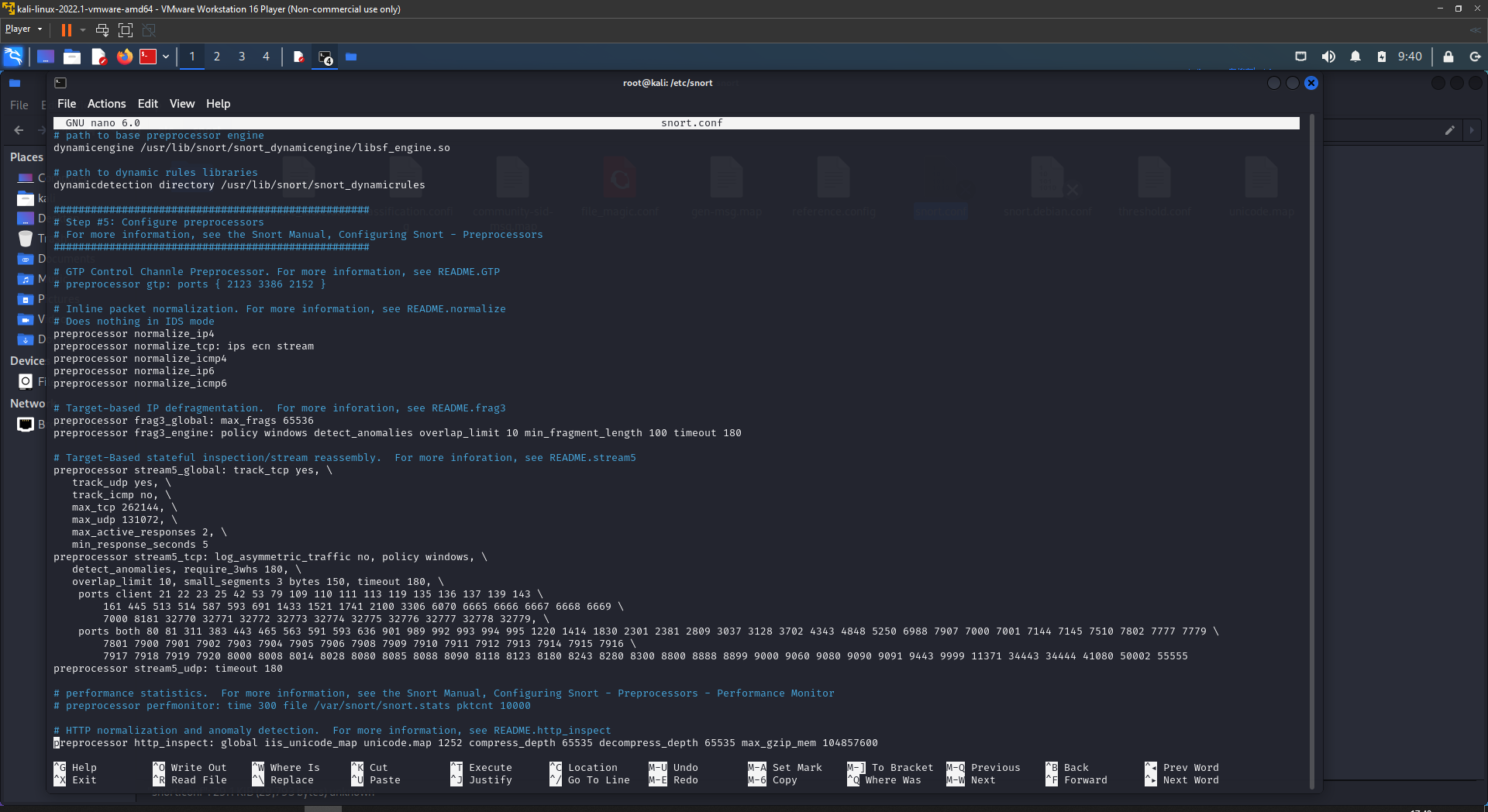

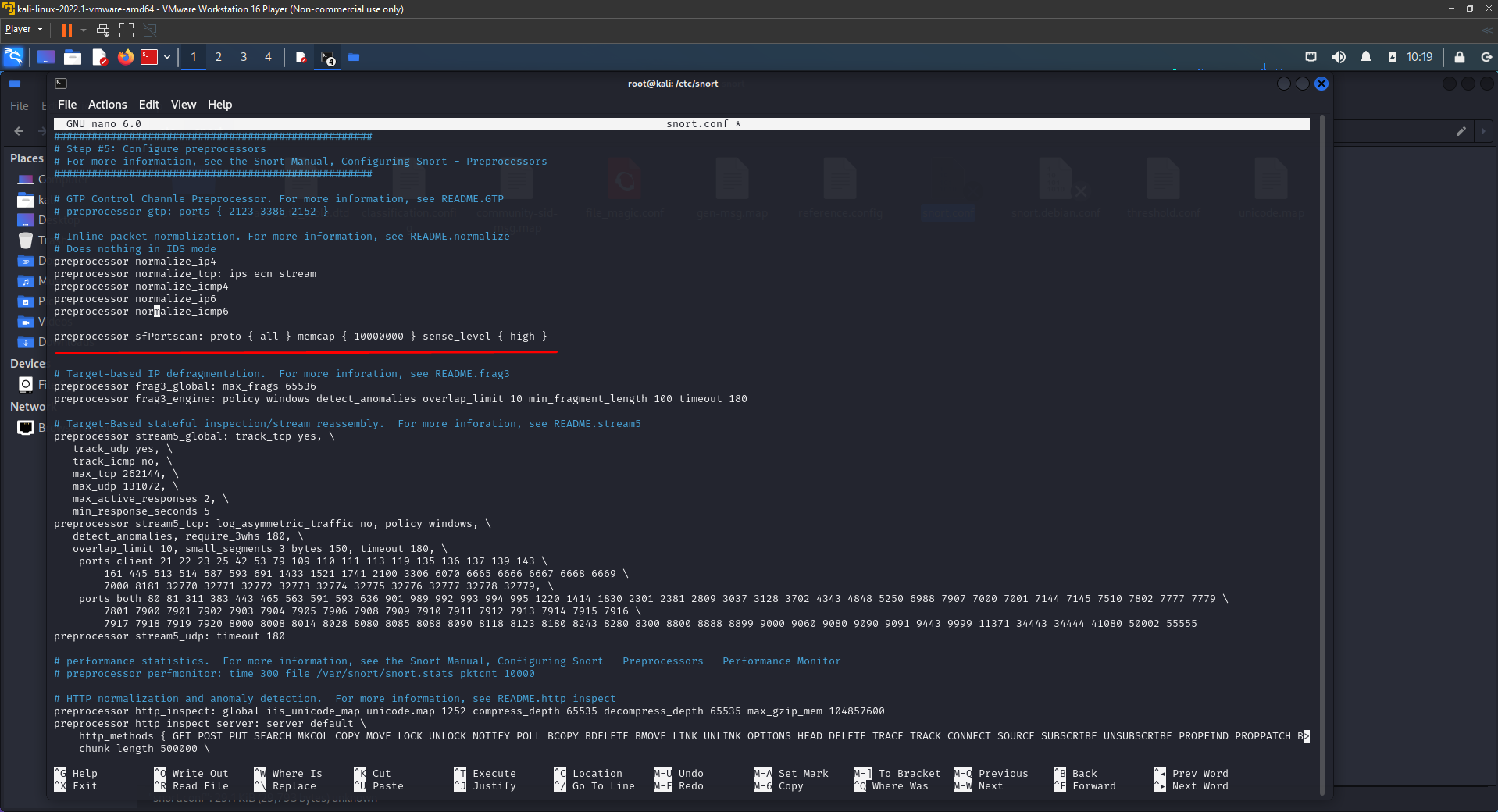

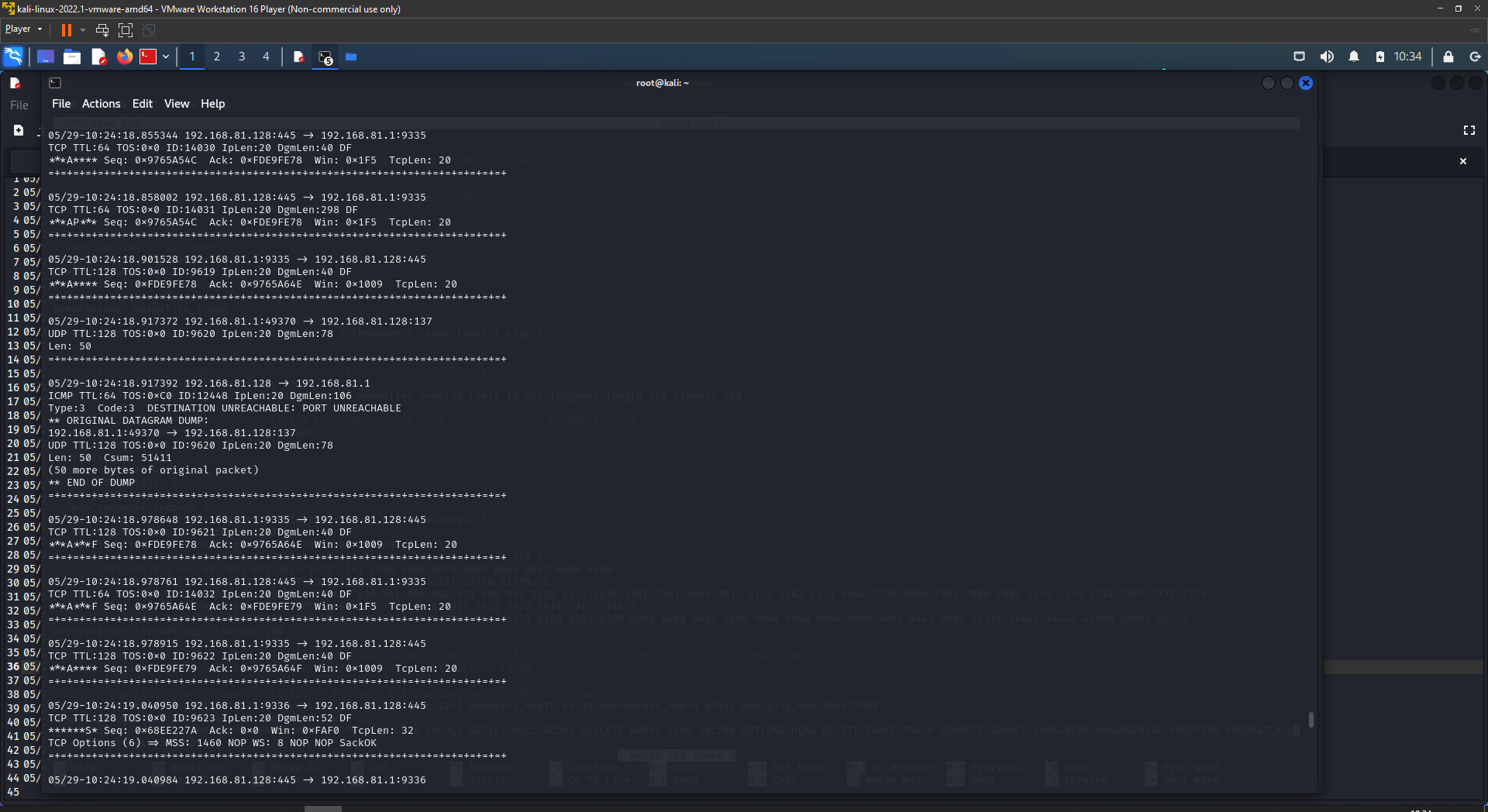

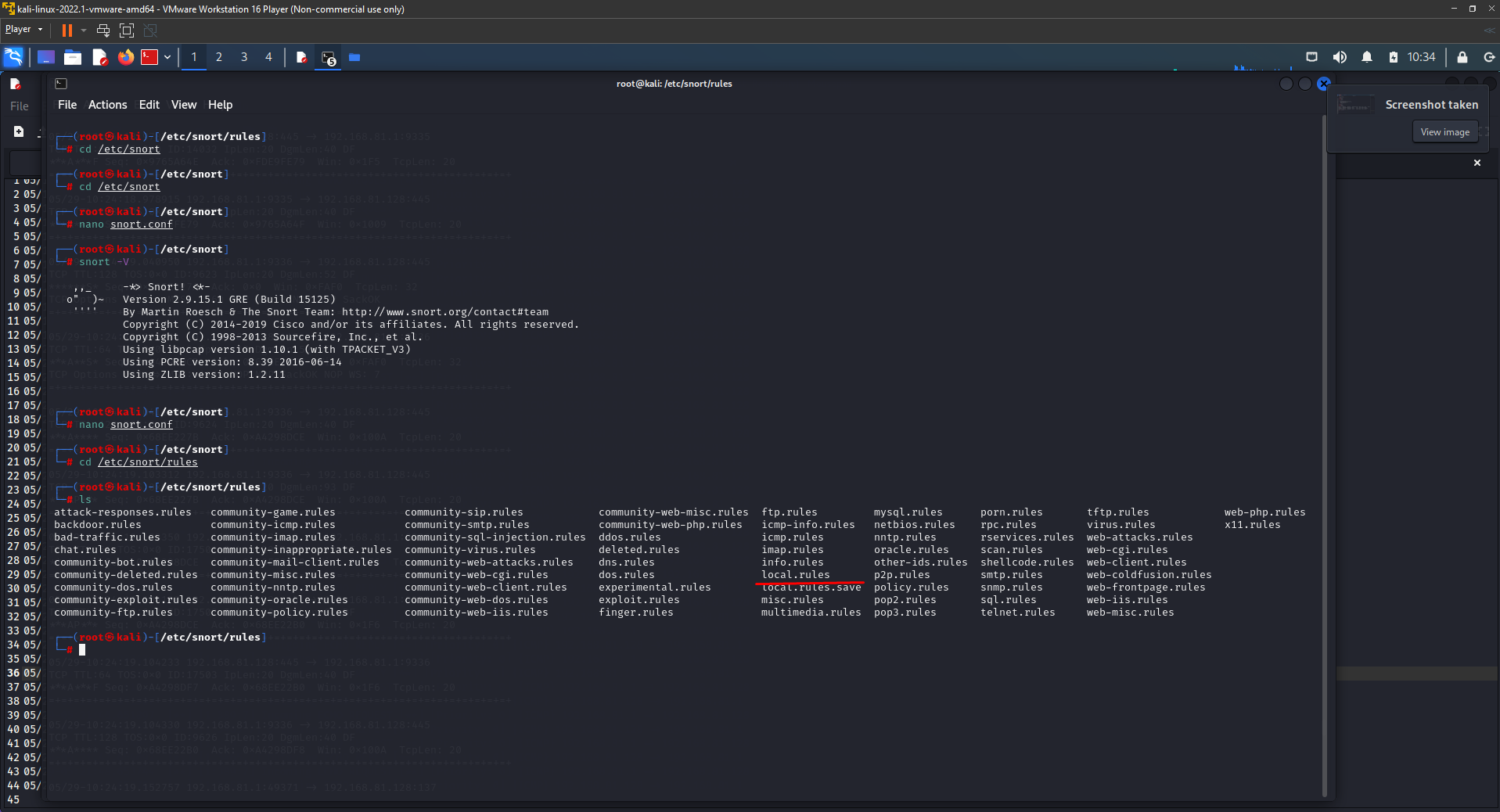

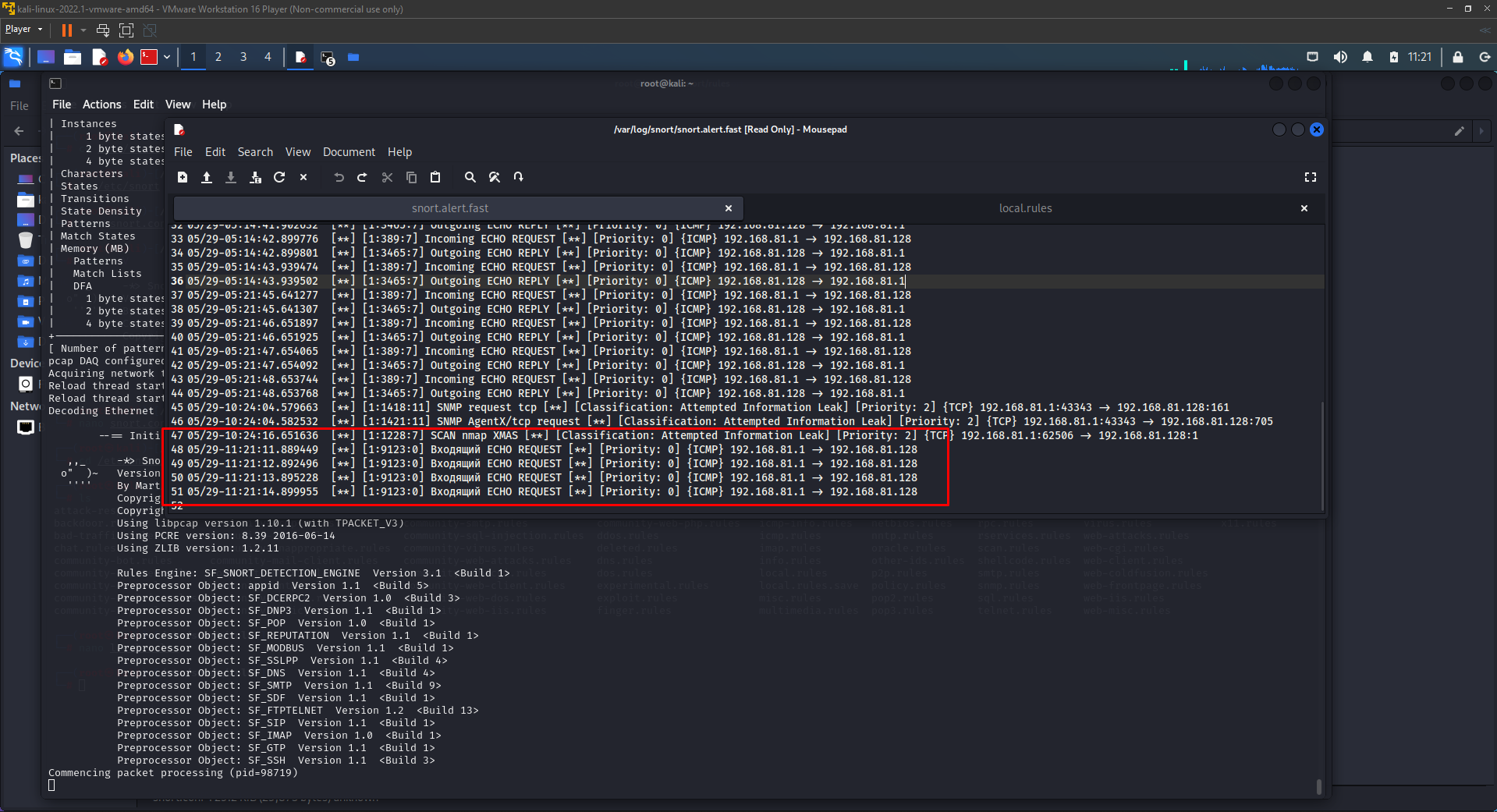

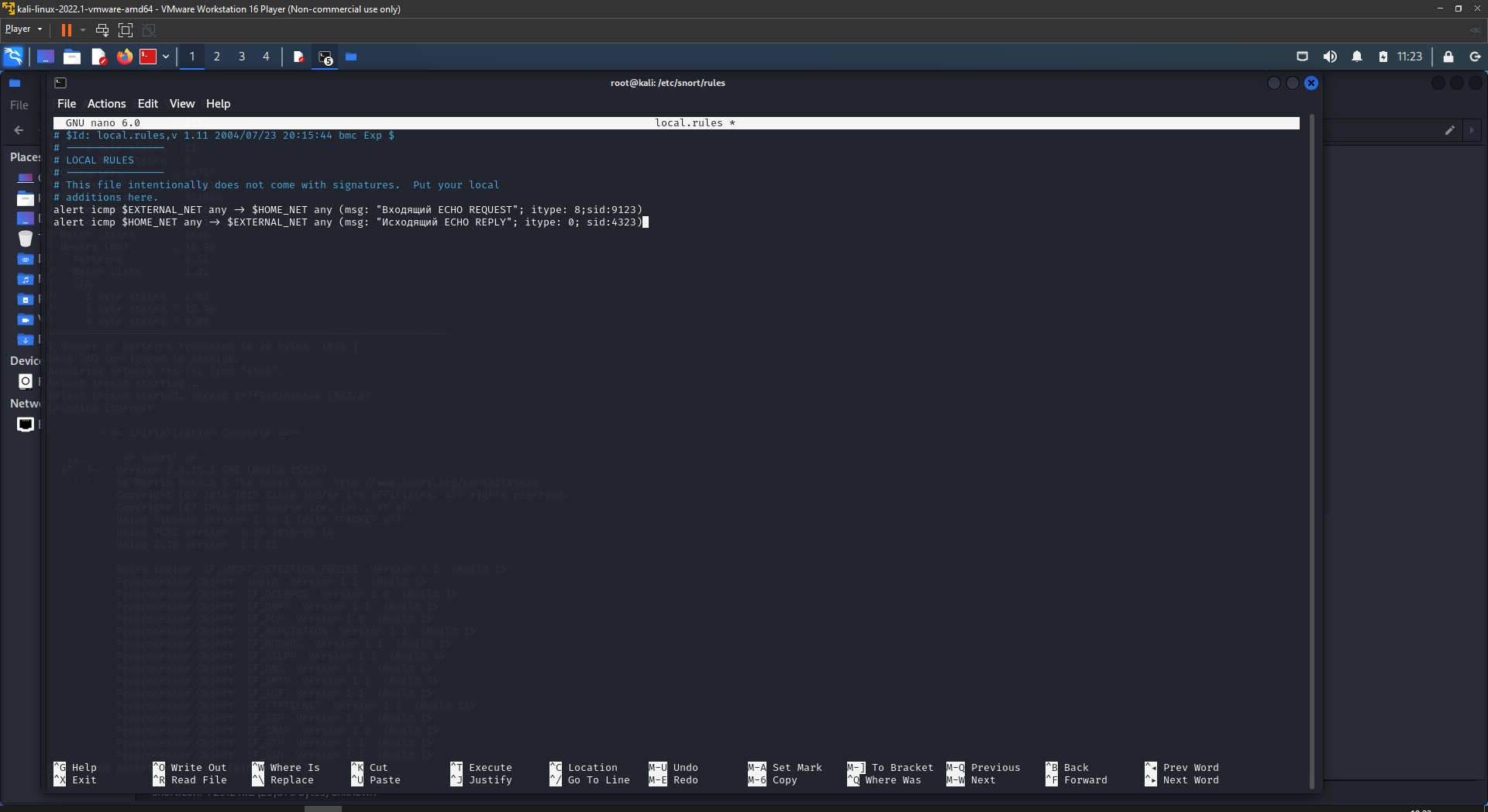

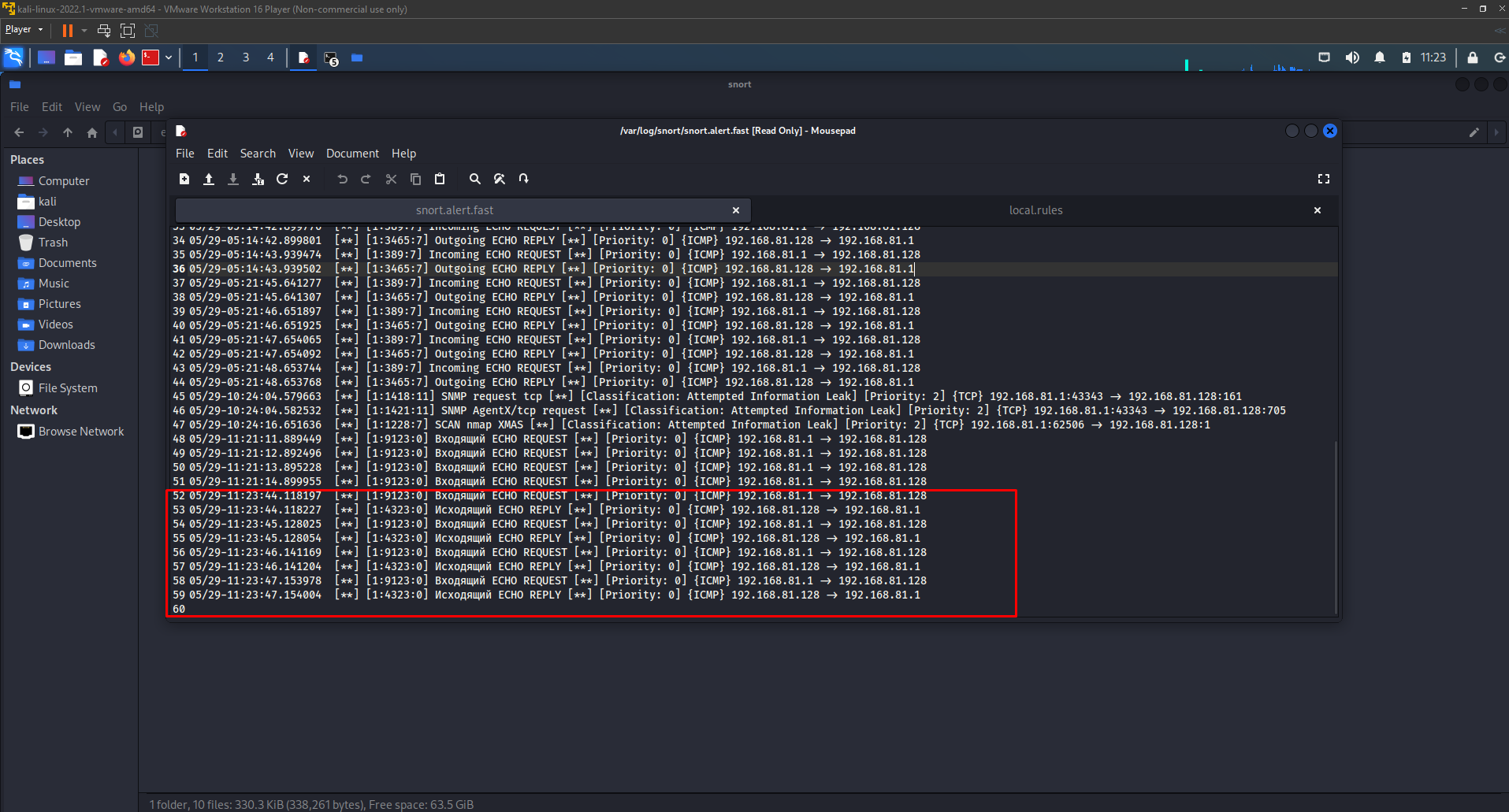

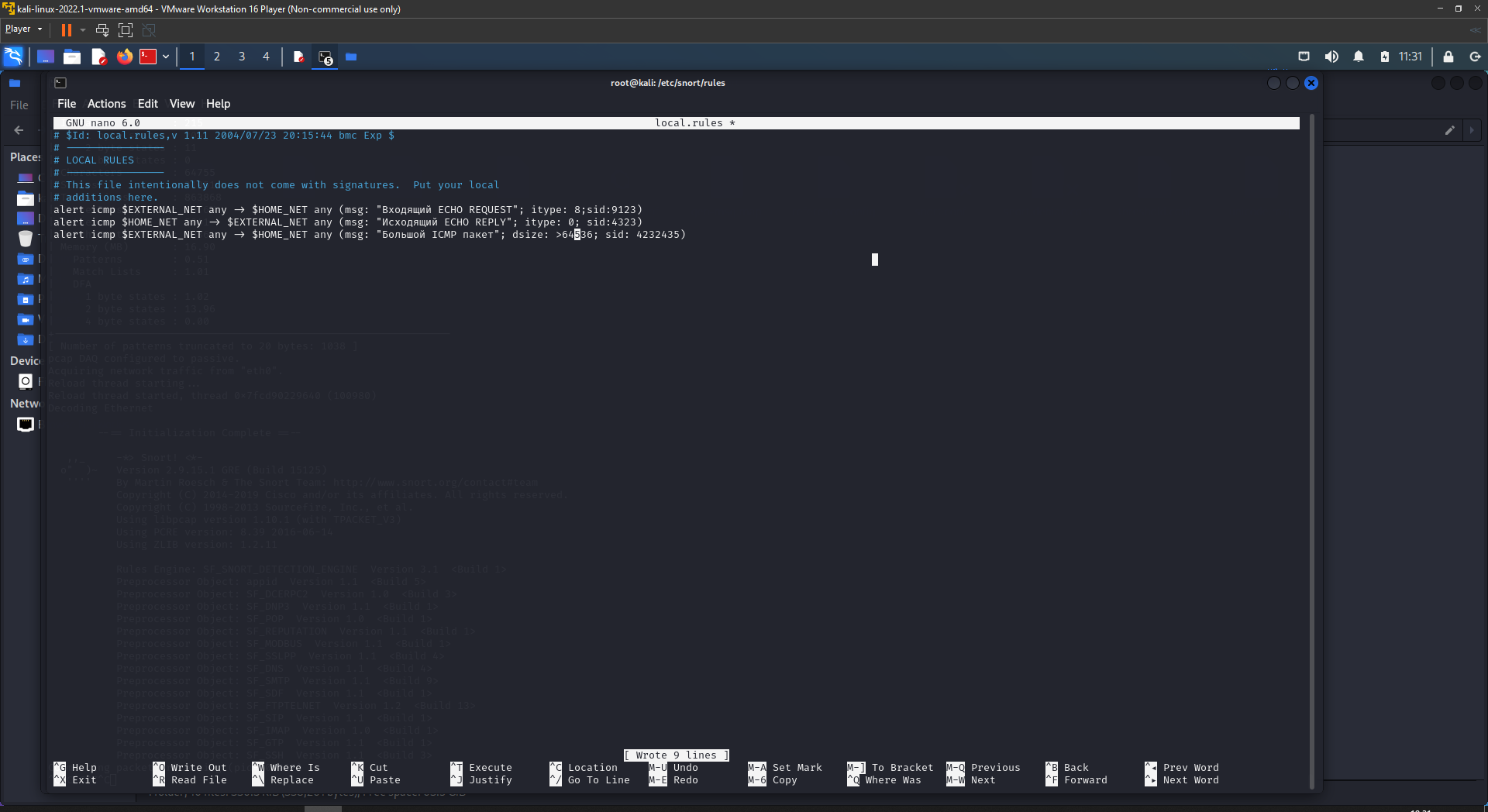

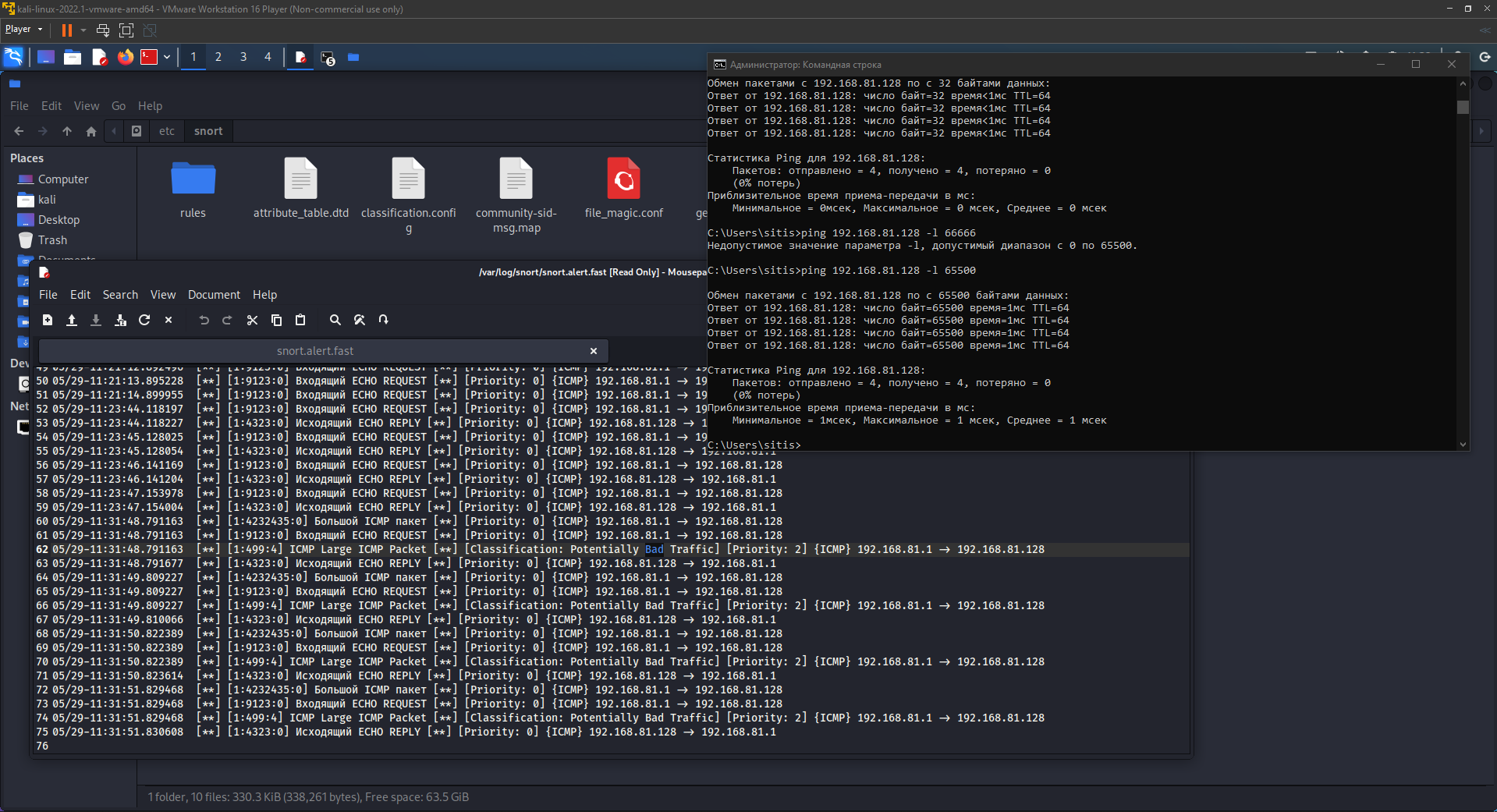

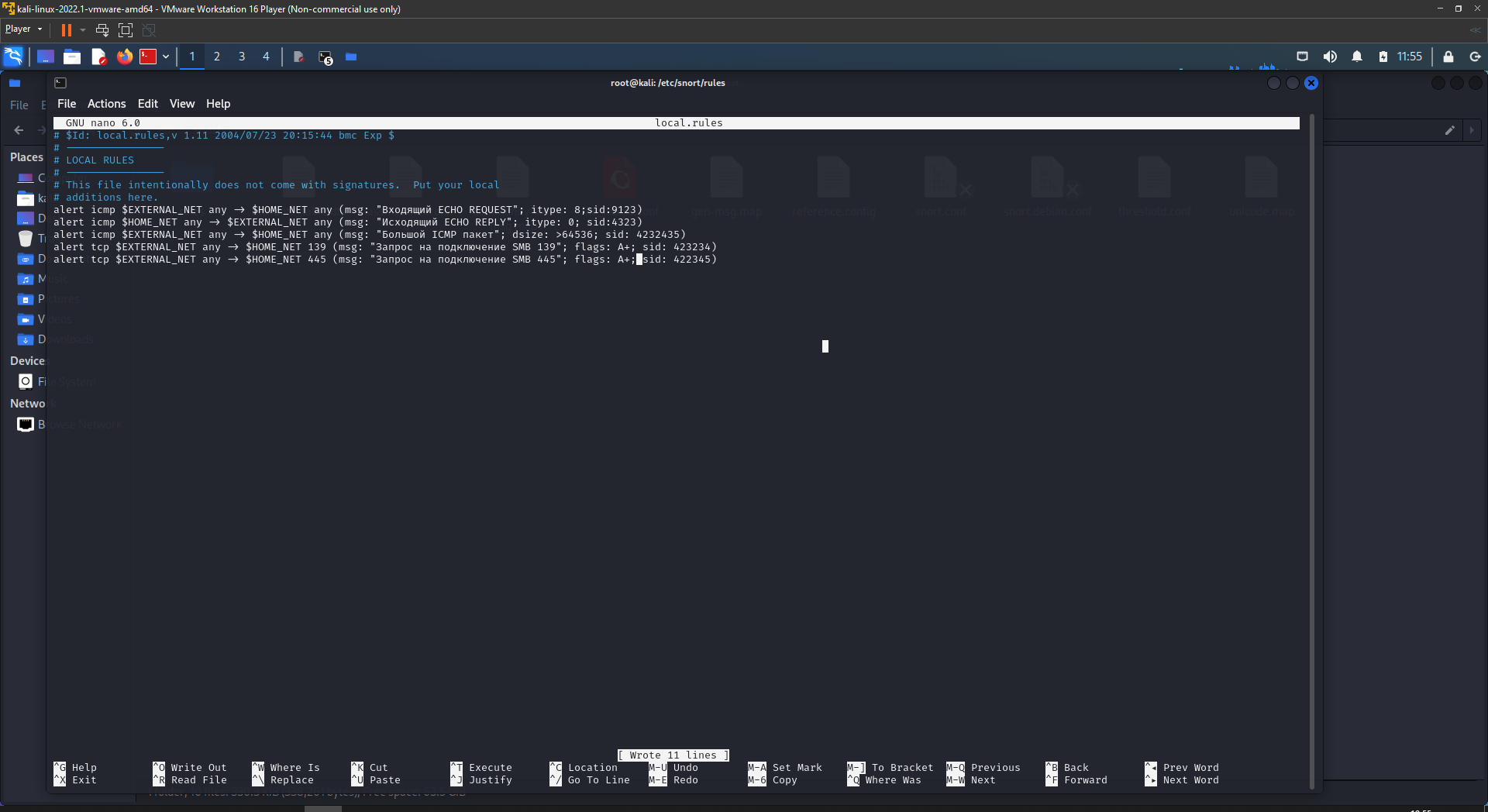

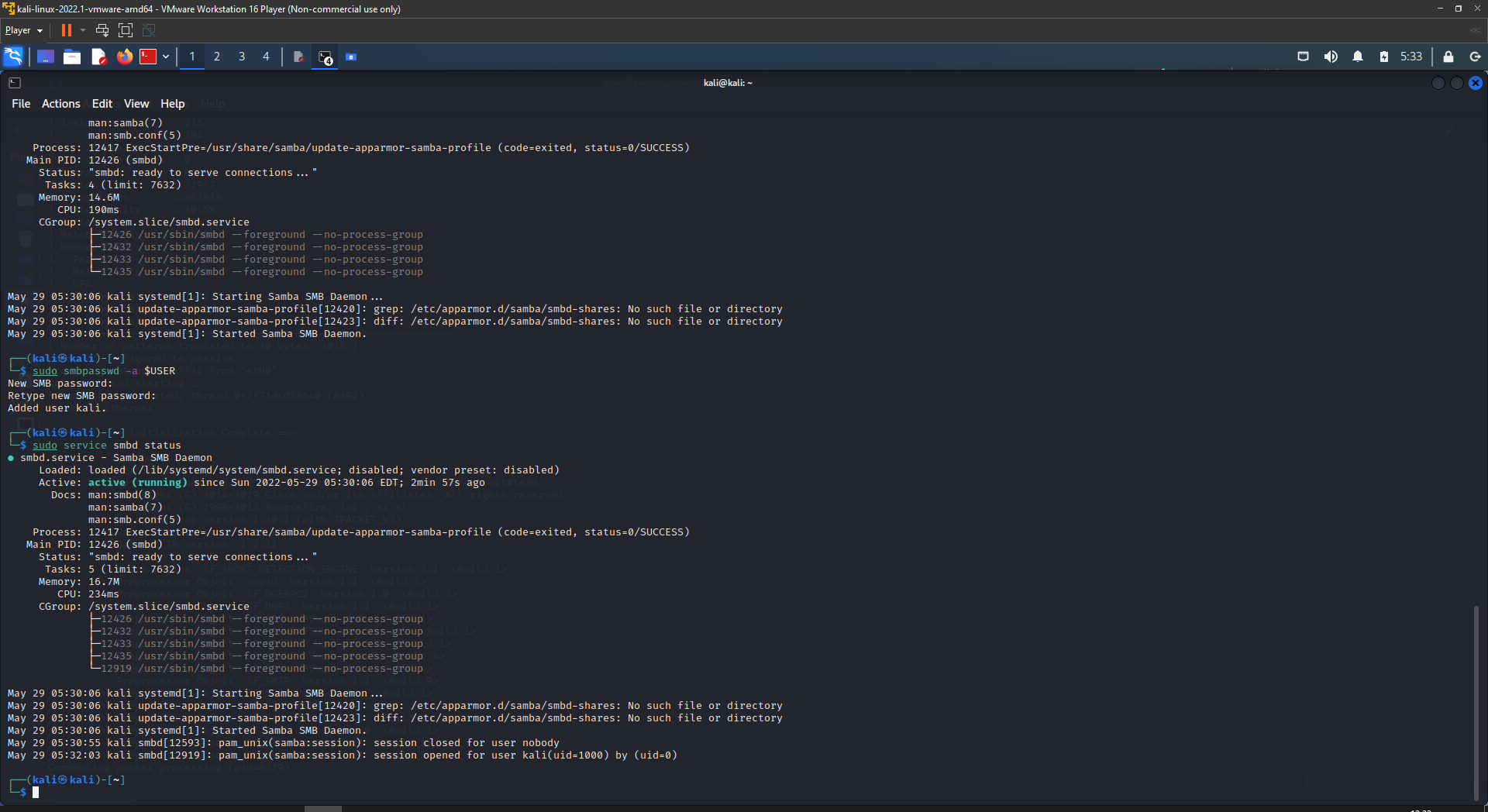

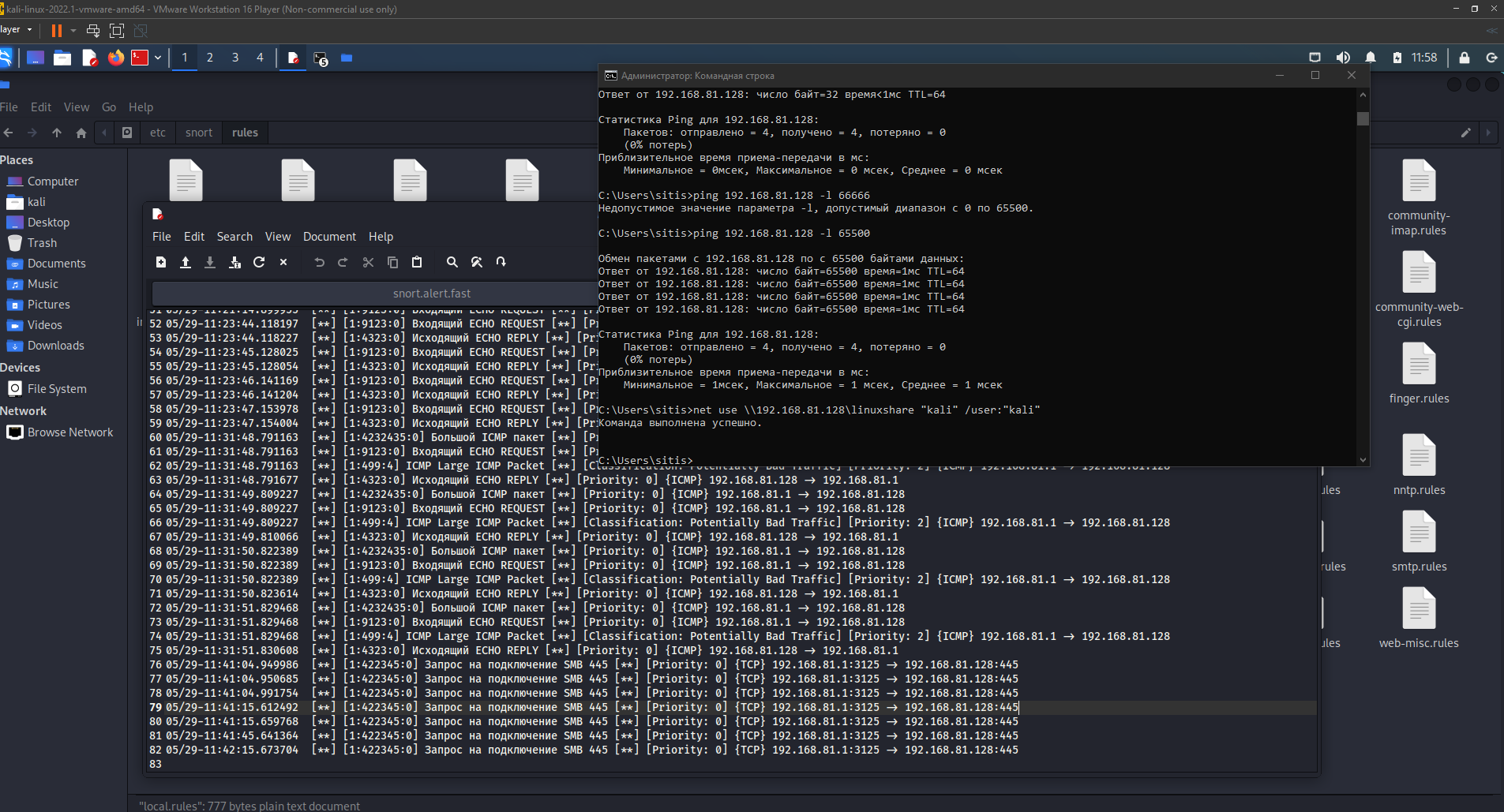

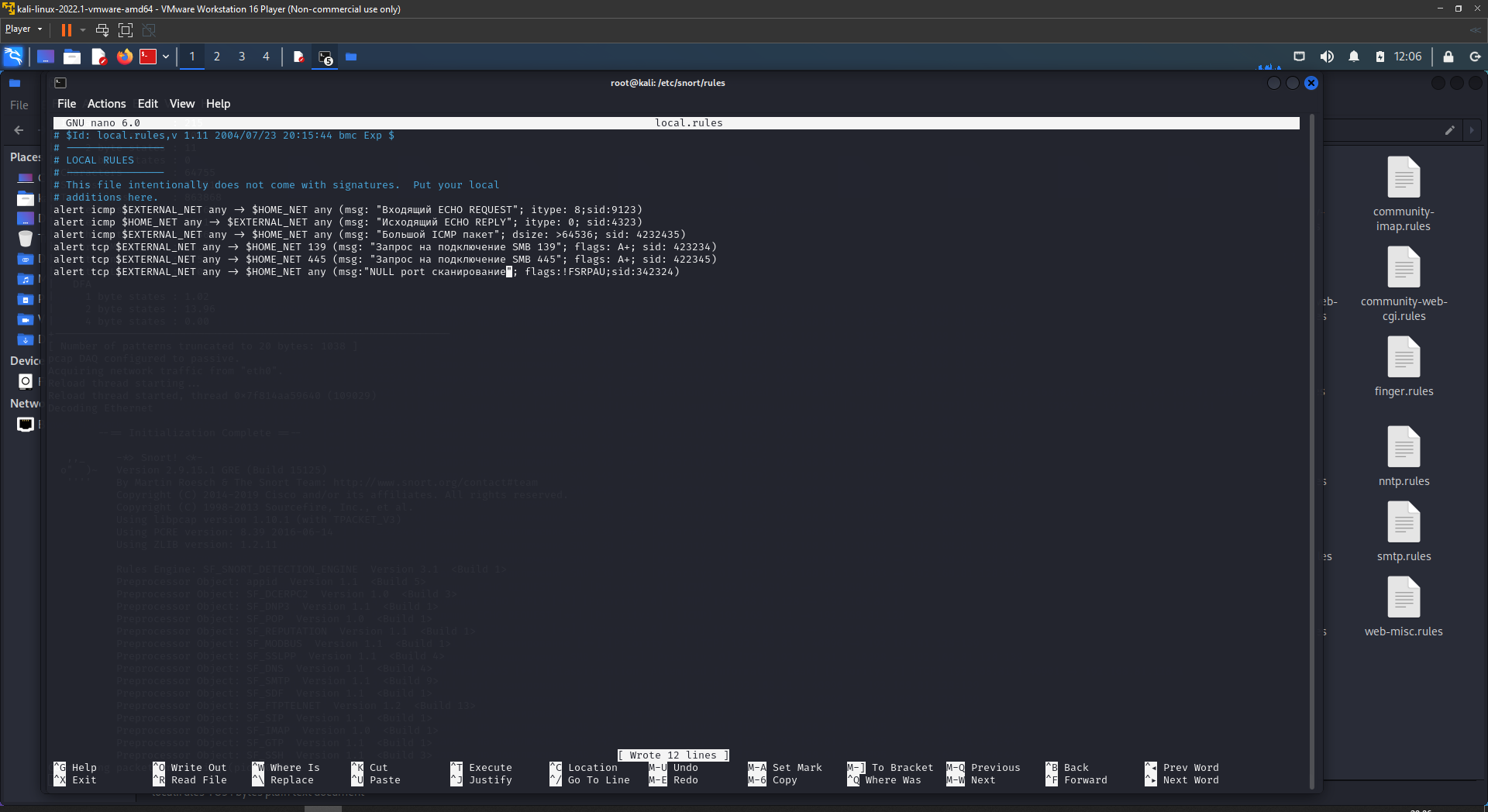

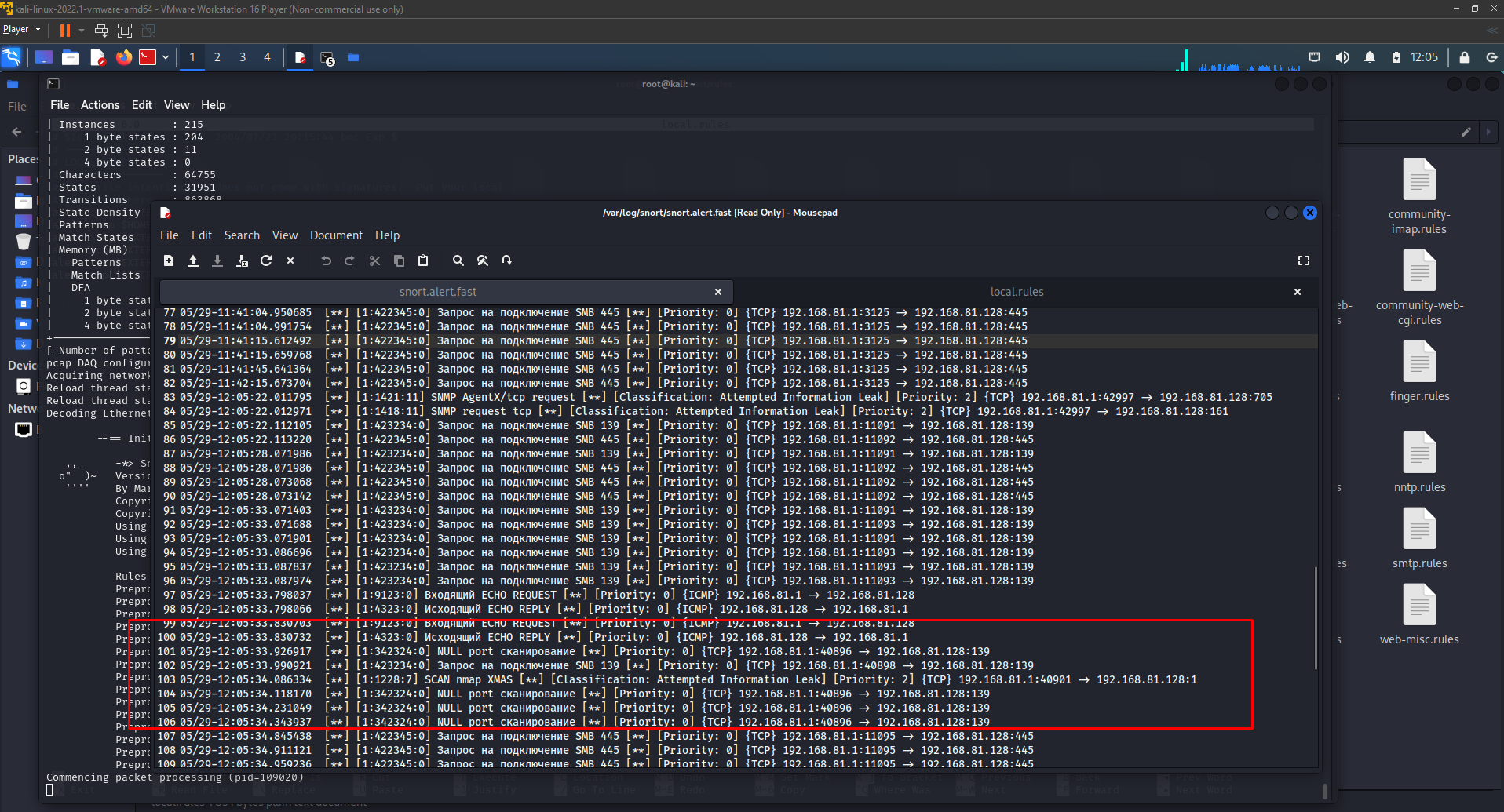

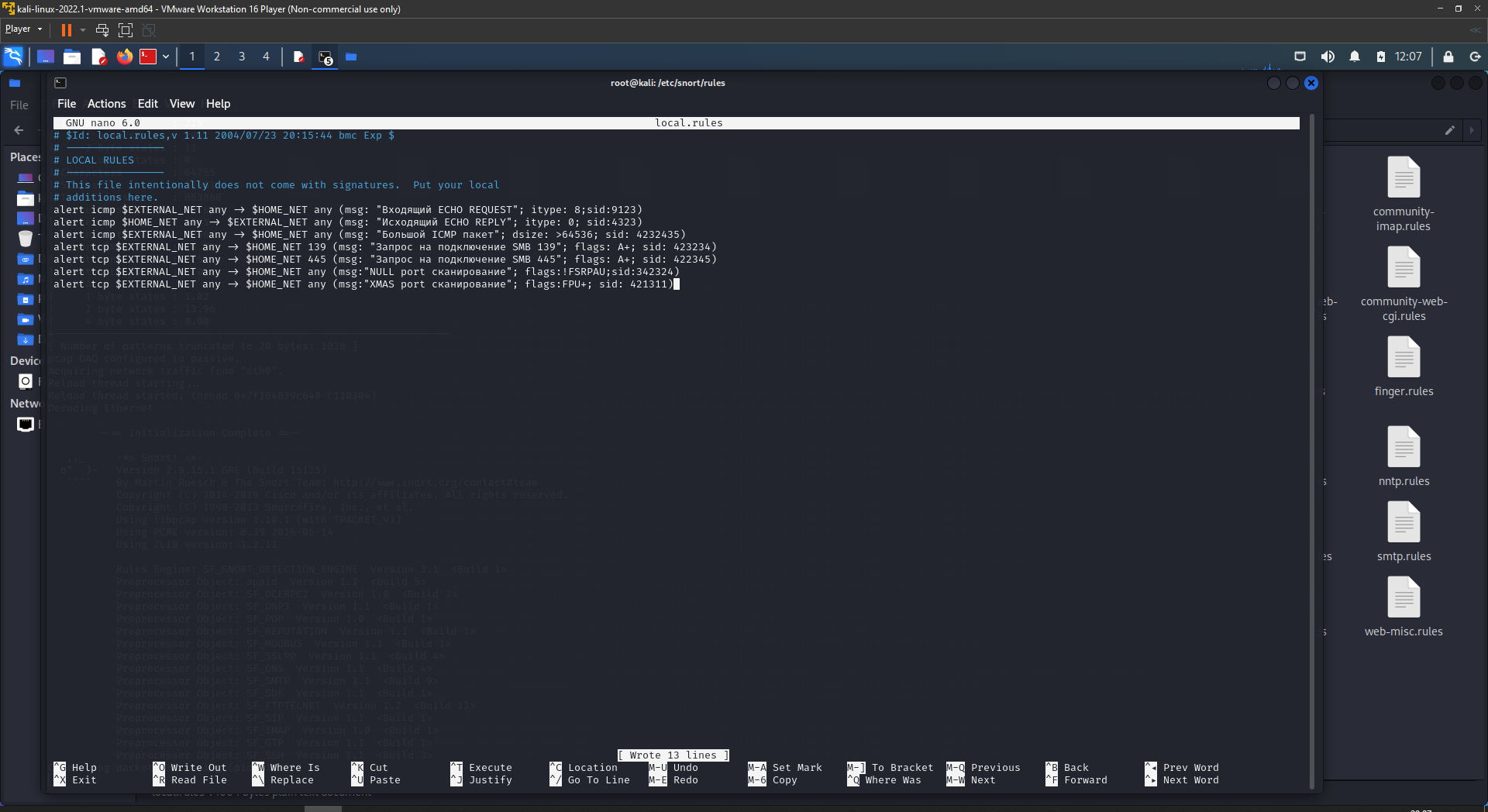

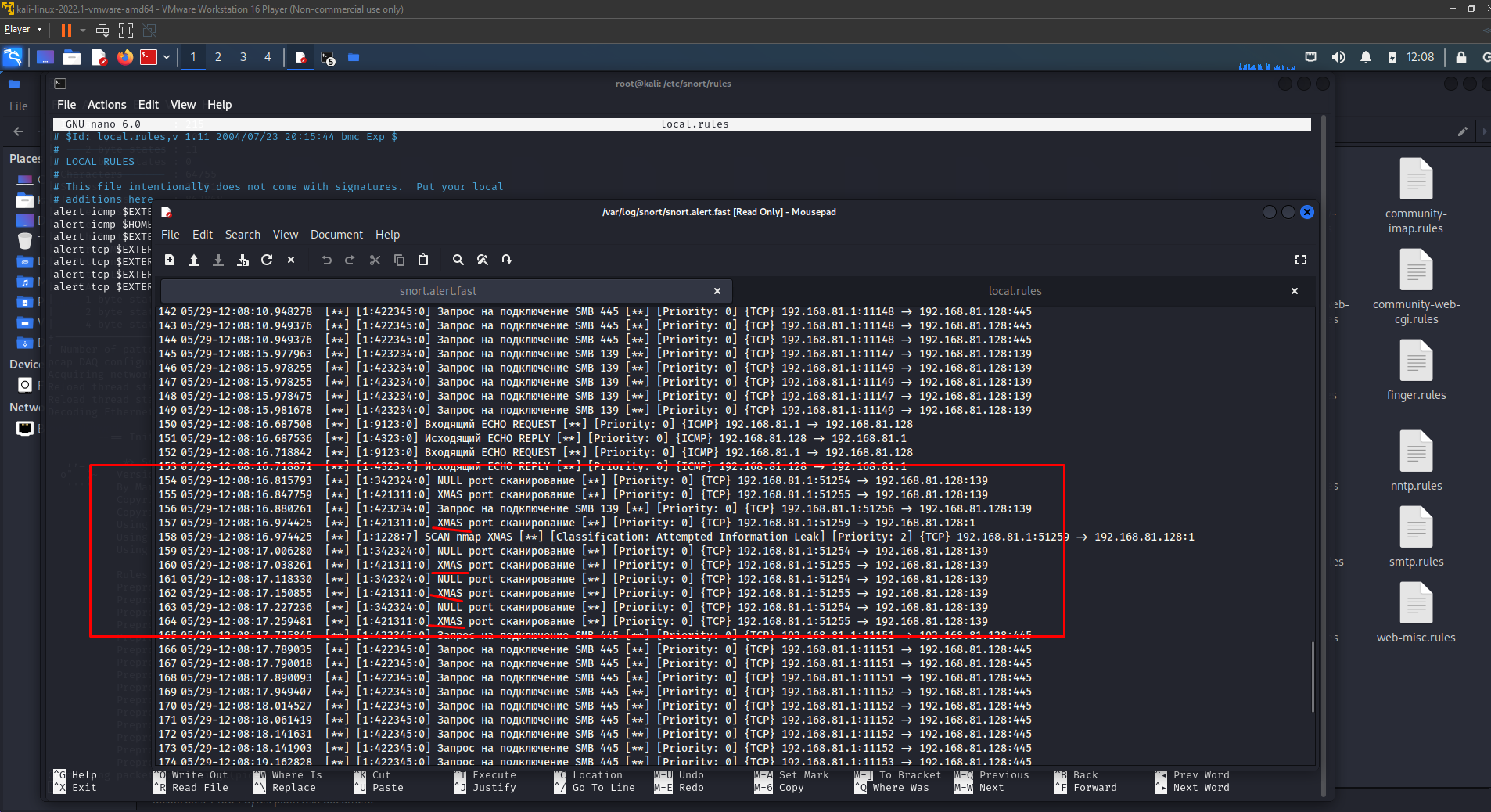

Системы обнаружения и предотвращения вторжений Задание на практическую работу: Установить сетевую СОВ Snort в Kali Linux. Установил  Вывести на экран список доступных сетевых интерфейсов.  Запустить Snort на выбранном интерфейсе в режиме анализатора пакетов с выводом информации на экран. snort -v -i eth0  Выполнить любые действия, которые приведут к отправке или приему сетевых пакетов (например, отправить эхо-запрос на любой IP-адрес командой ping). Убедиться, что пакеты перехватываются и отображаются на экране. Отправил пинг  Настроить в файле конфигурации «snort.conf» переменные, задающие адреса внутренней и внешней подсетей, пути к каталогам с правилами и логами.  Пути к правилам  Настроить в файле конфигурации «snort.conf», указав в нем необходимые препроцессоры и их опции для корректной обработки фрагментированных IP-пакетов, и сборки TCP-сегментов. (привести описание значений заданных опций препроцессоров). Для этого скролим до строк с шагом 5  Тут уже есть заданные по умолчанию препроцессоры, трогать я их не буду, но понимание для чего они нужны есть, прочитал в интернете. Касательно фрагментации, есть препроцессор frag3_global Настройка max_frags – это максимальное кол-во фрагментов, что обрабатываются одновременно, по умолчанию 8192, можно увеличить memcap – буфер памяти для этого препроцессора prealloc_frags используется для оптимизации Настроить в файле конфигурации «snort.conf» препроцессор sfPortscan, позволяющий выявлять сканирование портов защищаемой системы (привести описание значений заданных опций препроцессора). Для проверки запустить сканирование с помощью nmap с другого компьютера.  Препроцессор sfPortscan используется для обнаружения сканирования основная конфигурация модуля proto – протокол TCP,UDP,ICMP,ip_proto,all scan_type – portscan,portsweep,decoy_portscan,distributed_portscan,all sense_level – чувствительность модуля low, medium, high Из виндовс машины выполнил быстрое сканирование nmap -T4 -F 192.168.81.128 В консоли видим много уведомлений не только об неудавшихся попытках сканирования а вообще о всех портах, это из-за высокой чувствительности. Если понизить чувствительность, то будут только неудачные попытки подключения к портам.  Добавить в файл конфигурации строку «include $RULE_PATH/local.rules». Создайте в каталоге с правилами пустой текстовый файл local.rules Done  Добавить в файл «local.rules» правило, позволяющее обнаруживать входящие ECHO-запросы. Проверить, происходит ли обнаружение, запустив СОВ Snort из командной строки. Для проверки выполнить несколько ECHO-запросов с другого компьютера (другой виртуальной машины). alert icmp $EXTERNAL_NET any -> $HOME_NET any (msg: "Входящий ECHO REQUEST"; itype: 8;sid:9123)  Добавить в файл «local.rules» правило, позволяющее обнаруживать исходящие ECHO-ответы. Для проверки выполнить несколько ECHO-запросов с другого компьютера. alert icmp $HOME_NET any -> $EXTERNAL_NET any (msg: "Исходящий ECHO REPLY"; itype: 0; sid:4323)   Добавить в файл «local.rules» правило, позволяющее обнаруживать большие ICMP-пакеты (размер которых превышает 64Кб) Потом отправим максимально возможный пакет в виндовс для пинга – 65500 байт alert icmp $EXTERNAL_NET any -> $HOME_NET any (msg: "Большой ICMP пакет"; dsize: >64536; sid: 4232435)   Так же сработал препроцессор, который посчитал этот пакет нежелательным. Тут можно написать об атаке Ping of Death Добавить в файл «local.rules» правило, позволяющее обнаруживать запросы на подключение к 139 или 445 порту (служба SMBv1, пакет Samba) из внешней сети. alert tcp $EXTERNAL_NET any -> $HOME_NET 139 (msg: "Запрос на подключение SMB 139"; flags: A+; sid: 423234) alert tcp $EXTERNAL_NET any -> $HOME_NET 445 (msg: "Запрос на подключение SMB 445"; flags: A+; sid: 422345)  В прошлой работе настроил общий ресурс через Samba  Проверим правило через net use  Добавить в файл «local.rules» правило, позволяющее обнаруживать сканирование TCP-портов методом NULL Scan. Для проверки запустить сканирование с помощью nmap с другого компьютера. alert tcp $EXTERNAL_NET any -> $HOME_NET any (msg:"NULL port сканирование"; flags:!FSRPAU; sid: 23412)   Добавить в файл «local.rules» правило, позволяющее обнаруживать сканирование TCP-портов методом Xmas Scan. Для проверки запустить сканирование с помощью nmap с другого компьютера. alert tcp $EXTERNAL_NET any -> $HOME_NET any (msg:"XMAS port сканирование"; flags:FPU+; sid: 421311)   Добавить в файл «local.rules» правило, позволяющее обнаруживать загрузку meterpreter payload на защищаемый компьютер. Для проверки использовать Metasploit Framework. У создаваемых правил не забывайте указывать уникальный sid. Требования к оформлению отчета: Титульный лист, фио, группа Описание выполнения каждого пункта задания со скриншотами Список литературы |