Безопасность операционных систем. Безопасность операционных систем

Скачать 152.95 Kb. Скачать 152.95 Kb.

|

Многопрофильный гуманитарный-технический колледж Многопрофильный гуманитарный-технический колледжРеферат. На тему: Безопасность операционных систем Выполнил: студент группы 3ВТ Самалюк В.В. Проверил: преподаватель Ванфутян Л. С. Караганда 2018 СОДЕРЖАНИЕ Введение.

Введение Безопасность – одна из наиболее актуальных проблем в области ИТ в настоящее время, ввиду сильной зависимости повседневной деятельности и бизнеса от компьютерных технологий и ввиду резко возрастающего числа сетевых атак (киберпреступности). Особенно важна безопасность для операционных систем и сетей как основных объектов атак. В лекции рассмотрены следующие вопросы: Проблема безопасности Безопасность (security) – это защита от внешних атак. В настоящее время наблюдается значительный рост числа самых разнообразных атак хакеров, угрожающих целостности информации, работоспособности компьютерных систем и зависящих от них компаний, благосостоянию и личной безопасности людей. Для защиты от атак необходимы специальные меры безопасности, компьютерные технологии и инструменты. В любой компьютерной системе должна быть реализована подсистема безопасности, которая должна проверять внешнее окружение системы и защищать ее от:

Практика показывает, что легче защитить от случайной, чем от злонамеренной порчи информации. Аутентификация Одной из наиболее широко используемых мер безопасности является аутентификация (authentication) – идентификация пользователей при входе в систему. Такая идентификация пользователей наиболее часто реализуется через логины –зарегистрированные имена пользователей для входа в систему – и пароли – секретные кодовые слова, ассоциируемые с каждым логином. Основной принцип использования паролей в том, что они должны сохраняться в секрете. Поэтому одна из традиционных целей атакующих хакеров состоит в том, чтобы любыми способами выведать у пользователя его логин и пароль. Для сохранения секретности паролей предпринимаются следующие меры.

Пароли также могут быть закриптованы или разрешены для доступа лишь один раз, после чего от пользователя требуется смена пароля. Программные угрозы (атаки) Рассмотрим некоторые типичные виды угроз и атак, используемые хакерами. Троянская программа (Trojan Horse) – атакующая программа, которая "подделывается" под некоторую полезную программу, но при своем запуске не по назначению (злонамеренно) использует свое окружение, например, получает и использует конфиденциальную информацию. Троянские программы используют системные механизмы для того, чтобы программы, написанные одними пользователями, могли исполняться другими пользователями. Вход в ловушку (Trap Door) - использование логина или пароля, который позволяет избежать проверок, связанных с безопасностью. Переполнение стека и буфера (Stack and Buffer Overflow) - использование ошибки в программе (переполнение стека или буферов в памяти) для обращения к памяти другого пользователя или процесса с целью нарушения ее целостности. Системные угрозы (атаки) Рассмотрим также некоторые типичные атаки, использующие уязвимости (vulnerabilities) в системных программах – ошибки и недочеты, дающие возможность организации атак. Черви (Worms) – злонамеренные программы, использующие механизмы самовоспроизведения (размножения). Например, один из Интернет-червей использует сетевые возможности UNIX (удаленный доступ) и ошибки в программах finger и sendmail. Принцип его действия следующий: некоторая постоянно используемая в сети системная программа распространяет главную программу червя. На рис. 24.1 изображен принцип действия Интернет-червя Morris, использующего уязвимости в системных программах UNIX. Вирусы – фрагменты кода, встраивающиеся в обычные программы с целью нарушения работоспособности этих программ и всей компьютерной системы. В основном вирусы действуют на микрокомпьютерные системы. Вирусы скачиваются с публично доступных сайтов или с дисков, содержащих "инфекцию". Для предотвращения заражения компьютерными вирусами необходимо соблюдать принципы безопасности при использовании компьютеров (safe computing) – использовать антивирусы, guards – программы, постоянно находящиеся в памяти и проверяющие на вирусы каждый открываемый файл - .exe, doc, и т.д. Рис. 24.1. Интернет-червь Morris. Отказ в обслуживании (Denial of Service – DoS) – DoS-атакой называется атака на веб-сервер или другую вычислительную систему с целью вывода ее из строя. Создаются условия, при которых доступ пользователей к сайту затруднен или невозможен. Если атака одновременно осуществляется с большого количества компьютеров, ее классифицируют как DDoS (Distributed Denial of Service), в переводе с английского — распределенная атака на отказ в обслуживании. Типы сетевых атак Рассмотрим некоторые типы современных сетевых атак, которых необходимо постоянно остерегаться пользователям. Phishing – Фи́шинг (англ. phishing от fishing «рыбная ловля, выуживание»[1]) — вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям. Это достигается путём проведения массовых рассылок электронных писем от имени популярных брендов, а также личных сообщений внутри различных сервисов, например, от имени банков или внутри социальных сетей. В письме часто содержится прямая ссылка на сайт, внешне неотличимый от настоящего, либо на сайт с редиректом. После того как пользователь попадает на поддельную страницу, мошенники пытаются различными психологическими приёмами побудить пользователя ввести на поддельной странице свои логин и пароль, которые он использует для доступа к определённому сайту, что позволяет мошенникам получить доступ к аккаунтам и банковским счетам. Фишинг — одна из разновидностей социальной инженерии, основанная на незнании пользователями основ сетевой безопасности: в частности, многие не знают простого факта: сервисы не рассылают писем с просьбами сообщить свои учётные данные, пароль и прочее. Pharming – Фарминг (англ. pharming) это процедура скрытного перенаправления жертвы на ложный IP-адрес. Для этого может использоваться навигационная структура (файл hosts, система доменных имен (DNS)). Tampering with data – злонамеренное искажение или порча данных. Действенной мерой по борьбе с подобными атаками является криптование информации. Spoofing – в контексте сетевой безопасности spoofing attack (англ. spoofing — подмена) — ситуация, в которой один человек или программа успешно маскируется под другую путём фальсификации данных и позволяет получить незаконные преимущества. Elevation of privilege – попытка расширить полномочия (например, до полномочий системного администратора) c целью злонамеренных действий. Поэтому наиболее секретная информация в любой компьютерной системе – пароль системного администратора, который необходимо защищать особенно тщательно. обеспечения, для оценки угроз и атак и оценки последствий атаки, которые Борьба с атакамиДля борьбы с атаками могут быть предусмотрены следующие меры. Проверка на подозрительные примеры активности – например, несколько подряд попыток ввести неверный пароль могут означать попытку его угадать. Ведение журнала аудита (audit log) – в него записывается время, пользователь и тип каждой попытки доступа к объекту. Журнал используется для восстановления при нарушении защиты и для выработки более действенных мер безопасности. Периодическое сканирование системы на предмет "дыр" в системе безопасности. Выполняется в моменты, когда компьютер практически не используется (пример - сканирование на вирусы). Проверки на:

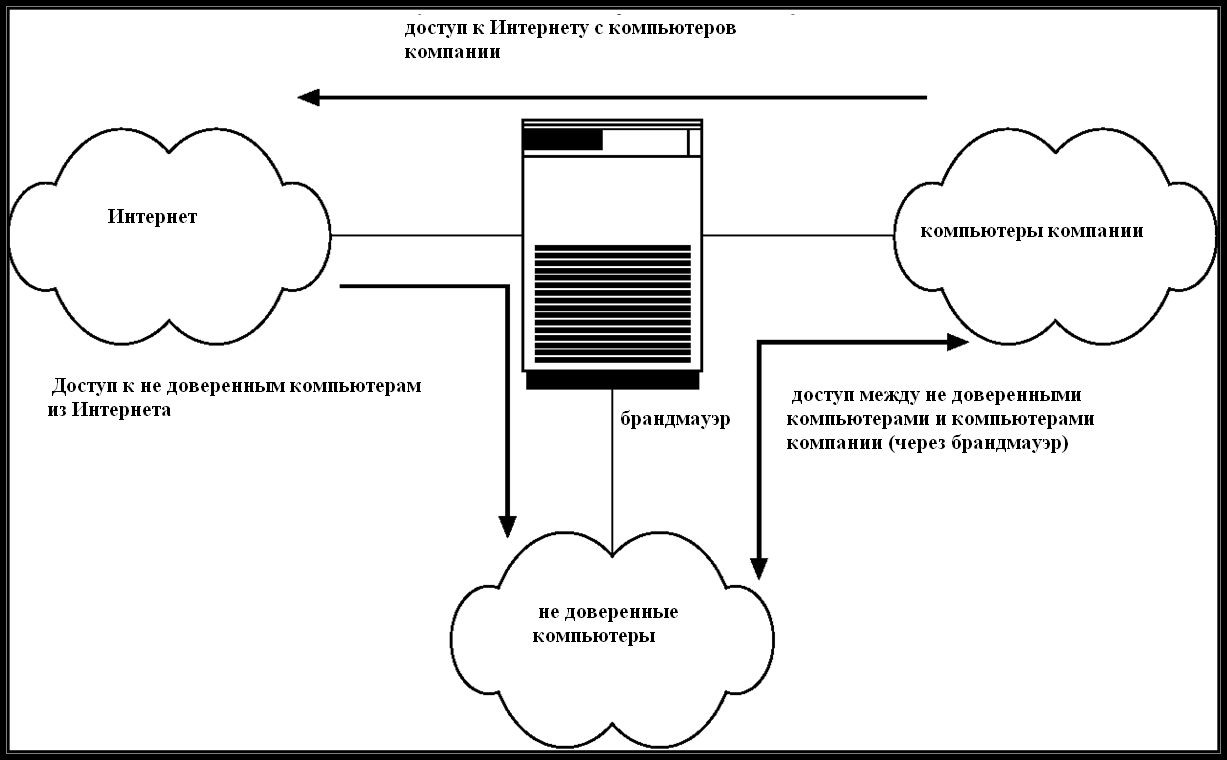

БрандмауэрБрандмауэр (firewall) – системное программное обеспечение для защиты локальной сети от внешних атак. Брандмауэр помещается между "доверенными" и "не доверенными" компьютерами – например, компьютерами данной локальной сети и всеми остальными. Брандмауэр ограничивает сетевой доступ между двумя различными доменами безопасности. Встроенный брандмауэр имеется во всех современных операционных системах и по умолчанию включен. Настоятельно рекомендуется не отключать его, что особенно существенно при выходе в Интернет. Схема использования брандмауэра изображена на рис. 24.3. Уверен, что все пользователи Windows среди читателей неоднократно обращали внимание на сообщение ОС о том, что попытка взлома Вашего компьютера была пресечена. Это – заслуга встроенного брандмауэра Windows. Реализация брандмауэров, как правило, основана на фильтрации сетевых пакетов, пересылаемых с "надежных" и потенциально ненадежных IP-адресов.  Рис. 24.3. Схема использования брандмауэра для обеспечения сетевой безопасности. Обнаружение попыток взломаДейственной мерой безопасности является обнаружение попыток входа в компьютерные системы. Методы обнаружения:

В таблица 1 приведен пример таблицы, используемой для слежения за системными вызовами UNIX.

КриптографияКриптография – это преобразование понятного текста в зашифрованный текст. Методы криптографии широко используются для защиты конфиденциальной информации. Свойства хороших методов криптования:

Технология Data Encryption Standard (DES) основана на подстановке символов и изменении их порядка на основе ключа, предоставляемого авторизованным пользователям через защищенный механизм. Такая схема лишь настолько безопасна, насколько безопасен сам механизм получения ключа. Криптование на основе открытого ключа – другой широко распространенный метод криптографии - основано на принципе, при котором пользователю известны два ключа: public key – открытый ключ для криптования данных. private key – закрытый ключ, известный только пользователю и применяемый им для декриптования данных. Метод открытого ключа воплощает еще одно важное требование к методам криптографии: метод должен быть основан на схеме криптования, которая публично доступна, но это не будет облегчать разгадывание схемы декриптования. Примером криптования, используемым в Web-технологиях, является SSL (Secure Socket Layer) - семейство криптографических протоколов, предназначенное для обмена криптованными сообщениями через сокет. SSL используется для защищенного взаимодействия между Web-серверами и браузерами (например, ввода номеров кредитных карт). При обращении клиента к серверу последний проверяется с помощью сертификата. Взаимодействие между компьютерами использует криптографию на основе симметричного ключа. Уровни безопасности компьютеровМинистерство обороны США классифицирует безопасность компьютеров по уровням: A, B, C, D. Уровень безопасности D соответствует минимальному уровню безопасности. На уровене безопасности C обеспечиваются периодические проверки компьютера с помощью аудита. Уровень С подразделяется на уровни C1 и C2. Уровень C1 обозначает взаимодействие пользователей с одинаковым уровнем безопасности. Уровень C2 допускает управление доступом на уровне пользователей. Уровень безопасности B имеет все свойства уровня C, однако каждый объект может иметь уникальные метки чувствительности (sensitivity labels). Подразделяется на уровни B1, B2, B3. На уровне безопасности A используются формальные методы спецификации и проектирования для обеспечения безопасности. Безопасность в WindowsКонфигурируемое обеспечение безопасности допускает политики уровней от D до C2 (управление доступом на уровне пользователей). Безопасность основана на учетных записях пользователей, причем каждый пользователь имеет свой идентификатор безопасности (security ID). Используется субъектная модель для обеспечения безопасности доступа. Субьект отслеживает полномочия и управляет полномочиями для каждой программы, которую запускает пользователь. Каждый объект в Windows NT имеет свой атрибут безопасности, определяемый дескриптором безопасности (security descriptor). Например, файл имеет дескриптор безопасности, который задает полномочия доступа для всех пользователей. | ||||||||||||||||||||||||||||