Анализ технических средств защиты. 1.Реф.Анализ технических средств защиты. Цель работы рассмотреть технические средства защиты

Скачать 70.27 Kb. Скачать 70.27 Kb.

|

|

Содержание ВведениеБезопасность объекта экономики, общественного здания, офиса и т.д. важна. От уровня обеспечения безопасности зависит нормальная деятельность предприятия, жизнь и здоровье сотрудников или посетителей. Обеспечить должный уровень защиты объекта поможет комплексная защита с использованием технических средств. Современный уровень развития технических средств, терроризм, степень ценности информации являются неотъемлемой частью современного общества. Актуальность рассмотрения технических средств защиты обусловлена необходимостью обеспечения защиты от возможных угроз, несанкционированного проникновения на территорию и помещения объекта. Цель работы – рассмотреть технические средства защиты. Задачи работы: Дать определение техническим средствам защиты; Описать принцип работы технических средств защиты; Провести анализ технических средств защиты, используемых для обеспечения безопасности объекта. Работа состоит из введения, основной части, заключения и списка использованной литературы. 1. Общие понятия о технических средствах защитыТермином «Технические средства защиты» описывают технические устройства, выполняющие защитные функции посредством специальных средств. Сегодня технические средства защиты приобретают все большую популярность и широкое применение во многих сферах человеческой деятельности [3]. Основными достоинствами использования технических средств являются: большой спектр решаемых проблем; высокая надежность; возможность создания развитых многофункциональных комплексов защитных систем; гибкая система реагирования на несанкционированные действия; удобство и простота использования системы защиты. К недостаткам можно отнести [5]: значительная стоимость технических средств и их монтажа; регулярное обслуживание и проведение регламентирующих работ; сбои программного обеспечения и как следствие – ложные тревоги. 2. Классификация технических средств защитыТехнические средства классифицируются в соответствии со следующими критериями [2]: сопряженность с основными средствами АСОД; выполняемая функция защиты; степень сложности устройства. В зависимости от основных средств, которые связаны с автоматическими системами обработки данных, средства защиты можно разделить на: автономные, работа которых не зависит от функционирования АСОД; сопряженные, выполняющие свои функции совместно с основными техническими средствами; встроенные, то есть включенные в аппаратный состав АСОД. Классификация технических средств по выполняемым функциям и степени сложности приведена в таблице 1 [4]. Таблица 1 – Классификация технических средств

Основным принципом, положенным в основу этой классификации, является функциональность, а так же конструктивная особенность и возможность использования технических систем. 3. Анализ технических средств защиты3.1. Средства обнаружения и противодействия угрозамНаибольшее значение для обеспечения безопасности организации представляют функциональные особенности технических систем. В зависимости от целей и задач, которые преследуются в области обеспечения защиты объекта можно выделить специализированные технические средства, которые обеспечивают ту или иную функцию [3]. Более подробно они приведены в таблице 2. Таблица 2 – Классификация технических средств защиты по функциональному признаку

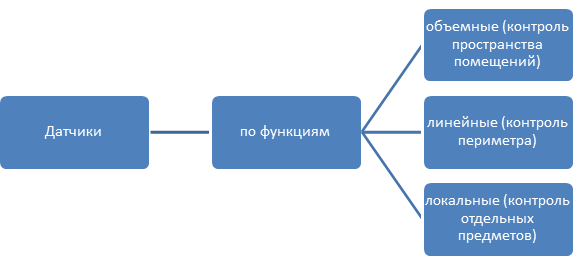

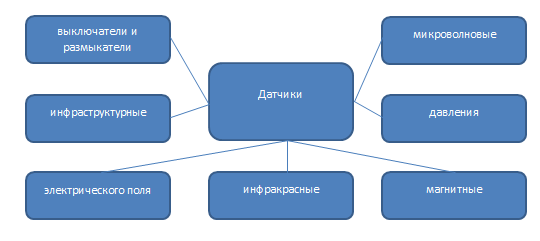

Технические средства охранной сигнализации очень похожи на пожарную сигнализацию, поэтому их часто используют в единой системе. Основным элементом таких систем являются датчики (рисунок 1).  Рисунок 1 – Классификация датчиков по выполняемым функциям Датчики могут устанавливаться как открыто, так и скрытно. Скрытно установленные датчики монтируются в почву или ее покрытие, под поверхности стен, строительных конструкций и т. п. Наибольшее распространение получили типы датчиков, указанных на рисунке 2.  Рисунок 2 – Классификация датчиков по принципу действия Часто датчики имеют тесную связь со средствами оповещения. Такая взаимосвязь позволяет определить характер угрозы, ее масштаб. Система оповещения может быть обеспечена как проводными, так и беспроводными линиями (в том числе телефонными и телеграфными линиями) [4]. Охранные сигнализации и датчики в обязательном порядке имеют автономное резервное питание. Это позволяет работать системе даже при отсутствии энергоснабжения. В последнее время все более популярным является видеонаблюдение. Оно обладает рядом преимуществ перед другими средствами защиты, так как позволяет не только зафиксировать угрозу, но и предоставить в случае необходимости доказательства органам правопорядка. Мониторы охранного телевидения способны принимать изображение только с камер видеонаблюдения (от одной или нескольких, в зависимости от сложности системы). Для видеонаблюдения используются камеры разных типов: видиконовые, сверхвысокочувствительные, с инфракрасной подсветкой и др. Доступ к записям имеют обычно специалисты службы охраны и доверенные лица. Срок хранения видеозаписи может варьироваться от нескольких часов до нескольких месяцев и зависит от требований, предъявляемых к организации безопасности на объекте [3]. Невозможно представить систему защиты без освещения территории объекта. Охранное освещение может быть тревожным и дежурным. Дежурное освещение обеспечивает освещение территорий и помещений объекта и используется в постоянном режиме. Параметры дежурного освещения рассчитываются равномерно ко всем пространствам, требующим освещения. Тревожное освещение применяется только в случае возникновения внештатных ситуаций. Включение тревожного освещения может осуществляться сотрудниками и автоматически (в зависимости от технических особенностей охранной системы). Для тревожного освещения обычно используются прожектора с мощностью до 1000 Вт. Так же как и указанные выше средства защиты, защитное освещение должно иметь резервное питание на случай отключения электроэнергии. В качестве источника электричества могут быть использованы аккумуляторы или генераторы электрического тока. Отдельно можно выделить системы, назначение которых заключается в предотвращении и распространении угроз. К этой категории относят устройства барьерного и ограждающего типа, конструктивные особенности зданий и сооружений защищаемого объекта [1, 4]. Системы контроля и управления доступом включают: считыватели; контроллеры; исполнительные устройства; сервера системы. Данные системы осуществляют контроль доступа в помещение или на территорию объекта. Современное развитие технологий позволяет использовать различные системы считывания данных. Наиболее популярной в последнее время стала система, использующая биометрические характеристики (сравнение отпечатков пальцев, голоса, радужной оболочки глаз, лица). 3.2. Использование технических средств защитыДля примера можно рассмотреть принцип работы системы охранно-пожарной сигнализации, разработанной отечественной фирмой МИККОМ – МИККОМ AS101. Данная система представляет собой компьютеризованную самостоятельную систему и предуготовлена для охраны от несанкционированного доступа в производственные и служебные помещения охраняемых объектов. Она относится к техническим системам безопасности нового поколения. Сигнализация имеет расширенный функционал: управление работой системы может осуществлять с периферийных кодовых устройств с использованием индивидуальных электронных карточек пользователей. Система дает графическое отображение плана объекта, обеспечиваются повышенные сервисные вероятности протоколов и баз данных системы. Гораздо повышена безопасность системы [2]. Вероятности системы разрешают единовременно исполнять функции охранной системы и системы доступа. В различие от большинства зарубежных аналогов постановка и снятие с охраны зон объекта может осуществляться не по установленным временным промежуткам, а пользователями непринужденно с периферийных устройств. Система обеспечивает выполнение следующих функций [3]: механическую выдачу сообщений о несанкционированных попытках проникновения в охраняемые объекты, попытках хищений из шкафов и сейфов, оборудованных датчиками охранной сигнализации, возгораниях в помещениях, оборудованных датчиками пожарной сигнализации; съем информации с датчиков разных типов (контактных, инфракрасных, радиотехнических и т.д.) (число датчиков, обслуживаемых системой, может составлять в зависимости от нрава охраняемого объекта от 1 до 4 тысяч); механическую постановку и снятие с охраны отдельных, зон (ворот, комнат, коридоров, гаражей и т.д.) с центрального пульта; механическую постановку и снятие с охраны, отдельных помещений по индивидуальным кодам пользователей с применением индивидуальных карточек) с регистрацией кода, Ф. И. О. обладателя карточки, времени и места; механическую подачу команд на внешние исполнительные устройства (разблокировку замков, включение видеокамер, сирен и т. п.); организацию системы доступа в закрытые помещения (разблокировку замков) по индивидуальным карточкам обладателей; экстренный вызов службы охраны в помещения объекта; механический итог информации на дисплей оператора, в тон числе графического плана охраняемого объекта с указанием расположения датчиков, установленных и снятых с охраны, места проникновения (либо попытки), выхода из строя отдельных узлов системы и т. п; запись, хранение, просмотр и распечатку каждой информации (время постановки той либо другой зоны под охрану, время и место нарушения, время и место выхода из рабочего состояния датчиков, информация о работе оператора и т. д.); механический постоянный контроль за рабочим состоянием датчиков и узлов системы, механическое выявление попыток их несанкционированного вскрытия, повреждений линий связи; самостоятельное питание всех, периферийных узлов системы, в том числе энергопотребляющих датчиков. Вследствие своей модульной структуре и эластичности программного обеспечения система может быть использована для охраны разных объектов, которые отличаются числом охраняемых зон и используемых датчиков. Она может совмещать функции охранной и противопожарной сигнализации. Специализированное программное обеспечение дозволяет формировать базы данных о конфигурации охраняемого объекта, расположении датчиков и охранных зон, списке пользователей системы - обладателей индивидуальных карточек, с их индивидуальными кодами и полномочиями по установке и снятию с охраны тех либо иных зон, либо по проходу в те либо иные закрытые помещения [5]. При необходимости система может быть дополнена аппаратными и программными средствами, дозволяющими; графически отображать план объекта с поэтажной разбивкой и указанием установленных под охрану и снятых, с охраны помещений, а также сработавших датчиков и охраняемых зон; исследовать базы данных пользователей; обрабатывать информацию из протокола системы. Программное обеспечение дозволяет формировать либо корректировать конфигурацию объекта, базы данных, графический план без привлечения экспертов предприятия-производителя. В последнее время в особенно главных АСОД (скажем, банковских) стали использоваться системы электронных платежей на основе пластиковых идентификационных карточек (ИК), которые вестимы также под наименованиями кредитные карточки, смарт-карты либо «пластиковые деньги» и т. п. Наименование ИК больше каждого соответствует интернациональным эталонам и стержневой их функции. ИК предуготовлены для осуществления взаимодействия человека с АСОД, следственно могут быть определены как аппаратное средство АСОД в виде прямоугольной пластиковой карточки, предуготовленное для идентификации субъекта системы и являющееся носителем идентифицирующей информации. Утилитарная распознавание пользователей заключается в установлении и закреплении за всяким пользователем АСОД неповторимого идентификатора (знака) в виде номера, шифра, кода и т. д. Это связано с тем, что обычный идентификатор вида ФАМИЛИЯ-ИМЯ-ОТЧЕСТЮ не неизменно приемлем, теснее правда бы в силу допустимых повторений и общеизвестности. Следственно в разных автоматизированных системах обширно используется персональный идентификационный номер (ПИН). ПИН обыкновенно состоит та 4-12 цифр и вводится идентифицируемым пользователем с клавиатуры. На практике встречаются назначаемые либо выбираемые ПИН. Конечный устанавливается пользователем самосильно. Назначаемый ПИН устанавливается уполномоченным органом АСОД [3]. На практике существуют два основных метода проверки ПИН: алгоритмический и неалгоритмический. Алгоритмический метод проверки заключается в том, что у пользователя запрашивается ПИН, тот, что преобразуется по определенному алгорифму с применением тайного ключа и после этого сравнивается со значением ПИН, хранящимся на карточке с соблюдением нужных мер охраны. Основным превосходством этого способа проверки является неимение необходимости интерактивного обмена информацией в системе. При неалгоритмическом методе проверка ПИН осуществляется путем прямого сопоставления ПИН на карте со значением, хранимым в базе данных. Это обязывает применять средства связи, работающие в настоящем масштабе времени, и предусматривать средства зашиты информация в базе данных и линиях телекоммуникаций. Идентификатор, применяется при построении разных подсистем разграничения доступа. Любая ИК применяется в качестве носителя информации, нужной для идентификации, и информации, применяемой в иных целях. Эта информация представляется и разных формах: графической, символьной, алфавитно-цифровой, кодированной, двоичной. Уйма форм представления информации на ИК объясняется тем, что карточка служит оригинальным связующим звеном между человеком (пользователем) и машинной системой, для которых характерны разные формы представления информации [4]. Другим средством возрастания безопасности визуальной информации служит тиснение либо выдавливание (эмбоссирование) некоторых идентификационных колляций пользователя на поверхности ИК. Эти колляции: с поддержкой особого устройства (импринтера) могут отпечатываться и дублироваться на бумажном носителе (слипе) доя последующего учета. В текущее время обнаружили широкое использование магнитные, полупроводниковые и оптические карточки, перечисленные в порядке снижения распространенности. ИК обнаружили широкое использование в разных АСОД. Самое крупное распространение карточек отслеживается в финансовой сфере. Условно выделяют три переплетающиеся области использования идентификационных карт: электронные документы; контрольно-регистрационные системы; системы электронных платежей. Карточки как средство контроля, разграничения и регистрации доступа к объектам, устройствам, информационным источникам АСОД применяются при создании контрольно-регистрационных охранных систем. Скажем, знамениты многообразные электронные замки к помещениям и аппаратуре. Разграничение доступа к данным ПЭВМ реализовано на ярусе предъявления ключ-карты, содержащей идентификационные данные пользователя и его электронный ключ [5]. ИК являются ключевым элементом разных систем электронных платежей, в которых используется около 1 миллиарда карточек. ЗаключениеВопросы обеспечения безопасности объектов всегда были актуальны. Особенно важно рассматривать их в современных условиях. Высокая степень компьютеризации всех сфер деятельности человека, заставляет взглянуть на обеспечение безопасности с другой стороны. Современные технологии позволяю управлять многими процессами на большом расстоянии, что, безусловно, не является преградой для возникновения угроз, а напротив усложняет технологический процесс и делает его более уязвимым. Технические средства защиты призваны обеспечить максимально возможный уровень защиты от угроз любого происхождения. Список использованной литературыАбалмазов Э.И. Методы и инженерно-технические средства противодействия информационным угрозам: учебник для вузов / Э.И. Абалмазов - М.: Гротек, 2009. - 248 с. Мироничев С.К. Коммерческая разведка и контрразведка или промышленный шпионаж в России и методы борьбы с ними: учебник для вузов / С.К. Мироничев. - М.: «Дружок», 2005. - 89 с. Расторгуев С.П. Абсолютная система защиты: учебник для вузов / С.П. Расторгуев. - М.: Литера, 2006. - 130 с. Тимец Б.В. Сделайте свой оффис безопасней: учебник для вузов / Б.В. Тимец. - М.: Конфидент, 2006. - 100 с. Титоренко Г.А. Информационные технологии управления: учеб. пособие для вузов / Г.А. Титоренко. - М.: ЮНИТИ-ДАНА, 2008. - 439 с. |