|

|

Детский сад Золотая Рыбка 4 Рисунок 1 Структурная схема организации Об организации Муниципальное бюджетное дошкольное образовательное учреждение Детский сад 4

Модель нарушителя

Модель нарушителя информационной безопасности – это набор предположений об одном или нескольких возможных нарушителях информационной безопасности, их квалификации, их технических и материальных средствах и т. д.

Рисунок 2 – Виды нарушителей.

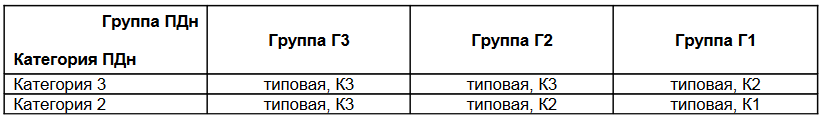

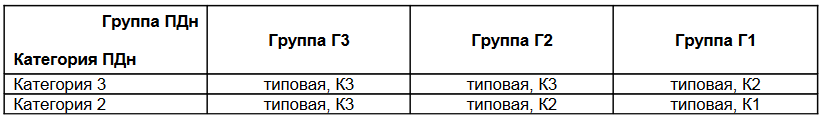

Классификация типовых ИСПДн осуществляется на основе следующиххарактеристик ПДн:−категория обрабатываемых в ИСПДн персональных данных;−объем обрабатываемых ПДн в ИСПДн (персональные данные,находящие в ИСПДн в процессе автоматизированной обработки). Класс типовой информационной системы определяется в соответствии стаблицей1, составленной на основе положений документа «Порядокпроведения классификации информационных систем персональных данных»,утвержденного совместным приказом ФСТЭК России, ФСБ России иМинистерством информационных технологий и связи Российской Федерации(Мининформсвязи России) от 13февраля 2008года No55/86/20.

Таблица 5. Классификация типовых информационных систем

Таким образом, можно констатировать, что ИСПДн могут быть классифицированы как типовые ИСПДн классов К3, К2, К1. В случае обезличивания персональных данных в ИСПДн, или обработки в них общедоступных ПДн, могут быть классифицированы как ИСПДн класса К4.

Анализ возможностей, которыми может обладать нарушитель, проводится в рамках модели нарушителя. При разработке модели нарушителя зафиксированы следующие положения:

Безопасность ПДн в ИСПДн обеспечивается средствами защиты информации ИСПДн, а также используемыми в них информационными технологиями, техническими и программными средствами, удовлетворяющими требованиям по защите информации, устанавливаемым в соответствии с законодательством Российской Федерации;

Средства защиты информации (СЗИ) штатно функционируют совместно с техническими и программными средствами, которые способны повлиять на выполнение предъявляемых к СЗИ требований;

СЗИ не могут обеспечить защиту ПДн от действий, выполняемых в рамках предоставленных субъекту действий полномочий(например, СЗИ не может обеспечить защиту ПДн от раскрытия лицами, которым предоставлено право на доступ к этим данным

С точки зрения наличия права постоянного или разового доступа в контролируемую зону объектов размещения ИСПДн все физические лицамогут быть отнесены к следующим двум категориям:

категорияI – лица, не имеющие права доступа в контролируемую зонуИСПДн;

категорияII – лица, имеющие право доступа в контролируемую зонуИСПДн.

Все потенциальные нарушители подразделяются на:

внешних нарушителей, осуществляющих атаки из-за пределовконтролируемой зоны ИСПДн;

внутренних нарушителей, осуществляющих атаки, находясь впределах контролируемой зоны ИСПДн.

В качестве внешнего нарушителя кроме лиц категории I должны рассматриваться также лица категории II, находящиеся за пределами КЗ. В отношении ИСПДн в качестве внешнего нарушителями из числа лиц категории I могут выступать:

бывшие сотрудники предприятий отрасли;

посторонние лица, пытающиеся получить доступ к ПДн винициативном порядке;

представители преступных организаций.

Внешний нарушитель может осуществлять:

перехват обрабатываемых техническими средствами ИСПДн ПДн за счет их утечки по ТКУИ, в том числе с использованием портативных, возимых, носимых, а также автономных автоматических средств разведки серийной разработки;

деструктивные воздействия через элементы информационной инфраструктуры ИСПДн, которые в процессе своего жизненного цикла (модернизация, сопровождение, ремонт, утилизация)оказываются за пределами КЗ;

несанкционированный доступ к информации с использованием специальных программных воздействий посредством программы вирусов, вредоносных программ, алгоритмических или программных закладок;

перехват информации, передаваемой по сетям связи общего пользования или каналам связи, не защищенным от несанкционированного доступа (НСД) к информации организационно-техническими мерами;34

атаки на ИСПДн путем реализации угроз удаленного доступа.

Внутренний нарушитель (лица категории II) подразделяется на восемь групп в зависимости от способа и полномочий доступа к информационным ресурсам (ИР) ИСПДн.

К первой группе относятся сотрудники предприятий, не являющиеся зарегистрированными пользователями и не допущенные к ИР ИСПДн, но имеющие санкционированный доступ в КЗ. К этой категории нарушителей относятся сотрудники различных структурных подразделений предприятий: энергетики, сантехники, уборщицы, сотрудники охраны и другие лица, обеспечивающие нормальное функционирование объекта информатизации. Лицо данной группы может:

располагать именами и вести выявление паролей зарегистрированных пользователей ИСПДн;

изменять конфигурацию технических средств обработки ПДн, вносить программно-аппаратные закладки в ПТС ИСПДн и обеспечивать съем информации, используя непосредственное подключение к техническим средствам обработки информации.

Ко второй группе относятся зарегистрированные пользователи ИСПДн, осуществляющие ограниченный доступ к ИР ИСПДн с рабочего места. К этой категории относятся сотрудники предприятий, имеющие право доступа к локальным ИР ИСПДн для выполнения своих должностных обязанностей. Лицо данной группы:

обладает всеми возможностями лиц первой категории;

знает, по меньшей мере, одно легальное имя доступа;

обладает всеми необходимыми атрибутами (например, паролем),обеспечивающим доступ к ИР ИСПДн;

располагает ПДн, к которым имеет доступ.

К третьей группе относятся зарегистрированные пользователи подсистем ИСПДн, осуществляющие удаленный доступ к ПДн по локальной или распределенной сети предприятий. Лицо данной группы:

обладает всеми возможностями лиц второй категории;

располагает информацией о топологии сети ИСПДн и составе технических средств ИСПДн;

имеет возможность прямого (физического) доступа к отдельным техническим средствам ИСПДн.

К четвертой группе относятся зарегистрированные пользователи ИСПДн с полномочиями администратора безопасности сегмента (фрагмента) ИСПДн. Лицо данной группы:

обладает полной информацией о системном и прикладном программном обеспечении, используемом в сегменте ИСПДн

обладает полной информацией о технических средствах и конфигурации сегмента ИСПДн;

имеет доступ к средствам защиты информации и протоколирования, атакже к отдельным элементам, используемым в сегменте ИСПДн;

имеет доступ ко всем техническим средствам сегмента ИСПДн;

обладает правами конфигурирования и административной настройкинекоторого подмножества технических средств сегмента ИСПДн

К пятой группе относятся зарегистрированные пользователи с полномочиями системного администратора ИСПДн, выполняющего конфигурирование и управление программным обеспечением и оборудованием, включая оборудование, отвечающее за безопасность защищаемого объекта: средства мониторинга, регистрации, архивации, защиты от несанкционированного доступа. Лицо данной группы:

обладает полной информацией о системном, специальном и прикладном ПО, используемом в ИСПДн;

обладает полной информацией о ТС и конфигурации ИСПДн −имеет доступ ко всем ТС ИСПДн и данным;

обладает правами конфигурирования и административной настройки ТС ИСПДн.

К шестой группе относятся зарегистрированные пользователи ИСПДн с полномочиями администратора безопасности ИСПДн, отвечающего за соблюдение правил разграничения доступа, за генерацию ключевых элементов, смену паролей, криптографическую защиту информации (СКЗИ).Администратор безопасности осуществляет аудит тех же средств защитыо бъекта, что и системный администратор. Лицо данной группы:

обладает полной информацией об ИСПДн;

имеет доступ к средствам защиты информации и протоколирования ик части ключевых элементов ИСПДн;

не имеет прав доступа к конфигурированию технических средств сетиза исключением контрольных (инспекционных).

К седьмой группе относятся лица из числа программистов-разработчиков сторонней организации, являющихся поставщиками ПО и лица, обеспечивающие его сопровождение на объекте размещения ИСПДн. Лицо данной группы:

обладает информацией об алгоритмах и программах обработки информации в ИСПДн;

обладает возможностями внесения ошибок, недекларированных возможностей, программных закладок, вредоносных программ в ПО ИСПДн на стадии его разработки, внедрения и сопровождения;

может располагать любыми фрагментами информации о ТС обработки и защиты информации в ИСПДн.

К восьмой группе относятся персонал, обслуживающий ТС ИСПДн, а также лица, обеспечивающие поставку, сопровождение и ремонт ТС ИСПДн. Лицо данной группы:

обладает возможностями внесения закладок в ТС ИСПДн на стадии ихразработки, внедрения и сопровождения;

может располагать фрагментами информации о топологии ИСПДн, автоматизированных рабочих местах, серверах и коммуникационном оборудовании, а также о ТС защиты информации в ИСПДн.

При взаимодействии отдельных подсистем ИСПДн между собой по сетям связи общего пользования и(или) сетям международного информационного обмена, при обмене информацией между ИСПДн и внешними по отношению к предприятию информационными системами, а также при передаче ПДн по кабельным системам, расположенным в пределах контролируемой зоны и незащищенных от НСД к информации организационно-техническими мерами, для обеспечения конфиденциальности информации необходимо использование средств криптографической защиты информации (СКЗИ).

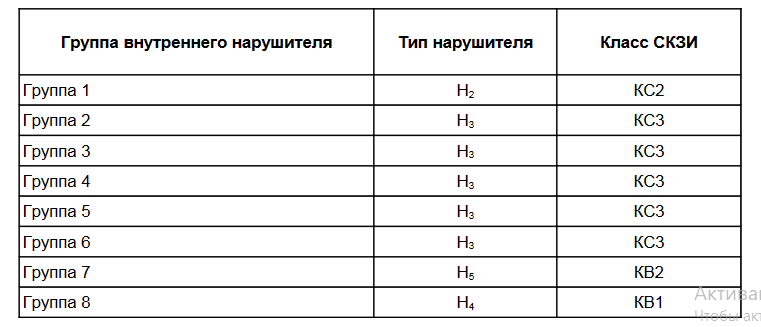

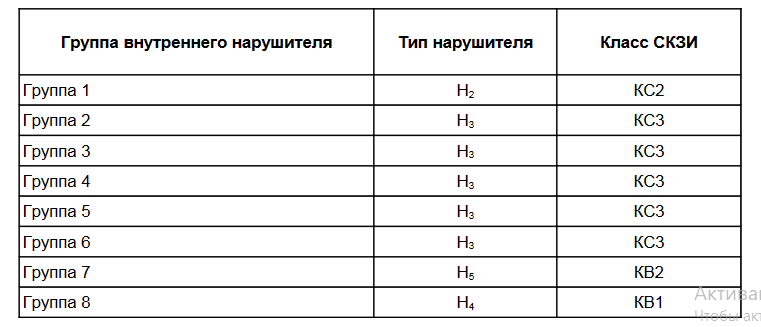

Уровень криптографической защиты персональных данных, обеспечиваемой СКЗИ, определяется путем отнесения нарушителя, действиям которого должно противостоять СКЗИ, к конкретному типу, и базируется на подходах, описанных в «Методическими рекомендациями по обеспечению с помощью криптосредств безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств автоматизации».

Таблица 6. Соответствие типов нарушителя СКЗИ.

Таблица 7. Объединенная модель нарушителя по ФСТЭК и ФСБ

ПП 1119

|

Приказ ФСТЭК №17

|

Проект методики определения угроз ФСТЭК

|

Методические рекомендации ФСБ по моделированию угроз

|

Метод. рек. ФСБ 2008

|

Приказ ФСБ 378

|

|

Тип угроз

|

Класс ГИС и соотв. набор мер

|

Потенциал нарушителя

|

Вид нарушителя

|

Обобщенные возможности нарушителя относительно СКЗИ

|

Тип нарушителя ФСБ

|

КлассСКЗИ

|

|

тип 3

|

К3, К4

|

Низкий

|

Внешние субъекты (физические лица-покупатели, злоумышленники, конкуренты, н6арушители, органы гос. Власти)

Бывшие работники (пользователи)

|

Возможность самостоятельно осуществлять создание способов атак, подготовку и проведение атак только за пределами контролируемой зоны

|

Н1

|

КС1

|

|

|

Лица, обеспечивающие функционирование информационных систем или обслуживающих инфраструктуру оператора (системные администраторы)

Лица, привлекаемые для установки, наладки, монтажа, пуско-наладочных и иных работ Пользователи информационной системы (директор, подчиненные)

|

Возможность самостоятельно осуществлять создание способов атак, подготовку и проведение атак в пределах контролируемой зоны, но без физического доступа к аппаратным средствам (далее – АС), на которых реализованы СКЗИ и среда их функционирования

|

Н3

|

С3

|

|

|

|

Тип 2

|

К2

|

Средний

|

Администраторы информационной

системы и администраторы безопасности

|

Возможность привлекать специалистов, имеющих

опыт разработки и анализа СКЗИ (включая специалистов в области

анализа сигналов линейной передачи и сигналов побочного

электромагнитного излучения и наводок СКЗИ)

|

Н4

|

КВ

|

|

|

Возможность привлекать специалистов, имеющих опыт

разработки и анализа СКЗИ (включая специалистов в области

использования для реализации атак недокументированных

возможностей прикладного программного обеспечения)

|

|

|

|

|

тип 3

|

К1

|

Высокий

|

Преступные группы (криминальные структуры)

Конкурирующие организации

Разработчики, производители, поставщики программных, технических и программно-технических средств

|

Возможность привлекать специалистов, имеющих опыт разработки и анализа СКЗИ (включая специалистов в области использования для реализации атак недокументированных возможностей аппаратного и программного компонентов среды функционирования СКЗИ)

|

Н6

|

КА

|

| |

|

|

Скачать 435.56 Kb.

Скачать 435.56 Kb.