Отчёт. Отчет. Диагностика неисправностей

Скачать 2.38 Mb. Скачать 2.38 Mb.

|

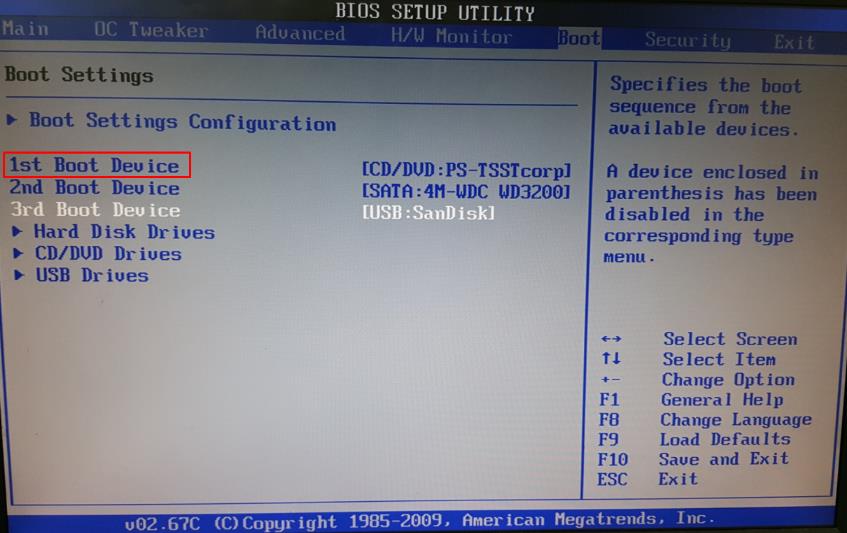

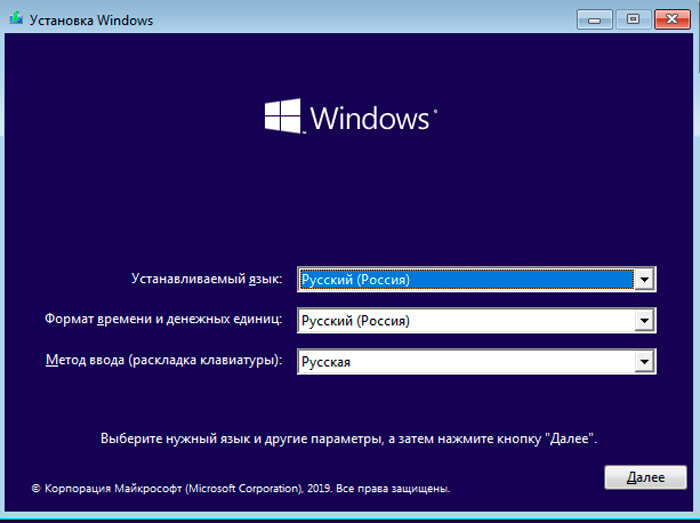

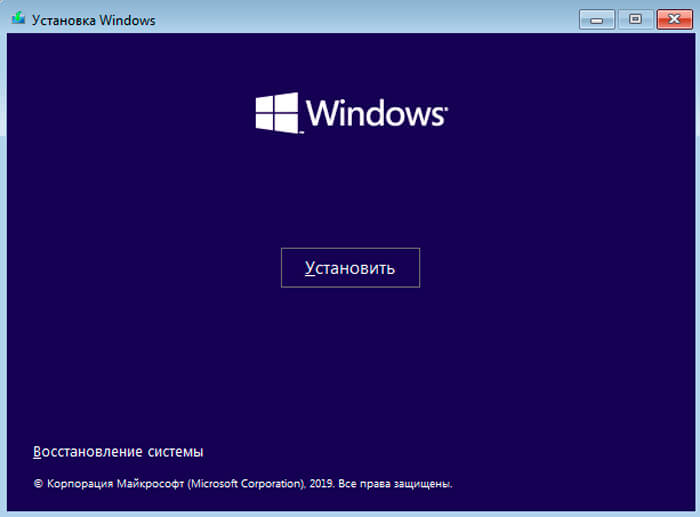

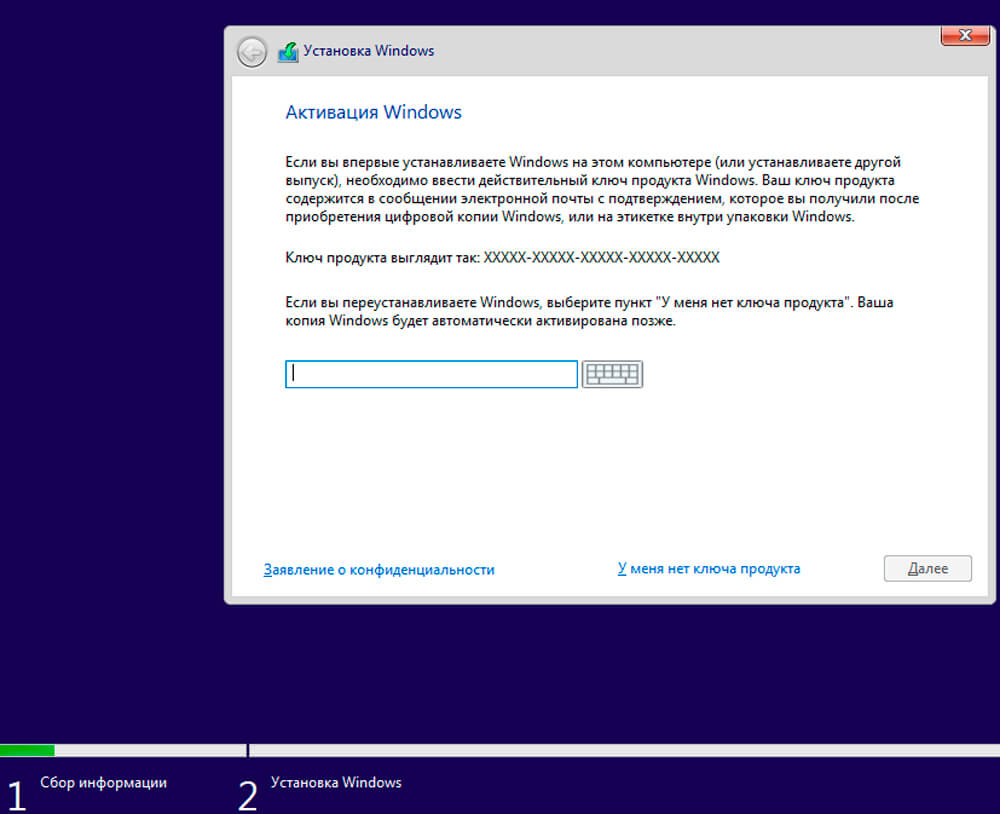

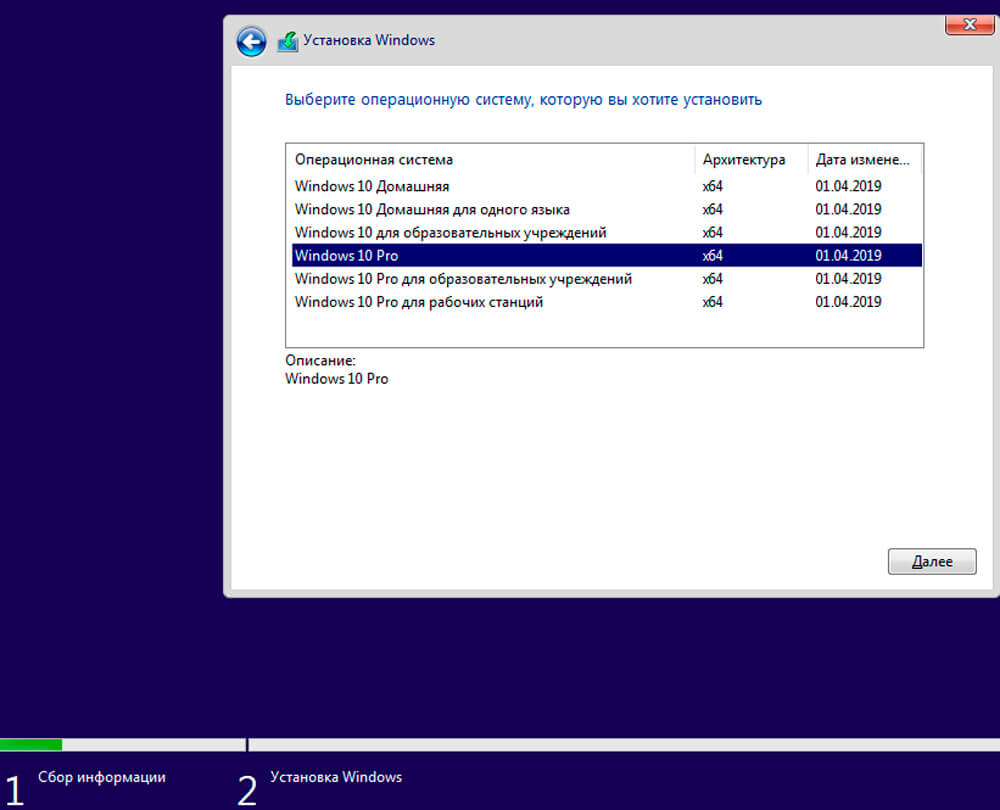

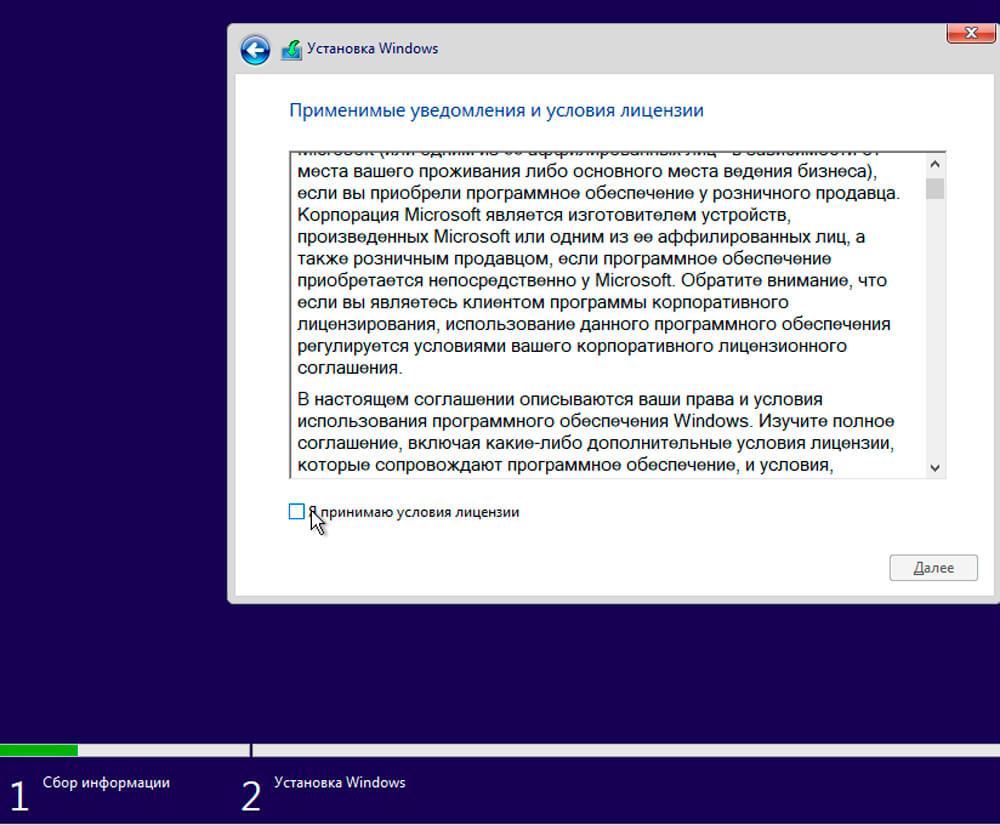

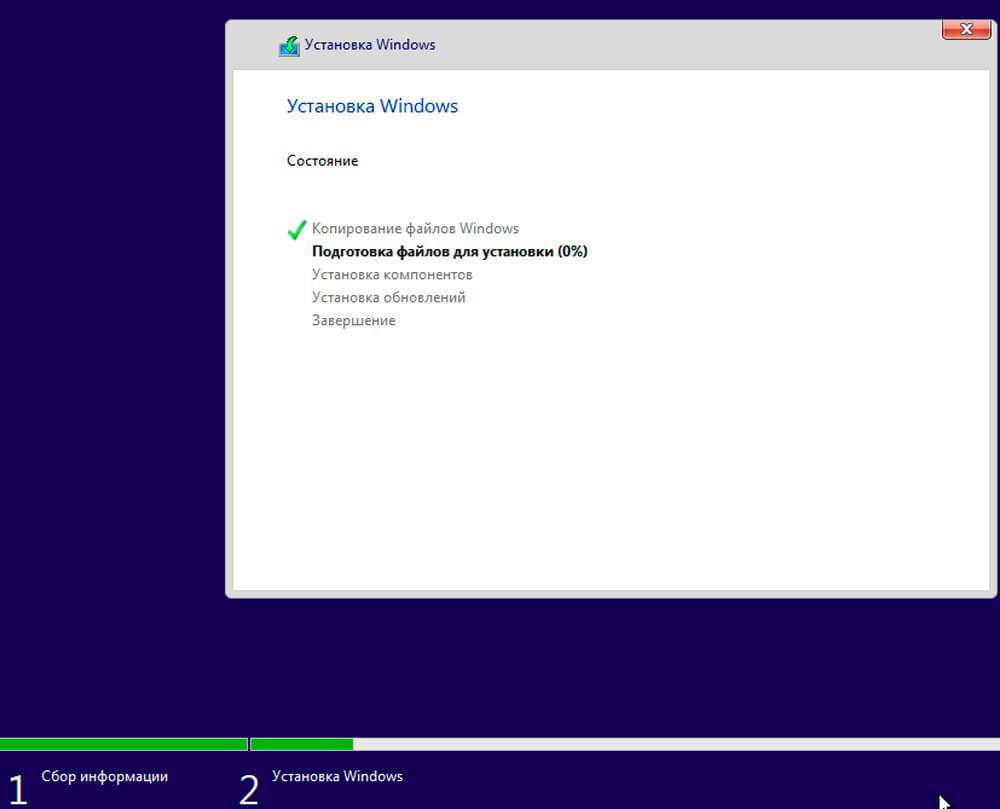

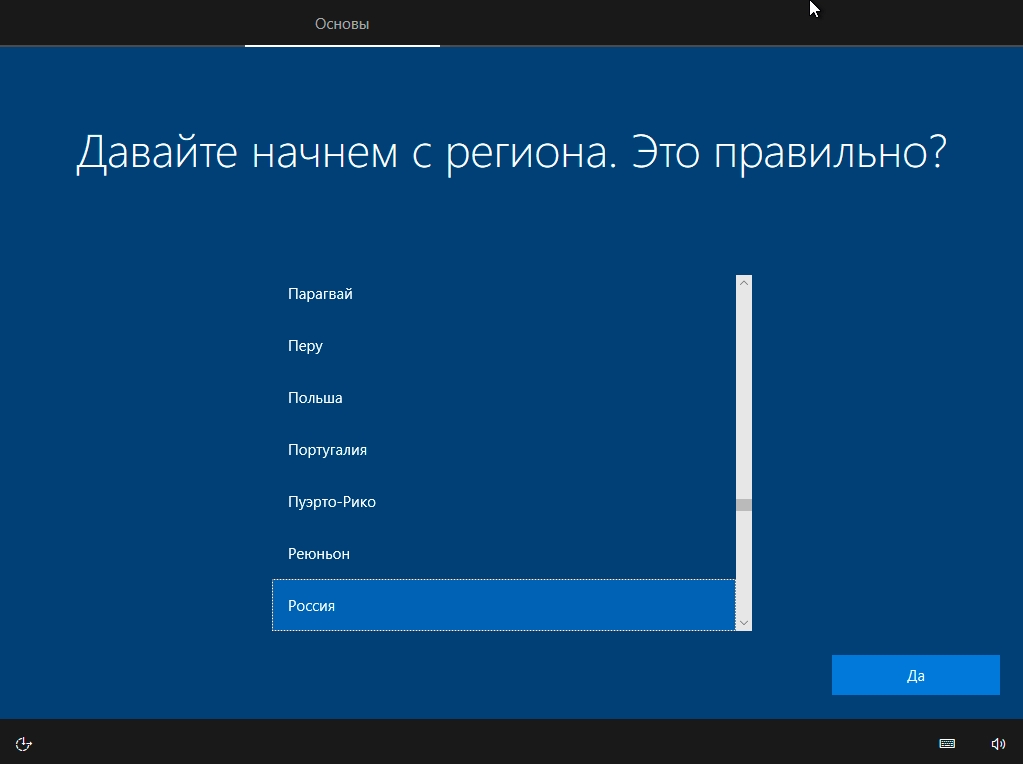

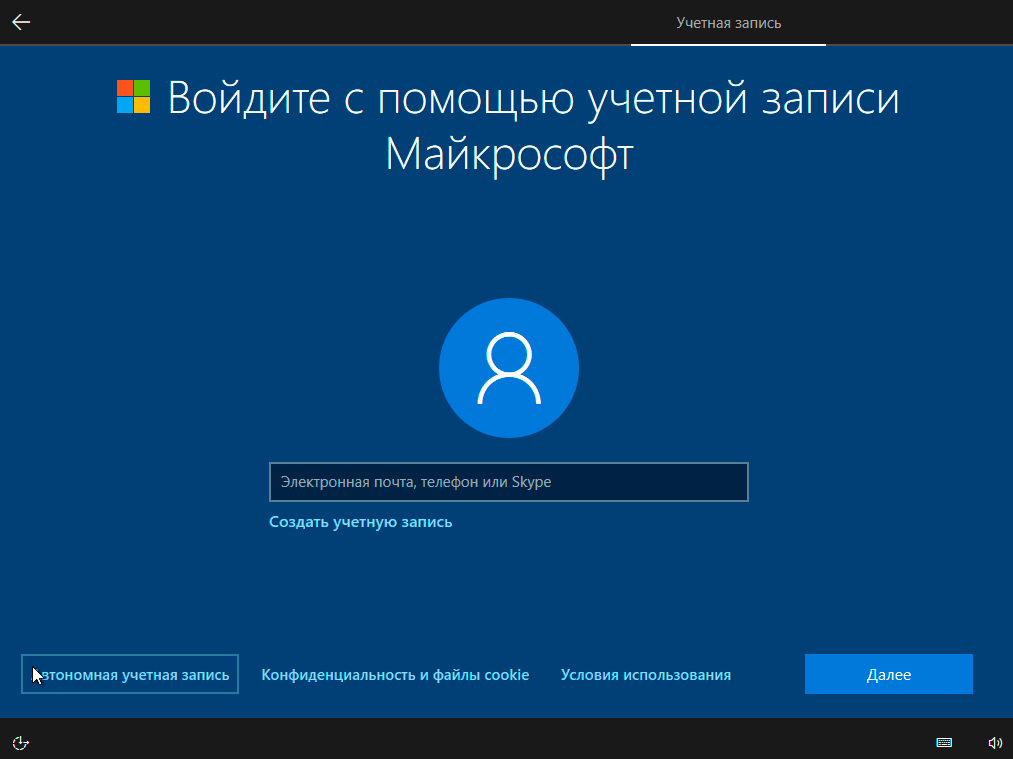

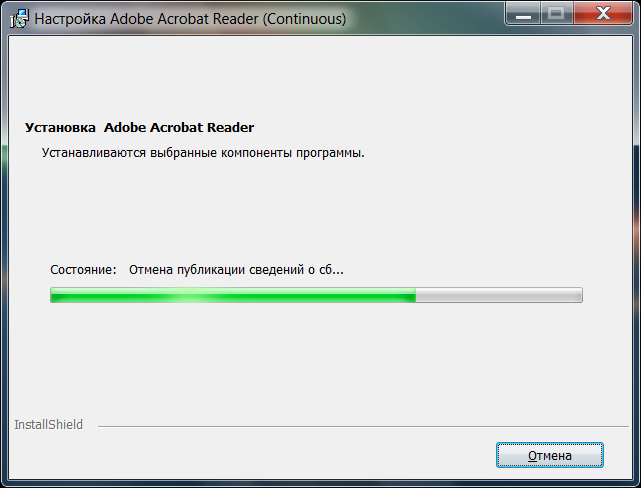

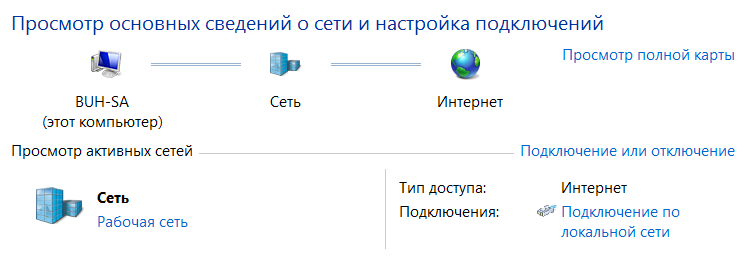

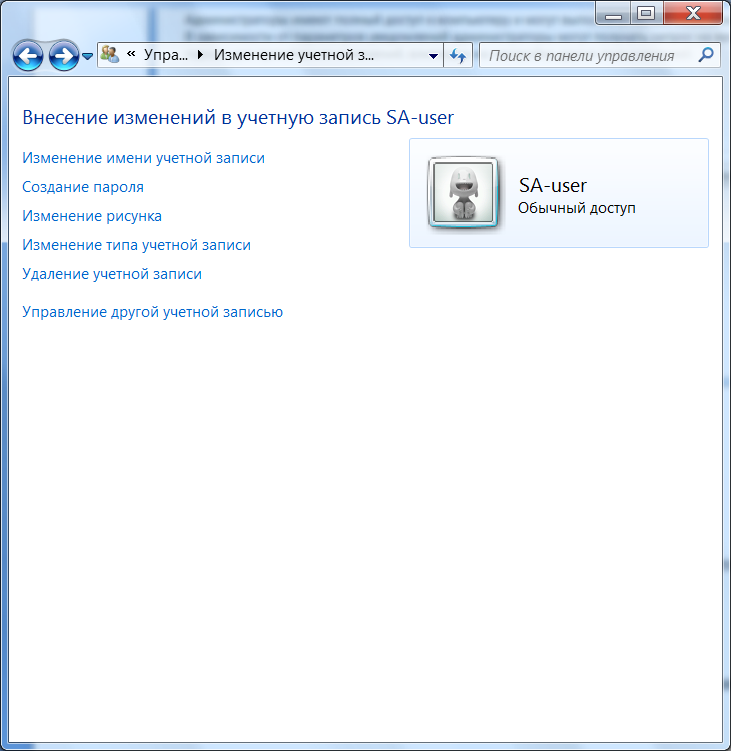

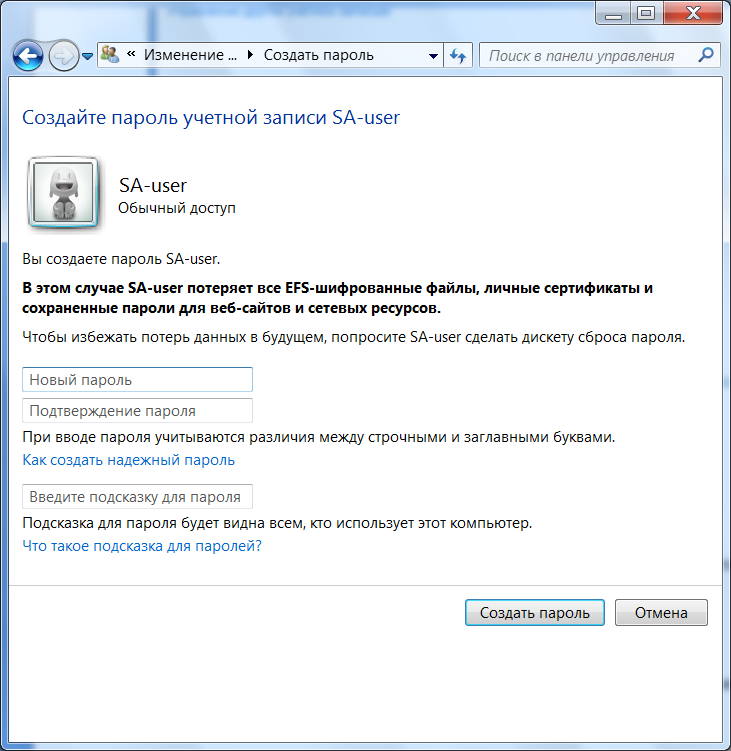

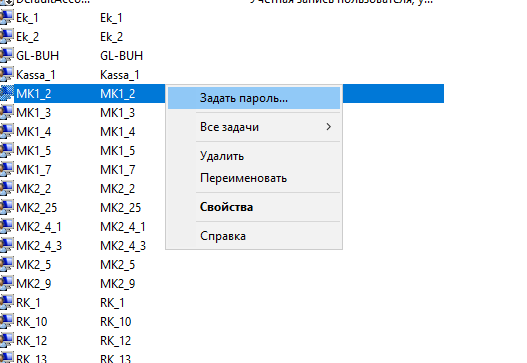

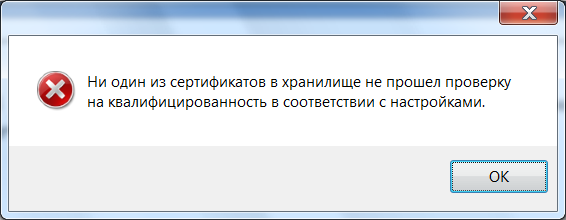

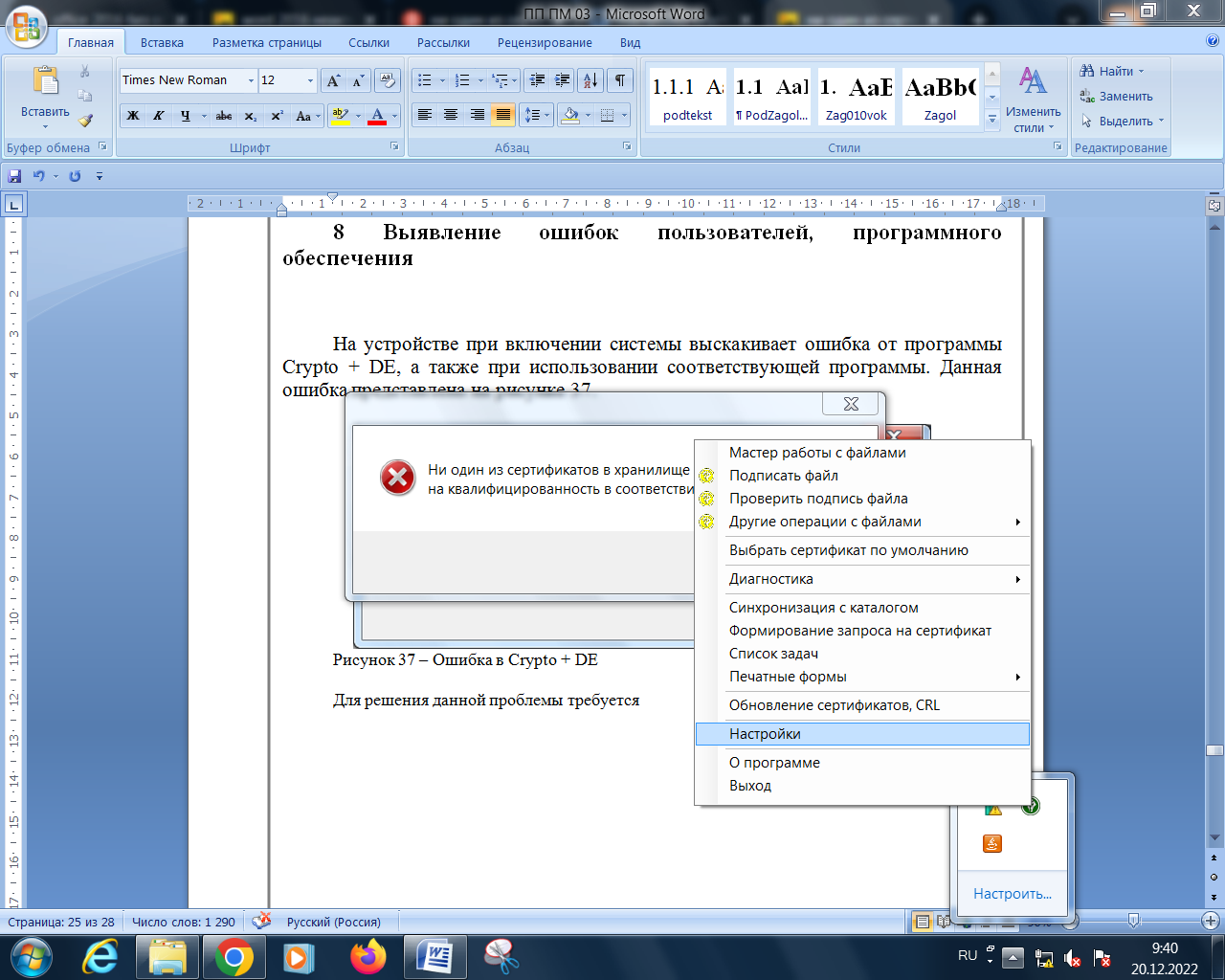

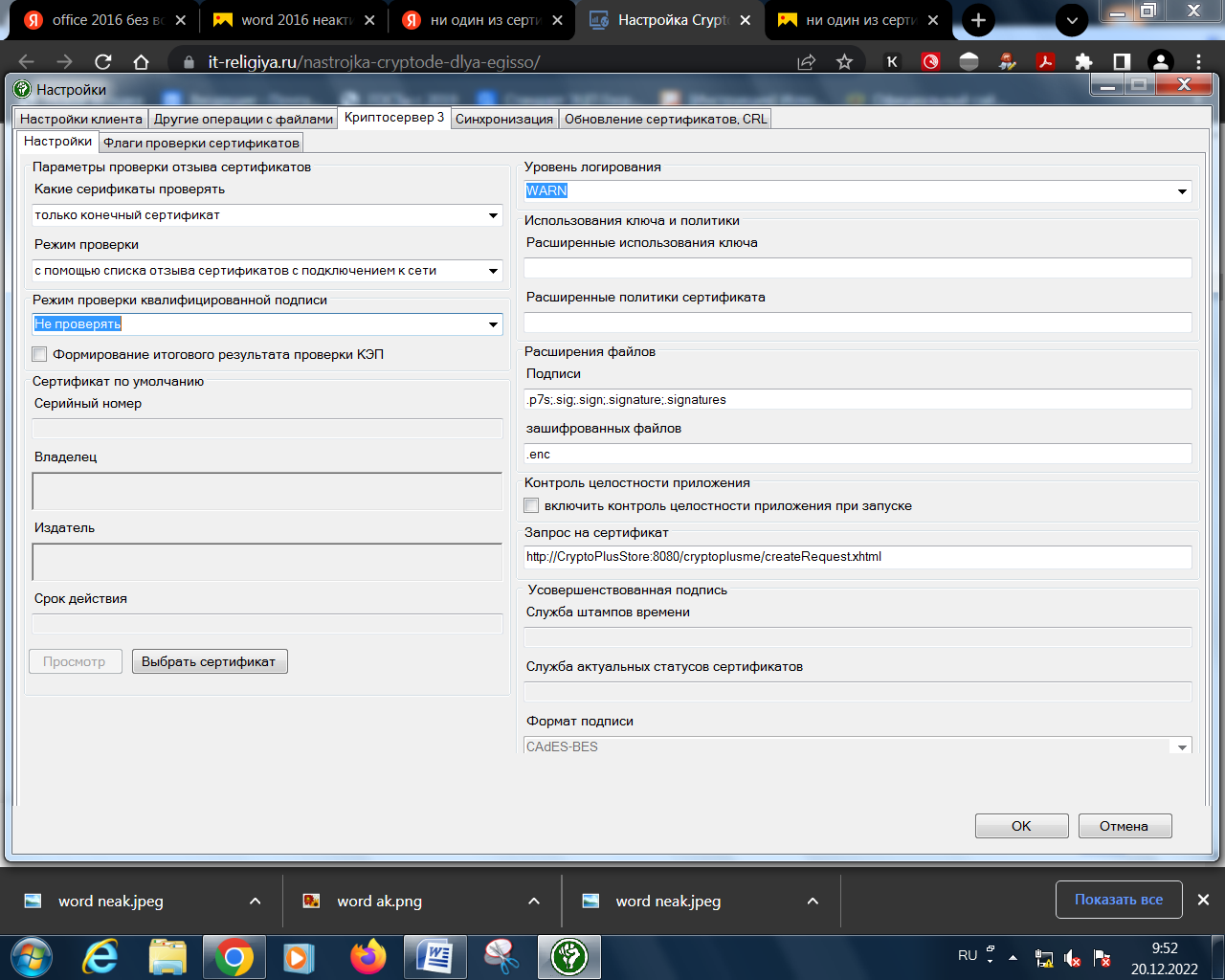

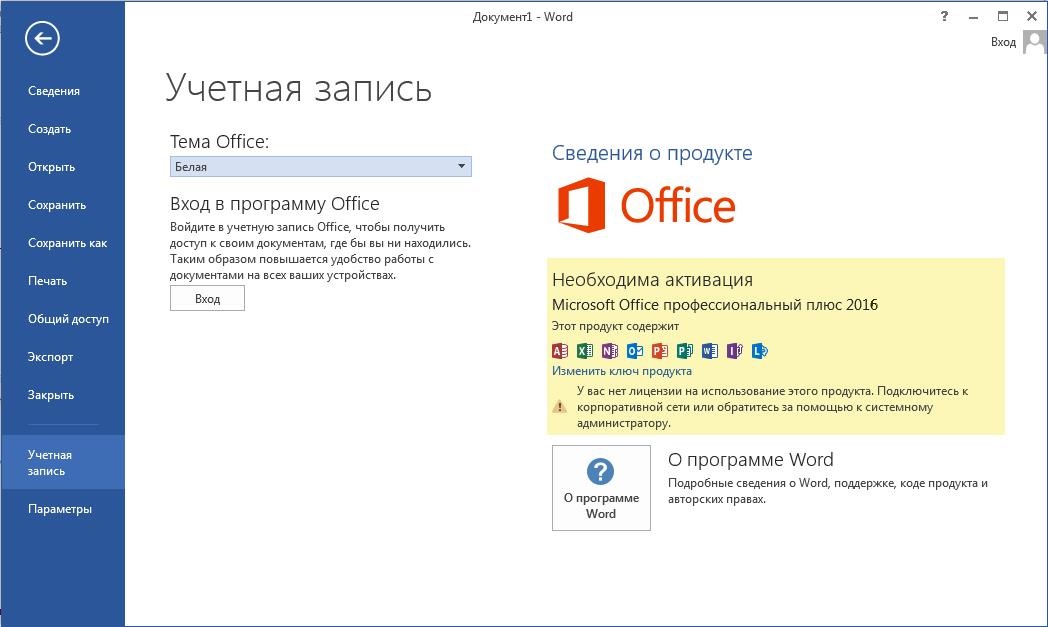

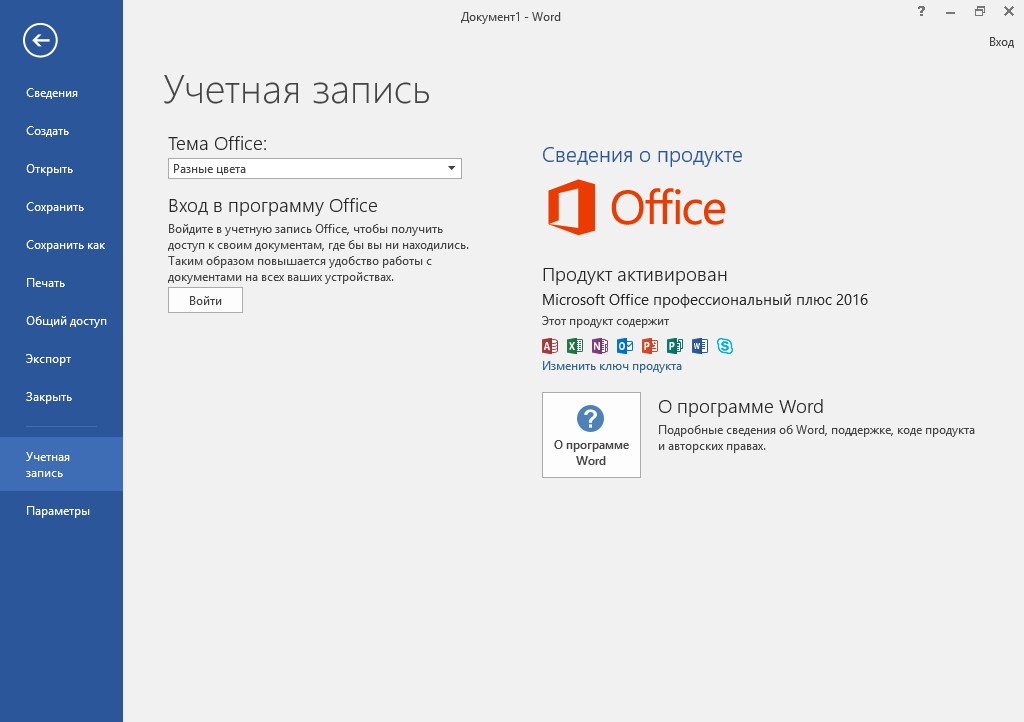

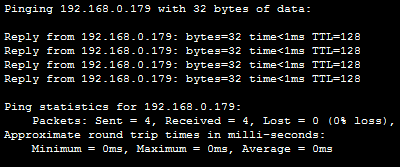

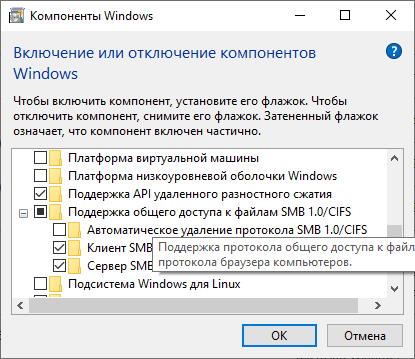

Оглавление Введение Сетевое администрирование – целенаправленное воздействие на сеть, осуществляемое для организации её функционирования по заданной программе. Оно включает следующие процедуры: включение и отключение системы, каналов передачи данных, терминалов; диагностика неисправностей; сбор статистики; подготовка отчётов и т.п. С точки зрения модели OSI управление сетью подразделяется на управление: конфигурацией; отказами; безопасностью; трафиком; учётом. Традиционные методы управления основаны на использовании правил. Они предписывают системе управления в компьютерной сети предпринимать определённые действия (например, выдать предупреждающее сообщение на управляющую консоль) при наступлении определённых событий (превышение интенсивностью трафика заранее определённого порогового значения и др.). Приемлемая в небольших сетях, методология управления на основе правил сталкивается с множеством препятствий в крупных сетях: сетях вычислительных центров и корпоративных информационных сетях (ИС). Основная трудность обусловлена тем, что функционирование мощной вычислительной среды может описываться многими тысячами параметров. Во время прохождения учебной практики, были поставлены следующие задачи: 1. Изучить деятельность предприятия, его организационную инфраструктуру, компьютерную сеть. Топологию сети отобразить в отчете. 2. Установить на серверы и рабочие станции: операционные системы и необходимое для работы программное обеспечение. 3. Осуществить конфигурацию программного обеспечения на серверах и рабочих станциях, сетевом оборудовании. 4. Осуществлять поддержку и устранять неисправности на серверах и рабочих станциях. 5. Производить регистрацию пользователей локальной сети, назначать идентификаторы, пароли. 6. Устанавливать права доступа и контролировать использование сетевых ресурсов. 7. Обеспечить резервное копирование и архивирование важных данных. 8. Выявлять ошибки пользователей, программного обеспечения; разработать меры по их устранению. 9. Производить мониторинг сети; осуществлять устранение уязвимостей. 10. Обеспечить сетевую безопасность предприятия. 11. Осуществить антивирусную защиту локальной сети, всех серверов и рабочих станций. 12. Сформировать отчет, согласно требования ГОСТ. 1 Изучение деятельности предприятия, его организационную инфраструктуру, компьютерную сеть. Топология сети ГАУЗ “ДГКБ” - сеть детских поликлиник в Оренбургской области. На предприятии производстводится приём звонков и оказание помощи дистанционно, а также выезды в другие поликлиники, для разрещаются проблемы, которые невозможно решить дистанционно. По всем предприятиям проходит ЛВС (локальная вычислительная сеть) обеспечивающая контроль и учет за всеми поликлиниками, а так же необходимая для автоматизации процесса. Топология сети изображена на рисунке 1. Рисунок 1 – Топология сети 2 Установка на серверы и рабочие станции: операционных систем и необходимого для работы программного обеспечения Для работы персонала требуется установить на рабочие станции операционные системы Windows 10. Для этого был предоставлен загрузочный флеш-накопитель. Для установки с флеш-накопителя следует войти в BIOS, что представлено на рисунке 2.  Рисунок 2 – BIOS Чтобы загрузиться с флеш-накопителя, нужно выбрать USB в качестве первого загрузочного устройства в boot меню. Это представлено на рисунке 3.  Рисунок 3 – Выбор USB в качестве загрузочного диска После этого нужно нажать на клавишу F10 и подтвердить. Следующим этапом будет сама установка. Выбор языка и раскладки клавиатуры. Желательно выбрать родной язык, чтобы было удобнее использовать операционную систему. Это представлено на рисунке 4.  Рисунок 4 – Выбор языка и раскладки клавиатуры Окно установки системы представлено на рисунке 5.  Рисунок 5 – Окно установки Нужно ввести ключ активации или продолжить без него. Ввод ключа нужен для подтверждения подлинности продукции. Данная активация представлена на рисунке 6.  Рисунок 6 – Активация Нужно выбрать операционную систему для установки. Выбор происходит в зависимости от целей использования операционной системы. Это представлено на рисунке 7.  Рисунок 7 – Выбор Операционной системы Нужно принять условия лицензии, представленной на рисунке 8.  Рисунок 8 – Принятие условий Нужно выбрать диск для установки ОС. На выбранный диск будет установлена операционная система. Это представлено на рисунке 9.  Рисунок 9 – Выбор диска Началась установка, следует подождать. Установка показана на рисунке 10.  Рисунок 10 – Установка операционной системы После завершения установки, выполняется настройка Windows. Настройка Windows нужна для удобной работы за компьютером. Для начала нужно выбрать регион (страну), представленный на рисунке 11.  Рисунок 11 – Выбор региона Затем нужно выбрать раскладку клавиатуры. Это представлено на рисунке 12.  Рисунок 12 – Выбор раскладки Осуществляется вход в учетную запись Microsoft, представленный на рисунке 13.  Рисунок 13 – Вход в учётную запись Выход на рабочий стол после установки и настройки представлен на рисунке 14.  Рисунок 14 – Рабочий стол 3 Осуществление конфигурации программного обеспечения на серверах и рабочих станциях, сетевом оборудовании В организации используется сеть со статическими IP-адресами, следовательно, нужно задать свободный, зарегистрированный в системе, IP-адрес. Это представлено на рисунке 15.  Рисунок 15 – Установка IP-адреса на устройстве Для работы персонала были установлены программы Microsoft Office. Установка представлена на рисунке 16.  Рисунок 16 – Установка Microsoft Office Для открытия файлов типа .pdf установлен Adobe Reader Free. Установка представлена на рисунке 17.  Рисунок 17 – Установка Adobe Reader Free Для открытия архивов установлен архиватор 7zip. Окно установки представлено на рисунке 18.  Рисунок 18 – 7zip 4 Осуществление поддержки и устранение неисправностей на серверах и рабочих станциях Осуществление поддержки серверов и рабочих станций – это комплекс мер, направленных на обеспечение безотказной работы сети. Они необходимы для поддержания бесперебойной работы или минимизации сбоев, ведь устранение неисправностей так или иначе связано с производительностью конечных пользователей. Важно, чтобы были своевременно установлены обновления, предотвращающие критические ошибки в работе системы, оптимизация системы. При попытке переключения типов сети с общественной на корпоративную, компьютер BUX-SA самопроизвольно перезагружался, тем самым, не давая возможности осуществить данное переключение. Причиной таких перезагрузок является DEP. DEP — Предотвращение выполнения данных — функция безопасности, встроенная в Linux, Mac OS X, Android и Windows, которая не позволяет приложению исполнять код из области памяти, помеченной как «только для данных». Она позволит предотвратить некоторые атаки. Чтобы отключить его, нужно ввести команду в CMD, представленную на рисунке 19.  Рисунок 19 – Отключение DEP Далее нужно перезагрузить устройство, а после перезагрузки проверить, отключился ли DEP. Проверка представлена на рисунке 20.  Рисунок 20 – Проверка отключения DEP Следующим действием нужно переключить сеть с общественной на корпоративную. Это представлено на рисунке 21.  Рисунок 21 – Переключение сети 5 Регистрация пользователей локальной сети, назначение идентификаторов, паролей Каждому, кто работает в сети, необходимо выделить учетную запись пользователя. Учетная запись состоит из имени пользователя, назначенных ему параметров входа в систему и пароля. Эта информация вводится администратором и сохраняется сетевой операционной системой. При попытке пользователя войти в сеть его имя служит для проверки учетной записи. Для того чтобы создать учетную запись, следует зайти в панель управления, потом в «Учетные записи пользователей», далее в «Управление учетными записями». Это представлено на рисунке 22.  Рисунок 22 – Учетные записи на устройстве Чтобы создать учетную запись нужно выбрать имя пользователя и тип учетной записи. Это представлено на рисунке 23.  Рисунок 23 – Создание учетной записи После создания учетной записи, нужно изменить её пароль. Для этого следует перейти во вкладку «Внесение изменений в учетную запись». Это представлено на рисунке 24.  Рисунок 24 – Внесение изменений в учетную запись Далее нужно задать пароль. Это представлено на рисунке 25.  Рисунок 25 – Создание пароля 6 Установка прав доступа и контроль использования сетевых ресурсов На предприятии пользователи в сети разделены на две группы. Первая группа – «Пользователи». В данной группе пользователям доступны средства Windows, которые выполняется без запуска режима администратора. Вторая группа – «Пользователи удаленного рабочего стола», в которой есть возможность удаленно подключаться к серверу. На рисунке 26 представлено членство в группах пользователя МК1_2.  Рисунок 26 – Членство в группах На рисунке 27 представлены все пользователи, их членство в группах можно контролировать вручную.  Рисунок 27 – Список пользователей Также следует настроить права пользователей в 1C. Для этого следует перейти в панель администрирования и выбрать раздел «Настройки пользователей и прав». Это представлено на рисунке 28.  Рисунок 29 – Панель администрирования После этого откроется окно настройки пользователей и прав, где нужно выбрать раздел «Пользователи». Это представлено на рисунке 30.  Рисунок 30 – Управление пользователями После этого, можно выставлять права доступа для групп или конкретных пользователей. Это представлено на 31 рисунке.  Рисунок 31 – Членство в группе 7 Обеспечение резервного копирования и архивирования важных данных На предприятии важными данными являются базы данных. Они представлены двумя приложениями: 1C и SQL. Для того, чтобы обеспечить резервное копирование данных в 1С, следует выбрать вкладку «Администрирование» и выбрать пункт «Выгрузить информационную базу». Это представлено на рисунке 32.  Рисунок 32 – Резервное копирование на 1С Чтобы выполнить резервное копирование в SQL, нужно, первым делом, выбрать SQL Server. После этого выбрать папку «Базы данных» и выбрать интересующую базу данных. Далее нужно выбрать пункт «Задачи» и «Создать резервную копию». Представлено это на рисунке 33.  Рисунок 33 – Резервное копирование в SQL 8 Выявление ошибок пользователей, программного обеспечения На устройстве при включении системы выскакивает ошибка от программы Crypto + DE, а также при использовании соответствующей программы. Данная ошибка представлена на рисунке 34.  Рисунок 34 – Ошибка в Crypto + DE Для решения данной проблемы требуется найти значок Crypto + DE и выбрать пункт «настройки». Это представлено на рисунке 35.  Рисунок 35 – Выбор пункта В настройках следует выбрать панель Криптосервер 3. Это представлено на рисунке 36. Рисунок 36 – Выбор панели Далее нужно изменить настройки, а именно: «Какие сертификаты проверять» выставляется значение «Только конечный сертификат»; «Режим проверки» выставляется значение «С помощью списка отзыва сертификатов с подключением к сети»; «Режим проверки квалифицированной ЭП» выставляется «Не проверять». Данная настройка представлена на рисунке 37.  Рисунок 37 – Выставление настроек После сохранения ошибки больше не будет и появится возможность подписывать файлы. Ещё одна проблема, которая возникла – ограниченный функционал Office 2016. Причиной является неактивированный продукт. Это представлено на рисунке 38.  Рисунок 38 – Неактивированный Office Для решения данной проблемы нужно ввести лицензионный ключ, который есть на предприятии. После ввода, продукт должен активироваться и функционал Office 2016 будет полным. Активированный Office представлен на рисунке 39.  Рисунок 39 – Активированный Office 9 Произведение мониторинга сети Первым этапов в сканировании сети является отправка эхо-запросов на устройства в сети. Проверка сети на работоспособность производится для того чтобы знать, что сеть исправна и быть уверенным, что можно обмениваться файлами между устройствами, а также имеется ли выход в интернет. Для проверки сети на работоспособность используются эхо-запросы на разные адреса. Ping - утилита для проверки соединений в сетях на основе TCP/IP. Она отправляет запросы протокола, позволяет определять двусторонние задержки по маршруту и частоту потери пакетов, то есть косвенно определять загруженность на каналах передачи данных и промежуточных устройствах. Эхо-запросы выполняются однотипно, поэтому на рисунке 40 ping на IP-адрес 192.168.0.179, на остальные – по аналогии.  Рисунок 40 – Эхо-запрос на IP-адрес 192.168.0.179 Мониторинг производительности сервера производится для анализа тенденций использования их ресурсов и последующей оптимизации для обеспечения бесперебойной работы конечных пользователей. Концепция мониторинга производительности сервера довольно проста: это регулярный сбор данных сервера и анализ данных в реальном времени или за прошлые периоды, чтобы убедиться, что сетевые серверы работают и работают оптимально, тем самым выполняя свои намеченные функции. Он осуществляется с помощью программы «Монитор ресурсов». Монитор ресурсов позволяет просматривать наиболее полную информацию по использованию системой и программами процессора, хранилища информации, памяти. Кроме того, в режиме реального времени позволяет наблюдать за конкретными процессами, определять использующие процесс приложения и файлы, и контролировать сами процессы и службы. Мониторинг представлен на рисунке 41.  Рисунок 41 – Монитор ресурсов 10 Обеспечение сетевой безопасности предприятия На предприятии установлен сетевой протокол SMB 1. Но в нём появились уязвимости вплоть до Windows 10. Чтобы обеспечить сетевую безопасность, следует обновить все операционные системы до Windows 10, что было сделано ранее. После установки и настройки Windows 10 нужно перейти в компоненты Windows и выбрать «Включение или отключение компонентов Windows», а затем отключить автоматическое удаление протокола SMB 1.0. Это представлено на рисунке 42.  Рисунок 42 – Настройка протокола Далее нужно настроить Windows Server. Для этого через диспетчер серверов войти в локальный сервер. Затем нужно выбрать роли и компоненты, на рисунке 43.  Рисунок 43 – Роли и компоненты 11 Осуществление антивирусной защиты локальной сети и рабочих станций Заключение В ходе прохождения производственной практики были применены теоретические и практические знания из дисциплин МДК 02.03 "Организация администрирования компьютерных систем” и МДК 03.01 “Эксплуатация объектов сетевой инфраструктуры” для решения поставленных задач: По окончании практики были выполнены следующие задачи: -спроектирована архитектура локальной сети в соответствии с поставленной задачей, используя специальное программное обеспечение для моделирования, проектирования и тестирования компьютерных сетей; -изучена деятельность предприятия, его организационная инфраструктура, компьютерная сеть; -осуществлена конфигурация программного обеспечения на серверах и рабочих станциях, сетевом оборудовании; -осуществлена поддержка и устранены неисправности на серверах и рабочих станциях; -произведена регистрация пользователей локальной сети, назначены идентификаторы, пароли; -устанавливлены права доступа и контроль использования сетевых ресурсов; -обеспечено резервное копирование и архивирование важных данных; -выявлены ошибки пользователей, программного обеспечения; разработаны меры по их устранению; -производство мониторинга сети; -осуществлено устранение уязвимостей; -обеспечение сетевой безопасности предприятия; -осуществлена антивирусная защита локальной сети, всех серверов и рабочих станций; -оформлен отчет; Список используемых источников 1 ГОСТ 2.104-2006 ЕСКД. Основные надписи 2 ГОСТ 2.105-95 ЕСКД. Общие требования к текстовым документам 3 ГОСТ 2.106-96 ЕСКД. Текстовые документы 4 ГОСТ 2.109-73 ЕСКД. Основные требования к чертежам 5 ГОСТ 2.111-2013 ЕСКД. Нормоконтроль 6 ГОСТ 2.301-68 ЕСКД. Форматы 7 ГОСТ 2.303-68 ЕСКД. Линии 8 ГОСТ 2.304-81 ЕСКД. Шрифты чертежные 9 ГОСТ 2.701-2008 ЕСКД. Схемы. Виды и типы. Общие требования к выполнению 10 ГОСТ 7.1-2003 Система стандартов по информации, библиотечному и издательскому делу. Библиографическое описание документа. Общие требования и правила составления 11 ГОСТ 7.32-2001 Система стандартов по информации, библиотечному и издательскому делу. Отчет о научно-исследовательской работе. Структура и правила оформления 12 ГОСТ 7.82-2001 Система стандартов по информации, библиотечному и издательскому делу. Библиографическая запись. Библиографическое описание электронных ресурсов. Общие требования и правила составления. 13 ГОСТ 8.417-2002 ГСИ. Единицы величин. 14 ГОСТ 19.001-77 ЕСПД. Общие положения. 15 ГОСТ 19.101-77 ЕСПД. Виды программ и программных документов. 16 ГОСТ 19.102-77 ЕСПД. Стадии разработки. 17 ГОСТ 19.105-78 ЕСПД. Общие требования к программным документам 18 ГОСТ 19.201-78 ЕСПД. Техническое задание. Требования к содержанию и оформлению. 19 ГОСТ 19.401-2001 ЕСПД. Текст программы. Требования к содержанию, оформлению и контролю качества. 20 ГОСТ 19.402-2000 ЕСПД. Описание программы. Требования к содержанию, оформлению и контролю качества. 21 ГОСТ 19.502-78 ЕСПД. Описание применения. Требования к содержанию и оформлению. 22 ГОСТ 19.504-79 ЕСПД. Руководство программиста. Требования к содержанию и оформлению. 23 ГОСТ 19.701-90 ЕСПД. Схемы алгоритмов, программ, данных и систем. Обозначения условные и правила выполнения. 24 ОСТ 6-19-417-80. Трафареты шрифтовые. Технические условия. 25 Р 50-77-88 Рекомендации ЕСКД. Правила выполнения диаграмм. 26 ГОСТ 3.1109-82. ЕСТД. Термины и определения основных понятий. 27 ГОСТ 6.61.1-87. Единая система классификации и кодирования технико-экономической информации. Основные положения. 28 ГОСТ 34.003-90. Информационная технология. Комплекс стандартов на автоматизированные системы: Автоматизированные системы: Термины и определения. 29 ГОСТ 34.201-89. Информационная технология. Комплекс стандартов на автоматизированные системы. Виды, комплектность и обозначение документов при создании автоматизированных систем. 30 ГОСТ 34.602-89. Информационная технология. Комплекс стандартов на автоматизированные системы. Техническое задание на создание автоматизированной системы. 31 ГОСТ 34.601-90. Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Стадии создания. 32 СТП 101-00. Общие требования и правила оформления выпускных квалификационных работ, курсовых проектов (работ), отчетов по РГР, по УИРС, по производственной практике и рефератов. 33 Методические указания по оформлению выпускных квалификационных работ для технических специальностей СПО. Оренбург. ОКСЭИ. 2017. |