Диссертация на соискание ученой степени кандидата технических наук Владимирский государственный университет

Скачать 6.36 Mb. Скачать 6.36 Mb.

|

|

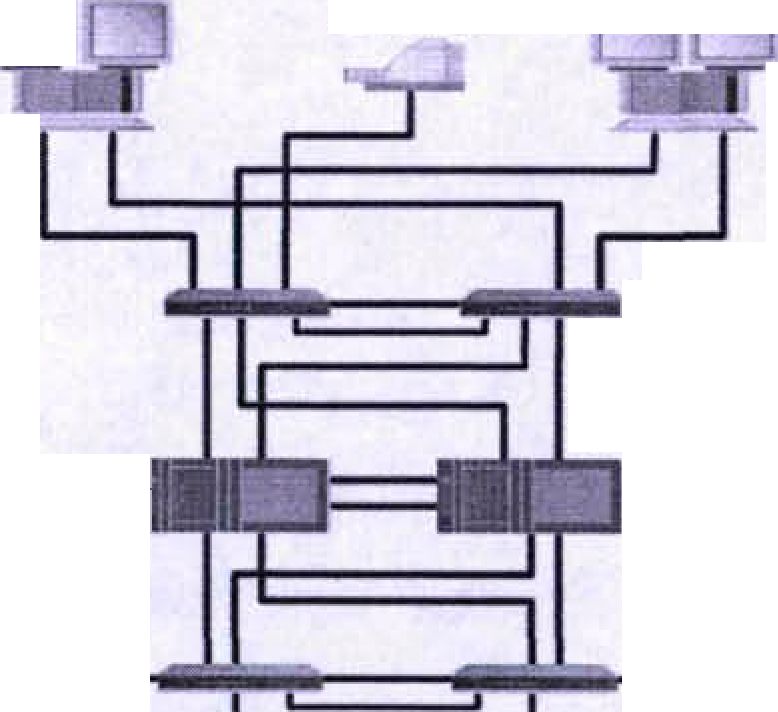

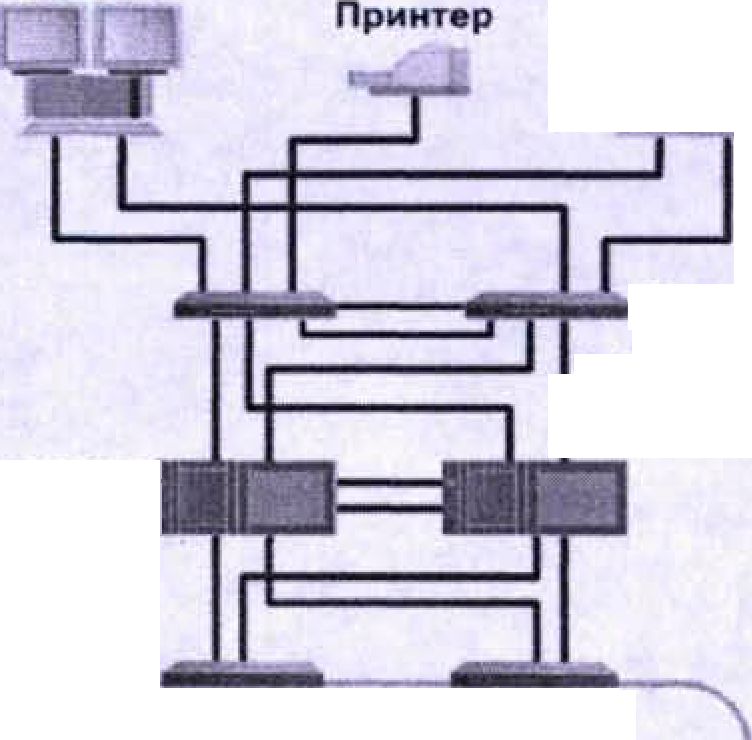

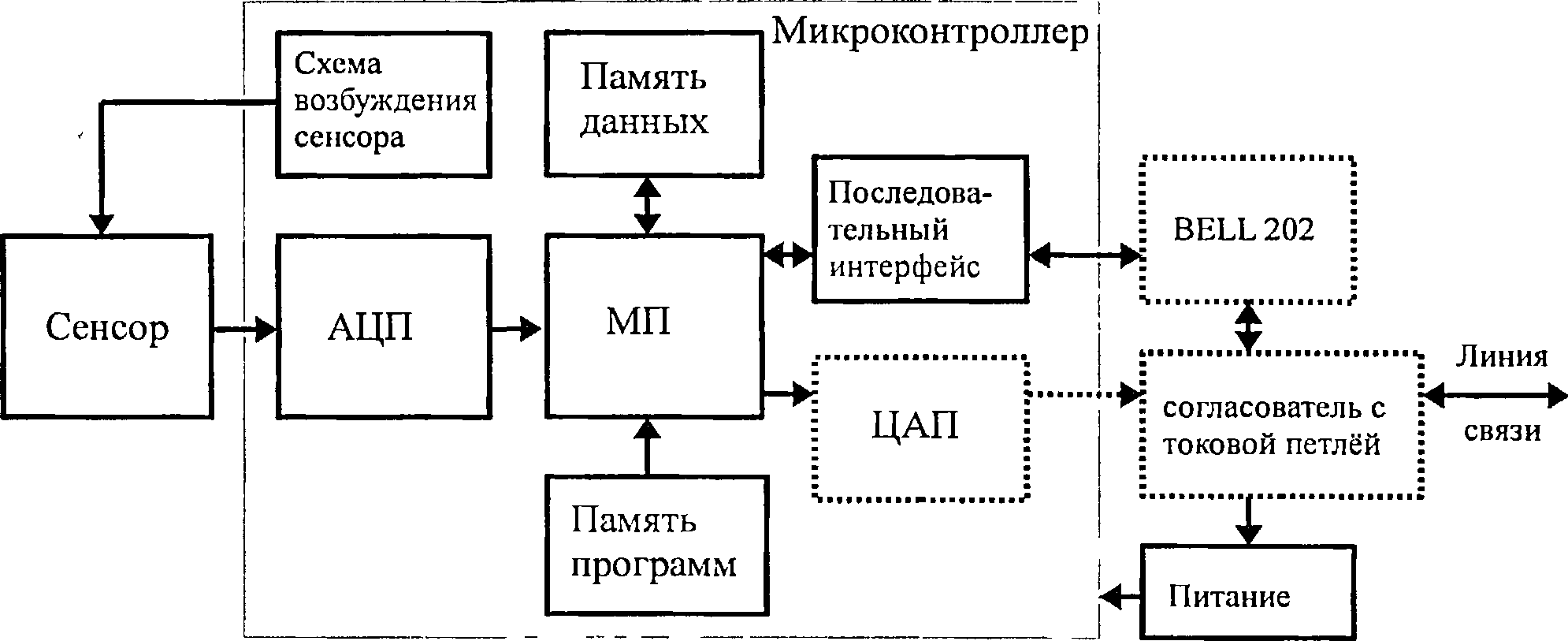

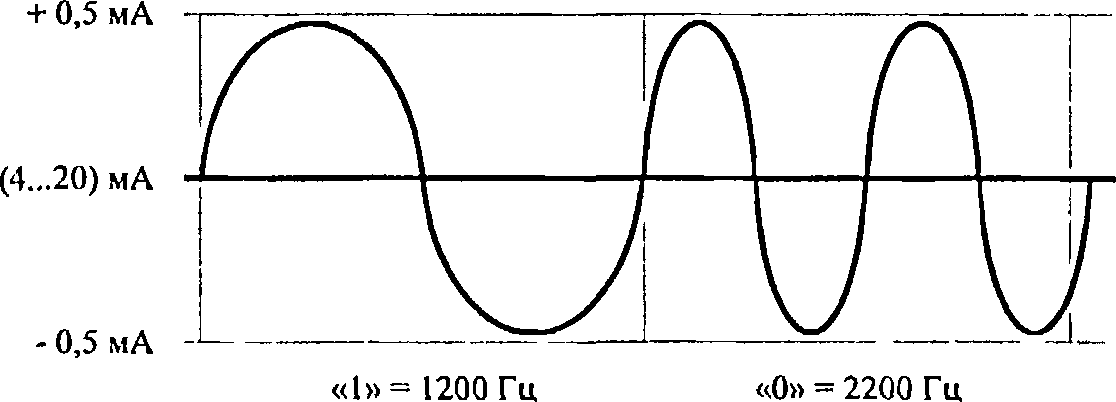

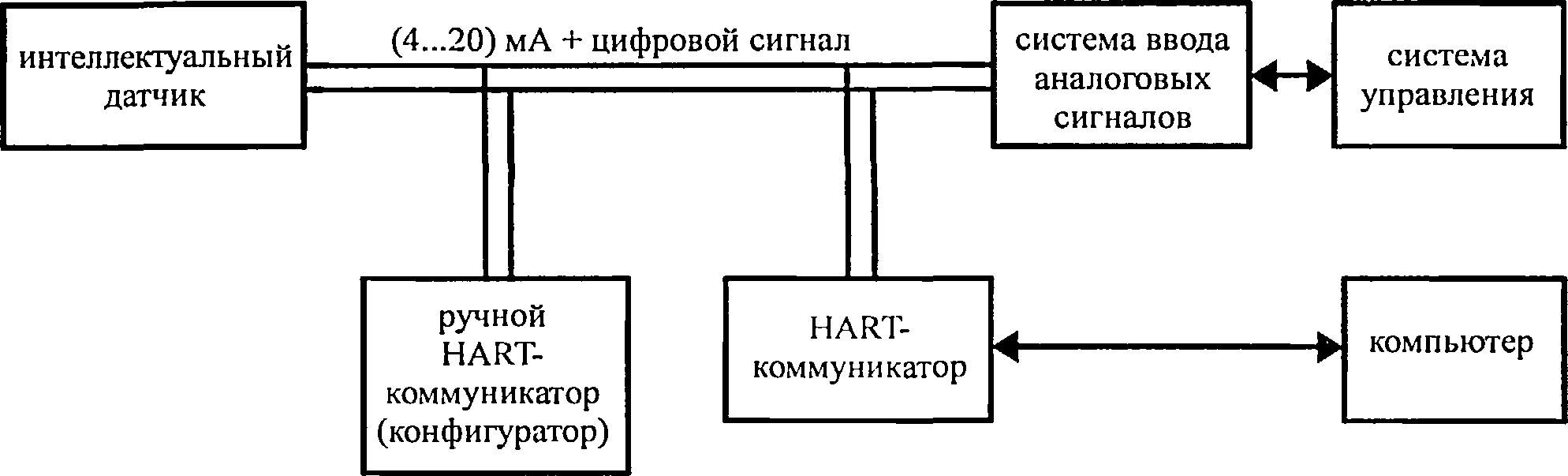

Операторская Операторская станция станций Принтер  Коммутатор Industrial Ethernet I Сервер лмянмуНоМ МуТЭТОр Il i Контроллер Контроллер Рисунок 1.7 - Нерезервированная конфигурация сети верхнего уровня. Такая простая конфигурация подходит лишь для систем управления, внедряемых на некритичных участках производства (водоподготовка для каких-нибудь водяных контуров или, например, приемка молока на молочном заводе). Для более ответственных технологических участков такое решение явно неудовлетворительно. На Рисунке 1.8 показана отказоустойчивая конфигурация с полным резервированием. Каждый канал связи и сетевой компонент резервируется. Обратите внимание, сколько отказов переносит система прежде, чем теряется коммуникация с одной рабочей станцией оператора. Но даже это не выводит систему из строя, так как остается в действии вторая, страхующая рабочая станция .  Резервированный контроллер Рисунок 1.8- Полностью резервированная конфигурация сети верхнего уровня.  Резервированный контроллер  Я Industrial Ethernet I Коммутатор Операторская станция Принтер Резервированная I пэра серверов] Операторская станция Резервирование неизбежно ведет к возникновению петлевидных участков сети - замкнутых маршрутов. Стандарт Ethernet, строго говоря, не допускает петлевидных топологий, так как это может привести к зацикливанию пакетов особенно при широковещательной рассылке. Но и из этой ситуации есть выход. Современные коммутаторы, как правило, поддерживают дополнительный прокол Spanning Tree Protocol (STP, IEEE 802.Id), который позволяет создавать петлевидные маршруты в сетях Ethernet, Постоянно анализируя конфигурацию сети, STP автоматически выстраивает древовидную топологию, переводя избыточные коммуникационные линии в резерв. В случае нарушения целостности построенной таким образом сети (обрыв связи, например), STP в считанные секунды включает в работу необходимые резервные линии, восстанавливая древовидную структуры сети. Примечательно то, что этот протокол не требует первичной настройки и работает автоматически. Есть и более мощная разновидность данного протокола Rapid Spanning Tree Protocol (RSTP, IEEE 802.1 w), позволяющая снизить время перестройки сети вплоть до нескольких миллисекунд. Протоколы STP и RSTP позволяю т создавать произвольное количество избыточных линий связи и являются обязательным функционалом для промышленных коммутаторов, применяемых в резервированных сетях.  Резервированный контроллер На Рисунке 1.9 изображена резервированная конфигурация сети верхнего уровня, содержащая оптоволоконное кольцо для организации связи между контроллерами и серверами. Иногда это кольцо дублируется, что придает системе дополнительную отказоустойчивость.  Операторская станция Операторская станция Коммутатор Резервированная 1 пара серверов I Industrial Ethernet (медь) Коммутатор IrdUKtM.it Ethernet (on то положенное кольцо)  резервированный контроллер Рисунок 1.9 - Резервированная конфигурация сети на основе оптоволоконного кольца Мы рассмотрели наиболее типичные схемы построения сетей, применяемых в промышленности. Вместе с тем следует заметить, что универсальных конфигураций сетей попросту не существует: в каждом конкретном случае проектировщик вырабатывает подходящее техническое решение исходя из поставленной задачи и условий применения . 1.6 Выводы и постановка задач Проведен анализ типичных АСУ ТП с точки зрения обеспечения безопасности. Составлена таблица данных о 8 современных АСУ ТП различной степени сложности, внедренных на объектах химического производства и смежных отраслей. Выявлен дисбаланс в защищенности сетей и оборудования верхнего и нижнего уровней АСУ ТП, требующий исследования и разработки средств и мер защиты сетей и оборудования нижнего уровня АСУ ТП. Проанализированы 12 наиболее распространенных 8САГ)А-систем, применяемых в химической промышленности, и выявлены основные встроенные механизмы защиты информации. Поскольку в подавляющем большинстве применений 8САЕ)А-систем используются лишь два метода защиты: пароли и дублирование оборудования и сетей, то необходимо раскрыть возможности использования средств защиты ЭСАВА-систем совместно со встроенными механизмами защиты сетей и оборудования нижнего уровня АСУ ТП. Исследованы телекоммуникации, используемые в АСУ ТП химической промышленности, выявлены особенности сетей нижнего уровня: детерминированность, централизованность, поддержка больших расстояний, защита от электромагнитных наводок, взрывобезопасность. Не обнаружено сведений о защите телекоммуникаций нижнего уровня АСУ ТП от прямого вторжения. Поэтому целесообразно исследовать информационную безопасность этих телекоммуникаций при прямом вторжении и разработать меры защиты. Выявлено, что проблемы информационной безопасности в химической промышленности обусловлены спецификой производственных процессов: взрывоопасность, пожароопасность, экологическая опасность химического производства, агрессивная среда размещения и рассредоточенность аппаратуры нижнего уровня АСУ ТП. В связи с этим необходимо выявить особенности обеспечения информационной безопасности в АСУ ТП в химической промышленности, провести оценку защищенности телекоммуникаций реальной АСУ ТП от различных угроз. Исходя из вышеизложенного, можно сформулировать следующие задачи исследования: выявить особенности обеспечения информационной безопасности в АСУ ТП химической промышленности; исследовать информационную безопасность телекоммуникаций нижнего уровня АСУ ТП химической промышленности; провести экспериментальную проверку защищенности телекоммуникаций нижнего уровня АСУ ТП химической промышленности; исследовать эффективность программных методов защиты телекоммуникаций нижнего уровня АСУ ТП химической промышленности; провести оценку защищенности телекоммуникаций АСУ ТП «ПХВ- 1»; разработать методику создания систем защиты информации в АСУ ТП; выработать рекомендации по обеспечению информационной безопасности телекоммуникаций нижнего уровня АСУ ТП химической промышленности; разработать и проверить алгоритмы обеспечения информационной безопасности телекоммуникаций нижнего уровня АСУ ТП химической промышленности; обосновать выбор методов оценки качества СЗИ в АСУ ТП; разработать методику оценки качества СЗИ; -провести оценку защищенности АСУ ТП «ПХВ-1» по разработанной методике. 2 ЗАЩИТА ИНФОРМАЦИИ В АСУ ТП Обеспечить информационную безопасность АСУ ТП на достаточно высоком уровне, при постоянно растущем уровне информатизации и постоянно увеличивающемся количестве угроз, уже невозможно только комплексом внешних мер защиты. Необходим системный подход к обеспечению информационной безопасности АСУ ТП, когда внешнюю защитную оболочку будет создавать комплексная система информационной безопасности, а внутренние барьеры образуют встроенные механизмы защиты в программных и технических компонентах АСУ ТП. Обойти внешнюю защиту можно, внутреннюю — гораздо сложнее. Поэтому автор обращает особое внимание на преимущества разработки и применения программных и аппаратурных средств АСУ ТП, имеющих встроенные механизмы защиты, которыми пользователь может управлять для создания требуемой пропорции механизмов защиты [14]. Есть базовый уровень обеспечения информационной безопасности, который подразумевает обязательное наличие определенных средств защиты. Так, например, вирусы представляют опасность для любой информационной системы, поэтому средства антивирусной защиты должны быть всегда. При создании любой информационной системы существует внутренняя политика обеспечения безопасности, заключающаяся хотя бы в разграничении доступа к ресурсам. Наличие различных прав у разных категорий пользователей вызывает необходимость контроля за реализацией этих прав. Следовательно, обязательно должны быть решены вопросы аутентификации и наличия механизма администрирования системы. Логично предположить, что если в компании существуют правила и система администрирования, надо ввести некоторый мониторинг процесса функционирования системы, чтобы иметь возможность фиксировать «следы» действий как легальных пользователей, так и нелегальных. Для обеспечения реализации внутренних правил и регламентов безопасности можно ограничиться мониторингом системы, а с точки зрения внешних воздействий надо постараться поставить барьер для защиты от несанкционированных действий извне. Для этого используется, например, межсетевой экран (firewall), определяющий права внешних пользователей и процессов по отношению к внутренним. Это практически обязательный набор, который присутствует во всех достаточно сложных информационных системах. А дальше начинается другой уровень, который регулирует наличие и пропорции тех или иных механизмов защиты. 2.1 Особенности обеспечения информационной безопасности в АСУ ТП химической промышленности Особенностью АСУ ТП в химической промышленности является то, что с их помощью осуществляется управление производственными процессами и системами, от которых непосредственным образом зависит безопасность и жизнедеятельность нашего общества, а также экологическая обстановка. Обеспечение информационной безопасности промышленных систем в , химической промышленности требует соответствующего подхода, учитывающего эти особенности. Для того чтобы выработать такой подход, необходимо, прежде всего, оценить серьезность проблемы в целом, затем, опираясь на накопленную статистику инцидентов, подвергнуть тщательному анализу специфические для промышленных систем угрозы и уязвимости и на основании этого анализа определить особые требования к режиму обеспечения информационной безопасности критической инфраструктуры. Обеспечение надежной защиты систем управления производственными процессами от внешних угроз, таких как несанкционированный доступ, вирусы, черви и другие вредоносные программы жизненно важно. Проблема лишь усиливается из-за повсеместного использования общепринятых и распространенных стандартов и программного обеспечения, таких как операционная система Microsoft Windows, протокола передачи данных TCP/IP. Атаки систем управления через сети верхнего уровня АСУ ТП, которые зачастую соединены с глобальной сетью, уже давно не единичны. Хотя некоторые предприятия установили системы сетевой защиты между системами управления и сетями верхнего уровня АСУ ТП, а также корпоративными сетями, есть многочисленные инциденты, когда хакеры и черви успешно обходили эту защиту, и использовали уязвимости в самих системах управления технологическими процессами. Существуют и прецеденты, когда подобные атаки были целенаправленными. Экономические последствия подобных атак могут быть серьезными, более того возникает угроза жизни людей, а также экологической обстановке. Системы управления становятся все более уязвимыми. В прошлом системы управления разрабатывались предприятиями с использованием собственных технологий и устанавливались в изоляции от сетей АСУ предприятия, если таковые вообще,имели место быть. Однако, современные тенденции автоматизации требуют использования систем базирующихся на стандартных платформах (аппаратных и программных) из-за их более высокой эффективности и меньших затрат. Кроме того, желание дистанционного управления и контроля привело к принятию общих протоколов сети и созданий подключений между многими из этих систем к сетям АСУП. Преимущества такой централизации очевидны, но к сожалению, многие предприятия не в состоянии обеспечить и соответствующий уровень безопасности таких сетей. Большинство кибер нападений основываются на прорехах в безопасности систем. Они могут включать в себя: • Плохую сегрегацию сети, другими словами, неполноценное использование брандмауэров, для отделения критических систем от других сетей; Недостаточную защиту антивируса — сеть предприятия не защищена перед вирусам, червям и другим вредоносным программным обеспечением; Незащищенные удаленные соединения — потенциально предоставляют свободный доступ хакерам к системам управления производственным процессом; Плохую физическую защищенность — позволяет злоумышленникам получать физический доступ к системам. Незащищенность отдаленных автоматизированных рабочих мест — несанкционированный доступ к системам управления производственным процессом; Слабый мониторинг — отсутствие своевременного обнаружения и оперативного реагирования на несанкционированную деятельность, такую как нападение или разведка; Слабую организацию резервного копирования — отсутствие резервной копии приводит потере важных данных и увеличивает время восстановления работоспособности систем. Слабую защищенность паролей к системам. Не устраненные уязвимости в безопасности программного обеспечения — несвоевременная установка обновлений, обеспечивающих устранение выявленных уязвимостей, предоставляемых производителями программного обеспечения. Устранение этих недостатков позволит обеспечить постоянное и безопасное функционирование систем управления и высокую устойчивость к попыткам несанкционированного вредоносного воздействия со стороны сети верхнего уровня АСУ ТП. Об особенностях ИТ-инфраструктуры в химической индустрии можно заключить следующее: Ни сетевое кабельное оборудование, ни архитектура центров обработки данных, ни каналы связи между различными производственными и управленческими площадками, ни какие-либо другие компоненты ИТ- инфраструктуры химического предприятия не имеют отраслевой специфики. Однако химическая отрасль отличается от других отраслей, например, от металлургической, тем, что помимо крупных предприятий в ней насчитывается множество средних и даже мелких. Соответственно, и особенности информатизации предприятий химической отрасли в значительной степени определяются масштабом каждого конкретного предприятия. Рабочая среда, в которой функционирует компьютерное оборудование в производственной зоне химического предприятия, часто характеризуется повышенной агрессивностью (повышенные температура окружающей среды, содержание в воздухе пыли или испарений химически активных соединений и т.д.). Следовательно, компьютерное оборудование и другие компоненты АСУ ТП, работающее в таких условиях, должны иметь специальное исполнение. При их изготовлении применяют специальные покрытия, антикоррозийные разъемы и внешние корпуса, устойчивые к агрессивному химическому воздействию. Повышенное содержание пыли в окружающей среде может создавать угрозу возгорания. Специализированные компьютерные устройства необходимо снабжать автоматическими средствами пожаротушения. Сопровождающая стекольное производство мелкодисперсная пыль действует как абразив, из-за чего происходит быстрый износ лопастей вентиляторов и подшипников. Чтобы компьютерное оборудование на таком предприятии не вышло из строя до начала регламентных работ, его нужно оборудовать резервными компонентами. В инфраструктурных решениях для химической промышленности основное внимание уделяется надежности и функциональным свойствам оборудования и в меньшей степени, по сравнению с обычными коммерческими системами, — уровню шума, габаритам, весу, дизайну. Все компоненты устройств, используемых на критическом производстве, как правило, должны разрабатываться с запасом прочности, чтобы система обеспечивала приемлемое время наработки на отказ. Например, промышленные системы в нефтехимической отрасли рассчитаны на срок эксплуатации не менее 10-15 лет. - Не все программно-технические решения могут быть использованы в АСУ ТП химической промышленности. Стандарты промышленной безопасности диктуют условия применения тех или иных средств. Для применения в АСУ ТП химической промышленности пригодны специальные промышленные взрыво- и пожаробезопасные решения, соответствующие Российским и международным стандартам. Отечественный стандарт МЭК 60364-3 устанавливает требования для таких типов внешних воздействий, как проникновение воды и посторонних твердых тел, механические удары и вибрации, наличие химически агрессивных компонентов. Международный стандарт МЭК 529, европейский ЕЙ 60529, французский №0 20-010, немецкие БГМ 40050 и ВШ-УТ)Е 0470 сходным образом определяют код 1Р, где специфицируются степени защиты корпуса электроустановки от поражения током, проникновения твердых тел и жидкостей. 2.2 Обеспечение информационной безопасности нижнего уровня АСУ ТП в химической промышленности 2.2.1 Информационная безопасность в аппаратуре и интеллектуальных датчиках В современных АСУ ТП всё чаще микропроцессорная техника используется на всех уровнях сбора, обработки исходных данных и выдачи управляющих воздействий [15, 16] Интеллектуальные датчики [17] обычно строятся на основе микроконтроллера, содержащего аналого-цифровой преобразователь, схемы возбуждения датчика (источники тока, опорного напряжения, генераторы гармонических колебаний).  Рисунок 2.1- Структура интеллектуального датчика Термин «интеллектуальные датчики» был введен для тех первичных устройств, внутри которых содержится микропроцессор. Обычно это добавляет новые функциональные возможности, которых не было в аналогичных устройствах без микропроцессора. Например, интеллектуальный датчик может давать более точные показания благодаря применению цифровой обработки для компенсации нелинейности чувствительного элемента или температурной зависимости. Интеллектуальный датчик имеет возможность работать с разными типами чувствительных элементов, а также составлять одно или несколько измерений в одно новое измерение (например, плотность, объемный расход и температуру - в весовой расход). И наконец, интеллектуальный датчик позволяет производить настройку на другой диапазон измерений или полуавтоматическую калибровку, а также осуществлять функции внутренней самодиагностики, что упрощает техническое обслуживание. Для связи с верхним уровнем системы управления наиболее рационально использовать цифровой последовательный интерфейс, который обеспечит передачу информации без погрешности, с малой вероятностью искажений. Причём цифровая техника позволяет обнаруживать и даже исправлять наиболее вероятные ошибки. Поэтому будущее за цифровой передачей информации. Однако в настоящее время ещё широко используется передача информации от датчиков, в том числе интеллектуальных, аналоговым унифицированным сигналом постоянного тока [(4...20) мА или (0...5) мА]. Очевидна нецелесообразность такого способа для интеллектуальных датчиков, которые должны опять преобразовать цифровой сигнал в аналоговый (с неизбежной погрешностью), передать аналоговый сигнал на некоторое расстояние (с наложением помех) а система верхнего уровня должна снова оцифровать его (и снова с погрешностью). Способ кажется излишне сложным, но позволяет осуществлять модернизацию АСУ ТП. Дело в том, что вместе с современными используется много аналоговых датчиков, для которых аналоговый выходной сигнал является естественным. Системы сбора данных многих действующих АСУТП используют для ввода информации многоканальные устройства ввода унифицированных аналоговых сигналов постоянного тока, а не цифровой последовательный интерфейс. Кроме того, регистрирующие и вторичные показывающие приборы пока ориентированы больше на аналоговые сигналы датчиков. Промежуточным решением проблемы излишних преобразований и слабой защищённости аналоговых сигналов при передаче информации, является применение HART-протокола (например, датчики давления серии «Метран- 100», JUMO dTRANS р02, и другие). Коммуникационный протокол HART® (Highway Addressable Remote Transducer — Адресуемый Дистанционный Магистральный Преобразователь) специально разработан для обмена данными между системой управления и интеллектуальными первичными датчиками. HART-протокол обеспечивает передачу информации и в цифровой и аналоговой форме одновременно по одной паре проводов. По паре проводов токовой петли (4..20) мА интеллектуальный датчик, как и обычный аналоговый, питается и передаёт данные в систему верхнего уровня изменением тока в петле. Но интеллектуальный датчик на медленное изменение тока в петле, пропорциональное измеряемому параметру, накладывает цифровой (бинарный частотный) сигнал малой амплитуды (±0,5 мА). Чаще всего цифровой обмен информацией производится в режиме настройки датчика, а в режиме измерения используется только аналоговый сигнал. HART-протокол использует стандарт BELL 202 кодировки сигнала методом частотного сдвига (FSK)< для обмена данными на скорости до 1200 бит/с. Каждое сообщение содержит адрес источника и приёмника, а также имеет контрольную сумму для обнаружения искажений в сообщении. HART- протокол построен по принципу ведущий-ведомый. Ведомые (их может быть до 15 штук) только отвечают на запросы ведущего. Но может оказаться двое ведущих (система управления и ручной коммуникатор).

Рисунок 2.2 - Формат сообщения (кадра) HART-протокола  Рисунок 2.3 - Изменение тока в петле с сигналом HART-протокола  Рисунок 2.4 - Подключение датчика с HART-коммуникатором Приёмник аналогового сигнала должен иметь фильтр нижних частот, подавляющий частотный сигнал (10 Гц и выше), а приёмник цифрового сигнала должен иметь полосовой фильтр, выделяющий частоты бинарного сигнала. Такое решение сложнее и дороже использования только цифровой передачи, но позволяет осуществить переход на цифровые телекоммуникации постепенно, не затрачивая больших средств на полную замену оборудования АСУ ТП. Следует рассматривать современные приборы как часть эволюционного развития от аналоговой связи по токовой петле (4...20) мА, через интеллектуальные приборы с одновременно аналоговой и цифровой связью (HART), до высокоскоростной исключительно цифровой связи с использованием «полевых шин» (fieldbus) в будущем. 2.2.2 Информационная безопасность в АСУ ТП Расширение сферы цифровой обработки, передачи и хранения информации с одной стороны даёт возможность усилить контроль над целостностью и достоверностью информации, а с другой — увеличивает число уязвимых мест в системе, особенно при использовании общедоступных каналов связи. Информационная безопасность (ИБ) представляет собой состояние защищенности информационной среды, обеспечивающее ее формирование, использование и развитие. Основными техническими требованиями, обеспечивающими информационную безопасность при проектировании распределенных АСУ ТП являются: обеспечение высоконадежных каналов обмена технологической информацией между отдельными автоматизированными объектами и централизованной системой управления и контроля; защита контрольно-измерительных и информационных каналов от внешних воздействий, а также усиление передаваемых сигналов; обеспечение обмена данными по информационным каналом в реальном масштабе времени; резервирование; основной аппаратуры контроля и управления, а также наиболее важных каналов передачи информации; эффективная, с точки зрения скорости обнаружения неисправности, и надежная диагностика программно-аппаратных средств; обеспечение широкого температурного диапазона работы технических средств локальных систем автоматического управления; распределенная система электропитания. Чаще всего угрозы безопасности являются следствием наличия уязвимых мест в системе защиты. Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее экономичные средства обеспечения безопасности. 2.2.2.1 Безопасность использования Главной угрозой со стороны пользователей является непреднамеренное нарушение режима работы или настроек интеллектуального датчика. Лучшей защитой является введение пароля доступа к ответственным операциям как с пульта, так и со стороны локальной сети. Наличие функции восстановления заводских настроек гарантирует быстрое восстановление работоспособности датчика даже при грубых ошибках пользователя. Аналоговый датчик, кстати, от случайного нарушения настроек защитить невозможно. Краска на шлице потенциометра подстройки не защитит от вмешательства, а восстановить заводскую настройку можно только в метрологической лаборатории. 2.2.2.2 Безопасность аппаратуры Надёжную работу аппаратуры при сбоях питания, скачках напряжения и воздействии электромагнитных излучений обеспечит супервизор питания, а защиту от сбоев программного обеспечения - сторожевой таймер. Основное назначение супервизора питания (монитора напряжения питания) - обеспечение установки в исходное состояние, перезапуска микропроцессорных или других логических систем при пониженном напряжении во время включения питания, либо после перебоев подачи питания или несанкционированного отключения питания такой системы. Супервизор не только обнаруживает снижение напряжения питания ниже допустимого уровня Упорог , но и вырабатывает сигнал системного сброса микроконтроллера RST с фиксированной задержкой (порядка 50 мс для гарантии приведения схем в исходное состояние) после восстановления питания. Сторожевой таймер (Watch Dog Timer) представляет собой независимый встроенный генератор, не требующий никаких внешних цепей. Он работает, даже если основной тактовый генератор остановлен. Если сторожевой таймер не сбрасывать, то по истечении заданной выдержки времени (обычно от 20 мс до 2 с) он вырабатывает сигнал системного сброса микроконтроллера, и таким образом автоматически перезапускает программу. Микроконтроллеры всегда работают по циклическим программам, с обычным периодом от 0,1 мс до 1 с, и по программе регулярно обнуляют сторожевой таймер. Поэтому выработка сторожевым таймером сигнала системного сброса является аварийной ситуацией, свидетельствующей о сбое исполнения программы.V  |