категории киберзлоумышленников.. эксплуатация объектов сетевой инфраструктуры

Скачать 4.57 Mb. Скачать 4.57 Mb.

|

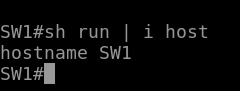

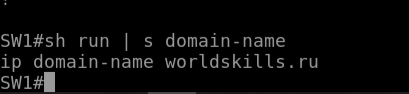

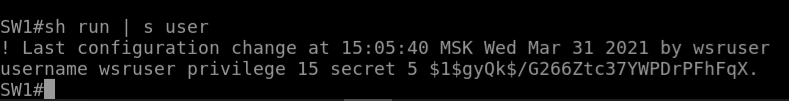

1 2  Министерство образования и науки Мурманской области Министерство образования и науки Мурманской областиГАПОУ МО «МКЭиИТ» Отделение: дневное Специальность: 09.02.06 «Сетевое и системное администрирование» ОТЧЁТ по Учебной практике профессионального модуля ПМ-03 «ЭКСПЛУАТАЦИЯ ОБЪЕКТОВ СЕТЕВОЙ ИНФРАСТРУКТУРЫ» Разработал Студенты группы 4СА1 М. И. Мацокин Проверил Преподаватель А. А. Сорокина Оценка: 2021 Содержание Введение…………………………………………………………………………...3 1 Модуль C…………………………………………………………….......……….4 Базовая настройка………………………………………………………..……4 Настройка коммутации………………………………………………………..8 Настройка подключений к глобальным сетям……………………………...13 Настройка маршрутизации…………………………………………..………16 Настройка служб……………………………………………………………..19 Настройка механизмов безопасности……………………………………….20 Конфигурация частных виртуальных сетей………………………….…….23 2 Модуль B………………………………………………………………………..26 2.1 Настройка DC1……………………………………………………………….26 2.2 Настройка SRV1……………………………………………………………...36 2.3 Настройка DCA………………………………………………………………42 2.4 Настройка CLI1………………………………………………………………46 2.5 Настройка DC2……………………………………………………………….48 2.6 Настройка SRV2……………………………………………………………...53 2.7 Настройка CLI2………………………………………………………………54 2.8 Настройка R2…………………………………………………………………55 2.9 Настройка R1…………………………………………………………………55 3 Модуль A……………………………………………………………………….58 3.1 Конфигурация хостов и сетевой инфраструктуры…………………………58 3.2 Службы централизованного управления и журналирования……………...99 3.3 Конфигурация служб удаленного доступа………………………………….99 3.4 Конфигурация веб-служб……………………………………………………99 3.5 Конфигурация служб хранения данных…………………………………….99 3.6 Конфигурация параметров безопасности и служб аутентификации……...99 Приложение А…………………………………………………………………..222 Приложение Б…………………………………………………………………..222 Введение Практика выполнена в среде виртуализации VMware Workstation Pro 16.0. Модуль С выполнен на виртуальной машине Emulated Virtual Environment Next Generation версии 2.0.3-112 и состоит из: трёх виртуальных свитчей Cisco с образом версии i86bi_LinuxL2-AdvEnterpriseK9-M_152_May_2018; двух виртуальных маршрутизаторов Cisco с образом версии i86bi_LinuxL3-AdvEnterpriseK9-M2_157_3_May_2018.bin; одного виртуального сервера Debian с образом версии 9.0; одного виртуального брандмауэра Cisco ASA с образом версии asav-981; двух виртуальных клиентских машин Microsoft Windows 10 с образом версии 2004. Топология сети изображена на рисунке А.1. Модуль B выполнен с использованием: семи виртуальных серверов Microsoft Windows Server 2022 c образом версии «Build 20285.fe_release.210116-1100»; двух виртуальных клиентских машин Microsoft Windows 10 с образом версии 2004. Модуль A выполнен с использованием: семи виртуальных машин Debian с версией образа 11; пяти виртуальных машин CentOS с версией образа 7. 1 Модуль C 1.1 Базовая настройка Первым делом было заданно имя для всех устройств в соответствии с топологией. Осуществлялось вводом команды hostname <Имя>, где <Имя> - имя устройства. На пример для коммутатора номер 1 команда была hostname SW1.  Рисунок 1 — Проверка назначения имени устройства Далее для всех устройств было заданно доменное имя worldskills.ru. Осуществлялось вводом команды ip domain-name worldskills.ru для всех сетевых устройств кроме брандмауэра Cisco ASA для него команда выглядела следующим образом domain-name worldskills.ru.  Рисунок 2 — Проверка присвоения доменного имени После этого на всех устройствах был создан пользователь wsruser с паролем network. Осуществлялось вводом команды username wsruser privilege 15 secret network для всех сетевых устройств кроме брандмауэра Cisco ASA для него команда выглядела следующим образом username wsruser password network priv 15.  Рисунок 3 — Проверка созданного пользователя Следующим действием было установка пароля wsr на вход в привилегированный режим на всех устройствах. Осуществлялось вводом команды enable secret wsr на всех сетевых устройствах.  Рисунок 4 — Проверка назначенного пароля Далее был настроен режим, при котором все пароли в конфигурации хранятся в зашифрованном виде. Осуществлялось вводом команды service password-encryption для всех сетевых устройств кроме брандмауэра Cisco ASA для него команда выглядела следующим образом password encryption aes. Рисунок 5 — Проверка режима шифрования паролей После этого для всех устройств была реализована модель AAA. Осуществлялось вводом команд, изображённых в таблице 1. Таблице 1 — Команды для реализации модели AAA

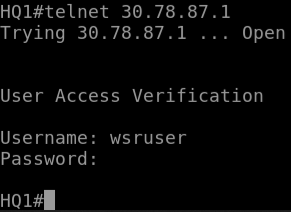

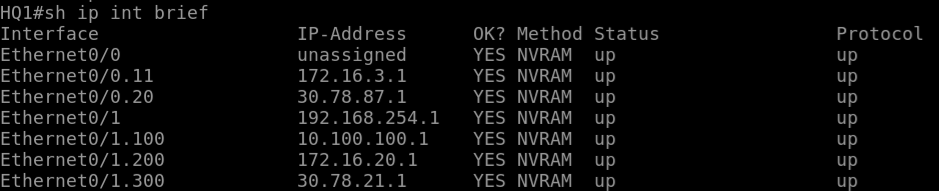

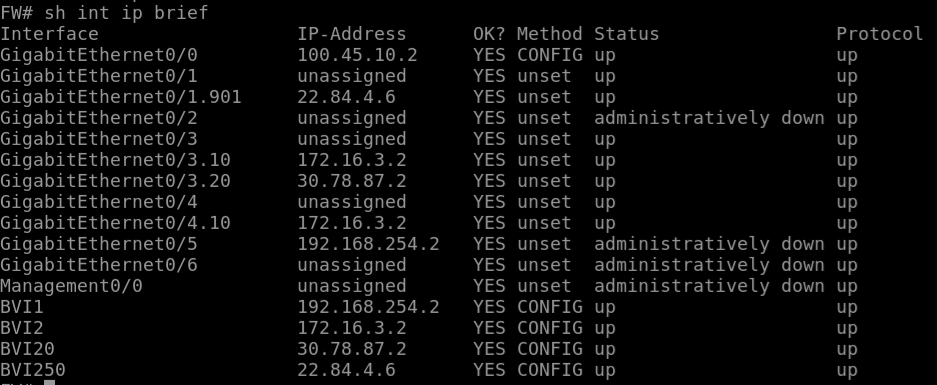

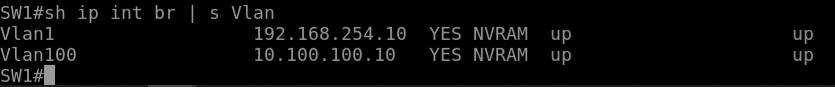

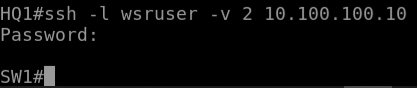

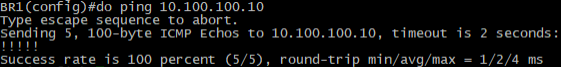

Рисунок 6 — Проверка входа в привилегированный режим После этого на устройствах были созданы виртуальные интерфейсы, под интерфейсы и интерфейсы типа петля, а также назначены IP-адреса. Для создания виртуального интерфейса на маршрутизаторе необходимо выполнить следующие команды: Int e 0/0.100 - создание виртуального интерфейса; encapsulation dot1q 100 - Указание типа инкапсуляции; Ip address 10.100.100.1 255.255.255.0 - Установка виртуальному интерфейсу IP; по необходимости можно задать и Ipv6 адрес введя ipv6 address и запрашиваемый адрес. Для создания петлевого интерфейса на маршрутизаторе необходимо выполнить следующие команды: int loopback 0 ip address 1.1.1.1 255.255.255.255 ipv6 address 2001:A:B:1::1/64  Рисунок 7 — Созданные интерфейсы на роутере Для создания виртуальных интерфейсов на брандмауэре ASA изначально необходимо создать виртуальный интерфейс группы мостов введя следующие команды: Int bvi 20 No nameif ip address 30.78.87.2 255.255.255.248 ipv6 address 2001:3::2/64 nameif HQDOWN security-level 100 exit same-security-traffic permit inter-interface same-security-traffic permit intra-interface После этого необходимо зайти на запрашиваемый виртуальный интерфейс и ввести следующие команды: No nameif Vlan 20 bridge-group 20 nameif HQDOWN11 security-level 100  Рисунок 8 — Созданные интерфейсы на ASA В примере ниже показаны команды для настройки SW1. Они будут одинаковы для всех коммутаторов. Int vlan 100 Ip address 10.100.100.10 255.255.255.0  Рисунок 9 — Созданные интерфейсы на коммутаторах Далее на всех устройствах был настроен доступ для управления по протоколу SSH версии 2. Осуществляется вводом команд изображённых в таблице 2. Таблице 2 — Команды для реализации SSH v2

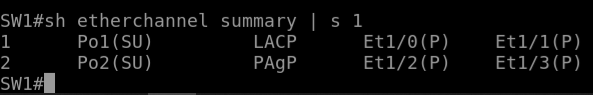

Рисунок 10 — Проверка подключения по SSH 1.2 Настройка коммутации Первым делом было настроено агрегирование каналов связи между коммутаторами. Для этого на устройствах необходимо указать команды отображённые в таблице 3. Таблице 3 — Команды для реализации агрегирования

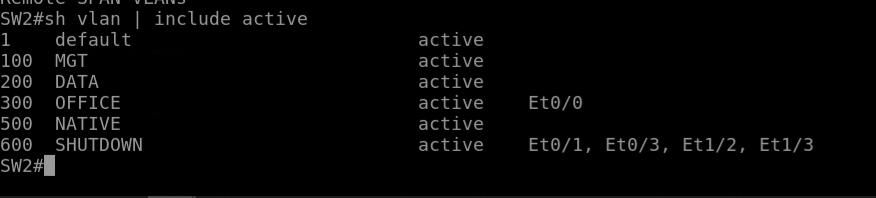

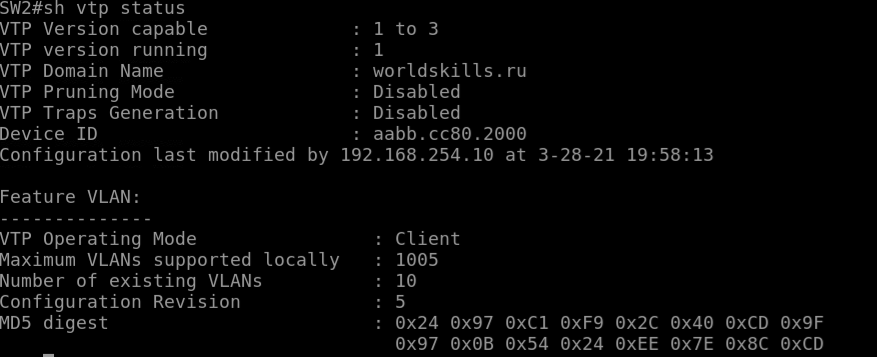

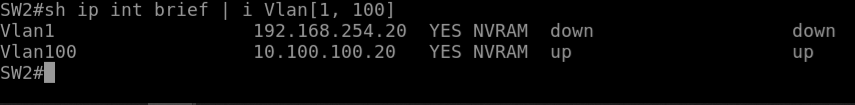

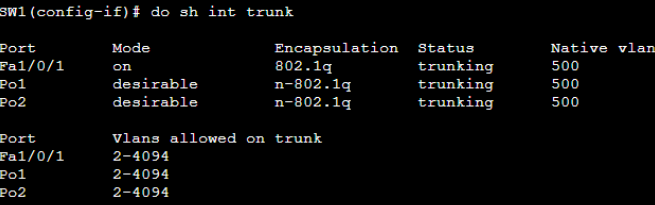

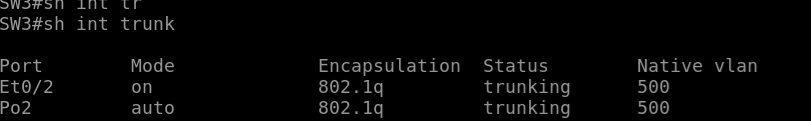

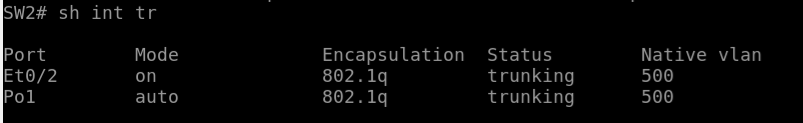

Рисунок 11 — Проверка каналов агрегирования Далее для централизованного конфигурирования VLAN в коммутируемой сети предприятия был настроен протокол VTP. Для настройки необходимо было на свитче создать все запрашиваемые VLAN. Пример создания VLAN: vlan 100 name Management exit  Рисунок 12 — Созданные VLAN После этого было необходимо сконфигурировать VTP Server указав домен для VTP (vtp domain wsr). И VTP клиентов этой же командой.  Рисунок 13 — VTP клиент на SW2 Следующим шагом было задание сетевых адресов VLAN согласно топологиям. На пример задание ip для 100 VLAN на 2 коммутаторе: Int vlan 100 Ip address 10.100.100.20 255.255.255.0  Рисунок 14 — Сетевые адреса VLAN на SW2 После этого требовалось между всеми коммутаторами настроить транки с использованием протокола IEEE 802.1q. Для этого было необходимо: Во-первых, порты e0/0 коммутаторов должны были работать без использования согласования. А также требовалось отключить протокол DTP явным образом; Во-вторых, требовалось настроить транк между коммутаторами SW2 и SW3 без использования согласования. А также отключить протокол DTP явным образом; В-третьих, требовалось настроить транки между коммутаторами SW1 и SW2, а также между SW1 и SW3 чтобы они согласовывались по DTP, коммутатор SW1 должен инициировать создание транка, а коммутаторы SW2 и SW3 должны ожидать начала согласования параметров от соседа; В-четвёртых, для всех магистральных каналов был назначен native vlan 500; В-пятых, была запрещена пересылка по магистральным каналам всех неиспользуемые VLAN. Конфигурируется вводом команд расположенных в таблице 4. Таблице 4 — Команды для настройки транков между устройствами

Продолжение таблицы 4

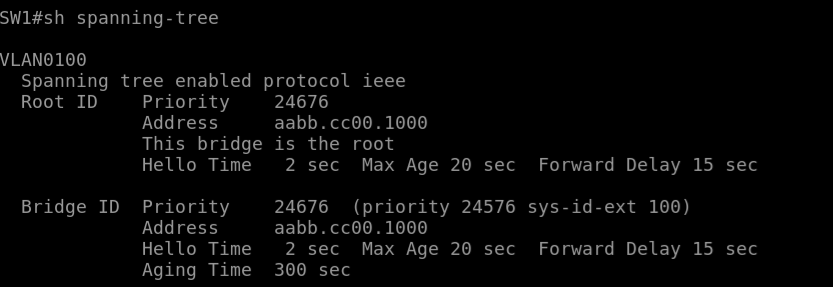

Рисунок 15 — Режим транков в SW1  Рисунок 16 — Режим транков в SW3  Рисунок 17 — Режим транков в SW2 Далее было необходимо сконфигурировать протокол остовного дерева с использованием протокола PVST. Осуществлялось вводом команд расположенных на таблице 5. Таблица 5 — Команды для реализации PVST

Рисунок 18 — Сконфигурированное остовное дерево Далее требовалось настроить порты e0/0 коммутаторов SW2 и SW3 в режим доступа. Осуществляется вводом команд с таблицы 6. Таблица 6 — Команды для настройки портов в режим доступа

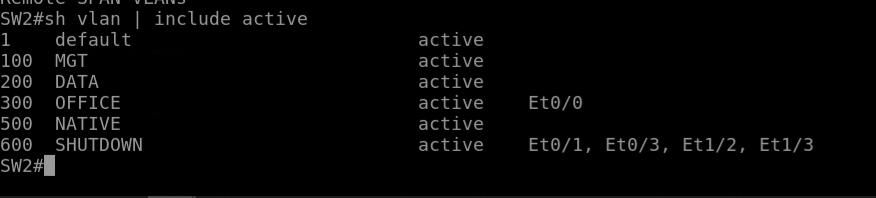

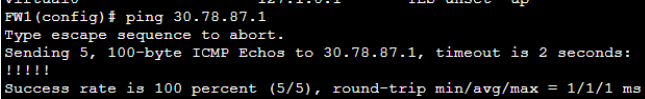

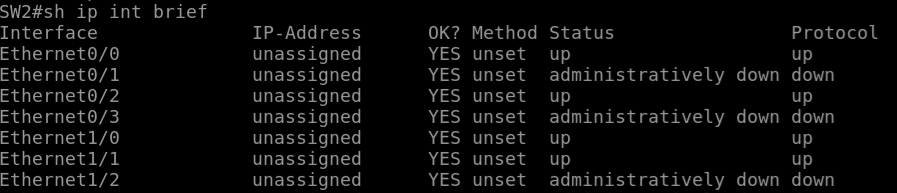

Рисунок 19 — Установленный VLAN на порт После этого между HQ1 и FW1 было настроено взаимодействие по протоколу IEEE 802.1Q. Осуществлялось созданием виртуального интерфейса как было описано ранее на маршрутизаторе и созданием BVI на ASA в сторону маршрутизатора.  Рисунок 20 — Проверка связи между устройствами с помощью ICMP В конце были выключены все не используемые интерфейсы на сетевом оборудовании, а также на коммутаторах все не задействованные порты переведены в 600 VLAN. Для этого использовались команды: int range e0/7-24 sh switchport access vlan 600  Рисунок 21 — Статус портов на устройстве SW2 после проделанных действий 1.3 Настройка подключений к глобальным сетям Первым делом была налажена связь между FW1 и ISP1\2 с помощью IPoE. Осуществлялось с помощью команд, изображённых на таблице 7. Таблица 7 — Команды для настройки портов в режим доступа

Продолжение таблицы 7

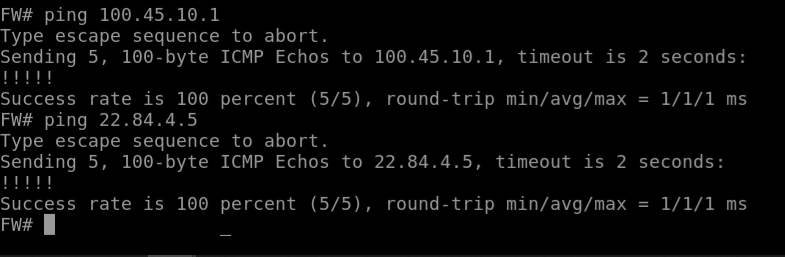

Рисунок 22 — Проверка связи между устройствами с помощью ICMP Далее настроено L2 VPN между офисами HQ и BR1. Осуществлялось с помощью команд, изображённых на таблице 8. Таблица 8 — Команды для реализации L2 VPN

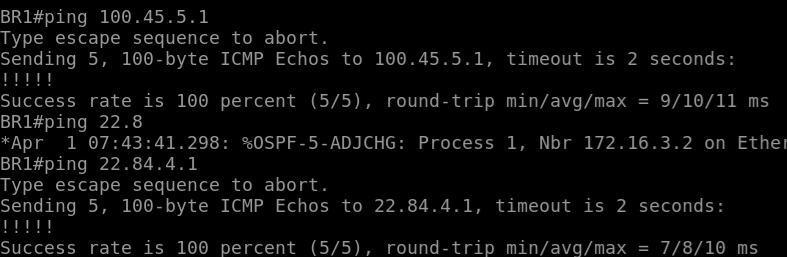

Рисунок 23 — Проверка связи между устройствами с помощью ICMP После этого было налажено соединение между BR1 и ISP1 с помощью протокола PPP. Для этого был настроен Multilink PPP с использованием двух Serial-интерфейсов без использования аутентификации. Команды для реализации подключения находятся в таблице 9. Таблица 9 — Команды для реализации Multilink PPP

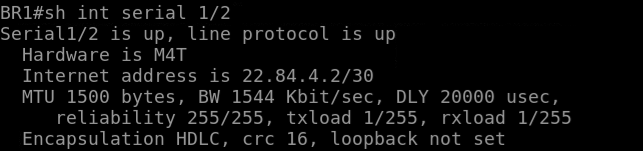

Рисунок 24 — Проверка связи между устройствами с помощью ICMP Далее было настроено подключение BR1 к провайдеру ISP2 с помощью протокола HDLC. Для конфигурирования соединения были использованы следующие команды: int s0/2 ip address 22.84.4.2 255.255.255.252 encapsulation hdlc no sh  Рисунок 25 — Проверка состояния инкапсуляции на порту 1.4 Настройка маршрутизации Первоначально требовалось настроить протокол динамической маршрутизации OSPF на устройствах HQ1 и FW1, а после и на BR1. Использованные команды изображены в таблице 10. Таблица 10 — Команды для реализации OSPF

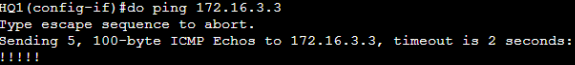

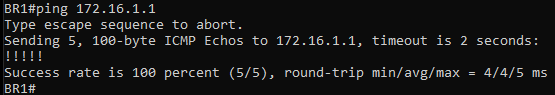

Рисунок 26 — Проверка связи между устройствами с помощью ICMP Далее был настроен протокол BGP в офисах HQ и BR1 для взаимодействия с ISP1\2. Для этого были использованы команды расположенные в таблице 11. Таблица 10 — Команды для реализации BGP

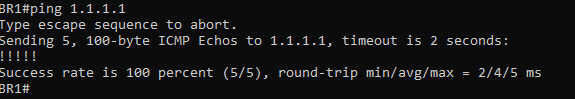

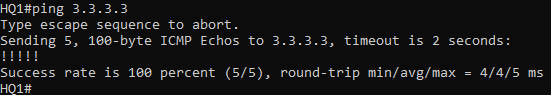

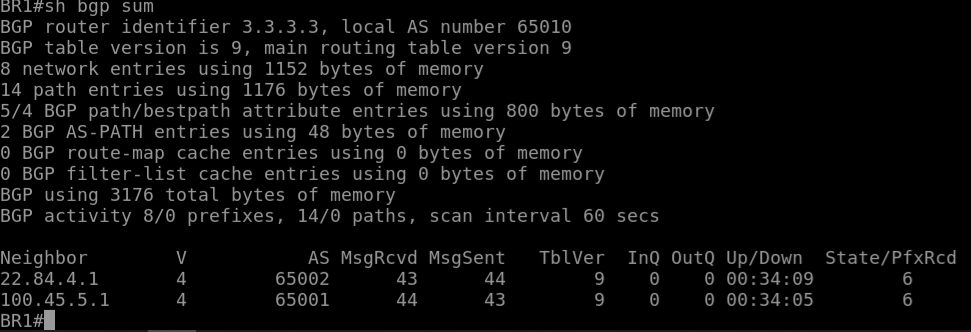

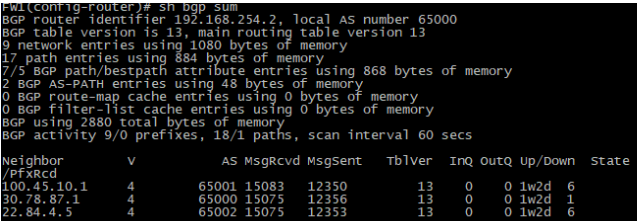

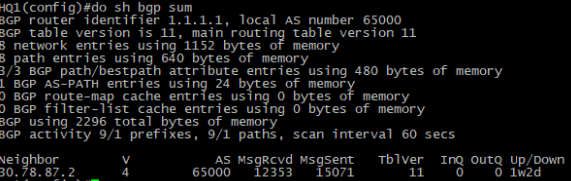

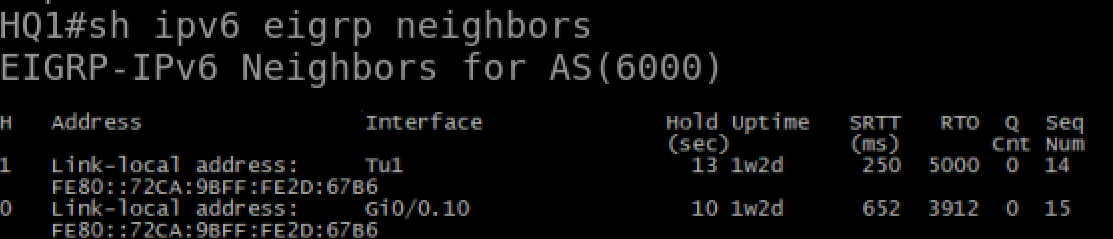

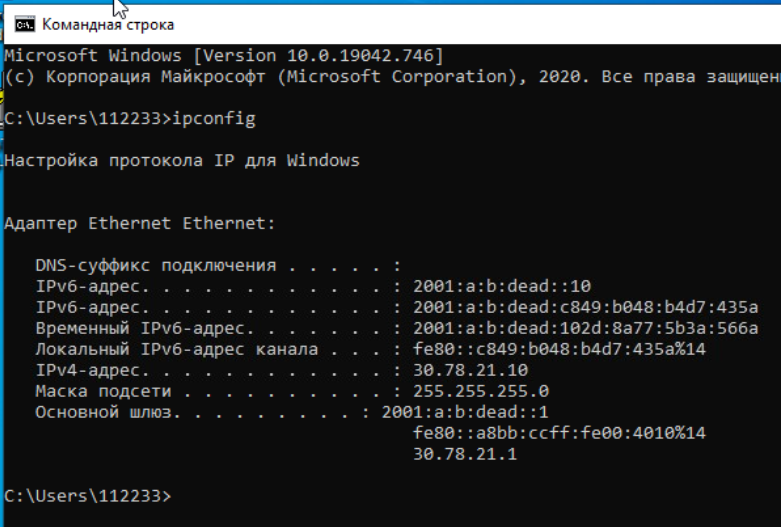

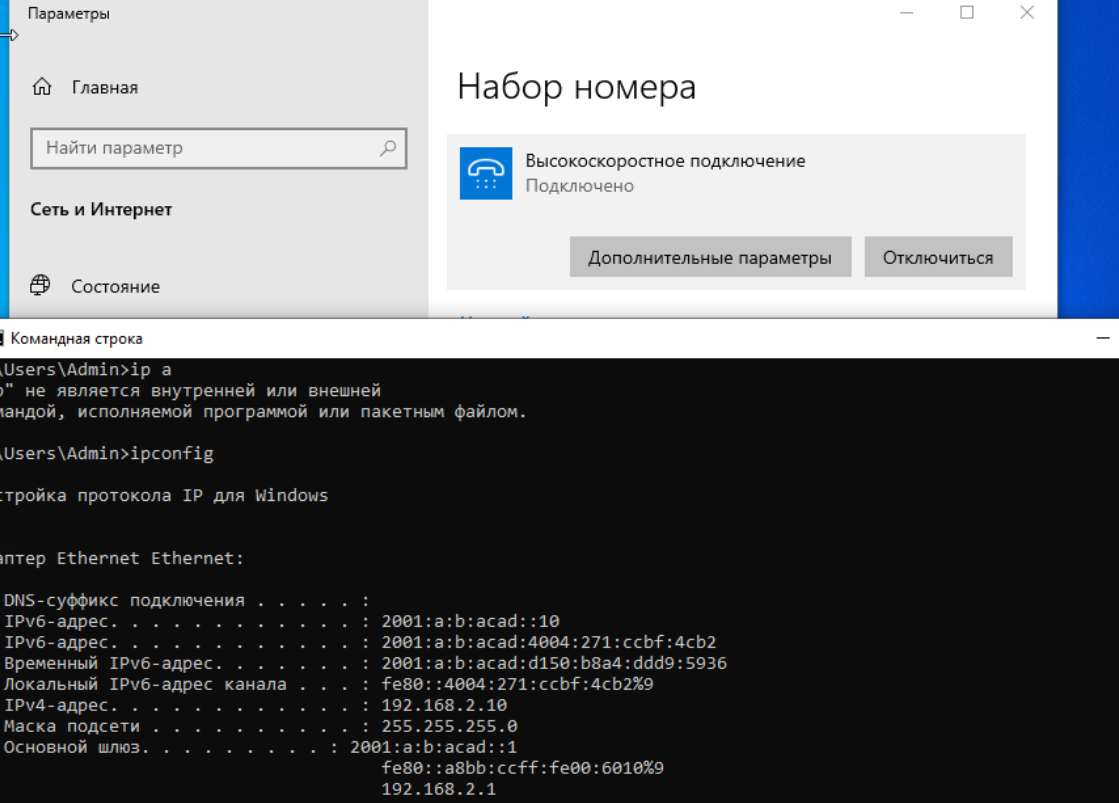

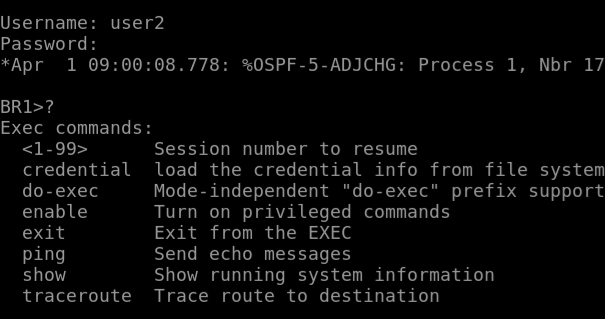

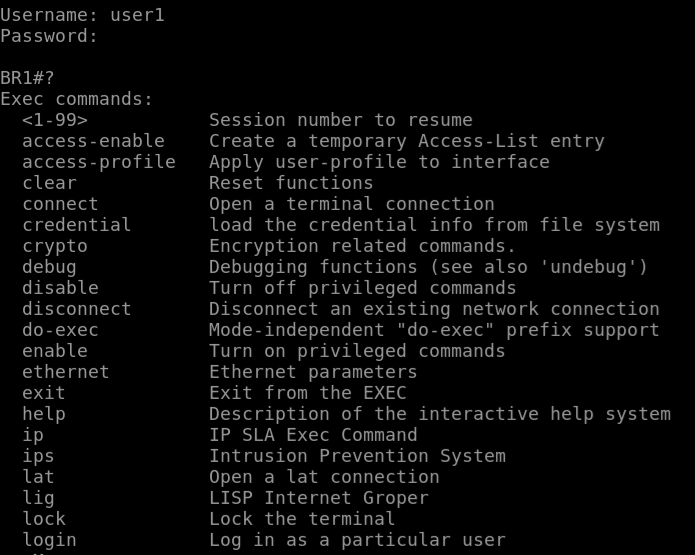

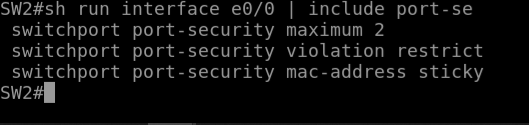

Рисунок 27 — Проверка связи между устройствами с помощью ICMP  Рисунок 28 — Проверка связи между устройствами с помощью ICMP  Рисунок 29 — Проверка состояния BGP на BR1  Рисунок 30 — Проверка состояния BGP на FW1  Рисунок 31 — Проверка состояния BGP на HQ1 Последним был настроен протокол EIGRP поверх защищенного туннеля и выделенного канала L2 VPN между маршрутизаторами HQ1 и BR1. Для его настройки было необходимо на всех интерфейсах с Ipv6 прописать команду ipv6 eigrp 6000.  Рисунок 32 — Проверка состояния eigrp на HQ1 1.5 Настройка служб Первоначально была настроена служба DHCP для клиентского компьютера. Осуществлялось с использованием следующих команд: ip dhcp pool CLIENTS host 30.78.21.10 255.255.255.0 client-identifier 0000.0c29.9e27.df default-router 30.78.21.1  Рисунок 33 — Проверка работы DHCP Далее было настроена аутентификация клиентов с помощью протокола PPPoE в офисе BR1. Для этого использовались следующие команды: int e0/1 ip address 192.168.2.1 255.255.255.0 exit ip local pool PC2 192.168.2.10 int virtual-templ 1 mtu 1492 encaps ppp peer default ip addres pool PC2 ppp authe chap ms-chap ms-chap-v2 ip unnumbered e0/1 bba-group pppoe global virtual-template 1 int g 0/1 pppoe enable group global exit username pc2user password pc2pass  Рисунок 34 — Проверка работы PPPoE 1.6 Настройка механизмов безопасности Изначально на маршрутизаторе BR1 были настроены пользователи с ограниченными правами. Пользователь user1 с возможностью выполнять все команды пользовательского режима, а также выполнять перезагрузку и включать, и отключать отладку с помощью команд debug. Пользователь user2 с назначением view-контекста, в него входят: команда show cdp neighbor; все команды show ip *; команду ping; команду traceroute. Для создания данных условий были применены команды, находящиеся в таблице 11. Таблица 10 — Команды для реализации разграничения прав

Рисунок 35 — Проверка прав пользователя user2  Рисунок 36 — Проверка прав пользователя user1 Далее на порту e0/0 коммутатора SW2 был настроен Port Security со следующими параметрами: не более 2 адресов на интерфейсе; адреса должны динамически определяться, и сохраняться в конфигурации; при попытке подключения устройства с адресом, нарушающим политику, на консоль должно быть выведено уведомление, порт не должен быть отключен. Осуществляется вводом приведённых ниже команд. int e0/0 switchport port-security mac-address sticky switchport port-security maximum 2 switchport port-security violation restrict  Рисунок 37 — Состояние работы порта e0/0 1.7 Конфигурация частных виртуальных сетей Первоначально между HQ1 и BR1 был настроен GREPtP туннель c интерфейс-источниками в виде Loopback-интерфейсов на каждом маршрутизаторе. Осуществлялось путём ввода команд расположенных в таблице 11. Таблица 11 — Команды для реализации GREPtP

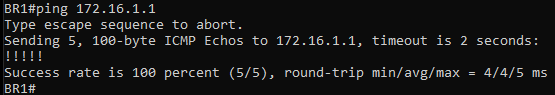

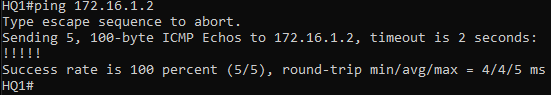

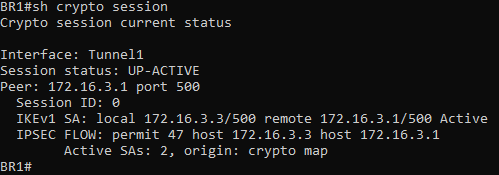

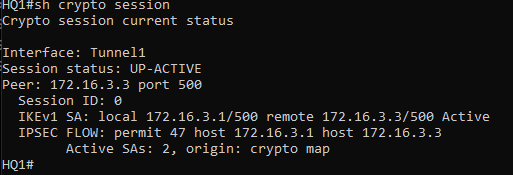

Рисунок 38 — Проверка связи между устройствами с помощью ICMP  Рисунок 39 — Проверка связи между устройствами с помощью ICMP Далее было осуществлена защита туннеля между BR1 и FW1 с помощью IPsec. Для этого использовались команды из таблицы 12. Таблица 12 — Команды для реализации Ipsec

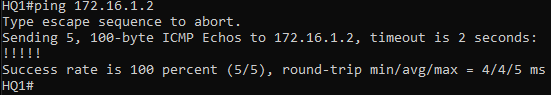

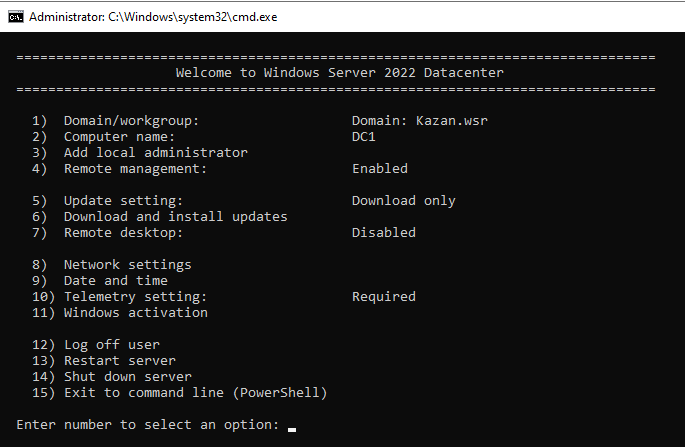

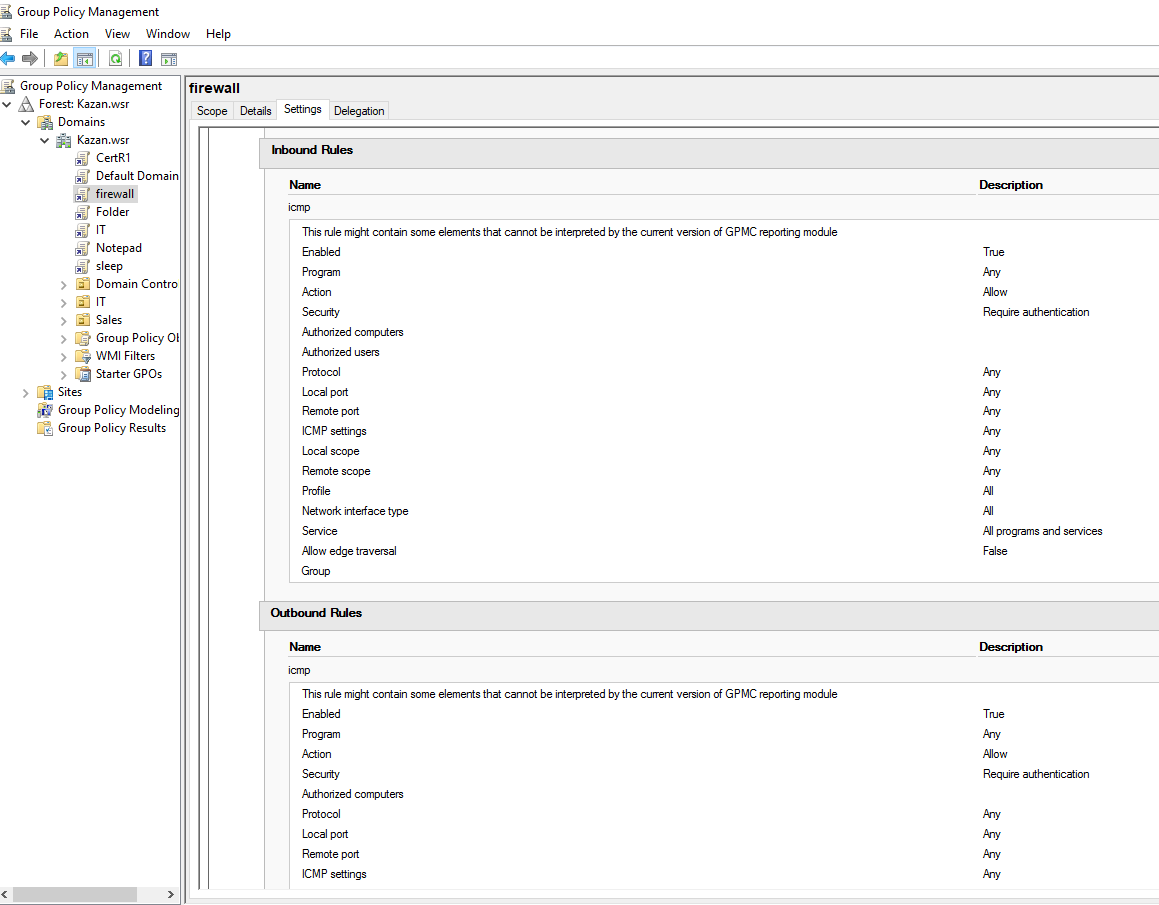

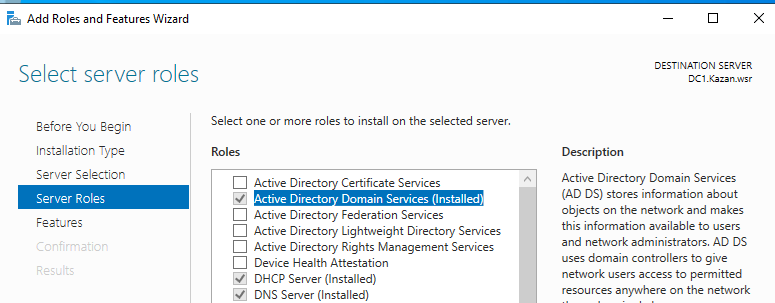

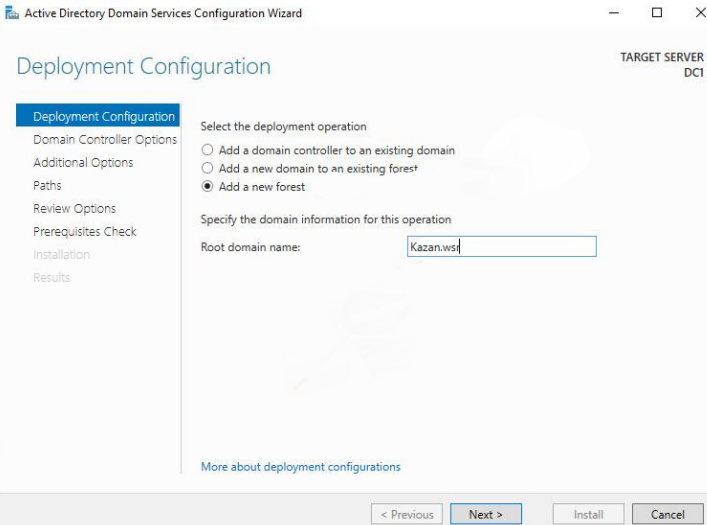

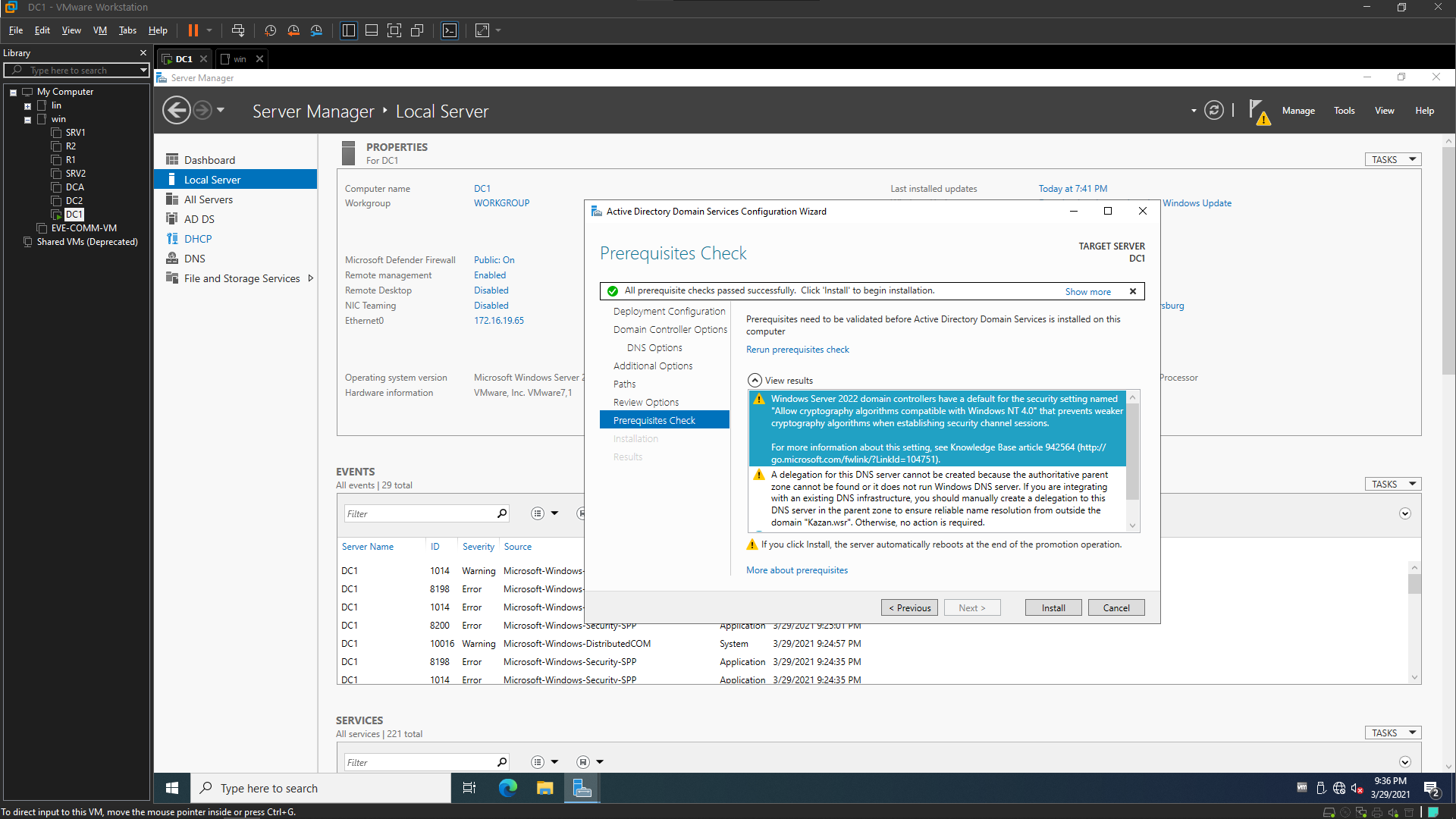

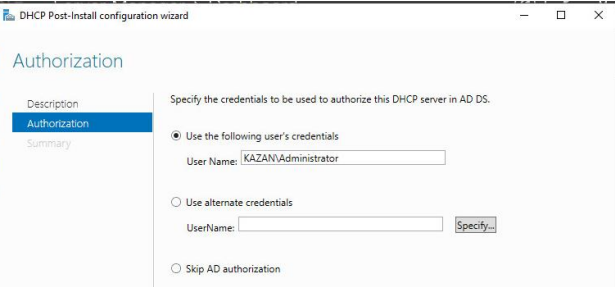

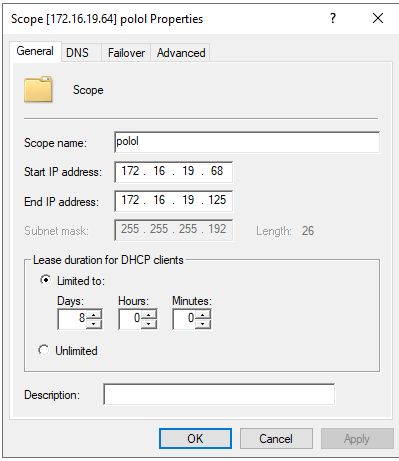

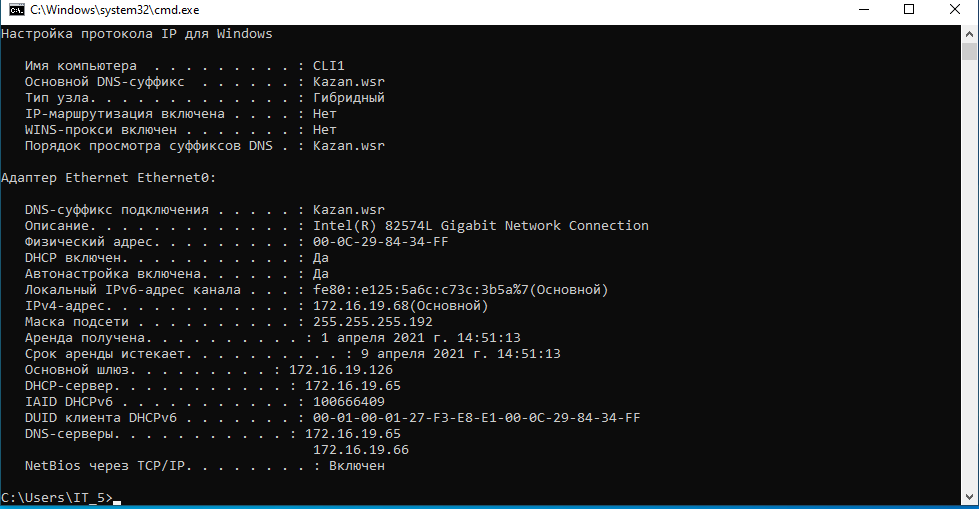

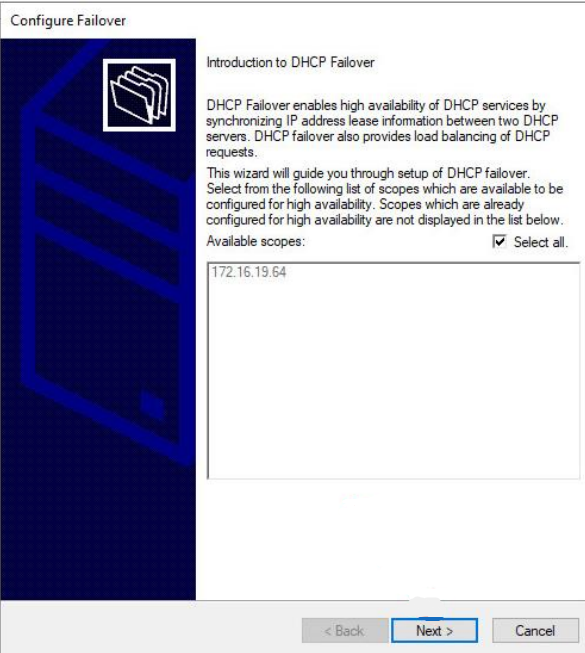

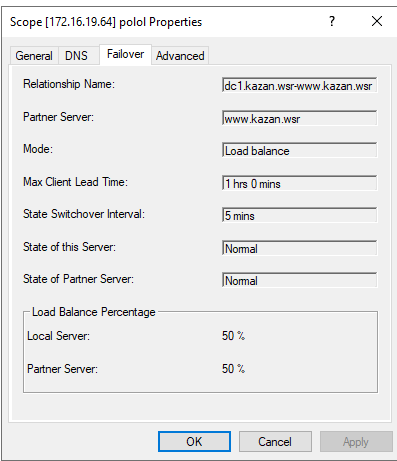

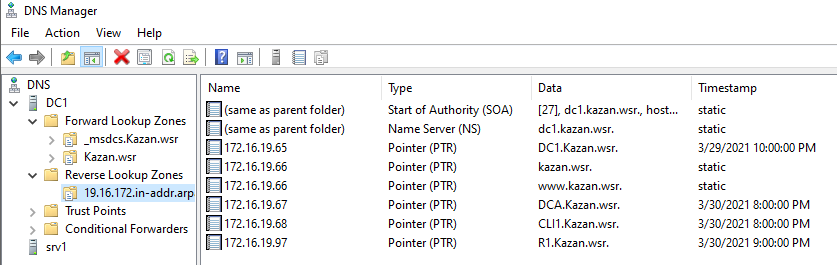

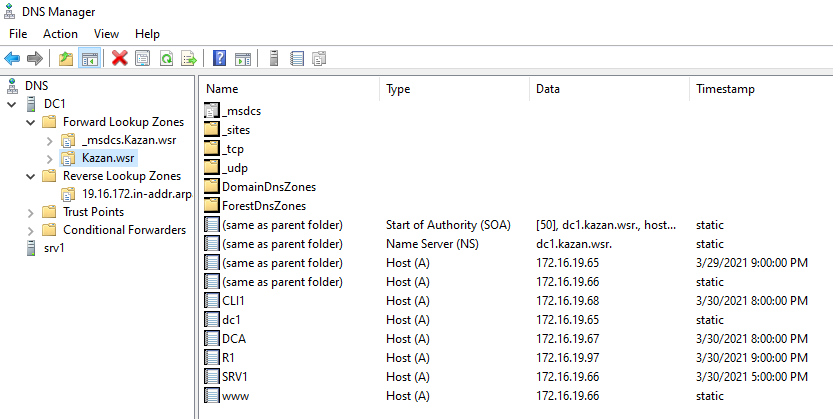

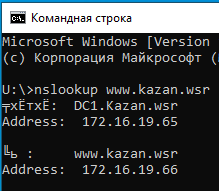

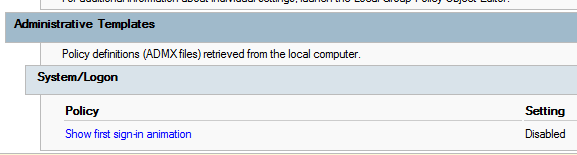

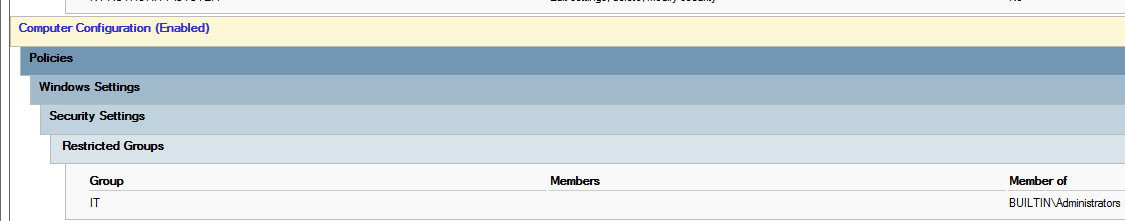

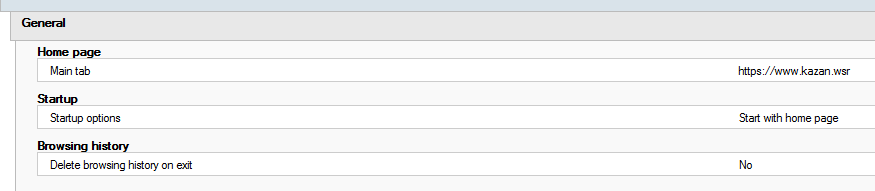

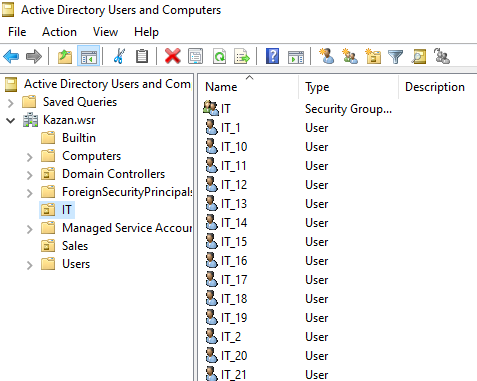

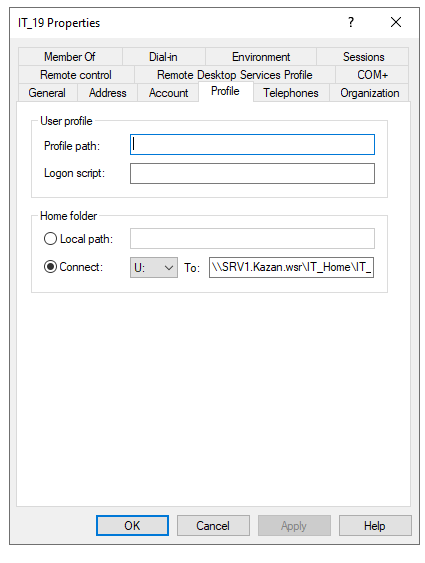

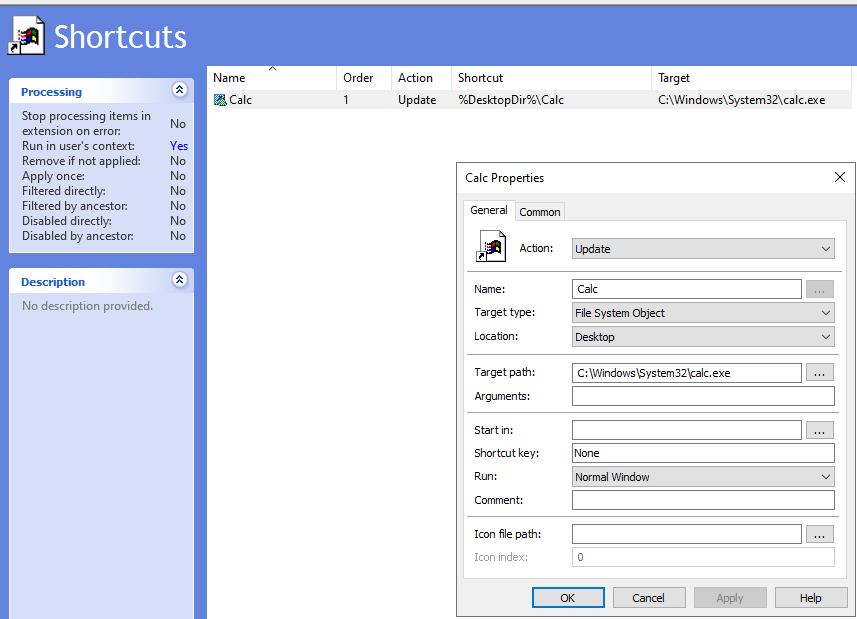

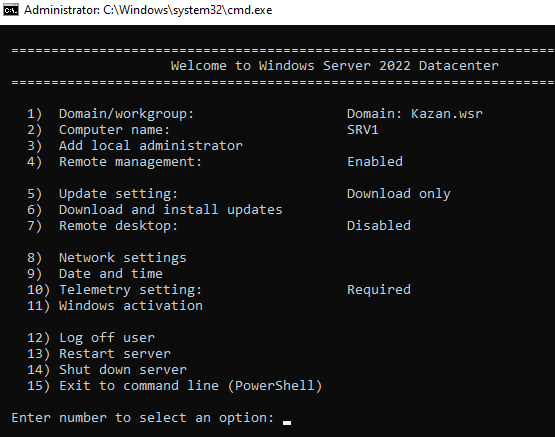

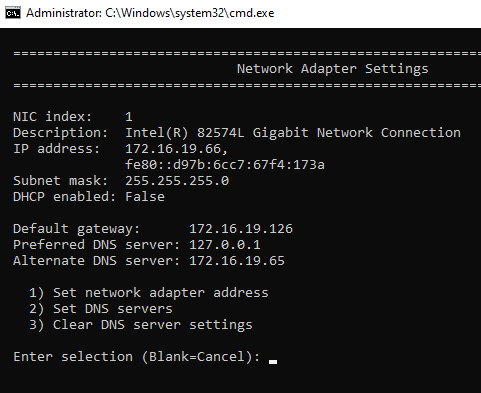

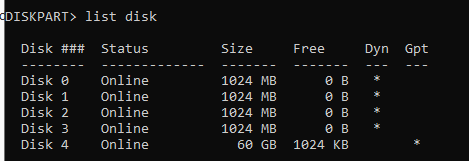

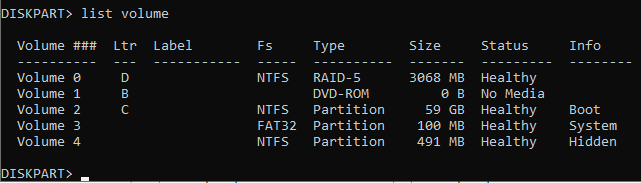

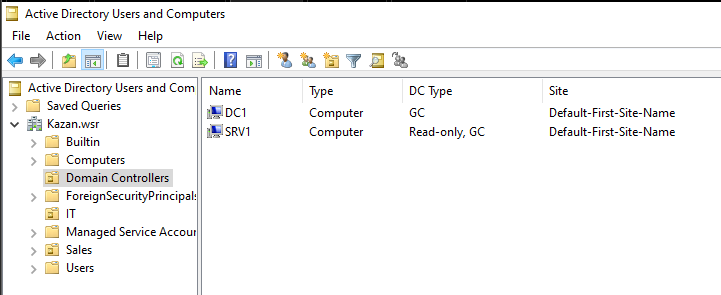

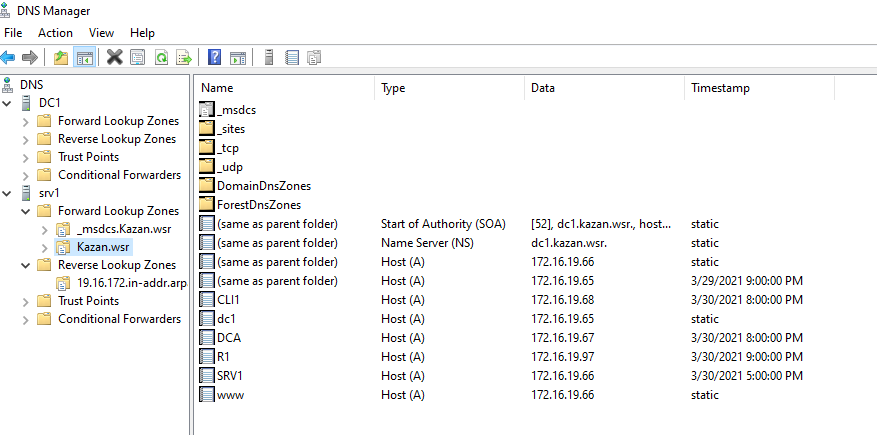

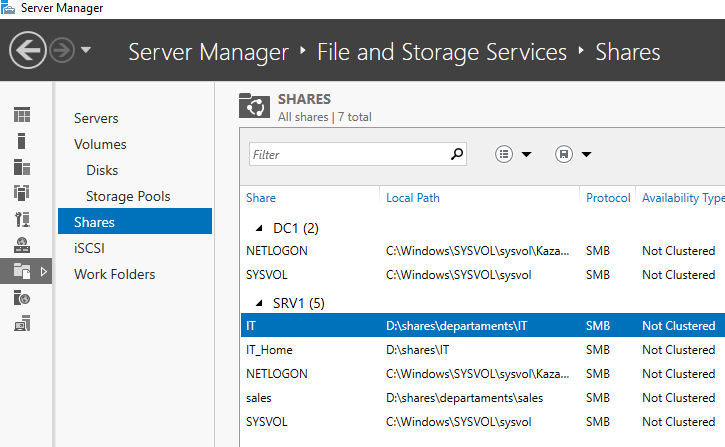

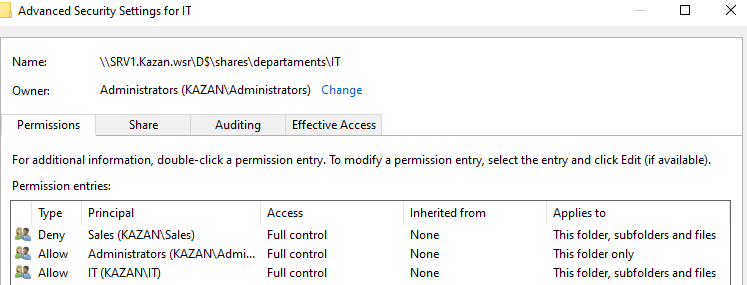

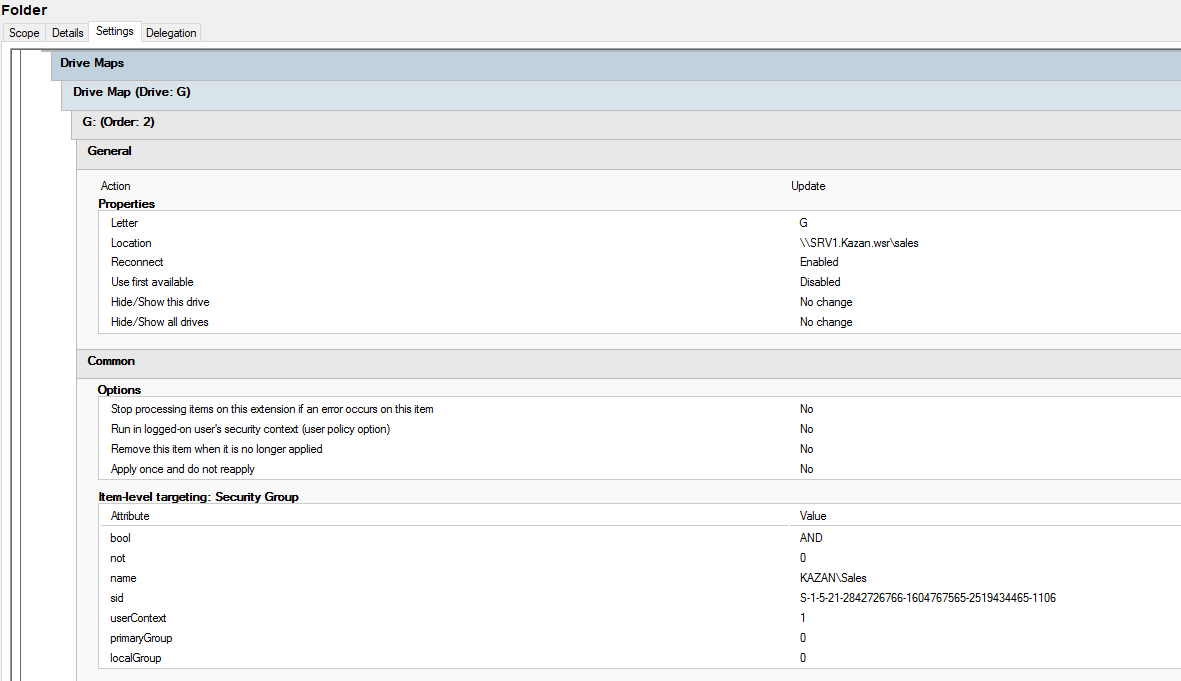

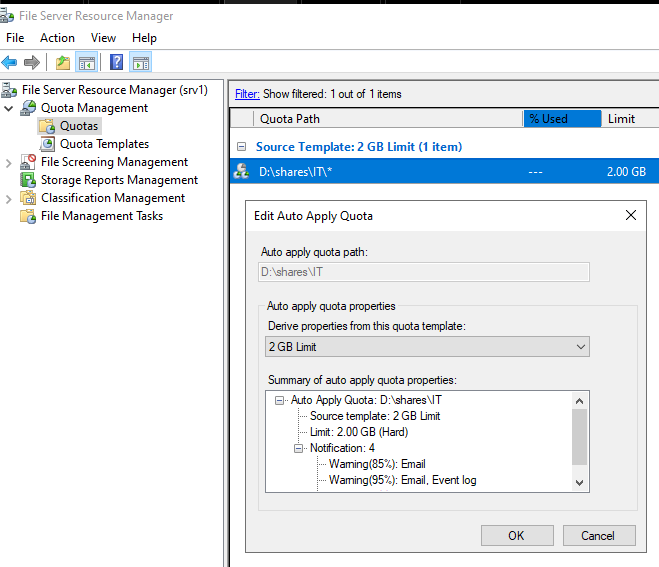

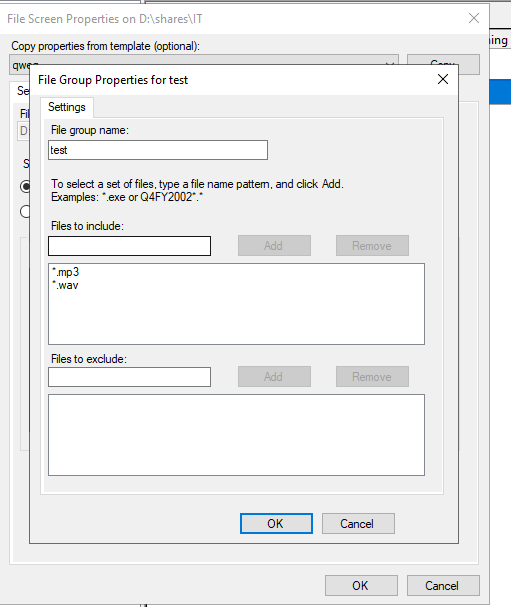

Рисунок 40 — Проверка состояния подключения на BR1  Рисунок 41 — Проверка состояния подключения на HQ1  Рисунок 42 — Проверка связи между устройствами с помощью ICMP  Рисунок 43 — Проверка связи между устройствами с помощью ICMP 2 Модуль B 2.1 Настройка DC1 Первоначально было необходимо провести базовую настройку сервера, в неё входило: переименование устройства; конфигурация Ip адреса; обеспечение работоспособности ICMP. Изменение имени устройства и конфигурирование ip адреса осуществлялось посредством использования консольной утилиты Sconfig. Для изменения имени было необходимо зайти во вторую кладку и заменить изначальное имя устройства на требуемое.  Рисунок 44 — Окно консоли после замены имени Для изменения IP требовалось зайти в восьмую вкладку выбрать интерфейс и задать ему базовые атрибуты.  Рисунок 44 — Окно консоли с изменённым ip адресом Для разрешения ICMP запросов была создана специальная групповая политика в которой находятся два одинаковых разрешающих правила для брандмауэра разрешающие весь трафик между устройствами.  Рисунок 45 — GPO для ICMP Далее требовалось настроить доменные службы, DNC и DHCP. Чтобы это сделать изначально требовалось установить данные модули посредством панели добавления компонентов.  Рисунок 46 — Добавленные модули запрашиваемых служб После установки всех модулей необходимо зайти в окно первичной конфигурации AD и настроить сервер в качестве контроллера домена. Для этого требовалось указать имя создаваемого домена.  Рисунок 47 — Имя создаваемого домена На следующем окне было задан пароль для восстановления домена, а на всех поселяющих окнах была нажата кнопка далее. В конце установки было выведено окно, оповещающее о завершении установки служб AD.  Рисунок 48 — Окно, оповещающее о завершении всех проверок и готовности к установке Далее было необходимо провести конфигурирование DHCP, но перед этим было необходимо авторизовать службы.  Рисунок 49 — Окно авторизации службы DHCP После этого была создана ipv4 область для раздачи ip адресов. Также были заданы адреса DNS серверов и основной шлюз.  Рисунок 50 — Созданная зона DHCP После этого на клиенте появился розданный адрес.  Рисунок 51 — Полученный адрес на клиенте Далее требовалось настроить балансировку нагрузки между DC1 и SRV1. Для этого было необходимо установить службы DHCP на SRV1. После этого в меню DHCP необходимо выбрать меню конфигурации.  Рисунок 52 — Меню балансировщика После этого в него было необходимо добавить сервер SRV1.  Рисунок 53 — Меню балансировщика Так же было необходимо задать интервал времени, по истечении которого партнер считается недоступным и установить пароль.  Рисунок 54 — Созданный балансировщик Далее Были настроены Службы DNS. Первым делом была создана зона обратного просмотра и записи PTR.  Рисунок 55 — Созданная обратная зона и её записи После этого были созданы все требуемые A записи в основной зоне.  Рисунок 56 — Созданные A записи В конце была выполнена проверка с помощью командной строки и команды nslookup.  Рисунок 57 — Запрос со стороны клиента После этого были сконфигурированы требуемые групповые политики: запрещена анимация при первом входе пользователей в систему на всех клиентских компьютерах домена; члены группы IT должны быть членами группы локальных администраторов на всех клиентских компьютерах домена; в браузерах IE Explorer и Microsoft Edge должна быть настроена стартовая страница – www.kazan.wsr. Первой групповой политикой был сконфигурирован запрет на показ первичной анимации.  Рисунок 58 — GPO на запрет анимации при первом входе Второй групповой политикой было сконфигурировано делегирование прав администратора группе IT.  Рисунок 59 — GPO на делегирование прав администратора группе IT Третьей групповой политикой было задана стартовая страница www.kazan.wsr в браузерах IE Explorer и Microsoft Edge.  Рисунок 59 — GPO на установление стартовой страницы в браузерах Далее Были настроены элементы доменной инфраструктуры. Первым действием было создание OU и запрашиваемых групп пользователей. Далее с помощью скриптов PowerShell, изображённых на рисунках Б.1 и Б.2, были созданы тридцать пользователей в данные группы.  Рисунок 60 — Группа IT и её пользователи в своей OU Следующим было то, что для каждого пользователя, члена группы IT, была создана автоматически подключаемая в качестве диска U:\ домашняя папка.  Рисунок 61 — Домашняя папка в профиле участника IT группы В конце была сформирована GPO для добавления на рабочий стол ярлыка калькулятора.  Рисунок 62 — GPO для ярлыка калькулятора 2.2 Настройка SRV1 Изначально была выполнена базовая конфигурация по заданию имени сервера и установки ему ip адреса посредством утилиты Sconfig.  Рисунок 63 — Окно консоли после смены имени Для изменения IP требовалось зайти в восьмую вкладку выбрать интерфейс и задать ему базовые атрибуты.  Рисунок 64 — Заданные параметры IP Далее из дополнительных дисков был сконфигурирован Raid 5 массив посредством утилиты diskpart. Выполнялось по средству ввода следующих команд для всех частей кластера, чтобы подготовить диски к объединению: select disk 1 attrib disk clear readonly online disk convert dynamic  Рисунок 65 — Подготовленные к объединению диски После этого из этих дисков был сформирован массив, присвоена ему буква тома и изменена файловая система на NTFS. Осуществлялось вводом следующих команд: select volume 0 assign letter=D format fs=ntfs  Рисунок 66 — Созданный Raid 5 массив После этого были установлены службы домена и сконфигурирован дополнительный контролер домена для чтения.  Рисунок 67 — Все контролеры домена Также были перенесены записи и зоны прямого и обратного просмотра на сервер.  Рисунок 68 — Все перенесённые зоны Далее были созданы общие папки для ранее созданных подразделений.  Рисунок 69 — Созданные общие папки А также были выданы соответствующие права на папки, основанные на принадлежности к группам пользователей.  Рисунок 70 — Права на общую папку IT После этого данные общие папки были перемонтированы как сетевые диски к своим группам посредством GPO.  Рисунок 71 — Привязка общей папки посредством GPO Далее на домашние папки была установлена квота в размере 2 Gb.  Рисунок 72 — Установленная квота на общие папки Также был применён запрошенный список запрещённых файлов.  Рисунок 72 — Установленная квота на общие папки После этих настрое был сконфигурирован IIS. Первоначально было заданно тело сайта с помощью файла следующего содержания: 1 2 |