Дисциплина: «Основы защиты информации в телекоммуникационных системах» Реферат на тему: «Гибридные системы шифрования». Информ без реф. Гибридные системы шифрования

Скачать 67.12 Kb. Скачать 67.12 Kb.

|

|

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ «САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ.М.А.БОНЧ-БРУЕВИЧА» (СПбГУТ) Дисциплина: «Основы защиты информации в телекоммуникационных системах» Реферат на тему: «Гибридные системы шифрования» Санкт-Петербург, 2022 Содержание. Введение. Сравнение симметричных и асимметричных криптосистем. Структурная схема гибридной криптосистемы. PGP, характеристики, применение. Заключение. Список литературы и источников. Введение. В ходе глобализации и всеобъемлющей информатизации всего мира, информационные потоки и их контроль играют критическую роль в существовании той или иной структуры начиная от одного человека, заканчивая межконтинентальными корпорациями и государствами. Эти потоки кроме того что должны быть безусловно надежными, они обязаны быть и эффективными, нет никакого смысла в данных если они не смогли в нужный строк оказаться в требуемой стурктуре. Для максимально эффективной работы зачастую не хватит возвести один метод или технологию в абсолют, зачастую требуется взять лучшее от нескольких подходов, и с помощью них создать более сложною, но тем не менее эффективную систему. В данной работе мы рассмотрим такой вариант объединения двух различных подходов в криптографии. В нашем случае это будет гибридная или комбинированная криптосистем, что представляет собой систему шифрования, совмещающая в себе преимущества криптосистемы с открытым ключом шифрования с производительностью симметричных криптосистем. Берется главные преимущества каждого из подходов, от симметричного шифрования получаем высокую скорость работы, а также короткие ключи, уже от второго нашего подхода, асимметричного шифрования, мы позаимствуем его главное преимущество в виде возможности открыто передавать стойкий ключ открыто, что в разы упрощает установление защищенных каналов. Самое главное в объединении двух методов в нивелировании отрицательных параметров каждого из них путем использования сильных их сторон, то есть мы благодаря привлечению ассиметричного шифрования сможем решить проблему трудозатратой передачи ключа между двумя хостами, а уже благодаря симметричному сможем уйти от слабой производительности ассиметричного. Цель данной работы произвести исследования гибридной системы шифрования, так ли все прекрасно работает как я описал выше, соответственно изучить принципы и механики данного взаимодействия, узнать какие есть проблемы, если такие имеются у данного подхода. Сравнение симметричных и асимметричных криптосистем Рассмотрим ассиметричное и симметричное шифрование по отдельности а затем сравним им достоинства и недостатки, а затем увидим что используется и как в гибридном подходе. Ассиметричное шифрование Ассиметричное шифрование. Как театр начинается в вешалки, мы начнем с определения. Асимметричное шифрование— это метод шифрования данных, предполагающий использование двух ключей — открытого и закрытого. Открытый (публичный) ключ применяется для шифрования информации и может передаваться по открытым (незащищенным каналам). Закрытый (приватный) ключ применяется для расшифровки данных, зашифрованных открытым ключом. Открытый и закрытый ключи — обладают очень большой длиной символов (от 512 до 4096 бит), связанные друг с другом определенной функцией, но так, что, зная одно, крайне сложно вычислить второе. Схема передачи данных между двумя субъектами (А и Б) с использованием открытого ключа выглядит следующим образом: Система А генерирует пару ключей, открытый и закрытый (публичный и приватный). Система А передает открытый ключ субъекту Б. Передача может осуществляться по незащищенным каналам. Система Б шифрует пакет данных при помощи полученного открытого ключа и передает его А. Передача может осуществляться по незащищенным каналам. Система А расшифровывает полученную от Б информацию при помощи секретного, закрытого ключа. В такой схеме перехват любых данных, передаваемых по незащищенным каналам, не имеет смысла, поскольку без закрытого ключа восстановить исходную информацию не целесообразно из-за больших вычислительны затрат(закрытый ключ все также остается лишь у его создателя) Асимметричное шифрование решает главную проблему симметричного метода, при котором для кодирования и восстановления данных используется один и тот же ключ. Если передавать этот ключ по незащищенным каналам, его могут перехватить и получить доступ к зашифрованным данным. С другой стороны, асимметричные алгоритмы гораздо медленнее симметричных, поэтому во многих криптосистемах применяются и те и другие. Например, стандарты SSL и TLS используют асимметричный алгоритм на стадии установки соединения (рукопожатия): с его помощью кодируют и передают ключ от симметричного шифра, которым и пользуются в ходе дальнейшей передачи данных. Также асимметричные алгоритмы применяются для создания электронных подписей для подтверждения авторства и (или) целостности данных. При этом подпись генерируется с помощью закрытого ключа, а проверяется с помощью открытого. Наиболее распространенные алгоритмы асимметричного шифрования: RSA (аббревиатура от Rivest, Shamir и Adelman, фамилий создателей алгоритма) — алгоритм, в основе которого лежит вычислительная сложность факторизации (разложения на множители) больших чисел. Применяется в защищенных протоколах SSL и TLS, стандартах шифрования, например в PGP и S/MIME, и так далее. Используется и для шифрования данных, и для создания цифровых подписей. DSA (Digital Signature Algorithm, «алгоритм цифровой подписи») — алгоритм, основанный на сложности вычисления дискретных логарифмов. Используется для генерации цифровых подписей. Является частью стандарта DSS (Digital Signature Standard, «стандарт цифровой подписи»). Схема Эль-Гамаля — алгоритм, основанный на сложности вычисления дискретных логарифмов. Лежит в основе DSA и устаревшего российского стандарта ГОСТ 34.10–94. Применяется как для шифрования, так и для создания цифровых подписей. ECDSA (Elliptic Curve Digital Signature Algorithm) — алгоритм, основанный на сложности вычисления дискретного логарифма в группе точек эллиптической кривой. Применяется для генерации цифровых подписей, в частности для подтверждения транзакций в криптовалюте Ripple. Надежность асимметричного шифрованияТеоретически приватный ключ от асимметричного шифра можно вычислить, зная публичный ключ и механизм, лежащий в основе алгоритма шифрования (последнее — открытая информация). Надежными считаются шифры, для которых это нецелесообразно с практической точки зрения. Так, на взлом шифра, выполненного с помощью алгоритма RSA с ключом длиной 768 бит на компьютере с одноядерным процессором AMD Opteron с частотой 2,2 ГГц, бывшем в ходу в середине 2000-х, ушло бы 2000 лет. При этом фактическая надежность шифрования зависит в основном от длины ключа и сложности решения задачи, лежащей в основе алгоритма шифрования, для существующих технологий. Поскольку производительность вычислительных машин постоянно растет, длину ключей необходимо время от времени увеличивать. Так, в 1977-м (год публикации алгоритма RSA) невозможной с практической точки зрения считалась расшифровка сообщения, закодированного с помощью ключа длиной 426 бит. Что касается эффективности поиска ключа, то она незначительно меняется с течением времени, но может скачкообразно увеличиться с появлением кардинально новых технологий (например, квантовых компьютеров). В этом случае может потребоваться поиск альтернативных подходов к шифрованию. Симметричное шифрование Симметричное шифрование — это способ шифрования данных, при котором один и тот же ключ используется и для кодирования, и для восстановления информации. До 1970-х годов, когда появились первые асимметричные шифры, оно было единственным криптографическим методом. В целом симметричным считается любой шифр, использующий один и тот же секретный ключ для шифрования и расшифровки. Например, если алгоритм предполагает замену букв числами, то и у отправителя сообщения, и у его получателя должна быть одна и та же таблица соответствия букв и чисел: первый с ее помощью шифрует сообщения, а второй — расшифровывает. Однако такие простейшие шифры легко взломать — например, зная частотность разных букв в языке, можно соотносить самые часто встречающиеся буквы с самыми многочисленными числами или символами в коде, пока не удастся получить осмысленные слова. С использованием компьютерных технологий такая задача стала занимать настолько мало времени, что использование подобных алгоритмов утратило всякий смысл. Поэтому современные симметричные алгоритмы считаются надежными, если отвечают следующим требованиям: Выходные данные не должны содержать статистических паттернов исходных данных (как в примере выше: наиболее частотные символы осмысленного текста не должны соответствовать наиболее частотным символам шифра). Шифр должен быть нелинейным (то есть в шифрованных данных не должно быть закономерностей, которые можно отследить, имея на руках несколько открытых текстов и шифров к ним). Большинство актуальных симметричных шифров для достижения результатов, соответствующих этим требованиям, используют комбинацию операций подстановки (замена фрагментов исходного сообщения, например букв, на другие данные, например цифры, по определенному правилу или с помощью таблицы соответствий) и перестановки (перемешивание частей исходного сообщения по определенному правилу), поочередно повторяя их. Один круг шифрования, состоящий из этих операций, называется раундом. В зависимости от принципа работы алгоритмы симметричного шифрования делятся на два типа: блочные; потоковые. Блочные алгоритмы шифруют данные блоками фиксированной длины (64, 128 или другое количество бит в зависимости от алгоритма). Если все сообщение или его финальная часть меньше размера блока, система дополняет его предусмотренными алгоритмом символами, которые так и называются дополнением. К актуальным блочным алгоритмам относятся: AES ГОСТ 28147-89 RC5 Blowfish Twofish Потоковое шифрование данных предполагает обработку каждого бита информации с использованием гаммирования, то есть изменения этого бита с помощью соответствующего ему бита псевдослучайной секретной последовательности чисел, которая формируется на основе ключа и имеет ту же длину, что и шифруемое сообщение. Как правило, биты исходных данных сравниваются с битами секретной последовательности с помощью логической операции XOR (исключающее ИЛИ, на выходе дающее 0, если значения битов совпадают, и 1, если они различаются). Потоковое шифрование в настоящее время используют следующие алгоритмы: RC4 Salsa20 HC-256 WAKE Симметричные алгоритмы требуют меньше ресурсов и демонстрируют большую скорость шифрования, чем асимметричные алгоритмы. Большинство симметричных шифров предположительно устойчиво к атакам с помощью квантовых компьютеров, которые в теории представляют угрозу для асимметричных алгоритмов. Слабое место симметричного шифрования — обмен ключом. Поскольку для работы алгоритма ключ должен быть и у отправителя, и у получателя сообщения, его необходимо передать; однако при передаче по незащищенным каналам его могут перехватить и использовать посторонние. Симметричное шифрование используется для обмена данными во многих современных сервисах, часто в сочетании с асимметричным шифрованием. Например, мессенджеры защищают с помощью таких шифров переписку (при этом ключ для симметричного шифрования обычно доставляется в асимметрично зашифрованном виде), а сервисы для видеосвязи — потоки аудио и видео. В защищенном транспортном протоколе TLS симметричное шифрование используется для обеспечения конфиденциальности передаваемых данных. Сравнение ассиметричного и симметричного шифрования. С поомщью таблицы сравним основные аспекты двух подходов.

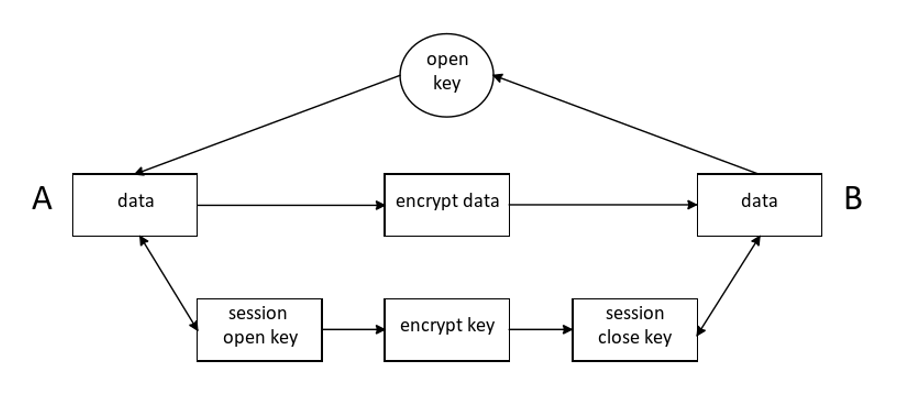

Наглядно видим всю разницу между ассиметричным и симметричным шифрованием. Самое первое это подход по использованию и генерации ключей, симметричное шифрование в этом плане куда проще, в нем используется подход с двумя ключами, за собой это ведет простоту их генерации, что уже исходя из второй строки нашей таблицы ведет за собой более простой метод шифрования, что позволяет на одинаковых аппаратных конфигурациях обеспечить на много большую производительность нежели ассиметричный метод. Если сравнивать размеры ключей, то здесь мы увидим из-за чего происходит разница в производительности, так как на работу с более длинным ключом требуется больше ресурсов, что негативно и влияет на производительность. В ассиметричном шифровании такой размер ключа связан с повышенным требованием к устойчивости ключа, из-за способа его передачи. С первого взгляда ассиметричное шифрование по подавляющему числу параметров превосходит своего оппонента, но у нас есть еще один крайне важный параметр который играет большую роль, речь идет о менеджменте ключей. Без возможности удобного и быстрого способа установления соединения между участниками, все преимущества нивелируются. Особенно это критично в современных условиях, когда пользователи сети могут быть на разных полушариях земли и передача надежным способом ключа или не возможна либо займет не тривиальное количество времени и ресурсов. Как итог, нужен подход который скомпенсирует достоинства и недостатки обоих принципов, им становиться гибридное шифрование, о его структуре и подходе работы мы поговорим в следующем разделе. Структурная схема гибридной криптосистемы Комбинированное применение симметричного и асимметричного шифрования позволяет устранить основные недостатки, присущие обоим методам. Комбинированный (гибридный) метод шифрования дает возможность сочетать преимущества высокой секретности, предоставляемые асимметричными криптосистемами с открытым ключом, с преимуществами высокой скорости работы, присущими симметричным криптосистемам с секретным ключом. Метод комбинированного использования симметричного и асимметричного шифрования заключается в следующем: симметричную криптосистему применяют для шифрования исходного открытого текста, а асимметричную криптосистему с открытым ключом — только для шифрования секретного ключа симметричной криптосистемы. В результате асимметричная криптосистема с открытым ключом не заменяет, а лишь дополняет симметричную криптосистему с секретным ключом, позволяя повысить в целом защищенность передаваемой информации. Такой подход иногда называют схемой электронного цифрового конверта. Рассмотрим схему взаимодействия ассиметричного и симметричного метода шифрования:  Исходя из схемы выше, из источника «B» в источника «А» мы передает открытый ключ (open key), следующим шагом с помощью открытого ключа источник «А» производит установление сессии с источником «В» и с помощью открытого ключа, производит шифрование ключа симметричного метода шифрования и дальнейшую отправку его, по средствам установленной сессии, при получении источник «В» с помощью закрытого ключа(close key) производит дешифровку сообщения и получает симметричный ключ и устанавливает его, далее происходит установка соединения с использованием симметричных ключей шифрования. Как итог мы получаем подключение со всеми преимуществами симметричного шифрования, производительный канал передачи информации с высоким уровнем надежности, благодаря применению ассиметричного метода мы лишаемся главного недостатка симметричного, в виде трудозатратой передачи ключа. PGP Приложение Pretty Good Privacy (PGP), созданное Филом Циммерманом, представляет собой компьютерную программу, которая может быть использована для защиты вашей частной жизни, которая усиливает безопасность и проверяет достоверность отправителей электронной переписки. Можно зашифровать любую электронную переписку, файлы или даже весь жесткий диск, что затруднит «прослушку» и перехват конфиденциальной информации третьими лицами. Также для переписки PGP может предложить что-то наподобие «цифровой подписи», подтверждающее достоверность отправителя (то есть гарантирующее, что отправитель является именно тем человеком, который указан в подписи) и целостность послания. Вообще, представьте себе мир, в котором исчезли бы все угрозы в повседневной переписке, фишинг бы пропал из-за огромных сложностей в осуществлении и все подобные угрозы были бы экономически невыгодны ввиду крайне сложной системы защиты. Прошло уже 20 лет с момента создания PGP, и с тех пор система значительно прогрессировала. В то время Циммерман попал под расследование правительства США в так называемом деле о «безлицензионном оружейном экспорте». «Оружием» оказались продукты для шифрования сильнее 40 бит (а PGP была 128-битной). Хотя само дело затем было закрыто, а обвинений никому так и не предъявили, но это показывает, насколько мощным инструментом может быть шифрование информации и насколько сильно могут быть заинтересованы в содержании систем шифрования под особым надзором определенные стороны Рассмотрим принцип работы PGP на примере. Предположим, два собеседника - Алиса и Боб хотят сохранить конфиденциальность своей переписки. Оба собеседника устанавливает соответствующее ПО, затем каждый из них генерирует пару ключей - один публичный и один секретный. После происходит обмен своими публичными ключами по открытому каналу. В результате каждый участник переписки имеет собственный секретный ключ и публичный ключ собеседника. Алиса пишет сообщение, зашифровывает его публичным ключом Боба и отправляет адресату. Боб получает зашифрованное сообщение и открывает его своим секретным ключом: Боб пишет ответное сообщение, зашифровывает его публичным ключом Алисы и отправляет Алисе. Алиса получает зашифрованный ответ и открывает его своим секретным ключом: PGP поддерживает аутентификацию и проверку подлинности сообщений. Проверка подлинности используется для определения, было ли сообщение изменено с момента отправки (св-во целостности сообщения). Аутентификация определяет, было ли сообщение на самом деле отправлено лицом или объектом, заявленным как отправитель (цифровая подпись). Так как информация зашифрована, любые изменения сообщения приведут к ошибке дешифрования с соответствующим ключом. Отправитель использует PGP, чтобы создать цифровую подпись для сообщения с помощью одного из алгоритмов RSA или DSA. Для этого PGP вычисляет хеш (т.н. дайджест сообщения) из открытого текста, а затем создает цифровую подпись этого хеша с помощью публичного ключа отправителя. encyclopedia.kaspersky.ru/glossary/asymmetric-encryption/ encyclopedia.kaspersky.ru/glossary/symmetric-encryption/ kaspersky.ru/blog/pgp-konfidencialnost-bezopasnost-i-autentifikaciya-dlya-vsex/2205/ cryptonews.net/ru/news/other/3374079/ ru.bmstu.wiki/PGP_(Pretty_Good_Privacy) |