Разработка политики информационной безопасности для ДМЗ. ВКР ИБ. Гоу Приднестровский государственный университет им. Т. Г. Шевченко

Скачать 306.7 Kb. Скачать 306.7 Kb.

|

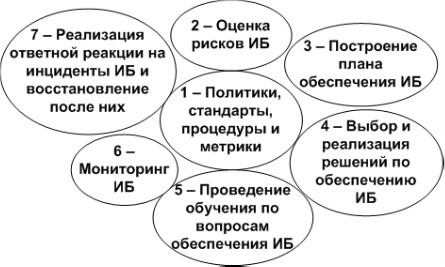

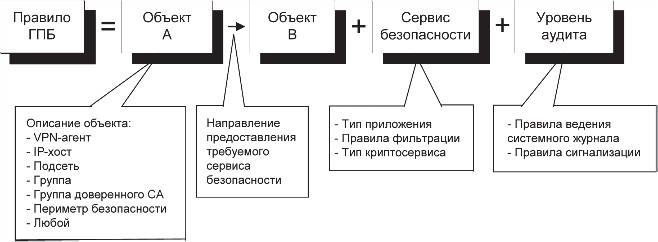

1.4 Обоснование необходимости совершенствования обеспечения информационной безопасности и защиты информации в ГСУДАПри общем анализе возможных угроз ГСУДА можно сделать вывод о том, что текущее состояние информационной безопасности организации находится в плачевном состоянии и требует полной реорганизации. Таким образом, в рамках разработки комплексной информационной безопасности было принято решение вести разработку в трёх направлениях. Разработка административных методов обеспечения информационной безопасности. Разработка программно-аппаратных методов информационной безопасности. Разработки инженерно-технических методов информационной безопасности. Первое направление подразумевает организацию трудового распорядка организации; введение пропускного режима; введение регламента нахождения посторонних лиц на территории предприятия и регламента нахождения на рабочих местах сотрудников ГСУДА. Разработка данного направления организации стратегии информационной безопасности согласованно с руководителем организации. Контроль над выполнением методик будет возложен на сотрудников отделов и службу охраны. При разработке второго направления особое внимание будет уделено: централизованной установке антивирусного программного обеспечения; организацию межсетевого экрана; организацию средств распределения интернет - трафика; организацию средств централизованной авторизации пользователя; запрещение использования внешних накопителей; организацию обмена информаций между компьютерами; организацию распределения доступа; обновление программного обеспечения до актуальных стабильных версий; организацию резервного копирования данных. Выполнение инструкций данного направления будет возложено на ИТ-персонал организации. Разработка инженерно-технических средств подразумевает внедрение средств инженерно-технического характера: внедрение датчиков движения; внедрение видеокамер наблюдения; По итогу разработка всех трех направлений сводится к единым требованиям: Устранить возможные угрозы информационной безопасности внутри предприятия. Устранить возможные угрозы в виртуальном пространстве глобальной сети. Устранить возможные угрозы свободного прохода в организацию, и доступа к информации. Для более тщательного изучения информации по данному вопросу необходимо рассмотреть основные положения политики информационной безопасности предприятия, опираясь на требования, которые необходимо достичь. 1.5 Основные положения политики информационной безопасности ГСУДАПолитика информационной безопасности ГСУДА представлена комплексом документов, позволяющих отразить требования к обеспечению защиты данных и основные направления предприятия по обеспечению безопасности. При создании политики безопасности можно выделить три основных уровня: верхний, средний и нижний. Верхний уровень политики безопасности данных организации позволяет: сформулировать и демонстрировать отношение администрации предприятия к системе защиты информации и отразить основные цели и задачи в данной области; разработать индивидуальные политики безопасности, инструкции и правила, с помощью которых регулируются отдельные вопросы; информировать сотрудников организации про основные задачи и приоритеты в области информационной безопасности. Политика информационной безопасности среднего уровня служит для отражения отношений и требований предприятия к: использованию информационных систем; телекоммуникационных и информационных технологий, методов и подходов к обработке информации; участникам процессов обработки информации, от которых зависит обеспечение защиты информации на предприятии. Нижний уровень политики безопасности служит для описания определенных процедур и документов для обеспечения информационной безопасности на предприятии. Этапы разработки политики безопасности в организации включают: выполнение оценки личного отношения к угрозам безопасности со стороны собственников и сотрудников предприятия; проведение анализа потенциально важных информационных активов предприятия; выявление существующих угроз безопасности предприятия с последующей оценкой рисков. При создании политики безопасностей всех уровней нужно придерживаться того, что разработанная политика безопасности на нижнем уровне должна соответствовать политике безопасности, приведенной на верхнем уровне. При этом в тексте политики безопасности должны быть приведены правила, не имеющие двойной смысл и он должен быть достаточно понятным для сотрудников предприятия. Важное значение для защиты информации в организации имеет политика безопасности, представленная в виде логически и семантически связанных, формируемых и анализируемых структур данных, используемых для защиты информации на всех уровнях функционирования предприятия. Рассмотрим основные составляющие политики информационной безопасности предприятия. Под защитой в данном случае подразумевается использование приведенных в политике безопасности предприятия организационных мероприятий защиты информации. С помощью политики информационной безопасности на предприятиях выполняют внешний и внутренний аудит защиты данных, результаты которого используются для определения уровня эффективности, используемых методов и средств защиты. В свою очередь улучшение выступает в виде подстройки мероприятий политики безопасности с использованием полученных результатов проведения тестирования и мониторинга. Политика безопасности в процессе функционирования предприятия должна постоянно обновляться. При этом внесенные изменения подлежат постоянному сравнению с теми методами и средствами, которые уже используются. Основные составляющие политики информационной безопасности ГСУДА можно представить в виде схемы, приведенной на рисунке 1.5.1.  Рисунок 1.5.1 – Основные составляющие политики информационной безопасности организации Как видно из рисунка 1.5.1 в политике информационной безопасности отражаются взаимосвязанные этапы организации информационной безопасности предприятия, которые представлены процедурами, позволяющими систематизировать и эффективно решать поставленные задачи для того, чтобы достичь требуемый уровень защиты данных. На первом этапе необходимо определить границы, в рамках которых будет функционировать политика информационной безопасности предприятия, задаться критериями для оценки результатов. На этапе анализа рисков информационной безопасности описывается состав и определяются приоритеты выбранных средств защиты с распределением их по степени важности для предприятия, идентифицируются уязвимости активов предприятия и определяться ущерб. Результаты анализа рисков информационной безопасности предприятия будут применяться в виде основы для планирования работы системы информационной безопасности, выбора наиболее эффективной стратегии и тактики. Для повышения эффективности политики безопасности применяются такие приемы как групповое определение объектов безопасности, косвенное определение с использованием верительных атрибутов и мандатное управление доступом. Многие предприятия используют глобальную и локальную политики безопасности, основанные на принципах управления безопасностью информации. Глобальная политика информационной безопасности направлена на обеспечение защиты информации на уровне процессов организации, а локальная политика формируется на уровне защиты данных предприятия. В глобальной политике предприятия представлены правила безопасности, описывающие возможное взаимодействие между объектами, для которых необходимо обеспечение защиты информации. В общем виде глобальную политику безопасности можно представить в виде структуры приведенной на рисунке 1.5.2.  Рисунок 1.5.2 – Общая структура глобальной политики безопасности организации За счет использования приведенной на рисунке 1.5.2 глобальной политики для обеспечения защиты информации выполняют правила аутентификации объектов, обмен ключами, ведут запись результатов событий безопасности в специальный журнал и учет рисков безопасности данных. В качестве объектов для глобальной политики безопасности выступают отдельные рабочие станции и подсети, включающие в свой состав структурные подразделения предприятия. В глобальной политике безопасности организации правила функционально разбиваются на следующие группы: правила VPN, которые реализованы с использованием протоколов IPSec. В качестве агента исполнения данных правил выступает драйвер VPN, установленный в стеках клиентских устройств или шлюзах безопасности; правила пакетной фильтрации, позволяющие обеспечить фильтрацию пакетов типов stateless и stateful; прокси - правила, с включением антивирусной защиты, которые отвечают за фильтрацию трафика, который передается через прикладные протоколы. В данном случае в качестве исполнительного агента выступает прокси-агент; правила авторизованного доступа, с применением правил однократного входа, позволяющие обеспечить работу пользователей по паролям. Данные правила выполняются агентами различных уровней от VPN-драйвера до прокси-агентов. В качестве агентов выполнения таких правил защиты информации выступают системы авторизации; правила, которые отвечают за протоколирование событий, уязвимостей в системе защиты информации. В организации политика ведения журналов событий выполняется агентом протоколирования, а в качестве исполнителей выступает полностью вся информационная система. С помощью локальной политики безопасности организации выполняется настройка средств защиты информации и реплицируются настройки для узлов с выполнением их последующей корректировки. В целом в локальной политике безопасности предприятия размещены правила с помощью которых регламентируются соединения, меняются настройки используемых сетевых устройств. |