ИНФОРМАТИКА 3. H310cmhdv имя устройства pc процессор

Скачать 118.29 Kb. Скачать 118.29 Kb.

|

|

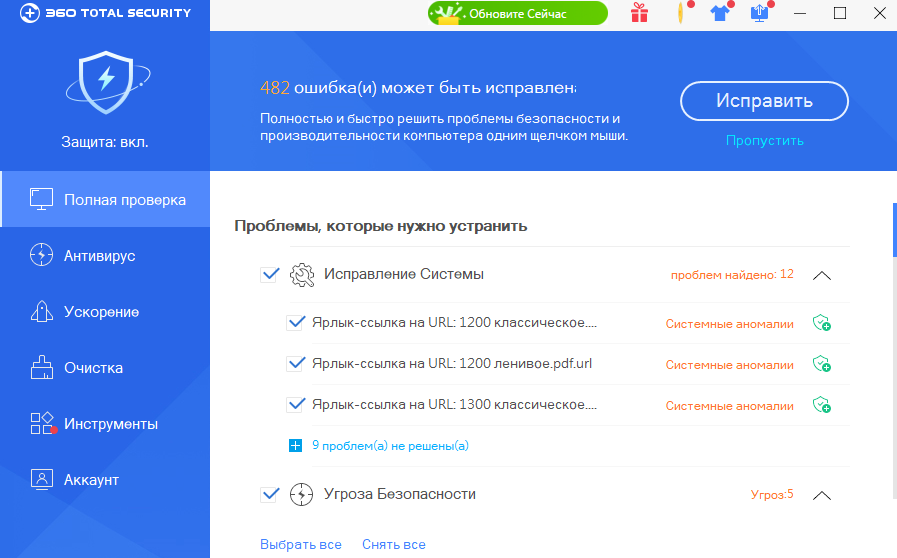

H310CM-HDV Имя устройства -PC Процессор Intel(R) Core(TM) i5-9400F CPU @ 2.90GHz 2.90 GHz Оперативная память 16,0 ГБ Код продукта 00327-50031-20360-AAOEM Тип системы 64-разрядная операционная система, процессор x64 360 Total Security- комплексная антивирусная защита с 5 антивирусными движками: KunPeng; Avira; QVMII; облачный движок 360 Cloud; восстанавливающий движок System Repair. Включает проактивную защиту, веб-защиту от вредоносных сайтов и загрузок, анти-кейлоггер (для 32-битных систем[1]). Есть версия для Android[2], которая рассматривается как одна из лучших подобных программ, и для Mac

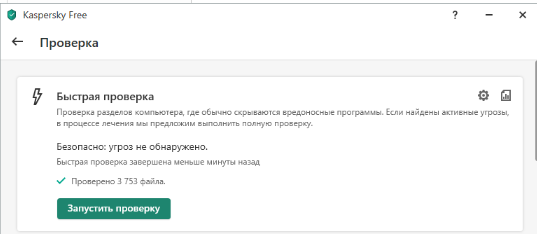

Kaspersky Free - обеспечивает комплексную защиту от различных видов информационных угроз. Для решения задач комплексной защиты в составе Kaspersky Free предусмотрены различные функции и компоненты защиты. Компоненты защиты предназначены для защиты компьютера в реальном времени от различных видов информационных угроз, сетевых атак, мошенничества. Каждый тип угроз обрабатывается отдельным компонентом защиты.

Вывод: Плюсы : Максимальный уровень защиты компьютера от вредоносного ПО Самая высокая скорость работы Огромное разнообразие программ Идеальная оптимизация, благодаря которой Kaspersky минимально нагружает вашу ОС Предварительная проверка сайта с помощью мониторинга ссылок, перед переходом на него Достаточно простой интерфейс+ Наличие функций Анти-Спама и Анти-Баннеров Минимальная нагрузка на ПК и систему Достаточно простая и удобная система настроек и управления Минусы: Стоимость услуг Некоторые функции слишком навязчиво «требуют» выполнить то или иное действие ЗАДАНИЕ № 2 1.Какие существуют угрозы для информации? Угрозы информационной безопасности могут быть классифицированы по различным признакам: По аспекту информационной безопасности, на который направлены угрозы: 1. Угрозы конфиденциальности (неправомерный доступ к информации). Угроза нарушения конфиденциальности заключается в том, что информация известна тому, кто не располагает полномочиями доступа к ней. Она имеет место, когда получен доступ к некоторой информации ограниченного доступа, хранящейся в вычислительной системе или передаваемой от одной системы к другой. В связи с угрозой нарушения конфиденциальности, используется термин «утечка». Подобные угрозы могут возникать вследствие «человеческого фактора» (например, случайное делегировании тому или иному пользователю привилегий другого пользователя), сбоев работе программных и аппаратных средств. К информации ограниченного доступа относится государственная тайна и конфиденциальная информация (коммерческая тайна, персональные данные, профессиональные виды тайна: врачебная, адвокатская, банковская, служебная, нотариальная, тайна страхования, следствия и судопроизводства, переписки, телефонных переговоров, почтовых отправлений, телеграфных или иных сообщений (тайна связи), сведения о сущности изобретения, полезной модели или промышленного образца до официальной публикации (ноу-хау) и др.). 2.Угрозы целостности (неправомерное изменение данных). Угрозы нарушения целостности — это угрозы, связанные с вероятностью модификации той или иной информации, хранящейся в информационной системе. Нарушение целостности может быть вызвано различными факторами — от умышленных действий персонала до выхода из строя оборудования. Угрозы доступности (осуществление действий, делающих невозможным или затрудняющих доступ к ресурсам информационной системы). Нарушение доступности представляет собой создание таких условий, при которых доступ к услуге или информации будет либо заблокирован, либо возможен за время, которое не обеспечит выполнение тех или иных бизнес-целей. По расположению источника угроз: Внутренние (источники угроз располагаются внутри системы); Внешние (источники угроз находятся вне системы). По размерам наносимого ущерба: Общие (нанесение ущерба объекту безопасности в целом, причинение значительного ущерба); Локальные (причинение вреда отдельным частям объекта безопасности); Частные (причинение вреда отдельным свойствам элементов объекта безопасности). По степени воздействия на информационную систему: Пассивные (структура и содержание системы не изменяются); Активные (структура и содержание системы подвергается изменениям). По природе возникновения: Естественные (объективные) — вызванные воздействием на информационную среду объективных физических процессов или стихийных природных явлений, не зависящих от воли человека; Искусственные (субъективные) — вызванные воздействием на информационную сферу человека. Среди искусственных угроз в свою очередь выделяют: Непреднамеренные (случайные) угрозы — ошибки программного обеспечения, персонала, сбои в работе систем, отказы вычислительной и коммуникационной техники; Преднамеренные (умышленные) угрозы — неправомерный доступ к информации, разработка специального программного обеспечения, используемого для осуществления неправомерного доступа, разработка и распространение вирусных программ и т. д. Преднамеренные угрозы обусловлены действиями людей. Основные проблемы информационной безопасности связаны прежде всего с умышленными угрозами, так как они являются главной причиной преступлений и правонарушений. 2. Какие мероприятия применяются для устранения возможности возникновения угроз и их последствий? Отрицательное воздействие угроз уменьшается различными методами, направленными с одной стороны на устранение носителей угроз -источников угроз, а с другой на устранение или существенное ослабление факторов их реализации - уязвимостей. Кроме того, эти методы должны быть направлены на устранение последствий реализации угроз. Среди методов противодействия выделяются следующие основные группы: - правовые методы; - экономические методы; - организационные методы; - инженерно-технические методы; - технические методы; - программно-аппаратные методы. При выборе методов парирования угроз (защиты информации) учитываются полученные в ходе анализа коэффициенты опасности каждого источника угроз, уязвимости и коэффициенты групп методов реализации угроз информационной безопасности. 3.Что такое компьютерный вирус? Какими свойствами обладают компьютерные вирусы? Прежде всего компьютерный вирус — это программа, обладающая способностью к самовоспроизведению. Такая способность является единственным средством, присущим всем типам вирусов. Вирус не может существовать в «полной изоляции»: нельзя представить себе вирус, который не использует код других программ, информацию о файловой структуре или даже просто имена других программ. Причина понятна: вирус должен каким-нибудь способом обеспечить передачу себе управление. Компьютерный вирус - специально написанная программа, способная самопроизвольно присоединяться к другим программам, создавать свои копии и внедрять их в файлы, системные области компьютера и в вычислительные сети с целью нарушения работы программ, порчи файлов и каталогов, создания всевозможных помех в работе компьютера. В настоящее время известны тысячи компьютерных вирусов, их можно классифицировать по следующим признакам: - среде обитания; - способу заражения среды обитания; - воздействию; - особенностям алгоритма. В зависимости от среды обитания вирусы можно разделить на сетевые, файловые, загрузочные и файлово-загрузочные. Сетевые вирусы распространяются по различным компьютерным сетям. Файловые вирусы внедряются главным образом в исполняемые модули, т. е. в файлы, имеющие расширения СОМ и ЕХЕ. Файловые вирусы могут внедряться и в другие типы файлов, но, как правило, записанные в таких файлах, они никогда не получают управление и, следовательно, теряют способность к размножению. Загрузочные вирусы внедряются в загрузочный сектор диска (Boot-сектор) или в сектор, содержащий программу загрузки системного диска (Master Boot Record). Файлово-загрузочные вирусы заражают как файлы, так и загрузочные сектора дисков. По способу заражения вирусы делятся на резидентные и нерезидентные. Резидентный вирус при заражении (инфицировании) компьютера оставляет в оперативной памяти свою резидентную часть, которая потом перехватывает обращение операционной системы к объектам заражения (файлам, загрузочным секторам дисков и т. п.) и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения или перезагрузки компьютера. Нерезидентные вирусы не заражают память компьютера и являются активными ограниченное время. 4.Опишите схему функционирования файлового вируса. В отличие от загрузочных вирусов, которые практически всегда резидентны, файловые вирусы совсем не обязательно резидентны. Рассмотрим схему функционирования нерезидентного файлового вируса. Пусть у нас имеется инфицированный исполняемый файл. При запуске такого файла вирус получает управление, производит некоторые действия и передает управление "хозяину" Какие же действия выполняет вирус? Он ищет новый объект для заражения - подходящий по типу файл, который еще не заражен. Заражая файл, вирус внедряется в его код, чтобы получить управление при запуске этого файла. Кроме своей основной функции - размножения, вирус вполне может сделать что-нибудь замысловатое (сказать, спросить, сыграть) — это уже зависит от фантазии автора вируса. Если файловый вирус резидентный, то он установится в память и получит возможность заражать файлы и проявлять прочие способности не только во время работы зараженного файла. Заражая исполняемый файл, вирус всегда изменяет его код - следовательно, заражение исполняемого файла всегда можно обнаружить. Но, изменяя код файла, вирус не обязательно вносит другие изменения: - он не обязан менять длину файла - неиспользуемые участки кода - не обязан менять начало файла Наконец, к файловым вирусам часто относят вирусы, которые "имеют некоторое отношение к файлам", но не обязаны внедряться в их код. Таким образом, при запуске любого файла вирус получает управление (операционная система запускает его сама), резидентно устанавливается в память и передает управление вызванному файлу. 5.Каковы пути проникновения вирусов в компьютер и признаки заражения компьютера вирусом? Основными путями проникновения вирусов в компьютер являются съемные диски (гибкие и лазерные), а также компьютерные сети. Заражение жесткого диска вирусами может произойти при загрузке программы с дискеты, содержащей вирус. Такое заражение может быть и случайным, например, если дискету не вынули из дисковода и перезагрузили компьютер, при этом дискета может быть и не системной. Заразить дискету гораздо проще. На нее вирус может попасть, даже если дискету просто вставили в дисковод зараженного компьютера и, например, прочитали ее оглавление. Вирус, как правило, внедряется в рабочую программу таким образом, чтобы при ее запуске управление сначала передалось ему и только после выполнения всех его команд снова вернулось к рабочей программе. Получив доступ к управлению, вирус, прежде всего, переписывает сам себя в другую рабочую программу и заражает ее. После запуска программы, содержащей вирус, становится возможным заражение других файлов. Наиболее часто вирусом заражаются загрузочный сектор диска и исполняемые файлы, имеющие расширения EXE, COM, SYS, BAT. Крайне редко заражаются текстовые файлы. После заражения программы вирус может выполнить какую-нибудь диверсию, не слишком серьезную, чтобы не привлечь внимания. И, наконец, не забывает возвратить управление той программе, из которой был запущен. Каждое выполнение зараженной программы переносит вирус в следующую. Таким образом, заразится все программное обеспечение. Признаки появления вирусов При заражении компьютера вирусом важно его обнаружить. Для этого следует знать об основных признаках проявления вирусов. К ним можно отнести следующие - прекращение работы или неправильная работа ранее успешно функционировавших программ - медленная работа компьютера - невозможность загрузки операционной системы - исчезновение файлов и каталогов или искажение их содержимого - изменение даты и времени модификации файлов - изменение размеров файлов - неожиданное значительное увеличение количества файлов на диске - существенное уменьшение размера свободной оперативной памяти - вывод на экран непредусмотренных сообщений или изображений- подача непредусмотренных звуковых сигналов - частые зависания и сбои в работе компьютера Следует отметить, что вышеперечисленные явления необязательно вызываются присутствием вируса, а могут быть следствием других причин. Поэтому всегда затруднена правильная диагностика состояния компьютера. | |||||||||||||||||||||||||||||||||