ИГА_сети_ЭВМ_и_ТК. Хранения информации для коллективного пользования

Скачать 0.88 Mb. Скачать 0.88 Mb.

|

|

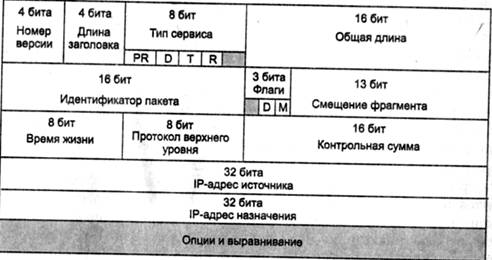

COMMIT (фиксировать) превращает все предварительные обновления в окончательные; ROLLBACK (откат), аннулирующее все предварительные обновления. Другие: WHERE,. BETWEEN, AND, GROUP BY и т.д. 11. Эталонная модель OSI. Эталонная модель OSI базовая эталонная модель обмена информацией открытых систем (взаимодействующих с другими системами). Дает представление, что происходит в сети. Состоит из 7 уровней: 7. Прикладной (application)- верхний уровень модели, обеспечивающий взаимодействие пользовательских приложений с сетью. 6. Представительский (представления) (presentation)- обеспечивает преобразование протоколов и кодирование/декодирование данных. 5. Сеансовый (session)- обеспечивает поддержание сеанса связи, позволяя приложениям взаимодействовать между собой длительное время. 4. Транспортный (transport)- предназначен для обеспечения надёжной передачи данных от отправителя к получателю. 3. Сетевой (network)- предназначен для определения пути передачи данных. 2. Канальный (data link)- предназначен для обеспечения взаимодействия сетей на физическом уровне и контроля за ошибками, которые могут возникнуть. 1. Физический (physical)- нижний уровень модели, который определяет метод передачи данных, представленных в двоичном виде, от одного устройства (компьютера) к другому. Протоколы модели OSI основываются на концепциях, не имеющих в современных сетях никакого смысла, уступают другим протоколам по функциональным возможностям, а из-за большого числа уровней медлительны и трудны для реализации. Поэтому в настоящее вре-мя основным используемым стеком протоколов является TCP/IP, разработанный ещё до принятия модели OSI и вне связи с ней. 12. Аппаратное обеспечение ЛВС. Аппаратное обеспечение локальной вычислительной сети включает: компьютеры различных типов (должны быть универсальны и модульны); средства систем и узлов связи (передача и обработка данных, выбор направления); линии и каналы связи (перенос сигнала); аппаратура связи (интеграция компьютеров в общую сеть); аппаратура согласования работы сетей одинаковых или различных уровней. кабели различных видов для передачи информации и разъемы для их присоединения; согласующие терминаторы; сетевые адаптеры (соединяет рабочую станцию со средой передачи данных, согласует протоколы передачи данных разных сетей); репитеры (восстанавливают ослабленные сигналы); трансиверы (приемопередатчики пакетов, усиливает и преобразует сигналы); концентраторы (пассивные и активные, повторяют сигналы и объединяют части сети в одно целое); мосты (соединяют сети разных стандартов или несколько частей одной сети); маршрутизаторы (пассивные и активные, сходны с мостами, но с большей пропускной способностью); шлюзы (объединяет абсолютно разноплановые сети с совершенно разными протоколами); модемы (согласует цифровые сигналы компьютера с аналоговыми сигналами телефонной линии). В соответствии с моделью OSI оборудование связывает сети или сегменты, каждое на сво-ем уровне: Повторители и концентраторы – 1, мосты и коммутаторы – 2, маршрутизаторы – 3, шлюзы – 4-5-6-7. 13.Топологии сетей и методы доступа к среде передачи данных. Топология (структура) сети – физическое расположение компьютеров сети относительно друг друга и способ соединения их линиями связи. Топология определяет требования к оборудованию, тип используемого кабеля, методы управления обменом, надежность работы, возможности расширения сети. Физическая топология – геометрия построения сети. Логическая топология – направления потоков данных между узлами сети и способы передачи данных. Топология управления обменом – принцип и последовательность передачи права на захват сети между отдельными компьютерами. Информационная топология – направление потоков информации, передаваемой по сети. Три базовые физические топологии: Шина - компьютеры параллельно подключаются к одной линии связи, и информация от каждого, одновременно, передается всем остальным. Ограничение на кол-во абонентов. Проста в создании, поломка компа не ведет к остановке работы сети. Звезда - компьютеры сети присоединены к центральному узлу (обычно коммутатор), каждый из них использует свою отдельную линию связи, проста в построении и управле-нии, но ограничено кол-во абонентов, большой расход кабеля, поломка центра прерывает работу всей сети. Кольцо - в данной топологии каждый из компьютеров соединяется с двумя другими, так что бы от одного он получал информацию, а второму передавал ее. Последний компьютер подключается к первому, кольцо замыкается. Устойчивость к перегрузкам, неограниченное кол-во абонентов, но поломка одного из узлов прерывает связь и надо 2 кабеля к компу. Метод доступа – это способ определения, какая из рабочих станций сможет следующей использовать ЛВС. Централизованные (звезда, кольцо, реже шина; отсутствие конфликтов, неустойчивость к отказам центра, малая гибкость управления) и децентрализованные мето-ды (шина; устойчивость к отказам, большая гибкость, возможны конфликты). CSMA/CD – множественный доступ с контролем несущей и обнаружением коллизий (сна-чала проверяется состояние канала: станция начинает передачу, если канал свободен, если занят, то передача останавливается на какое-то минимальное для станции время); CSMA/CА – множественный доступ с контролем несущей и предотвращением коллизий TPMA множественный доступ с передачей полномочия или метод с передачей маркера (от станции к станции передается маркер, дающий разрешение на передачу сообщения, к сооб-щению присоединяется маркер, который переносит его по сети, пока оно не дойдет до ад-ресата); TDMA множественный доступ с разделением во времени (используется тактовый генератор, организуется передач данных с коммутацией пакетов - канал занят только на время передачи каждого пакета без монопольного использования и с коммутацией каналов - каждой паре абонентов на время сеанса предоставляется последовательность каналов сети для монопольного пользования); FDMA множественный доступ с разделением частоты (или WDMA множественный доступ с разделением длины волны) (широкая полоса пропускания канала делится на ряд узких полос, разделенных защитными полосами); 14. Понятие политики информационной безопасности. Назначение политики безопасности. Основные типы политики безопасности доступа к данным. Информационная безопасность – способность системы обеспечить конфиденциальность и целостность информации, т.е. защиту информации от несанкционированного доступа, направленного на ее раскрытие, изменение или разрушение. Политика безопасности – совокупность норм и правил, регламентирующих процесс обра-ботки информации, обеспечивающих его эффективную защиту от заданного множества угроз. Назначения политики безопасности: ПБ составляет необходимое, а иногда и достаточное условие безопасности системы. На основе ПИБ строится управление, защита и распределение критичной информации в систе-ме, охватывая все особенности процесса обработки информации и определяя поведение ИС в различных ситуациях. Основные типы политики безопасности управления доступом к данным: Дискретная (дискреционная) – осуществляется на основании заданного администрато-ром множества разрешенных отношений доступа. Ее основа – дискреционное управление доступом, определяемое двумя свойствами: - все субъекты и объекты должны быть идентифицированы; - права доступа к объекту определяются на основе некоторого задаваемого набора правил. Достоинства: относительно простая реализация. Недостаток: статическая система (не учитывает динамику изменений состояния АС, не на-кладывает ограничений на состояния системы). Мандатная – основана на совокупности предоставления доступа, определенного на мно-жестве атрибутов безопасности субъекта и объекта. Ее основа – мандатное управление доступом, которое подразумевает, что: - все субъекты и объекты должны быть однозначно идентифицированы; - задан линейно упорядоченный набор меток секретности; - каждому объекту присвоен его уровень секретности; - каждому субъекту его уровень доступа. Основная цель – предотвращение утечки информации от объектов с высоким уровнем доступа к объектам с низким уровнем доступа. Достоинство: более высокая степень надежности, правила ясны и понятны. Недостатки: сложная реализация и требует значительных ресурсов. 15. Идентификация и аутентификация при входе в информационную систему. Использование парольных схем. Недостатки парольных схем. Применение программно-аппаратных средств аутентификации. Идентификация – присвоение субъектам и объектам доступа личного идентификатора и сравнение его с заданным перечнем. Идентификация обеспечивает установление подлинности и определение полномочий субъ-екта при его допуске в систему, контроль установленных полномочий в процессе сеанса работы; регистрация действий и др. Аутентификация – проверка подлинности предъявленного субъектом идентификатора (является ли подключающийся субъект тем, за кого себя выдает). Парольные схемы – «передний край обороны» всей системы безопасности. Отдельные ее элементы могут быть расположены в местах, открытых для доступа потенциальному злоу-мышленнику (и БД учетных записей). Это один из наиболее привлекательных объектов атаки. Основными типами угроз безопасности парольных систем являются следующие: перебор паролей в интерактивном режиме, подсмотр, преднамеренная передача другому лицу, кража БД учётных записей, перехват с помощью клавиатурных шпионов и передаваемых по сети. Недостатки парольных систем Многие недостатки парольных систем связаны с наличием человеческого фактора, т.к. пользователь, часто, стремится выбрать пароль, который легко запомнить (а значит, и по-добрать), записать сложно запоминаемый пароль, ввод пароля так, что его могут увидеть посторонние, передать пароль другому лицу намеренно или под влиянием заблуждения. Программно-аппаратные средства аутентификации Электронный ключ eToken. Электронный ключ представляет собой персональное средство аутентификации, авториза-ции и безопасного защищенного хранения данных, поддерживает работу с ЭЦП (электрон-ной цифровой подписью) и цифровыми сертификатами. Формы eToken: брелок, USB-ключ, смарт-карта. Существуют различные модели данного ключа, обладающие уникальными свойствами. В модели eToken NG-OTP встроен генератор одноразовых паролей, в модели eToken NG-FLASH есть модуль flash-памяти объемом до 4ГБ, модель eToken PASS предназначена только для генерации паролей, модель eToken с встроенной бесконтактной радио-метка для доступа в помещение. 16.Сети Token Ring и FDDI. Token Ring – сеть с кольцевой логической топологией с «маркерным доступом» – прото-кол локальной сети, который находится на канальном уровне модели OSI. Физическое соединение реализуются с применением звездообразной топологии. В сетях применяется кольцевая логическая топология, где передается специальный сигнал, именуемый маркером (token), причем компьютер не может получить доступ к сети до тех пор, пока к нему не попадет маркер, поэтому исключены коллизии данных. Token Ring и IEEE 802.5 сети с передачей маркера (небольшой блок данных, гарантирую-щий право передачи). Если узел, принимающий маркер, не имеет информации для отправ-ки, он просто переправляет маркер к следующей конечной станции. Каждая станция может удерживать маркер в течение некоторого максимального времени (по умолчанию 10 мс). Если у станции, владеющей маркером, имеется информация для передачи, она захватывает маркер, изменяет у него один бит (в результате чего маркер превращается в последователь-ность «начало блока данных»), дополняет информацией для передачи и отсылает ее к сле-дующей станции. Когда информационный блок циркулирует по кольцу, маркер в сети от-сутствует, поэтому другие станции, желающие передать информацию, вынуждены ожи-дать. Следовательно, в сетях Token Ring не может быть коллизий. При раннем высво-бождении маркера, новый выпускается только после завершения передачи блока данных. Информационный блок передается по кольцу, пока не достигнет станции назначения и удаляется после достижения отославшей его станции, которая может проверить вернув-шийся блок, что он был просмотрен и затем скопирован станцией назначения. Преимущества сетейToken Ring: высокая надежность из-за маркерного доступа, приме-нение активной топологии позволяет бороться с затуханием сигнала. Недостатки: затраты на дорогостоящее оборудование, низкая скорость передачи данных, сложность монтажа и модернизации. FDDI - волоконно-оптический интерфейс передачи данных в локальной сети, протянутой на расстоянии до 200 километров и способной поддерживать несколько тысяч пользовате-лей. Стандарт основан на протоколе Token Ring. Топология сети моделируется двойным кольцом, применяется маркерный доступ Основные преимущества: высокая пропускная способность, устойчивость к сбоям и по-вреждениям, высокая степень защищенности передаваемых данных, нечувствительность к электромагнитным помехам, низкое затухание сигнала. Недостатки: высокая стоимость установки и модернизации сетей. 17. Сети Frame Relay, ATM, 100VG-AnyLan. Frame Relay – сеть с коммутацией кадров или сетью с ретрансляцией кадров, ориентиро-ванной на использование цифровых линий связи. Сначала Frame Relay была стандартизи-рована как служба в сетях ISDN со скоростью передачи данных до 2 Мбит/с, далее развивалась самостоятельно. FR поддерживает физический и канальный уровни OSI. Обмен данными происходит на ба-зе виртуальных каналов (логического соединения двух абонентских систем) – коммутиру-емых (временных) либо постоянных. Стек протоколов FR передает кадры при установлен-ном виртуальном соединении по протоколам физического и канального уровней. А функ-ции сетевого уровня перемещены на канальный, поэтому необходимость в нем отпала. На канальном уровне выполняется мультиплексирование (уплотнение) потока данных в кадры. Создается несколько логических каналов внутри каждого, эффективно использует-ся полоса пропускания (включаются функции извещения о перегрузках в сети). Высокая скорость передачи, малое время задержки, минимальная избыточность, возможность про-ведения маршрутизации своими средствами. В основном применяется при построении территориально распределённых корпоративных сетей, а также в составе решений, связанных с обеспечением гарантированной пропускной способности канала передачи данных (VoIP, видеоконференции и т. п.). ATM – асинхронный способ передачи данных. Сетевая высокопроизводительная техноло-гия коммутации и мультиплексирования, основанная на передаче данных в виде ячеек фик-сированного размера (53 байта), из которых 5 байтов используется под заголовок. В отли-чие от синхронного способа передачи, лучше приспособлена для предоставления услуг пе-редачи данных с сильно различающимся или изменяющимся битрейтом (количеством би-тов памяти, выделяемого на единицу времени). В сетях АТМ тоже могут использоваться виртуальные каналы: постоянные (ведутся слож-ные таблицы маршрутизации) или коммутируемые (таблицы маршрутизации не нужны). Физическое соединение организуется по правилу – «точка-точка», коммутаторы должны поддерживать интерфейсы: «пользователь-сеть» (соединение абонент-коммутатор) и «сеть-сеть» (соединение коммутатор-коммутатор). Предназначена для соединения разнородных систем связи и построения высокоскоростных сетей, но также способна обслуживать низкоскоростные приложения и работать на низких скоростях. 100VG-AnyLAN (технология для любых сетей). Было предложено усовершенствовать метод доступа с учетом потребности мультимедий-ных приложений, с сохранением совместимости формата пакета с форматом пакета сетей 802.3. Эти сети описаны в стандарте IEEE 802.12. Топология сети – звездообразная с одним центральным интеллектуальным концентрато-ром, который управляет обменом данными, что исключает какие-либо коллизии. Скорость передачи данных равна 100 Мбит/с, обеспечивается совместимость на уровне сетевых па-кетов с сетями Ethernet и Token Ring Метод доступа основан на передаче концентратору функций арбитра, решающего пробле-му доступа к разделяемой среде. Пропускная способность сети повышается за счет детер-минированного метода разделения общей среды с двумя уровнями приоритетов: низким – для обычных приложений и высоким – для требующих быстрого обслуживания. Основные преимущества: относительно высокая скорость передачи данных, централизо-ванное управление обменом данных, совместимость на уровне сетевых пакетов с сетями Ethernet и Token Ring. Недостатки: высокая стоимость оборудования, необходим дополнительный коммутатор для подключения к сетям другого типа, витая пара высокочувствительна к электромагнит-ным помехам. Технология менее популярна среди производителей оборудования. 18. Линии связи. Характеристики линий связи. Любая сетевая технология должна обеспечить надежный и быстрый обмен информацией между компьютерами по линиям связи. Информация в сетях чаще всего передается в по-следовательном коде, то есть бит за битом. Линия связи (канал связи) состоит в общем случае из физической среды, по которой пе-редаются сигналы, аппаратуры передачи/приема и промежуточной аппаратуры. Типы линий связи: Физическая среда передачи данных может представлять собой кабель, земную атмосферу или космическое пространство, через которые распространяются электромагнитные волны. По среде передачи линии связи разделяются на: проводные (воздушные); кабельные (медные и волоконно-оптические); радиоканалы наземной и спутниковой связи. Кабельные линии – кабель из проводников, заключенных в несколько слоев изоляции: электрической, электромагнитной, механической, а также, возможно, климатической. Кабель может быть оснащен разъемами для быстрого присоединения различного оборудо-вания. В компьютерных сетях применяются три типа кабеля: Витая пара (на основе скрученных пар медных проводов) экранированная (STP) и не-экранированная (UTP). Скручивание проводов снижает влияние внешних помех на полез-ные сигналы, передаваемые по кабелю. Прост при монтаже и ремонте (чаще в звезде и кольце), сопротивление 100 Ом. Коаксиальный кабель имеет несимметричную конструкцию и состоит из внутренней медной жилы и оплетки, отделенной от жилы слоем изоляции. Разные типы коаксиального кабеля, отличаются характеристиками и областями применения: для локальных и гло-бальных сетей, для кабельного телевидения, толстый и тонкий и т. п. (шина, реже звезда), 50 Ом. Волоконно-оптический кабель состоит из тонких (5-60 микрон) волокон, по которым распространяются световые сигналы. Наиболее качественный тип кабеля, обеспечивает пе-редачу данных с очень высокой скоростью (до 10 Гбит/с и выше) и обеспечивает защиту данных от внешних помех. Многомодовый (разброс траекторий) и одномодовый (один путь) отличаются по траектории прохождения луча света. Радиоканалы наземной и спутниковой связи образуются с помощью передатчика и приемника радиоволн. Отличаются частотным диапазоном и дальностью канала. По типу модуляции диапазоны коротких, средних и длинных волн (диапазоны амплитудной моду-ляции) обеспечивают дальнюю связь, но при невысокой скорости передачи данных. Диа-пазоны ультракоротких волн и сверхвысоких частот обеспечивают более высокую ско-рость передачи. Инфракрасный канал – для связи применяется инфракрасное излучение, не чувстви-тельное к электромагнитным помехам. Каналы прямой видимости (не должно быть пре-пятствий между компьютерами сети) и на рассеянном излучении (препятствия не страшны, но связь осуществляется только в пределах одного помещения). Основные характеристики линий связи условно можно разделить на 2 подтипа: Распространение рабочего сигнала от собственных параметров линии связи (непосред-ственно влияют на дальность сигнала). Распространение рабочего сигнала в зависимости от влияния других сигналов (непо-средственно защищают распространение сигнала от других сигналов, уменьшающих ради-ус распространения). Основными характеристиками каналов линий связи в целом являются: Шумы, достоверность передачи данных, амплитудно-частотная характеристика, волновое сопротивление, затухание, помехоустойчивость, пропускная способность, полоса пропус-кания, удельная стоимость. 19. Цифровое кодирование. Требования к методам цифрового кодирования. При передаче дискретных данных по каналам связи применяются два основных типа физи-ческого кодирования: на основе синусоидального несущего сигнала – модуляции или аналоговой модуляции; на основе последовательности прямоугольных импульсов – цифрового кодирования. При цифровом кодировании дискретной информации применяют потенциальные и им-пульсные коды. В потенциальных кодах для представления логических единиц и нулей используются только значение потенциала сигнала, а его формирующие законченные импульсы пере-пады во внимание не принимаются. Импульсные коды позволяют представить двоичные данные или импульсами определен-ной полярности, или частью импульса – перепадом потенциала определенного направле-ния. Требования к методам цифрового кодирования: При использовании прямоугольных импульсов для передачи дискретной информации необходимо выбрать такой способ кодирования, который одновременно достигал бы нескольких целей: имел при одной и той же полосе пропускания наименьшую ширину спектра результиру-ющего сигнала, что позволяет на одной и той же линии добиваться более высокой скорос-ти передачи данных; обеспечивал синхронизацию между передатчиком и приемником, чтобы приемник точно знал, когда надо считывать новую информацию с линии связи; обладал способностью распознавать ошибки; обладал низкой стоимостью реализации. 20. Особенности протоколов канального уровня. Канальный уровень обеспечивает передачу пакетов данных, поступающих от протоколов верхних уровней, узлу назначения. Реализуются программно-аппаратно. Примерами про-токолов канального уровня являются протоколы Ethernet, Token Ring, FDDI, 100VG-Any LAN. В локальных сетях протоколы КУ используются компьютерами, мостами, коммута-торами и маршрутизаторами. Предназначены для передачи пользовательских данных. Функции ПКУ: формирование кадра, контроль ошибок, повышение достоверности, обес-печение кодонезависимой передачи, восстановление исходной последовательности блоков на приемной стороне, управление потоком данных, устранение последствий потерь или ду-блирования кадров. На КУ данные рассматриваются как последовательный поток битов. Протоколы КУ офор-мляют переданные им пакеты в кадры собственного формата, помещают адрес назначения в одно из полей такого кадра и сопровождают кадр контрольной суммой. Во всех конфигу-рациях адрес назначения не изменяется при прохождении кадра от узла-источника к узлу назначения. Сложность канальных протоколов определяется сложностью топологии сети. Организо-вать общение двух абонентов существенно проще, чем упорядочивать информационный обмен в сетях, где возможно параллельное взаимодействие нескольких пар абонентов. Поэтому канальные протоколы удобно разделять на две группы: Протоколы для соединений типа "точка-точка глобальных сетей, когда протокол отвеча-ет за доставку кадра непосредственному соседу, на первый план выходит способность про-токола восстанавливать искаженные и утерянные кадры из-за плохого качества каналов, особенно коммутируемых телефонных; Протоколы для сетей сложных топологий. 21. Передача данных с установлением соединения и без установления соединения. При передаче кадров данных на канальном уровне используются как дейтаграммные про-цедуры – без становления соединения, так и процедуры с предварительным установлением логического соединения. При дейтаграммной передаче кадр посылается в сеть «без предупреждения», и никакой ответственности за его утерю протокол не несет. Дейтаграммный метод работает быстро, так как никаких предварительных действий перед отправкой данных не выполняется. Предполагается, что сеть всегда готова принять кадр от конечного узла, но при таком ме-тоде трудно организовать в рамках протокола отслеживание факта доставки кадра узлу назначения. Поэтому этот метод не гарантирует доставку пакета. Протоколы дейтаграммного типа поддерживают только один тип кадра - информационный С установлением соединения передача более надежна, но требует больше времени для передачи данных и вычислительных затрат от конечных узлов. Установление соединения необходимо для аутенфикации, обнаружения и коррекции ошибок, согласования изменяе-мых параметров, динамической настройки сетевого оборудования. Узлу-получателю отправляется служебный кадр специального формата с предложением установить соединение. Если узел-получатель согласен с этим, то посылает в ответ другой служебный кадр, подтверждающий установление соединения и предлагающий для данного логического соединения некоторые параметры (например, идентификатор соединения, max значение поля используемых в рамках данного соединения кадров и т. п). Узел-инициатор соединения может завершить процесс установления соединения отправ-кой третьего служебного кадра, в котором сообщит, что предложенные параметры ему подходят. На этом логическое соединение считается установленным, и в его рамках можно передавать информационные кадры с пользовательскими данными. После передачи неко-торого законченного набора данных, например определенного файла, узел инициирует раз-рыв данного логического соединения, посылая соответствующий служебный кадр. Протоколы, работающие по процедуре с установлением соединения поддерживают нес-колько типов кадров – служебные (установление/разрыв соединения) и информационные (переносят пользовательские данные). 22. Адресация в компьютерных сетях. Для идентификации компьютеров в сети, им присваиваются явные адреса. Основными типами адресов являются следующие: MAC-адрес – также называется физическим адресом, Ethernet-адресом, присваивается каждому сетевому адаптеру при его производстве (6 групп шестнадцатеричных цифр по 2 в каждой). IP-адрес – основной вид адресации в Internet. Обозначает не только компьютер, но и сег-мент сети, где находится данный компьютер. Например, адрес 192.123.004.010 соответст-вует узлу номер 10 в сети 192.123.004. У другого узла в этом же сегменте может быть но-мер 20 и т.д. Сети и узлы в них – это отдельные объекты с отдельными номерами. Маски подсети – выделяется при определении IP -адреса для каждого компьютера, раз-биение сети на несколько подсетей (одному логическому сегменту, должна соответство-вать одна и та же маска подсети). Существуют сети классов А, В и С (в основном эти). Вид маски подсети класса А – 0.0.0, класса В – 255.0.0, класса С – 255.255.0. Доменный адрес – позволяет присваивать компьютерам легко запоминаемые имена, на-пример, yahoo.com, и отвечает за перевод этих имен в IP-адреса. Строится по иерархичес-кому принципу. URL – универсальная идентификация ресурсов, система обозначений для однозначной идентификации компьютера, каталога или файла в Internet. 23. Стек протоколов TCP/IP. Структура IP-пакета. Стек протоколов TCP/IP – промышленный стандарт для работы в сети с объединением разнородных систем, организацией устойчивого, масштабируемого, межплатформенного, клиент-серверного взаимодействия, основан на открытых спецификациях, поэтому реали-зации данного стека разными производителями совместимы между собой. В стеке реали-зована стандартизованная схема маршрутизации, Семейство протоколов TCP/IP имеет 4 уровня. Канальный – уровень сетевых интерфейсов – передача данных по физическому каналу, здесь нет протоколов (поэтому семейство TCP/IP аппаратно независимо), соответствует физическому и канальному уровням модели для локальных сетей, для глобальных сетей - протоколы соединений «точка-точка» SLIP и PPP, протоколы территориальных сетей с коммутацией пакетов X.25, frame relay. Сетевой – уровень межсетевого взаимодействия – работают протоколы: межсетевой IP (это дейтаграммный протокол, т.е. не гарантирующий доставку пакетов до узла назначе-ния, но старается это сделать; протокол передачи пакетов в составных сетях), составления RIP и модификации таблиц маршрутизации OSPF, межсетевых управляющих сообщений ISMP) с использованием различных транспортных технологий сетей. Транспортный – уровень установки, поддержания и закрытия соединений, обнаружения ошибок, управления потоками, работают протоколы: TCP управляет передачей пакетов данных (надежная передача сообщений за счет образования виртуальных соединений), UDP (не ориентирован на установку соединения) – дейтаграммами пользователя (обеспе-чивает передачу прикладных пакетов дейтаграммным способом, это связующее звено меж-ду сетевым протоколом и прикладными процессами). Прикладной – уровень объединения служб приложений, протоколы выполняются про-граммными средствами. Стек TCP/IP – основа большого числа протоколов и сервисов прикладного уровня: FTP – протокол передачи файлов, Telnet – протокол удаленного доступа, SMTP – протокол пе-ресылки электронной почты, HTTP – протокол передачи гипертекста в World Wide Web, NNTP – протокол передачи новостей и другие. Структура IP пакета: IP-пакет состоит из заголовка и поля данных. Максимальная длина пакета 65 535 байт. Заголовок обычно имеет длину 20 байт и содержит информацию о: сетевых адресах от-правителя и получателя, параметрах фрагментации, времени жизни пакета, о контрольной сумме и некоторых других  Поле Номер версии протокола IP (IPv4 или IPv6). Поле Длина заголовка указывает значение длины заголовка в 32-битовых словах. Обычно длину заголовка 20 байт (пять 32-битовых слов), при увеличении объема служебной ин-формации эта длина может быть увеличена. Поле Тип сервиса задает приоритетность пакета и критерий выбора маршрута. Первые 3 бита подполе приоритета пакета (от 0 до 7). Реально выбор между тремя альтернативами: малой задержкой, высокой достоверностью и высокой пропускной способностью. Поле Общая длина – длина пакета с заголовком и полем данных. Максимальная длина пакета 65 535 байт (выбирается с учетом max длины пакета протокола нижнего уровня, несущего IP- пакеты). Поле Идентификатор пакета для распознавания пакетов. Поле Флаги признаки фрагментации: DF запрещает фрагментировать пакет; MF говорит, что пакет является промежуточным фрагментом; 1 бит зарезервирован. Поле Смещение фрагмента смещение поля данных пакета используется при сборке/раз-борке фрагментов пакетов. Поле Время жизни предельный срок перемещения по сети. Идентификатор Протокол верхнего уровня указывает, какому протоколу верхнего уров-ня принадлежит информация в поле данных пакета Контрольная сумма рассчитывается только по заголовку, если неверна, то пакет отбра-сывается при обнаружении ошибки. Поля IP-адрес источника и IP-адрес назначения Поле Опции необязательно и используется обычно только при отладке сети. Поле Выравнивание для проверки, что IP- заголовок заканчивается на 32-битной границе. Выравнивание осуществляется нулями. 24. Протоколы маршрутизации. Протокол маршрутизации – сетевой протокол (выполняет функции 3 сетевого уровня мо-дели OSI), используемый маршрутизаторами для определения оптимальных маршрутов пе-редачи данных в составной вычислительной сети. Его применение позволяет избежать руч-ного ввода всех допустимых маршрутов, что снижает количество ошибок, согласует дейст-вия всех маршрутизаторов в сети и облегчает труд администраторов. Протоколы этого вида служат для сбора информации о топологии межсетевых соединений, их пропускной способности и состоянии, собирают и передают чисто служебную инфор-мацию, доставляя пакеты адресату через разнородную составную сеть. Задача маршрутиза-ции решается на основе анализа таблиц маршрутизации, размещенных во всех маршрути-заторах и конечных узлах сети. Протоколы маршрутизации строятся на основе разных алгоритмов: одношаговых (один шаг до следующего маршрутизатора) и многошаговых (полный путь пакета). Одношаго-вые в зависимости от способа формирования таблиц маршрутизации делятся на алгорит-мы: статической (создается таблица маршрутизации), простой (таблица либо не использу-ется либо строится без участия протоколов) и динамической (автоматическое обновление таблицы после изменения конфигурации сети) маршрутизации. В зависимости от типов алгоритмов, на которых они основаны, протоколы динами-ческой маршрутизации делятся на два вида: Дистанционно-векторные протоколы (DVA) Рассылается вектор расстояний с информацией (расстоянием) от передающего маршрути- затора до всех соседних (известных) ему сетей, по полученной информации из векторов расстояний выбирается лучший путь из нескольких. Недостатки: Хорошо работают только в относительно небольших сетях, а в больших линии связи заби-ваются широковещательным трафиком, и не всегда корректно реагируют на изменения в конфигурации сети. RIP – протокол маршрутной информации (самый распространенный). Протоколы состояния каналов связи (LSA) обеспечивают каждый маршрутизатор информацией, необходимой для построения точного графа связей составной сети. Все маршрутизаторы работают на основании одинаковых гра-фов, поэтому быстрее реагируют на изменение конфигурации сети и быстрее вычисляется оптимальный маршрут по выбранным критериям. Более приспособлены к большим сетям, т.к. дополнительная информация о других сетях получается при обмене со своими соседями короткими пакетами (HELLO), что увеличива-ет пропускную способность и устойчивость составной сети. OSPF – протокол алгоритма кратчайшего пути стека TCP/IP; IS-IS – протокол алгоритма промежуточной системы стека OSI. В зависимости от сферы применения протоколы маршрутизации делятся на: Междоменной маршрутизации – EGP; BGP; IDRP;IS-IS level 3. Внутридоменной маршрутизации – RIP; IS-IS level 1-2; OSPF; IGRP; EIGRP. 25. Особенности корпоративных сетей. Корпоративная сеть (Intranet) – это распределенная сеть со специальной коммуникацион-ной системой обмена сообщениями (электронной почтой, факсом, совместной работой над документами), преимущество которой состоит в способности выполнять параллельные вы-числения, высокой отказоустойчивости, в возможности совместного использования дан-ных и различных устройств, обрабатывать элек. документы с помощью Web-технологии. Конечная цель использования корпоративной сети – повышение эффективности работы, обеспечение решения внутренних задач управления. Корпоративная сеть – это сеть, обеспечивающая функционирование конкретного пред-приятия, владеющего данной сетью, и не оказывающая услуг другим организациям или пользователям. Пользователи корпоративной сети – только сотрудники этого предприятия. Интранет – внутренняя корпоративная сеть, объединяющая несколько ЛВС посредством протоколов TCP/IP и HTTP, строится с использованием технологии «клиент-сервер» или интранет-технологии, что обеспечивает высокоскоростной обмен данными. Для корпоративной сети характерны: масштабность (тысячи компьютеров на всех территориях отдельного предприятия, сотни серверов, огромные объемы данных, множество приложений;) высокая степень гетерогенности (различные типы компьютеров, коммуникационного оборудования, ОС и приложений;) использование глобальных связей (сети филиалов соединяются с помощью телекомму-никационных средств, в том числе телефонных каналов, радиоканалов, спутниковой связи) Корпоративные сети строятся на основе наиболее мощного и разнообразного оборудова-ния и ПО. По мере увеличения масштабов сети повышаются требования к ее надежности, производительности и функциональным возможностям. По сети циркулирует все возрас-тающее количество данных, поэтому необходимо обеспечивать их безопасность и защи-щенность наряду с доступностью. Использование web -технологии увеличивает трафик за счет множественных ссылок на данные, расположенные на различных серверах предприятия. Основная проблема – не-предсказуемость трафика решается применением технологий коммутирования на всех уровнях. Логическим стрежнем КИС чаще всего бывает СУБД. Информационная безопасность обе-спечивается технологиями шифрования, аутентификации, электронной подписи, контроля за доступом извне к корпоративным информационным ресурсам. 26. Средства настройки и проверки работоспособности стека TCP/IP. На примере ОС Win-dows 2000/XP/2003. Настройка – назначение индивидуального IP-адреса каждому компьютеру (сетевой карте). Мой компьютер --> Панель управления --> Сетевые подключения --> Подключение по ло-кальной сети --> Свойства --> TCP/IP --> Свойства |