Защита информации на предприятии. пркт1. Инн 3448025941 огрн 1033401197158 Вид деятельности

Скачать 1.96 Mb. Скачать 1.96 Mb.

|

|

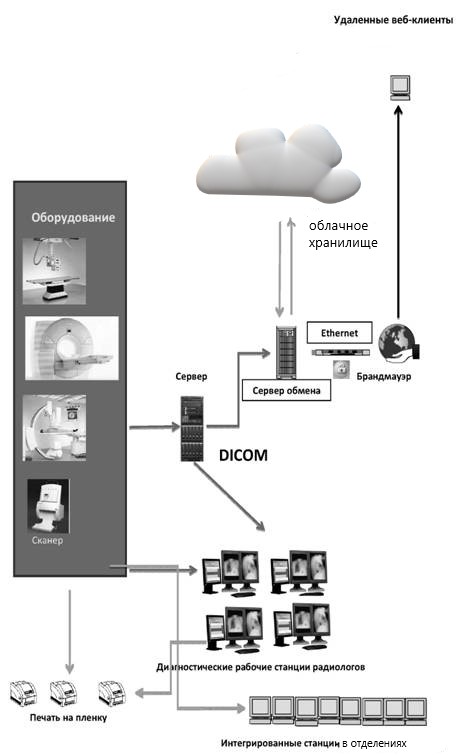

1 ЗАДАНИЕ Полное наименование организации: ООО "SCRUBS" ИНН: 3448025941 ОГРН: 1033401197158 Вид деятельности: Деятельность медицинских лабораторий, медицинские услуги Статус организации: коммерческая Организационно-правовая форма: Общества с ограниченной ответственностью Руководитель: Джонатан Майкл Дориан Организационная структура: Частная клиника , общее количество сотрудников, равно 50. В организации содержится следующая информация: Сеть в клинике организации содержит конфиденциальную информацию клиентов. Сведения о состоянии здоровья пациента, причины его обращения за медицинской помощью, диагноз и особенности лечения. Персональные данные в клинике : фамилия, имя, отчество; информация о дате и месте рождения; антропометрические показатели (рост, вес); фотографии; место жительства, контактные телефоны. Медицинская информационная система (МИС) — система автоматизации документооборота для медицинских учреждений, в которой объединены система поддержки принятия врачебных решений, электронные медицинские карты пациентов, данные медицинских исследований в цифровой форме, данные мониторинга состояния пациента с медицинских приборов, средства общения между сотрудниками, финансовая и административная информация СХЕМА МИС В КЛИНИКЕ ООО "SCRUBS"  УГРОЗЫ И СПОСОБЫ ЗАЩИТЫ Безопасность данных должны быть реализована на всех уровнях работы медицинской информационной системы: сведения о пациентах; данные о персонале; информация о медучреждении; сведения о системе здравоохранения, как в государственных, так и в частных организациях.

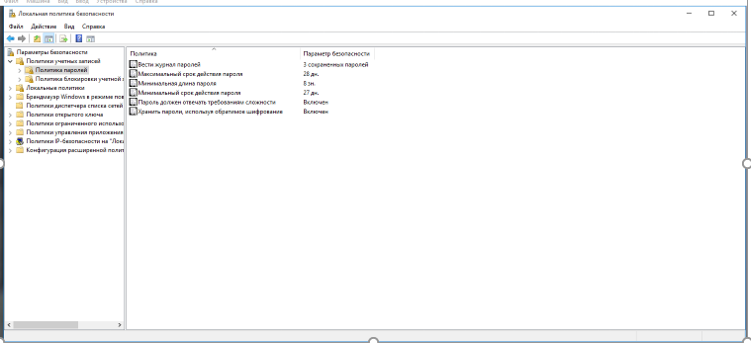

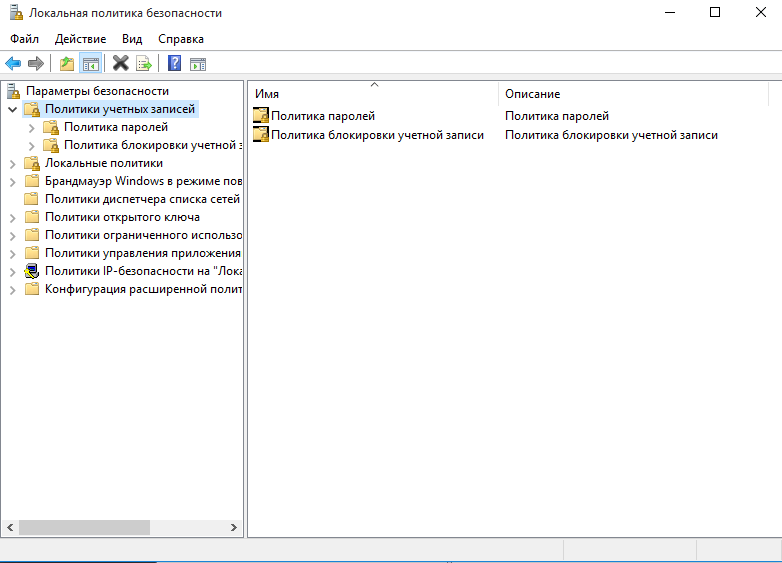

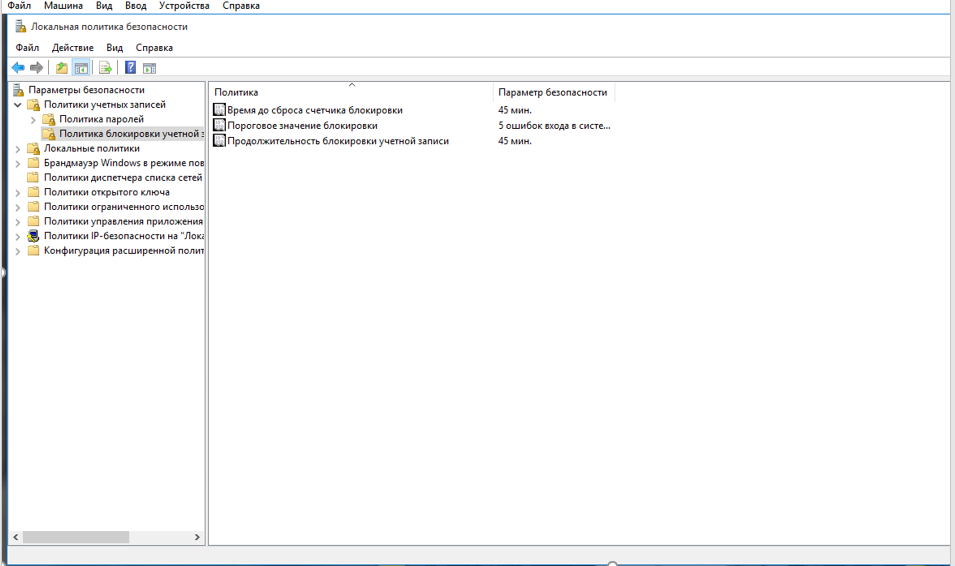

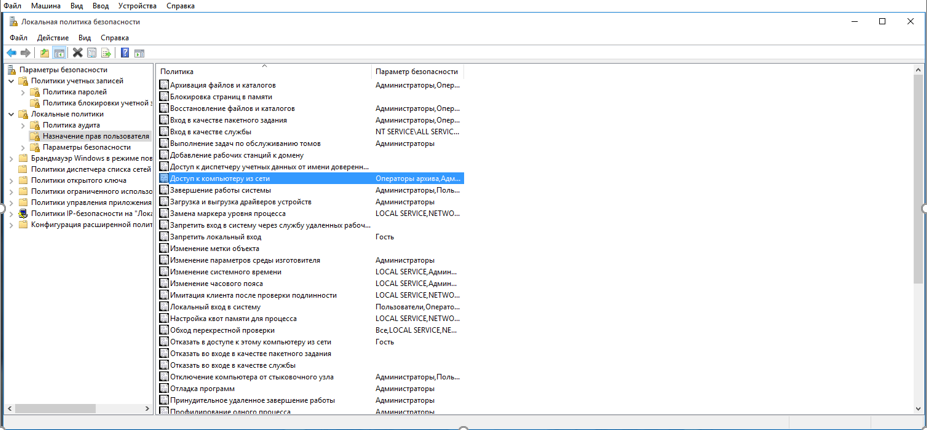

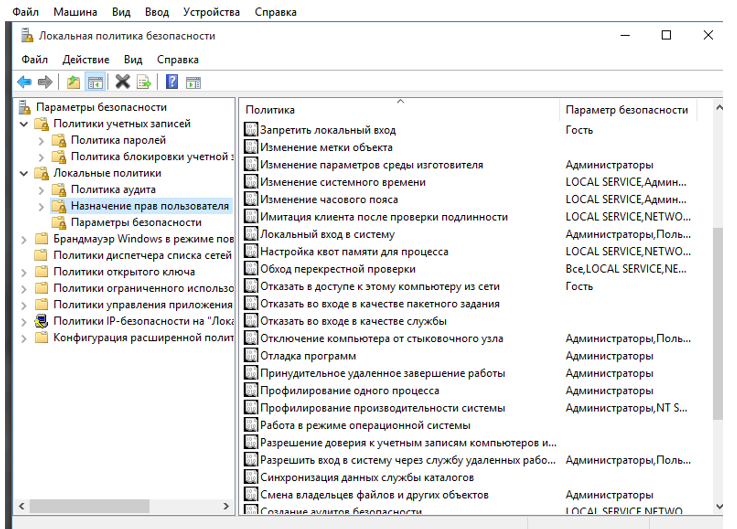

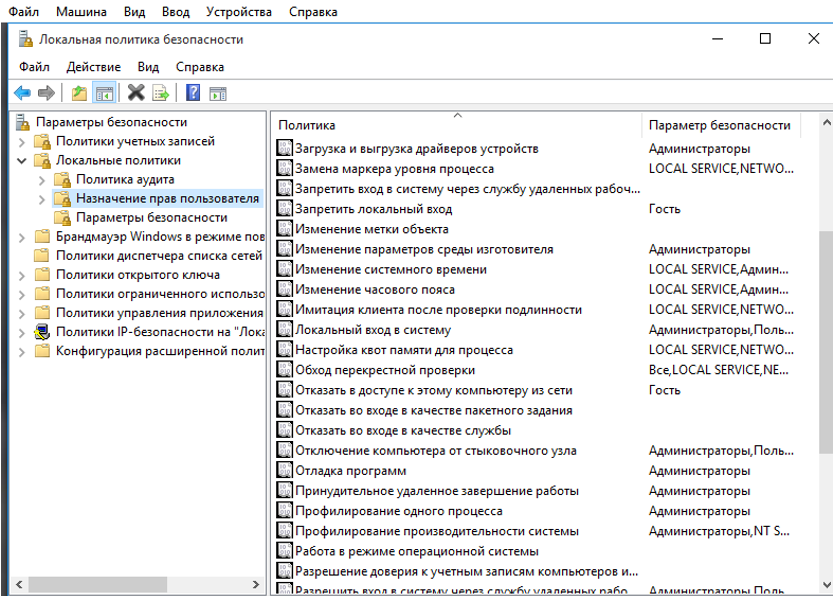

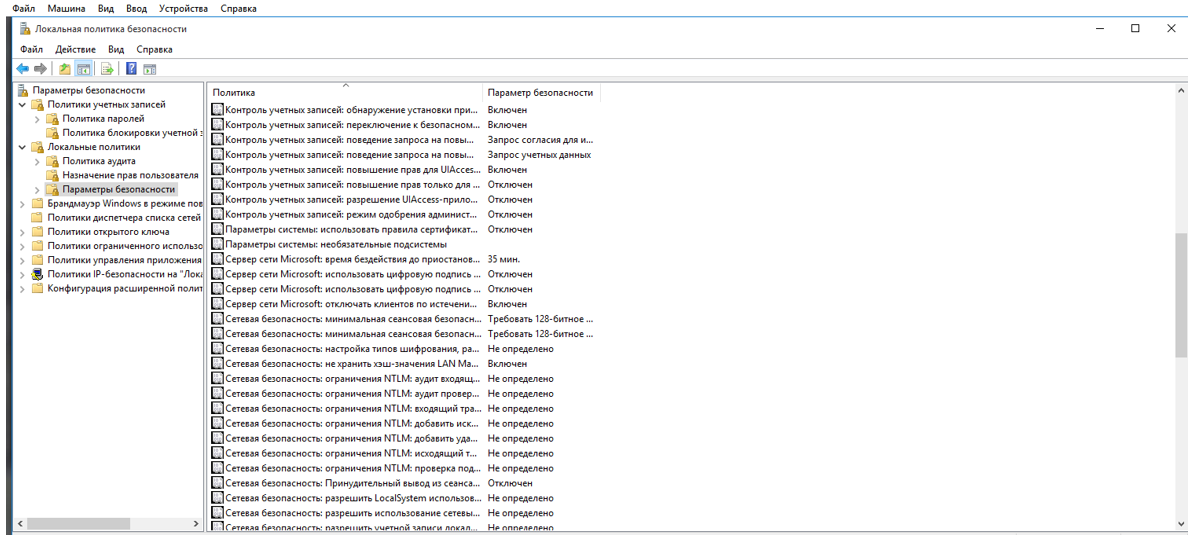

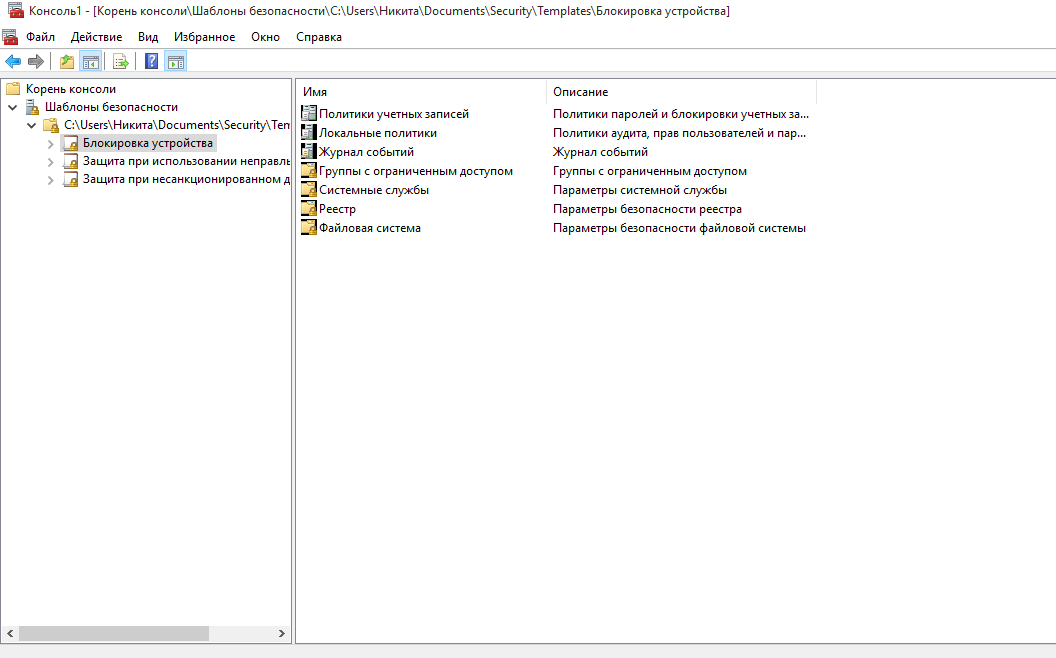

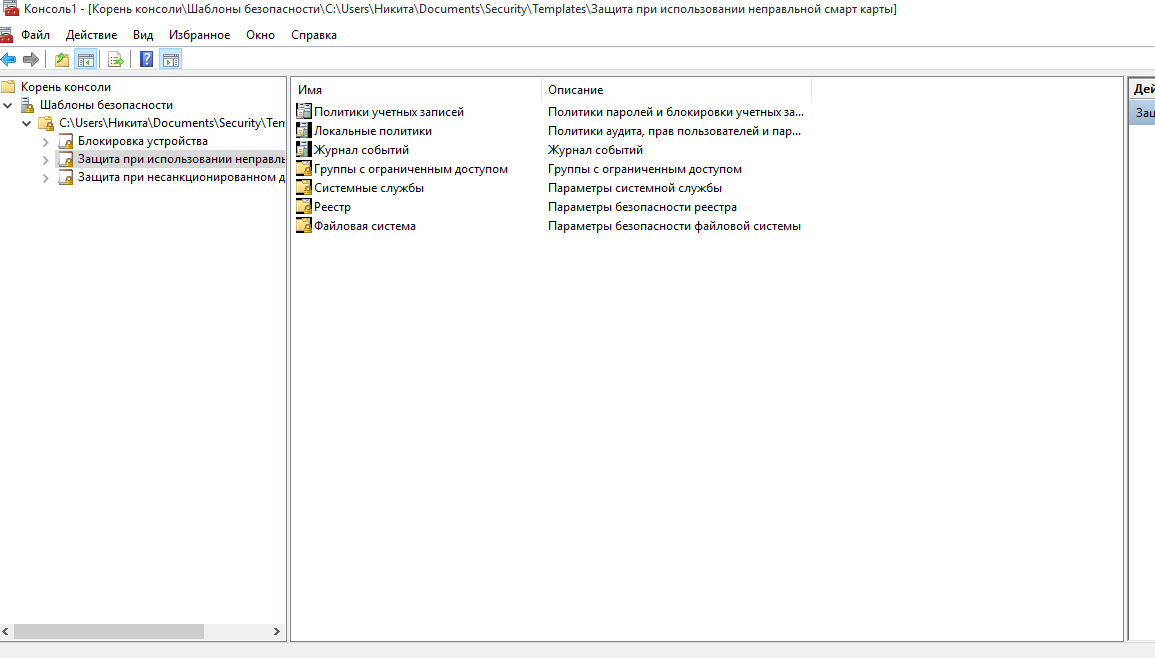

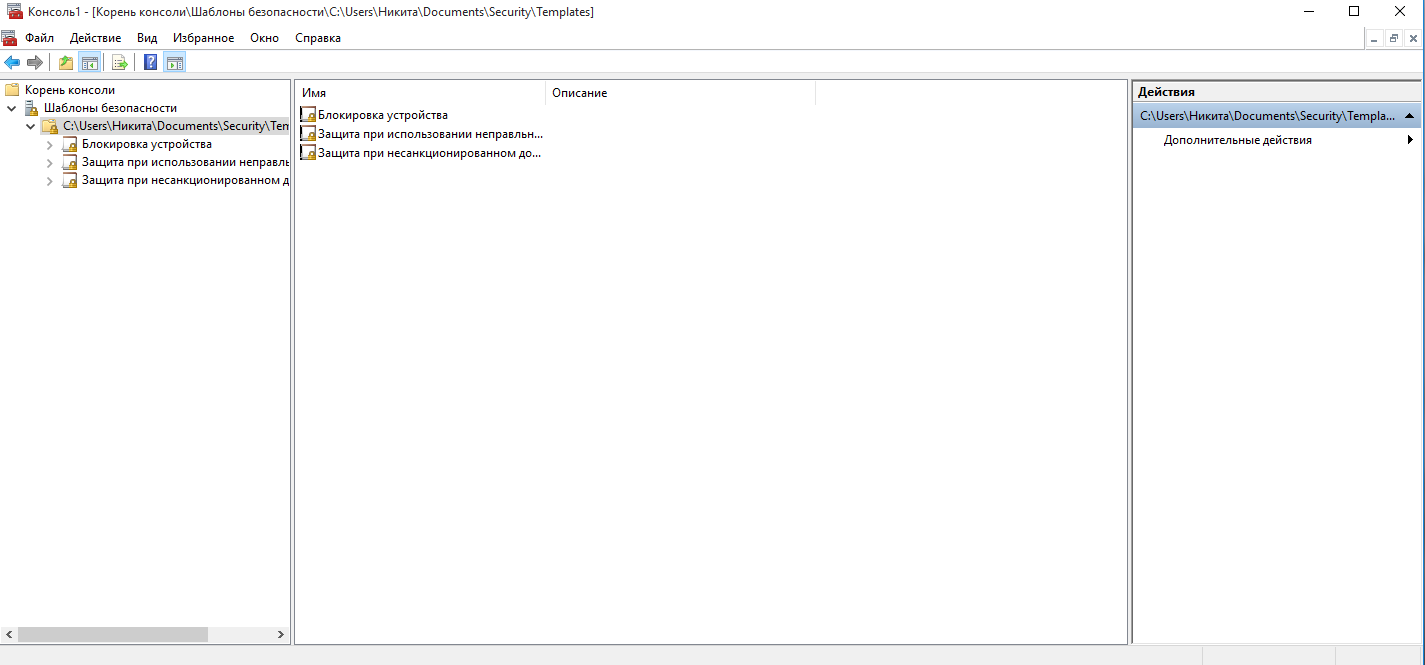

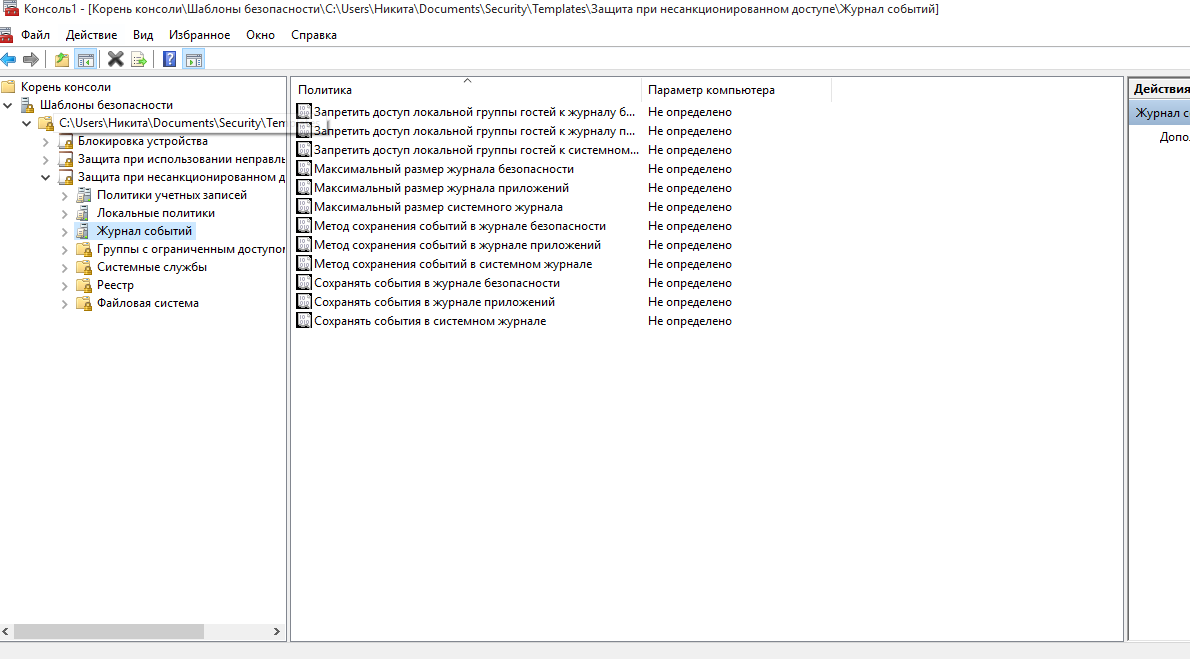

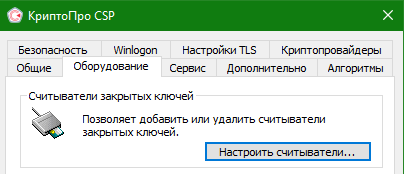

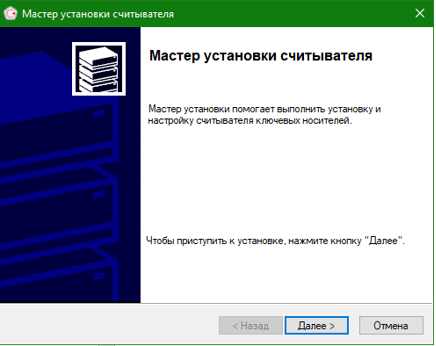

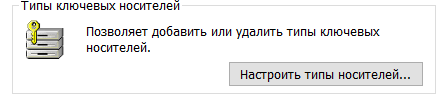

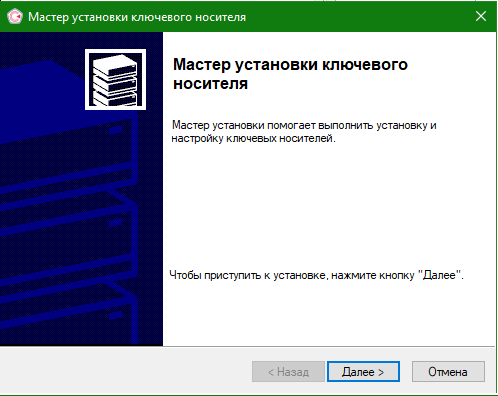

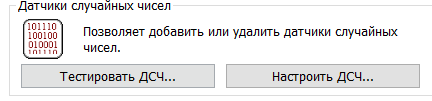

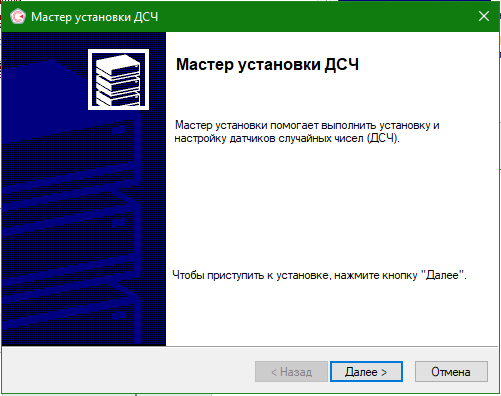

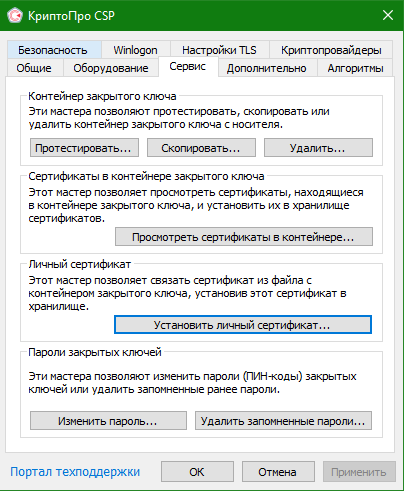

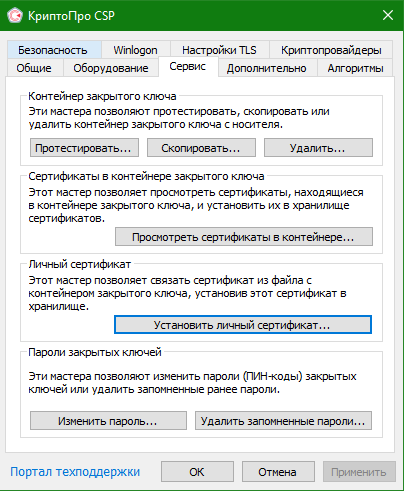

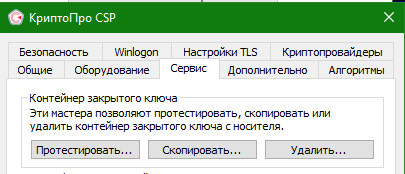

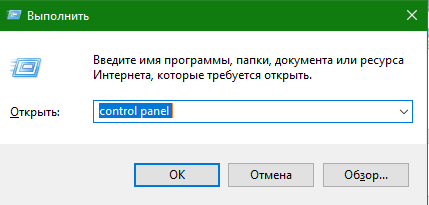

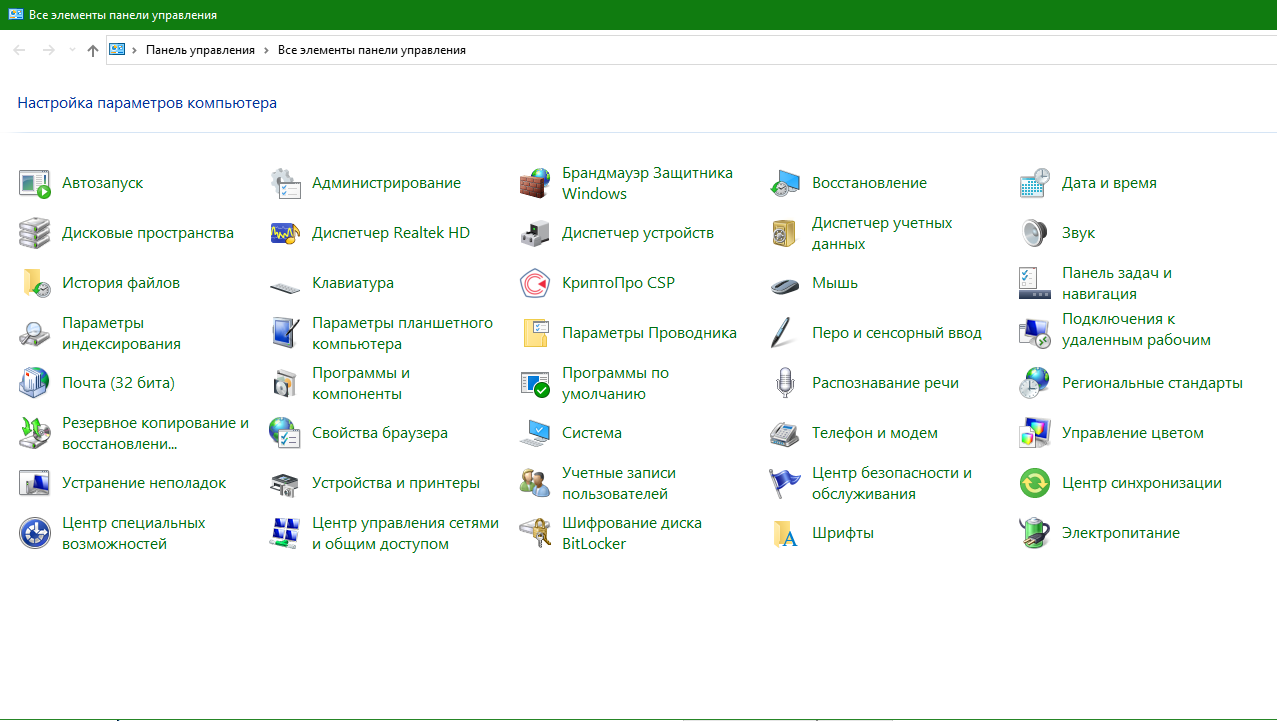

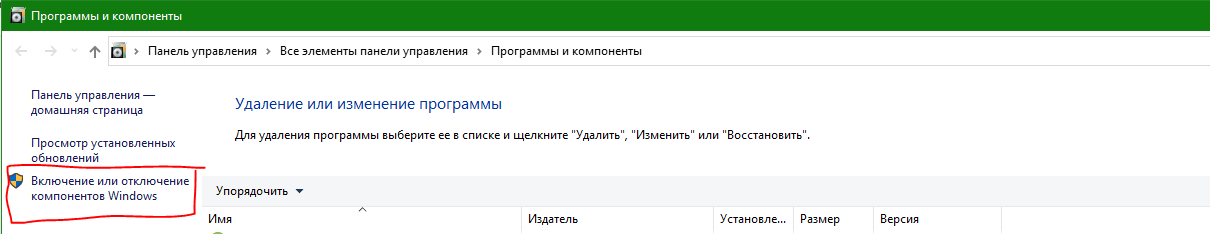

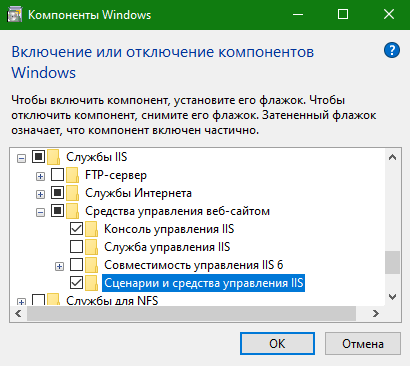

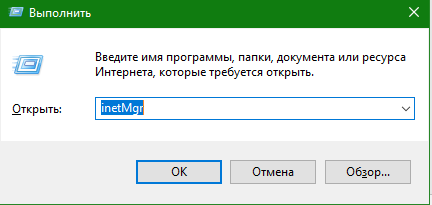

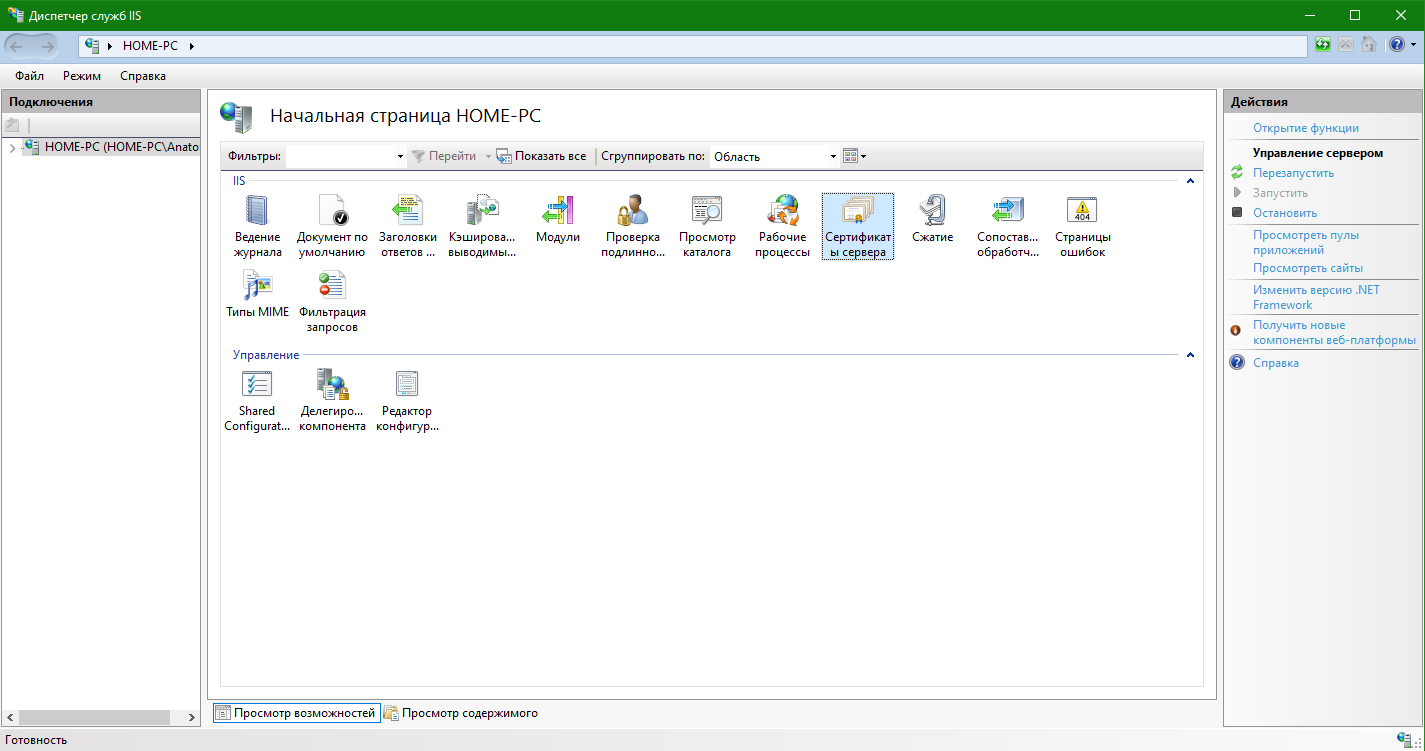

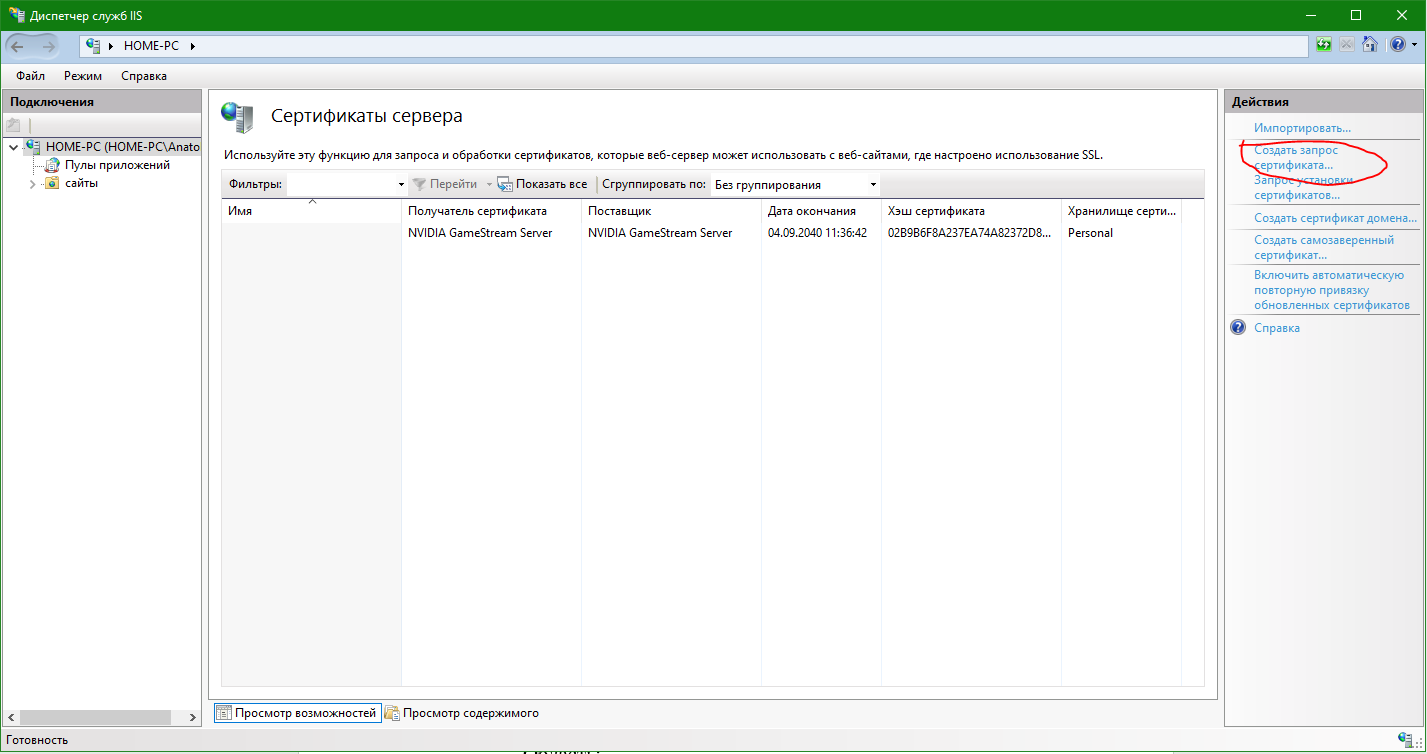

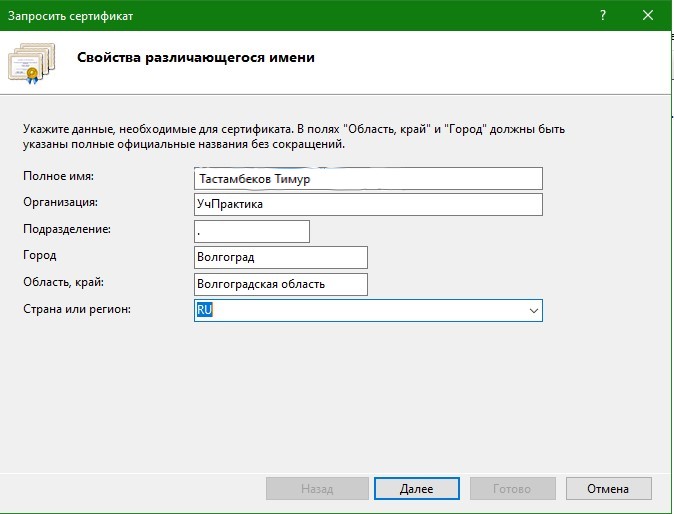

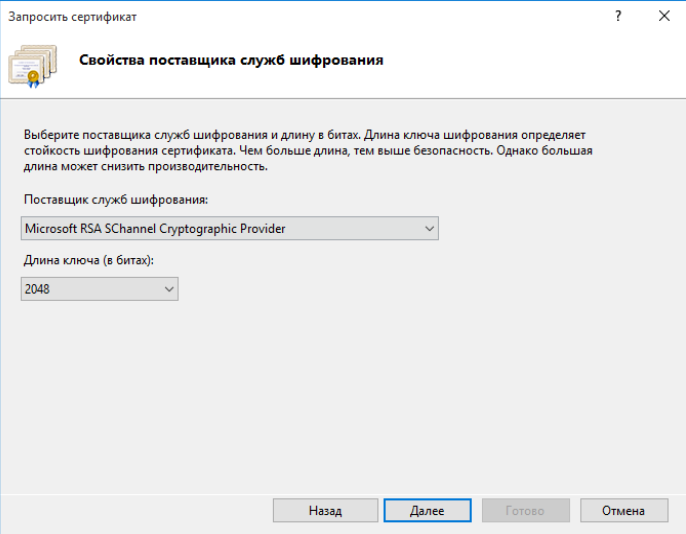

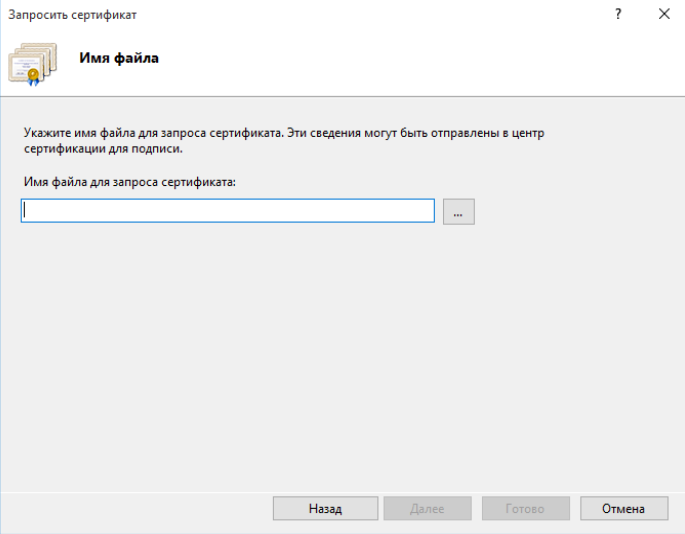

Практика 2 1. Определите для описанной ранее организации политику безопасности Необходимо создать надежные пароли с ограничением по количеству символов, каждая учетная запись должна получить свой идентификатор. Все субъекты системы присвоить уровень прозрачности, определяющий максимальное значение метки критичности объектов, к которым субъект имеет доступ.  2. В соответствии с заданной политикой безопасности задайте значения политик (минимум по 4 политики): 2. В соответствии с заданной политикой безопасности задайте значения политик (минимум по 4 политики):Локальная политика паролей Вести журнал паролей – Включено (3 пароля) Объяснение: Эта политика позволяет администраторам улучшать безопасность, гарантируя, что старые пароли не будут повторно использоваться постоянно. Максимальный срок действия паролей – 28 дней Пояснение: Этот параметр безопасности определяет период времени (в днях). В течении, которого можно использовать пароль. Минимальная длина пароля – 8 символов Пояснение: Этот параметр безопасности определяет минимальное количество знаков, которое должно содержаться в пароле пользователя. Хранить пароли, используя обратимое шифрование – Включен. Пояснение: Эта политика обеспечивает поддержку приложений, использующих протоколы, требующие знания пароля пользователя для проверки подлинности. Пароль должен отвечать требованиям сложности – Включен. Пояснение: При включении данной политики, пароли должны удовлетворять следующим минимальным требованиям… Л  окальная политика блокировки учетных записей окальная политика блокировки учетных записейОписывает параметры политики блокировки учетных записей и ссылки на сведения о каждом параметре политики.  Злоумышленник, пытающийся использовать несколько неудачных паролей при попытке войти в систему, может быть злоумышленником, который пытается определить пароль учетной записи с помощью проб и ошибок. Windows контроллеры домена отслеживают попытки логона, а контроллеры домена можно настроить для ответа на этот тип потенциальной атаки, отключив учетную запись в течение заданной период времени. Параметры политики блокировки учетных записей контролируют пороговое значение для этого ответа и действия, которые необходимо принять после того, как пороговое значение будет достигнуто. Злоумышленник, пытающийся использовать несколько неудачных паролей при попытке войти в систему, может быть злоумышленником, который пытается определить пароль учетной записи с помощью проб и ошибок. Windows контроллеры домена отслеживают попытки логона, а контроллеры домена можно настроить для ответа на этот тип потенциальной атаки, отключив учетную запись в течение заданной период времени. Параметры политики блокировки учетных записей контролируют пороговое значение для этого ответа и действия, которые необходимо принять после того, как пороговое значение будет достигнуто.Время до сброса счетчика блокировки – 45 мин. Пояснение: этот параметр определяет сколько минут должно пройти после неудачной попытки входа в систему. Пороговое значение блокировки – 5 ошибок входа в систему. Пояснение: Этот параметр определяет количество неудачных попыток входа в систему, приводящее к блокировке учетной записи пользователя. Продолжительность блокировки учетной записи – 45 мин. Пояснение: Этот параметр безопасности определяет количество минут, в течении которых учетная запись остается заблокированной до её автоматической разблокировки. Локальная политика назначения прав пользователей Назначение прав выполняется с помощью оснастки «Локальная политика безопасности» («Политика безопасности домена») — рис. 2.9. Права (привилегии) пользователя и группы представляют собой права субъектов на выполнение действий, относящихся к системе в целом, а не к отдельным ее объектам.  Назначение прав выполняется с помощью оснастки «Локальная политика безопасности» («Политика безопасности домена») — рис. 2.9. Права (привилегии) пользователя и группы представляют собой права субъектов на выполнение действий, относящихся к системе в целом, а не к отдельным ее объектам. Предоставляет обзор и ссылки на сведения о параметрах политики безопасности назначения прав пользователей, доступных в Windows. Права пользователей регулируют методы, с помощью которых пользователь может войти в систему. Права пользователей применяются на локальном уровне устройства и позволяют пользователям выполнять задачи на устройстве или в домене. Права пользователей включают права и разрешения логотипов. Управление правами logon, которому разрешено войти на устройство и как он может войти в систему. Разрешения на права пользователей контролируют доступ к компьютерным и доменным ресурсам и могут переопределять разрешения, заданные на определенных объектах. Права пользователей управляются в групповой политике в статье Назначение прав пользователей.  Параметр политики длительности блокировки учетной записи определяет количество минут, которые заблокированная учетная запись остается заблокированной до автоматического разблокирования. Доступный диапазон составляет от 1 до 99 999 минут. Значение 0 указывает, что учетная запись будет заблокирована до тех пор, пока администратор не разблокирует ее. Если порог блокировки учетной записи установлен на число больше нуля, продолжительность блокировки учетной записи должна быть больше или равна значению счетчика блокировки учетной записи сброса после. Этот параметр политики зависит **** от заданного параметра порогового значения блокировки учетной записи, и оно должно быть больше или равно значению, указанному для счетчика блокировки учетной записи Параметр политики длительности блокировки учетной записи определяет количество минут, которые заблокированная учетная запись остается заблокированной до автоматического разблокирования. Доступный диапазон составляет от 1 до 99 999 минут. Значение 0 указывает, что учетная запись будет заблокирована до тех пор, пока администратор не разблокирует ее. Если порог блокировки учетной записи установлен на число больше нуля, продолжительность блокировки учетной записи должна быть больше или равна значению счетчика блокировки учетной записи сброса после. Этот параметр политики зависит **** от заданного параметра порогового значения блокировки учетной записи, и оно должно быть больше или равно значению, указанному для счетчика блокировки учетной записи  сброса после параметра политики. сброса после параметра политики.Настройка квот памяти для процессаЭта привилегия определяет, кто может изменять максимальную память, которая может быть потребляема в процессе. Эта привилегия полезна для настройки системы на групповой или пользовательской основе. Это право пользователя определяется в объекте групповой политики контроллера домена по умолчанию и в локальной политике безопасности рабочих станций и серверов. Архивация файлов и каталогов – Администраторы, Операторы архива. Пояснение: Это право пользователя определяет, какие пользователи могут игнорировать разрешения для файлов, каталогов, реестра и других постоянных объектов с целью архивации. Доступ к компьютеру из сети – Администраторы, Операторы архива. Пояснение: Это право пользователя определяет пользователей и группы, которым разрешено подключаться к компьютеру по сети. Локальный вход в систему – Администраторы, Операторы архива, Пользователи. Пояснение: Определяет пользователей, которые могут входить на данный компьютер. Управление аудитом и журналом безопасности – Администраторы. Пояснение: Этот параметр безопасности определяет, какие пользователи могут указывать параметры аудита доступа к объектам для отдельных ресурсов, такие как файлы, объекты Active Directory и разделы реестра. Локальная политика параметров безопасности. Параметры политики безопасности — это правила, которые администраторы настраивают на компьютере или нескольких устройствах с целью защиты ресурсов на устройстве или сети. Расширение Параметры редактора локальной групповой политики позволяет определять конфигурации безопасности как часть объекта групповой политики (GPO). Описывает действия по настройке параметра политики безопасности на локальном устройстве, на устройстве, соединяемом с доменом, и на контроллере домена.  Интерактивный вход в систему: количество предыдущих подключений к кэшу – 25 входов в систему. Пояснение: Сведения о входе в системе каждого уникального пользователя кэшируются локально, чтобы обеспечить возможность входа в систему в случае отсутствия доступа к контроллеру домена во время последующих попыток входа. Интерактивный вход в систему: требовать смарт карту – включен. Пояснение: Этот параметр безопасности определяет, будет ли система требовать при входе смарт карту или иного физического ключа . Сетевой доступ: запретить анонимный доступ к именованным каналам и общим ресурсам – включен. Пояснение: Если этот параметр безопасности включен, он ограничивает анонимный доступ к общим ресурсам и именованным каналам в соответствии со значениями следующих параметров… Сервер сети Microsoft: время бездействия до приостановки сеанса – 35 мин. Пояснение: Этот параметр безопасности определяет продолжительность отрезка времени SMB-сеанса до его приостановки по причине неактивности. 3. Постройте шаблон безопасности для своей организации  С помощью оснастки "Шаблоны безопасности" можно создать политику безопасности для сети или компьютера с помощью шаблонов безопасности. Шаблон безопасности — это текстовый файл, который представляет конфигурацию безопасности. С помощью оснастки "Шаблоны безопасности" можно создать политику безопасности для сети или компьютера с помощью шаблонов безопасности. Шаблон безопасности — это текстовый файл, который представляет конфигурацию безопасности. Можно применить шаблон безопасности на локальном компьютере, импортировать шаблон безопасности в групповую политику или использовать шаблон безопасности для анализа безопасности.  Ж Ж урнал событий Виндовс (Windows) 10 — функция, позволяющая просматривать все действия, происходящие в ОС. Записываются сообщения, ошибки работы драйверов, приложений и программ в лог, который называется Журналом событий. урнал событий Виндовс (Windows) 10 — функция, позволяющая просматривать все действия, происходящие в ОС. Записываются сообщения, ошибки работы драйверов, приложений и программ в лог, который называется Журналом событий.Вы знаете, что ОС Windows оснащена функцией, которая регистрирует все что происходит за ПК. Записывает данные в Журнал событий, даже если пользователь ничего не делал. Консоль управления Microsoft Management Console (MMC) — это средство для открытия, создания и сохранения средств администрирования (называемых консолями MMC), которые управляют оборудованием, программными и сетевыми компонентами операционной системы MS Windows. Открыть «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter»; О  ткроется пустая консоль MMC. В меню «Консоль» выберираем команду «Добавить или удалить оснастку» В диалоге «Добавление и удаление оснасток» выбираем оснастку «Шаблоны безопасности» и нажимаем на кнопку «Добавить»; В диалоге «Добавление или удаление оснасток» нажимаем на кнопку «ОК». Практика 3 После установки СКЗИ КриптоПро CSP, необходимо его запустить от имени Администратора.  Для добавления считывателя требуется перейти во вкладку «Оборудование» и настроить «Считыватели закрытых ключей» (рис.1). Для добавления считывателя требуется перейти во вкладку «Оборудование» и настроить «Считыватели закрытых ключей» (рис.1).рис. 1 Оборудование. Считыватель закрытых ключей При нажатии кнопки «Добавить», открывается «Мастер установки считывателя». (рис. 2)  рис. 2 Мастер установки считывателя Далее необходимо выбрать считыватель и ввести желаемое имя, после чего будет произведено завершение работы мастера установки считывателя. После завершения установки рекомендуется перезагрузить компьютер. Для добавления носителя необходимо во вкладке «Оборудование» настроить параметр «Типы ключевых носителей». (рис. 3)  рис. 3 Оборудование. Типы ключевых носителей После нажатия на кнопку «Добавить», открывается «Мастер установки ключевого носителя». (рис. 4)  рис. 4 Мастер установки ключевого носителя  Для продолжения настройки необходимо выбрать ключевой носитель, который следует добавить, а также ввести желаемое имя для этого ключевого носителя. Затем последует завершение работы мастера установки ключевого носителя. Для продолжения настройки необходимо выбрать ключевой носитель, который следует добавить, а также ввести желаемое имя для этого ключевого носителя. Затем последует завершение работы мастера установки ключевого носителя.рис. 5 Оборудование. Датчики случайных чисел Далее необходимо добавить СДЧ. Для этого нужно во вкладке «Оборудование» настроить параметр «Датчики случайных чисел». (рис. 3) После нажатия на кнопку «Добавить», открывается «Мастер установки ДСЧ». (рис. 6)   рис. 6 Мастер установки ДСЧ Выполняя настройку, необходимо выбрать ДСЧ, который следует добавить и ввести желаемое имя. После завершения работы мастера установки ДСЧ рекомендуется перезагрузить копмьютер. Для установки личного сертификата пользователя, необходимо во вкладке «Сервис» перейти в отладку «Установить личный сертификат». (рис. 7)  рис. 7 Сервис. Личный сертификат Далее нужно ввести имя файла сертификата в появившемся окне и провести его настройку относительно Контейнера закрытого ключа. Д  ля произведения копирования сертификата необходимо выполнить действие «Скопировать» во вкладке «Сервис». (рис.8) рис. 8 Сервис. Контейнер закрытого ключа Для удаления сертификата используется действие «Удалить» в разделе «Контейнер закрытого ключа». (рис. 8) Для настройки IIS с указанием сертификата требуется выполнить следующие действия: Установить компоненты IIS, если не установлены: Нажмите сочетание клавиш Win+R и введите в появившемся окне Control panel, как показано на рис. 9.  рис. 9 окно «Выполнить» В результате чего откроется «панель управления Windows». Далее находим пункт «Программы и компоненты» (рис. 10)  рис. 10 Панель управления Windows В открывшемся окне выбираем «Включение или отключение компонентов Windows». (рис. 11)  рис. 11 Программы и компоненты Д  алее находим «Службы IIS». Устанавливаем флажок на «Службы и интернета», ставим галочку напротив «Сценарии и средства управления IIS» и нажимаем «ОК». (рис. 12) После чего произойдет установка IIS на Windows. рис. 12 Службы IIS После установки рекомендуется перезагрузить устройство. Открываем диспетчер IIS. Для этого используем сочетание клавиш Win+R и вводим inetMgr в появившемся окне, как показано на рис. 13.  рис. 13 Вызов диспетчера служб IIS В открывшейся оснастке находим «Сертификаты сервера» (рис. 14)  рис. 14 Сертификаты сервера В открывшемся окне, в области «Действия», выбираем опцию «Создать запрос сертификата». (рис. 14)  рис. 14 Создание запроса сертификата В окне параметров запроса заполните следующие поля (Рисунок 15): Полное имя - адрес ресурса; Организация;  Подразделение – не является обязательным для заполнения; Подразделение – не является обязательным для заполнения; Город; Область; Страна или регион - обозначение страны (на латинице); рис. 15 Свойства имени сертификата Далее выберите значение длины ключа - 2048 бит (рис. 16) р  ис. 16 Свойства поставщика служб шифрования  рис. 17 Путь к месту сохранения CSR запроса Таким образом мы настроили IIS с указанием сертификата Укажите место сохранения CSR запроса (рис 17). . |