Использование классических криптоалгоритмов подстановки и перестановки для защиты текстовой информации

Скачать 1.59 Mb. Скачать 1.59 Mb.

|

|

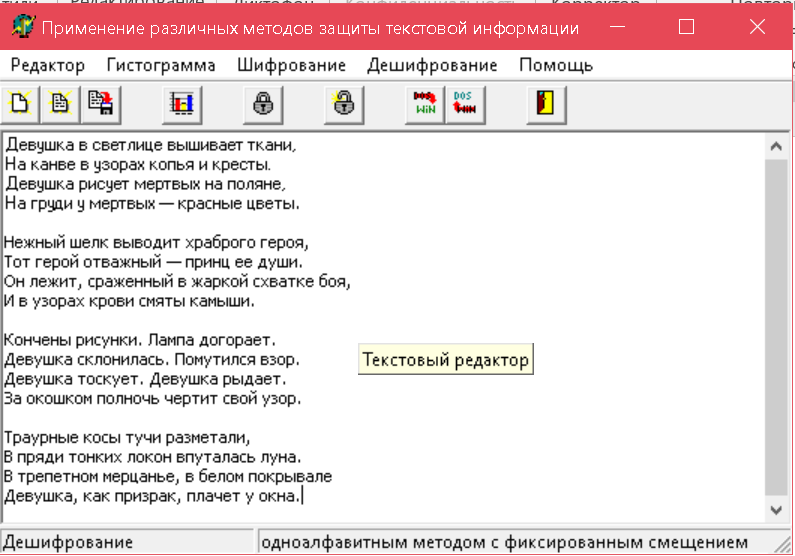

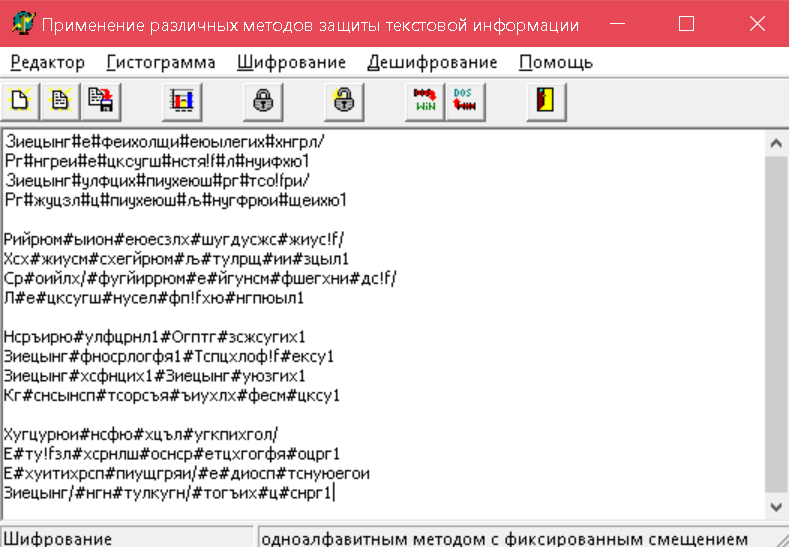

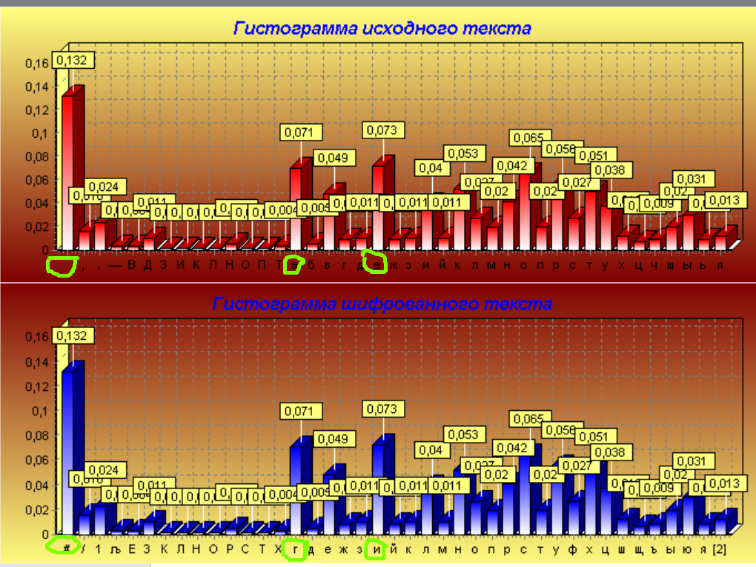

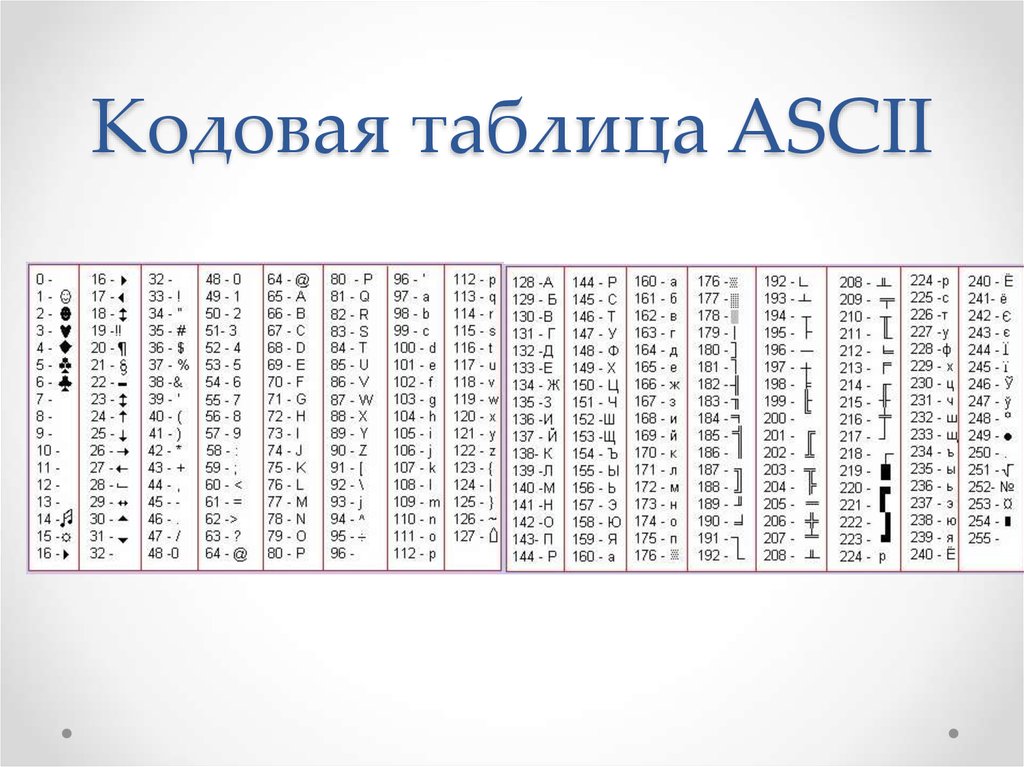

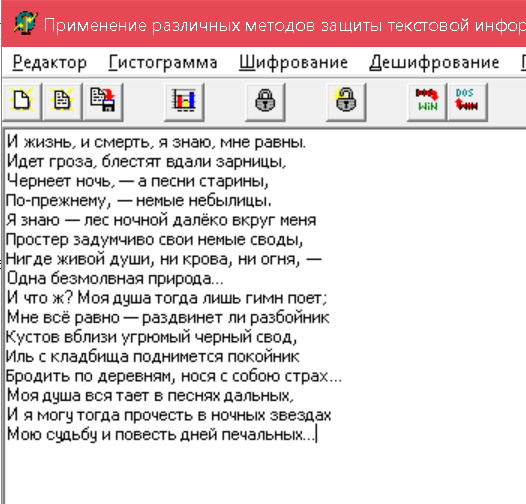

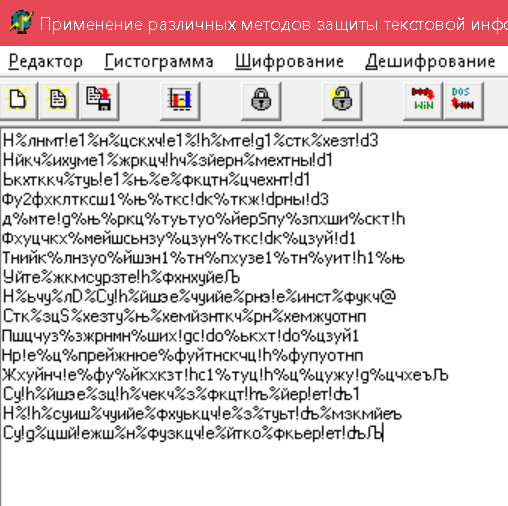

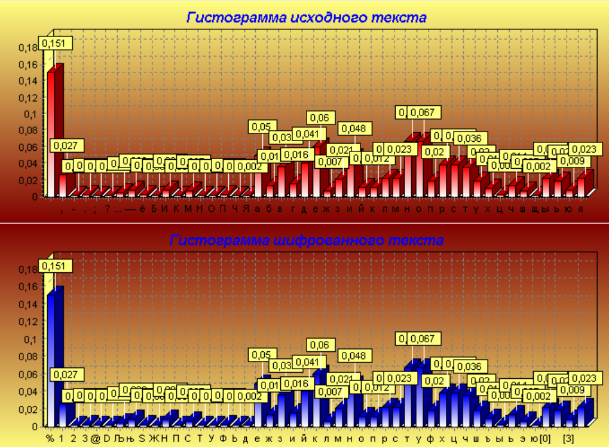

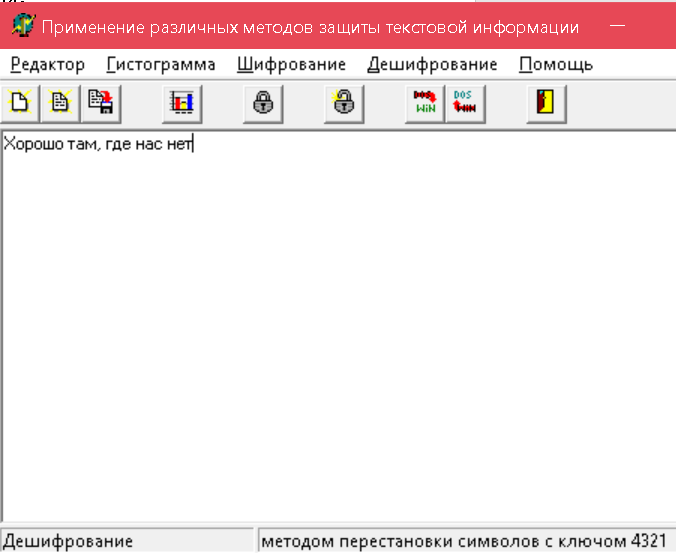

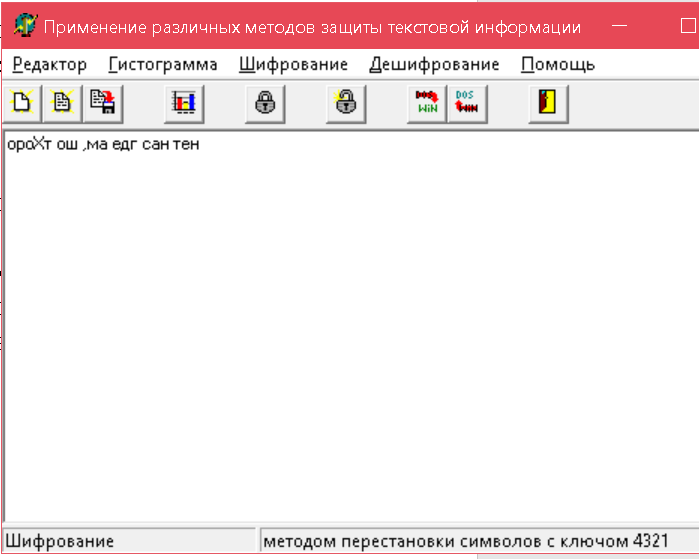

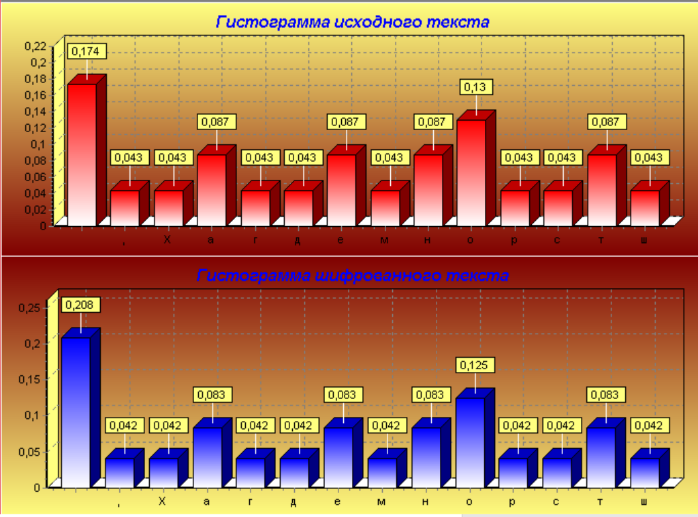

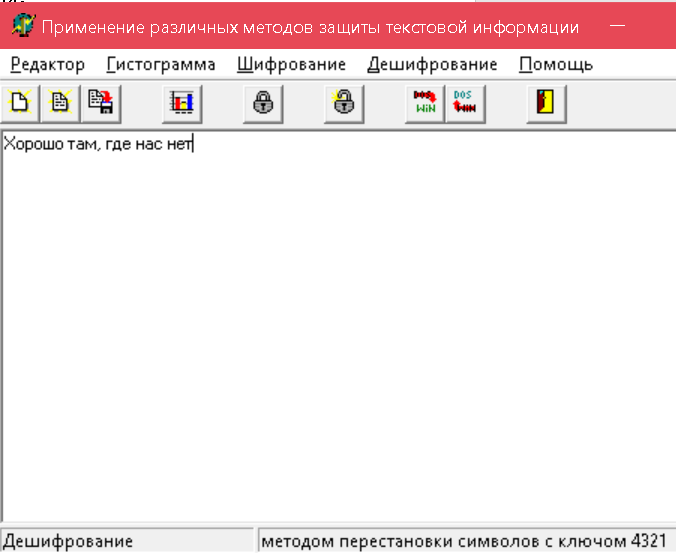

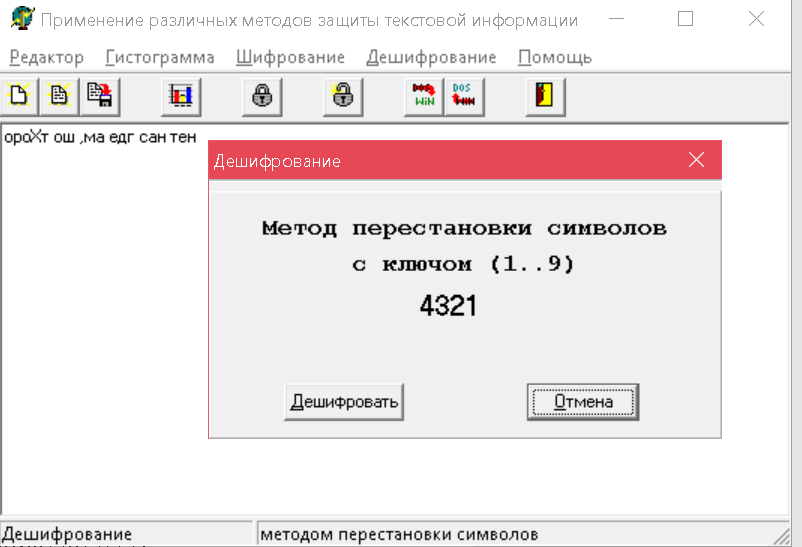

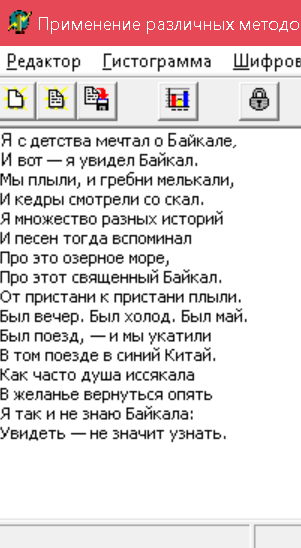

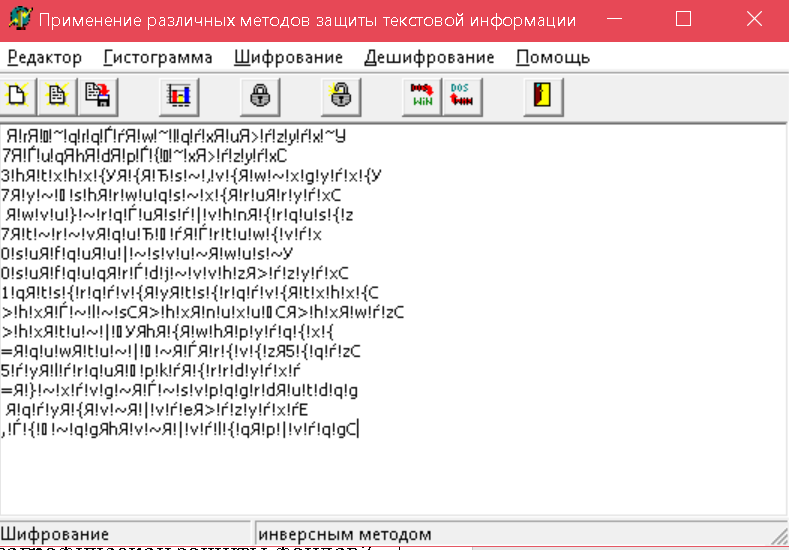

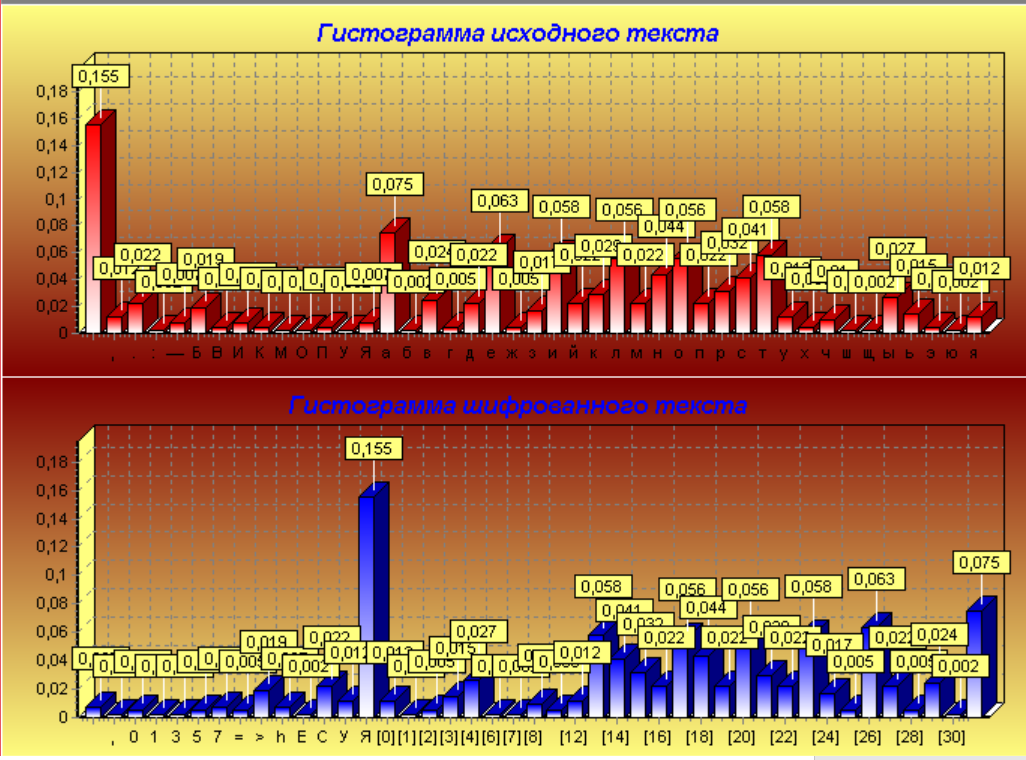

Отчет по лабораторной работе. Тема: Использование классических криптоалгоритмов подстановки и перестановки для защиты текстовой информации. Исполнитель: Рыбина Юлия Александровна Задание 1. Загрузка рандомного текста в окно редактора. Сохранение файла под названием «Стихотворение.txt».  2. Вызов меню «Шифрование» и выбор одноалфавитный метод (с фиксированным методом). Зашифрование текста  3. Вызов меню «Гистограмма». Выбор гистограммы исходного и зашифрованного текста. 4. Анализ гистограммы по наиболее встречающимся знакам. Также смотрим в таблицу ASCII. Гистограммы похожи частотой встречаемости некоторых символов. Например, пробел и #; а и г; е и и. Также гистограммы похожи количеством символов в изначальном и шифрованном тексте. Отличаются символами, которые показаны в гистограммах.   5. Нахождение смещения. В данном случае смещение идет на 3 позиции. Пробел (32) - #(35) а (160) – г (163) е (165) – и (168) 6. Процесс дешифрования. Записываем шифрованных текст. Находим по порядку каждый символ в таблице ASCII. Зная смещение, из кода ASCII символа вычитаем 3 и получаем дешифрованных символ. Расшифруем символы до «#» для примера: Зиецынг З (135) – Д (132) и (168) – е (165) е (165) – в (162) ц (230) – у (237) ы (235) – ш (232) н (173) – к (170) г (163) – а (160) и так далее… Задание 2. 1. Загрузка произвольного текста. Сохранение текста в файл под названием «Стихотворение 2.txt».  2. Зашифрование через меню «Шифрование», далее «одноалфавитное шифрование с заданным смещением».  3. Просмотрим гистограммы исходного текста и зашифрованного. Частота использования и количество символов совпадает. Отличаются сами символы.  Рассмотрим символы и найдем смещение для некоторых из них, пользуясь таблицей ASCII. о (174) – у (227) а (160) – е (165) р (224) – х (229) Делаем выводы, что смещение происходит на пять позиций вперед. 4. Дешифруем текст с помощью «одноалфавитного дешифрования с заданным смещением», где смещение равно 5. Задание 4. 1. Загрузим в окно редактора произвольный текст. Сохраним текст как файл «Цитата.txt».  2. Зашифруем текст методом перестановки символов.  3. Рассмотрим получившиеся гистограммы. С  имволы исходной гистограммы и шифрованной, а также количество совпадают. Частота использования символов в шифрованной гистограмме меньше, чем в исходной. имволы исходной гистограммы и шифрованной, а также количество совпадают. Частота использования символов в шифрованной гистограмме меньше, чем в исходной.  4. Сравним с помощью редактора исходный текст и зашифрованный. Постараемся определить закон шифрования. И    так, мы можем наблюдать некоторую закономерность. Для наглядности поделим текст по 4 символа. так, мы можем наблюдать некоторую закономерность. Для наглядности поделим текст по 4 символа.                                                             Символ, стоящий до шифрования на первой позиции, теперь занимает четвертую; символ, стоящий до шифрования на второй позиции, теперь стоит на 3 и т.д. Ключом является четыре цифры в последовательности 4321. Дешифруем с помощью программы.  Задание 4. 1. Загрузка произвольного текста. Сохранение текста в файл «Стихотворение 3.txt».  2. Шифрование текста инверсным методом.  3. Рассматриваем гистограммы исходного и шифрованного текста.  Совпадает количество и частота использования символов. Различаются символы. И произошло смещение столбцов гистограммы. 4. Найдем смещение для некоторых символов с помощью таблицы ASCII. Пробел (32) – Я(159) Запятая(44) – У(147) О(142) – 1(49) Так как мы не учитываем 64 кодировки ASCII по примечанию в условии («Примечание. При шифровании и дешифровании из таблицы кодировки не используются символы с кодами 176-223 и 240-255, то есть при ручной расшифровке эти символы следует пропускать и считать, что, например, символ Я имеет код 159, а 223, аналогично П не 175, а 239»), то для выполнения этого условия прибавим к изначальным кодировкам 64. Пробел (96) – Я(159) Запятая(108) – У(147) О(206) – 1(49) Теперь мы видим некоторую закономерность. Если из 255 вычесть кодировку исходного символа, то получится кодировка шифрованного символа. 255 – 96 = 159 255 – 108 = 147 255 – 206 = 49 Задание 5. Целесообразно ли повторно применять для уже зашифрованного текста: а) метод многоалфавитного шифрования; б) метод Цезаря? А) Целесообразно, это усложнит некоторые виды атак, например, атаку на открытый текст, и атаки, основанные на статистике. Б) Шифр Цезаря представляет простую подстановку, в которой каждый символ сообщения сдвигается вперёд на фиксированное число мест (Ключ). |