|

|

Материал Аудит. Использование компьютерных систем во всех сферах современной жизни, стремительное развитие сетевых технологий, помимо преимуществ, повлекли за собой появление большого ряда специфических проблем

Форма для руководящего комитета, служащая для определения требований к обеспечению безопасности и оценки факторов риска

Направление атаки

|

Возможные требования политик

|

Тип риска: утечка конфиденциальной информации, урон репутации компании, снижение работоспособности компании, трата ресурсов, финансовые потери

|

Уровень риска: 5 = высокий, 1 = низкий

|

Действие

|

|

Изложить политики защиты от угроз, основанных на методах социотехники, в письменной форме

|

|

|

|

|

Внести пункт о необходимости соблюдения политик в стандартный контракт с сотрудником

|

|

|

|

|

Внести пункт о необходимости соблюдения политик в стандартный контракт с подрядчиком

|

|

|

|

Сетевые атаки

|

|

|

|

|

Электронная почта

|

Принять политику, регламентирующую действия сотрудников при получении вложений конкретных типов

|

|

|

|

Интернет

|

Принять политику, регламентирующую использование Интернета

|

|

|

|

Всплывающие приложения

|

Включить в политику использования Интернета явные указания по поводу того, что следует делать при появлении всплывающих диалоговых окон

|

|

|

|

Служба мгновенного обмена сообщениями

|

Принять политику, определяющую поддерживаемые и допустимые клиентские программы мгновенного обмена сообщениями

|

|

|

|

Телефонные атаки

|

|

|

|

|

Корпоративная телефонная станция

|

Принять политику управления обслуживанием корпоративной телефонной станции

|

|

|

|

Служба поддержки

|

Принять политику, регламентирующую предоставление доступа к данным

|

|

|

|

Поиск информации в мусоре

|

|

|

|

|

Бумажный мусор

|

Принять политику утилизации бумажного мусора

|

|

|

|

|

Определить принципы использования мусорных контейнеров

|

|

|

|

Электронный мусор

|

Принять политику утилизации электронного мусора

|

|

|

|

Персональные подходы

|

|

|

|

|

Физическая безопасность

|

Принять политику работы с посетителями

|

|

|

|

Безопасность офисов

|

Принять политику управления идентификаторами и паролями пользователей, запрещающую, например, запись паролей на клейких листках, прикрепленных к монитору

|

|

|

|

Сотрудники, работающие дома

|

Принять политику использования мобильных компьютеров вне компании

|

|

|

|

Другие направления атак и

уязвимости, специфические для компании

|

|

|

|

|

Подрядчики, работающие на объектах компании

|

Принять политику проверки сотрудников сторонних фирм

|

|

|

|

Сотрудники каждого подразделения будут по-разному воспринимать риск, связанный с различными угрозами. Члены комитета по обеспечению безопасности должны учесть их мнения и прийти к согласию по поводу важности разных факторов риска.

Для получения дополнительной информации о методологиях и инструментах оценки риска обратитесь к документу «Руководство по оценке риска, связанного с обеспечением безопасности», расположенному по адресу http://go.microsoft.com/fwlink/?linkid=30794 (данная ссылка может указывать на содержимое полностью или частично на английском языке).

Социотехника и политики безопасности

Руководящие органы компании и представители ее ИТ-подразделения должны разработать эффективную политику безопасности и помочь реализовать ее в корпоративной среде. Иногда в политике безопасности основное внимание уделяется техническим средствам защиты, помогающим бороться с техническими же угрозами, примерами которых могут служить вирусы и черви. Эти средства ориентированы на защиту технических элементов среды, таких как файлы данных, приложения и операционные системы. Средства защиты от социотехнических угроз должны помогать отражать социотехнические атаки на сотрудников компании.

Для главных областей обеспечения безопасности и факторов риска руководящий комитет по обеспечению безопасности должен разработать документацию, регламентирующую соответствующие процедуры, процессы и бизнес-операции. В следующей таблице показано, как руководящий комитет по обеспечению безопасности с помощью заинтересованных сторон может определить документы, необходимые для поддержки политики безопасности.

Таблица 11.

Требования к процедурам и документации, определяемые руководящим комитетом

Требования политик

|

Требования к процедурам и документации

|

Дата выполнения действия

|

Изложить политики защиты от угроз, основанных на методах социотехники, в письменной форме

|

Отсутствуют

|

|

Внести пункт о необходимости соблюдения политик в стандартный контракт с сотрудником

|

1. Сформулировать новые контрактные требования (юридическая служба)

2. Определить новый формат контрактов, заключаемых с подрядчиками

|

|

Внести пункт о необходимости соблюдения политик в стандартный контракт с подрядчиком

|

1. Сформулировать новые контрактные требования (юридическая служба)

2. Определить новый формат контрактов, заключаемых с подрядчиками

|

|

Принять политику работы с посетителями

|

1. Разработать процедуру регистрации посетителей при входе на объект и выходе с него

2. Разработать процедуру сопровождения посетителей

|

|

Определить принципы использования мусорных контейнеров

|

1. Разработать процедуру утилизации бумажного мусора (см. данные)

2. Разработать процедуру утилизации электронного мусора (см. данные)

|

|

Принять политику, регламентирующую предоставление доступа к данным

|

|

|

Принять политику утилизации бумажного мусора

|

|

|

Принять политику утилизации электронного мусора

|

|

|

Включить в политику использования Интернета явные указания по поводу того, что следует делать при появлении всплывающих диалоговых окон

|

|

|

Принять политику управления идентификаторами и паролями пользователей, запрещающую, например, запись паролей на клейких листках, прикрепленных к монитору, и т. д.

|

|

|

Принять политику использования мобильных компьютеров вне компании

|

|

|

Принять политику разрешения проблем при подключении к приложениям партнеров (таким как банковские и финансовые приложения, системы управления закупками и материально-техническими запасами)

|

|

|

Как видите, такой список может оказаться в итоге довольно длинным. Чтобы ускорить его составление, можно воспользоваться помощью специалистов. Особое внимание руководящий комитет по обеспечению безопасности должен уделить приоритетным областям, определенным в ходе оценки риска.

3. Реализация мер защиты от угроз, основанных на методах социотехники

После того, как политика безопасности задокументирована и утверждена, нужно проинформировать о ней сотрудников и разъяснить им важность ее соблюдения. Технические средства защиты можно внедрить и без участия сотрудников, но при реализации мер защиты от социотехнических атак без поддержки сотрудников обойтись не удастся. Чтобы облегчить реализацию этих мер, нужно разработать для службы поддержки протоколы реагирования на инциденты.

Информирование

Ничто так не облегчает реализацию социотехнических элементов политики безопасности, как удачная кампания по информированию сотрудников. Конечно, такую кампанию тоже можно рассматривать как разновидность социотехники. В ходе ее реализации нужно позаботиться о том, чтобы сотрудники ознакомились с политикой безопасности, поняли, зачем она нужна, и запомнили, что нужно делать, заподозрив атаку. Ключевой элемент социотехнических атак — доверие. Чтобы злоумышленник добился своего, жертва должна ему доверять. Для защиты от таких атак нужно привить сотрудникам разумное скептическое отношение ко всему неожиданному и внушить им доверие к корпоративной службе технической поддержки.

Элементы кампании по информированию сотрудников зависят от того, как в организации принято сообщать информацию. Для информирования о политиках безопасности можно выбрать структурированные обучающие курсы, неформальные встречи, плакаты и другие средства. Чем убедительнее будут представлены политики, тем эффективнее пройдет их реализация. Начать кампанию по информированию о проблемах безопасности можно с крупного мероприятия, но не менее важно регулярно напоминать о них руководителям и сотрудникам. Обеспечение безопасности — задача всей компании, и к ее решению следует привлечь по возможности всех сотрудников. Постарайтесь учесть мнения представителей всех подразделений и пользователей разных категорий, особенно тех, которые работают вне офисов.

Управление инцидентами

Получив информацию о социотехнической атаке, сотрудники службы поддержки должны знать, как действовать в сложившейся ситуации. В политике безопасности должны быть определены протоколы реагирования, но один из принципов управления инцидентами заключается в том, что в ответ на атаку проводится дополнительный аудит безопасности. Направления атак изменяются, поэтому обеспечение безопасности — это путь, не имеющий конца.

Каждый инцидент предоставляет новую информацию для текущего аудита безопасности в соответствии с моделью реагирования на инциденты (см. рис. 8).

Рис. 8. Модель реагирования на инциденты

При регистрации инцидента руководящий комитет по обеспечению безопасности должен выяснить, представляет ли он для компании новую или измененную угрозу, и, опираясь на сделанные выводы, создать или обновить политики и процедуры. Все поправки, вносимые в политики безопасности, должны соответствовать корпоративным стандартам управления изменениями.

Для управления инцидентами служба поддержки должна использовать утвержденный протокол, регистрируя в нем следующую информацию:

Жертва атаки

Подразделение жертвы

Дата

Направление атаки

Описание атаки

Результат атаки

Последствия атаки

Рекомендации

Регистрация инцидентов позволяет определить шаблоны атак и улучшить защиту от будущих атак. Образец бланка отчета об инциденте можно найти в приложении 1.

Рекомендации по работе

При выполнении аудита безопасности не следует чересчур увлекаться защитой компании от всевозможных потенциальных угроз. Политика безопасности должна отражать главную цель любой коммерческой компании — получение прибыли. Если предполагаемые меры защиты компании отрицательно скажутся на ее прибыльности или конкурентоспособности, возможно, риск следует оценить заново. Необходимо найти баланс между обеспечением безопасности и удобством и эффективностью работы.

С другой стороны, важно понимать, что репутация компании, уделяющей большое внимание безопасности, также обеспечивает коммерческие преимущества. Это не только отпугивает злоумышленников, но и вызывает доверие к компании у ее клиентов и партнеров.

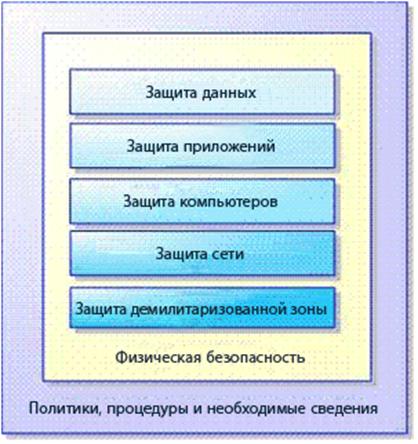

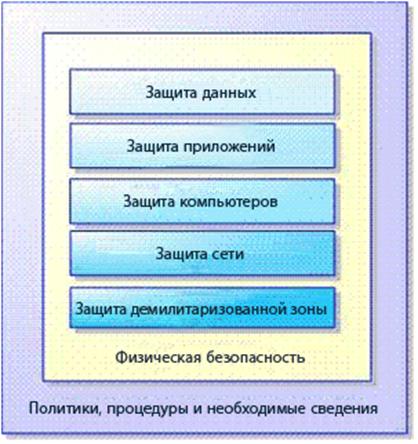

Социотехника и комплексная многоуровневая модель обеспечения безопасности

В комплексной многоуровневой модели обеспечения безопасности решения для защиты компьютерных систем классифицируются в соответствии с направлениями атак — слабостями, которые злоумышленники могут использовать для реализации угроз. Ниже перечислены некоторые направления атак.

Политики, процедуры и информированность сотрудников. Выраженные в письменной форме правила, регламентирующие управление всеми аспектами обеспечения безопасности, и образовательные программы, помогающие сотрудникам понять эти правила и соблюдать их.

Физическая безопасность. Барьеры, ограничивающие доступ в здания компании и к корпоративным ресурсам. Не забывайте про ресурсы компании; например, мусорные контейнеры, расположенные вне территории компании, физически не защищены.

Данные. Деловая информация: учетные записи, почтовая корреспонденция и т. д. При анализе угроз, связанных с использованием социотехники, и планировании мер по защите данных нужно определить принципы обращения с бумажными и электронными носителями данных.

Приложения. Программы, запускаемые пользователями. Для защиты среды необходимо учесть, как злоумышленники, применяющие методы социотехники, могут использовать в своих целях почтовые программы, службы мгновенной передачи сообщений и другие приложения.

Компьютеры. Серверы и клиентские системы, используемые в организации. Защитите пользователей от прямых атак на их компьютеры, определив строгие принципы, указывающие, какие программы можно использовать на корпоративных компьютерах и как следует управлять такими средствами обеспечения безопасности, как идентификаторы пользователей и пароли.

Внутренняя сеть. Сеть, посредством которой взаимодействуют корпоративные системы. Она может быть локальной, глобальной или беспроводной. В последние годы из-за роста популярности методов удаленной работы границы внутренних сетей стали во многом условными. Сотрудникам компании нужно разъяснить, что они должны делать для организации безопасной работы в любой сетевой среде.

Периметр сети. Граница между внутренними сетями компании и внешними, такими как Интернет или сети партнерских организаций, возможно, входящие в экстрасеть. Используя методы социотехники, злоумышленники часто пытаются проникнуть через периметр сети, чтобы получить возможность проведения атак на данные, приложения и компьютеры во внутренней сети.

Рис. 9. Комплексная модель обеспечения безопасности

При разработке средств защиты комплексная модель обеспечения безопасности поможет лучше представить области бизнеса, которые подвергаются угрозам. Она охватывает не только социотехнические угрозы, но средства защиты от угроз этого рода должны быть реализованы на каждом уровне модели.

Самыми общими средствами защиты в этой модели являются политики безопасности, процедуры и информирование персонала. Они ориентированы на сотрудников организации и определяют, кто, что, когда и почему должен делать. Остальные уровни позволяют настроить средства обеспечения безопасности в соответствии со специфическими требованиями, но главным фактором защиты ИТ-среды все равно является структурированный набор правил, известных всем сотрудникам организации.

Для получения дополнительной информации о комплексной модели обеспечения безопасности обратитесь к статье «Техническое руководство по организации системы безопасности» в журнале Microsoft TechNet по адресу http://go.microsoft.com/fwlink/?linkid=37696.

Приложение 1.

Политика защиты от угроз, связанных с использованием социотехники: контрольные списки

В данном документе представлены несколько таблиц, служащих для учета уязвимостей для атак, основанных на социотехнике, и определения требований политики обеспечения безопасности. В этом приложении приводятся их шаблоны, которые можно копировать и использовать в реальных условиях.

Уязвимости корпоративной среды, допускающие проведение атак, основанных на методах социотехники

Направление атаки

|

Нынешнее положение дел

|

Комментарии

|

Сетевые атаки

|

|

|

Электронная почта

|

|

|

Интернет

|

|

|

Всплывающие приложения

|

|

|

Служба мгновенного обмена сообщениями

|

|

|

Телефонные атаки

|

|

|

Корпоративная телефонная станция

|

|

|

Служба поддержки

|

|

|

Поиск информации в мусоре

|

|

|

Внутренний мусор

|

|

|

Внешний мусор

|

|

|

Персональные подходы

|

|

|

Физическая безопасность

|

|

|

Безопасность офисов

|

|

|

Другие направления атак и уязвимости, специфические для компании

|

|

|

|

|

|

Форма для руководящего комитета, служащая для определения требований к обеспечению безопасности и оценки факторов риска

Направление атаки

|

Возможные требования политик

|

Тип риска: утечка конфиденциальной информации, урон репутации компании, снижение работоспособности компании, трата ресурсов, финансовые потери

|

Уровень риска: 5 = высокий, 1 = низкий

|

Действие

|

Сетевые атаки

|

|

|

|

|

|

|

|

|

|

Телефонные атаки

|

|

|

|

|

|

|

|

|

|

Поиск информации в мусоре

|

|

|

|

|

|

|

|

|

|

Персональные подходы

|

|

|

|

|

|

|

|

|

|

Другие направления атак и

уязвимости, специфические для компании

|

|

|

|

|

|

|

|

|

|

Требования к процедурам и документации, определяемые руководящим комитетом

Требования политик

|

Требования к процедурам и документации

|

Дата выполнения действия

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Реализация политики безопасности: контрольный список

Действие

|

Описание

|

Дата выполнения действия

|

Разработка политик защиты от сетевых угроз

|

|

|

Разработка политик обеспечения физической безопасности

|

|

|

Разработка политик защиты от угроз, связанных с использованием телефонных технологий

|

|

|

Разработка политик безопасности, регламентирующих утилизацию мусора

|

|

|

Разработка политик, регламентирующих безопасную работу службы поддержки

|

|

|

Разработка модели реагирования на инциденты

|

|

|

Разработка кампании по информированию сотрудников об угрозах

|

|

|

...

|

|

|

Отчет об инциденте

Представитель службы поддержки

|

|

Жертва атаки

|

|

Подразделение жертвы

|

|

Дата

|

|

Направление атаки

|

|

Описание атаки

|

|

Результат атаки

|

|

Последствия атаки

|

|

Рекомендации

|

|

Глоссарий

Термин

|

Определение

|

Доступ

|

В контексте конфиденциальности под доступом понимают имеющуюся у пользователя возможность просматривать и изменять свои личные данные, а также проверять их правильность и полноту. Управление доступом входит в «Принципы добросовестного использования информации».

|

Антивирусное программное обеспечение

|

Приложения, которые осуществляют поиск вирусов, червей и других вредоносных программ и предпринимают при их обнаружении соответствующие меры. В число возможных мер входит блокировка зараженных файлов, очистка зараженных файлов или компьютеров и уведомление пользователя об обнаружении зараженной программы.

|

Атака

|

Умышленная попытка нарушить безопасность компьютерной системы или лишить других пользователей возможности работать с ней.

|

Проверка подлинности

|

Процесс проверки учетных данных пользователя, компьютерного процесса или устройства. Для проверки подлинности необходимо, чтобы пользователи, процессы и устройства предоставляли данные, подтверждающие, что они являются теми, за кого себя выдают. В качестве учетных данных часто используются цифровые подписи, смарт-карты, биометрические данные и сочетания имени пользователя и пароля.

|

Авторизация

|

Процесс предоставления пользователю, компьютерному процессу или устройству доступа к некоторым данным, службам или функциям. При авторизации используются учетные данные запросившего доступ пользователя, компьютерного процесса или устройства, прошедшие проверку подлинности.

|

Управление изменениями

|

Процесс управления изменениями с использованием проверенных методов с целью предотвращения ошибок и сведения к минимуму влияния изменений.

|

Компьютерная безопасность

|

Защита информационных активов с использованием технологий и процессов, а также за счет обучения.

|

Взломщик

|

Правонарушитель, обычно получающий несанкционированный доступ к компьютерной системе с использованием технических средств, а не методов социотехники.

|

Загрузка

|

Передача копии файла с удаленного компьютера на компьютер, который запросил эти данные, выполняемая с помощью модема или через сеть.

|

Экстрасеть

|

Расширение интрасети организации, облегчающее взаимодействие с ее доверенными партнерами. Экстрасеть обеспечивает доверенным партнерам организации ограниченный доступ к ее внутренним деловым данным.

|

Брандмауэр

|

Решение для обеспечения безопасности, которое отделяет одну часть сети от другой, пропуская через себя только разрешенные данные, соответствующие требованиям правил фильтрации трафика.

|

Вредоносные программы

|

Программы, которые при запуске выполняют действия, помогающие атакующему осуществить его злые намерения. Примерами таких программ могут служить вирусы, черви и «троянские кони».

|

Сетевой вход в систему

|

Процесс входа в компьютерную систему через сеть. Как правило, при этом пользователь сначала входит в локальную систему, после чего вводит учетные данные, необходимые для входа на сервер или другой компьютер сети, который ему разрешено использовать.

|

Пароль

|

Строка знаков, вводимая пользователем для подтверждения своей подлинности при входе в сеть или локальную систему. См. также «Надежный пароль».

|

Разрешения

|

Права на выполнение операций над тем или иным общим ресурсом, таким как файл, каталог или принтер. Разрешения предоставляются администратором отдельным учетным записям пользователей или административным группам.

|

ПИН-код

|

Секретный идентификационный код, аналогичный паролю и назначаемый авторизованному пользователю. ПИН-код используется для открытия доступа к функциям, которые должны быть доступны только авторизованному пользователю (например, при доступе к банковскому счету с помощью кредитной карты).

|

Личные данные

|

Любая информация о конкретном человеке или человеке, которого можно идентифицировать. Личные данные могут включать имя и фамилию, страну, физический адрес, адрес электронной почты, номер кредитной карты, номер социального страхования, государственный идентификационный номер, IP-адрес и любой уникальный идентификатор, связанный с личными данными в другой системе. Личные данные называют также личной информацией.

|

Личная информация

|

См. личные данные

|

Телефонный взломщик (фрикер)

|

Злоумышленник, незаконно использующий частные телефонные станции для телефонных звонков.

|

Фишер

|

Злоумышленник (или используемый им веб-узел), обманным путем выведывающий у пользователей личную информацию, такую как пароли и номера кредитных карт. Как правило, для этого фишер с помощью писем или рекламных объявлений завлекает пользователей на свои веб-узлы, на которых под тем или иным предлогом у них запрашивается личная информация.

|

Физическая уязвимость

|

Неспособность обеспечить физическую защиту компьютера, например оставление рабочей станции без присмотра в месте, доступном неавторизованным пользователям.

|

Конфиденциальность

|

Имеющийся у пользователя контроль над сбором, использованием и распространением его личной информации.

|

Уязвимость в системе безопасности

|

Уязвимость в программном обеспечении, которая может быть устранена путем установки обновления Microsoft или рассматривается в бюллетене безопасности Microsoft.

|

Нежелательная почта

|

Незатребованные коммерческие сообщения электронной почты.

|

Подделка данных

|

Попытка произвести впечатление, что операция была выполнена другим пользователем.

|

Программы-шпионы

|

Программы, показывающие рекламу (всплывающие рекламные окна), собирающие личные данные или без подтверждения пользователя изменяющие настройки компьютера.

|

Надежный пароль

|

Пароль, обеспечивающий эффективную защиту от несанкционированного доступа к ресурсу. Надежный пароль не должен содержать имя учетной записи пользователя или его часть и должен включать не менее шести знаков, относящихся как минимум к трем из следующих четырех категорий: буквы верхнего регистра, буквы нижнего регистра, цифры и имеющиеся на клавиатуре знаки, такие как !, @ и #.

|

Троянская программа

|

Программа, которая производит впечатление полезной или безвредной, но на самом деле содержит скрытый код, использующий уязвимость компьютера или наносящий ущерб. Троянские программы чаще всего доставляются пользователям в электронных письмах с неверным описанием их функций и предназначения. Другое название — троянский код.

|

Обновление

|

Программный пакет, заменяющий более старую версию приложения. В ходе обновления ПО данные и настройки пользователей обычно сохраняются и остаются неизменными.

|

Идентификатор пользователя

|

Уникальное имя, с помощью которого пользователь может войти в компьютерную систему.

|

Вирус

|

Код, в который специально заложена возможность самовоспроизведения. Вирусы распространяются с одного компьютера на другой, присоединяясь к программе-носителю. Вирусы могут повреждать аппаратные средства, программное обеспечение и данные. Сравните с вирусом-червем. См. также определение, предложенное организацией Virus Info Alliance (f-secure.com).

|

Уязвимость

|

Любой изъян в защите, административный или физический процесс или акт, делающий возможной атаку на компьютер.

|

Вирус-червь

|

Вредоносный код с возможностью самовоспроизведения, способный автоматически распространяться с одного компьютера на другой по сетевым соединениям. Червь может выполнять вредоносные действия, например потреблять сетевые ресурсы или ресурсы локального компьютера, порой приводя к возникновению атаки вида «отказ в обслуживании». Сравните с вирусом.

|

|

|

|

Скачать 3.84 Mb.

Скачать 3.84 Mb.