Материал Аудит. Использование компьютерных систем во всех сферах современной жизни, стремительное развитие сетевых технологий, помимо преимуществ, повлекли за собой появление большого ряда специфических проблем

Скачать 3.84 Mb. Скачать 3.84 Mb.

|

|

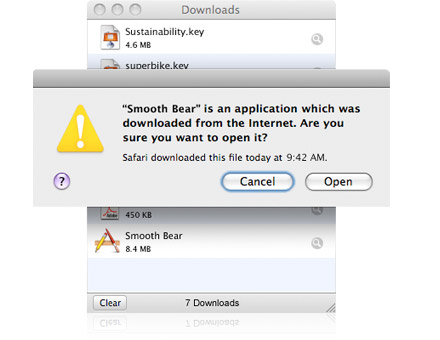

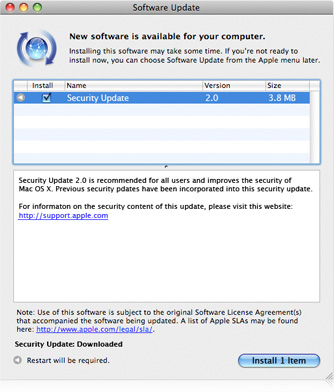

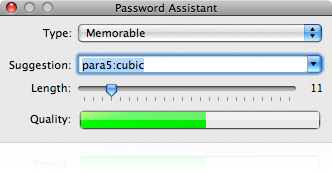

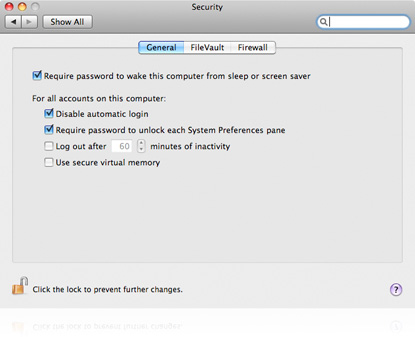

Тема 8. MAC OS X – БЕЗОПАСНОСТЬ Компьютер Mac неуязвим для вирусов, атакующих PC. А встроенные функции безопасности обеспечивают защиту от других видов вредоносного ПО, не мешая вам постоянными сообщениями и отчётами системы безопасности. 1. Защита от вирусов и вредоносного ПО Без лишних усилий с вашей стороны Mac OS X обеспечивает многослойную систему защиты от вирусов и других вредоносных программ. Например, система обеспечивает защиту ваших программ от хакеров с помощью метода под названием «песочница», который ограничивает возможные действия вредоносных программ на вашем Mac, их доступ к вашим файлам и запуск ими других программ. Среди других автоматических функций безопасности — случайное перемещение системных библиотек, не позволяющее вредоносным командам достичь своей цели, а также функция отключения выполнения, защищающая от атак память Mac. 64-разрядные приложения Snow Leopard более устойчивы к атакам хакеров и вредоносного ПО, чем 32-разрядные версии: в них встроены более совершенные технологии выявления вредоносного кода.  2. Всегда на страже Безобидные на вид файлы, загружаемые из Интернета, могут содержать вредоносные программы. Именно поэтому файлы, загружаемые через Safari, Mail и iChat, проверяются на предмет наличия в них опасных программ. При обнаружении угрозы Mac OS X уведомляет о ней, а затем предупреждает при первом открытии приложения. Вы сами решаете, открыть приложение или отказаться от этого. Mac OS X может также использовать цифровые подписи, чтобы установить, было ли приложение изменено с момента своего создания.  3. Автоматическое обновление При возникновении угрозы безопасности Apple реагирует моментально, позволяя автоматически загрузить и установить одним нажатием программные обновления для обеспечения безопасности. Для упреждающей идентификации и быстрого устранения уязвимостей операционной системы компания Apple сотрудничает с сообществом аварийного реагирования, в том числе с форумом FIRST, объединяющим группы реагирования на нарушения информационной безопасности, а также с группой защиты FreeBSD. Кроме того, Apple тесно взаимодействует с такими организациями как CERT/CC (Координационный центр группы компьютерной «скорой помощи»).  4. Легкая настройка В Mac OS X можно легко настраивать и использовать функции защиты. Например, для настройки безопасного обмена файлами нужно выполнить всего лишь несколько действий в Системных настройках. FileVault позволяет шифровать все файлы в вашей домашней папке — для этого достаточно сделать пару нажатий мышью и выбрать пароль. Межсетевой экран предварительно настроен на блокировку сетевых вторжений, но вы можете легко внести любые изменения в настройки.  5. Установите родительский контроль Все родители хотят быть уверены, что работа на компьютере приносит их детям только пользу. Mac OS X присмотрит за ними, когда вы не можете сделать это сами. Настроив функции Родительского контроля, вы сможете контролировать, сколько времени дети проводят за компьютером, на какие сайты они заходят и с кем общаются.   6. Не попадитесь на удочку Фишинг — это форма мошенничества, при которой злоумышленники пытаются заполучить ценную информацию, например, имена пользователей, пароли и данные кредитных карт. Для этого они создают поддельные веб-сайты, которые выглядят как реальные сайты компаний. Технология защиты от фишинга в Safari предотвращает подобное мошенничество, выявляя ложные веб-сайты. При посещении подозрительного сайта Safari блокирует эту страницу и выдаёт предупреждение.  7. Безопасные путешествия по Сети Mac OS X позволяет безопасно работать в Сети — проверяете ли вы свой банковский счёт, отправляете конфиденциальное сообщение или обмениваетесь файлами с друзьями и коллегами. Например, функция Ассистент пароля позволяет заблокировать доступ похитителям личных данных, а встроенные технологии шифрования защищают личную информацию и обеспечивают безопасное общение.  8. Безопасность, которая не надоедает Вашей работе в Mac OS X не будут мешать постоянные сообщения и отчёты системы безопасности. Каждый Mac поставляется в защищённой конфигурации, поэтому вам не нужно вникать в сложные настройки. Просто включите свой Mac и начните работу. Когда потребуется ваше участие, он даст вам знать. А если потребуется изменить конфигурацию защиты, просто откройте Системные настройки и внесите необходимые поправки.  9. Совет по безопасности Каждый новый Mac имеет встроенные технологии, обеспечивающие защиту от вредоносных программ и внешних угроз. Однако, поскольку ни одна система не защищена от всех угроз на 100%, антивирусная программа может обеспечить дополнительную защиту. Вот несколько способов обеспечить максимальную безопасность вашей информации: Загружайте файлы только с проверенных, известных вам сайтов. Используйте FileVault для шифрования самых ценных документов. Контролируйте доступ к своему Mac, блокируя экран при бездействии. Безопасно удаляйте устаревшие ценные файлы с помощью команды «Очистить Корзину необратимо». Список использованных источников

Аннотация Предметом изучения является технология, методы и средства информационной безопасности в операционных системах и базах данных. Объектом изучения выступает информационная безопасность операционных систем и баз данных в информационных системах. Место дисциплины в учебном процессе Университета. Настоящая дисциплина включена в учебные планы по программам подготовки бакалавров по направлению «Информационные системы и технологии». Для изучения дисциплины требуются знания и навыки студентов по следующим курсам: Аппаратное обеспечение вычислительных систем. Управление данными. Инфокоммуникационные системы и сети. Информационная безопасность и защита информации. Цель и задачи дисциплины. Целью дисциплины «Безопасность операционных систем и баз данных» является формирование у студентов базовых навыков по применению методов защиты операционных систем и баз данных, дать студентам знания: различных аспектов, связанных с обеспечением безопасности операционных систем и баз данных, механизмов и сервисов безопасности компьютерных систем. Прикладной задачейявляется: раскрытие терминологического аппарата по безопасности операционных систем, общих принципов защиты операционных систем; представление о возможных угрозах операционным системам; изучение нормативных требований и руководящих документов по обеспечению безопасности операционных систем; обучение методикам проведения мероприятий защиты операционных систем; раскрытие терминологического аппарата по безопасности систем баз данных, принципов защиты баз данных; представление о возможных угрозах системам баз данных; изучение нормативных требований к обеспечению безопасности систем баз данных; обучение методикам проведения мероприятий по защите систем баз данных. Компетенции, формируемые в результате освоения учебной дисциплины Процесс изучения дисциплины направлен на формирование профессиональных компетенций (ПК), предусмотренных Федеральным государственным образовательным стандартом высшего профессионального образования по направлению подготовки 230400.62 «Информационные системы и технологии» (квалификация (степень) «бакалавр»): способность проводить оценку производственных и непроизводственных затрат на обеспечение качества объекта проектирования (ПК-21); способность оформлять полученные рабочие результаты в виде презентаций, научно-технических отчетов, статей и докладов на научно-технических конференциях (ПК-27); готовность обеспечивать безопасность и целостность данных информационных систем и технологий (ПК-33). В результате освоения дисциплины студент должен демонстрировать следующие результаты образования: Знать: основные определения и положения безопасности операционных систем; классификацию угроз и уязвимостей существующим операционным системам; основные защитные механизмы операционных систем; программно-аппаратные средства защиты операционных систем; встроенные механизмы защиты современных операционных систем; добавочные средства защиты информации для операционных систем; руководящие документы, регламентирующие безопасность операционных систем; основные определения и положения безопасности систем баз данных; классификацию угроз и уязвимостей системам баз данных; основные защитные механизмы систем баз данных; руководящие документы по обеспечению безопасности систем баз данных и возможности по безопасности баз данных основных производителей. Уметь: четко классифицировать угрозы безопасности операционным системам; описать процесс принятия решения при выборе технологии; разрабатывать и внедрять модели обеспечения безопасности операционным системам; проводить протоколирование и аудитбезопасности операционных систем; спроектировать комплексную систему безопасности; четко классифицировать угрозы безопасности системам баз данных; разрабатывать и внедрять модели обеспечения безопасности системам баз данных; проводить протоколирование и аудитбезопасности систем баз данных. Приобрести навыки: практической работы со специализированным, прикладным программным обеспечением безопасности операционных систем; применение стандартов и разработки политики безопасности операционных систем; оценки безопасности операционных систем; подбора экспертных систем для решения различных задач; практической работы со специализированным программным обеспечением безопасности систем баз данных; применение стандартов и разработки политики безопасности систем баз данных; оценки безопасности систем баз данных. |