Отчет по лабораторной работе КЗИ. отчет. Исследование и сравнение стойкости различных методов на основе атак путем перебора всех возможных ключей

Скачать 1 Mb. Скачать 1 Mb.

|

|

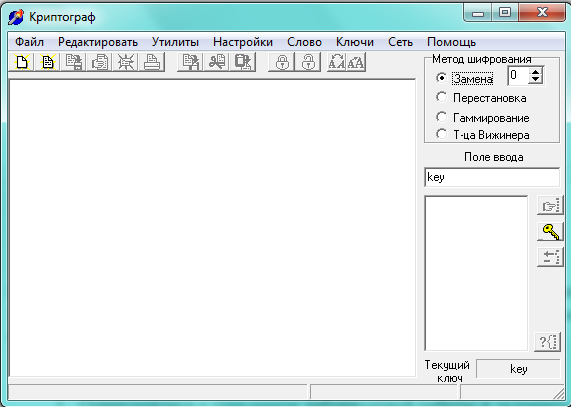

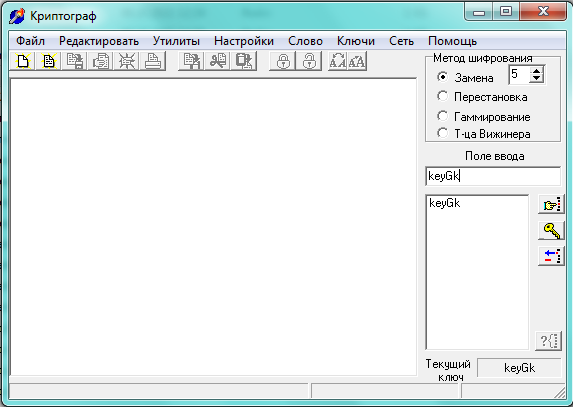

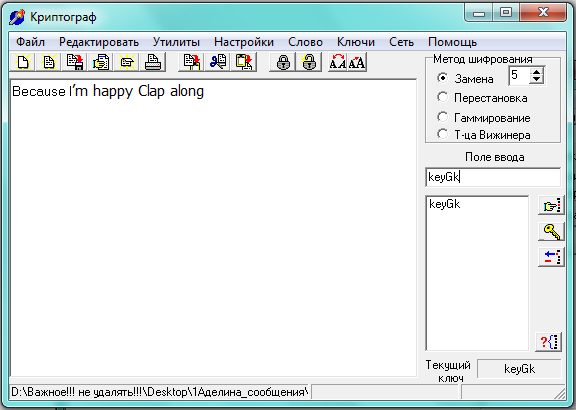

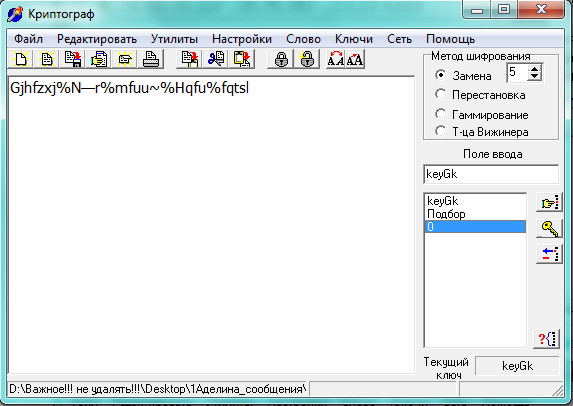

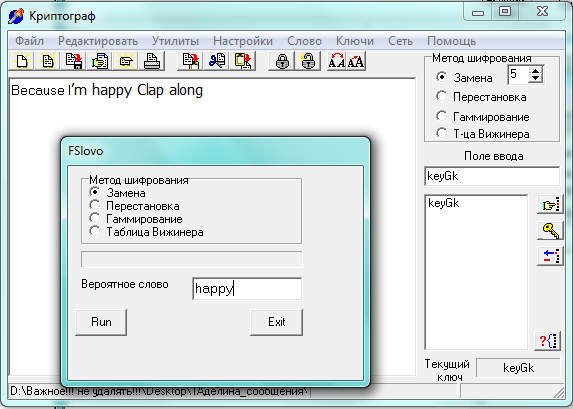

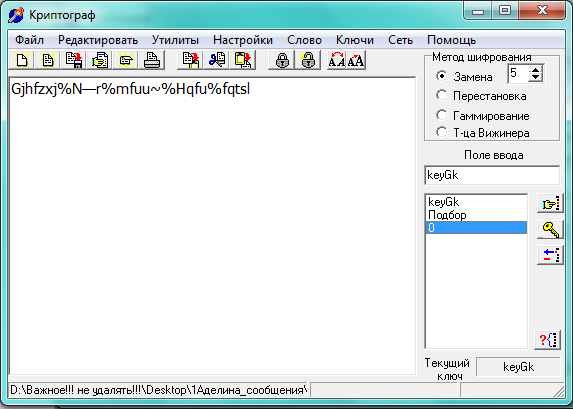

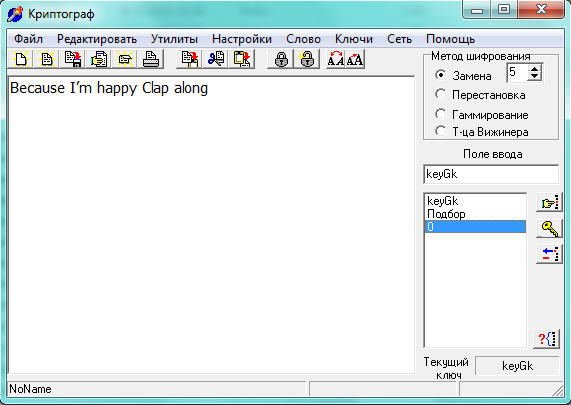

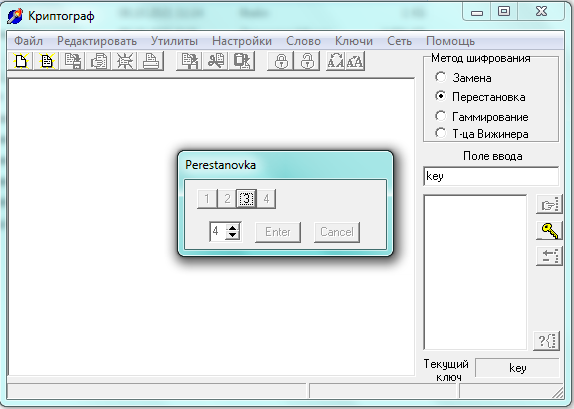

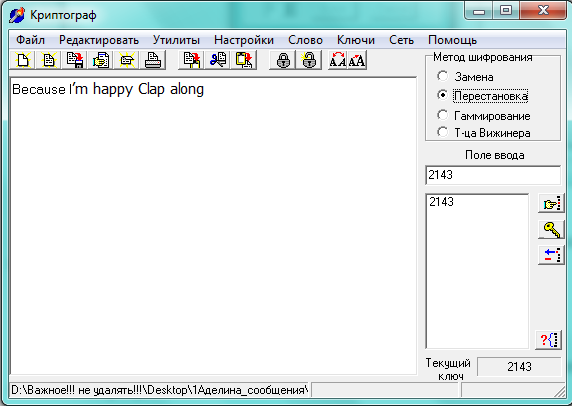

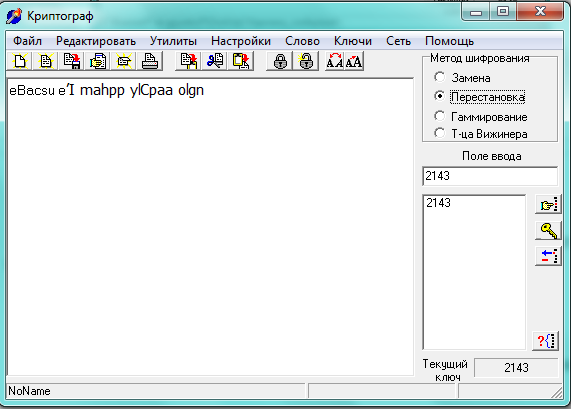

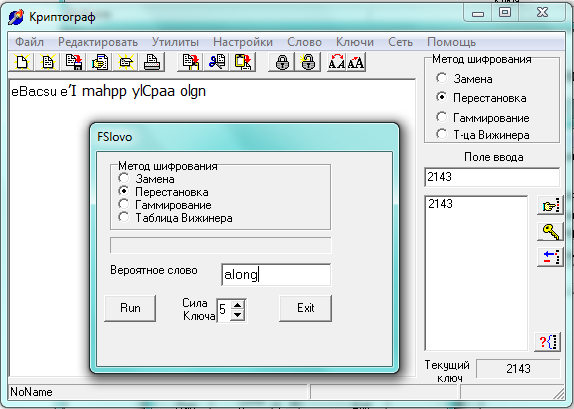

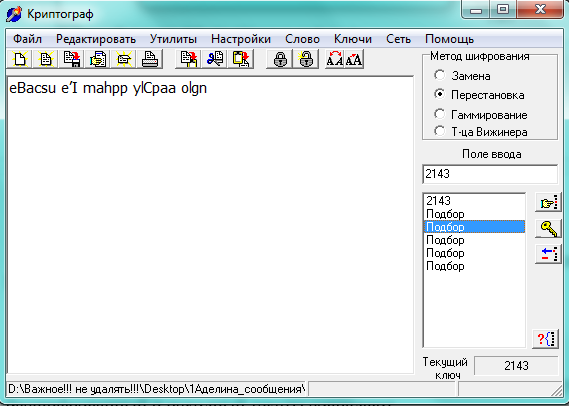

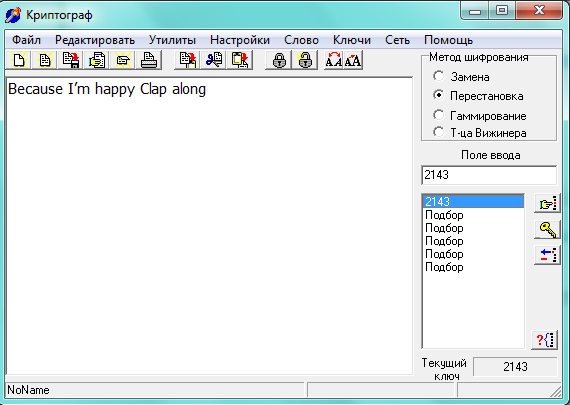

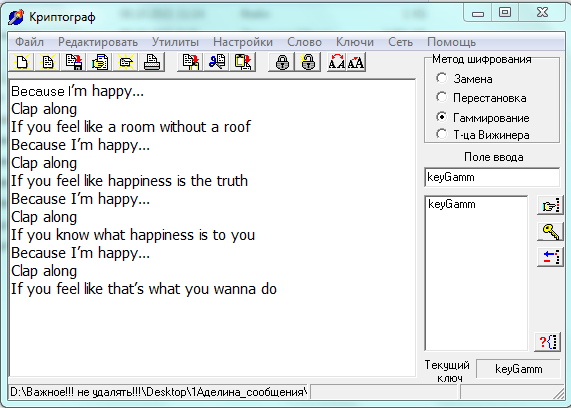

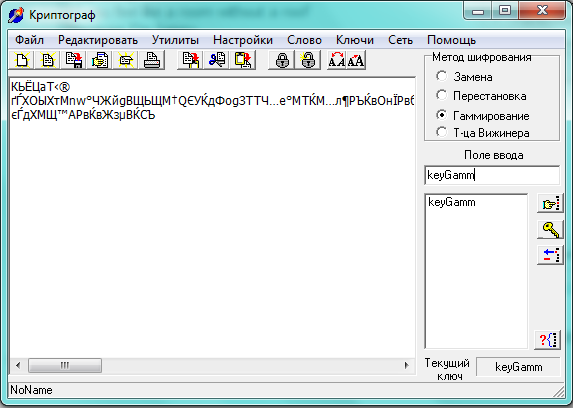

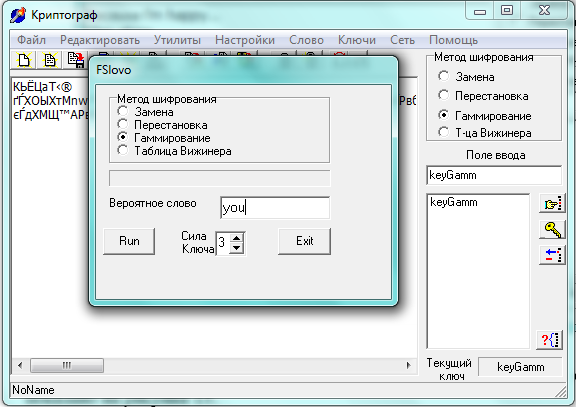

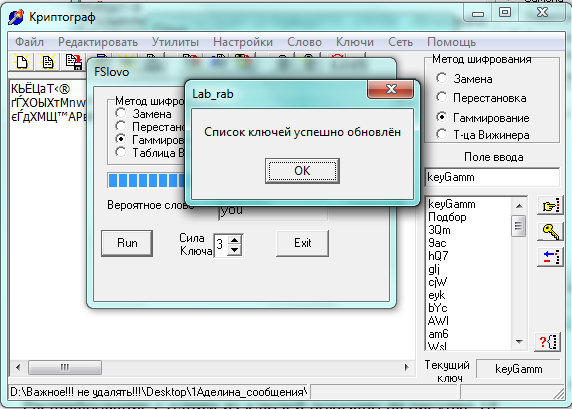

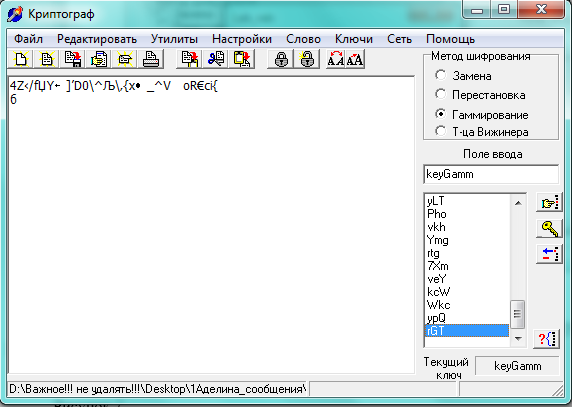

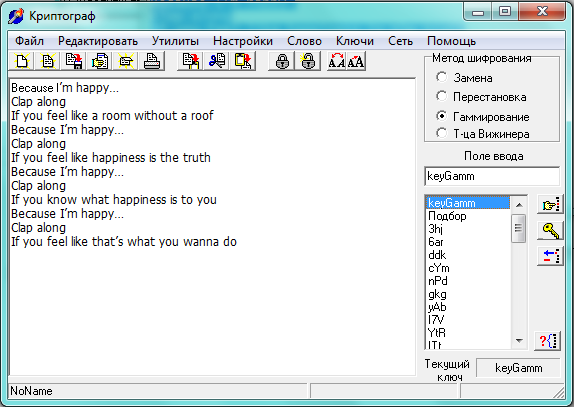

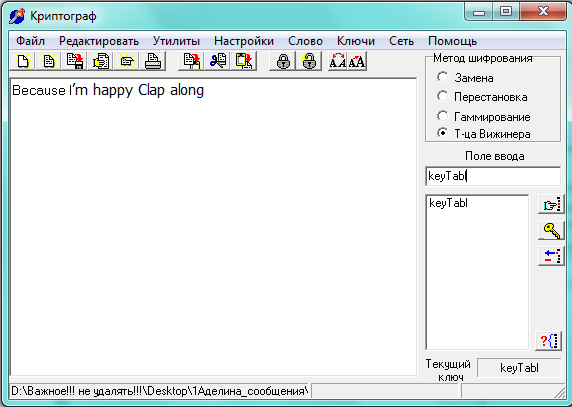

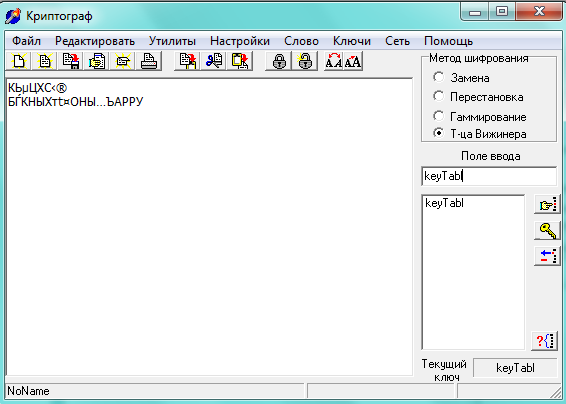

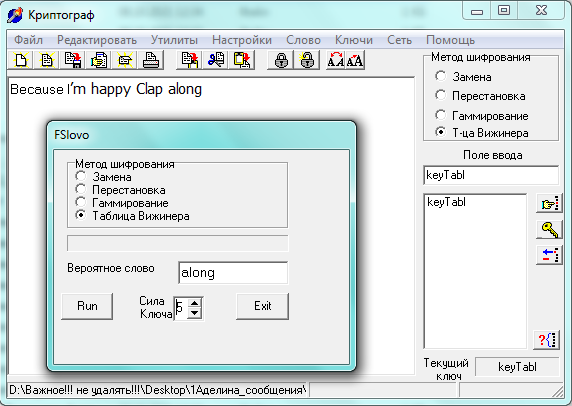

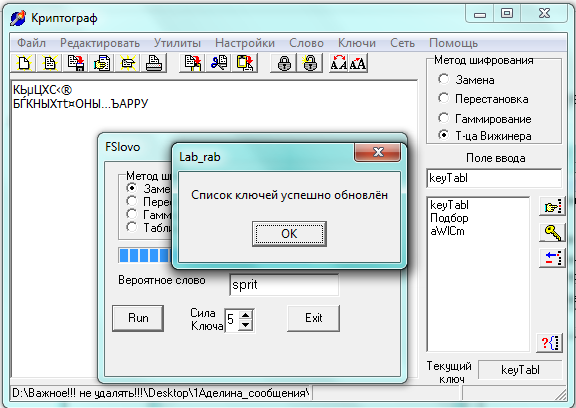

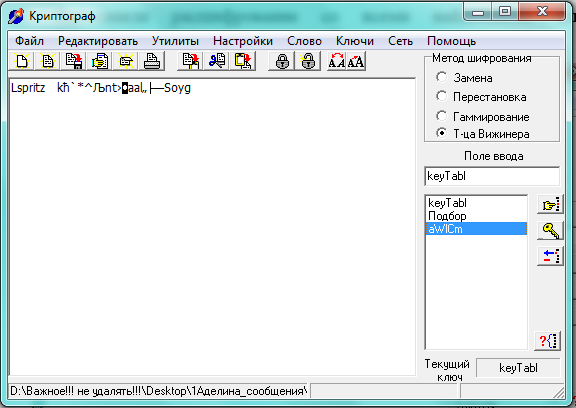

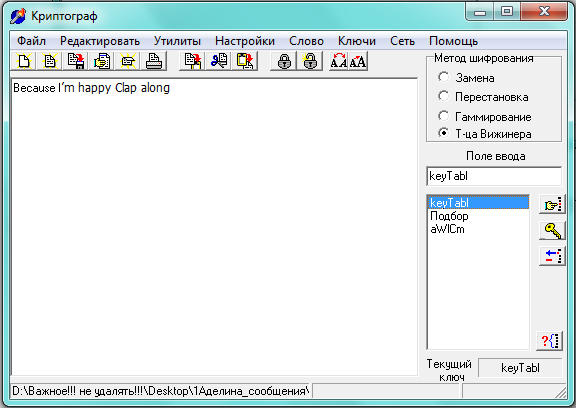

Цель работы: изучение методов шифрования/расшифрования перестановкой символов, подстановкой, гаммированием, использованием таблицы Виженера. Исследование и сравнение стойкости различных методов на основе атак путем перебора всех возможных ключей. Ход работы: Ознакомились с описанием лабораторной работы и заданием. На рисунке 1 представлена программа LAB_RAB.exe.  Рисунок 1 Выполнили настройку программы: выбрали метод шифрования, ввели ключи для всех методов, ввели вероятное слово, осуществили все остальные системные настройки. Это показано на рисунке 2.  Рисунок 2 Рассмотрим метод замены (одноалфавитного метода). Для этого выбрали данный алгоритм в списке доступных методов шифрования. Установили необходимое смешение. Открыли произвольный файл и посмотрели его содержимое. Это показано на рисунке 3.  Рисунок 3 Выполнили для этого файла шифрование и сохранили его. Это показано на рисунке 4.  Рисунок 4 – зашифрованный файл Ввели вероятное слово. Подобрали ключ. Это показано на рисунке 5.  Рисунок 5 Выполнили расшифрование со всеми найденными ключами. Расшифрование с одним из ключей показано на рисунке 6.  Рисунок 6 Расшифровка файла исходным ключом показана на рисунке 7. Расшифрованный и исходный тексты совпадают.  Рисунок 7 Рассмотрим метод перестановки. Выберем этот метод и в открывшемся окне ввода ключа перестановки символов укажем сначала длину этого ключа, а затем из появившихся кнопок составить необходимую комбинацию для ключа, нажимая на кнопки в заданном порядке; при этом уже использованные кнопки становятся недоступными для предотвращения их повторного ввода. Это показано на рисунке 8.  Рисунок 8 Открыли произвольный файл и посмотрели его содержимое. Это показано на рисунке 9.  Рисунок 9 Выполнили для этого файла шифрование и сохранили его. Это показано на рисунке 10.  Рисунок 10 Ввели вероятное слово. Подобрали ключ. Это показано на рисунке 11.  Рисунок 11 Выполнили расшифрование со всеми найденными ключами. Расшифрование с одним из ключей показано на рисунке 12.  Рисунок 12 Расшифровка файла исходным ключом показана на рисунке 13. Расшифрованный и исходный тексты совпадают.  Рисунок 13 Рассмотрим метод гаммирования. Для этого выберем данный алгоритм в списке доступных методов шифрования. Установим необходимое смешение. Откроем произвольный файл и посмотрим его содержимое. Это показано на рисунке 14.  Рисунок 14 Выполнили для этого файла шифрование и сохранили его. Это показано на рисунке 15.  Рисунок 15 Ввели вероятное слово. Подобрали ключ. Это показано на рисунках 16 и 17.  Рисунок 16  Рисунок 17 Выполнили расшифрование со всеми найденными ключами. Расшифрование с одним из ключей показано на рисунке 18.  Рисунок 18 Расшифровка файла исходным ключом показана на рисунке 19. Расшифрованный и исходный тексты совпадают.  Рисунок 19 Рассмотрим метод таблицы Виженера. Для этого выбрали данный алгоритм в списке доступных методов шифрования. Установили необходимое смешение. Открыли произвольный файл и посмотрели его содержимое. Это показано на рисунке 20.  Рисунок 20 Выполнили для этого файла шифрование и сохранили его. Это показано на рисунке 21.  Рисунок 21 Ввели вероятное слово. Подобрали ключ. Это показано на рисунках 22 и 23.  Рисунок 22  Рисунок 23 Выполнили расшифрование со всеми найденными ключами. Расшифрование с одним из ключей показано на рисунке 24.  Рисунок 24 Расшифровка файла исходным ключом показана на рисунке 25. Расшифрованный и исходный тексты совпадают.  Рисунок 25 Вывод:в результате выполнения лабораторной работы было произведено изучение классических криптографических алгоритмов моноалфавитной подстановки, многоалфавитной подстановки и перестановки для защиты текстовой информации. Были использованы гистограммы, отображающие частоту встречаемости символов в тексте для криптоанализа классических шифров. Контрольные вопросы: Чем отличается псевдооткрытый текст (текст, полученный при расшифровке по ложному ключу) от настоящего открытого текста? В псевдооткрытом тексте только одно слово является верно расшифрованнм, остальные слова остются зашифрованными. А в откртом тексте все слова расшифрованные (или они и не подвергались зашифровке). Как зависит время вскрытия шифра описанным выше способом подбора ключей от длины вероятного слова? Чем больше длина вероятного слова, тем дольше происходит вскрытие шифра с помощью подбора ключей. Зависит ли время вскрытия шифра гаммирования (или таблицы Виженера) от мощности алфавита гаммы? Это зависит главным образом, от качества гаммы, которое определяется двумя характеристиками: длиной периода и случайностью распределения по периоду. Длиной периода гаммы называется минимальное количество символов, после которого последовательность начинает повторяться. Случайность распределения символов по периоду означает отсутствие закономерностей между появлением различных символов в пределах периода. При хорошем качестве гаммы по характеристике случайности стойкость закрытия определятся исключительно длиной ее периода. При этом если длина периода гаммы превышает длину закрываемого текста, то такое преобразование теоретически является абсолютно стойким, т.е. его нельзя вскрыть на основе статистической обработки закрытого текста. Однако теоретическая невозможность вскрытия не означает, что вскрытие вообще невозможно; при наличии некоторой дополнительной информации открытый текст может быть полностью или частично разгадан даже при бесконечной гамме. В чем недостатки метода дешифрования с использованием протяжки вероятного слова? Недостаток метода дешифрования с использованием протяжки вероятного слова заключается в том, что соображения, по которым выбирается протягиваемое слово, могут быть самыми разными. При дешифровании деловой переписки, разумно предполагать наличие стандартных элементов в открытом тексте - обращения к адресату, даты, подписи и т.д. При дешифровании служебной информации можно предполагать наличие грифа «Конфиденциально», «Секретно» и т.д. в начале открытого текста. Поэтому злоумышленник сможет легко подобрать ключ для нужной ему информации. |