Зыкова ПЗ v1. Исследование мер противодействия атакам на сети 5g пояснительная записка тпжа. 100502. 008 Пз выпускная квалификационная работа

Скачать 1.67 Mb. Скачать 1.67 Mb.

|

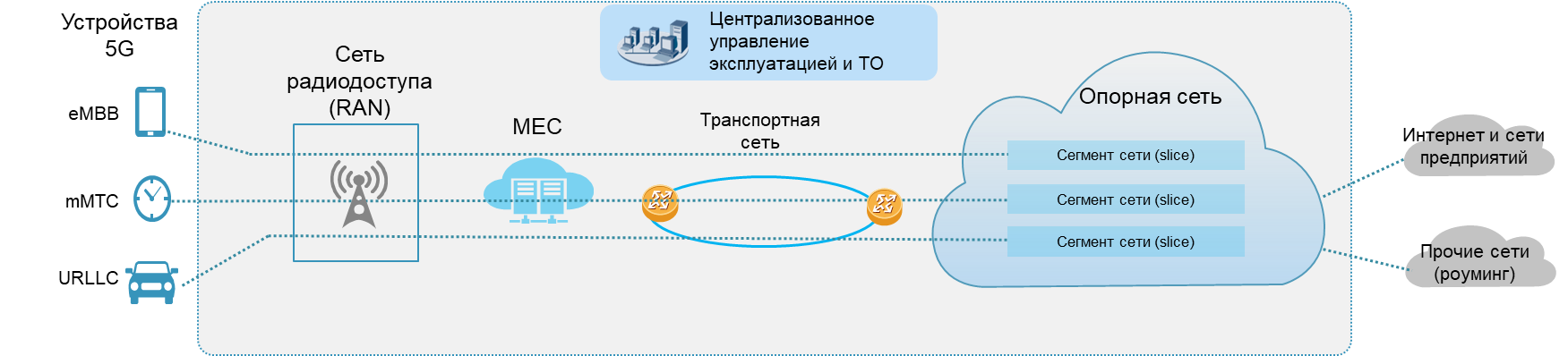

Выявление актуальных угроз и наиболее опасных атакРассмотрим основные особенности архитектуры сетей 5G и связанные с ними проблемы безопасности [4]. Сеть радиодоступа (RAN) основана на новом стандарте 5G NR (New Radio), реализующем необходимые для заданного сценария характеристики: пропускную способность, минимальные задержки или массовые подключения. Согласно концепции конвергентной архитектуры, иные сети радиодоступа (Wi-Fi, 4G-LTE) должны подключаться к единому ядру сети 5G. Риски: большое число подключений и высокая пропускная способность увеличивают поверхность атаки. IoT-устройства менее устойчивы к взлому. Архитектура опорной сети (ядро сети или 5G Core) основана на облачных технологиях и виртуализации сетевых функций (SDN, NFV), позволяющих создать множество независимых сегментов и поддерживать таким образом сервисы с различным набором характеристик. Сегментирование также позволяет операторам предоставлять сетевую инфраструктуру в виде сервиса для организаций. Риски: более серьезные последствия сбоев или злоупотреблений с учетом масштаба использования. 5G предполагает активное использование технологии периферийных вычислений (MEC). Это могут быть, в частности, корпоративные приложения, работающие на сети операторов: интеллектуальные сервисы, финансовые сервисы, мультимедиа. Следует добавить, что в этом случае происходит интеграция операторских сетей 5G в корпоративную инфраструктуру. Риски: новые возможности проникновения в корпоративные сети, размещение оборудования MEC вне защищенного периметра организации. Централизованная инфраструктура управления сетью (O&M) усложняется за счет необходимости одновременной поддержки большого числа сервисных сегментов. Риски: более серьезные последствия злоупотребления ресурсами и/или ошибок конфигурации O&M. Сегментированная архитектура 5G-сети, включая МЕС и внешние сети, которая используется для описания угроз безопасности, приведена на рисунке 5.1.  Рисунок 5.1 – Сегментированная архитектура 5G-сети В таблице 5.1 приведены наиболее значимые угрозы для каждого из главных компонентов сети 5G [4]. Таблица 5.1 – Наиболее значимые угрозы

Исходя из наиболее значимых угроз сети 5G, можно сделать выявить наиболее опасные атаки: Botnet; DDoS-атаки; MiTM-атака; перехват DNS; атаки, использующие уязвимость SIM-карт. Выводы по пятому разделуНаиболее значимые угрозы связаны с сетью радиодоступа (RAN), опорной сетью и сервисами оператора, с использованием технологии периферийных вычислений (MEC), с инфраструктурой 5G. Возможны следующие риски, связанные с данными угрозами, а именно: большое число подключений и высокая пропускная способность увеличивают поверхность атаки. IoT-устройства менее устойчивы к взлому; более серьезные последствия сбоев или злоупотреблений с учетом масштаба использования; новые возможности проникновения в корпоративные сети, размещение оборудования MEC вне защищенного периметра организации; более серьезные последствия злоупотребления ресурсами и/или ошибок конфигурации O&M. Наиболее опасные атаки: Botnet, DDoS-атаки, Low and Slow, Salami, перехват DNS. |