Зыкова ПЗ v1. Исследование мер противодействия атакам на сети 5g пояснительная записка тпжа. 100502. 008 Пз выпускная квалификационная работа

Скачать 1.67 Mb. Скачать 1.67 Mb.

|

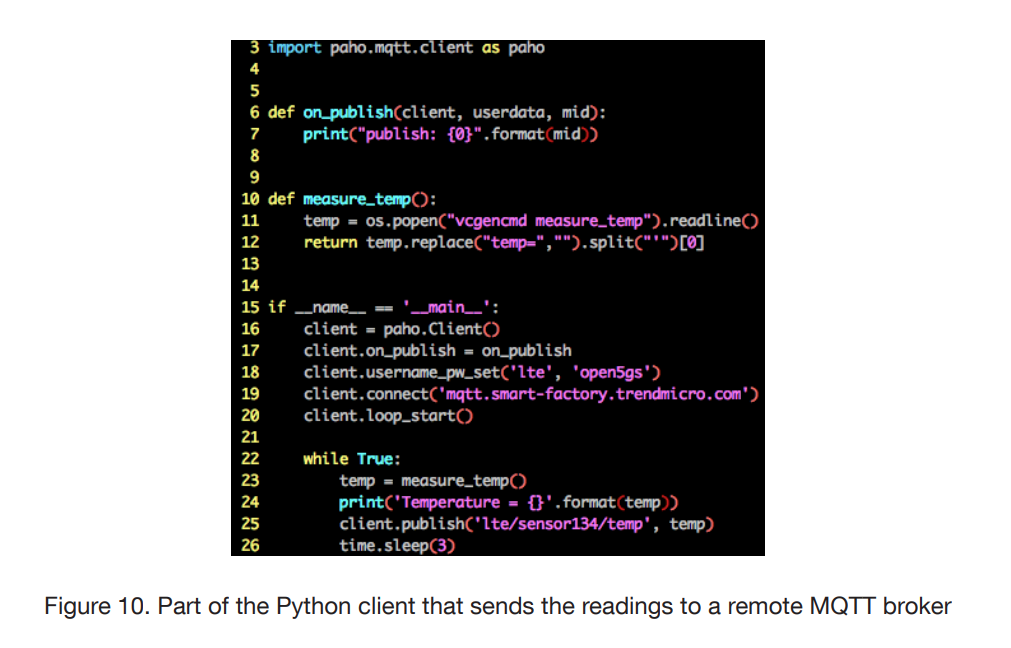

3.7 Атаки, использующие уязвимости гарантированной идентификацииУязвимости гарантированной идентификации. Поскольку SIM-карта используется для идентификации устройства в сети, ее уязвимость делает уязвимой всю систему идентификации. Устройство не вызывает подозрений на уровне систем обнаружения и считается легитимным, если SIM-карта активна и имеет положительный баланс. В случае если идентификационные данные SIM-карты похищены с использованием Simjaking, и устройство регистрируется в сети, используя их, системы безопасности не смогут отследить незаконно подключённое устройство. Из-за того, что ИТ-системы уже не проверяют устройства, прошедшие идентификацию на сетевом уровне, злоумышленник, подключившийся к сети таким образом, получит доступ на уровне настоящего владельца устройства [12]. Идеальной средой для злоумышленников, планирующих атаки на данные внутри сети и на физические устройства, организацию отказа в обслуживании, являются «слепые зоны» для систем обнаружения. Такие зоны создаются путем создания «шума» для систем обнаружения вторжений: выполнения подозрительных действий от имени легитимных устройств в течение продолжительного времени. В результате увеличиваются пороговые значения для сигнала тревоги, и автоматические системы обнаружения, вследствие накопления ложной статистики, не среагируют на реальную атаку. Таким образом, корень проблемы лежит в гарантированной идентификации между программным и сетевым уровнями. Данная уязвимость сети 5G возникает вследствие разрозненности процедур безопасности на разных уровнях. Не существует комплексной процедуры безопасности, объединяющей коммуникационный уровень, уровень SIM-карт и устройств, уровень роумингового взаимодействия сетей. Этот недостаток можно исправить, используя принцип нулевого доверия (Zero-Trust Architecture, ZTA), заключающийся в сохранении безопасности для неконтролируемых, движущихся или находящихся за пределами периметра сети устройств. В соответствии с принципом ZTA необходимо внедрить федеративную модель идентификации и управления доступом (Federated Identity and Access Management, FIdAM), тем самым обеспечив проверку подлинности подключающихся к сети устройств на каждом этапе. Федеративная модель идентификации в сетях 5G обеспечивает единую согласованную архитектуру для проверки подлинности, прав доступа, целостности данных и других компонентов и технологий [12]. 3.8 Перехват DNSКогда мобильный телефон, LTE-модем или промышленный маршрутизатор 4G/5G регистрируется в сети, шлюз Packet Data Network Gateway (PGW)/Session Management Function (SMF) назначает два или более DNS-серверов, аналогично DHCP в локальной сети. Злоумышленник может назначить вредоносный DNS для пользовательского оборудования, перехватить легитимный ответ DNS и заменить его вредоносным IP-адресом или просто изменить записи на взломанном DNS-сервере. После этого устройство жертвы становится восприимчивым к загрузке встроенного программного обеспечения, обновлений по воздуху (OTA) или любых других данных или параметров с серверов, контролируемых злоумышленником [13]. Злоумышленник, если у нет доступа к серверу кэша DNS или если DNS не пересылается локальным сервером, может использовать манипулирование пакетами, чтобы изменить содержимое пакета на лету. Такая атака может быть легко предотвращена, если есть сетевой монитор или регистратор данных/деталей событий, который ведёт запись метаданных сетевого соединения. При возникновении нестандартного трафика может быть немедленно подан сигнал тревоги. Также рекомендуется выбирать промышленные протоколы, поддерживающие привязку сертификатов [13]. Использование SSL/TLS без отключения основных функций безопасности (таких как проверка корневого центра сертификации) позволяет легко обнаружить соединения, вызванные поддельными записями DNS. Для предотвращения перехвата DNS-запросов можно использовать расширения безопасности системы доменных имён (DNSSEC) или DNS over HTTPS (DoH), однако они редко поддерживаются в промышленных сетях [13]. 3.9 Перехват MQTTВ некоторых современных сетях промышленного управления показания датчиков отправляются в облако по протоколу MQTT в качестве резервной копии или для аналитического использования. MQTT может быть защищён SSL/TLS (MQTTS) [13]. Для достижения максимальной безопасности MQTTS защищён паролем, а сервер и клиент — пиннингом с помощью предварительного обмена сертификатами. Однако в полевых условиях эти средства защиты обычно отсутствуют. После изменения телеметрии или сообщений, отправляемых в облако или на внутренние серверы, алгоритмы анализа и статистика могут быть нарушены. Злоумышленник также может перехватить данные MQTT, чтобы временно скрыть то, что было сделано на удалённых объектах. У злоумышленника при этом имеется несколько точек перехвата [13]: SGi (LTE)/N6 (5G), в особенности, маршрутизатор между основной сетью и интернетом — можно провести MitM-атаку на TCP/1833 (MQTT) или TCP/8833 (MQTTS, если сертификаты не проверены или не используются); S1-U (LTE)/N3 (5G) между базовыми станциями и опорной сетью, если не используется IPsec/VPN; S5/8 (LTE) между SGW и PGW. На рисунке 3.7 изображена часть кода Python, которая отправляет показания удаленному брокеру MQTT.  Рисунок 3.7 – Часть кода Python, которая отправляет показания удаленному брокеру MQTT Как видно из дампа пакетов, имя пользователя «lte» и пароль «open5gs» передаются в открытом виде, если используется MQTT вместо MQTTS. Для устранения этой проблемы можно использовать MQTTS вместо менее безопасного MQTT и защитить MQTTS с помощью надёжных паролей и привязки сертификатов [13]. Выводы по третьему разделуБыли рассмотрены следующие атаки на сеть 5G: атаки мониторинга активности абонентов; Botnet (ботнеты); DDoS-атаки; MitM-атака; атаки, использующие уязвимость SIM-карт; атаки, использующие уязвимость самой сети; атаки, использующие уязвимости гарантированной идентификации; перехват DNS; перехват MQTT. |