Зыкова ПЗ v1. Исследование мер противодействия атакам на сети 5g пояснительная записка тпжа. 100502. 008 Пз выпускная квалификационная работа

Скачать 1.67 Mb. Скачать 1.67 Mb.

|

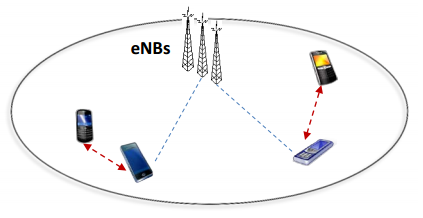

Выбор и обоснование технологий для исследованияОжидается, что сети 5G позволят подключать множество устройств, способных устанавливать миллиарды соединений, за счет чего станет возможно создавать новые сервисы в: секторе ИТ и телекома; автомобильной отрасли; индустрии развлечений; образовании; сельском хозяйстве и многих других. За счет сетей пятого поколения также можно будет улучшить качество использования существующих сервисов, где задействованы большие объемы трафика. Потенциальные технологии для стандарта 5G Выделяют следующие технологии для стандарта 5G [21, 22, 23]: массивные MIMO. Технология, успешно применяемая в сетях четвертого поколения, найдет применение и в сетях 5G. При этом если в настоящее время в сетях используется MIMO 4x4, то в 5G число антенн увеличится. Эта технология имеет сразу два весомых аргумента для применения: скорость передачи данных возрастает почти пропорционально количеству антенн и качество сигнала улучшается при приеме сигнала сразу несколькими антеннами за счет разнесенного приема (Receive Diversity); переход в сантиметровый и миллиметровый диапазоны. На данный момент сети LTE работают в частотных диапазонах ниже 3,5 ГГц. Для полноценного функционирования сетей мобильной связи стандарта 5G необходимо разворачивать сети в более свободных высокочастотных диапазонах. При повышении частоты, на которой передается информация, уменьшается дальность связи. Повышать мощность передатчика можно только до уровня, который ограничен санитарными нормами. Однако считается, что базовые станции сетей пятого поколения будут располагаться плотнее, чем сейчас, что вызвано необходимостью создать гораздо большую емкость сети. Преимуществом диапазонов десятков ГГц является наличие большого количества свободного спектра; мультитехнологичность. Для обеспечения высококачественного обслуживания в сетях 5G необходима поддержка как уже существующих стандартов, таких как UMTS, GSM, LTE, так и других, например, Wi-Fi. Базовые станции, работающие по технологии Wi-Fi могут использоваться для разгрузки трафика в особо загруженных местах; Network slicing («сетевая нарезка»). Инфраструктура сети 5G может быть логически нарезана на «сетевые слои» – «слайсы» для разных бизнесприложений и для разных технологий радиодоступа. Такие сети могут быть раздельно оптимизированы под различные требования скоростей передачи данных. Так для просмотра видео 4K будет важна скорость, но задержки ввиду инерционности восприятия зрительного аппарата не будут критичными. Для передачи данных, критичных к задержкам, будет использован специальный слайс, который называется ultra-reliable low latency communication. К таким типам данных следует отнести: тактильный интернет, онлайн-игры и др; виртуализация сетевых функций (Network Functions Virtualization, NFV). Предполагает использование технологий виртуализации для отделения функций логических сетевых элементов от аппаратной инфраструктуры сети связи. При использовании NFV в телекоммуникационных сетях происходит выполнение сетевых функций с использованием специализированных программных моделей, которые выполняются на серверах или виртуальных машинах в телекоммуникационных сетях; «Fog computing» (туманные вычисления). Развертывание микроЦОДов максимально близко к месту генерации трафика (Mobile Edge Computing), в частности, непосредственно на базовых станциях; D2D (Device-to-device); Технология device-to-device позволяет устройствам, находящимся неподалеку друг от друга, обмениваться данными напрямую, без участия сети 5G, через ядро которой будет проходить лишь сигнальный трафик. D2D, в частности, необходимо для взаимодействия беспилотного автомобиля с дорожной инфраструктурой и другими автомобилями. Преимуществом такой технологии является возможность переноса передачи данных в нелицензируемую часть спектра, что позволит дополнительно разгружать сеть. Помимо этого, технология D2D будет использоваться в рамках концепции public safety (публичной безопасности) при непосредственном взаимодействии двух абонентских терминалов специального назначения при развертывании в условиях чрезвычайной ситуации. На рисунке 2.1 изображена технология D2D.  Рисунок 2.1 – Технология D2D Основные уязвимости сетей 5-ого поколения Принято выделять следующие основные уязвимости сети 5G [24]: большая поверхность атаки. При построении телекоммуникационных сетей 3-ого и 4-ого поколений операторы связи обычно ограничивались работой с одним или несколькими вендорами, которые сразу поставляли комплекс аппаратного и программного обеспечения. То есть, все могло работать, что называется, «из коробки» — достаточно было лишь установить и настроить оборудование, приобретенное у вендора; при этом не было необходимости заменять или дополнять проприетарное ПО. Современные тенденции идут вразрез с таким «классическим» подходом и направлены на виртуализацию сетей, мультивендорный подход к их построению и разнообразие ПО. Все более популярными становятся такие технологии как SDN (англ. Software Defined Network) и NFV (англ. Network Functions Virtualization), что приводит к включению огромного количества ПО, построенного на базе открытых исходных кодов, в процессы и функции управления сетями связи. Это дает злоумышленникам возможность лучше изучить сеть оператора и выявить большее количество уязвимостей, что, в свою очередь, увеличивает поверхность атаки сетей нового поколения по сравнению с нынешними; большое количество IoT-устройств. К 2021 году порядка 57% устройств, подключенных к 5G-сетям, будут составлять IoT-устройства. Это означает, что большинство хостов будут обладать ограниченными криптографическими возможностями и, соответственно, будут уязвимы к атакам. Огромное кол-во таких устройств увеличит риск распространения ботнетов и даст возможность осуществлять еще более мощные и распределенные DDoS-атаки; ограниченные криптографические возможности IoT-устройств. Как уже было сказано, сети 5-ого поколения активно задействуют периферийные устройства, которые позволяют снять часть нагрузки с ядра сети и тем самым уменьшить задержку. Это необходимо для таких важных сервисов как управление беспилотными автомобилями, система экстренного оповещения IMS и др., для которых обеспечение минимальной задержки критично, ведь от этого зависят человеческие жизни. Ввиду подключения большого количества IoT-устройств, которые, вследствие своих небольших размеров и малого энергопотребления, обладают весьма ограниченными вычислительными ресурсами, сети 5G становятся уязвимыми к атакам, направленным на перехват управления с последующей манипуляцией такими устройствами. Например, возможны сценарии заражения IoT-устройств, являющихся частью системы «умный дом», такими типами вредоносного ПО, как Ransomware и программы-вымогатели. Также возможны сценарии перехвата управления беспилотными автомобилями, которые получают команды и навигационную информацию через «облако». Формально данная уязвимость обусловлена децентрализацией сетей нового поколения, но следующий пункт обозначит проблему децентрализации более явно; децентрализация и расширение границ сети. Периферийные устройства, играющие роль локальных ядер сети, осуществляют маршрутизацию пользовательского трафика, обработку запросов, а также локальное кэширование и хранение пользовательских данных. Таким образом, границы сетей 5-ого поколения расширяются, помимо ядра, на периферию, в том числе на локальные базы данных и радиоинтерфейсы 5G-NR (англ. 5G New Radio). Это создает возможность для атаки на вычислительные ресурсы локальных устройств, которые априори защищены слабее, чем центральные узлы ядра сети, с целью вызвать отказ в обслуживании. Это чревато отключением доступа в интернет целых районов, некорректным функционированием IoT-устройств (например, в системе «умный дом»), а также недоступностью сервиса экстренных оповещений IMS. Однако, в настоящее время ETSI и 3GPP опубликовали уже более 10 стандартов, затрагивающих разные аспекты безопасности 5G сетей. Подавляющее большинство механизмов, описанных там, нацелены на защиту от уязвимостей (в т.ч. и описанных выше). Одним из основных является стандарт TS 23.501 версии 15.6.0, описывающий архитектуру безопасности сетей 5-ого поколения. Выводы по второму разделуБыли выделены следующие потенциальные технологии для сети 5G: массивные MIMO; переход в сантиметровый и миллиметровый диапазоны; мультитехнологичность; Network slicing («сетевая нарезка; виртуализация сетевых функций (Network Functions Virtualization, NFV).; «Fog computing» (туманные вычисления).; D2D (Device-to-device). Принято выделять следующие основные уязвимости сети 5G: большая поверхность атаки; большое количество IoT-устройств; ограниченные криптографические возможности IoT-устройств; децентрализация и расширение границ сети. |