Зыкова ПЗ v1. Исследование мер противодействия атакам на сети 5g пояснительная записка тпжа. 100502. 008 Пз выпускная квалификационная работа

Скачать 1.67 Mb. Скачать 1.67 Mb.

|

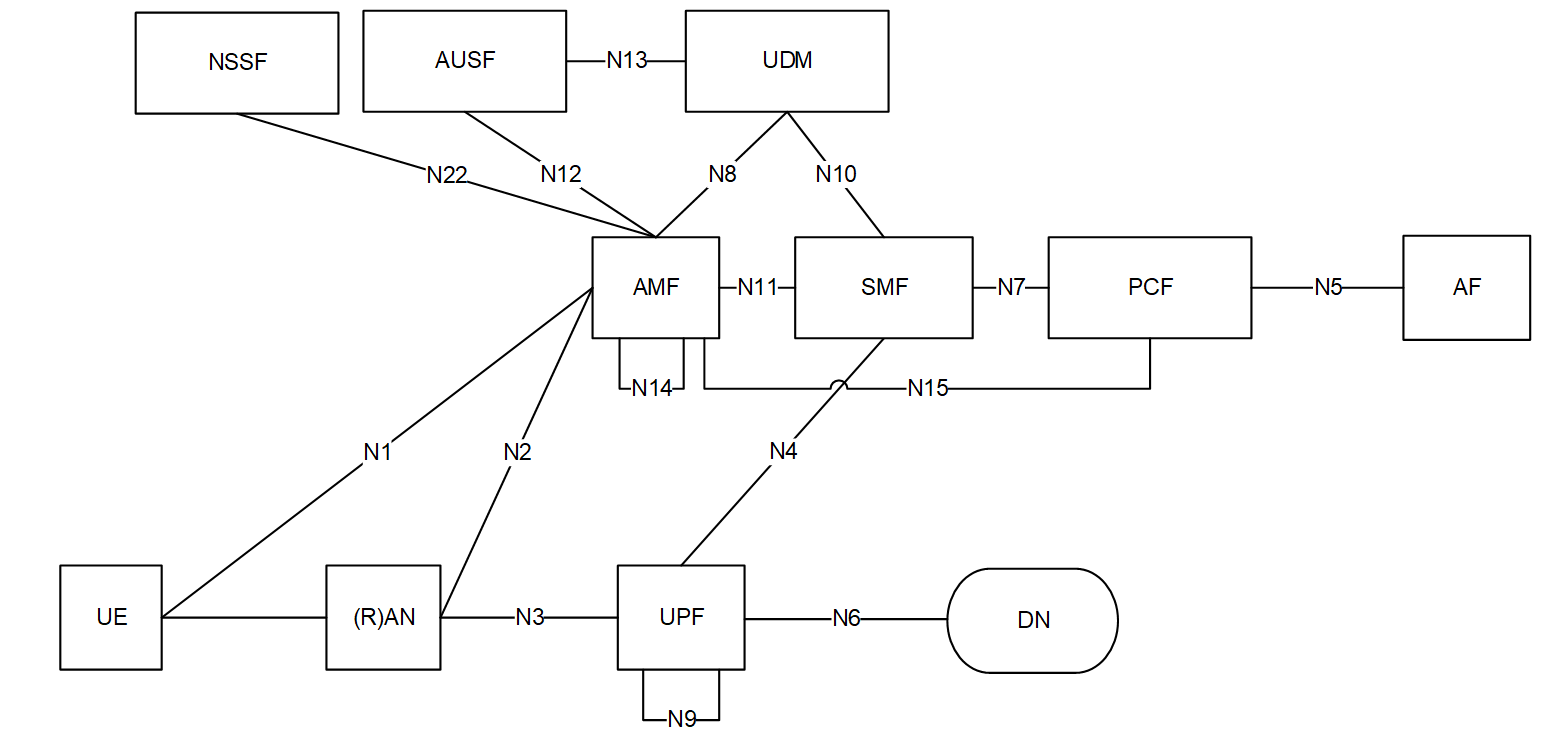

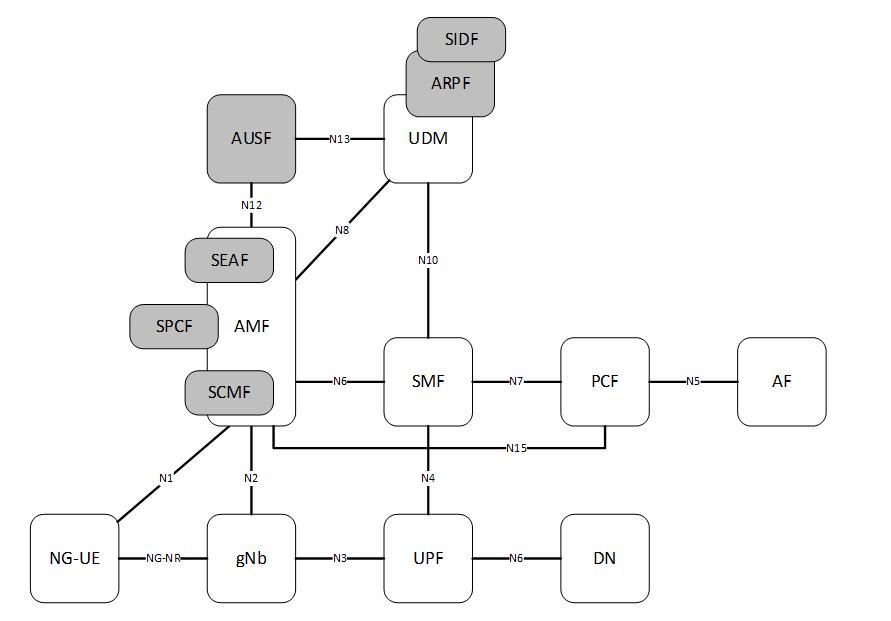

Архитектура сети 5GВ архитектуре 5G взаимодействие между сетевыми функциями представлено двумя способами: сервис-ориентированное, когда одни сетевые функции (например, AMF) позволяют другим авторизованным сетевым функциям получать доступ к их сервисам; интерфейсное, которое показывает какое взаимодействие существует между сервисами сетевых функций, описанных как взаимодействие точка-точка (например, интерфейс N11) между любыми двумя сетевыми функциями (например, AMF и SMF). Сетевые функции на плоскости управления 5G должны использовать только сервис-ориентированные интерфейсы для их взаимодействия. На рисунке 1.1 изображена архитектура сети 5G с указанием сетевых интерфейсов.  Рисунок 1.1 – Архитектура сети 5G с указанием сетевых интерфейсов Сеть 5G включает в себя следующие основные программные модули и сетевые функции (NF) [5]: функция управления доступом и мобильностью (AMF - Access and Mobility Management Function); функция управления сессиями (SMF – Session Management Function); функция передачи данных пользователей (UPF – User Plane Function); модуль управления данными пользователей (UDM – Unified Data Management); унифицированная база данных (UDR – Unified Data Repository); система хранения неструктурированных данных (UDSF – Unstructured Data Storage Function); функция выбора сетевого слоя (NSSF – Network Slice Selection Function); функция управления политиками (PCF – Policy Control Function); функция обеспечения взаимодействия с внешними приложениями (NEF – Network Exposure Function); хранилище сетевых функций (NRF – NF Repository Function); прикладная функция (AF – Application Function); функция поддержки обмена короткими текстовыми сообщениями посредством протокола NAS (SMSF – SMS Function); функция взаимодействия с не-3GPP сетью доступа (N3IWF – Non-3GPP InterWorking Function). Концепция безопасности мобильных сетей связи пятого поколения (далее 5G) основывается на переиспользовании соответствующих технологий, принятых в стандарте 4G-LTE. На рисунке 1.2 приведена общая архитектура построения ядра сети 5G.  Рисунок 1.2 – Архитектура построения опорной сети 5G Темным цветом на ней выделены функциональные объекты, реализующие механизмы обеспечения безопасности [3]: Security Anchor Function (SEAF) – якорная функция безопасности. Authentication Server Function (AUSF) – функция сервера аутентификации Authentication Credential Repository and Processing Function (ARPF) – функция репозитория и обработки учетных данных аутентификации. Security Context Management Function (SCMF) – функция управления контекстом безопасности. Security Policy Control Function (SPCF) – функция управления политикой безопасности. Subscription Identifier De-concealing Function (SIDF) – функция извлечения идентификатора пользователя. На первой фазе предполагается совмещение функций SEAF, SCMF и SPCF с модулем управления доступом и мобильностью (AMF) и функций ARPF и SIDF с унифицированной базой данных (UDM). Описание функций [3]: якорная функция безопасности (SEAF) взаимодействии с AUSF обеспечивает аутентификацию пользовательского терминала (UE) при его регистрации в сети (attach) для любой технологии доступа. Отмечу, что в 4G-LTE использование non-3GPP доступа предполагало реализацию функции, аналогичной SEAF, в ePDG – для недоверенного доступа и в TWAG – для доверенного; функция аутентификации (AUSF) играет роль сервера аутентификации, терминируя запросы от SEAF и транслируя их в ARPF. Может быть совмещена с репозиторием учетных данных аутентификации (ARPF); репозиторий учетных данных аутентификации (ARPF) обеспечивает хранение персональных секретных ключей (KI) и параметров криптографических алгоритмов, а также генерацию векторов аутентификации в соответствии с алгоритмами 5G-AKA или EAP-AKA'. Размещается в защищенном от внешних физических воздействий ЦОД домашнего оператора связи и, как правило, интегрируется с унифицированной базой данных (UDM); функция управления контекстом безопасности (SCMF) обеспечивает управление жизненным циклом контекста безопасности (5G security context); модуль управления политикой безопасности (SPCF) обеспечивает согласование и применение политик безопасности в отношении конкретных терминалов пользователя (UE). При этом в расчет принимаются возможности сети, возможности UE и требования конкретной услуги (например, уровни защиты, которые должны быть обеспечены абонентам сервиса критических коммуникаций и абонентам беспроводного ШПД могут разительно отличаться). Применение политик безопасности включает в себя: выбор AUSF, выбор алгоритма аутентификации, выбор алгоритмов шифрования данных и контроля целостности, определение длины и жизненного цикла ключей; функция извлечения идентификатора пользователя (SIDF) обеспечивает извлечение постоянного идентификатора подписки абонента на услуги (5G SUPI) из скрытого идентификатора (SUCI), полученного в рамках запроса процедуры аутентификации «Auth Info Req». |