Зыкова ПЗ v1. Исследование мер противодействия атакам на сети 5g пояснительная записка тпжа. 100502. 008 Пз выпускная квалификационная работа

Скачать 1.67 Mb. Скачать 1.67 Mb.

|

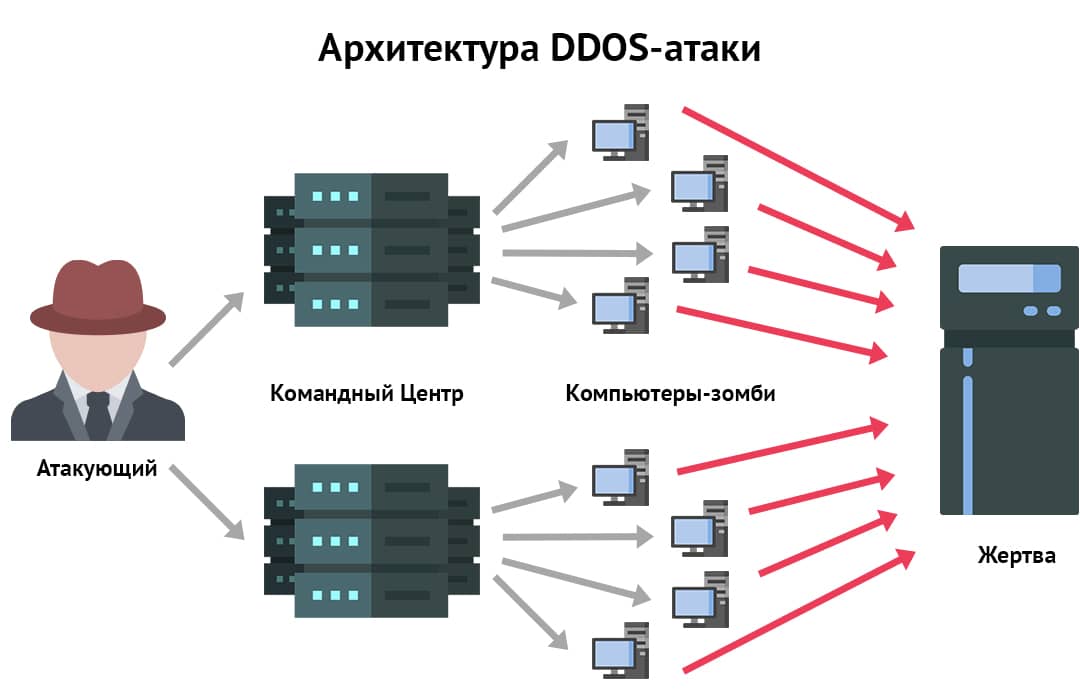

Анализ атак на сети 5GПо сравнению с сетями 3G и 4G, 5G будет предлагать гораздо более высокую скорость передачи данных, меньшую задержку и более надежные соединения. Эти достоинства позволят предприятиям повысить производительность и ускорить предоставление услуг, увеличив их качество. 5G имеет более высокую пропускной способность, что позволяет подключать значительно больше пользователей и устройств [6]. Однако 5G приносит пользу не только пользователям и предприятиям, но и киберпреступникам. Выделим наиболее серьезные угрозы безопасности, стоящие перед потребителями и предприятиями в сетях 5G. 3.1 Атаки мониторинга активности абонентовАнализ, проведенный международной группой исследователей, показал, что новый вид угроз безопасности может использовать уязвимости во всех протоколах AKE, включая протоколы 5G, и вторгаться в частную жизнь пользователей мобильных устройств, нанося более серьезный урон, нежели раньше. Такие атаки "мониторинга активности абонентов" используют поддельные атаки на базовые станции, которые злоумышленники использовали для нацеливания на уязвимые протоколы AKE и утечки безопасности в сетях 3G и 4G, а также уязвимость в шифровании для SQNs (порядковых номеров). Хотя протоколы 5G AKE улучшили защиту от поддельных атак базовых станций, исследователи продемонстрировали, что ретрансляционные атаки могут нарушить защиту SQN 5G, сделав ее бесполезной. Эти атаки хуже предыдущих, ведь они имеют важную особенность: ранее пользователь мог избежать вторжения, покинув зону атаки, сейчас же хакеры могут продолжать отслеживать активность пользователя, даже если он покинул диапазон поддельной базовой станции, используя новую поддельную атаку [6]. 3.2 Botnet (ботнеты)Самым распространенным использованием уязвимости IoT является захват устройств в botnet – сеть устройств, заражённых вредоносной программой – ботом, позволяющим удалённо управлять зараженными машинами без ведома пользователя. Управление может быть прямым и опосредованным. В случае прямого управления злоумышленник может установить связь и с инфицированным устройством и управлять им, используя встроенные в тело программы-бота команды. В случае опосредованного управления бот сам соединяется с центром управления или другими устройствами в сети, посылают запрос и выполняет полученную команду [7]. Часто киберпреступники стремятся заразить вредоносными программами и взять под контроль тысячи, десятки тысяч и даже миллионы устройств и таким образом свободно управлять большой «зомби-сетью». В некоторых случаях злоумышленники создают большую сеть «зомби-устройств», а затем продают доступ к ней другим преступником или сдают её в аренду. Известны следующие типы архитектуры ботнетов [7]: с единым центром – самый распространённый тип – все заражённые компьютеры соединяются с одним центром управления (C&C, Command&Control Centre), который ожидает подключение новых ботов, регистрирует их в своей базе, следит за их состоянием и выдаёт им команды; детализированные или P2P-ботнеты («peer-to-peer», «точка-точка») – каждое новое зараженное устройство получает список тех ботов, с которыми оно будет связываться в «зомби-сети» – «соседей», команды передаются от бота к боту. При получении команды, устройство передает ее остальным. Ботнеты выполняют следующие функции [7]: распределяю нападения типа DoS; открытие SOKS-прокси на зараженных устройствах позволяют рассылать спам; выуживание информации, рентабельность которой превышает рентабельность спамовых электронных писем в тысячу раз; создание фишинговых сайтов, которые могут располагаться на устройствах пользователей по всему миру; кража программного обеспечения Обнаружение и подавление атак, продвигаемых ботнетами, становится все более сложной задачей с появлением сетей 5G, поскольку количество подключенных устройств с высокой мобильностью, объем данных обмена и скорость передачи значительно увеличиваются. Мощная пропускная способность мобильной технологии 5G предоставит хакерам более богатую среду для их пиратства [16]. 3.3 DDoS-атакиРаспределенные сетевые атаки часто называются распределёнными атаками типа «отказ в обслуживании» (Distributed Denial of Service, DDoS). Этот тип атаки использует определенные ограничения пропускной способности, которые характерны для любых сетевых ресурсов, например, инфраструктуре, которая обеспечивает условия для работы сайта компании. DDoS-атака отправляет на атакуемый веб-ресурс большое количество запросов с целью превысить способность сайта обрабатывать их все и вызвать отказ в обслуживании [6]. На рисунке 3.1 изображена схема DDoS-атки.  Рисунок 3.1 – Схема DDoS-атаки В кибератаках может быть использована более низкая задержка 5G в целях уменьшения количества устройств, необходимых для DDoS-атаки. Так, хакеры смогут наносить удары быстрее - в считанные секунды, а не минуты, - и поэтому ответные меры по противодействию этим атакам должны стать еще более быстрыми. Кроме того, хакерам будет доступно больше устройств Интернета вещей для сбора и использования их для DDoS-атак, что станет причиной увеличения частоты таких атак. DDoS-атака на сервер-жертву истощает ресурсы целевого сервера, что заставляет сервер- жертву отказываться от подключения к новым клиентам. Исчерпание ресурсов сервера может быть связано либо с пропускной способностью, либо с размером буфера сервера-жертвы. |