Зыкова ПЗ v1. Исследование мер противодействия атакам на сети 5g пояснительная записка тпжа. 100502. 008 Пз выпускная квалификационная работа

Скачать 1.67 Mb. Скачать 1.67 Mb.

|

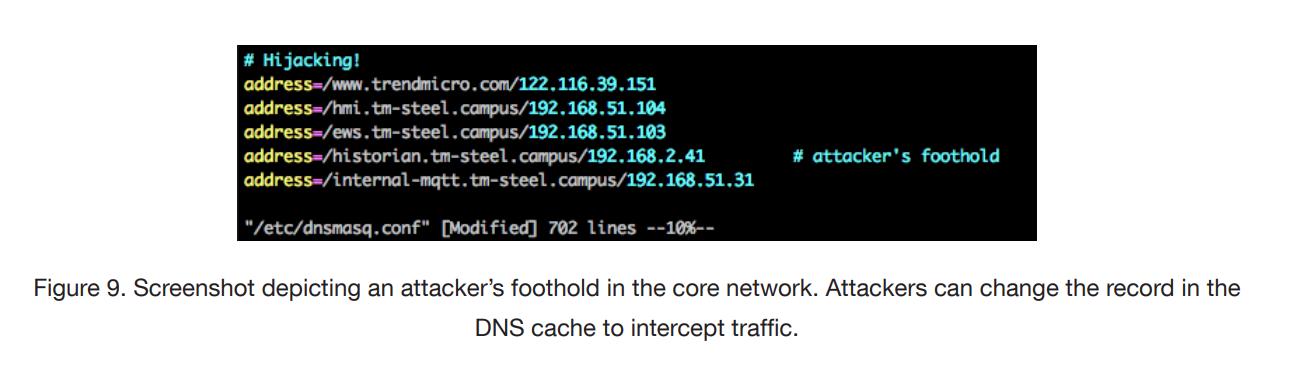

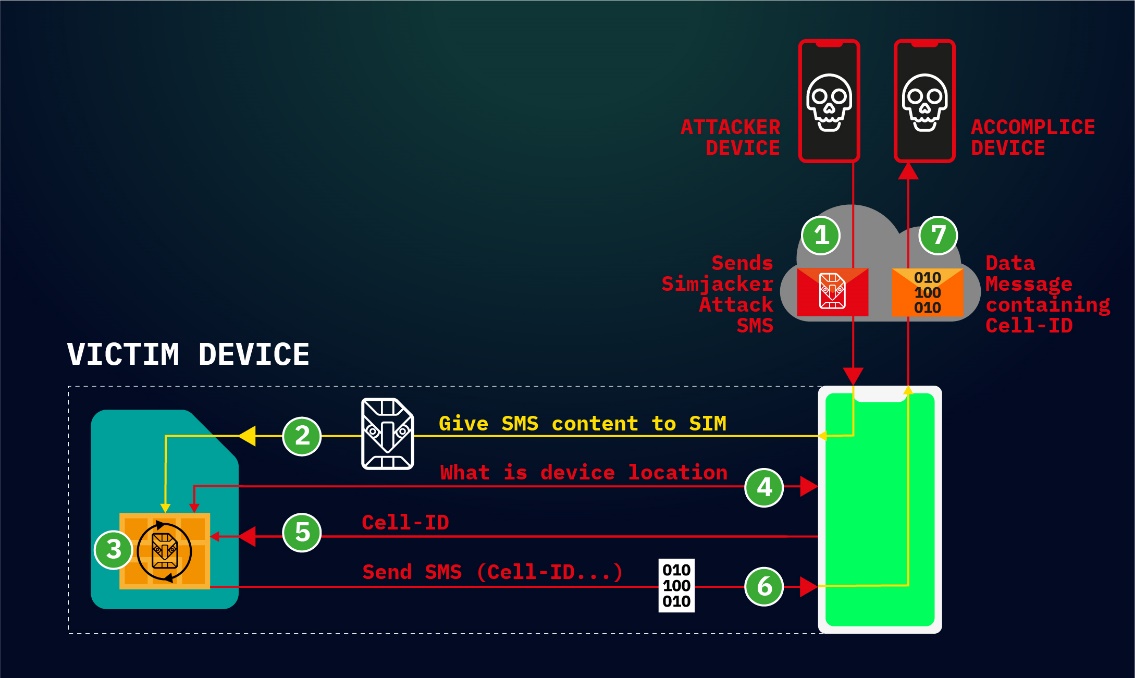

Составление сценариев наиболее опасных атакНиже представлены сценарии наиболее опасных атак. Сценарий атаки Botnet Пожалуй, самым известным в настоящее время ботнетом является Mirai – программа, которая взламывает онлайн-устройства и использует их для проведения DDoS-атак [7]. Рассмотрим сценарий проведения данной атаки. Есть несколько способов реализации атаки. По одной версии программа использует почтовые вирусы. На адрес электронной почты жертвы злоумышленник направляет письмо, содержащее вирус. Жертва открывает письмо и заносит вирус на компьютер. Затем вирус распространяется на все подключенные к нему устройства [7]. По другой версии, Mirai непрерывно сканирует IoT и заражает их, используя таблицу устанавливаемых производителем имен пользователей и паролей. Устройство остается зараженным до первой перегрузки, если пароль не был сменен, то устройство заражается снова. Получив тем или иным способом доступ к устройствам интернет вещей, Mirai создает из них ботнет [7]. Сценарий DDos-атаки Рассмотри сценарий DDoS-атаки с низкой скоростью на основе HTTP и DDoS-атаки минимальной степени на основеTCP [41]. Slow-Headers, Slow-Body, а также Slow-Read as-saults являются примерами DDoS-атак минимальной степени на основе HTTP [42]. Этот вид атак использует слабость в существующем методе HTTP Keep-Alive, поддерживает соединение в течение длительного периода времени и постоянно потребляет ресурсы сервера, что приводит к отказу в обслуживании веб-сервера. В частности, атакующий Slow-Headers посылает незавершенный HTTP-запрос, заканчивающийся символом "rn", заставляя сервер поверить, что запрос не был удален и продолжает ждать. Наконец, количество соединений приближается к максимальной пропускной способности сервера, и новый запрос не может быть обработан, что приводит к атаке "повторный отказ в обслуживании". Атакующий с медленным телом делает запрос POST к серверу с большим значением длины содержимого. Однако сервер каждый раз выдает лишь небольшое количество байт, и ресурсы сервера истощаются, когда запросы превышают гарантированный порог. Наконец, злоумышленники Slow-Read отправляют на сервер действительные запросы на чтение огромных файлов данных, устанавливая при этом низкое значение скользящего окна TCP. Как следствие, установление канала связи между сервером и злоумышленником занимает длительное время. Когда количество соединений превышает определенный порог, услуга не может быть предоставлена [40]. Сценарий атаки MitM Одной из основных проблем в архитектуре системы является интерфейс, отвечающий за управление сеансом, известный как SMF(Session Management Function – функция управления сеансом). SMF возможен благодаря протоколу, известному как PFCP (Packet Forwarding Protocol – протокол пересылки пакетов). Для управления подключениями абонентов в протоколе PFCP доступны три процедуры: установление сеанса, модификация и удаление, которые устанавливают, модифицируют и удаляют туннели GTP-U на интерфейсе N3 между UPF и gNB. Тестирование интерфейса N4 выявило потенциальные сценарии атаки на установленную абонентскую сессию. Злоумышленники могут отправить запрос на удаление или изменение сеанса, что может привести к отказу в обслуживании и, в итоге, к нарушению доступа в Интернет и перехвату веб-трафика. Другие проблемные области стандарта 5G включают функцию сетевого репозитория. NRF позволяет регистрировать и обнаруживать сетевые функции (NF) в панели управления. Хакеры могут добавить существующую NF в репозиторий, чтобы обслуживать подписчиков через контролируемую хакером NF. Это может привести к доступу к пользовательским данным. Другой сценарий атаки основан на отсутствии авторизации в NRF, что может быть использовано для отмены регистрации критических компонентов путем удаления их соответствующих профилей NF. Это может привести к потере обслуживания абонентов [17]. Перехват DNS Злоумышленник может воспользоваться доступом к шлюзу сети передачи данных общего пользования, который назначает DNS для пользовательских устройств, либо доступом к маршрутизатору. Существует два способа перехвата DNS-запросов [13]: установить DNS-сервер, подконтрольный злоумышленникам и изменить записи DNS; скомпрометировать кэширующий сервер DNS, который обычно также находится внутри кампусной сети. В любом случае злоумышленник изменяет запись в кэширующем сервере DNS в основной сети, чтобы перенаправить IP внутренних ресурсов на плацдарм злоумышленников и перехватить трафик в следующих атаках. На рисунке 6.1 изображен изменённые злоумышленниками настройки DNS  Рисунок 6.1 – Изменённые злоумышленниками настройки DNS Атаки, использующие уязвимость SIM-карт На рисунке 6.2 представлена реализация атаки Simjacker  Рисунок 6.2 – Реализация атаки Simjacker Атака начинается, когда на целевой телефон отправляется SMS-сообщение, которое мы называем Simjacker «Сообщение об атаке». Это сообщение об атаке Simjacker, отправленное с другого телефона, модема GSM или учетной записи отправки SMS , подключенной к учетной записи A2P, содержит ряд инструкций SIM Toolkit (STK) и специально создано для передачи на UICC/eUICC (SIM карты) внутри устройства. Чтобы эти инструкции работали, атака использует наличие определенного программного обеспечения, называемого S@T Browser, то есть на UICC. Как только UICC получает сообщение об атаке Simjacker, он использует библиотеку браузера S@T в качестве среды выполнения на UICC, где он может запускать логику на телефоне. Для основной наблюдаемой атаки код Simjacker, работающий на UICC, запрашивает местоположение и конкретную информацию об устройстве (IMEI) от телефона. Как только эта информация получена, код Simjacker, работающий на UICC, сопоставляет ее и отправляет объединенную информацию на номер получателя через другое SMS (мы называем это «сообщением с данными»), опять же, запуская логику на телефоне. Это сообщение данных представляет собой метод, с помощью которого информация о местоположении и IMEI может быть передана на удаленный телефон, контролируемый злоумышленником [43]. Во время атаки пользователь совершенно не знает, что он получил SMS с сообщением об атаке Simjacker, что информация была получена и что она была отправлена вовне в SMS-сообщении с данными - в любом почтовом ящике входящих или исходящих SMS нет никаких указаний [43]. Выводы по шестому разделуБыли составлены сценарии реализации следующих атак: Botnet; DDoS-атаки; MiTM-атака; перехват DNS; атаки, использующие уязвимость SIM-карт. |