Исследование методов и средств защиты данных в компьютерных сетях. Исследование методов и средств защиты данных в компьютерных сетя. Исследование методов и средств защиты данных в компьютерных сетях по образовательной программе среднего профессионального образования

Скачать 381.05 Kb. Скачать 381.05 Kb.

|

|

МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ И МОЛОДЁЖНОЙ ПОЛИТИКИ КРАСНОДАРСКОГО КРАЯ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ПРОФЕССИОНАЛЬНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ КРАСНОДАРСКОГО КРАЯ «АРМАВИРСКИЙ МЕХАНИКО-ТЕХНОЛОГИЧЕСКИЙ ТЕХНИКУМ» К защите допущен Дата защиты «__» _____20__г. Приказ №____от «__» ________20___г. Протокол ГЭК №____ Заместитель по УР________________ Оценка ГЭК ___________ Секретарь ГЭК_____________ (подпись) ДИПЛОМНЫЙ ПРОЕКТ на тему: Исследование методов и средств защиты данных в компьютерных сетях по образовательной программе среднего профессионального образования 09.02.01 «Компьютерные системы и комплексы» Пояснительная записка ДП.09.02.01.4А–11. ОФ.ПЗ шифр Дипломный проект состоит из пояснительной записки на 53 листах, приложения на 2 листах, графической части на 2 листах.

2022 СОДЕРЖАНИЕ

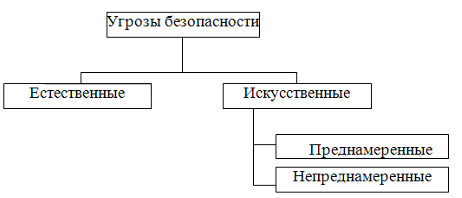

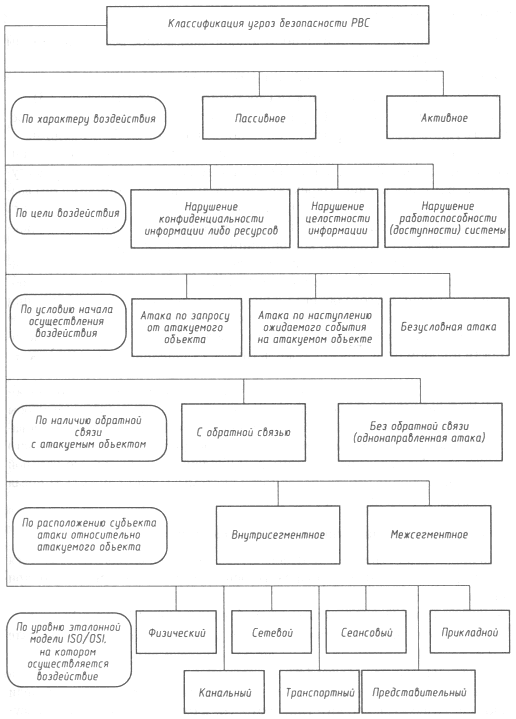

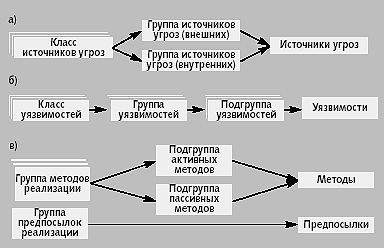

ВВЕДЕНИЕ Проблема защиты информации является далеко не новой. Решать её люди пытались с древних времен. На заре цивилизации ценные сведения сохранялись в материальной форме: вырезались на каменных табличках, позже записывались на бумагу. Для их защиты использовались такие же материальные объекты: стены, рвы. Информация часто передавалась с посыльным и в сопровождении охраны. И эти меры себя оправдывали, поскольку единственным способом получения чужой информации было ее похищение. К сожалению, физическая защита имела крупный недостаток. При захвате сообщения враги узнавали все, что было написано в нем. Еще Юлий Цезарь принял решение защищать ценные сведения в процессе передачи. Он изобрел шифр Цезаря. Этот шифр позволял посылать сообщения, которые никто не мог прочитать в случае перехвата. Данная концепция получила свое развитие во время Второй мировой войны. Германия использовала машину под названием Enigma для шифрования сообщений, посылаемых воинским частям. Конечно, способы защиты информации постоянно меняются, как меняется наше общество и технологии. Появление и широкое распространение компьютеров привело к тому, что большинство людей и организаций стали хранить информацию в электронном виде. Возникла потребность в защите такой информации. Поэтому, острее становится и вопрос информационной безопасности. Ведь недаром было сказано, что «кто владеет информацией, тот владеет миром». С появлением всё новых угроз, совершенствования методов несанкционированного доступа к данным в информационных сетях, обеспечение безопасности сети постоянно требует пристальнейшего внимания. Такое внимание заключается не только в предсказании действий злоумышленников, но и знании и грамотном использовании имеющихся методов средств защиты информации в сетях, своевременном обнаружении и устранении брешей в защите. Особенностью сетевых систем, как известно, является то, что наряду с локальными атаками, существуют и возможности нанесения вреда системе несанкционированного доступа к данным за тысячи километров от атакуемой сети и компьютера. Удаленные атаки сейчас занимают лидирующее место среди серьезных угроз сетевой безопасности. Кроме того, нападению может подвергнуться не только отдельно взятый компьютер, но и сама информация, передающаяся по сетевым соединениям. Используя различные методы и средства информационной сетевой защиты, невозможно достичь абсолютно идеальной безопасности сети. Средств защиты не бывает слишком много, однако с ростом уровня защищенности той или иной сети возникают и, как правило, определенные неудобства в ее использовании, ограничения и трудности для пользователей. Поэтому, часто необходимо выбрать оптимальный вариант защиты сети, который бы не создавал больших трудностей в пользовании сетью и одновременно обеспечивал достойный уровень защиты информации. Подчас создание такого оптимального решения безопасности является очень сложным. Актуальность темы данной выпускной квалификационной работы определяется в том, что вопросы защиты информации в сетях всегда были и есть очень важными, безопасность информации в сети — это одна из главных составляющих ее надлежащего функционирования. Методы и средства такой защиты информации должны постоянно совершенствоваться, учитывая новые возникающие угрозы безопасности сети и бреши в ее защите. Поэтому, на взгляд автора данной работы, вопросы методов и средств защиты информации в сетях оставались и остаются актуальными, пока существуют угрозы безопасности информации в сетях. Кроме того, следует отметить и то, что поскольку на сегодняшний день существует определенное количество самых различных методов и средств защиты информации в сетях, то системному администратору часто очень важно выбрать наиболее эффективные и действенные методы и средства, которые бы обеспечивали безопасность с учетом существующих угроз и прогноза опасностей, которые могут угрожать сети. Для этого и нужно изучить существующие методы и средства защиты информации в сетях. Объектом исследования дипломного проекта является безопасность информации в компьютерных сетях, которая обеспечивается их защитой. Предметом исследования в настоящей выпускной квалификационной работе выступают все те методы и средства, используемые на практике, которые позволяют обеспечить защиту информации в сетях. Целью данного проекта является анализ существующих угроз в компьютерных сетях, рассмотрение существующих и применяемых методов и средств защиты информации в них, а также проектирование безопасной компьютерной сети. Исходя из поставленных в работе целей, которые требуется достичь, установим основные задачи данной выпускной квалификационной работы, которые необходимо будет выполнить: рассмотреть основные понятия безопасности информации в сетях и виды существующих угроз; определить некоторые особенности безопасности компьютерных сетей; проанализировать основные методы и средства защиты информации в сетях; изучить существующие конкретные средства и методы программной и аппаратной защиты информации в сетях. Для выполнения всех поставленных в работе целей и задач будут использоваться методы анализа научной литературы, метод синтеза, сравнения, сбора и выборки. 1 ТЕОРЕТИЧЕСКИЕ АСПЕКТЫ ЗАЩИТЫ ИНФОРМАЦИИ В СЕТЯХ 1.1 Основные положения теории защиты информации Термин «информация» разные науки определяют различными способами. Так, например, в философии информация рассматривается как свойство материальных объектов и процессов сохранять и порождать определённое состояние, которое в различных вещественно-энергетических формах может быть передано от одного объекта к другому. В кибернетике информацией принято называть меру устранения неопределённости. Мы же под информацией в дальнейшем будем понимать всё то, что может быть представлено в символах конечного (например, бинарного) алфавита. Такое определение может показаться несколько непривычным. В то же время оно естественным образом вытекает из базовых архитектурных принципов современной вычислительной техники. Действительно, мы ограничиваемся вопросами информационной безопасности автоматизированных систем - а всё то, что обрабатывается с помощью современной вычислительной техники, представляется в двоичном виде. Предметом нашего рассмотрения являются компьютерные системы и комплексы. Это совокупность следующих объектов: 1. средств вычислительной техники; 2. программного обеспечения; 3. каналов связи; 4. информации на различных носителях; 5. персонала и пользователей системы. Информационная безопасность рассматривается как состояние системы, при котором: 1. Система способна противостоять дестабилизирующему воздействию внутренних и внешних угроз. 2. Функционирование и сам факт наличия системы не создают угроз для внешней среды и для элементов самой системы. На практике информационная безопасность обычно рассматривается как совокупность следующих трёх базовых свойств защищаемой информации: - конфиденциальность, означающая, что доступ к информации могут получить только легальные пользователи; - целостность, обеспечивающая, что, во-первых, защищаемая информация может быть изменена только законными и имеющими соответствующие полномочия пользователями, а во-вторых, информация внутренне непротиворечива и (если данное свойство применимо) отражает реальное положение вещей; - доступность, гарантирующая беспрепятственный доступ к защищаемой информации для законных пользователей. Деятельность, направленную на обеспечение информационной безопасности, принято называть защитой информации. Методы обеспечения информационной безопасности (см. рисунок 1.1) весьма разнообразны.  Рисунок 1.1 - Основные методы обеспечения информационной безопасности Сервисы сетевой безопасности представляют собой механизмы защиты информации, обрабатываемой в распределённых вычислительных системах и сетях. Инженерно-технические методы ставят своей целью обеспечение защиты информации от утечки по техническим каналам - например, за счёт перехвата электромагнитного излучения или речевой информации. Правовые и организационные методы защиты информации создают нормативную базу для организации различного рода деятельности, связанной с обеспечением информационной безопасности. Теоретические методы обеспечения информационной безопасности [3], в свою очередь, решают две основных задачи. Первая из них — это формализация разного рода процессов, связанных с обеспечением информационной безопасности. Так, например, формальные модели управления доступом позволяют строго описать все возможные информационные потоки в системе - а значит, гарантировать выполнение требуемых свойств безопасности. Отсюда непосредственно вытекает вторая задача - строгое обоснование корректности и адекватности функционирования систем обеспечения информационной безопасности при проведении анализа их защищённости. Такая задача возникает, например, при проведении сертификации автоматизированных систем по требованиям безопасности информации. 1.2 Классификация угроз безопасности информации Под угрозой безопасности информации в компьютерной сети (КС) понимают событие или действие, которое может вызвать изменение функционирования КС, связанное с нарушением защищенности обрабатываемой в ней информации. Уязвимость информации — это возможность возникновения такого состояния, при котором создаются условия для реализации угроз безопасности информации. Атакой на КС называют действие, предпринимаемое нарушителем, которое заключается в поиске и использовании той или иной уязвимости. Иначе говоря, атака на КС является реализацией угрозы безопасности информации в ней. Проблемы, возникающие с безопасностью передачи информации при работе в компьютерных сетях, можно разделить на три основных типа [4]: перехват информации – целостность информации сохраняется, но её конфиденциальность нарушена; модификация информации – исходное сообщение изменяется либо полностью подменяется другим и отсылается адресату; подмена авторства информации. Данная проблема может иметь серьёзные последствия. Например, кто-то может послать письмо от чужого имени (этот вид обмана принято называть спуфингом) или Web – сервер может притворяться электронным магазином, принимать заказы, номера кредитных карт, но не высылать никаких товаров. Специфика компьютерных сетей, с точки зрения их уязвимости, связана в основном с наличием интенсивного информационного взаимодействия между территориально разнесенными и разнородными (разнотипными) элементами. Уязвимыми являются буквально все основные структурно-функциональные элементы КС: рабочие станции, серверы (Host-машины), межсетевые мосты (шлюзы, центры коммутации), каналы связи и т.д. Известно большое количество разноплановых угроз безопасности информации различного происхождения. В литературе встречается множество разнообразных классификаций, где в качестве критериев деления используются виды порождаемых опасностей, степень злого умысла, источники появления угроз и т.д. Одна из самых простых классификаций приведена на Рисунок 1.  Рисунок 1.2 - Общая классификация угроз безопасности. Естественные угрозы — это угрозы, вызванные воздействиями на КС и ее элементы объективных физических процессов или стихийных природных явлений, независящих от человека. Искусственные угрозы — это угрозы КС, вызванные деятельностью человека. Среди них, исходя из мотивации действий, можно выделить: непреднамеренные (неумышленные, случайные) угрозы, вызванные ошибками в проектировании КС и ее элементов, ошибками в программном обеспечении, ошибками в действиях персонала и т.п.; преднамеренные (умышленные) угрозы, связанные с корыстными устремлениями людей (злоумышленников). Источники угроз по отношению к КС могут быть внешними или внутренними (компоненты самой КС - ее аппаратура, программы, персонал). Более сложная и детальная классификация угроз приведена на рисунке 1.3 и на графическом листе 1.  Рисунок 1.3 - Детальная классификация угроз Анализ негативных последствий реализации угроз предполагает обязательную идентификацию возможных источников угроз, уязвимостей, способствующих их проявлению и методов реализации. И тогда цепочка вырастает в схему, представленную на Рисунке 1.4.  Рисунок 1.4 - Модель реализации угроз информационной безопасности Угрозы классифицируются по возможности нанесения ущерба субъекту отношений при нарушении целей безопасности. Ущерб может быть причинен каким-либо субъектом (преступление, вина или небрежность), а также стать следствием, не зависящим от субъекта проявлений. Угроз не так уж и много. При обеспечении конфиденциальности информации это может быть хищение (копирование) информации и средств ее обработки, а также ее утрата (неумышленная потеря, утечка). При обеспечении целостности информации список угроз таков: модификация (искажение) информации; отрицание подлинности информации; навязывание ложной информации. При обеспечении доступности информации возможно ее блокирование, либо уничтожение самой информации и средств ее обработки. Все источники угроз можно разделить на классы, обусловленные типом носителя, а классы на группы по местоположению (Рисунок 1.5 а). Уязвимости также можно разделить на классы по принадлежности к источнику уязвимостей, а классы на группы и подгруппы по проявлениям (Рисунок 1.5 б). Методы реализации можно разделить на группы по способам реализации (Рисунок 1.5 в). При этом необходимо учитывать, что само понятие «метод», применимо только при рассмотрении реализации угроз антропогенными источниками. Для техногенных и стихийных источников это понятие трансформируется в понятие «предпосылка».  Рисунок 1.5 - Структура классификаций: а) «Источники угроз»; б) «Уязвимости»; в) «Методы реализации» Классификация возможностей реализации угроз (атак), представляет собой совокупность возможных вариантов действий источника угроз определенными методами реализации с использованием уязвимостей, которые приводят к реализации целей атаки. Цель атаки может не совпадать с целью реализации угроз и может быть направлена на получение промежуточного результата, необходимого для достижения в дальнейшем реализации угрозы. В случае такого несовпадения атака рассматривается как этап подготовки к совершению действий, направленных на реализацию угрозы, т.е. как «подготовка к совершению» противоправного действия. Результатом атаки являются последствия, которые являются реализацией угрозы и/или способствуют такой реализации. Исходными данными для проведения оценки и анализа угроз безопасности при работе в сети служат результаты анкетирования субъектов отношений, направленные на уяснение направленности их деятельности, предполагаемых приоритетов целей безопасности, задач, решаемых в сети и условий расположения и эксплуатации сети. |