Классификация угроз и атак на операционную систему. Исследование уязвимости операционных систем Глава Защита операционной системы средствами Windows

Скачать 1.03 Mb. Скачать 1.03 Mb.

|

1 2 Технологический прогресс привел к повсеместному использованию Интернета и облачных сервисов в организациях, широкому применению личных устройств персонала на рабочих местах в корпоративной сети и, как следствие того, необходимости в удаленном доступе к рабочим ресурсам. Несомненно, такие тенденции рынка способствуют ужесточению требований к информационной безопасности. Корпорация Microsoft предлагает свой взгляд на такие вопросы как безопасность, конфиденциальность и надежность. Особое внимание при создании линейки новых операционных систем Windows 8, 8.1, 10 было уделено прежде всего технологиям защиты данных. Новые операционные системы надежно защищены, а улучшенные технологии как следствие, обеспечивают как безопасность пользователей, так и всей IT-инфраструктуры компании. Безопасная загрузка в линейке операционных систем SecureBoot реализована функцией безопасной загрузки SecureBoot на основе UEFI, которая позволяет защитить устройство в процессе загрузки системы[20]. Весьма важным условием является обеспечения безопасности, ввиду того, что ряд вредоносных программ может попытаться закрепиться в операционной системе, подменяя собой её загрузочные записи. Технология SecureBoot предотвращает запуск кода без валидной цифровой подписи. В ряде случаев, когда вредоносная программа все-таки сможет вмешаться в процесс запуска, Windows автоматически это обнаружит его и выполнит откат действий. В новую операционную систему интегрирована усовершенствованная антивирусная программа Defender. Пользователю устройства не требуется устанавливать сторонние антивирусы для защиты компьютера. Defender запускается автоматически с началом работы системы. Что касается авторизации, у пользователя теперь есть выбор варианта выполнения паролей для входа в систему – это PIN-код из четырех цифр и «графический пароль». Выбрав последний вариант, пользователь сможет использовать в качестве пароля изображение или фотографию и создать определенную последовательность прикосновений к ней. Помимо этого, новая операционная система позволяет создавать виртуальные смарткарты, функционирующие на основе доверенного модуля TPM (Trusted Platform Module). Таким образом, если пользователь боится потерять физическую карту, он может пользоваться виртуальной картой, безопасно хранящейся в системе. Удаленные пользователи также могут работать с виртуальными смарт-картами, используя технологию Direct Access, предназначенную для безопасного подключения к корпоративной сети. Со встроенной в Windows системой оперативного хранения паролей Credential Manager, пользователям больше не требуется запоминать пароли для доступа к аккаунтам. Это обуславливается тем, что вход в систему осуществляется с помощью единого аккаунта Microsoft. Учетные данные перед отправкой на серверы корпорации Microsoft шифруются и синхронизируются на всех компьютерах, отмеченных как «доверенные». В Windows обеспечены механизмы защиты от известных и возникающих угроз безопасности по многочисленным векторам атак[21]. В Windows 10 реализованы механизмы безопасности, которые можно разделить на три группы: функции контроля удостоверений и доступа, защита информации, сопротивление вредоносному ПО. Традиционно контроль доступа представляет собой процесс, который состоит из трех компонентов. Идентификация – пользователь указывает свое уникальное удостоверение в компьютерной системе с целью получения доступа к ресурсу, например файлу или принтеру. В некоторых определениях пользователь называется «субъект», а ресурс – «объект». Проверка подлинности — процедура подтверждения указанного удостоверения и проверка того, что субъект действительно является тем, за кого себя выдает. Авторизация – выполняется системой с целью сравнить права доступа прошедшего проверку подлинности субъекта и разрешения объекта и либо предоставить запрошенный доступ, либо отказать в нем. Реализация этих компонентов существенно укрепляет защиту секретных данных от злоумышленников. Только пользователь, подтвердивший свою личность и получивший право на доступ к данным, сможет осуществить доступ[22]. В системе безопасности существуют разные степени проверки подлинности удостоверений и множество различных требований к лимитам авторизации. Обеспечение гибкости контроля доступа, необходимой в большинстве сред предприятий, является сложной задачей для любой ОС. В таблице 1 перечислены типичные задачи в области контроля доступа в Windows и соответствующие решения, представленные в Windows. Таблица 1 Решения для стандартных задач в области контроля доступа в Windows 10

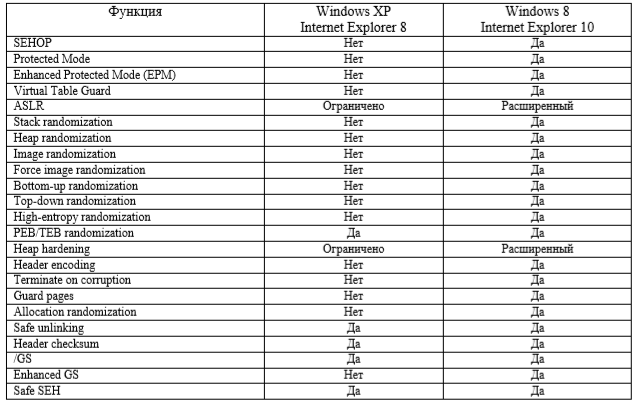

Доступ пользователей к приложениям и работа с ними контролируется с помощью активного компонента AppLocker, который позволяюет ИТ-администраторам с помощью групповой политики обеспечивать безопасность и тем самым предотвращать запуск потенциально опасных приложений. Важным элементом обеспечения безопасности является возможность управления доступом к данным с целью их защиты от несанкционированного использования в случае кражи или потери. Данные, хранящиеся на локальных устройствах, позволяет защитить технология BitLocker, а содержащиеся на съемных носителях – BitLocker To Go. В серии ОС Windows существенно увеличилась скорость шифрования данных с помощью BitLocker. Усовершенствованная технология шифрует не весь диск целиком, а только занятое на нем пространство, что обеспечивает безопасность без ощутимого вмешательства в работу пользователей. Для разблокировки диска с зашифрованными данными потребуется пароль, пин-код или смарт-карта. Таблица 2 Сравнение встроенных защитных функций  Репутационный фильтр SmartScreen. Поднимая вопрос об обеспечении безопасности, которому уделено достаточно большое внимание в Windows 8, стоит также отметить встроенный фильтр SmartScreen. Он осуществляет проверку репутаций файлов и программ и, таким образом, обнаруживает и блокирует неизвестные и потенциально опасные файлы, приложения и архивы на USB-носителе, жестком диске или загружаемые из Интернета, а также отражает атаки фишинговых сайтов. При первом запуске загруженной программы SmartScreen проверяет список известных безопасных приложений и в случае опасности выдает предупреждение. В Windows 8 были не только усовершенствованы технологии прошлых операционных систем, обеспечивающие защиту от эксплоитов (программ или кодов, использующих уязвимости для атаки на систему). Были добавлены 16 новых технологий. Так технология Address Space Layout Randomization (ASLR) предотвращает создание корректно и стабильно работающих эксплоитов, которые основываются на знание размещения DLL в ОЗУ. Обновленная ASLR распространяется на большее количество внутренних структур операционной системы, отражая атаки, направленные на обход технологии в ее прежних версиях. В заключение хочется отметить, что компания Microsoft предоставляет возможности корпоративных социальных коммуникаций, гарантируя безопасность и конфиденциальность, которые так необходимы бизнесу. Среди преимуществ стоит выделить: безопасная загрузка SafeBoot; антивирус Defender; расширенные возможности идентификации и система хранения паролей; разграничение прав пользователей и приложений; репутационный фильтр SmartScreen; функция восстановления заводских настроек; Windows To Go. Множество различных решений, которые предлагает новая операционная система Windows 8, обеспечивают надежную защиту информации и устройств пользователей. Платформа Windows сочетает в себе не только удобство использования для сотрудников организаций, повышая тем самым общую производительность и эффективность труда, но и значительно упрощает работу ИТ-отдела по обеспечению безопасной среды внутри компании. Заключение Операционная система (ОС, в англоязычном варианте — operating system) – базовое системное программное обеспечение, управляющее работой компьютера и являющееся посредником (интерфейсом) между аппаратурой (hardware), прикладным программнымобеспечением (application software) и пользователем компьютера (user). Операционная система обеспечивает максимальную полезность и эффективность использования компьютера и его ресурсов, обрабатывает прерывания, защищает компьютер от сбоев, отказов и хакерских атак. Эта деятельность ОС может быть не столь заметной для пользователя, но она осуществляется постоянно. Угрозы безопасности ОС можно классифицировать по различным аспектам их реализации: по цели атаки, по принципу воздействия на операционную систему, по типу используемой злоумышленником уязвимости защиты, по характеру воздействия на операционную систему. Корпорация Microsoft предлагает свой взгляд на такие вопросы как безопасность, конфиденциальность и надежность. Особое внимание при создании линейки новых операционных систем Windows 8, 8.1, 10 было уделено прежде всего технологиям защиты данных. Новые операционные системы надежно защищены, а улучшенные технологии как следствие, обеспечивают как безопасность пользователей, так и всей IT-инфраструктуры компании. Весьма важным условием является обеспечения безопасности, ввиду того, что ряд вредоносных программ может попытаться закрепиться в операционной системе, подменяя собой её загрузочные записи. Технология SecureBoot предотвращает запуск кода без валидной цифровой подписи. В ряде случаев, когда вредоносная программа все-таки сможет вмешаться в процесс запуска, Windows автоматически это обнаружит его и выполнит откат действий. В новую операционную систему интегрирована усовершенствованная антивирусная программа Defender. Платформа Windows сочетает в себе не только удобство использования для сотрудников организаций, повышая тем самым общую производительность и эффективность труда, но и значительно упрощает работу ИТ-отдела по обеспечению безопасной среды внутри компании. Список литературы Дейтел, Х., М. Операционные системы. Основы и принципы. Т. 1 / Х. М. Дейтел, Д.Р. Чофнес. - М.: Бином, 2016. - 1024 c. Дроздов, С.Н. Операционные системы: Учебное пособие / С.Н. Дроздов. - Рн/Д: Феникс, 2018. - 480 c. Задорина Н.А., Мурашова И.Ю. “Моделирование процесса распространения вредоносных программ в локальной сети” // Вопросы современных технических наук: свежий взгляд и новые решения. - 2017. - Т. IV. - С. 78-81. Информатика: учебник. Курносов А.П., Кулев С.А., Улезько А.В., Камалян А.К., Чернигин А.С., Ломакин С.В.: под ред. А.П. Курносова Воронеж, ВГАУ, 2014 — 238 с. Киселев, С.В. Операционные системы: Учебное пособие / С.В. Киселев. - М.: Academia, 2018. - 250 c. Котенко И. В., Воронцов В. В. Аналитические модели 16 распространения сетевых червей // Труды СПИИРАН. Вып. 4. — СПб.: Наука, 2007 Морозов Д.А. Предвестники электронных эпидемий. Конструкторы вредоносных программ. Первый арестованный вирусописатель. Наиболее разрушительные вирусы. [Текст] /А. Д.. Морозов // Конца и края нет. - 2006 г. - № 11(48). - С. 5 - 9. Мустафина Н. М., Шарафутдинов А. Г. Самые опасные компьютерные вирусы. Экономические науки. [Текст] / М. Н. Мустафина., Г. А. Шарафутдинов // Виды. - 2016 г. - № 47(1). - С. 3 - 11. Назаров, С.В. Операционные системы. Практикум (для бакалавров) / С.В. Назаров, Л.П. Гудыно, А.А. Кириченко. - М.: КноРус, 2017. - 480 c. Партыка, Т.Л. Операционные системы, среды и оболочки: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2018. - 256 c. Попов, И. И. Операционные системы, среды и оболочки / И.И. Попов, Т.Л. Партыка. - М.: Форум, Инфра-М, 2015. - 400 c. Проскурин В.Г. – Защита в операционных системах. Учебное пособие для вузов – М.: Горячая линия – Телеком, 2015 – 192 с. Синицын, С.В. Операционные системы / С.В. Синицын. - М.: Academia, 2016. - 416 c. Спиридонов, Э.С. Операционные системы / Э.С. Спиридонов, М.С. Клыков, М.Д. Рукин. - М.: КД Либроком, 2015. - 350 c. Флоринский Н.А. Компьютерные вирусы. Определение, классификация и способы защиты. [Текст] / А.Н. Флоринский // Компьютерный вирус. - 2017 г. - № 12. - С.10 - 12. Ханько В. В., Хаханов В. И., Фрадков С. А. Модель неисправностей программного продукта. Компьютерный вирус. - 1998 г. № 1. С. 99-101. [Электронный ресурс]:URL:http://cyberleninka.ru/article/n/modelneispravnostey-programmnogo-produkta-kompyuternyy-virus (дата обращения 11.11.2019) Булахов Н.Г. Методы обнаружения компьютерных вирусов и сетевых червей [Электронный ресурс]. – Режим доступа: http://bulakhov.com/Papers/tusur_vestnik_2008_Bulakhov.pdf, свободный. – Загл. с экрана (дата обращения: 11.11.2019) Захарченко А. Черводинамика: причины и следствия [Электронный ресурс]. – Режим доступа: http://citforum.ru/security/virus/ch_dinamic/#_ed, свободный. – Загл. с экрана (дата обращения: 10.11.2019) Защита операционных систем: [Электронный ресурс] // Будь умным 2015. – URL: http://www. http://samzan.ru/11560 (дата обращения: 11.11.2019). Маленкович С. Классификация вредоносных программ. URL: https://blog.kaspersky.ru/klassifikaciya-vredonosnyx-programm/2200/ (дата обращения: 10.11.2019) Сердюк В. Вы атакованы - защищайтесь! [Электронный ресурс]. - Режим доступа: http://www.bytemag.ru/articles/detail.php?ID=9036, свободный. – Загл. с экрана (дата обращения: 11.11.2019) Дейтел, Х., М. Операционные системы. Основы и принципы. Т. 1 / Х. М. Дейтел, Д.Р. Чофнес. - М.: Бином, 2016. - 1024 c. ↑ Спиридонов, Э.С. Операционные системы / Э.С. Спиридонов, М.С. Клыков, М.Д. Рукин. - М.: КД Либроком, 2015. - 350 c. ↑ Дроздов, С.Н. Операционные системы: Учебное пособие / С.Н. Дроздов. - Рн/Д: Феникс, 2018. - 480 c. ↑ Киселев, С.В. Операционные системы: Учебное пособие / С.В. Киселев. - М.: Academia, 2018. - 250 c. ↑ Синицын, С.В. Операционные системы / С.В. Синицын. - М.: Academia, 2016. - 416 c. ↑ Партыка, Т.Л. Операционные системы, среды и оболочки: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2018. - 256 c. ↑ Назаров, С.В. Операционные системы. Практикум (для бакалавров) / С.В. Назаров, Л.П. Гудыно, А.А. Кириченко. - М.: КноРус, 2017. - 480 c. ↑ Попов, И. И. Операционные системы, среды и оболочки / И.И. Попов, Т.Л. Партыка. - М.: Форум, Инфра-М, 2015. - 400 c. ↑ Информатика: учебник. Курносов А.П., Кулев С.А., Улезько А.В., Камалян А.К., Чернигин А.С., Ломакин С.В.: под ред. А.П. Курносова Воронеж, ВГАУ, 2014 — 238 с. ↑ Морозов Д.А. Предвестники электронных эпидемий. Конструкторы вредоносных программ. Первый арестованный вирусописатель. Наиболее разрушительные вирусы. [Текст] /А. Д.. Морозов // Конца и края нет. - 2006 г. - № 11(48). - С. 5 - 9. ↑ Маленкович С. Классификация вредоносных программ. URL: https://blog.kaspersky.ru/klassifikaciya-vredonosnyx-programm/2200/ (дата обращения: 10.11.2019) ↑ Ханько В. В., Хаханов В. И., Фрадков С. А. Модель неисправностей программного продукта. Компьютерный вирус. - 1998 г. № 1. С. 99-101. [Электронный ресурс]:URL:http://cyberleninka.ru/article/n/modelneispravnostey-programmnogo-produkta-kompyuternyy-virus (дата обращения 11.11.2019) ↑ Флоринский Н.А. Компьютерные вирусы. Определение, классификация и способы защиты. [Текст] / А.Н. Флоринский // Компьютерный вирус. - 2017 г. - № 12. - С.10 - 12. ↑ Котенко И. В., Воронцов В. В. Аналитические модели 16 распространения сетевых червей // Труды СПИИРАН. Вып. 4. — СПб.: Наука, 2007 ↑ Захарченко А. Черводинамика: причины и следствия [Электронный ресурс]. – Режим доступа: http://citforum.ru/security/virus/ch_dinamic/#_ed, свободный. – Загл. с экрана (дата обращения: 10.11.2019) ↑ Булахов Н.Г. Методы обнаружения компьютерных вирусов и сетевых червей [Электронный ресурс]. – Режим доступа: http://bulakhov.com/Papers/tusur_vestnik_2008_Bulakhov.pdf, свободный. – Загл. с экрана (дата обращения: 11.11.2019) ↑ Сердюк В. Вы атакованы - защищайтесь! [Электронный ресурс]. - Режим доступа: http://www.bytemag.ru/articles/detail.php?ID=9036, свободный. – Загл. с экрана (дата обращения: 11.11.2019) ↑ Мустафина Н. М., Шарафутдинов А. Г. Самые опасные компьютерные вирусы. Экономические науки. [Текст] / М. Н. Мустафина., Г. А. Шарафутдинов // Виды. - 2016 г. - № 47(1). - С. 3 - 11. ↑ Задорина Н.А., Мурашова И.Ю. “Моделирование процесса распространения вредоносных программ в локальной сети” // Вопросы современных технических наук: свежий взгляд и новые решения. - 2017. - Т. IV. - С. 78-81. ↑ Защита операционных систем: [Электронный ресурс] // Будь умным 2015. – URL: http://www. http://samzan.ru/11560 (дата обращения: 11.11.2019). ↑ Проскурин В.Г. – Защита в операционных системах. Учебное пособие для вузов – М.: Горячая линия – Телеком, 2015 – 192 с. ↑ Проскурин В.Г. – Защита в операционных системах. Учебное пособие для вузов – М.: Горячая линия – Телеком, 2015 – 192 с. 1 2 |