инф без. История развития средств и методов защиты информации

Скачать 1.69 Mb. Скачать 1.69 Mb.

|

|

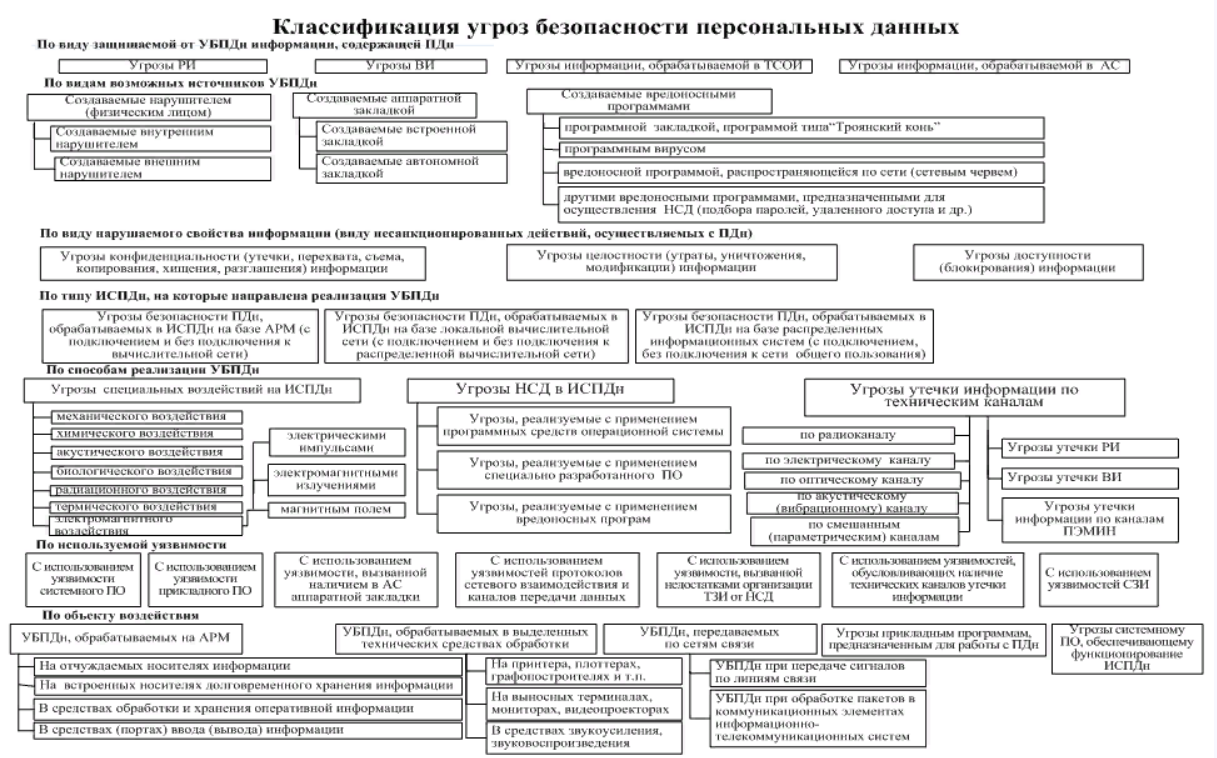

Регулирование контента в сети Интернет Развитие сети Интернет в ближайшем будущем превратит сеть в стандартный канал социальных коммуникаций, по которому будут осуществляться подавляющее число розничных торговых операций, перевод денежных средств, будут выполняться все функции связи и вещать средства массовой информации. Возникнут новые социальные группы, новая идеология, сформируется новый психологический образ жителя планеты XXI века. Тем самым, природа открывшихся возможностей позволит успешно дублировать классические социальные связи материального мира, привязанного к географии планеты и, в некоторых случаях, заменять их. Что касается уже имеющихся нормативных правовых актов, так или иначе затрагивающих отношения по поводу Интернета, то их можно охарактеризовать следующим образом: Ни в одной из стран мира нет всеобъемлющего (кодифицированного) законодательства по Интернету. Существующие нормативные (подзаконные) акты регулируют частные аспекты функционирования сети. Нормы, которые можно было бы применить к отношениям по поводу Интернета, «разбросаны» по законодательным актам иных отраслей права. В первую очередь они содержатся в нормах об интеллектуальной и промышленной собственности. Практически отсутствует регулирование отношений по поводу Интернета на международном (межгосударственном) уровне. Вышеприведенный пример подтверждает, что очень скоро оно потребуется, хотя бы на двусторонней основе. Итак, основная проблема заключается в том, что Интернет не имеет территориальных границ своего распространения. Судебная практика: Суды ВГТРК против ВКонтакте по фильмам «Охота на пиранью» и «Остров» 11.03.2011 г. опубликовано Постановление кассационной инстанции по иску ВГТРК к Вконтакте за нарушение авторских прав на фильм "Охота на пиранью". Суд отменил решение апелляционной инстанции, которым социальная сеть Вконтакте была привлечена к ответственности и которым ответчика обязали выплатить компенсацию, в иске полностью отказано. В настоящее время в России созданы общие концептуальные правовые основы развития информационно-коммуникационного пространства, в частности, сформулированные в Стратегии развития информационного общества в Российской Федерации и Доктрине информационной безопасности Российской Федерации. Данные акты являются базовыми стратегическими документами развития информационного права, которыми, однако, не предполагается учет специфики организации информационного сообщения в интернет-пространстве и, в частности, в социальных сетях (Утверждена Президентом РФ 7 февраля 2008 г., Утверждена Президентом РФ 9 сентября 2000 г.). Основные отличия Интернета от других общественных сред: Частное содержание. Очень большое количество содержания в Интернете производится частными лицами. Это и дневники (блоги) и частные СМИ, и личные странички в социальных сетях и много другое. Нигде больше обычные граждане не вовлечены так в производство содержания (далее – контента). Изначальная публичность контента. Любое мнение, произведение, текст, картинка, видео в Интернете доступны неограниченному кругу лиц в силу самого устройства среды. Чтобы стать очень популярным автором, ничего не требуется, кроме умения писать, снимать или рисовать. В то же время сайт – это не СМИ. Лёгкость копирования. Для того, чтобы скопировать свой или чужой контент, в сети достаточно нескольких нажатий клавиш. В результате популярный контент может распространяться как эпидемия. Конечно, зачастую с нарушением прав первичных создателей контента. Широкое распространение анонимности. Пользователи Интернета во многих случаях анонимны, у граждан есть многие способы не раскрывать своё имя при использовании почты, форумов, блогов, СМИ. Кроме очевидных отрицательных сторон анонимности, у неё есть и положительные стороны. В любом случае, частичная или полная анонимность во многом диктуется самим устройством интернет-среды. Отсутствие географических границ. Информация и пользователи в Интернете свободно перемещаются сквозь географические границы; жёсткое регулирование в одном месте приводит просто к бегству объектов регулирования в другие области. Можно сказать, что в Интернете имеется сверхпроводимость контента. Огромный, подавляющий объём информации. В настоящее время объём российского Интернета (далее - Рунета) составляет более 100 терабайт текста (один терабайт равен примерно миллиону книг на 500 страниц), то есть равен 100 миллионам книг. Этот объём нельзя просмотреть вручную и очень трудно контролировать техническими средствами. Объём всего мирового Интернета примерно в 50-100 раз больше. Каждый год объём Рунета и мирового Интернета вырастает в полтора-два раза. На сегодняшний день большинство развитых стран мира прибегают к фильтрации интернет-контента и другим ограничениям свободы в Сети. Однако цели, задачи и конкретные механизмы реализации подобных ограничений существенно варьируются. Можно выделить следующие категории контента, которые подвергаются фильтрации в различных странах мира: Политический контент. Социально-опасная информация. Контент, связанный с национальной безопасностью. Сайты и сервисы, нарушающие экономические интересы. Специализированные интернет-инструменты. Социальные сервисы. Законы, регулирующие Интернет, применяемые методы фильтрации и блокируемый контент специфичны для каждого государства. Тем не менее, существуют группы стран, которые преследуют схожие цели в вопросах интернет-цензуры. На основании общности задач и доводов, которые эти страны используют для обоснования вмешательства в Интернет, а также схожести инструментов, решающих данную задачу, можно выделить пять моделей интернет-цензуры: Азиатская модель. Ближневосточная модель. Рестрикционная модель. Континентальная модель. Либеральная модель. При этом отдельные государства могут демонстрировать характеристики сразу двух моделей. Федеральный закон от 2 июля 2013 года № 187-ФЗ «О внесении изменений в законодательные акты Российской Федерации по вопросам защиты интеллектуальных прав в информационно-телекоммуникационных сетях», в СМИ также известен как «Антипиратский закон», «Русская SOPA», «Закон против интернета» и «Закон о произвольных блокировках»: «Антипиратский закон» — закон, подразумевающий возможность блокировки сайтов, содержащих нелицензионный контент, по требованию правообладателя. Изначально предполагалось, что это коснётся всех видов информации, однако, после внесения поправок, закон будет применяться только для видеопродукции. Если после предупреждения владельцы сайта не удалят спорный материал, то весь ресурс будет блокироваться. Однако, правообладатель должен будет доказать, что обладает правами в отношении того размещённого в сети контента, который он намеревается удалить. Все подобные вопросы будут решаться только через Мосгорсуд, в который правообладатель должен подать иск в течение установленного судом срока, но не более чем через 15 суток со дня вынесения судом определения о применении обеспечительных мер (сам процесс блокировки сайта при этом занимает 5 рабочих дней с момента представления определения суда в Роскомнадзор). Если правообладатель не подал иск или проиграл его, он должен возместить убытки всем лицам, права и законные интересы которых были нарушены блокировкой сайта. Сразу после вступления в силу закона, Роскомнадзор заявил, что для его исполнения потребуется 97 миллионов рублей в год. Поправки в Федеральный закон «Об информации, информационных технологиях и о защите информации»: Правообладатель в случае обнаружения фильмов, в том числе кинофильмов, телефильмов, или информации, необходимой для их получения с использованием информационно-телекоммуникационных сетей, которые распространяются без его разрешения или иного законного основания, вправе обратиться в федеральный орган исполнительной власти, осуществляющий функции по контролю и надзору в сфере средств массовой информации, массовых коммуникаций, информационных технологий и связи, с заявлением о принятии мер по ограничению доступа к информационным ресурсам, распространяющим такие фильмы или информацию, на основании вступившего в силу судебного акта. Федеральный орган исполнительной власти, осуществляющий функции по контролю и надзору в сфере средств массовой информации, массовых коммуникаций, информационных технологий и связи, на основании вступившего в силу судебного акта в течение трех рабочих дней определяет провайдера хостинга, направляет ему уведомление на русском и английском языках о нарушении авторских прав. В течение одного рабочего дня с момента уведомления хостинг-провайдер обязан проинформировать владельца информационного ресурса. Владелец информационного ресурса в течение одного рабочего дня с момента получения уведомления от хостинг-провайдера обязан удалить незаконно размещенную информацию. В случае его отказа или бездействия провайдер хостинга обязан ограничить доступ к ресурсу в течение трех рабочих дней с момента получения уведомления от федерального органа исполнительной власти. Поправки в Гражданский кодекс Российской Федерации: Вносится определение «информационного посредника» - лицо, осуществляющее передачу материала в информационно-телекоммуникационной сети, в том числе в сети «Интернет», лицо, предоставляющее возможность размещения материала или информации, необходимой для его получения с использованием информационно-телекоммуникационной сети, лицо, предоставляющее возможность доступа к материалу в этой сети. Информационный посредник, осуществляющий передачу материала в информационно-телекоммуникационной сети, не несет ответственность за нарушение интеллектуальных прав, произошедшее в результате этой передачи, при одновременном соблюдении следующих условий: - он не является инициатором этой передачи и не определяет получателя указанного материала; - он не изменяет указанный материал при оказании услуг связи, за исключением изменений, осуществляемых для обеспечения технологического процесса передачи материала; - он не знал и не должен был знать о том, что использование соответствующих результата интеллектуальной деятельности или средства индивидуализации лицом, инициировавшим передачу материала, содержащего соответствующие результат интеллектуальной деятельности или средство индивидуализации, является неправомерным. Угрозы безопасности персональных данных. Базовая модель угроз безопасности персональных данных Состав и содержание угроз безопасности персональных данных (УБПДн) определяется совокупностью условий и факторов, создающих опасность несанкционированного, в том числе случайного, доступа к ПДн. Совокупность таких условий и факторов формируется с учетом характеристик ИСПДн, свойств среды (пути) распространения информативных сигналов, содержащих защищаемую информацию, и возможностей источников угрозы. К характеристикам ИСПДн, обусловливающим возникновение УБПДн, можно отнести категорию и объем обрабатываемых в ИСПДн персональных данных, структуру ИСПДн, наличие подключений ИСПДн к сетям связи общего пользования и (или) сетям международного информационного обмена, характеристики подсистемы безопасности ПДн, обрабатываемых в ИСПДн, режимы обработки персональных данных, режимы разграничения прав доступа пользователей ИСПДн, местонахождение и условия размещения технических средств ИСПДн. Информационные системы ПДн представляют собой совокупность информационных и программно-аппаратных элементов, а также информационных технологий, применяемых при обработке ПДн. Основными элементами ИСПДн являются: персональные данные, содержащиеся в базах данных, как совокупность информации и ее носителей, используемых в ИСПДн; информационные технологии, применяемые при обработке ПДн; технические средства, осуществляющие обработку ПДн (средства вычислительной техники, информационно-вычислительные комплексы и сети, средства и системы передачи, приема и обработки ПДн, средства и системы звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео- и буквенно-цифровой информации) (далее – технические средства ИСПДн); программные средства (операционные системы, системы управления базами данных и т.п.); средства защиты информации; вспомогательные технические средства и системы (ВТСС) - технические средства и системы, их коммуникации, не предназначенные для обработки ПДн, но размещенные в помещениях (далее - служебные помещения), в которых расположены ИСПДн, их технические средства (различного рода телефонные средства и системы, средства вычислительной техники, средства и системы передачи данных в системе радиосвязи, средства и системы охранной и пожарной сигнализации, средства и системы оповещения и сигнализации, контрольно-измерительная аппаратура, средства и системы кондиционирования, средства и системы проводной радиотрансляционной сети и приема программ радиовещания и телевидения, средства электронной оргтехники, средства и системы электрочасофикации). Свойства среды (пути) распространения информативных сигналов, содержащих защищаемую информацию, характеризуются видом физической среды, в которой распространяются ПДн, и определяются при оценке возможности реализации УБПДн. Возможности источников УБПДн обусловлены совокупностью способов несанкционированного и (или) случайного доступа к ПДн, в результате которого возможно нарушение конфиденциальности (копирование, неправомерное распространение), целостности (уничтожение, изменение) и доступности (блокирование) ПДн. Угроза безопасности ПДн реализуется в результате образования канала реализации УБПДн между источником угрозы и носителем (источником) ПДн, что создает условия для нарушения безопасности ПДн (несанкционированный или случайный доступ). Основными элементами канала реализации УБПДн (Рис. 1) являются: источник УБПДн – субъект, материальный объект или физическое явление, создающие УБПДн; среда (путь) распространения ПДн или воздействий, в которой физическое поле, сигнал, данные или программы могут распространяться и воздействовать на защищаемые свойства (конфиденциальность, целостность, доступность) ПДн; носитель ПДн – физическое лицо или материальный объект, в том числе физическое поле, в котором ПДн находят свое отражение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин.  Рис. 1. Обобщенная схема канала реализации угроз безопасности персональных данных Носители ПДн могут содержать информацию, представленную в следующих видах: акустическая (речевая) информация (РИ), содержащаяся непосредственно в произносимой речи пользователя ИСПДн при осуществлении им функции голосового ввода ПДн в ИСПДн, либо воспроизводимая акустическими средствами ИСПДн (если такие функции предусмотрены технологией обработки ПДн), а также содержащаяся в электромагнитных полях и электрических сигналах, которые возникают за счет преобразований акустической информации; видовая информация (ВИ), представленная в виде текста и изображений различных устройств отображения информации средств вычислительной техники, информационно-вычислительных комплексов, технических средств обработки графической, видео- и буквенно-цифровой информации, входящих в состав ИСПДн; информация, обрабатываемая (циркулирующая) в ИСПДн, в виде электрических, электромагнитных, оптических сигналов; информация, обрабатываемая в ИСПДн, представленная в виде бит, байт, файлов и других логических структур. В целях формирования систематизированного перечня УБПДн при их обработке в ИСПДн и разработке на их основе частных моделей применительно к конкретному виду ИСПДн угрозы классифицируются в соответствии со следующими признаками (Рис. 2):  Рис. 2. Классификация угроз безопасности персональных данных, обрабатываемых в информационных системах персональных данных по виду защищаемой от УБПДн информации, содержащей ПДн; по видам возможных источников УБПДн; по типу ИСПДн, на которые направлена реализация УБПДн; по способу реализации УБПДн; по виду нарушаемого свойства информации (виду несанкционированных действий, осуществляемых с ПДн); по используемой уязвимости; по объекту воздействия. По видам возможных источников УБПДн выделяются следующие классы угроз: угрозы, связанные с преднамеренными или непреднамеренными действиями лиц, имеющих доступ к ИСПДн, включая пользователей ИСПДн, реализующих угрозы непосредственно в ИСПДн (внутренний нарушитель); угрозы, связанные с преднамеренными или непреднамеренными действиями лиц, не имеющих доступа к ИСПДн, реализующих угрозы из внешних сетей связи общего пользования и (или) сетей международного информационного обмена (внешний нарушитель). Кроме того, угрозы могут возникать в результате внедрения аппаратных закладок и вредоносных программ. По типу ИСПДн, на которые направлена реализация УБПДн, выделяются следующие классы угроз: угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе автономного автоматизированного рабочего места (АРМ); угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе АРМ, подключенного к сети общего пользования (к сети международного информационного обмена); угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе локальных информационных систем без подключения к сети общего пользования (к сети международного информационного обмена); угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе локальных информационных систем с подключением к сети общего пользования (к сети международного информационного обмена); угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе распределенных информационных систем без подключения к сети общего пользования (к сети международного информационного обмена); угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе распределенных информационных систем с подключением к сети общего пользования (к сети международного информационного обмена). По способам реализации УБПДн выделяются следующие классы угроз: угрозы, связанные с НСД к ПДн (в том числе угрозы внедрения вредоносных программ); угрозы утечки ПДн по техническим каналам утечки информации; угрозы специальных воздействий на ИСПДн. По виду несанкционированных действий, осуществляемых с ПДн, выделяются следующие классы угроз: угрозы, приводящие к нарушению конфиденциальности ПДн (копированию или несанкционированному распространению), при реализации которых не осуществляется непосредственного воздействия на содержание информации; угрозы, приводящие к несанкционированному, в том числе случайному, воздействию на содержание информации, в результате которого осуществляется изменение ПДн или их уничтожение; угрозы, приводящие к несанкционированному, в том числе случайному, воздействию на программные или программно-аппаратные элементы ИСПДн, в результате которого осуществляется блокирование ПДн. По используемой уязвимости выделяются следующие классы угроз: угрозы, реализуемые с использованием уязвимости системного ПО; угрозы, реализуемые с использованием уязвимости прикладного ПО; угрозы, возникающие в результате использования уязвимости, вызванной наличием в АС аппаратной закладки; угрозы, реализуемые с использованием уязвимостей протоколов сетевого взаимодействия и каналов передачи данных; угрозы, возникающие в результате использования уязвимости, вызванной недостатками организации ТЗИ от НСД; угрозы, реализуемые с использованием уязвимостей, обусловливающих наличие технических каналов утечки информации; угрозы, реализуемые с использованием уязвимостей СЗИ. По объекту воздействия выделяются следующие классы угроз: угрозы безопасности ПДн, обрабатываемых на АРМ; угрозы безопасности ПДн, обрабатываемых в выделенных средствах обработки (принтерах, плоттерах, графопостроителях, вынесенных мониторах, видеопроекторах, средствах звуковоспроизведения и т.п.); угрозы безопасности ПДн, передаваемых по сетям связи; угрозы прикладным программам, с помощью которых обрабатываются ПДн; угрозы системному ПО, обеспечивающему функционирование ИСПДн. Реализация одной из УБПДн перечисленных классов или их совокупности может привести к следующим типам последствий для субъектов ПДн: значительным негативным последствиям для субъектов ПДн; негативным последствиям для субъектов ПДн; незначительным негативным последствиям для субъектов ПДн. Угрозы утечки ПДн по техническим каналам однозначно описываются характеристиками источника информации, среды (пути) распространения и приемника информативного сигнала, то есть определяются характеристиками технического канала утечки ПДн. Угрозы, связанные с несанкционированным доступом (НСД) (далее - угрозы НСД в ИСПДн), представляются в виде совокупности обобщенных классов возможных источников угроз НСД, уязвимостей программного и аппаратного обеспечения ИСПДн, способов реализации угроз, объектов воздействия (носителей защищаемой информации, директориев, каталогов, файлов с ПДн или самих ПДн) и возможных деструктивных действий. |