Практическая работа построение частной модели угроз безопасности персональных данных при их обработке в информационной системе

Скачать 396.45 Kb. Скачать 396.45 Kb.

|

|

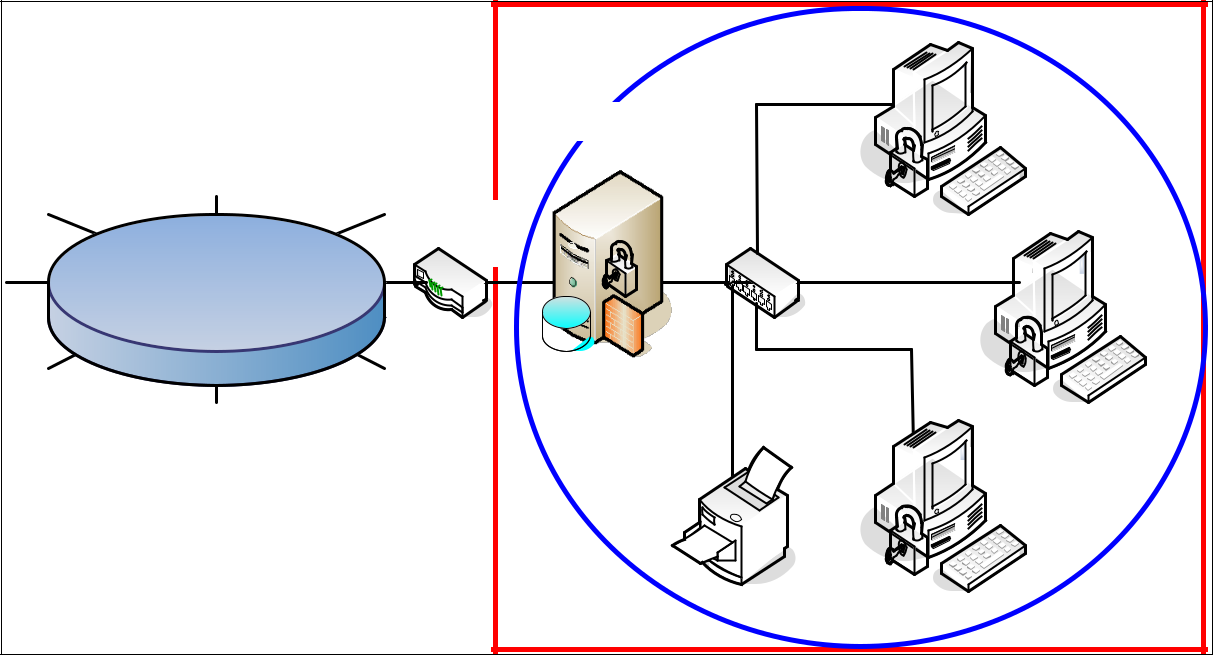

ПРАКТИЧЕСКАЯ РАБОТА: ПОСТРОЕНИЕ ЧАСТНОЙ МОДЕЛИ УГРОЗ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ ПРИ ИХ ОБРАБОТКЕ В ИНФОРМАЦИОННОЙ СИСТЕМЕ. Цель: ознакомиться с содержанием и структурой частной модели угроз безопасности в информационной системе персональных данных (ИСПДн), получить опыт создания частной модели угроз безопасности для учреждения, имеющего информационную систему обработки персональных данных. Методы и приемы: изучение теоретических источников, анализ, работа по шаблону, проектный кейс-метод, частично-поисковая работа, самостоятельная работа. Ключевые слова: частная модель угроз, персональные данные, информационная система, модель нарушителя, угрозы утечки информации, технические каналы утечки информации, защищенность информационной системы, вероятность реализации угроз, корпоративная сеть, несанкционированный доступ. Порядок выполнения работы Изучить исходные условия существующей ИСПДн Копировать шаблон частной модели угроз Заполнить шаблон частной модели угроз по исходным условиям информационной систем обработки персональным данным. Защитить свой проект частной модели угроз ИСПДн. Исходные условия ИСПДн «Кадры» 73 Организация: ЗАО «Солнышко». Директор: Иванов Иван Иванович. Заместитель директора: Петрова Тамара Васильевна. Начальник отдела кадров: Южина Мария Ивановна. Сотрудники отдела кадров: Сидорова Александра Павловна, Копылова Юлия Фёдоровна. Состав ИСПДн: Персональные данные сотрудников организации: фамилия, имя, отчество дата и место рождения пол сведения об образовании сведения о предыдущем месте работы семейное положение адреса регистрации и фактического проживания номера контактных телефонов индивидуальный номер налогоплательщика номер страхового свидетельства пенсионного страхования номер полиса обязательного медицинского страхования данные водительского удостоверения 74 В информационной системе одновременно обрабатываются данные 777 субъектов персональных данных (сотрудников) в пределах Организации. Три автоматизированных рабочих места (АРМ) пользователей, сетевой принтер, сервер, коммутационное оборудование. Топология: АРМ и сервер составляют сегмент корпоративной вычислительной сети (см. схему – рис. 7). Корпоративная сеть: Организации не имеет подключения к сетям связи общего пользования и сетям международного информационного обмена. В состав каждого АРМ входят два жёстких диска, на первом установлена операционная система, прикладное программное обеспечение и общедоступная справочная информация, на втором - информация, составляющая персональные данные сотрудников Организации. Комплект АРМ №1-3: Системный блок № XXXXXXX01-03, Монитор Samsung N710 – серийный номер YYYYYYY01-03, клавиатура Genius серийный номер ZZZZZZZZ01-03, графический манипулятор (мышь) Genius серийный номер WWWW01-03, состав сервера входят три жестких диска, на первом установлена операционная система, прикладное программное обеспечение, второй и третий объединены в RAID массив, в котором хранится информация, составляющая персональные данные сотрудников Организации. Комплект сервера: Системный блок № XXXXXXX04, Монитор Samsung N710 – серийный номер YYYYYYY04, клавиатура Genius серийный номер ZZZZZZZZ04, графический манипулятор Genius серийный номер WWWW04. Сервер и коммуникационное оборудование установлены в типовой стойке. Сетевой принтер HP LaserJet P2015 серийный номер SSSSSSSSS. Технология обработки персональных данных: 75 Обработка персональных данных сотрудников включает весь перечень действий. работе на АРМ допущены сотрудники отдела кадров и заместитель директора. Полный доступ ко всей информации на АРМ и сервере имеют заместитель директора и начальник отдела кадров. Сотрудники отдела кадров имеют полный доступ только к каталогу «Личные дела», размещённой на диске №2 своего АРМ, и только на чтение информации из каталога «Личные дела» на сервере. Системный администратор сегмента сети не имеет доступа к информации, составляющей персональные данные. Имеет права на инсталляцию, настройку программного обеспечения, программных (программно-аппаратных) средств защиты сервера и АРМ № 1-3. Режим работы - одновременный. Расположение: Отдельный кабинет по адресу: РФ, г. Отрадный, ул. Веселая,, дом 6, офис 25. Помещение офиса оборудовано охранной сигнализацией и в нерабочее время сдается под охрану. Доступ в помещение ограничен распорядительными актами Организации и автоматизированной системой контроля и управления доступа. 76

77 УТВЕРЖДАЮ _________________________________ _____ (должность руководителя организации) _________________________________ _____ (подпись) «_____» __________ 201 ____г. Частная модель угроз безопасности персональных данных при их обработке в ИСПДн __________________________________________________________________ (наименование ИСПДн) СОГЛАСОВАНО СОГЛАСОВАНО ___________________________ ___________________________ ___ ___ «____» _______________ «____» _______________ 201___ г 201___ г. 2017 78 Сокращения, условные обозначения    Термины и определения    Введение. Современная система обеспечения информационной безопасности должна строиться на основе комплексирования разнообразных мер защиты и должна опираться на современные методы прогнозирования, анализа и моделирования возможных угроз безопасности информации и последствий их реализации. Результаты моделирования предназначены для выбора адекватных оптимальных методов парирования угроз. На стадии моделирования проведено изучение и анализ существующей обстановки и выявлены актуальные угрозы безопасности ПДн в составе ИСПДн __________________ ___________________________________________________________________ Модель угроз построена в соответствии с    Описание ИСПДн 1.1. Описание условий создания и использования ПДн 79    1.2. Описание форм представления ПДн    1.3. Описание структуры ИСПДн     1.4. Описание характеристик безопасности    Описание подхода к моделированию угроз безопасности ПДн. Модель угроз безопасности ПДн в составе ИСПДн разработана на основе методических документов ФСТЭК:    80 На основе «Базовой модели угроз безопасности ПДн при их обработке в ИСПДн» проведена классификация угроз безопасности ПДн в составе ИСПДн и составлен перечень угроз безопасности ПДн в составе ИСПДн. На основе составленного перечня угроз безопасности ПДн в составе ИСПДн с помощью «Методики определения актуальных угроз безопасности ПДн при их обработке в ИСПДн» построена модель угроз безопасности ПДн в составе ИСПДн и выявлены актуальные угрозы. Классификация угроз безопасности персональных данных в ИСПДн Состав и содержание УБПДн определяется совокупностью условий и факторов, создающих опасность несанкционированного, в том числе случайного, доступа к ПДн. Совокупность таких условий и факторов формируется с учетом характеристик ИСПДн, свойств среды (пути) распространения информативных сигналов, содержащих защищаемую информацию, и возможностей источников угроз. К характеристикам ИСПДн, обуславливающим возникновение УБПДн, можно отнести:    ИСПДн представляет собой совокупность информационных и программно-аппаратных элементов и их особенностей как объектов обеспечения безопасности. Основными элементами ИСПДн являются: 81    Основными элементами канала реализации УБПДн являются:    Носители ПДн могут содержать информацию, представленную в следующих видах:    целях формирования систематизированного перечня УБПДн при их обработке в ИСПДн угрозы классифицируются в соответствии со следующими признаками:    Реализация одной из УБПДн перечисленных классов или их совокупности может привести к следующим типам последствий для субъектов ПДн:    Угрозы утечки ПДн по техническим каналам однозначно описываются характеристиками источника информации, среды (пути) распространения и 82 приемника информативного сигнала, то есть определяются характеристиками технического канала утечки ПДн и описываются следующим образом:    Угрозы, связанные с НСД, представляются в виде совокупности обобщенных классов возможных источников угроз НСД, уязвимостей программного и аппаратного обеспечения ИСПДн, способов реализации угроз, объектов воздействия (носителей защищаемой информации) и возможных деструктивных действий. Такое представление описывается следующей формализованной записью:     3.1. Общее описание угроз безопасности ПДн, обрабатываемых в ИСПДн При обработке ПДн в ИСПДн возможна реализация следующих видов УБПДн:    3.2. Угрозы утечки информации по техническим каналам. Основными элементами угроз утечки информации по техническим каналам являются: 83    При обработке ПДн в ИСПДн возможно возникновение УБПДн за счет реализации следующих технических каналов утечки информации:    Возникновение угроз утечки акустической (речевой) информации, содержащаяся непосредственно в произносимой речи пользователя ИСПДн, при обработке ПДн в ИСПДн, возможно при наличии функций голосового ввода ПДн в ИСПДн или функций воспроизведения ПДн акустическими средствами ИСПДн. Реализация угрозы утечки видовой информации возможна за счет просмотра информации с помощью оптических (оптикоэлектронных) средств с экранов дисплеев и других средств отображения средств вычислительной техники, информационно-вычислительных комплексов, технических средств обработки графической, видео- и буквенно-цифровой информации, входящих в состав ИСПДн. Угрозы утечки информации по каналу ПЭМИН, возможны из-за наличия электромагнитных излучений, в основном, монитора и системного блока компьютера. Основную опасность представляют угрозы утечки из-за наличия электромагнитных излучений монитора. |