Технология монтажа и обслуживания компьютерных сетей. мдк 2.1Саша готова Смирнова. Контрольная работа по дисциплине Технология монтажа и обслуживания компьютерных сетей Вариант 2 Студент группы 01 кс

Скачать 0.53 Mb. Скачать 0.53 Mb.

|

|

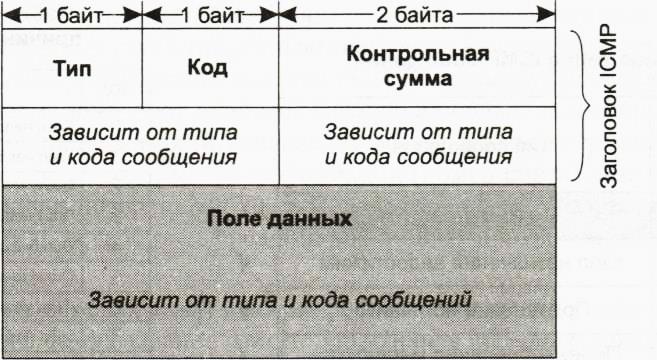

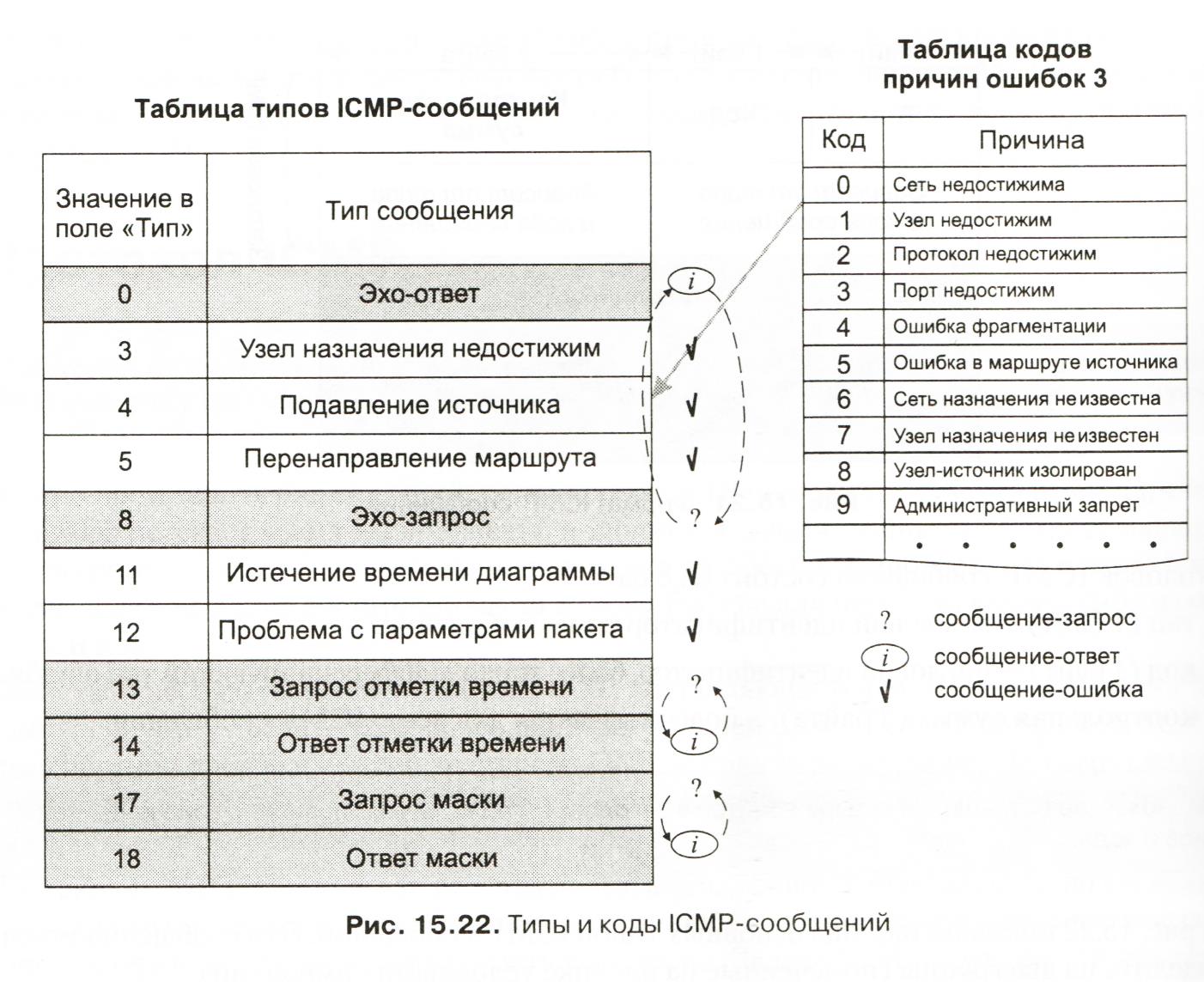

Федеральное государственное бюджетное образовательное учреждение высшего образования «Сибирский государственный университет телекоммуникаций и информатики» (СибГУТИ) Колледж телекоммуникаций и информатики Контрольная работа по дисциплине: Технология монтажа и обслуживания компьютерных сетей Вариант № 2 Выполнил: Студент группы 01 КС, шифр 1120023 Александр Владимирович Фомин /И.О. Фамилия/ Проверил Преподаватель: Мария Михайловна Смирнова /И.О. Фамилия/ Оценка___________________ «____» ______________20___г. Новосибирск, 2022 СОДЕРЖАНИЕ Задача 1…………………………………………………………………………….3 Задача 2…………………………………………………………………………….6 Задача 3…………………………………………………………………………….8 Задача 4…………………………………………………………………………...13 Список использованных источников…………………………………………...17 Задача 1 Дать характеристику протоколов ICMP, TELNET. Изобразить формат пакета используемого на канальном, сетевом или транспортном уровне. Решение: Протокол ICMP (англ. Internet Control Message Protocol — протокол межсетевых управляющих сообщений) — является вспомогательным протоколом, использующимся для диагностики и мониторинга сети. Протокол ICMP предназначен для исправления возникших при передаче пакета проблем, он является средством оповещения отправителя о «несчастных случаях», произошедших с его пакетами [2, C.158]. Для передачи по сети ICMP-сообщение инкапсулируется в поле данных IP-пакета. IP-адрес узла источника определяется из заголовка пакета, вызвавшего инцидент. Сообщение, прибывшее в узел-источник, может быть обработано там либо ядром операционной системы, либо протоколом транспортного и прикладного уровней, либо приложениями, либо просто проигнорировано. Важно, что обработка ICMP-сообщений не входит в обязанности протоколов IP и ICMP. Особенностью протокола ICMP является функциональное разнообразие решаемых задач, а, следовательно, и связанных с этим сообщений. Все типы сообщений имеют один и тот же формат, рисунок 1, однако интерпретация полей существенно зависит от того, к какому типу относится сообщение.  Рисунок 1 – фрагмент ICMP-сообщения Заголовок ICMP-сообщения состоит из 8 байт: - тип (1 байт) – числовой идентификатор типа сообщения; - код (1 байт) – числовой идентификатор, более тонко дифференцирующий тип ошибки; - контрольная сумма (2 байта) – подсчитывается для всего ICMP-сообщения. Содержимое оставшихся четырех байтов в заголовке и поле данных зависят от значений полей типа и кода. Основные типы ICMP-сообщений, рисунок 2 можно разделить на две группы: - сообщения об ошибках; - сообщения запрос-ответ. Сообщения типа запрос-ответ связаны в пары: эхо-запрос — эхо-ответ, запрос маски — ответ маски, запрос времени — ответ времени. Отправитель сообщения-запроса всегда рассчитывает на получение соответствующего сообщения-ответа. Сообщения, относящиеся к группе сообщений об ошибках, конкретизируются уточняющим кодом. На рисунке 2 показан фрагмент таблицы кодов для сообщения об ошибке недостижимости узла назначения, имеющей тип 3. Из данных рисунка 2 видно, что это сообщение может быть вызвано различными причинами, такими как неверный адрес сети или узла (код 1 или 0), отсутствие на конечном узле-адресате необходимого протокола прикладного уровня (код 2 — «протокол недостижим») или открытого порта UDP/TCP (код 3 — «порт недостижим»). Узел (или сеть) назначения может быть также недостижим по причине временной неработоспособности аппаратуры или из-за того, что маршрутизатор не имеет данных о пути к сети назначения. Всего таблица содержит 15 кодов. Аналогичные таблицы кодов существуют и для других типов сообщений об ошибках [3, C.401].  Рисунок 2 – Типы и коды ICMP-сообщений Протокол TELNET (англ. terminal network). Режим удаленного управления, называемый также режимом терминального доступа, предполагает, что пользователь превращает свой компьютер в виртуальный терминал другого компьютера, к которому он получает удаленный доступ. Режим удаленного управления реализуется специальным протоколом прикладного уровня, работающим поверх транспортных протоколов, которые связывают удаленный узел с компьютерной сетью. Существует большое количество протоколов удаленного управления, как стандартных, так и фирменных. Для сетей IP-сетей наиболее старым протоколом этого типа является telnet (RFC 854). Протокол telnet работает в архитектуре клиент-сервер, он обеспечивает эмуляцию алфавитно-цифрового терминала, ограничивая пользователя режимом командной строки [1, C.88]. При нажатии клавиши соответствующий код перехватывается клиентом telnet, помещается в TCP-сообщение и отправляется через сеть узлу, которым пользователь хочет управлять. При поступлении на узел назначения код нажатой клавиши извлекается из TCP-сообщения сервером telnet и передается операционной системе узла. Операционная система рассматривает сеанс telnet как один из сеансов локального пользователя. Если ОС реагирует на нажатие клавиши выводом очередного символа на экран, то для сеанса удаленного пользователя этот символ также упаковывается в ТСР-сообщение и по сети отправляется удаленному узлу. Клиент telnet извлекает символ и отображает его в окне своего терминала, эмулируя терминал удаленного узла. Однако поскольку для аутентификации пользователей в технологии telnet применяются пароли, передаваемые через сеть в виде обычного текста, а значит, могут быть легко перехвачены и использованы, telnet сейчас работает преимущественно в пределах одной локальной сети, где возможностей для перехвата пароля гораздо меньше. Сегодня основной областью применения telnet является управление не компьютерами, а коммуникационными устройствами: маршрутизаторами, коммутаторами и хабами [1, C.94]. Задача 2 Разделить сеть на подсети. Начертить схему сети, указать IP адреса компьютеров.

Решение: Забираем от порции хоста 2 бита и рассчитываем количество подсетей по формуле 1: Количество подсетей = 2n, (1) где n – количество занятых бит от порции хоста. Таким образом, количество подсетей = 22 = 4. Это значит, что если забрать 2 бита от части хоста, то получится 4 подсети. Присвоение двух бит из порции хоста увеличит префикс на два бита: /26 Порция хоста теперь составляет 6 бит. По формуле 2 рассчитаем количество адресов для хостов (узлов): X = 2n – 2, (2) где, X – количество адресов для хостов; n – количество бит в порции хоста; – 2 – адреса, которые нельзя присвоить хосту: адрес сети и широкове-щательный адрес. Подставляем в формулу и получаем: X = 26 – 2 = 62. Адрес сети – это когда в порции хоста все нули, а широковещательный адрес – это когда в порции хоста все единицы при представлении ip адреса в двоичной системе, представим наглядно таблицей 1. Таблица 1 – Список адресов подсетей

Начертим схему сети с указанием IP адреса компьютеров, рисунок 3.    SW1 192.168.22.2/26 ПК1   192.168.22.3/26 ПК2      SW2 ПК3 ПК4 192.168.22.66/26 192.168.22.67/26  Router 1  SW3     ПК5 ПК6 192.168.22.130/26 192.168.22.131/26      SW4 ПК7 ПК8 192.168.22.194/26 192.168.22.195/26 Рисунок 3 – Схема сети с указанием IP-адресов компьютеров Задача 3 - Дать характеристику оборудованию компьютерных сетей и базовых технологий

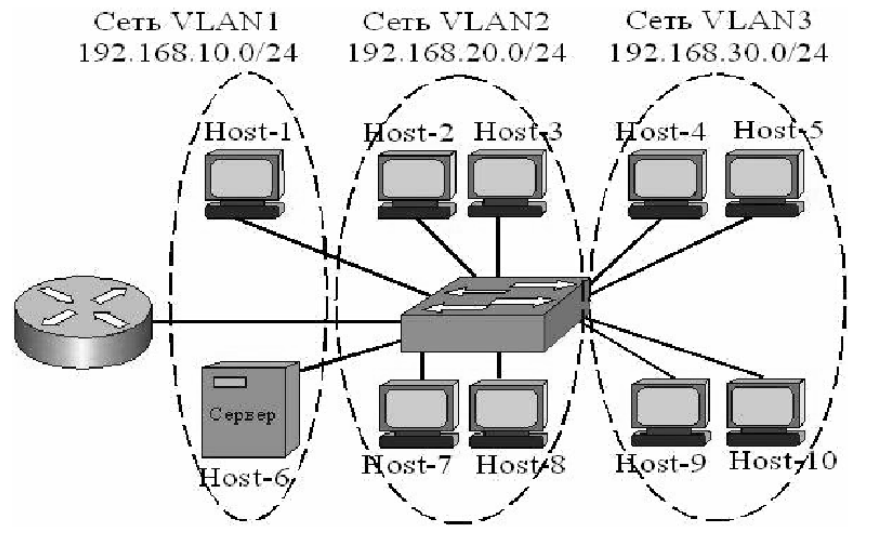

Решение: Коммутатор 2 уровня. Коммутатор является устройством второго (канального) уровня семиуровневой модели OSI, в котором для адресации используются МАС-адреса. Адресация происходит на основе МАС-адресов сетевых адаптеров узлов [3, C.229]. Коммутаторы в локальных сетях Для предотвращения коллизий крупные локальные сети делятся на сегменты или домены коллизий, с помощью маршрутизаторов или коммутаторов. Непосредственно к маршрутизатору конечные узлы (компьютеры) обычно не подключаются; подключение обычно выполняется через коммутаторы. Каждый порт коммутатора оснащен процессором, память которого позволяет создавать буфер для хранения поступающих кадров. Общее управление процессорами портов осуществляет системный модуль. Каждый сегмент, образованный портом (интерфейсом) коммутатора с присоединенным к нему узлом (компьютером) или с концентратором со многими узлами, является доменом (сегментом) коллизий. При возникновении коллизии в сети, реализованной на концентраторе, сигнал коллизии распространяется по всем портам концентратора. Однако на другие порты коммутатора сигнал коллизии не передается. Существует два режима двусторонней связи: полудуплексный и полнодуплексный. В полудуплексном режиме в любой момент времени одна станция может либо вести передачу, либо принимать данные. В полнодуплексном режиме абонент может одновременно принимать и передавать информацию, т. е. обе станции в соединении «точка- точка» могут передавать данные в любое время, независимо от того, передает ли другая станция. Для разделяемой среды полудуплексный режим является обязательным [3, C. 315]. В случае присоединения компьютеров (хостов) индивидуальными линиями к портам коммутатора каждый узел вместе с портом образует микросегмент. В сети, узлы которой соединены с коммутатором индивидуальными линиями и работающей в полудуплексном режиме, возможны коллизии, если одновременно начнут работать передатчики коммутатора и сетевого адаптера узла. В полнодуплексном режиме работы коллизий при микросегментации не возникает. При одновременной передаче данных от двух источников одному адресату буферизация кадров позволяет запомнить и передать кадры поочередно и, следовательно, избежать их потери. Отсутствие коллизий обусловило широкое применение топологии сети с индивидуальным подключением узлов к портам коммутатора. Для передачи кадров применяется алгоритм, определяемый стандартом 802.1D. Реализация алгоритма происходит за счет создания статических или динамических записей адресной таблицы коммутации. Статические записи таблицы создаются администратором. Важно отметить, что коммутатор можно не конфигурировать, он будет работать по умолчанию, создавая записи адресной таблицы в динамическом режиме. При этом в буферной памяти порта запоминаются все поступившие на порт кадры. Первоначально информация о том, какие МАС-адреса имеют подключенные к конкретному порту узлы, в коммутаторе отсутствует. Поэтому коммутатор, получив кадр, передает его на все свои порты, за исключением того, на который кадр был получен, и одновременно анализирует МАС-адрес источника и запоминает его в адресной таблице. С появлением в сети новых узлов адресная таблица пополняется. Если в течение определенного времени (обычно 300 с) какой-то узел не передает данные, то считается, что он в сети отсутствует, тогда соответствующая запись из таблицы удаляется. При необходимости администратор может включать в таблицу статические записи, которые не удаляются динамически. Такую запись может удалить только сам администратор. Виртуальные локальные сети VLAN. Безопасность телекоммуникационных сетей во многом определяется размерами широковещательных доменов, внутри которых может происходить несанкционированный доступ к конфиденциальной информации. В традиционных сетях деление на широковещательные домены реализуется маршрутизатором [3, C.345]. Виртуальные сети созданы, чтобы реализовать сегментацию сети на коммутаторах. Таким образом, создание виртуальных локальных сетей (Virtual Local Area Networks – VLAN), которые представляют собой логическое объединение групп станций сети, является одним из основных методов защиты информации в сетях на коммутаторах. Обычно VLAN группируются по функциональным особенностям работы, независимо от физического местоположения пользователей. Обмен данными происходит только между устройствами, находящимися в одной VLAN. Обмен данными между различными VLAN производится только через маршрутизаторы. Рабочая станция в виртуальной сети, например Host-1 в сети VLAN 1 ограничена общением с сервером в той же самой VLAN, рисунок 4.  Рисунок 4 – Виртуальные локальные сети VLAN Виртуальные сети логически сегментируют всю сеть на широковещательные домены так, чтобы пакеты переключались только между портами, которые назначены на ту же самую VLAN. Каждая сеть VLAN состоит из узлов, объединенных единственным широковещательным доменом, образованным приписанными к виртуальной сети портами коммутатора [2, C.303]. Поскольку каждая виртуальная сеть представляет широковещательный домен, то маршрутизаторы в топологии сетей VLAN на рисунке 4 обеспечивают фильтрацию широковещательных передач, безопасность, управление трафиком и связь между VLAN. Коммутаторы не обеспечивают трафик между VLAN, поскольку это нарушает целостность широковещательного домена VLAN. Общение между узлами разных виртуальных сетей происходит только через маршрутизатор. Идентификаторы виртуальных сетей (VLAN1, VLAN2, VLAN3 и т. д.) могут назначаться из нормального диапазона 1-1005, в котором номера 1002 - 1005 зарезервированы для виртуальных сетей технологий Token Ring и FDDI. Существует также расширенный диапазон идентификаторов 1006-4094. Однако для облегчения управления рекомендуется, чтобы сетей VLAN было не более 255. Поскольку кадры данных могут быть получены коммутатором от любого устройства, присоединенного к любой виртуальной сети, при обмене данными между коммутаторами в заголовок кадра добавляется уникальный идентификатор кадра-тег (tag) виртуальной сети, который определяет VLAN каждого пакета. Стандарт IEEE 802.1Q предусматривает введение поля меток в заголовок кадра, содержащего два байта, таблица 2. Таблица 2 - Формат тега виртуальной сети

Из них 12 двоичных разрядов используются для адресации, что позволяет помечать до 4096 виртуальных сетей и соответствует нормальному и расширенному диапазону идентификаторов VLAN. Еще три разряда этого поля позволяют задавать 8 уровней приоритета передаваемых сообщений, т. е. позволяют обеспечивать качество (QoS) передаваемых данных. Наивысший приоритет уровня 7 имеют кадры управления сетью, уровень 6 - кадры передачи голосового трафика, 5 – передача видео. Остальные уровни обеспечивают передачу данных с разным приоритетом. Единичное значение поля CFI показывает, что виртуальная сеть является Token Ring/ Пакет отправляется коммутатором или маршрутизатором, базируясь на идентификаторе VLAN и МАС-адресе. После достижения сети назначения идентификатор VLAN (tag) удаляется из пакета коммутатором, а пакет отправляется присоединенному устройству. Маркировка пакета (Раскеt tagging) обеспечивает механизм управления потоком данных [3, C.463]. Транковые соединения Совокупность физических каналов между двумя устройствами может быть заменена одним агрегированным логическим каналом. Получившим название транк (Trunk). Транковые соединения используются и для подключения маршрутизатора к коммутатору. При этом на интерфейсе маршрутизатора формируются несколько субинтерфейсов (по количеству виртуальных сетей). Пропускная способность агрегированного логического канала равна сумме пропускных способностей физических каналов. Транки применяют и для подключения высокоскоростных серверов. Задача 4 Разделить сеть на восемь подсетей с масками переменной длинны методом квадрата. Привести схему сети и таблицу IP-адресов. Исходные данные приведены в таблице 3. Таблица 3 – Исходные данные

Решение: Деление сетей на подсети методом квадратов. Суть способа заключается в делении квадрата пополам, а получившийся прямоугольник снова пополам. Сеть всегда начинают делить на самую большую подсеть, а затем на меньшую и так до конца. Дана сеть 192.168.26.0/24. В двоичном виде, представим в таблице 4. Таблица 4 – Двоичный вид сети

Определяю число доступных адресов по формуле: N = 2х – 2, (3) где х – число нулевых битов в маске; –2 – число специальных IP адресов (адрес сети и широковещательный адрес). Подставляем в формулу и получаем N = 28 – 2 = 254. Рисуем квадрат и по краям расставляю числа начала и конца диапазона доступных адресов: 0-255, в правый верхний угол ставим маску /24, рисунок 5. При делении квадрата пополам длинна маски будет увеличиваться на 1 бит. В квадрате 256 адресов. Для первой подсети требуется 90, поэтому делю квадрат пополам, и снова проставляю значения, только уже в двух прямоугольниках начала и конца диапазона равно, количество адресов в каждой сети 128. Маска увеличивается на 1 бит с /24 на /25. Первый прямоугольник оставляю под первую подсеть, а второй снова делю пополам. Принцип деления остальных подсетей аналогичен. Также, для взаимодействия между удаленными подсетями из диапазона адресов узлов необходимо выбрать адрес шлюза. Как правило, для адреса шлюза отводится первый адрес из диапазона адресов узлов. Диапазоны адресов подсетей в таблице 5.   /25 0  128  1 сеть      127 192 128 /27 /26  32   3 сеть 223        244 /30 /30 240 224 /28 64        6 сеть 5 сеть 247 243 4 4 16        2 сеть 248 252 /30 /30 4 4        8 сеть 7 сеть 4 сеть 251 255 239 191 Рисунок 5 – Деление на подсети методом квадратов Таблица 5 – Диапазоны адресов подсетей

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ1. Васин Н.Н. Построение сетей на базе коммутаторов и маршрутизаторов. Учебное пособие. – НОУ Интуит, 2016. 147 с. 2. Берлин А.Н. Коммутация в системах и сетях связи. М.: Эко-Трендз, 2019. 315 с. 3. Олифер В.Г. Компьютерные сети. Принципы, технологии, протоколы. Учебник для вузов. – 4-е изд. – СПб.: Питер, 2020. 516 с. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||