Практическая работа. Курс лекций. Раздел Информационная безопасность и уровни ее обеспечения 5 Тема Понятие "информационная безопасность" 6 1 Введение 6 1 Проблема информационной безопасности общества 7

Скачать 1.23 Mb. Скачать 1.23 Mb.

|

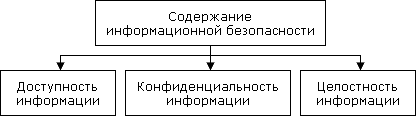

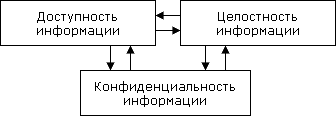

Тема 1.2. Составляющие информационной безопасности1.2.1. ВведениеЦели изучения темы изучить составляющие информационной безопасности и их характеристику. Требования к знаниям и умениям Студент должен знать: составляющие понятия "информационная безопасность"; определение целостности информации; определения конфиденциальности и доступности информации. Студент должен уметь: объяснить, почему целостность, доступность и конфиденциальность являются главными составляющими информационной безопасности. Ключевой термин Ключевой термин: содержанием информационной безопасности. Содержанием информационной безопасности являются целостность, доступность и конфиденциальность информации. Второстепенные термины доступность информации; целостность информации; конфиденциальность информации. Структурная схема терминов  1.2.2. Доступность информацииКак уже отмечено в предыдущей теме, информационная безопасность – многогранная область деятельности, в которой успех может принести только систематический, комплексный подход. Обеспечение информационной безопасности в большинстве случаев связано с комплексным решением трех задач: Обеспечением доступности информации. Обеспечением целостности информации. Обеспечением конфиденциальности информации. Именно доступность, целостность и конфиденциальность являются равнозначными составляющими информационной безопасности. Информационные системы создаются для получения определенных информационных услуг. Если по тем или иным причинам предоставить эти услуги пользователям становится невозможно, то это, очевидно, наносит ущерб всем пользователям. Роль доступности информации особенно проявляется в разного рода системах управления – производством, транспортом и т. п. Менее драматичные, но также весьма неприятные последствия – и материальные, и моральные – может иметь длительная недоступность информационных услуг, которыми пользуется большое количество людей, например, продажа железнодорожных и авиабилетов, банковские услуги, доступ в информационную сеть Интернет и т. п. Доступность – это гарантия получения требуемой информации или информационной услуги пользователем за определенное время. Фактор времени в определении доступности информации в ряде случаев является очень важным, поскольку некоторые виды информации и информационных услуг имеют смысл только в определенный промежуток времени. Например, получение заранее заказанного билета на самолет после его вылета теряет всякий смысл. Точно так же получение прогноза погоды на вчерашний день не имеет никакого смысла, поскольку это событие уже наступило. В этом контексте весьма уместной является поговорка: "Дорога ложка к обеду". 1.2.3. Целостность информацииЦелостность информации условно подразделяется на статическую и динамическую. Статическая целостность информации предполагает неизменность информационных объектов от их исходного состояния, определяемого автором или источником информации. Динамическая целостность информации включает вопросы корректного выполнения сложных действий с информационными потоками, например, анализ потока сообщений для выявления некорректных, контроль правильности передачи сообщений, подтверждение отдельных сообщений и др. Целостность является важнейшим аспектом информационной безопасности в тех случаях, когда информация используется для управления различными процессами, например техническими, социальными и т. д. Так, ошибка в управляющей программе приведет к остановке управляемой системы, неправильная трактовка закона может привести к его нарушениям, точно также неточный перевод инструкции по применению лекарственного препарата может нанести вред здоровью. Все эти примеры иллюстрируют нарушение целостности информации, что может привести к катастрофическим последствиям. Именно поэтому целостность информации выделяется в качестве одной из базовых составляющих информационной безопасности. Целостность – гарантия того, что информация сейчас существует в ее исходном виде, то есть при ее хранении или передаче не было произведено несанкционированных изменений. 1.2.4. Конфиденциальность информацииКонфиденциальность – самый проработанный у нас в стране аспект информационной безопасности. К сожалению, практическая реализация мер по обеспечению конфиденциальности современных информационных систем в России связана с серьезными трудностями. Во-первых, сведения о технических каналах утечки информации являются закрытыми, так что большинство пользователей лишено возможности составить представление о потенциальных рисках. Во-вторых, на пути пользовательской криптографии как основного средства обеспечения конфиденциальности стоят многочисленные законодательные и технические проблемы. Конфиденциальная информация есть практически во всех организациях. Это может быть технология производства, программный продукт, анкетные данные сотрудников и др. Применительно к вычислительным системам в обязательном порядке конфиденциальными данными являются пароли для доступа к системе. Конфиденциальность – гарантия доступности конкретной информации только тому кругу лиц, для кого она предназначена. Нарушение каждой из трех категорий приводит к нарушению информационной безопасности в целом. Так, нарушение доступности приводит к отказу в доступе к информации, нарушение целостности приводит к фальсификации информации и, наконец, нарушение конфиденциальности приводит к раскрытию информации.  Рисунок 1.2.1. Составляющие информационной безопасности Как уже отмечалось, выделение этих категорий в качестве базовых составляющих информационной безопасности обусловлено необходимостью реализации комплексного подхода при обеспечении режима информационной безопасности. Кроме этого, нарушение одной из этих категорий может привести к нарушению или полной бесполезности двух других. Например, хищение пароля для доступа к компьютеру (нарушение конфиденциальности) может привести к его блокировке, уничтожению данных (нарушение доступности информации) или фальсификации информации, содержащейся в памяти компьютера (нарушение целостности информации). 1.2.5. Выводы по темеОбеспечение информационной безопасности в большинстве случаев связано с комплексным решением трех задач: обеспечением доступности информации; обеспечением целостности информации; обеспечением конфиденциальности информации. Доступность – это гарантия получения требуемой информации или информационной услуги пользователем за определенное время. Целостность – гарантия того, что информация сейчас существует в ее исходном виде, то есть при ее хранении или передаче не было произведено несанкционированных изменений. Конфиденциальность – гарантия доступности конкретной информации только тому кругу лиц, для которого она предназначена. 1.2.6. Вопросы для самоконтроляПеречислите составляющие информационной безопасности. Приведите определение доступности информации. Приведите определение целостности информации. Приведите определение конфиденциальности информации. Каким образом взаимосвязаны между собой составляющие информационной безопасности? Приведите собственные примеры. 1.2.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)Основные: Галатенко В. А. Основы информационной безопасности. – М: Интернет-Университет Информационных Технологий – ИНТУИТ. РУ, 2003. Щербаков А. Ю. Введение в теорию и практику компьютерной безопасности. – М.: Издательство Молгачева С. В., 2001. Галатенко В. А. Стандарты информационной безопасности. – М: Интернет-Университет Информационных Технологий – ИНТУИТ. РУ, 2004. Теория и практика обеспечения информационной безопасности / Под ред. П. Д. Зегжды. – М: Яхтсмен, 1996. |