Курсовая работа По теме "Безопасность ресурсов сети средства идентификации и аутентифации" Выполнил студент Группы 3иб

Скачать 360.65 Kb. Скачать 360.65 Kb.

|

|

Основные понятия С традиционной точки зрения средства управления доступом позволяют специфицировать и контролировать действия, которые субъекты (пользователи и процессы) могут выполнять над объектами (информацией и другими компьютерными ресурсами). В данном разделе речь идет о логическом управлении доступом, которое, в отличие от физического, реализуется программными средствами. Логическое управление доступом - это основной механизм многопользовательских систем, призванный обеспечить конфиденциальность и целостность объектов и, до некоторой степени, их доступность (путем запрещения обслуживания неавторизованных пользователей). Рассмотрим формальную постановку задачи в традиционной трактовке. Имеется совокупность субъектов и набор объектов. Задача логического управления доступом состоит в том, чтобы для каждой пары "субъект-объект" определить множество допустимых операций (зависящее, быть может, от некоторых дополнительных условий) и контролировать выполнение установленного порядка.  Отношение "субъекты-объекты" можно представить в виде матрицы доступа, в строках которой перечислены субъекты, в столбцах - объекты, а в клетках, расположенных на пересечении строк и столбцов, записаны дополнительные условия (например, время и место действия) и разрешенные виды доступа. Фрагмент матрицы может выглядеть, например, так: Отношение "субъекты-объекты" можно представить в виде матрицы доступа, в строках которой перечислены субъекты, в столбцах - объекты, а в клетках, расположенных на пересечении строк и столбцов, записаны дополнительные условия (например, время и место действия) и разрешенные виды доступа. Фрагмент матрицы может выглядеть, например, так:

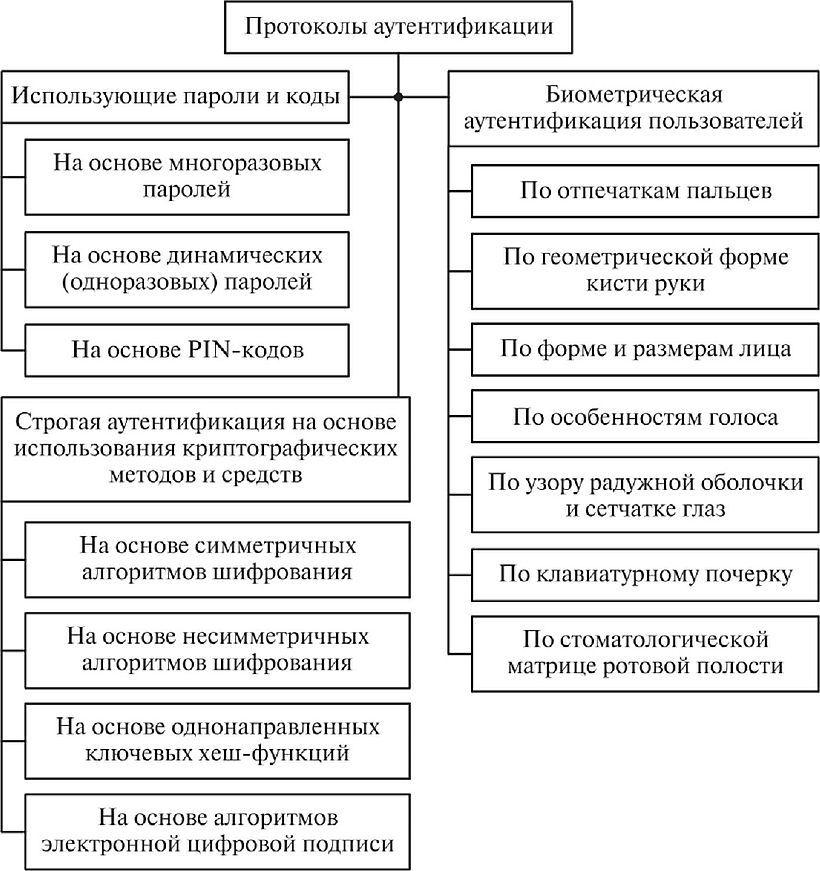

"o" - обозначает разрешение на передачу прав доступа другим пользователям, "r" - чтение, "w" - запись, "e" - выполнение, "a" - добавление информации Тема логического управления доступом - одна из сложнейших в области информационной безопасности. Дело в том, что само понятие объекта (а тем более видов доступа) меняется от сервиса к сервису. Для операционной системы к объектам относятся файлы, устройства и процессы. Применительно к файлам и устройствам обычно рассматриваются права на чтение, запись, выполнение (для программных файлов), иногда на удаление и добавление. Отдельным правом может быть возможность передачи полномочий доступа другим субъектам (так называемое право владения). Процессы можно создавать и уничтожать. Современные операционные системы могут поддерживать и другие объекты. Для систем управления реляционными базами данных объект - это база данных, таблица, представление, хранимая процедура. К таблицам применимы операции поиска, добавления, модификации и удаления данных, у других объектов иные виды доступа.  Разнообразие объектов и применимых к ним операций приводит к принципиальной децентрализации логического управления доступом. Каждый сервис должен сам решать, позволить ли конкретному субъекту ту или иную операцию. Теоретически это согласуется с современным объектно-ориентированным подходом, на практике же приводит к значительным трудностям. Главная проблема в том, что ко многим объектам можно получить доступ с помощью разных сервисов (возможно, при этом придется преодолеть некоторые технические трудности). Так, до реляционных таблиц можно добраться не только средствами СУБД, но и путем непосредственного чтения файлов или дисковых разделов, поддерживаемых операционной системой (разобравшись предварительно в структуре хранения объектов базы данных). Разнообразие объектов и применимых к ним операций приводит к принципиальной децентрализации логического управления доступом. Каждый сервис должен сам решать, позволить ли конкретному субъекту ту или иную операцию. Теоретически это согласуется с современным объектно-ориентированным подходом, на практике же приводит к значительным трудностям. Главная проблема в том, что ко многим объектам можно получить доступ с помощью разных сервисов (возможно, при этом придется преодолеть некоторые технические трудности). Так, до реляционных таблиц можно добраться не только средствами СУБД, но и путем непосредственного чтения файлов или дисковых разделов, поддерживаемых операционной системой (разобравшись предварительно в структуре хранения объектов базы данных). Врезультате при задании матрицы доступа нужно принимать во внимание не только принцип распределения привилегий для каждого сервиса, но и существующие связи между сервисами (приходится заботиться о согласованности разных частей матрицы). Аналогичная трудность возникает при экспорте/импорте данных, когда информация о правах доступа, как правило, теряется (поскольку на новом сервисе она не имеет смысла). Следовательно, обмен данными между различными сервисами представляет особую опасность с точки зрения управления доступом, а при проектировании и реализации разнородной конфигурации необходимо позаботиться о согласованном распределении прав доступа субъектов к объектам и о минимизации числа способов экспорта/импорта данных. При принятии решения о предоставлении доступа обычно анализируется следующая информация: идентификатор субъекта (идентификатор пользователя, сетевой адрес компьютера и т.п.). Подобные идентификаторы являются основой произвольного (или дискреционного) управления доступом; атрибуты субъекта (метка безопасности, группа пользователя и т.п.). Метки безопасности - основа принудительного (мандатного) управления доступом.  Списки доступа - исключительно гибкое средство. С их помощью легко выполнить требование о гранулярности прав с точностью до пользователя. Посредством списков несложно добавить права или явным образом запретить доступ (например, чтобы наказать нескольких членов группы пользователей). Безусловно, списки являются лучшим средством произвольного управления доступом. Списки доступа - исключительно гибкое средство. С их помощью легко выполнить требование о гранулярности прав с точностью до пользователя. Посредством списков несложно добавить права или явным образом запретить доступ (например, чтобы наказать нескольких членов группы пользователей). Безусловно, списки являются лучшим средством произвольного управления доступом.Подавляющее большинство операционных систем и систем управления базами данных реализуют именно произвольное управление доступом. Основное достоинство произвольного управления - гибкость. Вообще говоря, для каждой пары "субъект-объект" можно независимо задавать права доступа (особенно легко это делать, если используются списки управления доступом). К сожалению, у "произвольного" подхода есть ряд недостатков. Рассредоточенность управления доступом ведет к тому, что доверенными должны быть многие пользователи, а не только системные операторы или администраторы. Из-за рассеянности или некомпетентности сотрудника, владеющего секретной информацией, эту информацию могут узнать и все остальные пользователи. Следовательно, произвольность управления должна быть дополнена жестким контролем за реализацией избранной политики безопасности. Второй недостаток, который представляется основным, состоит в том, что права доступа существуют отдельно от данных. Ничто не мешает пользователю, имеющему доступ к секретной информации, записать ее в доступный всем файл или заменить полезную утилиту ее "троянским" аналогом. Подобная "разделенность" прав и данных существенно осложняет проведение несколькими системами согласованной политики безопасности и, главное, делает практически невозможным эффективный контроль согласованности.  Ролевое управление доступом Ролевое управление доступомПри большом количестве пользователей традиционные подсистемы управления доступом становятся крайне сложными для администрирования. Число связей в них пропорционально произведению количества пользователей на количество объектов. Необходимы решения в объектно-ориентированном стиле, способные эту сложность понизить. Таким решением является ролевое управление доступом (РУД). Суть его в том, что между пользователями и их привилегиями появляются промежуточные сущности - роли. Для каждого пользователя одновременно могут быть активными несколько ролей, каждая из которых дает ему определенные права (см. рис. 10.2).   Рис. 3. Пользователи, объекты и роли. Ролевой доступ нейтрален по отношению к конкретным видам прав и способам их проверки; его можно рассматривать как объектно-ориентированный каркас, облегчающий администрирование, поскольку он позволяет сделать подсистему разграничения доступа управляемой при сколь угодно большом числе пользователей, прежде всего за счет установления между ролями связей, аналогичных наследованию в объектно-ориентированных системах. Кроме того, ролей должно быть значительно меньше, чем пользователей. В результате число администрируемых связей становится пропорциональным сумме (а не произведению) количества пользователей и объектов, что по порядку величины уменьшить уже невозможно. Ролевой доступ развивается более 10 лет (сама идея ролей, разумеется, значительно старше) как на уровне операционных систем, так и в рамках СУБД и других информационных сервисов. В частности, существуют реализации ролевого доступа для Web-серверов. Ролевое управление доступом оперирует следующими основными понятиями: пользователь (человек, интеллектуальный автономный агент и т.п.); сеанс работы пользователя; роль (обычно определяется в соответствии с организационной структурой); объект (сущность, доступ к которой разграничивается; например, файл ОС или таблица СУБД); операция (зависит от объекта; для файлов ОС - чтение, запись, выполнение и т.п.; для таблиц СУБД - вставка, удаление и т.п., для прикладных объектов операции могут быть более сложными);  право доступа (разрешение выполнять определенные операции над определенными объектами). право доступа (разрешение выполнять определенные операции над определенными объектами).Ролям приписываются пользователи и права доступа; можно считать, что они (роли) именуют отношения "многие ко многим" между пользователями и правами. Роли могут быть приписаны многим пользователям; один пользователь может быть приписан нескольким ролям. Во время сеанса работы пользователя активизируется подмножество ролей, которым он приписан, в результате чего он становится обладателем объединения прав, приписанных активным ролям. Одновременно пользователь может открыть несколько сеансов. Иерархия ролей Отношение наследования является иерархическим, причем права доступа и пользователи распространяются по уровням иерархии навстречу друг другу. В общем случае наследование является множественным, то есть у одной роли может быть несколько предшественниц (и, естественно, несколько наследниц, которых мы будем называть также преемницами). Можно представить себе формирование иерархии ролей, начиная с минимума прав (и максимума пользователей), приписываемых роли "сотрудник", с постепенным уточнением состава пользователей и добавлением прав (роли "системный администратор", "бухгалтер" и т.п.), вплоть до роли "руководитель" (что, впрочем, не значит, что руководителю предоставляются неограниченные права; как и другим ролям, в соответствии с принципом минимизации привилегий, этой роли целесообразно разрешить только то, что необходимо для выполнения служебных обязанностей). Фрагмент подобной иерархии ролей показан на рис. 4.  Рис. 4. Фрагмент иерархии ролей.  Разделение обязанностей Разделение обязанностей Для реализации еще одного упоминавшегося ранее важного принципа информационной безопасности вводится понятие разделения обязанностей, причем в двух видах: статическом и динамическом. Статическое разделение обязанностей налагает ограничения на приписывание пользователей ролям. В простейшем случае членство в некоторой роли запрещает приписывание пользователя определенному множеству других ролей. В общем случае данное ограничение задается как пара "множество ролей - число" (где множество состоит, по крайней мере, из двух ролей, а число должно быть больше 1), так что никакой пользователь не может быть приписан указанному (или большему) числу ролей из заданного множества. Например, может существовать пять бухгалтерских ролей, но политика безопасности допускает членство не более чем в двух таких ролях (здесь число=3). При наличии наследования ролей ограничение приобретает несколько более сложный вид, но суть остается простой: при проверке членства в ролях нужно учитывать приписывание пользователей ролям-наследницам.Динамическое разделение обязанностей отличается от статического только тем, что рассматриваются роли, одновременно активные (быть может, в разных сеансах) для данного пользователя (а не те, которым пользователь статически приписан). Например, один пользователь может играть роль и кассира, и контролера, но не одновременно; чтобы стать контролером, он должен сначала закрыть кассу. Тем самым реализуется так называемое временное ограничение доверия, являющееся аспектом минимизации привилегий.  Протоколы При сравнении и выборе протоколов аутентификации необходимо учитывать следующие характеристики: 1. Наличие взаимной аутентификации. Это свойство отражает необходимость обоюдной аутентификации между сторонами аутентификационного обмена. 2. Вычислительная эффективность. Количество операций, необходимых для выполнения протокола. 3. Коммуникационная эффективность. Данное свойство отражает количество сообщений и их длину, необходимую для осуществления аутентификации. 4. Наличие третьей стороны. Примером третьей стороны может служить доверенный сервер распределения симметричных ключей или сервер, реализующий дерево сертификатов для распределения открытых ключей. 5. Гарантии безопасности. Примером может служить применение шифрования и цифровой подписи.  Классификация протоколов аутентификации. Протоколы (процессы, алгоритмы) аутентификации обычно классифицируют по уровню обеспечиваемой безопасности. В соответствии с данным подходом процессы аутентификации разделяются на следующие типы. Классификация протоколов аутентификации. Протоколы (процессы, алгоритмы) аутентификации обычно классифицируют по уровню обеспечиваемой безопасности. В соответствии с данным подходом процессы аутентификации разделяются на следующие типы.а) аутентификация, использующая пароли и РПУ-коды; б) строгая аутентификация на основе использования криптографических методов и средств; в) биометрическая аутентификация пользователей.   С точки зрения безопасности, каждый из перечисленных типов способствует решению своих специфических задач, поэтому процессы и протоколы аутентификации активно используются на практике. В то же время следует отметить, что интерес к протоколам аутентификации, обладающим свойством доказательства с нулевым знанием, носит скорее теоретический,нежели практический характер, но, возможно, в будущем их начнут активно использовать для защиты информационного обмена. Классификация протоколов аутентификации представлена на рис.5. С точки зрения безопасности, каждый из перечисленных типов способствует решению своих специфических задач, поэтому процессы и протоколы аутентификации активно используются на практике. В то же время следует отметить, что интерес к протоколам аутентификации, обладающим свойством доказательства с нулевым знанием, носит скорее теоретический,нежели практический характер, но, возможно, в будущем их начнут активно использовать для защиты информационного обмена. Классификация протоколов аутентификации представлена на рис.5.Рис. 5. Классификация протоколов аутентификации  Заключение ЗаключениеБиометрические технологии используются уже более 20 лет. Тем не менее участники рынка безопасности продолжают внимательно следить за их развитием, а также прогнозировать: как инновации в области биометрии могут повлиять на облик индустрии в течение ближайших 10 лет. Результаты исследования, проведенного в Европе компанией LogicaCMG, позволили выделить те области, применительно к которым европейцы хотели бы чувствовать себя более защищенными: передвижение на транспорте, путешествия; финансовые операции; персональные данные. При этом если раньше наиболее широко обсуждались вопросы общественно-приемлемой и этичной биометрии, то сейчас дискуссии сместились в сферу эффективности и удобства для решения тех или иных задач. В Великобритании системы безопасности на базе биометрических технологий успешно используются в различных сферах: их можно встретить в школьных библиотеках и столовых, аэропортах и тюрьмах. В других странах Европы биометрия находит применение также в финансовых учреждениях и дипломатических представительствах. Защита биометрических данных (удостоверения, визы, паспорта и др.) остается вопросом, обсуждаемым на самых разных государственных уровнях. Активные технологические разработки идут как в области анализа биометрических данных, так и в области считывания и обработки. Со времен первых дактилоскопических считывателей (которые до сих пор ассоциируются с идентификацией преступников, а также со скепсисом пользователей о том, что считыватель нетрудно "обмануть") появился целый ряд технологий на базе различных идентификаторов (радужная оболочка глаза, рисунок вен, лицо, голос). Сегодня у руководителей есть из чего выбирать (по соотношению достоверность качество надежность быстродействие стоимость) с учетом особенностей решаемых задач. В то время как дактилоскопические считыватели традиционно находятся на нижней ступени ценовой шкалы биометрических технологий, они обеспечивают и менее точный результат, поэтому предназначены для использования на объектах с невысоким риском опасности и в системах с большим количеством пользователей. Системы на базе технологии распознавания лица - на втором месте по доле рынка.  Их стоимость выше, но и уровень точности работы системы лучше. Преимуществами решений на основе данного идентификатора является лояльное отношение к ним со стороны пользователей и относительная простота интеграции с другими системами, например видеонаблюдением. Перед разработчиками стоит задача обеспечить возможность корректировать шаблоны биометрической характеристики с течением времени, дабы отразить, в частности, возрастные изменения человека. Биометрические системы на базе распознавания венозного рисунка и радужной оболочки глаза обеспечивают комбинацию высокой достоверности идентификации, надежности и привлекательности цены. В ближайшие годы они найдут широкое применение для систем, устанавливаемых на объектах повышенного уровня опасности. Их стоимость выше, но и уровень точности работы системы лучше. Преимуществами решений на основе данного идентификатора является лояльное отношение к ним со стороны пользователей и относительная простота интеграции с другими системами, например видеонаблюдением. Перед разработчиками стоит задача обеспечить возможность корректировать шаблоны биометрической характеристики с течением времени, дабы отразить, в частности, возрастные изменения человека. Биометрические системы на базе распознавания венозного рисунка и радужной оболочки глаза обеспечивают комбинацию высокой достоверности идентификации, надежности и привлекательности цены. В ближайшие годы они найдут широкое применение для систем, устанавливаемых на объектах повышенного уровня опасности. | ||||||||||||||||||||