вар 31. Курсовой проект по дисциплине Инфокоммуникационные технологии в техносферной безопасности

Скачать 1.07 Mb. Скачать 1.07 Mb.

|

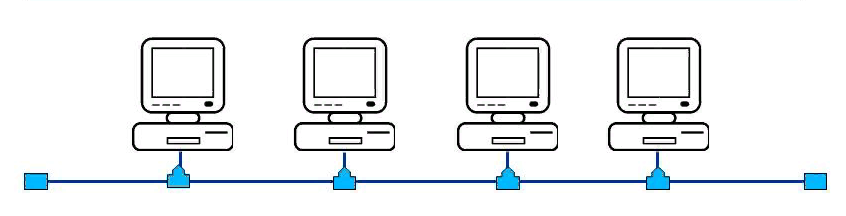

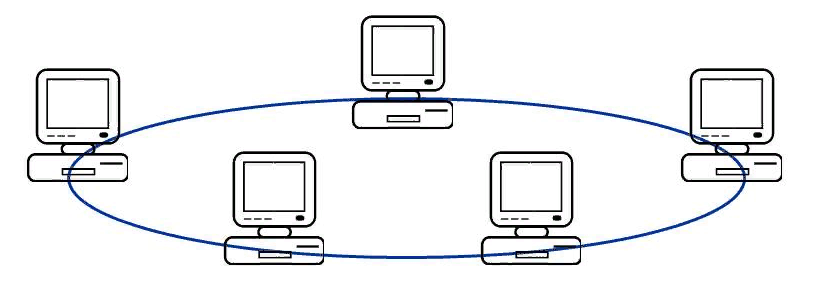

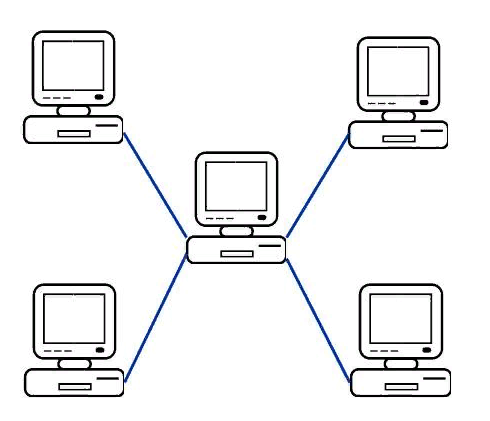

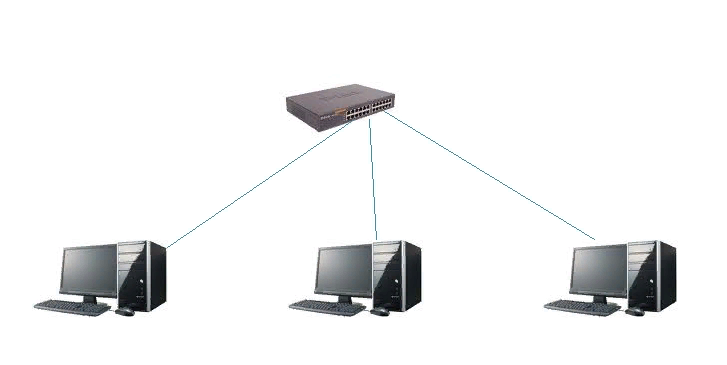

1.2 Определение структуры потоков данных1.2.1 Сеть Здания А. Общая характеристика трафика, создающего нагрузку на магистральные связи. На связи ПК – коммутатор РГ генерируется трафик: LAN peer-to-peer traffic, Voice over IP peer-to-peer, а также трафик к серверу рабочей группы (SQL - server), т.е. SQL – client и трафик, который генерируется ПК к общим серверам (File server, E-mail server, HTTP-server). Соответственно это приложения: Photo Shop, Visio, Corel Draw, Total Commander, Light Allow, Internet Explorer, Jet Audio, MS Word, Excel, Access, Skype, 1C, The Bat. На связи SQL – server – коммутатор РГ: Internet Explorer. На связи коммутатор РГ - коммутатор этажа: трафик к общим серверам (File server, E-mail server, HTTP-server), а также трафик Voice over IP peer-to-peer. Приложения: Skype, The Bat, Total Commander и т.д. На связи коммутатор этажа – коммутатор здания: трафик к общим серверам (File server, E-mail server, HTTP-server). Приложения: The Bat, Total Commander и встроенные в ОС приложения. На связи коммутатор здания – коммутатор кампуса: трафик к общим серверам (File server, E-mail server, HTTP-server). Приложения: The Bat, Total Commander и встроенные в ОС приложения. 1.2.2 Сеть здания В. Общая характеристика трафика, создающего нагрузку на магистральные связи. На связи ПК – коммутатор РГ генерируется трафик: LAN peer-to-peer traffic, а также трафик к серверам рабочей группы (SQL-server, FTP – server, Small-office, Database-server). Соответственно это приложения: Total Commander, Light Allow, Internet Explorer, Jet Audio, MS Word, Access, 1C, The Bat. На связи коммутатор РГ - коммутатор этажа: трафик к общим серверам (E-mail server, File-server). Приложения: The Bat, Total Commander и т.д. На связи коммутатор этажа – коммутатор здания: трафик к общим серверам (E-mail server, File-server). Приложения: The Bat, Total Commander и встроенные в ОС приложения. На связи коммутатор здания В – коммутатор здания А: трафик к общим серверам (E-mail server, File-server). Приложения: The Bat, Total Commander и встроенные в ОС приложения. 1.2.3 Сеть здания С. Общая характеристика трафика, приложения. На оконечных узлах, а именно ПК будет установлена одна из последних версий ОС компании Microsoft – Windows 10. На серверах рабочих групп устанавливается ОС той же компании, но предназначенная для серверов, а именно Windows Server 2012. На сервере с FireWall и RAS/ CS устанавливается сетевая ОС Free BSD. Выбор данных ОС подкреплен общей распространенностью, простой в пользовании, администрированием всей сети и ее компонентов при работе с интерфейсом данных ОС. Многие приложения, требуемые заказчиком, автоматически ставятся при установке ОС. Но необходимо проинсталлировать такие виды приложений для работы с определенным типом трафика. Для LAN peer-to-peer – Netlook. Для работы с текстовыми документами, таблицами, базами данных – пакет MS Office, 1C, Oracle. Для альтернативы проводника (explorer) – Total Commander, NetLook. Для альтернативы работы с видео (Windows Media) – Light Allow, Jet Audio. Для работы с архивами – WinRAR. Для защиты ПК от вредоносных программ (вирусов) – NOD 32 3.0. Отдельный сервер для FireWall . 1.3 Создание логической структуры сети. Разработка информационной структуры пожарно-спасательного гарнизонаСтруктура сети будет трехуровневая, она представлена на рисунке 1.2.  Рисунок 1.2 – Структура сети Всего выделяем три уровня: уровень доступа (УД), уровень распределения (УР) и уровень ядра (УЯ). УД расположен в кроссовой этажа, УЯ и УР – в серверной. Такое иерархическое соединение называется «многоуровневая звезда». Особенностью такой топологии является высокая экономичность, т.к. для связи определенного количества узлов используется минимум кабеля. В качестве сетевой технологии для данной сети выбираем технологию Ethernet. В зависимости от скорости передачи данных и передающей среды существует несколько вариантов технологии. Независимо от способа передачи стек сетевого протокола и программы работают одинаково практически во всех вариантах: 10 Мбит/с Ethernet, быстрый Ethernet (Fast Ethernet, 100 Мбит/с), Гигабит Ethernet (Gigabit Ethernet, 1 Гбит/с), 10 Гигабит Ethernet. Почти все технологии Ethernet используют метод доступа распределенной среды передачи данных. Выбор технологии Ethernet в качестве базовых технологий осуществлен по ряду причин, выгодно отличающих их от других известных технологий передачи данных: технологии семейства Ethernet, являются наиболее эффективными по показателю быстродействие/стоимость. Глава 2 Теоретическая часть2.1 Выбор топологии сети и методов доступаСхема объединения узлов сети друг с другом с помощью каналов передачи данных называется топологией сети. Физическая топология – геометрическое расположение линий связи относительно узлов сети и физическое подключение узлов. Логическая топология – определяет направление потоков данных между узлами сети и способы передачи данных. Часто физическая и логическая топологии сети не совпадают, и физическая структуризация сети не затрагивает логическую. На сегодняшний день сформировались и устоялись несколько основных физических топологий. Из них можно отметить «шину», «кольцо» и «звезду». 2.1.1 Топология «шина». Топология шина (или, как ее еще часто называют общая шина или магистраль) предполагает использование одного кабеля, к которому подсоединены все рабочие станции. Общий кабель используется всеми станциями по очереди. Все сообщения, посылаемые отдельными рабочими станциями, принимаются и прослушиваются всеми остальными компьютерами, подключенными к сети. Из этого потока каждая рабочая станция отбирает адресованные только ей сообщения.  Рисунок 2.1 – Топология «шина» Рисунок 2.1 – Топология «шина»Достоинства топологии «шина»: - простота настройки; - относительная простота монтажа и дешевизна, если все рабочие станции расположены рядом; - выход из строя одной или нескольких рабочих станций никак не отражается на работе всей сети. Недостатки топологии «шина»: - неполадки шины в любом месте (обрыв кабеля, выход из строя сетевого коннектора) приводят к неработоспособности сети; - сложность поиска неисправностей; - низкая производительность – в каждый момент времени только один компьютер может передавать данные в сеть, с увеличением числа рабочих станций производительность сети падает; - плохая масштабируемость – для добавления новых рабочих станций необходимо заменять участки существующей шины. Локальные сети по топологии «2шина» строятся в основном на на коаксиальном кабеле. В этом случае в качестве шины выступают отрезки коаксиального кабеля, соединенные Т-коннекторами. Шина прокладывается через все помещения и подходит к каждому компьютеру. 2.1.2 Топология «кольцо» Кольцо – это топология локальной сети, в которой рабочие станции подключены последовательно друг к другу, образуя замкнутое кольцо. Данные передаются от одной рабочей станции к другой в одном направлении (по кругу). Каждый ПК работает как повторитель, ретранслируя сообщения к следующему ПК, т.е. данные передаются от одного компьютера к другому как бы по эстафете.Если компьютер получает данные, предназначенные для другого компьютера – он передает их дальше по кольцу, в ином случае они дальше не передаются.  Рисунок 2.2 - Топология «кольцо» Рисунок 2.2 - Топология «кольцо»Достоинства кольцевой топологии: - простота установки; - практически полное отсутствие дополнительного оборудования; - возможность устойчивой работы без существенного падения скорости передачи данных при интенсивной загрузке сети. Однако «кольцо» имеет и существенные недостатки: - каждая рабочая станция должна активно участвовать в пересылке информации; в случае выхода из строя хотя бы одной из них или обрыва кабеля – работа всей сети останавливается; - подключение новой рабочей станции требует краткосрочного выключения сети, поскольку во время установки нового ПК кольцо должно быть разомкнуто; - сложность конфигурирования и настройки; - сложность поиска неисправностей. Кольцевая топология сети используется довольно редко. Основное применение она нашла в оптоволоконных сетях стандарта Token Ring. 2.1.3 Топология «звезда» При топологии «звезда» все компьютеры с помощью сегментов кабеля через специальный сетевой адаптер подключаются к центральному компоненту - концентратору. Сигналы от передающего компьютера поступают через концентратор ко всем остальным. В сетях с топологией «звезда» подключение кабеля и управление конфигурацией сети централизованы. Центральным узлом в топологии «звезда» является концентратор. Концентраторы бывают двух видов: - активные концентраторы регенерируют и передают сигналы так же, как это делают репитеры; - пассивные – просто пропускают через себя сигнал не усиливая и не восстанавливая его.  Рисунок 2.3 – Топология «звезда» Топология «звезда» на сегодняшний день стала основной при построении локальных сетей. Это произошло благодаря ее многочисленным достоинствам: - выход из строя одной рабочей станции или повреждение ее кабеля не отражается на работе всей сети в целом; - отличная масштабируемость: для подключения новой рабочей станции достаточно проложить от коммутатора отдельный кабель; - легкий поиск и устранение неисправностей и обрывов в сети; - высокая производительность; - простота настройки и администрирования; - в сеть легко встраивается дополнительное оборудование. Однако, как и любая топология, “звезда” не лишена недостатков: - выход из строя центрального коммутатора обернется неработоспособностью всей сети; - дополнительные затраты на сетевое оборудование – устройство, к которому будут подключены все компьютеры сети (коммутатор); - число рабочих станций ограничено количеством портов в центральном коммутаторе. Звезда – самая распространенная топология для проводных и беспроводных сетей. Примером звездообразной топологии является сеть с кабелем типа витая пара, и коммутатором в качестве центрального устройства. Именно такие сети встречаются в большинстве организаций 2.1.4 Выбор топологии Основная задача при построении СКС состоит в построении качественной и надежной сети. Сравнительные характеристики рассмотренных выше топологий представлены в таблице 2.1. Таблица 2.1 - Сравнительные характеристики наиболее распространенных топологий

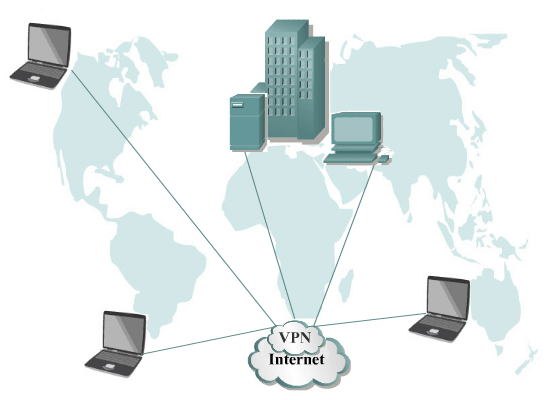

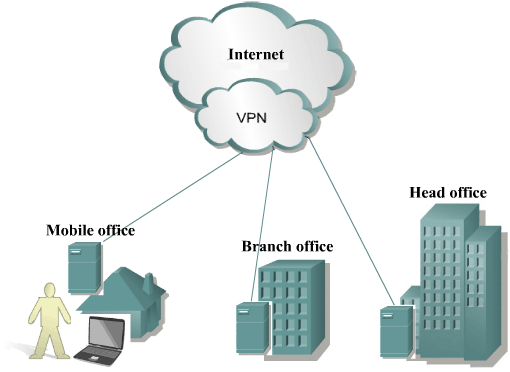

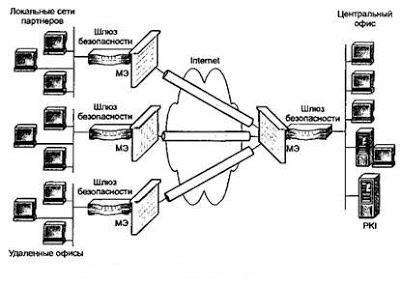

По результатам сравнительного анализа можно сделать вывод о том. Что наиболее эффективной будет сеть с топологией «звезда». При данной топологии значительно повышается надежность сети, поскольку выход из строя какого-нибудь ее сегмента никак не влияет на работу сети в целом. Кроме того, гораздо проще обнаружить поврежденный участок кабеля или неисправную сетевую карту. В будущем планируется расширение сети, а при топологии «звезда» сеть проще масштабируется, так как новый компьютер достаточно подключить к свободному порту коммутатора. Отметим основные достоинства выбранной топологии «звезда»: - коммутатор обеспечивает высокопроизводительную обработку запросов клиентов; - коммутатор обеспечивает работу компьютеров отделов в качестве клиента сети; - коммутатор обеспечивает возможность ограничения и контроля доступа к сетевым ресурсам; - устанавливаемый на сервер брэндмауэр, защищает локальную сеть от доступа через внешние каналы связи; - поломка клиента не влияет на работу всей сети. К недостаткам выбранной топологии можно отнести отключение от сети всех рабочих станций, подключенных к коммутатору, при его отказе. Этот недостаток может быть частично устранен за счет установки высококачественного, отказоустойчивого оборудования. 2.1.5 Методы доступа Доступом к сети называют взаимодействие станции (узла сети) со средой передачи данных для обмена информацией с другими станциями. Управление доступом к среде - это установление последовательности, в которой станции получают доступ к среде передачи данных. Методы доступа можно разделить на два класса: – детерминированный; – недетерминированный. При детерминированном методе доступа передающая среда распределяется между узлами с помощью специального управляющего механизма, гарантирующего передачу данных узла в течение достаточно малого интервала времени. При недетерминированном (или случайном) методе доступа все узлы сети функционируют в режиме конкуренции за среду передачи. Возможны одновременные попытки передачи нескольких различных станций, в результате которых наступает коллизия, разрешаемая теми или иными способами. Метод опроса(в звездообразных сетях, наличие центрального узла): – все узлы сети могут осуществлять передачу информации только тогда, когда получат разрешение от центрального узла; – центральный узел последовательно опрашивает каждый периферийный узел на наличие у него информации для передачи; – если у опрашиваемого в данный момент узла есть информация для передачи, он извещает об этом центральный узел; – в ответ на заявку передачи центральный узел предоставляет станции монопольное право на использование среды передачи. По завершении передачи центральный узел возобновляет опрос периферийных узлов. Метод передачи права (в сетях кольцевой, шинной, звездообразной топологии (IBM Token Ring NetworkARCnet-Bus, ARCnet-STAR (Attached Resource Computer NETwork- сетевая технология)). Основан на последовательной циркуляции в сети специального пакета - маркера (Token), который регламентирует право передачи в сети. Маркер имеет два состояния: «свободно» и «занято» и циркулирует по кругу от узла к узлу (логические кольца): - станция, желающая передавать данные, ожидает свободный маркер, при получении которого устанавливает признак его занятости и добавляет к маркеру пакет данных (максимальная длина 2 Кбайт), содержащий сетевые адреса получателя и отправителя, и отправляет такой кортеж (маркер + пакет) в сеть. - маркер + пакет последовательно передаются от узла к узлу. Каждый узел осуществляет проверку адресов пакета. Кортеж, адресованный другому узлу, отправляется дальше. - принимающий узел распознает адресованный ему пакет и, если он может, принимает его, устанавливает специальный бит подтверждения приема в маркере и отправляет кортеж отправителю по оставшемуся пути кольца. - после того, как отправитель получит свой кортеж обратно, он освобождает маркер и посылает его в сеть. Метод кольцевых слотов (только в кольцевых топологиях). В отличие от метода передачи права, данный метод разрешает одновременную передачу информации по сети более чем одному узлу. - в сети циркулирует некоторое количество слотов (обычно от 2 до 8) фиксированной длины. - к одному такому слоту можно присоединить очень ограниченное количество информации (как правило, от 8 до 32 байт). - каждый слот, так же, как и маркер, имеет два состояния: «свободно» и «занято». 1. Узел, желающий передать информацию, разделяет ее на пакеты с длиной, соответствующей длине, которую может принять слот. 2. Узел погружает пакет в каждый свободный слот (занимая его) до тех пор, пока не передаст всю информацию, при этом каждый занятый слот содержит адреса получателя и отправителя, а также признак завершения/продолжения передачи, т.е. последний ли это слот с информацией или надо ожидать следующего слота. 3. Принимающий узел распознает "свои" слоты, копирует в себя содержащуюся в них информацию и отмечает факт приема установкой специального бита в слоте; так он делает до тех пор, пока не придет слот с признаками завершения информации. 4. Обработанный слот возвращается к передавшему его узлу, который освобождает его, делая доступным для других узлов сети. Случайный метод доступа. Наиболее распространенным недетерминированным методом доступа является множественный метод доступа с контролем несущей частоты и обнаружением коллизий – CSMA/CD (Carrier Sense Multiple Access with Collision Detection). 1. Узел, желающий передать информацию, прослушивает среду передачи, дожидаясь ее освобождения (если она занята, значит идет чужая передача). Это и есть контроль несущей. 2. Дождавшись освобождения канала, узел передает свой информационный пакет (в нем содержатся адреса получателя и отправителя), продолжая одновременно с передачей прослушивание передающей среды своим приемником. 3. Если приемник слышит только свой собственный пакет, акт передачи считается нормально завершенным. 4. Все другие узлы сети одновременно получают отправленный пакет, но воспринимает его только тот узел, которому он адресован. После этого с помощью другого специального пакета получатель извещает отправителя о приеме пакета. 5. Если приемник начинает слышать не только свой собственный пакет, но и чей-то чужой, он воспринимает этот факт как коллизию передачи с другим узлом (решившим передавать в то же самое время) и немедленно останавливает свою передачу. Точно так же поступает другой узел (другие узлы), участвующий в коллизии. В этом случае вся переданная до коллизии информация воспринимается другими узлами сети как «шум» и игнорируется. 6. Узлы, участвовавшие в коллизии, выжидают случайный промежуток времени, по исчерпании которого им разрешается повторная попытка передачи. Существует ряд разновидностей протокола CSMA/CD. Остановим свой выбор на метод доступа с контролем несущей частоты и обнаружением коллизий – CSMA/CD (Carrier Sense Multiple Access with Collision Detection). 2.2 Подключение офиса пожарно-спасательного гарнизона к сети интернетКаждый компьютер в сети может иметь один из двух статусов: - сервер; - рабочая станция. Серверы предоставляют свои ресурсы (диски, папки с файлами, принтеры, устройство для чтения CD/DVD и т.п.) другим компьютерам сети. Как правило, это специально выделенный высокопроизводительный компьютер, оснащенный специальной серверной операционной системой, центрально управляющий сетью. Рабочая станция (клиентский компьютер) - это компьютер рядового пользователя, получающий доступ к ресурсам серверов. По типу организации работы компьютеров в сети различают: - одноранговые сети; - сети с выделенным сервером. Выбор типа локальной сети в большей степени зависит от требований к безопасности работы с информацией и уровня подготовки администратора сети. В одноранговой сети все компьютеры имеют одинаковый приоритет и независимое администрирование. Каждый компьютер имеет установленную операционную систему. Эта операционная система поддерживает работу клиента сети. Пользователь каждого компьютера самостоятельно решает вопрос о предоставлении доступа к своим ресурсам другим пользователям сети. Выбираем данный вариант построения сети для зданий С для ПЧ.  Рисунок 2.4 – Схема подключения рабочих мест в зданиях С В сети с выделенным сервером управление ресурсами сервера и рабочих станций централизовано и осуществляется с сервера. Отпадает необходимость обходить все компьютеры сети и настраивать доступ к разделяемым ресурсам. Включение новых компьютеров и пользователей в сеть также упрощается. Повышается безопасность использования информации в сети. Это удобно для сетей, в которых работают различные категории пользователей и много разделяемых ресурсов. Для создания сети с выделенным сервером: - необходимо установить и настроить на одном из компьютеров серверную операционную систему. На этом сервере создается общая база учетных записей всех пользователей, назначаются общие ресурсы, и определяется доступ к каждому для категорий или отдельных пользователей. - на клиентские компьютеры устанавливается сетевая операционная система, которая настраивается для работы с сервером. При подключении к сети каждый пользователь проходит регистрацию на сервере. Только пользователи, прошедшие регистрацию, т.е. зарегистрированные на сервере, могут получить доступ к сети и общим сетевым ресурсам. Изменения в учетных записях пользователей делаются администратором сети централизованно, на сервере. Пользователей можно объединять в группы и создавать отдельную политику работы в сети для каждой группы. Выделенный сервер часто выполняет только одну определенную функцию (роль), например: - файловый сервер (файл-сервер) служит для хранения файлов, - сервер печати (принт-сервер) предоставляют принтеры в общее пользование, - сервер приложений обеспечивает работу пользователей с сетевыми приложениями, - Web-серверы предоставляют общий доступ к данным, - маршрутизатор - для предоставления доступа к другим сетям и удаленного доступа к вашей сети, - серверы электронной почты хранят почтовые ящики пользователей и организовывают доставку почты по сети, и т. д.  Рисунок 2.5 – Схема подключения рабочих мест в зданиях А и В Рабочая группа (workgroup) - это логическая группа сетевых компьютеров одноранговой сети. Компьютеры рабочей группы совместно используют общие ресурсы, такие как файлы и принтеры. При администрировании каждого компьютера определяют: - какие ресурсы этого компьютера будут разделяемыми (общими), - какие пользователи сети будут иметь доступ к этим ресурсам, с какими правами. При этом, на каждом компьютере рабочей группы создаются собственные базы данных пользователей и политики безопасности локального компьютера. Рабочая группа является удобной сетевой средой для небольшого числа компьютеров, расположенных недалеко друг от друга. В зданиях А и В выбираем вариант построения локальной сети с выделенным сервером. Сервера будут обслуживать как рабочие группы, так и здания в целом. 2.3 Организация обмена данными офиса с удаленными филиалами (пожарными частями)2.3.1 Способы построения территориально-распределенных КСПД Территориально-распределенные КСПД, как правило, объединяют офисы, подразделения и другие структуры компании, находящиеся на удалении друг от друга. При этом часто узлы корпоративной сети оказываются расположенными в различных городах, а иногда и странах. Принципы, по которым строится такая сеть, отличаются от тех, что используются при создании локальных сетей. Аренда каналов связи. Основным недостатком территориально-распределенных КСПД, использующих арендованные линии связи - это арендная плата за каналы, которая составляет значительную часть в себестоимости всей сети и возрастает с увеличением качества и скорости передачи данных. Если в пределах одного города возможна аренда выделенных линий, в том числе высокоскоростных, то при переходе к географически удаленным узлам стоимость аренды каналов становится значительной, а их качество и надежность при этом могут быть невысокими. Частные глобальные сети. Возможным решением задачи организации каналов связи между удаленными узлами корпоративной сети компании является использование уже существующих глобальных частных сетей. В этом случае необходимо обеспечить каналы от офисов компании до ближайших узлов глобальной частной сети. Частные сети могут содержать каналы связи разных типов: кабельные оптические и электрические, в том числе телефонные, беспроводные радио- и спутниковые каналы, имеющие различные пропускные способности. При подключении офисов компании через глобальные частные сети удаленные пользователи не ощущают себя изолированными от информационных систем, к которым они осуществляют доступ, удаленные местоположения компании могут осуществлять обмен информацией незамедлительно, и вся передаваемая информация остается в секрете. Однако организация каналов связи через глобальные частные сети также может быть дорогостоящей. Технология VPN. Обеспечить многие преимущества частных сетей за меньшую стоимость позволяет технология виртуальных частных сетей (VPN, Virtual Private Network). VPN – это логическая частная сеть, организуемая поверх публичной сети, как правило, сети Интернет. Следуя тем же функциональным принципам, что и выделенные линии, VPN позволяет установить защищённое цифровое соединение между двумя удаленными местоположениями (или локальными сетями). Несмотря на то, что по публичным сетям коммуникации осуществляются с использованием небезопасных протоколов, за счёт шифрования создаются закрытые каналы обмена информацией, обеспечивающие безопасность передаваемых данных. Виртуальные частные сети позволяют объединить географически распределенные офисы организации в единую сеть и таким образом обеспечить единое адресное пространство ЛВС, единую нумерацию корпоративной телефонной связи, общую базу данных и т.д. 2.3.2 Варианты архитектуры сетей VPN По архитектуре технического решения принято выделять три основных вида виртуальных частных сетей: - внутрикорпоративные VPN (Intranet VPN); - VPN с удаленным доступом (Remote Access VPN) - межкорпоративные VPN (Extranet VPN). VPN с удаленным доступом (рис. 2.6) используют для создания защищённого канала между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который, работая дома, подключается к корпоративным ресурсам с домашнего компьютера или, находясь в командировке, подключается к корпоративным ресурсам при помощи ноутбука или смартфона.  Рис. 2.6 Виртуальная частная сеть с удаленным доступом Преимущества перехода от частно управляемых dial networks к Remote Access VPN: - возможность использования местных dial-in numbers вместо междугородних позволяет значительно снизить затраты на междугородние телекоммуникации; - эффективная система установления подлинности удаленных и мобильных пользователей обеспечивает надежное проведение процедуры аутентификации; - высокая масштабируемость и простота развертывания для новых пользователей, добавляемых к сети; - сосредоточение внимания компании на основных корпоративных бизнес-целях вместо отвлечения на проблемы обеспечения работы сети. Внутрикорпоративные сети VPN (рис. 2.7) строятся с использованием Internet или разделяемых сетевых инфраструктур, предоставляемых сервис-провайдерами. Компании достаточно отказаться от использования дорогостоящих выделенных линий, заменив их более дешевой связью через Internet. Это существенно сокращает расходы на использование полосы пропускания, поскольку в Internet расстояние никак не влияет на стоимость соединения.  Рис. 2.7 Соединение узлов сети с помощью технологии Intranet VPN Достоинства Intranet VPN: - применение мощных криптографических протоколов шифрования данных для защиты конфиденциальной информации; - надежность функционирования при выполнении таких критических приложений, как системы автоматизированной продажи и системы управления базами данных; - гибкость управления эффективным размещением быстро возрастающего числа новых пользователей, новых офисов и новых программных приложений. Построение Intranet VPN, использующее Internet, является самым рентабельным способом реализации VPN-технологии. Однако в Internet уровни сервиса вообще не гарантируются. Компании, которым требуются гарантированные уровни сервиса, должны рассмотреть возможность развертывания своих VPN с использованием разделяемых сетевых инфраструктур, предоставляемых сервис-провайдерами. Межкорпоративная сеть VPN (Extranet VPN) (рис.2.8) — это сетевая технология, которая обеспечивает прямой доступ из сети одной компании к сети другой компании и, таким образом, способствует повышению надежности связи, поддерживаемой в ходе делового сотрудничества.  Рис. 2.8 Межкорпоративная сеть Ethernet VPN Сети Extranet VPN в целом похожи на внутрикорпоративные виртуальные частные сети с той лишь разницей, что проблема защиты информации является для них более острой. Для Extranet VPN характерно использование стандартизированных VPN-продуктов, гарантирующих способность к взаимодействию с различными VPN-решениями, которые деловые партнеры могли бы применять в своих сетях. Соединения Extranet VPN развертываются, используя те же архитектуру и протоколы, которые применяются при реализации Intranet VPN и Remote AccessVPN. Основное различие заключается в том, что разрешение доступа, которое дается пользователям Extranet VPN, связано с сетью их партнера. 2.3.3 Способы технической реализации VPN. Технологии VPN на базе сетевых операционных систем Для формирования виртуальных защищенных туннелей в IP-сетях сетевая операционная система Windows NT использует протокол РРТР (Point-to-Point Transfer Protocol). Туннелирование информационных пакетов производится инкапсулированием и шифрованием (криптоалгоритм RSA RC4) стандартных блоков данных фиксированного формата (РРР Data Frames) в IP-дейтаграммы, которые и передаются в открытых IP-сетях. Данное решение является недорогим, и его можно эффективно использовать для формирования VPN-каналов внутри локальных сетей, домена Windows NT или для построения internet- и extranet-VPN для небольших компаний малого и среднего бизнеса с целью защиты некритичных приложений. Технология VPN на базе маршрутизаторов В России лидером на рынке VPN-продуктов является компания "Cisko Systems". Построение каналов VPN на базе маршрутизаторов Cisko осуществляется средствами операционной системы версии Cisko IOS 12.x. Для организации туннеля маршрутизаторы Cisko используют протокол L2TP канального уровня эталонной модели OSI, разработанный на базе "фирменных" протоколов Cisko L2F и Microsoft РРТР, и протокол сетевого уровня IPSec, созданный ассоциацией "Проблемная группа проектирования Internet (Internet Engineering Task Force – IETF). Эффективно применяется Cisko VPN Client, который предназначен для создания защищенных соединений Point-to Point между удаленными рабочими станциями и маршрутизаторами Cisko, что позволяет построить практически все виды VPN-соединений в сетях. Технология VPN на базе межсетевых экранов Эта технология считается наиболее сбалансированной и оптимальной с точки зрения обеспечения комплексной безопасности КИС и ее защиты от атак из внешней открытой сети. В России нашел широкое применение программный продукт Check Point Firewall-1/VPN-1 компании «Check Point Software Technologies». Это решение позволяет построить глубоко комплексную эшелонированную систему защиты КИС. В состав продукта входят: Check Point Firewall-1, набор средств для формирования корпоративной виртуальной частной сети Check Point VPN-1, средства обнаружения атак и вторжений Real Secure, средства управления полосой пропускания информационных пакетов Flood Gate, средства VPN-1 Secure Remote, VPN-1 Appliance и VPN-1 Secure Client для построения Localnet/Intranet/Internet/Extranet VPN-каналов. Весь набор продуктов Check Point VPN-1 построен на базе открытых стандартов IPSec, имеет развитую систему идентификации и аутентификации пользователей, взаимодействует с внешней системой распределения открытых ключей PKI, поддерживает цетрализованную систему управления и аудита. 2.3.4 Выбор способа построения территориально-распределенной корпоративной сети Учитывая то, что проектируемая КСПД имеет филиалы, расположенный в различных населенных пунктах и не ограничена территорией одного города, остановим свой выбор на Внутрикорпоративные сети VPN, который реализуем на базе маршрутизаторов с интегрированными сервисами Cisco 1800 ISR (для здания А) и Cisco 871 (для зданий В и С). В качестве транспортной среды используется сеть Интернет. вариант решения реализуемого на базе маршрутизаторов с интегрированными сервисами Cisco 1800 ISR показан на рис. 2.9. В данном решении использованы технологии IPSec VPN для связи головного офиса с филиалами и технология Cisco DMVPN для обеспечения, при такой необходимости, передачи данных непосредственно между филиалами.  Рисунок 2.9 – Организация обмена данными между ПЧ Рисунок 2.9 – Организация обмена данными между ПЧ2.4 Расчет трафика КСПД для офиса пожарно-спасательного гарнизонаВсе сетевые задачи, используемые в проектируемой сети, сведены в таблицу 2.2. Таблица 2.2 – Список сетевых задач

Для каждой задачи определим эффективный трафик ПЭ:  где t – общее время занятия задачей всеми рабочими станциями сети; tраб – общее время работы сети; V – фиксированная пропускная способность, предоставленная для данного сервиса. В нашем случае трафик фиксирован, все задачи используют предоставленную им пропускную способность. Общее среднее время занятия задачами сети находится по формуле:  где tср – среднее время занятия задачей одной рабочей станции, взятое из таблицы 2.1; n – количество компьютеров в сети. Проведем расчет трафика для зданий С, в каждом из которых расположено по 5 рабочих станций. Общее время работы сети 24 часа в сутки: - обмен файлами. Занятие – 30 минут на 1 станцию. Предоставленная пропускная способность для данной службы 10 Мбит/с.  - файловый сервер. Занятие – 360 минут на 1 сервер. Предоставленная пропускная способность для данной службы 10 Мбит/с:  - сетевая печать. Занятие – 10 минут на 1 станцию. Предоставленная пропускная способность для данной службы 10 Мбит/с:  - СУБД. Занятие – 20 минут на 1 станцию. Предоставленная пропускная способность для данной службы 10 Мбит/с:  - интернет. Занятие – 60 минут на 1 станцию. Предоставленная пропускная способность для данной службы 5 Мбит/с:  - электронная почта. Занятие – 5 минут на 1 станцию. Предоставленная пропускная способность для данной службы 5 Мбит/с:  - сетевая безопасность. Занятие – 15 минут на 1 сервер и 2 минуты на 1 станцию. Предоставленная пропускная способность для данной службы 1 Мбит/с:  - резервирование. Занятие – 60 минут на 1 сервер и 20 минут на 1 станцию. Предоставленная пропускная способность для данной службы 1 Мбит/с:  - интранет. Занятие – 10 минут на 1 станцию. Предоставленная пропускная способность для данной службы 5 Мбит/с:  - голосовая связь. Занятие – 20 минут на 1 станцию. Предоставленная пропускная способность для данной службы 0,052 Мбит/с:  - видеоконференция. Занятие – 30 минут на 1 станцию. Предоставленная пропускная способность для данной службы 0,1 Мбит/с:  Проведем аналогичные расчеты трафика для зданий В и А, в каждом из которых расположено 8 и 38 рабочих станций соответственно. Общее время работы сети 24 часа в сутки. Результаты расчетов сведем в таблицу 2.3. Таблица 2.3 – Результаты расчетов трафика КСПД

2.5 Расчет полезной пропускной способности сети Ethernet. Сегментирование КСПДПолученные значения эффективной нагрузки суммируются для определения общего сетевого трафика П:  ПΣ корректируется коэффициентом служебного, широковещательного и неучтенного трафика и коэффициентом запаса:  где  (1,05 1,07) – коэффициент служебного, широковещательного и неучтенного трафика; (1,05 1,07) – коэффициент служебного, широковещательного и неучтенного трафика;  (1,2 2,0) – коэффициент запаса, необходимый для учета будущего развития сети. (1,2 2,0) – коэффициент запаса, необходимый для учета будущего развития сети. По полученному значению уточняется выбранная технология ЛВС таким образом, чтобы вычисляемый коэффициент использования сети был не более (0,30,6):  где kисп – коэффициент использования сети; Пном – номинальная пропускная способность технологии – 100 Мбит/с. Если необходимо, уменьшается среднее время работы одной или нескольких задач. Допускается увеличение общего времени работы серверов за счет ночного времени. В случае превышения трафика сеть разбивается на логические сегменты с помощью коммутаторов. Суммарный трафик пересчитывается для каждого логического сегмента. Для каждого логического сегмента уточняется коэффициент использования сети, как указано выше. Расчет суммарного эффективного трафика здания С:    Таким образом, сетевая технология Fast Ethernet является оптимальной для ЛВС в зданиях С. Сегментирования не требуется. Расчет суммарного эффективного трафика здания В:    Требуется сегментирование сети. В здании будет сформировано 3 РГ по 4, 2, 2 ПК в рабочей группе на каждом этаже соответственно.  Таким образом, сетевая технология Fast Ethernet является оптимальной для ЛВС в здании В. Сегментирования требуется: 3 РГ по 4,2,2 ПК на каждом этаже здания соответствнно. Расчет суммарного эффективного трафика здания А:    Требуется сегментирование сети. В здании будет сформировано 19 РГ по 2 или 1 ПК в рабочей группе на каждом этаже.  Таким образом, сетевая технология Fast Ethernet является оптимальной для ЛВС в здании А. Сегментирования требуется: 19 РГ по 1-3 ПК в здании. 2.6 Выбор сетевых технологий и сетевых протоколов. Выбор сетевой операционной системыПро построение сети используется технология FAST Ethernet. Используются две спецификации: на витой паре категории 5 (100BASE-TX) и на оптоволоконном кабеле (100BASE-FX). 100BASE-FX — вариант Fast Ethernet с использованием волоконно-оптического кабеля. В данном стандарте используется длинноволновая часть спектра (1300 нм) передаваемая по двум жилам, одна для приёма (RX) и одна для передачи (TX). Длина сегмента сети может достигать 400 метров (1 310 футов) в полудуплексном режиме (с гарантией обнаружения коллизий) и двух километров (6 600 футов) в полнодуплексном при использовании многомодового волокна. Работа на больших расстояниях возможна при использовании одномодового волокна. 100BASE-FX не совместим с 10BASE-FL, 10 Мбит/с вариантом по волокну. 100BASE-TX, IEEE 802.3u — развитие стандарта 10BASE-T для использования в сетях топологии «звезда». Задействована витая пара категории 5, фактически используются только две неэкранированные пары проводников, поддерживается дуплексная передача данных, расстояние до 100 м. Используется стек протоколов TCP/IP. Стек протоколов TCP/IP (англ. Transmission Control Protocol/Internet Protocol — протокол управления передачей) — набор сетевых протоколов разных уровней модели сетевого взаимодействия DOD, используемых в сетях. Протоколы работают друг с другом в стеке- это означает, что протокол, располагающийся на уровне выше, работает «поверх» нижнего, используя механизмы инкапсуляции. Например, протокол TCP работает поверх протокола IP. Стек протоколов TCP/IP основан на модели сетевого взаимодействия DOD и включает в себя протоколы четырёх уровней: - прикладного (application), - транспортного (transport), - сетевого (network), - канального (data link). Протоколы этих уровней полностью реализуют функциональные возможности модели OSI. На стеке протоколов TCP/IP построено всё взаимодействие пользователей в IP-сетях. Стек является независимым от физической среды передачи данных. В качестве операционной системы для серверов необходимо выбрать Windows Server 2010 при этом предпочитаемый язык интерфейса операционной системы – английский. В качестве операционной системы рабочих станций рекомендуется применять – Windows 10 Professional, при этом предпочитаемый язык интерфейса операционной системы – русский. В качестве офисных приложений для персональных компьютеров должен использоваться программный продукт – Microsoft Office 2010 SP1(14.0.6023.1000), при этом предпочитаемый язык интерфейса приложения – русский. В качестве программного обеспечения для защиты информации должен использоваться программный продукт Kaspersky Internet Security 2012 (12.0.0.374), при этом предпочитаемый язык интерфейса операционной системы – русский. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||