Курсовой проект по предмету оиксс Тема Выбор и обоснование топологии компьютерной сети проектирования вычислительной сети аптек

Скачать 0.67 Mb. Скачать 0.67 Mb.

|

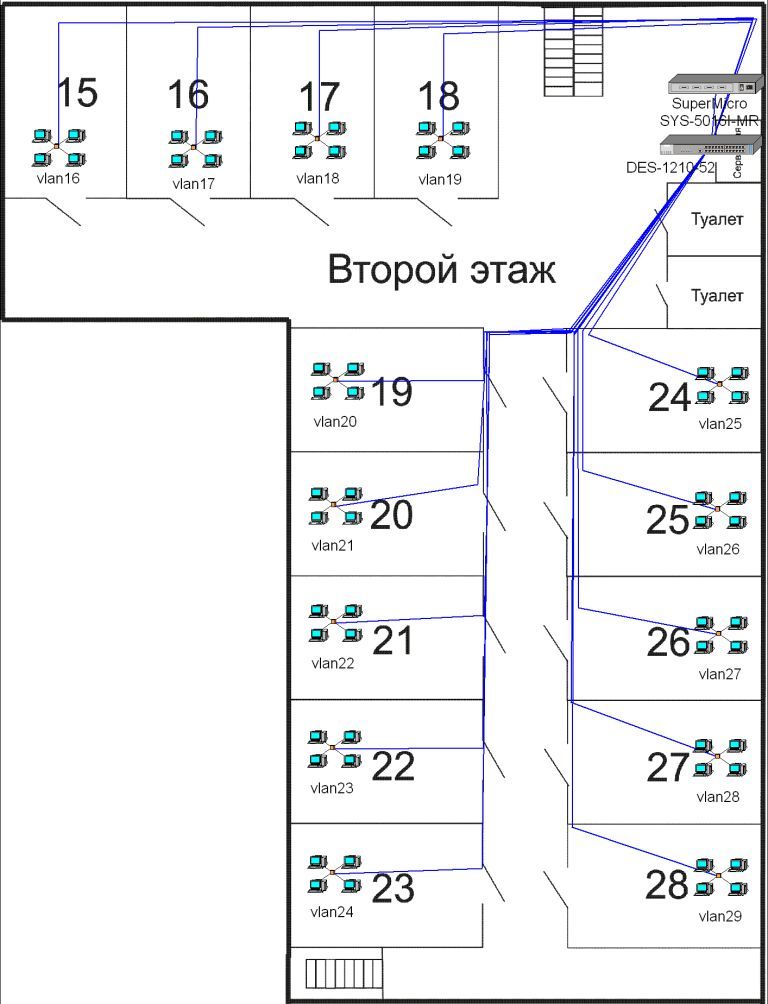

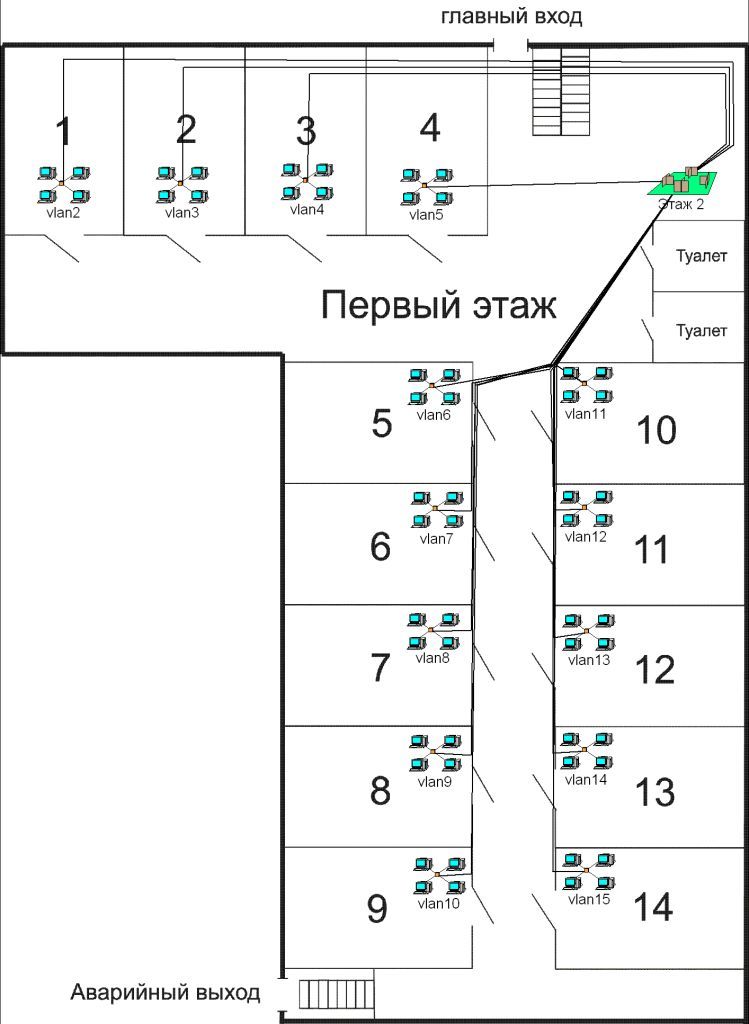

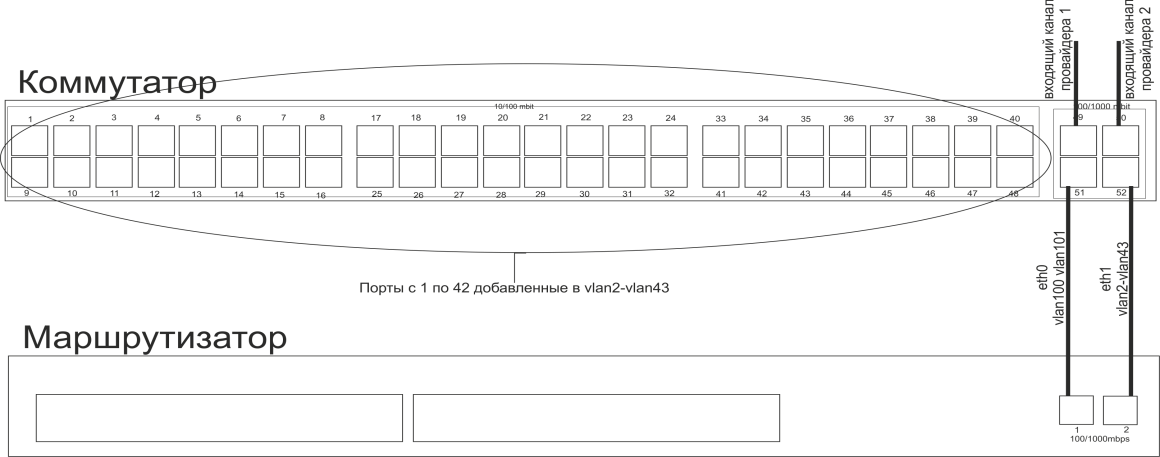

1 2

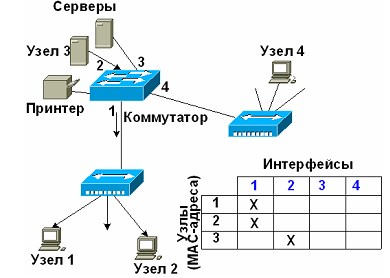

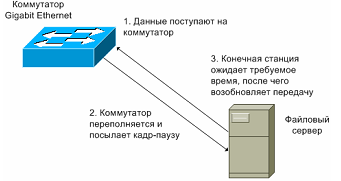

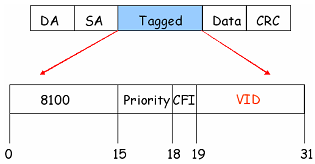

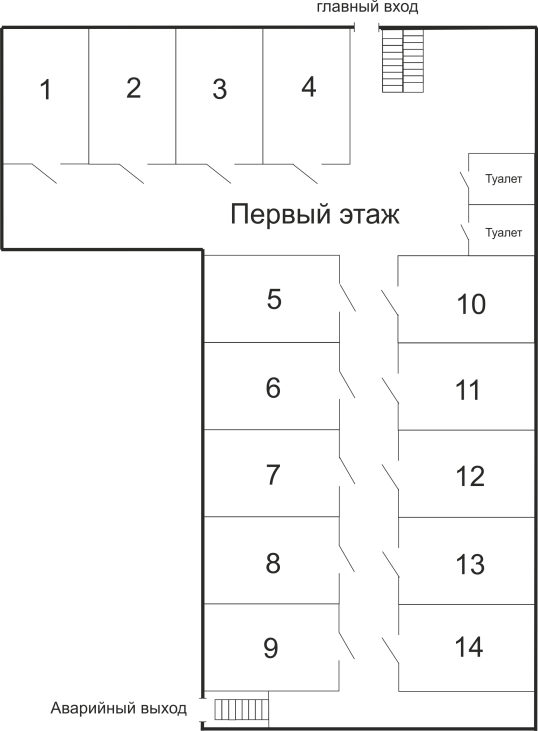

Содержание:Введение………………………………………………………………1.Теоретическое основы построения локальных сетей………...2.Проектирование сети……………………………………………..3.Заключение………………………………………………………… 4.Список литературы…………………………………………………  Введение Построение сетей беспроводной передачи данных Wi-Fi (IEEE 802.11) в настоящее время получило широкое распространение за счет массы преимуществ. Среди основных достоинств данной технологии можно выделить следующее: - Быстрое и простое построение офисной локальной сети. Не потребуется проектировать ЛВС, прокладывать провода, а это ускоряет сроки на построение сети. Это очень ценное качество, когда требуется быстро развернуть, а потом, также быстро демонтировать компьютерную сеть. Монтаж беспроводной сети wi-fi в офисе или других помещениях возможен без остановки рабочего процесса компании, т.к. монтаж сведён к минимуму. - Отсутствие проводов. Не всегда возможно проложить кабель до того или иного сетевого устройства, а иногда прокладка такой кабельный трассы может оказаться очень дорогой и потребовать много времени, а иногда потребовать согласования. Гораздо проще и значительно дешевле использовать беспроводные технологии передачи данных по радиоканалу (wireless, wlan), которые не требуют прокладки кабеля. - Минимум строительно-монтажных работ. Внешний вид помещения и его отделка не претерпят никаких заметных видимых изменений при организации беспроводной сети Wi-Fi — строительно-монтажные работы практически не потребуются и сведены к минимуму, т.к. тянуть провода и разводить розетки не понадобится; - Высокая скорость. Беспроводная сеть Wi-Fi сегодня может обеспечить скорости до 108 Мбит/с, что соответствует обычной проводной локальной сети (ЛВС), которые мы привыкли видеть в каждом обычном офисе, этой скорости вполне хватает для большинства офисных приложений и для работы с базами данных. - Дешевизна установки и владения. Всё что требуется для работы Wi-Fi сети – это точка доступа (access point), которых может быть одна или несколько десятков в зависимости от топологии помещений и используемого в компании программного обеспечения. - Гибкость в построении. Беспроводную сеть можно построить там, где нельзя или не выгодно прокладывать кабели. Технология Wi-Fi облегчает постоянную или временную установку сети и ее перемещение при необходимости, обеспечивает возможность быстро организовывать временные сети для гостей либо на время проведения мероприятий; - Высокая мобильность рабочего места. Вы можете свободно перемещать рабочие места сотрудников по своему усмотрению и производственной необходимости в пределах зоны покрытия беспроводной сети, т.к. нет жесткой привязки рабочих мест к информационной розетке и нет ограничений накладываемых длинной проводов, мобильность персонала, возможность всегда быть на связи, соблюдение принципа «anyone, anywhere, anytime»; - Реконфигурация и масштабируемость. Расширение беспроводной сети Wi-Fi не является сложной задачей: пользовательские устройства можно легко интегрировать в сеть, установив на них беспроводные сетевые адаптеры, сегодня большинство устройств (планшеты, смартфоны, ноутбуки и обычные компьютеры) оснащается беспроводными сетевыми адаптерами на стадии его производства самими производителями. Wi-Fi сети дают возможность быстро добавлять, перемещать и изменять права пользователей, новых направлений, каналов связи и рабочих мест. - Совместимость. Различные марки и типы совместимых клиентских и сетевых устройств будут взаимодействовать между собой. К сети могут подключаться любые мобильные устройства поддерживающие Wi-Fi с учётом установленных сетевых протоколов безопасности. - Увеличение производительности. Повышение производительности организации, использующей сети Wi-Fi достигается за счет более эффективного использования рабочей силы, а также офисного ространства, и даёт возможность работать сотрудникам там, где они нужны, а не только за офисным столом. - Репутация. Активно развивающиеся беспроводные технологии, расширяющийся спектр всевозможного совместимого оборудования, постоянно совершенствующиеся стандарты и принципы обеспечения безопасности – все это делает Wi-Fi сети привлекательными для использования в корпоративных сетях любого размера. 1. Теоретическое основы построения локальных сетей 1.1 Коммутаторы Устройства канального уровня, которые позволяют соединить несколько физических сегментов локальной сети в одну большую сеть. Коммутация локальных сетей обеспечивает взаимодействие сетевых устройств по выделенной линии без возникновения коллизий, с параллельной передачей нескольких потоков данных. Принцип работы коммутатора Коммутаторы локальных сетей обрабатывают кадры на основе алгоритма прозрачного моста IEEE 802.1, который применяется в основном в сетях Ethernet. При включении питания коммутатор начинает изучать расположение рабочих станций всех присоединенных к нему сетей путем анализа МАС-адресов источников входящих кадров. Например, если на порт 1 коммутатора поступает кадр от узла 1, то он запоминает номер порта, на который этот кадр пришел и добавляет эту информацию в таблицу коммутации (рисунок 2). Адреса изучаются динамически. Это означает, что, как только будет прочитан новый адрес, то он сразу будет занесен в контентно-адресуемую память. Каждый раз, при занесении адреса в таблицу коммутации, ему присваивается временной штамп. Это позволяет хранить адреса в таблице в течение определенного времени. Каждый раз, когда идет обращение по этому адресу, он получает новый временной штамп. Адреса, по которым не обращались долгое время, из таблицы удаляются.  Рисунок 2 Построение таблицы коммутации. Коммутатор использует таблицу коммутации для пересылки трафика. Когда на один из его портов поступает пакет данных, он извлекает из него информацию о МАС-адресе приемника и ищет этот МАС-адрес в своей таблице коммутации как показано на рисунке 2. Если в таблице есть запись, ассоциирующая МАС-адрес приемника с одним из портов коммутатора, за исключением того, на который поступил кадр, то кадр пересылается через этот порт. Если такой ассоциации нет, кадр передается через все порты, за исключением того, на который он поступил. Это называется лавинным распространением. Широковещательная и многоадресная рассылка выполняется также путем лавинного распространения. С этим связана одна из проблем, ограничивающая применение коммутаторов. Наличие коммутаторов в сети не препятствует распространению широковещательных кадров (broadcast) по всем сегментам сети, сохраняя ее прозрачность. В случае если в результате каких-либо программных или аппаратных сбоев протокол верхнего уровня или сам сетевой адаптер начнет работать не правильно, и будет постоянно генерировать широковещательные кадры, коммутатор в этом случае будет передавать кадры во все сегменты, затапливая сеть ошибочным трафиком. Такая ситуация называется широковещательным штормом. Коммутаторы надежно изолируют межсегментный трафик, уменьшая, таким образом трафик отдельных сегментов. Этот процесс называется фильтрацией и выполняется в случаях, когда МАС-адреса источника и приемника принадлежат одному сегменту. Обычно фильтрация повышает скорость отклика сети, ощущаемую пользователем. Коммутаторы локальных сетей поддерживают два режима работы: полудуплексный режим и дуплексный режим. Полудуплексный режим - это режим, при котором, только одно устройство может передавать данные в любой момент времени в одном домене коллизий. Доменом коллизий (collision domain) называется часть сети Ethernet, все узлы которой распознают коллизию независимо от того, в какой части сети эта коллизия возникла. Дуплексный режим – это режим работы, который обеспечивает одновременную двухстороннюю передачу данных между станцией- отправителем и станцией-получателем на МАС - подуровне. При работе в дуплексном режиме, между сетевыми устройствами повышается количество передаваемой информации. Это связано с тем, что дуплексная передача не вызывает в среде передачи коллизий, не требует составления расписания повторных передач и добавления битов расширения в конец коротких кадров. В результате не только увеличивается время, доступное для передачи данных, но и удваивается полезная полоса пропускания канала, поскольку каждый канал обеспечивает полноскоростную одновременную двустороннюю передачу. Дуплексный режим работы требует наличия такой дополнительной функции, как управление потоком. Она позволяет принимающему узлу рисунок 3 (например, порту сетевого коммутатора) в случае переполнения дать узлу – источнику команду (например, файловому серверу) приостановить передачу кадров на некоторый короткий промежуток времени.  Рисунок 3 Последовательность управления потоком IEEE 802.3. Управление осуществляется между МАС-уровнями с помощью кадра-паузы, который автоматически формируется принимающим МАС уровнем. Если переполнение будет ликвидировано до истечения периода ожидания, то для того, чтобы восстановить передачу, отправляется второй кадр-пауза с нулевым значением времени ожидания. Дуплексный режим работы и сопутствующее ему управление потоком являются дополнительными режимами для всех МАС-уровней Ethernet независимо от скорости передачи. Кадры-паузы идентифицируются как управляющие МАС-кадры по индивидуальным (зарезервированным) значениям поля длины/типа. Им также присваивается зарезервированное значение адреса приемника, чтобы исключить возможность передачи входящего кадра-паузы протоколам верхних уровней или на другие порты коммутатора. Методы коммутации В коммутаторах локальных сетей могут быть реализованы различные методы передачи кадров. Коммутация с промежуточным хранением (store-and-forward) –коммутатор копирует весь принимаемый кадр в буфер и производит его проверку на наличие ошибок. Если кадр содержит ошибки (не совпадает контрольная сумма, или кадр меньше 64 байт или больше 1518 байт), то он отбрасывается. Если кадр не содержит ошибок, то коммутатор находит адрес приемника в своей таблице коммутации и определяет исходящий интерфейс. Затем, если не определены никакие фильтры, он передает этот кадр приемнику. Этот способ передачи связан с задержками - чем больше размер кадра, тем больше времени требуется на его прием и проверку на наличие ошибок. Коммутация без буферизации (cut-through) – коммутатор локальной сети копирует во внутренние буферы только адрес приемника (первые 6 байт после префикса) и сразу начинает передавать кадр, не дожидаясь его полного приема. Это режим уменьшает задержку, но проверка на ошибки в нем не выполняется. Существует две формы коммутации без буферизации: Коммутация с быстрой передачей (fast-forward switching) – эта форма коммутации предлагает низкую задержку за счет того, что кадр начинает передаваться немедленно, как только будет прочитан адрес назначения. Передаваемый кадр может содержать ошибки. В этом случае сетевой адаптер, которому предназначен этот кадр, отбросит его, что вызовет необходимость повторной передачи этого кадра. Коммутация с исключением фрагментов (fragment-free switching) – коммутатор фильтрует коллизионные кадры, перед их передачей. В правильно работающей сети, коллизия может произойти во время передачи первых 64 байт. Поэтому, все кадры, с длиной больше 64 байт считаются правильными. Этот метод коммутации ждет, пока полученный кадр не будет проверен на предмет коллизии, и только после этого, начнет его передачу. Такой метод коммутации уменьшает количество пакетов, передаваемых с ошибками. Для использования в офисных целях, как правило применяются коммутаторы с коммутацией store-and-forward. Классификация коммутаторов Коммутаторы уровня 2 анализируют входящие кадры, принимают решение об их дальнейшей передаче и передают их пунктам назначения на основе МАС – адресов канального уровня модели OSI. Основное преимущество коммутаторов уровня 2 – прозрачность для протоколов верхнего уровня. Поскольку коммутатор функционирует на 2-м уровне, ему нет необходимости анализировать информацию верхних уровней модели OSI. Коммутация 2-го уровня – аппаратная. Она обладает высокой производительностью, поскольку пакет данных не претерпевает изменений. Передача кадра в коммутаторе может осуществляться специализированным контроллером, называемым Application-Specific Integrated Circuits (ASIC). Эта технология, разработанная для коммутаторов, позволяет обеспечивать высокие скорости коммутации с минимальными задержками. Существуют 2 основные причины использования коммутаторов 2-го уровня – сегментация сети и объединение рабочих групп. Высокая производительность коммутаторов позволяет разработчикам сетей значительно уменьшить количество узлов в физическом сегменте. Деление крупной сети на логические сегменты повышает производительность сети (засчет уменьшения объема передаваемых данных в отдельных сегментах), а также гибкость построения сети, увеличивая степень защиты данных, и облегчает управление сетью. Несмотря на преимущества коммутации 2-го уровня, она все же имеет некоторые ограничения. Наличие коммутаторов в сети не препятствует распространению широковещательных кадров (broadcast) по всем сегментам сети, сохраняя ее прозрачность. Таким образом, очевидно, что для повышения производительности сети необходима функциональность 3-го уровня OSI модели. Коммутатор уровня 3 принимает решение о коммутации на основании бóльшего количества информации, чем просто МАС-адрес. Коммутаторы 3-го уровня осуществляют коммутацию и фильтрацию на основе адресов канального (уровень 2) и сетевого (уровень 3) уровней OSI модели. Такие коммутаторы динамически решают, коммутировать (уровень 2) или маршрутизировать (уровень 3) входящий трафик. Коммутаторы 3 уровня выполняет коммутацию в пределах рабочей группы и маршрутизацию между рабочими группами. Коммутаторы 3-го уровня функционально практически ничем не отличаются от традиционных маршрутизаторов и выполняют те же функции: • определение оптимальных путей передачи данных на основе логических адресов (адресов сетевого уровня, традиционно IP-адресов) • управление широковещательным и многоадресным трафиком • фильтрация трафика на основе информации 3-го уровня • IP- фрагментация. Основное отличие между маршрутизаторами и коммутаторами 3-го уровня заключается в том, что в маршрутизаторах общего назначения принятие решения о пересылке пакетов обычно выполняется программным образом, а в коммутаторах обрабатывается специализированными контроллерами ASIC. Это позволяет коммутаторам выполнять маршрутизацию пакетов на скорости канала связи 1.2 Анализ виртуальных локальных сетей VLAN Всем коммутируемым сетям присуще одно ограничение. Поскольку коммутатор является устройством канального уровня, он не может знать, куда направлять широковещательные пакеты протоколов сетевого уровня. Хотя трафик с конкретными адресами (соединения "точка-точка") изолирован парой портов, широковещательные пакеты передаются во всю сеть (на каждый порт). Широковещательные пакеты – это пакеты, передаваемые на все узлы сети. Они необходимы для работы многих сетевых протоколов, таких как ARP, BOOTP или DHCP, с их помощью рабочая станция оповещает другие компьютеры о своем появлении в сети, так же широковещательные пакеты могут возникать из-за некорректно работающего сетевого адаптера. Широковещательные пакеты могут привести к насыщению полосы пропускания, особенно в крупных сетях. Для того, чтобы этого не происходило важно ограничить область распространения широковещательного трафика (эта область называется широковещательным доменом) - организовать небольшие широковещательные домены или виртуальные ЛВС (Virtual LAN, VLAN) . Виртуальной сетью называется логическая группа узлов сети, трафик которой, в том числе и широковещательный, на канальном уровне полностью изолирован от других узлов сети. Это означает, что передача кадров между разными виртуальными сетями на основании MAC-адреса невозможна, независимо от типа адреса - уникального, группового или широковещательного. В то же время, внутри виртуальной сети кадры передаются по технологии коммутации, то есть только на тот порт, который связан с адресом назначения кадра. Таким образом, с помощью виртуальных сетей решается проблема распространения широковещательных пакетов и вызываемых ими следствий, которые могут развиться в широковещательные штормы и существенно снизить производительность сети. VLAN обладают следующими преимуществами: • Гибкость внедрения VLAN являются эффективным способом группировки сетевых пользователей в виртуальные рабочие группы, несмотря на их физическое размещение в сети; • VLAN обеспечивают возможность контроля широковещательных сообщений, что увеличивает полосу пропускания, доступную для пользователя; • VLAN позволяют усилить безопасность сети, определив с помощью фильтров, настроенных на коммутаторе или маршрутизаторе, политику взаимодействия пользователей из разных виртуальных сетей. В коммутаторах могут использоваться три типа VLAN: • VLAN на базе портов; • VLAN на базе MAC-адресов; • VLAN на основе меток в дополнительном поле кадра – стандарт IEEE 802.1Q. Организация VLAN на базе портов и MAC адресов, является устаревшей и не рекомендуется для применения в современных реализациях виртуальных сетей. 1.3 VLAN на базе меток – стандарт IEEE 802.1Q Метод организации VLAN на основе меток – тэгов, использует дополнительные поля кадра для хранения информации о принадлежности кадра при его перемещениях между коммутаторами сети. Стандарт IEEE 802.1Q определяет изменения в структуре кадра Ethernet, позволяющие передавать информацию о VLAN по сети. С точки зрения удобства и гибкости настроек, VLAN на основе меток является лучшим решением. Его основные преимущества: Гибкость и удобство в настройке и изменении – можно создавать необходимые комбинации VLAN как в пределах одного коммутатора, так и во всей сети, построенной на коммутаторах с поддержкой стандарта IEEE 802.1Q. Способность добавления меток позволяет VLAN распространяться через множество 802.1Q-совместимых коммутаторов по одному физическому соединению. Способность VLAN 802.1Q добавлять и извлекать метки из заголовков пакетов позволяет VLAN работать с коммутаторами и сетевыми адаптерами серверов и рабочих станций, которые не распознают метки. Устройства разных производителей, поддерживающие стандарт могут работать вместе, не зависимо от какого-либо фирменного решения. Не обязательно применять маршрутизаторы. Чтобы связать подсети на сетевом уровне, достаточно включить нужные порты в несколько VLAN, что обеспечит возможность обмена трафиком. Например, для организации доступа к серверу из различных VLAN, нужно включить порт коммутатора, к которому подключен сервер во все подсети. Единственное ограничение – сетевой адаптер сервера должен поддерживать стандарт IEEE 802.1Q. В силу указанных свойств, VLAN на базе тэгов используются на практике гораздо чаще остальных типов, поэтому остановимся подробно на принципах работы такой схемы и вариантов, которые можно с ее помощью организовать. Теги IEEE 802.1Q VLAN Рассмотрим структуру кадра Ethernet с добавленным маркером IEEE 802.1Q (Рисунок 4). К кадру Ethernet добавлены четыре байта. Первые 2 байта с фиксированным значение 0х8100 определяют, что кадр содержит тег протокола IEEE 802.1Q/802.1p. Остальные 2 байта содержат следующую информацию: • 3 бита приоритета передачи кодируют до восьми уровней приоритета (от 0 до 7, где 7-наивысший приоритет), которые используются в стандарте IEEE 802.1р; • 1 бит Canonical Format Indicator (CFI), который зарезервирован для обозначения кадров сетей других типов (Token Ring, FDDI), передаваемых по магистрали Ethernet; • 12-ти битный идентификатор VLAN - VLAN ID (VID), определяющий, какой VLAN принадлежит трафик. Поскольку под поле VID отведено 12 бит, то можно определить 4096 уникальных VLAN. Добавление тега в заголовок кадра делает кадр длиннее на 4 байта. Вся содержащаяся в исходном кадре информация сохраняется.  Рисунок 4 Маркированный кадр Ethernet. Поскольку сформированный кадр несколько длиннее исходного, то должна быть заново вычислена контрольная сумма Cyclic Redundancy Check (CRC). 1.4 Безопасность беспроводных сетей Популярность беспроводных локальных сетей уже прошла стадию взрывного роста и дошла до состояния «привычной всем» технологии. Домашние точки доступа и мини-роутеры Wi-Fi недороги и широкодоступны, хот-споты встречаются достаточно часто, ноутбук без Wi-Fi – анахронизм. Как и множество других инновационных технологий, использование беспроводных сетей влечет не только новые выгоды, но и новые риски. Бум Wi-Fi породил целое новое поколение хакеров, специализирующихся на изобретении всё новых и новых способов взлома беспроводной сети и атаки пользователей и корпоративной инфраструктуры. Ещё с 2004 года Gartner предупреждали, что безопасность WLAN будет одной из основных проблем – и прогноз оправдывается. Беспроводная связь и мобильность, которую она дает, интересны и выгодны многим. Однако, до тех пор, пока вопрос беспроводной безопасности остается не до конца ясным, мнения разнятся кардинально: некоторые (например, операторы складов) уже сейчас не боятся завязывать на Wi-Fi свои ключевые бизнес-процессы, другие – наоборот баррикадируются и запрещают использование беспроводных элементов в своих сетях. Среда с общим доступом, которую практически невозможно контролировать Традиционные проводные сети используют кабель для передачи информации. Кабель считается «контролируемой» средой, защищенной зданиями и помещениями, в которых он находится. Внешний «чужой» трафик, который входит в защищенный сегмент сети, фильтруется межсетевым экраном и анализируется системами IDS/IPS. Для того чтобы получить доступ к такому сегменту проводной сети, злоумышленнику необходимо преодолеть либо систему физической безопасности здания, либо межсетевой экран. Беспроводные же сети используют радиоволны. Эфир – среда с общим доступом и практически полным отсутствием контроля. Обеспечить эквивалент физической безопасности проводных сетей здесь просто невозможно. Как только пользователь подключает к проводной сети точку доступа, её сигнал может проходить сквозь стены, межэтажные перекрытия, окна здания. Таким образом, подключенный сегмент сети становится доступным с другого этажа или даже из соседнего здания, парковки или другого конца улицы – радиосигнал может распространяться на сотни метров за пределы здания. Единственной физической границей беспроводной сети является уровень этого самого сигнала. Поэтому, в отличие от проводных сетей, где точка подключения пользователя к сети хорошо определена и известна – это розетка в стене – в беспроводных сетях подключиться к сети можно откуда угодно, лишь бы сигнал был достаточной силы. Также, эфир – среда с общим доступом. Все беспроводные устройства включены в один гигантский «хаб» (концентратор) – и любое беспроводное устройство может «видеть» всех беспроводных соседей в сети. При этом приемник, работающий в пассивном режиме (только прослушивание), вообще невозможно определить.  Рисунок1. Периметр беспроводной сети не ограничен периметром здания. Легкость в развертывании и мобильность Благодаря усилиям поставщиков потребительского Wi-Fi оборудования развернуть беспроводную сеть сейчас может даже самый неподготовленный пользователь. Комплект из недорогой точки доступа и беспроводного адаптера обойдется в $50-80. При этом большинство устройств поставляется уже настроенными по умолчанию, что позволяет сразу начинать с ними работу – даже не заглядывая в конфигурацию. Именно в такую сумму может обойтись умышленный или неумышленный взлом сети со стороны собственных же сотрудников, установивших без согласования собственную точку доступа и не позаботившихся об обеспечении надлежащей её безопасности. Еще большей проблемой является то, что беспроводные пользователи по определению мобильны. Пользователи могут появляться и исчезать, менять свое местоположение, и не привязаны к фиксированным точкам входа, как в случае с проводными сетями – они могут находиться где угодно в зоне покрытия! Всё это значительно осложняет задачу отслеживания источников беспроводных атак. Кроме того, такая важная составляющая мобильности, как роуминг, является еще одной проблемой обеспечения беспроводной безопасности. На этот раз – пользователей. В отличие от проводных сетей, где пользователь «привязан» кабелем к определенной розетке и порту коммутатора доступа – в беспроводных сетях пользователь не привязан ни к чему. С помощью специального ПО достаточно несложно «пересадить» его с авторизованной точки доступа на неавторизованную или даже на ноутбук злоумышленника, работающий в режиме Soft AP (программно реализованной точки доступа), открывая возможность для целого ряда атак на ничего не подозревающего пользователя. Легко атаковать Поскольку радиосигналы имеют широковещательную природу, не ограничены стенами зданий и доступны всем приемникам, местоположение которых сложно или вообще невозможно зафиксировать – злоумышленникам особенно легко и удобно атаковать беспроводные сети. Поэтому, формально, даже катающийся сейчас во дворе на велосипеде подросток со смартфоном в кармане может заниматься радиоразведкой. Огромное разнообразие готового инструментария анализа протоколов и уязвимостей, доступного в Интернете, точно также поможет ему найти точку доступа, которую какой-то из сотрудников недавно принес на работу и не переконфигурировал с настроек по умолчанию. 1.5 Основные беспроводные риски и способы защиты Существует несколько видов атак на беспроводные сети Wi-Fi с целью получения доступа к данным: - Внутренние опасности. - Внешние опасности. Внешние атаки выполняются без участия внутренних сотрудников. К основным характеристикам внешних атак можно отнести использование сканирования системы и сбор информации. Внешние атаки можно разделить на структурированные атаки и неструктурированные атаки: Внешние структурированные атаки: Структурированные атаки обычно инициируются из некой сети и имеют продуманные заранее цели, на которые планируется оказывать влияние для разрушения, повреждения и т.п. Атакующие в данном случае обычно имеют обширные знания в дизайне сетей, обходе систем безопасности, включая обход IDS (Intrusion Detection Systems), и имеют продвинутый инструментарий для взлома. В их арсенале необходимые знания для разработки новых техник сетевых атак и возможность модификации существующего хакерского инструментария под свои задачи. В некоторых случаях внутренний персонал компании с правами доступа может помогать атакующим. Внешние неструктурированные атаки: Такие атаки инициируются обычно неопытными хакерами, любителями. При таком подходе атакующий использует простой инструментарий хакерского взлома или скрипты, доступные в Интернете, для выполнения сетевой атаки. Уровень знаний атакующего обычно низок для создания серьезной опасности. Нередко это просто скучающие молодые люди, ищущие славы путем взлома корпоративного веб-сайта или другой известной цели в Интернете. Внешние удаленные атаки: Такие атаки обычно нацелены на услуги, которые организация предлагает, открыто и публично: - Удаленные атаки, нацеленные на сервисы, доступные для внутренних пользователей. Такие атаки обычно случаются, когда отсутствуют межсетевые экраны для защиты таких внутренних сервисов. - Удаленные атаки, нацеленные на расположение точек входа в корпоративную сеть (беспроводные сети доступа, порты, модемные пулы). - Атаки типа Отказ в Обслуживании (DoS) для создания перегрузки процессоров на серверах и т.п. с целью формирования ситуации, когда авторизованные пользователи не могут пользоваться услугами. - Попытки взлома паролей систем аутентификации. Внешние локальные атаки (атаки изнутри): такие атаки обычно начинаются, когда открыт доступ в компьютерные помещения, и можно получить доступ к какой-либо системе. Внутренние атаки: часто инициируются недовольными или обиженными на компанию бывшими или действующими сотрудниками или внештатным персоналом. Внутренние атакующие имеют ту или иную форму доступа к системе и обычно пытаются скрыть атаку и выдать ее за обычный рабочий процесс. Например, нелояльный сотрудник имеет доступ к каким-либо ресурсам внутренней сети. Он может иметь даже некоторые административные права в сети. Здесь один из лучших подходов состоит в развертывании системы обнаружения вторжений IDS (или IPS) и конфигурировании ее для сканирования системы на предмет как внешних, так и внутренних атак. Все формы атак должны быть занесены в журнал, и эти логи необходимо проверять, разбираться и принимать меры по защите от подобного в дальнейшем. На сегодняшний день существуют следующие механизмы защиты беспроводных сетей: - Контроль границы сети. Это производится путем ограничения зоны распространения радиосигнала, что позволяет решить 2 задачи: снизить вероятность обнаружения радиосети и уменьшить расстояние, с которого злоумышленник может осуществлять активные или пассивные атаки. - Скрытие SSID (англ. ServiceSetIDentifier) (скрытие идентификатора беспроводной сети) - Аутентификация IEEE 802.11X - Аутентификация по МАС-адресам (Черный и белый списки MAC-адресов) - Конфигурирование структуры пакетов (Нестандартная структура пакетов) - WEP, основанный на RC4, - WPA, основанный на AES. - оптимизация конфигурации беспроводного сегмента сети. Вывод: Чтобы можно было воспользоваться преимуществами беспроводных сетей, их необходимо защитить. Незащищенные беспроводные сети открывают практически неограниченный доступ к корпоративной сети для хакеров и других злоумышленников. 1.6 Особенности проектирования беспроводных сетей, обеспечивающих работу с большим количеством пользователей Нагрузка на беспроводные сети возрастает с каждым днем. Этому способствует целый ряд факторов: - Увеличение числа мобильных устройств и интенсивности их использования - Рост популярности мобильных услуг и приложений, требующих больших скоростей передачи и чувствительных к времени задержки - Использование беспроводных локальных сетей для разгрузки сотовых сетей Несоответствие запланированной пропускной способности беспроводной локальной сети и быстрорастущего трафика ее пользователей приводит к значительному ухудшению характеристик сети, к недовольству ее пользователей и неверным выводам о том, что сеть Wi-Fi не может справиться с большой нагрузкой. Однако соблюдение простых принципов проектирования позволит обеспечить достаточную пропускную способность беспроводной сети Wi-Fi для обслуживания тысяч пользователей в одном месте, как показывают примеры удачных проектов. Основная задача проектировщика такой сети – тщательное планирование зоны покрытия. Для увеличения общей пропускной способности такой беспроводной сети необходимо обратить внимание на следующие параметры: мощность передатчиков точек доступа, разрешенные и требуемые скорости передачи данных, применяемый частотный диапазон, распределение и ширина полосы используемых каналов, тип антенн и размещение точек доступа. 1.7 Интерференция сигналовWi-Fiна одном канале (соканальная интерференция) Соканальная интерференция – спутник беспроводных сетей с большой плотностью размещения точек доступа и пользователей. Количество каналов в диапазоне 2,4 ГГц очень ограниченно, поэтому точки доступа вынуждены работать на одних и тех же радиоканалах в непосредственной близости друг от друга. Соканальная интерференция – это самый сложный тип интерферирующего сигнала. Он состоит не из неразличимых сигналов на уровне шума сигналов, а из декодируемых пакетов данных в том же формате, что и полезные сигналы для точки доступа. При плотной установке точек доступа очень высока вероятность возникновения соканальной интерференции, которая может значительно ухудшить характеристики радиоканалов для пользователей. Необходимо уменьшать мощность передатчиков точек доступа, чтобы оставить уровень соканальной интерференции в приемлемом диапазоне. Это тот самый случай, когда больше мощность – не значит лучше канал. 1.8 Разрешенные и требуемые скорости передачи данных Точки доступа и клиенты беспроводной локальной сети могут работать на разных уровнях модуляции и кодирования, которые обеспечивают различные скорости передачи данных на физическом уровне. Это делает беспроводные сети адаптивными к условиям: чем больше уровень сигнала и отношение «сигнал-шум», тем выше скорость передачи данных, чем хуже условия в радиоканале – тем меньше становится скорость передачи. Однако адаптивность является положительным фактором для проектов с малой плотностью клиентов, а в сети с большой нагрузкой может вызвать негативные эффекты. Почему? Чем ниже скорость передачи данных в канале, тем меньше его суммарная пропускная способность. Простой пример – если точка настроена на одновременную работу с клиентскими устройствами стандартов 802.11bи 802.11g, то ее средняя пропускная способность равна примерно 13 Мбит/сек, если только с устройствами 802.11g, то ее средняя пропускная способность увеличивается до 25 Мбит/сек. К счастью, этим параметром можно управлять! При ассоциации клиента с точкой доступа, последняя сообщает клиентскому устройству, какие скорости доступа она разрешает при подключении к ней. Клиентское устройство должно использовать только те скорости, которые разрешены точкой доступа. Поэтому, отключив в конфигурации точек доступа низкие уровни модуляции и кодирования, можно значительно улучшить использование радиоканалов беспроводной сети и поднять ее пропускную способность! Суммарная пропускная способность беспроводной сети Беспроводные сети, предназначенные для работы с большим числом пользователей, должны обладать большой пропускной способностью. Согласно уравнению Шеннона, пропускная способность канала напрямую зависит от его ширины полосы частот. К сожалению, мы не можем управлять числом каналов Wi-Fi и их шириной в диапазоне 2,4 ГГц, их всего три по 20 МГц. Если мы установим 3 точки доступа в одном месте, и каждая из них будет поддерживать 802.11b\g, то суммарная средняя пропускная способность беспроводной сети в одном месте установки составит около 39 Мбит/сек (13 Мбит/сек умножить на 3). Даже еслимы увеличим число точек вдвое и установим 6 точек доступа в одном небольшом помещении, то суммарная средняя пропускная способность беспроводной сети в одном месте не увеличится! Более того, если не принять меры, то из-за возникновения соканальной интерференции суммарная пропускная способность может даже уменьшиться! Использование диапазона 5 ГГц может значительно улучшить пропускную способность беспроводной локальной сети. Помимо более высокой пропускной способности в одном канале (нет режима совместимости с 802.11b), в диапазоне 5 ГГц есть 21 непересекающийся канал по 20 МГц. И все их можно одновременно использовать в одном месте, получив суммарную пропускную способность в 525 Мбит/сек в сравнении с 39 Мбит/с в диапазоне 2,4 ГГц. 1.9 Мощность передатчиков клиентских устройств Соканальную интерференцию могут создавать не только точки доступа, но и большое число пользователей беспроводной сети, работающих в одном месте на большой мощности. Кроме того, мощность передатчиков клиентских устройств необходимо балансировать с мощностью передатчиков точек доступа. Нет никакого смысла клиентским передатчикам работать на мощности 50 миллиВатт, когда точки доступа работают с мощностью 5 миллиВатт. Точки доступа могут анонсировать мощность своего передатчика, а клиентские устройства динамически подстраивать свою мощность до минимально необходимого уровня. Помимо значительного уменьшения эффекта соканальной интерференции, снижается потребление электроэнергии в клиентском устройстве и увеличивается автономное время работы (от батареи). Количество клиентов работающих с одной точкой доступа К одной точке доступа может подключиться до 254 пользователей. Однако, что получат эти пользователи, кроме факта подключения? Если разделить пропускную способность одного полудуплексного радиоканала (около 20 Мбит/сек) на такое количество одновременно передающих пользователей и добавить к этому многочисленные повторы передачи данных из-за возникновения коллизий при их одновременной передаче, то получится реальная пропускная способность на одного пользователя, приближающаяся к нулю. Число одновременно работающих клиентов в пересчете на одну точку доступа должно быть в диапазоне от 12 до 50. Вот почему потребуется большое число точек доступа и достаточно плотная их установка. Производительность других компонентов сети беспроводного доступа Помимо пропускной способности сети беспроводного доступа, необходимо вспомнить о других компонентах системы. Если обеспечиваются хорошие условия радиодоступа, но пропускная способность канала до Интернет провайдера составляет 128 кбит/сек, то он быстро станет «узким местом» в созданной системе. Нельзя забывать также об авторизации клиентов. Если используется RADIUS сервер или веб-авторизация, то это устройство также должно быть масштабировано на работу с пиковой нагрузкой, особенно в моменты начала дня, когда количество регистраций в единицу времени достигает наибольшего числа.    2. Проектирование сети 2.1 Анализ существующих решений для построения сети Любое сетевое устройство, маршрутизатор, коммутатор, сетевая карта рабочей станции или сервера для своей работы используют сетевую модель OSI, состоящую из семи уровней. Уровни располагаются снизу вверх, на первом, самом низком уровне расположен физический уровень, на седьмом, высшем уровне расположен уровень приложений или прикладной. В зависимости от используемого оборудования, будут использованы либо физический и канальный – коммутаторы, либо физический, канальный и сетевой – сложные коммутаторы, маршрутизаторы. Существуют мультиуровневые устройства, способные работать на 4 уровне, но в данном дипломном проекте они рассматриваться не будут, из-за специфики применения. Сетевая модель OSI - абстрактная сетевая модель для коммуникаций и разработки сетевых протоколов. Предлагает взгляд на компьютерную сеть с точки зрения измерений. Каждое измерение обслуживает свою часть процесса взаимодействия. Благодаря такой структуре совместная работа сетевого оборудования и программного обеспечения становится гораздо проще и прозрачнее. Как видно в таблице 1 аппаратные сетевые устройства не работают с данными, так как анализ данных требует большой вычислительной способности, дать которую, процессор аппарата не способен. Мы должны понимать, что если кадры и пакеты имеют ограниченный размер и для их обработки процессор может применять аппаратный алгоритм обработки. То для обработки данных, которые имеют произвольный размер метод обработки только программный, с выделением под это больше оперативной памяти и ресурсов центрального процессора. Начнём с аппаратных устройств 3 уровня, к которым относятся маршрутизаторы и коммутаторы 3 уровня, которые тоже могут маршрутизировать трафик. 2.2 Разработка модели сети При проектировании сети в первую очередь разрабатывается наглядная модель сети с привязкой к имеющимся планам и инженерным конструкциям. Данное действие позволяет: Определиться в каком месте будет установлено коммуникационное оборудование. Выбрать с учётом имеющихся коммуникаций наименьшее расстояние для прокладки коммуникационных кабелей. Учитывая масштаб плана, позволяет рассчитать приблизительную длину каждого кабельного сегмента. Для разработки модели выбран метод имитационного моделирования, поскольку он в большей степени соответствует предъявляемым требованиям по адекватности и сложности. В качестве программы для разработки имитационной модели сети выбрана программа NetCracker Professional 4.0. На рисунке 5 показана схема первого этажа офисного центра «Империал»  Рисунок 5. План-схема 1 этажа 2.3 Построение сети с привязкой к плану-схеме здания Каждая группа – это виртуальная сеть, которая изолирована от остальных. Все кабели укладываются в кабель-каналы и прокладываются под потолком. В каждой комнате устанавливается компьютерная розетка, к ней по стене в кабель канале подводится сетевой кабель. Арендатор каждого помещения устанавливает по собственному желанию, рядом с розеткой коммутатор доступа на 5-8 портов, в зависимости от количества рабочих станций в помещении. На рисунке 6 показана схема коммуникационного подключения рабочих групп второго этажа. Второй этаж взят как точка отсчёта. На этом этаже располагается серверная комната с коммуникационным шкафом. В шкаф установлены: коммутатор, маршрутизатор, блок бесперебойного питания форм-фактора 1U. На этаже располагается 14 помещений под аренду. Максимальная дальность одного сегмента ЛВС на втором этаже до коммутационного оборудования не превышает 70 метров, что соответствует требованию стандарта EIA/TIA-568-В передачи данных на скорости 100 Мбит/с  Рисунок 6. Структурная схема коммуникаций второго этажа. Используя технологические отверстия в полу, кабели прокладываются на первый этаж. На первом этаже (рисунок 7) располагаются 14 помещений. Кабели 5 категории прокладываются под потолком в кабель каналах до помещения. Максимальная дальность одного сегмента ЛВС на первом этаже до коммутационного оборудования второго этажа не превышает 70 метров, что соответствует требованию стандарта EIA/TIA-568-В передачи данных на скорости 100 Мбит/с.  Рисунок 7. Структурная схема коммуникаций первого этажа. Таким же образом происходит подключение последнего третьего этажа (рисунок 8). Для подключения используется технологическое отверстие в потолке второго этажа. Максимальная дальность одного сегмента ЛВС на первом этаже до коммутационного оборудования второго этажа не превышает 70 метров, что соответствует требованию стандарта EIA/TIA-568-В передачи данных на скорости 100 Мбит/с.  Рисунок 8. Структурная схема коммуникаций третьего этажа. 2.4 Настройка VLAN на коммутаторе Dlink DES-1210-52 Наша цель настроить коммутатор таким образом, чтобы каждый порт входил в уникальный VLAN. Коммуникатор имеет 48 портов на скорости 10/100 Мбит/с и 4 порта на скорости 100/1000 Мбит/с, количество арендуемых помещений 42. У нас остаётся в резерве 10 портов. Два гигабитных порта 51-52 из резерва сделаем тегируемыми для подключения двух сетевых карт маршрутизатора (рисунок 9).  Рисунок 9. Схема подключения маршрутизатора к коммутатору. Порты 49-50 будут задействованы для подключения 2 каналов интернет-провайдера (основной и резервный). Порты с 1 по 42 будут задействованы для подключения каждого арендуемого помещения. Методика настройки на маршрутизаторе На интерфейсе №1 (eth0) маршрутизатора, будут настроены 2 субинтерфейса vlan100 и vlan101 c настройками интернет провайдеров, на интерфейсе №2 (eth1) маршрутизатора будут настроены 42 субинтерфейса vlan2-vlan43 с настройкой IP параметров (vlan1 используется только для административных целей). Методика настройки на коммутаторе Создаются виртуальные сети vlan2-vlan43, порты с 1 по 42 по одному добавляются в VLAN, Отдельно создаются vlan100 и vlan101 на портах 49 и 50. В эти порты будут приходить два Интернет-канала от разных провайдеров (рисунок 9). Порт 51 коммутатора, который будет соединен со вторым интерфейсом маршрутизатора, необходимо сделать тегируемым, и добавить этот порт в vlan100 и vlan101. Тем самым мы сможем использовать 1 физическую линию и вместить в неё 2 канала. Таким образом, можно использовать ещё несколько входящих каналов, главное, чтобы были свободные порты на коммутаторе. 2.5 Построение беспроводной сети Целью является покрытие всего офисного здания беспроводной сетью. Для этого на каждом этаже размещается по точке доступа. Точки доступа должны работать в одноименном режиме (Acceess Point), в этом случае устройства обслуживают клиентские подключения, но не устанавливают соединений с другими точками доступа. Отличительной чертой любой беспроводной сети является ее идентификатор SSID, уникальный для каждой сети, в пределах одной сети все устройства должны иметь одинаковый идентификатор, в тоже время несколько SSID позволяют разбить сеть на подсети, например с разным уровнем безопасности.  1 2 |