Курсовой проект. Курсовой проект т ема курсант 253 уч группы Сорокин В. И. Проверил преподаватель кафедры

Скачать 1.31 Mb. Скачать 1.31 Mb.

|

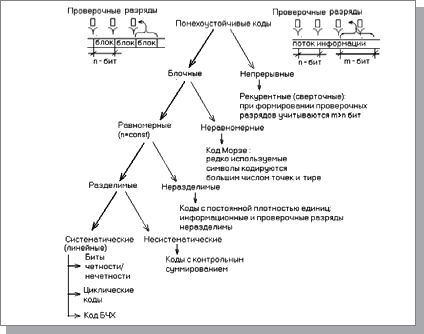

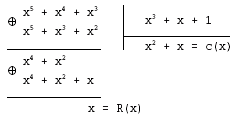

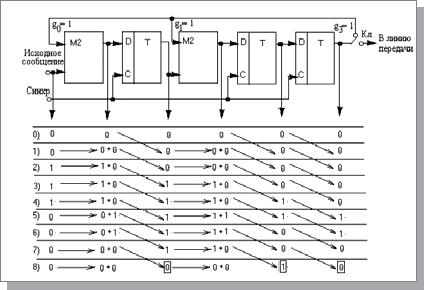

1.4.1. Способы снижения числа ошибок в принятой информацииИмеется разрыв между требованиями к верности, принимаемой информации и возможностями каналов связи. В частности, стандартами международных организаций ITU-T и МОС установлено, что вероятность ошибки при телеграфной связи не должна превышать 3 x 10-5 (на знак), а при передаче данных – 10-6 (на единичный элемент, бит). На практике допустимая вероятность ошибки при передаче данных может быть еще меньше – 10-9. В то же время каналы связи (особенно проводные каналы большой протяженности и радиоканалы) обеспечивают вероятность ошибки на уровне 10-3...10-4 даже при использовании фазовых корректоров, регенеративных ретрансляторов и других устройств, улучшающих качество каналов связи. Кардинальным способом снижения вероятности ошибок при приеме является введение избыточности в передаваемую информацию. В системах передачи информации без обратной связи данный способ реализуется в виде помехоустойчивого кодирования, многократной передачи информации или одновременной передачи информации по нескольким параллельно работающим каналам. Помехоустойчивое кодирование доступнее, при прочих равных условиях позволяет обойтись меньшей избыточностью и за счет этого повысить скорость передачи информации. 1.4.2. Характеристики и разновидности помехоустойчивых кодовПомехоустойчивое кодирование предполагает введение в передаваемое сообщение, наряду с информационными, так называемых проверочных разрядов, формируемых в устройствах защиты от ошибок (кодерах на передающем конце, декодерах – на приемном). Избыточность позволяет отличить разрешенную и запрещенную (искаженную за счет ошибок) комбинации при приеме, иначе одна разрешенная комбинация переходила бы в другую. Помехоустойчивый код характеризуется тройкой чисел (n, k, d0), где n – общее число разрядов в передаваемом сообщении, включая проверочные (г), k=n-r – число информационных разрядов, d0 – минимальное кодовое расстояние между разрешенными кодовыми комбинациями, определяемое как минимальное число различающихся бит в этих комбинациях. Число обнаруживаемых (tо) и (или) исправляемых (tи) ошибок (разрядов) связано с параметром d0 соотношениями: d0 ≥ tо +1, d0 ≥ 2tи +1, d0 ≥ tо + tи+ 1 Иногда используются дополнительные показатели избыточности, производные от приведенных выше характеристик n,k: R = г / n – относительная избыточность, v = k / n – относительная скорость передачи.  Рис. 3. Классификация помехоустойчивых кодов Существующие помехоустойчивые коды можно разделить на ряд групп, только часть из которых применяются для обнаружения ошибок в передаваемых по сети пакетах (на рис. 3 используемые для этой цели группы выделены утолщенными стрелками). В группе систематических (линейных) кодов общим свойством является то, что любая разрешенная комбинация может быть получена в результате линейных операций над линейно-независимыми векторами. Это способствует упрощению аппаратной и программной реализации данных кодов, повышает скорость выполнения необходимых операций. Простейшими систематическими кодами являются биты четности/нечетности. Они не позволяют обнаружить ошибки четной кратности (то есть ошибки одновременно в двух, четырех и т.д. битах) и поэтому используются при невысоких требованиях к верности принимаемых данных (или при малой вероятности ошибок в линии передачи). Примером может служить бит Parity (соответствие) в установках режимов работы последовательного порта с помощью команды MODE (MS DOS). Несмотря на ограниченные возможности обнаружения ошибок, биты четности / нечетности имеют большое значение в теории помехоустойчивого кодирования. Одни из первых математически обоснованных и практически использованных ранее для защиты информации в запоминающих устройствах помехоустойчивых кодов – коды Хэмминга представляют собой простую совокупность перекрестных проверок на четность/нечетность. Циклические коды могут рассматриваться как обобщенные проверки на четность/ нечетность (см. далее). 1.4.3. Циклические коды (CRC)Циклические коды – это семейство помехоустойчивых кодов, включающее в себя в качестве одной из разновидностей коды Хэмминга. В целом оно обеспечивает большую гибкость с точки зрения возможности реализации кодов с необходимой способностью обнаружения и исправления ошибок, определяемой параметром d0, по сравнению с кодами Хэмминга (для которых d0=3 или d0=4). Широкое использование циклических кодов на практике обусловлено также простотой реализации соответствующих кодеров и декодеров. Основные свойства и само название циклических кодов связаны с тем, что все разрешенные комбинации бит в передаваемом сообщении (кодовые слова) могут быть получены путем операции циклического сдвига некоторого исходного кодового слова: (a0a1…an-2an-1); (an-1a0a1…an-2); ………………………. Циклические коды задаются с помощью так называемых порождающих полиномов (многочленов) g(x) или их корней. Порождающий полином имеет вид G(x)=gr xr + gr-1 xr-1 + … + g0 где gi={0,1}, x=2. Кроме того, вводятся полином исходного сообщения u(x) = uk-1 xk-1 + uk-2 xk-2 + … +u0 и кодированного сообщения A(x) = an-1 xn-1 + an-2 xn-2 + … + a0 Для этих полиномов, представляющих собой по существу альтернативную запись чисел в двоичной системе счисления, определяются операции сложения, умножения и деления, необходимые для организации кодирования и декодирования сообщения. Все операции выполняются по модулю 2. Последовательность кодирования на примере циклического кода (7,4,3), имеющего g(x) = x3 + x + 1, следующая: 1) информационная часть сообщения записывается в виде полинома: u(x) = uk-1 xk-1 + uk-2 xk-2 + … +u0 В рассматриваемом примере k=4 и для сообщения 0111 получается u(x) = x2 + x + 1 2) u(x) умножается xr, что соответствует циклическому сдвигу исходного сообщения на r разрядов влево: u(x) x3 = (x2 + x + 1) x3 = x5 + x4 + x3 3) полученный многочлен делится на q(x): u(x)•xr/q(x) = c(x) ⊕ R(x)/q(x) где c(x) – полином-частное с максимальной степенью (k—1); R(x) – полином-остаток с максимальной степенью (r-1); ⊕ – обозначение поразрядной операции суммирования по модулю 2 (исключающее ИЛИ). Кодированное сообщение представляется в виде A(x)=u(x)xr ⊕ R(x)  Таким образом, в этом случае A(x) = (x5 + x4 + x3) ⊕ x = x5 + x4 + x3 + x Передаваемое кодированное сообщение в обычной двоичной форме имеет вид 0111 010 ↔ ↔ k – бит r – бит Один из возможных вариантов аппаратурной реализации кодера для рассматриваемого примера изображен на рис. 4 вместе с последовательностью сигналов, подтверждающей получение тех же проверочных разрядов (010) на восьмом такте (r + k + 1=8). Кодер представляет собой сдвиговый регистр с обратными связями, организуемыми с помощью элементов М2 (исключающее ИЛИ, сумматор по модулю 2). Структура обратных связей полностью определяется ненулевыми коэффициентами порождающего полинома g(x). На первых восьми тактах ключ Кл. находится в верхнем положении, формируются проверочные разряды. Затем ключ Кл устанавливается в нижнее положение, что соответствует разрыву цепей обратных связей и передаче непосредственно в канал связи или на  Рис.4. Пример формирования циклического кода (сигнал обратной связи отличен от нуля на 5-м и 6-м тактах) модулятор проверочных разрядов. Для временного хранения информационной части сообщения с целью последующей ее передачи вместе с проверочными разрядами кодер, очевидно, должен быть дополнен сдвиговым регистром длиной в k разрядов, ключами и соответствующими цепями управления. Однако в целом аппаратурные затраты при реализации кодеров в случае циклических кодов невелики – общее число триггеров и элементов М2 (исключая регистр временного хранения информационной части сообщения) не превышает 2r и не зависит от длины информационной части сообщения. Двухвходовый элемент М2, на один из входов которого подается в последовательной форме сообщение, на выходе формирует бит четности или нечетности (в зависимости от значения сигнала на втором входе элемента М2-0 или 1) для этого сообщения. В схеме кодера (рис.4) элементы М2 включены между отдельными триггерами сдвигового регистра, причем сигналы обратной связи, поступающие на "свободные" входы элементов М2 (не связанные с передачей собственно сообщения через сдвиговый регистр), зависят как от предшествующих разрядов сообщения, так и от структуры обратных связей, принятой в кодере. В результате циклический код, формируемый таким кодером, можно считать совокупностью обобщенных бит четности и нечетности, тип которых (четность или нечетность) не определен заранее и может динамически меняться от такта к такту. Порождающие полиномы, представляющие собой так называемые неприводимые многочлены (делятся лишь на единицу и на самих себя), табулированы для разных значений n, k и d0. Практически в компьютерных сетях используются циклические коды длиною в 2 или 4 байта (16 или 32 бита), а параметры n, k и d0 в явном виде не указываются. Это связано с возможностью выбора различной длины поля данных в пакете на этапе установления и выбора параметров соединения при неизменной длине поля циклического кода. Теоретическая вероятность ошибки при приеме в случае использования циклического кода не хуже pош ≤ 1/2r, так что для выполнения условия стандарта pош ≤ 10-6 необходимое число проверочных разрядов r ≥ log2106 ≈ 20. Кроме случайно распределенных, циклический код позволяет обнаруживать подряд следующие ошибки (так называемые пакеты ошибок) длиною l = r или меньше. Это особенно важно в связи с возможностью возникновения продолжительных во времени помех, действующих на протяженные линии передачи в компьютерных сетях. Циклические коды обладают способностью исправления ошибок высокой кратности (при большом значении параметра d0) и известны технические решения декодеров с исправлением ошибок, однако практическая реализация таких декодеров на современном этапе представляется затруднительной, особенно в случае широкополосных (высокоскоростных) каналов связи. В настоящее время более распространены декодеры с обнаружением ошибок. При использовании обнаруживающего декодера неверно принятая информация может игнорироваться либо может быть запрошена повторная передача той же информации. В последнем случае предполагается наличие сигнала подтверждения правильности принятой информации, поступающего от приемника к передатчику. По мере развития элементной базы следует ожидать появления в интегральном исполнении декодеров циклических кодов, способных не только обнаруживать, но и исправлять ошибки. Кроме систем передачи информации, циклические коды используются в запоминающих устройствах (ЗУ) для обнаружения возможных ошибок в считываемой информации. При записи файлов на диск (в том числе при их архивировании) вместе с файлами формируются и записываются соответствующие циклические коды. При чтении файлов (в том числе при извлечении файлов из архива) вычисленные циклические коды сравниваются с записанными и таким образом обнаруживаются возможные ошибки. Свойства циклического кода лежат в основе сигнатурного анализа (эффективного способа поиска аппаратных неисправностей в цифровых устройствах различной сложности). Варианты практической реализации соответствующих кодеров и сигнатурных анализаторов имеют между собой много общего. Следует сделать два замечания относительно сложившейся терминологии. Понятие "циклические коды" достаточно широкое, тем не менее на практике его обычно используют для обозначения только одной разновидности, описанной выше и имеющей в англоязычной литературе название CRC (Cyclic Redundancy Check – циклическая избыточная проверка). Более того, поле пакета или кадра, фактически содержащее код CRC, часто называется "контрольной суммой" (FCS – контрольная сумма кадра), что в принципе не верно, так как контрольная сумма формируется иначе. Однако именно этот термин получил широкое распространение. Перспективными с точки зрения аппаратурной реализации представляются коды БЧХ (коды Боуза – Чаудхури – Хоквингема), так же, как и коды Хэмминга, входящие в семейство циклических кодов. Коды БЧХ не слишком большой длины (примерно до п=1023) оптимальны или близки к оптимальным кодам, то есть обеспечивают максимальное значение d0 при минимальной избыточности. Эти коды уже нашли практическое применение в цифровых системах записи звука (речи, музыки), причем в варианте, предусматривающем исправление обнаруженных ошибок. Относительно невысокие частоты дискретизации звуковых сигналов (48 или 96 кГц) не препятствуют проведению дополнительных вычислений так жестко, как в случае высокоскоростных сетей 2. Аналитическая глава Таблица2. Исходные данные для проектирования

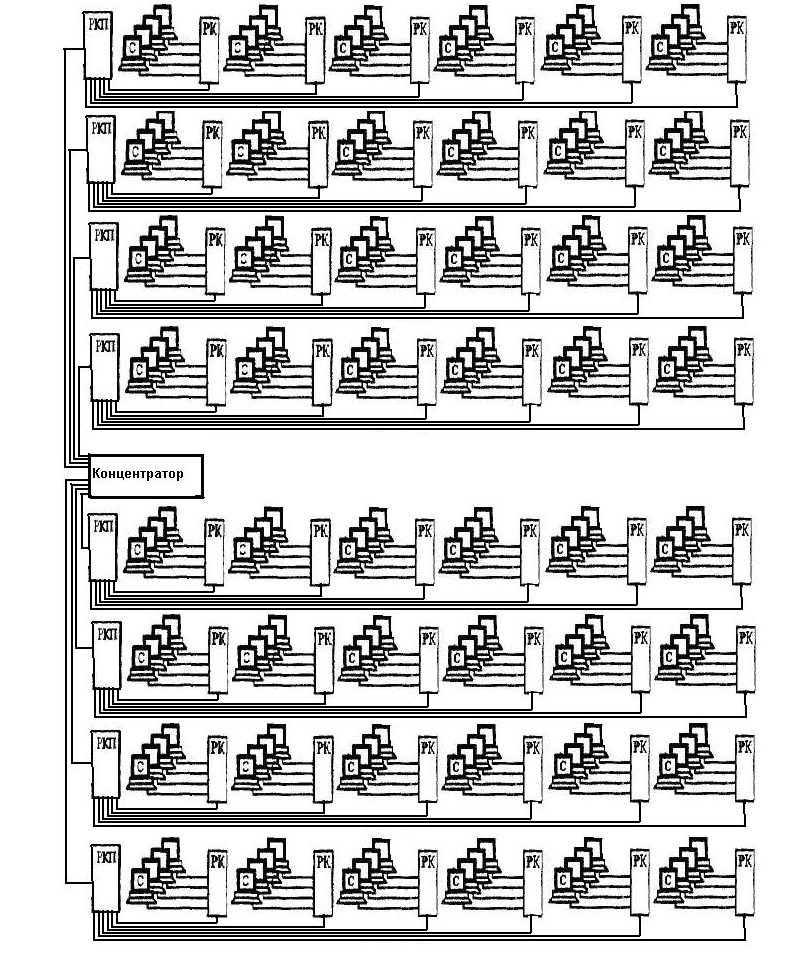

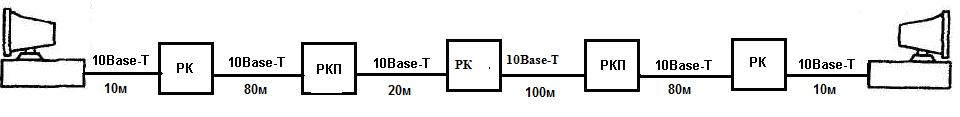

2.1.Выбор размера сети и ее структура На основании исходных данных для проектирования сети, структура сети будет иметь вид, показанный ниже на рисунке:  Рис. 5. Структура сети отдела. Компьютеров в отделе немного, поэтому можно отказаться не только от маршрутизаторов, но и от коммутаторов, оставив только репитерные концентраторы, которые соединяют компьютеры рабочих групп, рабочие группы, а также здания отдела между собой в единую сеть. Области коллизий будут в данном случае включать в себя всю сеть. Для области коллизий надо проводить расчет работоспособности сети. 2.2.Оценка конфигурации сети Необходимо оценить работоспособность сети в целом с использованием методик оценки, включающих правила модели 1 и расчета по модели 2. Правила модели 1 Первая модель формулирует набор правил, которые необходимо соблюдать проектировщику сети при соединении отдельных компьютеров и сегментов: 1. Репитер или концентратор, подключенный к сегменту, снижает на единицу максимально допустимое число абонентов, подключаемых к сегменту. 2. Полный путь между двумя любыми абонентами должен включать в себя не более пяти сегментов, четырех концентраторов (репитеров) и двух трансиверов (MAU) для сегментов 10 BASE-Т. 3. Если путь между абонентами состоит из пяти сегментов и четырех концентраторов (репитеров), то количество сегментов, к которым подключены компьютеры, не должно превышать трех, а остальные сегменты должны просто связывать между собой концентраторы (репитеры). Это так называемое «правило 5—4—3». 4. Если путь между абонентами состоит из четырех сегментов и трех концентраторов (репитеров), то должны выполняться следующие условия: — максимальная длина оптоволоконного кабеля сегмента 10BASE-Т, соединяющего между собой концентраторы (репитеры), не должна превышать 100 м; — ко всем сегментам могут подключаться компьютеры. На рис.2 показан пример максимальной конфигурации, не удовлетворяющей этим правилам. Но выводы о работоспособности сети делать рано: если она будет удовлетворять требованиям модели 2, то сеть будет работать нормально даже при невыполнении требований модели 1. Расчет по модели 2 Вторая модель, применяемая для оценки конфигурации Ethernet, основана на точном расчете временных характеристик выбранной конфигурации сети. Она иногда позволяет выйти за пределы жестких ограничений модели 1. Применение модели 2 совершенно необходимо в том случае, когда размер проектируемой сети близок к максимально допустимому. В модели 2 используются две системы расчетов: — первая система предполагает вычисление двойного (кругового) времени прохождения сигнала по сети и сравнение его с максимально допустимой величиной; — вторая система проверяет допустимость величины получаемого межкадрового временного интервала, межпакетной щели (IPG — Inter Packet Gap) в сети. Максимальная конфигурация в соответствии с первой моделью представлена на рис.9. Длина кабеля выбирается в соответствии с исходными данными для проектирования в максимальном варианте. При выборе длины кабеля закладывается небольшой запас (около 10%) для учета различных непредвиденных обстоятельств. Тип кабеля выбирается исходя из расстояний между элементами сети (компьютеры, концентраторы), а так же учитывается подверженность кабеля электромагнитным помехам.  | ||||||||||||||||||||||||