Лабораторная работа 1 Знакомство с программой Boson Network Designer Цель

Скачать 1.38 Mb. Скачать 1.38 Mb.

|

ИСПОЛЬЗОВАНИЕ TELNET ДЛЯ ДОСТУПА К МАРШРУТИЗАТОРУЦель Изучить команды для работы с маршрутизатором посредством telnet. Теоретические сведения TELNET (TErminaL NETwork) – сетевой протокол для реализации текстового интерфейса по сети при помощи транспорта TCP. Название «telnet» имеют также некоторые утилиты, реализующие клиентскую часть протокола. Стандарт протокола описан в RFC 854. В сессии Telnet выделяют клиентскую и серверную сторону, хотя протокол полностью симметричен. После установления транспортного соединения оба его участника играют роль «сетевых виртуальных терминалов» (англ. Network Virtual Terminal, NVT), обменивающихся двумя типами данных: – Прикладными данными (т.е. данными, которые идут от пользователя к текстовому приложению на стороне сервера и обратно); – Командами протокола Telnet, частным случаем которых являются опции, служащие для уяснения возможностей и предпочтений сторон. В протоколе не предусмотрено использование ни шифрования, ни проверки подлинности данных. Поэтому он уязвим для любого вида атак, к которым уязвим его транспорт, то есть протокол TCP. Для удалённого доступа в настоящее время применяется сетевой протокол SSH, при создании которого упор делался именно на вопросы безопасности. Основные команды

В этой работе Вы ознакомитесь с работой с маршрутизаторами посредством Telnet. Для выполнения работы необходимо загрузить созданную ранее топологию и конфигурацию (см. Рис. 10). Итак, с Router1 пробуем зайти Telnet на Router2 по IP адресу и посмотреть активных пользователей. Можно подключиться и по ассоциативному имени Router2 если оно настроено на Router1. Router1# telnet 160.10.1.2 Router2> Router2# show users Для того, что бы прервать сессию Telnet нажмите комбинацию CTRL-SHIFT-6 и X. Прерываемся и смотрим активные сессии на Router1 Router2# ctrl-shift-6 x Router1# Router1# show sessions На Router1 подключаемся с помощью Telnet к Router3, затем приостанавливаем сессию и смотрим активные сессии, по идеи должно быть две приостановленные сессии. Router1# telnet 175.10.1.2 Router3> Router3> ctrl-shift-6 x Router1# Router1# show sessions Закрыть сессию можно по номеру используя команду disconnect Router1# disconnect 2 Router1# disconnect 1 Router1# show sessions Лабораторная работа 7 СОХРАНЕНИЕ И ВОССТАНОВЛЕНИЕ КОНФИГУРАЦИИ МАРШРУТИЗАТОРА С ПОМОЩЬЮ TFTP СЕРВЕРА Цель Изучить команды для сохранения и последующего восстановления файла конфигурации маршрутизатора на выделенном tftp сервере. Теоретические сведения Cisco IOS как правило хранится во flash памяти, но также может храниться на удаленном tftp-сервере (этот вариант используется в качестве резервного). TFTP-сервер может использоваться как центральное хранилище для IOS устройств в сети. После загрузки IOS программа начальной загрузки (bootstrap) пытается найти загрузочную конфигурацию (startup-config) в NVRAM. В файле начальной загрузки содержатся команды конфигурации и их параметры (IP-адреса интерфейсов, настройки протоколов маршрутизации). Если startup-config найден, то он копируется из NVRAM в оперативную память и последовательно выполняется. Если файла конфигурации не существует в NVRAM, то маршрутизатор может попытаться его найти на TFTP-сервере. TFTP (Trivial File Transfer Protocol – простой протокол передачи файлов) используется главным образом для первоначальной загрузки бездисковых рабочих станций. TFTP, в отличие от FTP, не содержит возможностей аутентификации и основан на транспортном протоколе UDP. Основные команды

1. В этой работе Вы научитесь сохранять рабочую конфигурацию маршрутизатора на удаленный tftp сервер и затем восстанавливать ее. 2. Для выполнения работы необходимо загрузить созданную ранее топологию и конфигурацию (см. Рис. 10). 3. В качестве tftp сервера будем использовать рабочую станцию PC1. Напомним, что PC1 имеет IP адрес 195.10.1.2, маску 255.255.255.0 и gateway 195.10.1.1. Для настройки этих параметров используйте команду winipcfg. c:> winipcfg 4. Проверьте доступность PC1 с маршрутизатора Router4. Router4# ping 195.10.1.2 5. С помощью команды copy сохраним рабочую конфигурацию маршрутизатора router4 на tftp сервере. Router4# copy running-config tftp 6. На PC1 посмотрим что получилось. Используем команду show tftp. Если сохранение рабочей конфигурации прошло успешно, то мы увидим имя и размер файла сохраненной конфигурации. c:> show tftp 7. Попробуем восстановить сохраненную конфигурацию в NVRAM (т.е. в startup-config) маршрутизатора router4 с помощью команды copy. Убедимся, что в NVRAM ничего не сохранено. Если это не так, то очистим NVRAM, с помощью команды erase startup-config. Router4# show startup-config Router4# erase startup-config Router4# copy tftp startup-config 8. Проверьте результат с помощью команды show. Задание Самостоятельно попробуйте сохранить на tftp сервере running-config, затем изменить (поменять ее, например имя маршрутизатора, настройку интерфейсов, но только не того который подключен к tftp серверу ) и восстановить. Лабораторная работа 8 ПРОТОКОЛ CDP Цель Изучить функционирование Cisco Discovery Protokol (CDP) и его использования для получения представления о топологии сети. Теоретические сведения. Протокол CDP (Cisco Discovery Protocol) - протокол обнаружения устройств Cisco используется для идентификации непосредственно соединенных устройств компании Cisco. Протокол работает на DataLink (Layer 2) уровне OSI модели. Протокол CDP поддерживается во всех устройствах производства Cisco. Обычно протокол CDP включен на всех портах (интерфейсах). Для портов, которые не подключены к устройствам Cisco, использование механизма CDP не имеет смысла. С помощью протокола CDP определяется адрес соседнего устройства, операционная система, VLAN-сеть, VTP-домен (VLAN Trunking Protocol - протокол магистральных каналов VLAN-сетей), а также информация о режиме дуплексности между коммутаторами Cisco. Протокол CDP может быть отключен глобально или на определенных портах (интерфейсах). Стандартно уведомления протокола CDP отправляются каждые 60 секунд. Для изменения интервала обновления, указанного в секундах, используются соответствующие команды. Команды «глобальной» конфигурации CDP

Команды конфигурации CDP на интерфейсах:

Команды просмотра сведений CDP:

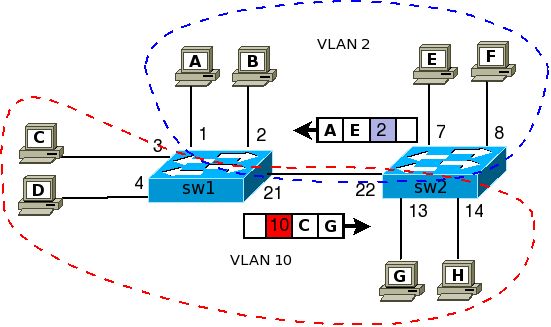

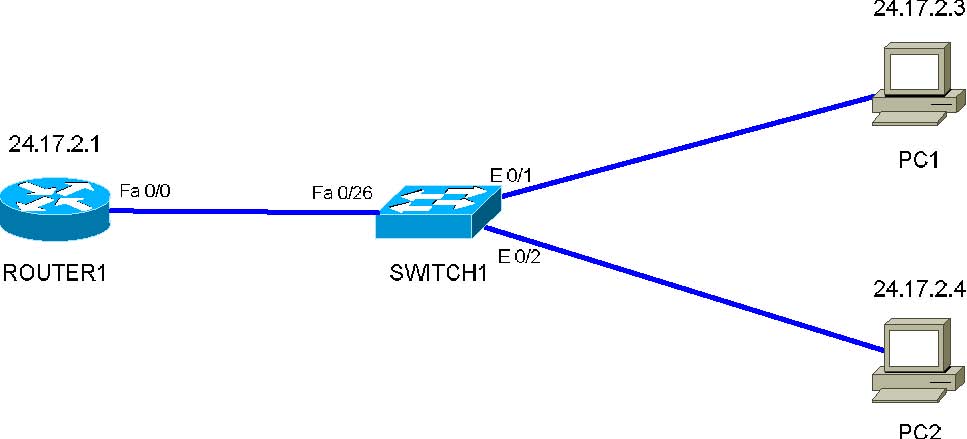

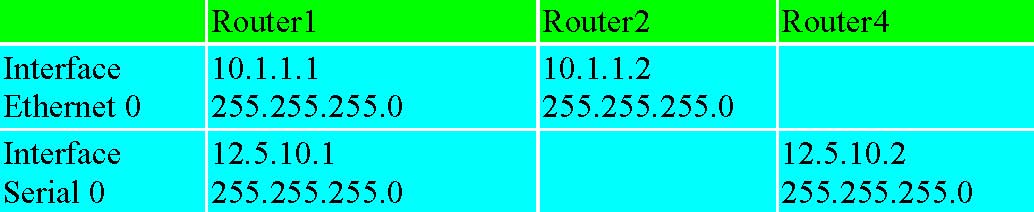

1. Для выполнения работы необходимо создать топологию, представленную на рисунке ниже с помощью Boson Designer.  Рис. 15 Топология сети 2. Загрузить топологию в программу Boson NetSim. 3. Войти в режим «глобальной» конфигурации на Router1. 4. Поменять имя на R1. 5. Поменять имя Router 4 на R4. 6. Если помните, то все интерфейсы на маршрутизаторах по-умолчанию находятся в состоянии disable. 7. Включаем интерфейс Serial0 на R1. R1(config)#interface Serial 0 R1(config-if)#no shutdown 8. Включаем интерфейс Ethernet0 на R1. R1(config)#interface Ethernet 0 R1(config-if)#no shutdown 9. Включаем интерфейс Serial0 на R4. R4(config)#interface Serial 0 R4(config-if)#no shutdown 10. Как помните на устройствах Cisco протокол CDP включен по-умолчанию на всех интерфейсах. На R1 посмотрим настройки CDP на активных интерфейсах, используем команду show cdp interface. R1(config-if)#exit R1(config)#exit R1#show cdp interface 11. Используя широковещательные сообщения для отправки уведомлений, R1 и R4 обмениваются информацией. Посмотреть сведения о непосредственно подключенных соседях можно с помощью команды show cdp neighbors. Например, из вывода команды на R1 видно, что интерфейс Ser0 подключен к устройству R4 (это маршрутизатор). R1#show cdp neighbors 12. Для получения более детальной информации используем команду show cdp neighbors detail. R1#show cdp neighbors detail 13. Получить детальную информацию о конкретном соседе можно с помощью команды show cdp entry R4 R1#show cdp entry R4 14. Команда show cdp позволяет посмотреть основные настройки CDP: версию протокола, значение интервала обновления и holdtime интервала. R1#show cdp 15. Изменим интервал времени отправки уведомлений с помощью команды cdp timer. R1#conf t R1(config)#cdp timer 45 16. Изменим значение интервала holdtime (время хранения информации о соседе в базе данных маршрутизатора) с помощью команды cdp holdtime. Имейте ввиду, что значение holdtimer должно быть больше, чем время через которое происходит обновление инфорации о соседях. R1#conf t R1(config)#cdp holdtime 60 17. Смотрим что получилось. R1#show cdp 18. Попробуем отключить протокол CDP на интерфейсе Ethernet 0 с помощью команды no cdp enable в режиме конфигурации этого интерфейса. Предварительно посмотрите состояние CDP на интерфейсах. Посмотрите состояние CDP на интерфейсах после применения следующих команд. R1#show cdp interface R1#conf t R1(config)#interface Ethernet 0 R1(config-if)#no cdp enable R1(config-if)#end R1#show cdp interface Лабораторная работа 9 КОНФИГУРИРОВАНИЕ КОММУТАТОРА CATALYST 1900 В этой работе Вы ознакомитесь с основными командами коммутатора CATALYST 1900. Для выполнения работы необходимо загрузить созданную ранее топологию и конфигурацию (см. лабораторную работу № 8). Выбираем для работы Switch1. Нажимаем Enter и получаем приглашение для ввода команд. Команда enable используется для перехода в привилегированный режим. По команде ? получаем список команд доступных в привилегированном режиме. Disable переводит из привилегированного режима в пользовательский режим. enter Switch> enable Switch # ? Switch# disable Switch> Перейдя обратно в привилегированный режим переключимся в режим конфигурации и изменим имя коммутатору. Switch> enable Switch# configure terminal Switch(config)# hostname 1900sw1 1900sw1(config)# exit 1900sw1# Посмотрим на активную конфигурацию 1900sw1# show running-config Для удаления текущей конфигурации используется следующая команда 1900sw1# delete nvram Теперь по новой попытаемся сконфигурировать коммутатор. Переходим в привилегированный режим, затем в режим «глобальной» конфигурации. Изменяем имя коммутатору, устанавливаем пароль для перехода в привилегированный режим, задаем IP адрес коммутатора и шлюз «по умолчанию». Switch> enable Switch# configure terminal Switch(config)# hostname 1900sw1 1900sw1(config)# enable password level 15 cisco 1900sw1(config)# ip address 195.10.1.99 255.255.255.0 1900sw1(config)# ip default-gateway 195.10.1.1 Для просмотра информации о IP адресе, маске и шлюзе по умолчанию вводим 1900sw1# show ip Для просмотра информации по интерфейсам воспользуйтесь командой 1900sw1# show interfaces Какая версия ISO используется на 1900sw2? Какой его базовый IP адрес? Получите таблицу MAC-адресов 1900sw1# show mac-address-table Определите для устройства с MAC-адресом 1111-1111-1111 постоянный порт e0/5. Проверьте действия просмотрев таблицу MAC-адресов. 1900sw1(config)# mac-address-table permanent 1111-1111-1111 e0/5 1900sw1(config)# exit 1900sw1# show mac-address-table Определим порт e0/9 как secure, то есть позволить только одному устройству соединяться с этим портом в будущем. 1900sw1(config)# interface e0/9 1900sw1(config-if)# port secure 1900sw1(config-if)# port secure max-mac-count 1 Задание Самостоятельно сконфигурируйте Switch2 – задайте имя 1900sw2 – IP адрес 195.10.1.100/24 и default-gateway 195.10.1.1 Лабораторная работа 10 КОНФИГУРИРОВАНИЕ VLAN НА КОММУТАТОРЕ Цель Изучить преимущества использования и этапы конфигурации VLAN Теоретические сведения VLAN (Virtual Local Area Network) – группа устройств, имеющих возможность взаимодействовать между собой напрямую на канальном уровне, хотя физически при этом они могут быть подключены к разным сетевым коммутаторам. И наоборот, устройства, находящиеся в разных VLAN'ах, невидимы друг для друга на канальном уровне, даже если они подключены к одному коммутатору, и связь между этими устройствами возможна только на сетевом и более высоких уровнях.  В современных сетях VLAN – главный механизм для создания логической топологии сети, не зависящей от её физической топологии. Гибкое разделение устройств на группы Как правило, одному VLAN соответствует одна подсеть. Устройства, находящиеся в разных VLAN, будут находиться в разных подсетях. Но в то же время VLAN не привязан к местоположению устройств и поэтому устройства, находящиеся на расстоянии друг от друга, все равно могут быть в одном VLAN независимо от местоположения Уменьшение количества широковещательного трафика в сети Каждый VLAN – это отдельный широковещательный домен. Например, коммутатор – это устройство 2 уровня модели OSI. Все порты на коммутаторе, где нет VLANов, находятся в одном широковещательном домене. Создание VLAN на коммутаторе означает разбиение коммутатора на несколько широковещательных доменов. Если один и тот же VLAN есть на разных коммутаторах, то порты разных коммутаторов будут образовывать один широковещательный домен. Увеличение безопасности и управляемости сети Когда сеть разбита на VLAN, упрощается задача применения политик и правил безопасности. С VLAN политики можно применять к целым подсетям, а не к отдельному устройству. Кроме того, переход из одного VLAN в другой предполагает прохождение через устройство 3 уровня, на котором, как правило, применяются политики разрешающие или запрещающие доступ из VLAN в VLAN. Для идентификации внутри и между коммутаторами VLAN-сетям присваивают номера. Коммутаторы Cisco имеют два диапазона VLAN-сетей: обычный (normal: 1-1005) и расширенный (extended:1006-4094). Типы VLAN. Data VLAN: эти VLAN несут только пользовательские данные, исключая голосовой и административный трафик. Default VLAN: после загрузки коммутатора все его порты становятся членами default VLAN, что позволяет всем устройствам подключаемым к портам общаться между собой. Для коммутаторов Cisco – это VLAN 1 (ее нельзя переименовать или удалить). Nativa VLAN: «родной» VLAN; специальная VLAN, которая будет принимать весь нетегированный трафик приходящий на тегированный порт.  Порты 21 и 22 являются тегированными портами, через них проходит трафик VLAN 2 и VLAN 10. Соответственно этот трафик должен быть помечен (тегирован). Наиболее распространённый сейчас способ ставить такую пометку описан в открытом стандарте IEEE 802.1Q. Management VLAN: как правило выделяется отдельная VALN для управления коммутаторами через HTTP, Telnet и SSH протоколы. Access port — порт принадлежащий одному VLAN'у и передающий нетегированный трафик. Trunk port — порт передающий тегированный трафик одного или нескольких VLAN'ов. Конфигурация VLAN для CATALYST 1900 1. Для выполнения работы необходимо создать топологию, представленную на рисунке. При этом использовать коммутаторы 1900 серии.  2. Задайте маршрутизатору Router имя Router 1, и выполните конфигурацию интерфейса Fa 0/0, установите IP адрес - 24.17.2.1 и маску - 255.255.255.0. Router>enable Router# Router#conf t Router(config)#hostname Router1 Router1(config)# Router1(config)#interface Fast0/0 Router1(config-if)#ip add 24.17.2.1 255.255.255.0 Router1(config-if)#no shut 3. Для PC1 установите IP адрес - 24.17.2.3, маску - 255.255.255.0 и default gateway 24.17.2.1. C:>winipcfg 4. Для PC2 установите IP адрес - 24.17.2.4, маску - 255.255.255.0 и default gateway 24.17.2.1. C:>winipcfg 5. Проверьте связь между PC2 и маршрутизатором Router 1 и PC1 C:>ping 24.17.2.1 C:>ping 24.17.2.3 6. По-умолчанию все порты коммутатора принадлежат VLAN 1. Создадим на коммутаторе VLAN 22 с именем pcs. Switch>en Switch#config t Switch(config)#vlan 22 name pcs 7. Укажем, что порт Ethernet 0/1 будет принадлежать VLAN 22. Switch(config)#int e0/1 Switch(config-if)#vlan static 22 8. Проверим удается ли «увидеть» Router 1 и PC1 с рабочей станции PC2. Напоминаем, что PC2 подключен к порту Ethernet 0/2, который принадлежит VLAN 1. C:>ping 24.17.2.1 C:>ping 24.17.2.3 9. Укажем, что и порт Ethernet 0/2, к которому подключена PC2, принадлежит VLAN 22 Switch (config)#int e0/2 Switch (config-if)#vlan static 22 10. Повторно проверим связь между PC2 и Router 1 и коммутатором. C:>ping 24.17.2.1 C:>ping 24.17.2.3 Видим, что Router 1 не «пингуется», т.к. порт Fa 0/26 принадлежит VLAN 1. Связь между PC1 и PC2 есть, т.к. порты, к которым они подключены принадлежат одной VLAN. 11. Для получения информации о настроенных VLAN и принадлежности портов используются команды show vlan vlan-id и show vlan или show running-config (смотрим всю текущую конфигурацию). Switch(config-if)#end Switch#show vlan 22 Switch#show vlan 12. Для обеспечения связи всех устройств укажем, что и порт Fa 0/26, к которому подключен Router 1, так же принадлежит VLAN 22 Switch #conf t Switch (config)#interface FastEthernet 0/26 Switch (config-if)#vlan static 22 Конфигурация VLAN для CATALYST 2900 1. Для выполнения работы необходимо создать топологию, представленную на рисунке. При этом использовать коммутаторы 2900 серии.

2. Настроим сетевые интерфейсы рабочих станций в соответствии с таблицей, используя команду ipconfig. Например, для PC1, и далее по аналогии. C:>ipconfig 192.168.20.20 255.255.255.0 3. Для конфигурации VLAN на коммутаторах серии 2900 используются следующие команды:

4. Выполните создание VLAN 20 с именем Fin и VLAN 30 с именем Buh самостоятельно на Switch 1 и Switch 2. 5. Для указания принадлежности порта (интерфейса) конкретной VLAN используется команда switchport access vlan vlan-idв режиме конфигурации конфигурации интерфейса. Switch1# conf t Switch1(config)#interface fast 0/2 Switch1(config-if)#switchport mode access Switch1(config-if)#switchport access vlan 20 Switch1(config-if)#end 6. Самостоятельно определите принадлежность остальных интерфейсов соответствующим VLAN. 7. Через интерфейсы Fa 0/1 подключены Switch 1 и Switch 2 и они являются тегированными, через них проходит трафик VLAN 20 и VLAN 30. Необходимо создать статический транк. Для этого используется команда switchport mode trunk. Switch1# conf t Switch1(config)#interface fast 0/1 Switch1(config-if)#switchport mode trunk Switch1(config-if)#end Switch2# conf t Switch2(config)#interface fast 0/1 Switch2(config-if)#switchport mode trunk Switch2(config-if)#end 8. Проверьте связь между PC1 и PC3. C:>ping 192.168.20.21 9. Проверьте связь между PC2 и PC4. C:>ping 192.168.20.31 10. Для просмотра сведений по настройки VLAN и портов используются следующие команды.

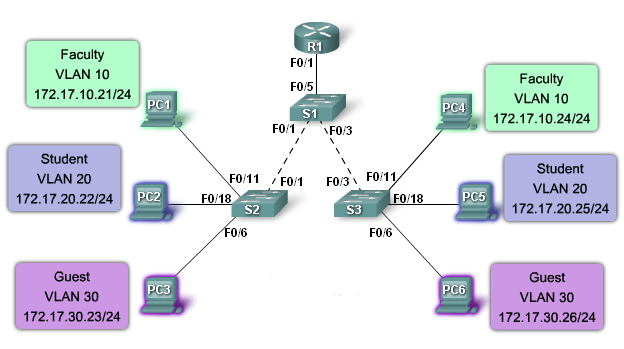

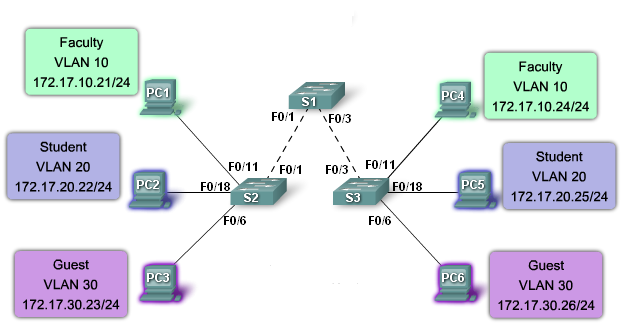

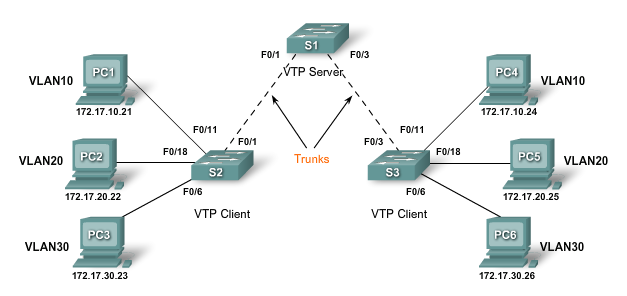

Задание Реализуйте представленную на рисунке ниже топологию и выполните настройку VLAN (используйте коммутаторы 2900 серии).  Лабораторная работа 11 КОНФИГУРИРОВАНИЕ VLAN Trunking Protokol (VTP) НА КОММУТАТОРЕ Цель Изучить преимущества использования и этапы конфигурации VLAN Теоретические сведения VLAN Trunking Protocol (VTP) – проприетарный протокол компании Cisco Systems, предназначенный для создания, удаления и переименования VLANов на сетевых устройствах. Передавать информацию о том, какой порт находится в каком VLANе, он не может. Режимы работы протокола На коммутаторе VTP может работать в трёх режимах: Server (режим по умолчанию): Можно создавать, изменять и удалять VLAN из командной строки коммутатора, Генерирует объявления VTP и передает объявления от других коммутаторов, Может обновлять свою базу данных VLAN при получении информации от других VTP-серверов в домене, Сохраняет информацию о настройках VLAN в файле vlan.dat во flash, Client: Нельзя создавать, изменять и удалять VLAN из командной строки коммутатора, Передает объявления от других коммутаторов, Синхронизирует свою базу данных VLAN при получении информации VTP, Сохраняет информацию о настройках VLAN только в RAM. Если коммутатор был выключен, то информация о VLAN теряется и должна быть обновлена с помощью обновления от сервера или клиента, Transparent: Можно создавать, изменять и удалять VLAN из командной строки коммутатора, но только для локального коммутатора, Не генерирует объявления VTP, Передает объявления от других коммутаторов, Не обновляет свою базу данных VLAN при получении информации по VTP, Сохраняет информацию о настройках VLAN в NVRAM, Всегда использует configuration revision number 0. Основные команды

1. Для выполнения работы используйте топологию используйте топологию, созданную в лабораторной работе 1 (см. Рис.10). 2. Выполните настройку интерфейсов и имен коммутаторов Switch 3 и Switch 4 в соответствии с таблицей.

Switch3#conf t Switch3(config)#interface vlan1 Switch3(config-if)#ip address 10.1.1.1 255.255.255.0 Switch3(config-if)#no shutdown Switch3(config-if)#end Switch3# 3.Проверьте связь между коммутаторами Switch 3 и Switch 4 4. Создайте VLAN 8 и VLAN 14 на коммутаторе Switch 3 и определите порты fa0/2-fa0/5 принадлежащими VLAN 8, а порты fa0/6-fa0/10 – VLAN 14. Switch3#vlan database Switch3(vlan)#vlan 8 Switch3(vlan)#vlan 14 Switch3(vlan)#exit Switch3#conf t Switch3(config)#interface range fast0/2 – 5 Switch3(config-range)#switchport access vlan 8 Switch3(config-range)#exit Switch3(config)#interface range fast 0/6 – 10 Switch3(config-range)#switchport access vlan 14 Switch3(config-range)#exit Switch3(config)# 5. Проверьте правильность конфигурации. Switch3(config)#exit Switch3#show vlan 6. По умолчанию на коммутаторах Catalyst VTP работает в режиме Server. Коммутатор Switch 3 оставим в роли «сервера», а коммутатор Switch 4 перенастроим в режим Client. На обоих коммутаторах выполним настройку остальных параметров VTP. Switch3#vlan database Switch3(vlan)#vtp server Switch3(vlan)#vtp domain Boson Switch3(vlan)#vtp password rules Switch4#vlan database Switch4(vlan)#vtp client Switch4(vlan)#vtp domain Boson Switch4(vlan)#vtp password rules Switch4(vlan)#exit Switch4# 7. Выполним настройку статического транка между коммутаторами. Switch3# conf t Switch3(config)#interface fast 0/12 Switch3(config-if)#switchport mode trunk Switch3(config-if)#end Switch4#conf t Switch4(config)#interface fast 0/12 Switch4(config-if)#switchport mode trunk Switch4(config-if)#end 8. После выполнения настройки два коммутатора должны обмениваться данными по конфигурации VLAN, т.е. сведения о настроенных на Switch 3 VLAN должны поступить на Switch 4. Проверьте так ли это. Switch4# show vlan Switch4# show vtp status Задание Реализуйте представленную на рисунке ниже топологию и выполните настройку VTP (используйте коммутаторы 2900 серии).  Лабораторная работа 12 СТАТИЧЕСКАЯ МАРШРУТИЗАЦИЯ Цель Изучить основные команды и последовательность действий при настройке статической маршрутизации. Теоретические сведения. Основной функцией маршрутизаторов является маршрутизация информации из одной сети в другую. В маршрутизаторах есть таблица маршрутизации, соответственно которой маршрутизируются данные устройством. В настоящее время существует два способа задания данной маршрутизации: - Протоколы маршрутизации. - Статическая маршрутизация. Протоколы маршрутизации позволяют маршрутизаторам динамически узнавать информацию о путях из одной сети в другую. Вот некоторые из них - RIP, EIGRP, BGP, OSPF, IS-IS. Во время статической маршрутизации администратор вручную прописывает пути из одной сети в другую. Для того, чтобы вручную прописать маршрут из одной сети в другую в маршрутизаторах CISCO есть команда ip route. Синтаксис этой команды следующий: ip route <destinationipnetworkaddress> <mask> <interface/nexthopipaddress>. В случае, если маршрутизатор не может найти в своей таблице маршрутизации необходимой записи и не знает ничего о сети, в которую необходимо направить данные, то тогда роутер отправляет данные на шлюз по умолчанию. Для того, чтобы задать шлюз по умолчанию используется следующая команда: ip route 0.0.0.0 0.0.0.0 <interface/ nexthopipaddress>. Для того чтобы посмотреть таблицу маршрутизации, в CISCO используется команда show ip route. 1. Для выполнения работы необходимо использовать топологию, созданную в предыдущей лабораторной работе (см. Лабораторную работу № 8) (или создать заново). 2. При выполнении работы будет выполняться конфигурация маршрутизаторов Router1, Router2 и Router4 для обеспечения связи между ними. 3. Задайте имена маршрутизаторов и сконфигурируйте интерфейсы (см. Таблицу).  4. Проверьте связь между непосредственно подключенными интерфейсами с помощью команды ping. 5. Рассмотрим маршрутизатор Router1. Конфигурация статических маршрутов для него не требуется, т.к. Router2 и Router4 непосредственно подключены к нему. 6. На маршрутизаторе Router4 необходимо настроить статический маршрут до Router2, т.к. они могут связываться между собой только через Router1 или через сеть 10.1.1.0. Для задания статического маршрута к сети 10.1.1.0 используем команду: Router4(config)#ip route 10.1.1.0 255.255.255.0 12.5.10.1 Таким образом, пакеты предназначенные для сети 10.1.1.0 будут направляться через IP адрес 12.5.10.1, который назначен интерфейсу Serial0 Router1. 7. Последовательно проверим доступность интерфейсов на Router 1 - Serial 0 и Ethernet 0, на Router 2 - Ethernet 0. Router4#ping 12.5.10.1 Router4#ping 10.1.1.1 Router4#ping 10.1.1.2 8. Почему нет ответа от 10.1.1.2, Router4 знает маршрут до Router2 (или сети 10.1.1.0), в этом можно убедиться посмотрев таблицу маршрутизации с помощью команды show ip route.Дело в том, что Router2 не имеет маршрута до Router4 (не настроили мы его еще), поэтому он не знает как ответить на ICMP запрос. Router4#show ip route 9. Задайте статический маршрут для Router2 в сеть 12.5.10.0 Router2(config)#ip route 12.5.10.0 255.255.255.0 10.1.1.1 10. Проверьте доступность router2 с Router4. Router4#ping 12.5.10.1 Router4#ping 10.1.1.1 Router4#ping 10.1.1.2 11. Убедитесь, что на Router2 существует маршрут в сеть 12.5.10.0. Router2#show ip route Задание Используя топологию, представленную на Рис. 10. (см. лабораторную работу № 1) и таблицу IP адресов (см. Таблица 1), настройте статическую маршрутизацию между Router1, Router2, Router3, Router4 и Router5. Любой из указанных маршрутизаторов должен «пинговаться» с любого другого. Лабораторная работа 13 ДИНАМИЧЕСКАЯ RIP МАРШРУТИЗАЦИЯ Цель Изучить основные команды и последовательность действий при настройке динамической RIP маршрутизации. Теоретические сведения. RIP - один из самых первых протоколов маршрутизации, но он до сих пор используется в небольших сетях. В настоящий момент существуют две версии данного протокола. В качестве метрики (при выборе оптимального маршрута) используется количество переходов до нужной сети (максимальное количество переходов-15). По умолчанию маршруты обновляются каждые 30 секунд. Обновления таблицы маршрутизации отправляются только соседним маршрутизаторам. Протокол RIP версии 1 поддерживает только сети со стандартной маской сети, то есть сети класса A, B, C. RIP версии 2 в свою очередь поддерживает сети, в которых используются не стандартные маски. Так же RIP версии 2 поддерживает аутентификацию. Для того чтобы войти в режим конфигурирования RIP необходимо набрать команду router rip. Далее с помощью команды version <1|2> можно указать какую версию протокола вы настраиваете для данного маршрутизатора (рекомендуется всегда использовать RIP v2, так как он полностью совместим с RIP v1). Затем с помощью команд network <адрес сети> задаются те напрямую подключенные к маршрутизаторы сети, которые маршрутизатор должен объявлять (сообщать) для других маршрутизаторов в вашей сети. Основные команды

1. Для выполнения работы необходимо использовать топологию, созданную в лабораторной работе 8 (или создать заново). 2. При выполнении работы будет выполняться конфигурация маршрутизаторов Router1, Router2 и Router4 для обеспечения связи между ними. 3. Задайте имена маршрутизаторов и сконфигурируйте интерфейсы (см. Таблицу).

4. Проверьте связь между непосредственно подключенными интерфейсами с помощью команды ping. 5. Для настройки RIP маршрутизации необходимо, во-первых, включить ее и, во-вторых, прописать сети, непосредственно подключенные к маршрутизатору (как и было указано выше). После обмена routing информацией в таблицах маршрутизации будут созданы записи соответствующих маршрутов. Командой router rip в режиме «глобальной» конфигурации включаем использование RIP маршрутизации и с помощью команды network задаем подключенные сети. Router1# Router1#configure terminal Router1(config)# Router1(config)#router rip Router1(config-router)# Router1(config-router)#network 10.0.0.0 Router1(config-router)#network 172.16.0.0 6. Аналогичные действия проделываем на Router2 и Router4 Router2# Router2#config Terminal Router2(config)# Router2(config)#router rip Router2(config-router)# Router2(config-router)#network 10.0.0.0 Router4# Router4#config Terminal Router4(config)# Router4(config)#router rip Router4(config-router)# Router4(config-router)#network 172.16.0.0 7. Проверим связь между Router2 и Router4 Router2#ping 172.16.10.2 Router4#ping 10.1.1.2 8. Посмотрите таблицу маршрутизации с помощью следующей команды Router1#show ip route 9. Детальную информацию о работающих на устройстве протоколах маршрутизации можно посмотреть с помощью следующей команды Router1#show ip protocols Задание Используя топологию, представленную на Рис. 10. и таблицу IP адресов (см. Таблица 1), настройте динамическую RIP маршрутизацию между Router1, Router2, Router3, Router4 и Router5. Любой из указанных маршрутизаторов должен «пинговаться» с любого другого. Лабораторная работа 14 ДИНАМИЧЕСКАЯ OSPF МАРШРУТИЗАЦИЯ Цель Изучить основные команды и последовательность действий при настройке динамической OSPF маршрутизации. Теоретические сведения. Протокол OSPF является стандартным протоколом маршрутизации для использования в сетях IP. Основные принципы организации современной версии протокола маршрутизации OSPF изложены в RFC 2328. Протокол OSPF представляет собой классический протокол маршрутизации класса Link–State, который обеспечивает: – отсутствие ограничений на размер сети – поддержку внеклассовых сетей – передачу обновлений маршрутов с использованием адресов типа multicast – достаточно большую скорость установления маршрута – использование процедуры authentication при передаче и получении обновлений маршрутов. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||