Лабораторная работа 1 Знакомство с программой Boson Network Designer Цель

Скачать 1.38 Mb. Скачать 1.38 Mb.

|

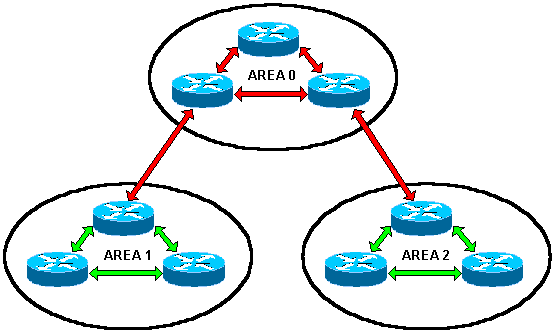

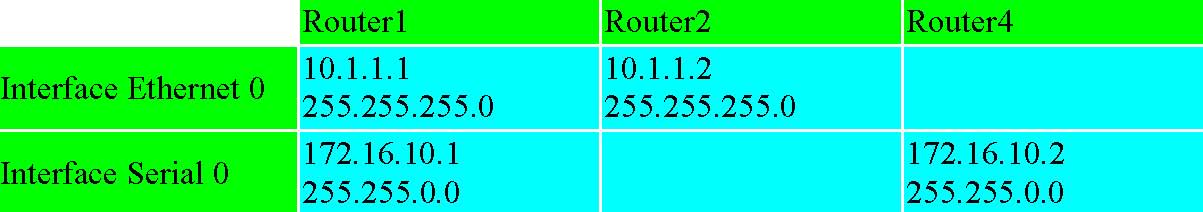

Преимущества использования протокола OSPFИерархическая маршрутизацияИспользование иерархической маршрутизации позволяет существенно повысить эффективность использования каналов передачи данных за счет сокращения доли передаваемого по ним служебного трафика. Информационный обмен, который осуществляют маршрутизаторы для определения маршрута передачи данных внутри области, показан на рисунке зелеными стрелками. Определение маршрута и информационный обмен между областями в данном случае производится через специальную центральную область - AREA 0. Использование такой схемы логического построения сети позволяет существенно уменьшить долю неинформативного трафика, который передается по каналам передачи данных между областями. В частности в этом случае по каналам, используемых для передачи данных между областями, (красный цвет) не будет передаваться информация о сетях, которые имеют чисто локальное значение.  Варианты использования коэффициентов при расчете пути: – пропускная способность* – задержка* – размер очередей – загрузка канала – требование безопасности – тип трафика – число переходов до цели – возможность использования промежуточных связей(многовариантность маршрутов) – надежность* *-реально используемые коэффициенты при расчете минимального пути в OSPF 1. Для выполнения работы необходимо использовать топологию, созданную в лабораторной работе 8 (или создать заново). 2. При выполнении работы будет выполняться конфигурация маршрутизаторов Router1, Router2 и Router4 для обеспечения связи между ними. 3. Задайте имена маршрутизаторов и сконфигурируйте интерфейсы (см. Таблицу).  4. Проверьте связь между непосредственно подключенными интерфейсами с помощью команды ping. 5. Для включения OSPF маршрутизации необходимо использовать команду router ospf с указанием идентификатора процесса (Process ID) в режиме «глобальной» конфигурации. На одном маршрутизаторе может быть включено несколько экземпляров процессов OSPF маршрутизации. Конфигурируем маршрутизатор Router1. Router1# Router1#config Terminal Router1(config)# Router1(config)#router ospf 100 Router1(config-router)# 6. Определяем непосредственно подключенные к маршрутизатору сети, сведениями о которых маршрутизатор будет обмениваться с соседними маршрутизаторами в данной области с помощью команды Router(config-router)#network <network-address> <wildcard-mask> area <area-id> Обратите внимание, что указывается «необычная» сетевая маска, это так называемая wildcard-mask. Расчет wildcard-mask происходит следующим образом 255.255.255.255 - 255.255.255.240 subnet mask ---------------------- 0. 0. 0. 15 Wildcard mask Router1(config-router)#network 10.1.1.0 0.0.0.255 area 0 Router1(config-router)#network 172.16.0.0 0.0.255.255 area 0 7. Выполним конфигурацию OSPF маршрутизацию на router2 и router4 Router2# Router2#config Terminal Router2(config)# Router2(config)#router ospf 100 Router2(config-router)# Router2(config-router)#network 10.1.1.0 0.0.0.255 area 0 Router4# Router4#config Terminal Router4(config)# Router4(config)#router ospf 100 Router4(config-router)# Router4(config-router)#network 172.16.0.0 0.0.255.255 area 0 8. Проверим доступность Router2 с Router4. Если связь есть, то маршрутизация настроена правильно. Router4#ping 10.1.1.2 9. На Router2 посмотрим таблицу маршрутизации и убедимся в наличии соответствующих маршрутов. Router2#show ip route 10. Детальную информацию о работающих протоколах маршрутизации получим с помощью следующей команды Router1#show ip protocols 11. Дополнительную информацию о работе протокола OSPF можно получить с помощью следующих команд

Задание Используя топологию, представленную на Рис. 10 и таблицу IP адресов (см. Таблица 1), настройте динамическую OSPF маршрутизацию между Router1, Router2, Router3, Router4 и Router5. Любой из указанных маршрутизаторов должен «пинговаться» с любого другого. Списки доступа (Access Lists) Списки доступа (access-lists) используются в целом ряде случаев и являются общим механизмом задания условий, которые маршрутизатор проверяет перед выполнением каких-либо действий. Некоторые примеры использования списков доступа: Управление передачей пакетов на интерфейсах Управление доступом к виртуальным терминалам маршрутизатора и управлению через SNMP (Simple Network Management Protocol - протокол простого управления сетями) Ограничение информации, передаваемой динамическими протоколами маршрутизации Конфигурирование списков доступа Списки доступа либо нумеруются, либо именуются. Использование нумерованных, либо именованных списков доступа определяется их применением (некоторые протоколы требуют использования только нумерованных списков, некоторые - допускают как именованные, так и нумерованные списки). Если используются нумерованные списки, то номера их должны лежать в определенных диапазонах, в зависимости от области применения списка. Некоторые, наиболее часто применяемые диапазоны приведены ниже:

Задачи и правила построения списков доступа для различных протоколов различны, но, в общем, можно выделить два этапа работы с любыми списками доступа. Сначала, необходимо создать список доступа, затем применить его к соответствующему интерфейсу, линии или логической операции, выполняемой маршрутизатором. Создание списков доступа Списки доступа определяют критерии, на соответствие которым проверяется каждый пакет, обрабатываемый маршрутизатором в точке списка доступа. Типичными критериями являются адреса отправителя и получателя пакета, тип протокола. Однако, для каждого конкретного протокола существует свой собственный набор критериев, которые можно задавать в списках доступа. Каждый критерий в списке доступа записывается отдельной строкой. Список доступа в целом представляет собой набор строк с критериями, имеющих один и тот же номер (или имя). Есть только возможность стереть весь вписок целиком. Порядок задания критериев в списке существенен. Проверка пакета на соответствие списку производится последовательным применением критериев из данного списка (в том порядке, в котором они были введены). Если пакет удовлетворяет какому-либо критерию, то дальнейшие проверки его на соответствие следующим критериям в списке – НЕ ПРОИЗВОДЯТСЯ. В конце каждого списка системой добавляется неявное правило. Таким образом, пакет, который не соответствует ни одному из введенных критериев будет отвергнут. Использование tftp-сервера для создания списков доступа Поскольку порядок строк в списке доступа очень важен, а также поскольку невозможно изменить этот порядок или исключить какие-либо строки из существующего списка доступа, рекомендуется создавать списки доступа на tftp-сервере и загружать их целиком в маршрутизатор, а не пытаться редактировать их на маршрутизаторе. Назначение списков доступа на интерфейсы Для каждого протокола на интерфейс может быть назначен только один список доступа. Для большинства протоколов можно задать раздельные списки для разных направлений трафика. Если список доступа назначен на входящий через интерфейс трафик, то при получении пакета, маршрутизатор проверяет критерии, заданные в списке. Если пакет разрешен данным списком, то он передается для дальнейшей обработки. Если пакет запрещен, то он отбрасывается. Если список доступа назначен на выходящий через интерфейс трафик, то после принятия решения о передаче пакета через данный интерфейс маршрутизатор проверяет критерии, заданные в списке. Если пакет разрешен данным списком, то он передается в интерфейс. Если пакет запрещен, то он отбрасывается. В конце каждого списка стоит неявное правило «deny all», поэтому при назначении списков на интерфейс нужно следить, чтобы явно разрешить все виды необходимого трафика через интерфейс (не только пользовательского, но и служебного, например, обмен информацией по протоколам динамической маршрутизации). Списки доступа для протокола IP Стандартные и расширенные нумерованные списки доступа Поддерживаются следующие виды списков доступа для IP: Стандартные списки доступа (проверяют адрес отправителя пакета) Расширенные списки доступа (проверяют адрес отправителя, адрес получателя и другие параметры пакета) Динамические расширенные списки доступа Каждый вид ACL необходимо размещать там, где он будет наиболее эффективно отрабатывать: Стандартный ACL размещают как можно ближе к адресату Расширенный ACL размещают как можно ближе к источнику блокируемого трафика Создание стандартного списка доступа Критерии записываются последовательно в следующем формате: access-list access-list-number {deny | permit} source [source-wildcard] Пример: access-list 1 deny 192.168.1.0 0.0.0.255 access-list 1 permit 192.168.0.0 0.0.255.255 Разрешается прохождение пакетов с адресов в блоке 192.168.0.0/16 за исключением адресов 192.168.1.0/24 Запись критериев в другом порядке приведет к тому, что второе условие не будет работать никогда. В отличие от метода записи маски на сетевых интерфейсах маска в списках доступа записана инверсно, единицами отмечены биты, которые НЕ будут проверяться. Такая маска называется wildcard маска. Часто используемое описание фильтра, которому удовлетворяет любой адрес 0.0.0.0 255.255.255.255 имеет специальное обозначение "any". access-list access-list-number {deny | permit} any Создание расширенного списка доступа Критерии расширенного списка доступа записываются в следующем формате: access-list access-list-number {deny | permit} protocol source [source-wildcard] [operastor operand][port port-number or name] destination [destination-wildcard] [operastor operand][port port-number or name] [established] [log] access-list access-list-number {deny | permit} protocol any any access-list access-list-number {deny | permit} protocol host source host destination Ключевое слово "log" вызывает выдачу записи о совпадении пакета с данным критерием на консоль и в системный лог-файл. Если в качестве протокола указано «tcp» или «udp», то описания source- и destination-wildcard могут включать номера портов для данных протоколов с ключевыми словами «eq», «lt», «gt», «range». Для протокола «tcp», возможно также применение слова «established» для выделения только установленных tcp-сессий. Ключевое слово «host source» - эквивалентно записи: «source 0.0.0.0» Создание именованных списков доступа Именованные списки доступа не распознаются Cisco IOS версиях младше 11.2. Прежде чем использовать именованные списки доступа, запомните следующее: Именованные списки несовместимы с предыдущими версиями IOS. Не во всех случаях, где необходимы списки доступа, могут быть использованы именованные списки. Не могут существовать одновременно стандартный и расширенный списки с одинаковым именем. Создание стандартного именованного списка доступа Шаг 1. Задание имени и переход в режим формирования списка. Router(config)#ip access-list standard name Шаг 2. Задание критериев в порядке, в котором они должны применяться в списке. Router(config-std-nacl)#deny {source [source-wildcard]| any} Или Router(config-std-nacl)#permit {source [source-wildcard]| any} Шаг 3. Выход из режима формирования списка. Router(config-std-nacl)#exit Расширенный именованный список доступа создается аналогично. Назначение списка доступа на интерфейс или терминальную линию. На терминальную линию могут быть назначены только нумерованные списки. На интерфейс могут назначаться как нумерованные, так и именованные списки. В режиме конфигурировании терминальной линии выполните команду: access-class access-list-number {in | out} В режиме конфигурирования интерфейса выполните команду: ip access-group {access-list-number | name} {in | out} Если в результате применения списка доступа, назначенного на интерфейс, пакет отбрасывается, то отправителю посылается ICMP Host Unreachable message. Если на интерфейс назначен список доступа, который не определен в конфигурации, то считается, что никакого списка не назначено и никакой фильтрации пакетов не происходит. Обратите внимание, что как только будет введен хотя бы один критерий с этим номером/именем списка доступа, вслед за ним появится критерий "deny all", который добавляется в конце всех существующих списков доступа. Поэтому, во избежание полной блокировки системы при заведении списков доступа следует: Либо отменять назначение списка доступа на интерфейс перед редактированием списка и назначать на интерфейс только полностью сформированные и проверенные списки Либо создавать и редактировать списки доступа на tftp-сервере и загружать в маршрутизатор полностью сформированные и проверенные списки доступа. Примеры расширенных списков доступа Первый критерий разрешает любые входящие TCP-соединения на порты с номерами больше 1023. Второй критерий разрешает входящие SMTP-соединения на адрес 128.88.1.2. Следующий критерий разрешает прохождение ICMP-сообщений. ВСЕ остальные пакеты, входящие с интерфейса Ethernet0 будут ОТБРОШЕНЫ! ! access-list 102 permit tcp 0.0.0.0 255.255.255.255 128.88.0.0 0.0.255.255 gt 1023 access-list 102 permit tcp 0.0.0.0 255.255.255.255 128.88.1.2 0.0.0.0 eq 25 access-list 102 permit icmp 0.0.0.0 255.255.255.255 128.88.0.0 255.255.255.255 ! interface ethernet 0 ip access-group 102 in ! Пример именованного списка доступа Создается стандартный список доступа с именем Internet_filter и расширенный список доступа с именем marketing_group: ! interface Ethernet0/5 ip address 2.0.5.1 255.255.255.0 ip access-group Internet_filterout ip access-group marketing_groupin ... ! ip access-list standard Internet_filter permit 1.2.3.4 deny any ip access-list extended marketing_group permit tcp any 171.69.0.0 0.0.255.255 eq telnet deny tcp any any permit icmp any any deny udp any 171.69.0.0 0.0.255.255 lt 1024 deny ip any any log ! Лабораторная работа 15 КОНФИГУРИРОВАНИЕ Standard Access List НА МАРШРУТИЗАТОРЕ Цель Изучить настройку стандартного списков доступа на маршрутизаторе. 1. Для выполнения работы необходимо использовать топологию, созданную в лабораторной работе 8 (или создать заново). 2. При выполнении работы будет выполняться конфигурация маршрутизаторов Router1, Router2 и Router4. 3. Выполните базовую конфигурацию маршрутизаторов и сконфигурируйте интерфейсы (см. Таблицу).  4. Выполните настройку RIP маршрутизации. 5. Проверьте связь Router 4 и Router 2 |