Лабораторная работа 4Контроль учет запис (1). Лабораторная работа 4

Скачать 160.44 Kb. Скачать 160.44 Kb.

|

|

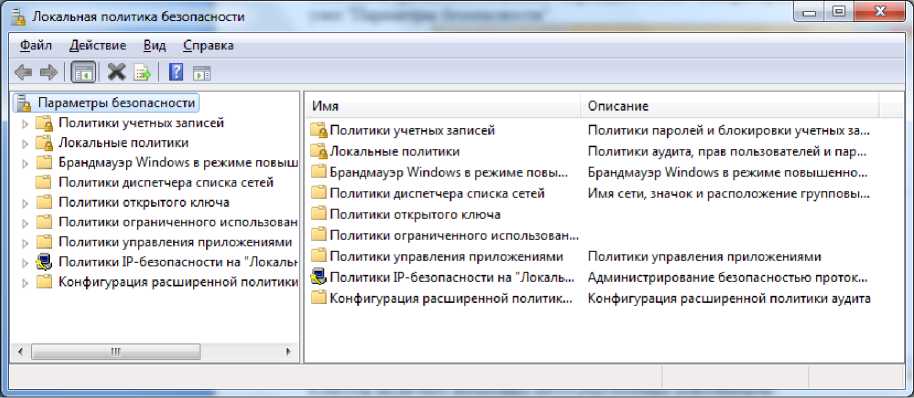

«Вести журнал паролей». Хранить пароли, используя обратимое шифрование. Для того чтобы пароли невозможно было перехватить при помощи приложений, Active Directory хранит только хэш- код. Но если перед вами встанет необходимость поддержки приложений, использующих протоколы, требующие знание пароля пользователя для проверки подлинности, можно использовать текущую политику. Обратимое шифрование по умолчанию отключено, так как, используя эту политику, уровень безопасности паролей и всего домена в частности значительно понижается. Использование этой функции аналогично хранению пароля в открытом виде. Политика блокировки учётной записи Даже после создания сложного пароля и правильной настройки политик безопасности, учётные записи пользователей могут быть подвергнуты атакам недоброжелателей. Например, если установлен минимальный срок действия пароля в 20 дней, у хакера достаточно времени для подбора пароля к учётной записи. Узнать имя учётной записи не является проблемой для хакеров, так как, зачастую имена учётных записей пользователей совпадает с именем адреса почтового ящика. А если будет известно имя, то для подбора пароля понадобится две-три недели. Групповые политики безопасности Windows могут противостоять таким действиям, используя набор политик узла «Политика блокировки учётной записи». При помощи данного набора политик возможно ограничение количества некорректных попыток входа пользователя в систему. Для этого узла доступны только три политики, которые рассматриваются ниже. Время до сброса счетчиков блокировки. Active Directory и групповые политики позволяют автоматически разблокировать учётную запись, количество попыток входа в которую превышает установленное вами пороговое значение. При помощи этой политики устанавливается количество минут, которые должны пройти после неудачной попытки для автоматической разблокировки. Разрешается устанавливать значение от одной минуты до 99999. Это значение должно быть меньше значения политики «Продолжительность блокировки учётной записи». Пороговое значение блокировки. Используя эту политику, можно указать количество некорректных попыток входа, после чего учётная запись будет заблокирована. Окончание периода блокировки учётной записи задается политикой «Продолжительность блокировки учётной записи» или администратор может разблокировать учётную запись вручную. Количество неудачных попыток входа может варьироваться от 0 до 999. Рекомендуется устанавливать допустимое количество от трех до семи попыток. Продолжительность блокировки учётной записи. При помощи этого параметра можно указать время, в течение которого учётная запись будет заблокирована до её автоматической разблокировки. Можно установить значение от 0 до 99999 минут. В том случае, если значение этой политики будет равно 0, учётная запись будет заблокирована до тех пор, пока администратор не разблокирует её вручную. Политика Kerberos В доменах Active Directory для проверки подлинности учётных записей пользователей и компьютеров домена используется протокол Kerberos. Сразу после аутентификации пользователя или компьютера, этот протокол проверяет подлинность указанных реквизитов, а затем выдает особый пакет данных, который называется «Билет предоставления билета (TGT - Ticket Granting Ticket)». Перед подключением пользователя к серверу для запроса документа на контроллер домена пересылается запрос вместе с билетом TGT, который идентифицирует пользователя, прошедшего проверку подлинности Kerberos. После этого контроллер домена передает пользователю другой пакет данных, называемый билетом доступа к службе. Пользователь предоставляет билет на доступ службе на сервере, который принимает его как подтверждение прохождения проверки подлинности. Данный узел можно обнаружить только на контроллерах домена. Доступны следующие пять политик безопасности: Максимальная погрешность синхронизации часов компьютера. Для предотвращения «атак повторной передачи пакетов» существует текущая политика безопасности, которая определяет максимальную разность времени, допускающую Kerberos между временем клиента и временем на контроллере домена для обеспечения проверки подлинности. В случае установки данной политики, на обоих часах должны быть установлены одинаковые дата и время. Подлинной считается та отметка времени, которая используется на обоих компьютерах, если разница между часами клиентского компьютера и контроллера домена меньше максимальной разницы времени, определённой этой политикой. Максимальный срок жизни билета пользователя. При помощи текущей политики можно указать максимальный интервал времени, в течение которого может быть использован билет представления билета (TGT). По истечении срока действия билета TGT необходимо возобновить существующий билет или запросить новый. Максимальный срок жизни билета службы. Используя эту политику безопасности, сервер будет выдавать сообщение об ошибке в том случае, если клиент, запрашивающий подключение к серверу, предъявляет просроченный билет сеанса. Можно определить максимальное количество минут, в течение которого полученный билет сеанса разрешается использовать для доступа к конкретной службе. Билеты сеансов применяются только для проверки подлинности на новых подключениях к серверам. После того как подключение пройдет проверку подлинности, срок действия билета теряет смысл. Максимальный срок жизни для возобновления билета пользователя. С помощью данной политики можно установить количество дней, в течение которых может быть восстановлен билет предоставления билета. Принудительные ограничения входа пользователей. Эта политика позволяет определить, должен ли центр распределения ключей Kerberos проверять каждый запрос билета сеанса на соответствие политике прав, действующей для учётных записей пользователей. Политика аудита В процессе аудита используются три средства управления: политика аудита, параметры аудита в объектах, а также журнал «Безопасность», куда заносятся события, связанные с безопасностью, такие как вход/выход из системы, использование привилегий и обращение к ресурсам. Политика аудита настраивает в системе определённого пользователя и группы аудит активности. Для того чтобы отконфигурировать политики аудита, в редакторе управления групповыми политиками необходимо открыть узел «Конфигурация компьюте- ра/Конфигурация Windows/Параметры безопасности/Локальные политики /Политика аудита». Необходимо помнить, что по умолчанию параметр политики аудита, для рабочих станций установлен на «Не определено». В общей сложности, возможна настройка девяти политик аудита. Так же, как и с остальными политиками безопасности, для настройки аудита нужно определить параметр политики. После двойного нажатия левой кнопкой мыши на любом из параметров, установите флажок на опции «Определить следующие параметры политики» и укажите параметры ведения аудита успеха, отказа или обоих типов событий. После настройки политики аудита события будут заноситься в журнал безопасности. Просмотреть эти события можно в журнале безопасности. Аудит входа в систему. Текущая политика определяет, будет ли операционная система пользователя, для компьютера которого применяется данная политика аудита, выполнять аудит каждой попытки входа пользователя в систему или выхода из неё. Например, при удачном входе пользователя на компьютер генерируется событие входа учётной записи. События выхода из системы создаются каждый раз, когда завершается сеанс вошедшей в систему учётной записи пользователя. Аудит успехов означает создание записи аудита для каждой успешной попытки входа в систему. Аудит отказов означает создание записи аудита для каждой неудачной попытки входа в систему. Аудит доступа к объектам. Данная политика безопасности выполняет аудит попыток доступа пользователей к объектам, которые не имеют отношения к Active Directory. К таким объектам можно отнести файлы, папки, принтеры, разделы системного реестра, которые задаются собственными списками в системном списке управления доступом (SACL). Аудит создаётся только для объектов, для которых указаны списки управления доступом, при условии, что запрашиваемый тип доступа и учётная запись, выполняющая запрос, соответствуют параметрам в данных списках. Аудит доступа к службе каталогов. При помощи этой политики безопасности можно определить, будет ли выполняться аудит событий, указанных в системном списке контроля доступа (SACL), который можно редактировать в диалоговом окне «Дополнительные параметры безопасности» свойств объекта Active Directory. Аудит создаётся только для объектов, для которых указан системный список управления доступом, при условии, что запрашиваемый тип доступа и учётная запись, выполняющая запрос, соответствуют параметрам в данном списке. Данная политика в какой-то степени похожа на политику «Аудит доступа к объектам». Аудит успехов означает создание записи аудита при каждом успешном доступе пользователя к объекту Active Directory, для которого определена таблица SACL. Аудит отказов означает создание записи аудита при каждой неудачной попытке доступа пользователя к объекту Active Directory, для которого определена таблица SACL. Аудит изменения политики. Эта политика аудита указывает, будет ли операционная система выполнять аудит каждой попытки изменения политики назначения прав пользователям, аудита, учётной записи или доверия. Аудит успехов означает создание записи аудита при каждом успешном изменении политик назначения прав пользователей, политик аудита или политик доверительных отношений. Аудит отказов означает создание записи аудита при каждой неудачной попытке изменения политик назначения прав пользователей, политик аудита или политик доверительных отношений. Аудит изменения привилегий. Используя эту политику безопасности, можно определить, будет ли выполняться аудит использования привилегий и прав пользователей. Аудит успехов означает создание записи аудита для каждого успешного применения права пользователя. Аудит отказов означает создание записи аудита для каждого неудачного применения права пользователя. Аудит отслеживания процессов. Текущая политика аудита определяет, будет ли операционная система выполнять аудит событий, связанных с процессами, такими как создание и завершение процессов, а также активация программ и непрямой доступ к объектам. Аудит успехов означает создание записи аудита для каждого успешного события, связанного с отслеживаемым процессом. Аудит отказов означает создание записи аудита для каждого неудачного события, связанного с отслеживаемым процессом. Аудит системных событий. Данная политика безопасности имеет особую ценность, так как именно при помощи этой политики можно узнать, перегружался ли у пользователя компьютер, превысил ли размер журнала безопасности пороговое значение предупреждений, была ли потеря отслеженных событий из-за сбоя системы аудита и даже вносились ли изменения, которые могли повлиять на безопасность системы или журнала безопасности вплоть до изменения системного времени. Аудит успехов означает создание записи аудита для каждого успешного системного события. Аудит отказов означает создание записи аудита для каждого неудачного завершения системного события. Аудит событий входа в систему. При помощи этой политики аудита можно указать, будет ли операционная система выполнять аудит каждый раз при проверке данным компьютером учётных данных. При использовании этой политики создаётся событие для локального и удаленного входа пользователя в систему. Члены домена и компьютеры, не входящие в домен, являются доверенными для своих локальных учётных записей. Когда пользователь пытается подключиться к общей папке на сервере, в журнал безопасности записывается событие удалённого входа (события выхода из системы не записываются). Аудит успехов означает создание записи аудита для каждой успешной попытки входа в систему. Аудит отказов означает создание записи аудита для каждой неудачной попытки входа в систему. Аудит управления учётными записями. Эта последняя политика тоже считается очень важной, так как именно при помощи неё можно определить, необходимо ли выполнять аудит каждого события управления учётными записями на компьютере. В журнал безопасности будут записываться такие действия как создание, перемещение и отключение учётных записей, а также изменение паролей и групп. Аудит успехов означает создание записи аудита для каждого успешного события управления учётными записями. Аудит отказов означает создание записи аудита для каждого неудачного события управления учётными записями Политики назначения прав пользователей Как говорилось выше, для назначения прав пользователей существует 44 политики безопасности. Далее можно ознакомиться с восемнадцатью политиками безопасности, которые отвечают за назначение различных прав для пользователей или групп вашей организации. Архивация файлов и каталогов. При помощи данной политики можно указать пользователей или группы, предназначенные для выполнения операций резервного копирования файлов, каталогов, разделов реестра и других объектов, которые подлежат архивации. Данная политика предоставляет доступ для следующих разрешений: обзор папок/выполнение файлов; содержимое папки/чтение данных; чтение атрибутов; чтение расширенных атрибутов; чтение разрешений. На рабочих станциях и серверах данные привилегии предоставляются группам «Администраторы» и «Операторы архивации», а на контроллерах домена - «Операторы архивации» и «Операторы сервера». Блокировка страниц в памяти. Используя эту политику безопасности, можно указать конкретных пользователей или группы, которым разрешается использовать процессы для сохранения данных в физической памяти для предотвращения сброса данных в виртуальную память на диске. По умолчанию, как на рабочих станциях, так и на серверах, ни у одной группы нет на это разрешений. Восстановление файлов и каталогов. Эта политика позволяет указывать пользователей и группы, которые могут выполнять восстановление файлов и каталогов, в обход блокировке файлов, каталогов, разделов реестра и прочих объектов, расположенных в архивных версиях файлов. На рабочих станциях и серверах данные привилегии предоставляются группам «Администраторы» и «Операторы архивации», а на контроллерах домена - «Операторы архивации» и «Операторы сервера». Вход в качестве пакетного задания. При создании задания, используя планировщик заданий, операционная система регистрирует пользователя в системе как пользователя с пакетным входом. Данная политика разрешает группе или определённому пользователю входить в систему при помощи такого метода. По умолчанию, как на рабочих станциях, так и на контроллерах домена, данные привилегии предоставляются группам «Администраторы» и «Операторы архивации». Вход в качестве службы. Некоторые системные службы осуществляют вход в операционную систему под разными учётными записями. Например, служба «Windows Audio» запускается под учётной записью «Локальная служба», служба «Телефония» использует учётную запись «Сетевая служба». Данная политика безопасности определяет, какие учётные записи служб могут зарегистрировать процесс в качестве службы. По умолчанию, как на рабочих станциях, так и на серверах, ни у одной группы нет на это разрешений. Выполнение задач по обслуживанию томов. Используя эту политику, можно указать пользователей или группы, участники которых могут выполнять операции, предназначенные для обслуживания томов. У пользователей, обладающих такими привилегиями, есть права на чтение и изменение запрошенных данных после открытия дополнительных файлов, они также могут просматривать диски и добавлять файлы в память, занятую другими данными. По умолчанию, такими правами обладают только администраторы рабочих станций и контроллеров домена. Добавление рабочих станций к домену. Эта политика отвечает за разрешение пользователям или группам добавлять компьютеры в домен Active Directory. Пользователь, обладающий данными привилегиями, может добавить в домен до десяти компьютеров. По умолчанию, все пользователи, прошедшие проверку подлинности, на контроллерах домена могут добавлять до десяти компьютеров. Доступ к диспетчеру учётных данных от имени доверенного вызывающего. Диспетчер учётных данных - это компонент, который предназначен для хранения учётных данных, таких как имена пользователей и пароли, используемых для входа на веб-сайты или другие компьютеры в сети. Эта политика используется диспетчером учётных данных в ходе архивации и восстановления, и её не желательно предоставлять пользователям. По умолчанию, как на рабочих станциях, так и на серверах, ни у одной группы нет на это разрешений. Доступ к компьютеру из сети. Данная политика безопасности отвечает за разрешение подключения к компьютеру по сети указанным пользователям или группам. На рабочих станциях и серверах данные привилегии предоставляются группам «Администраторы» и «Операторы архивации», «Пользователи» и «Все». На контроллерах домена - «Администраторы», «Проверенные пользователи», «Контроллеры домена предприятия» и «Все». Завершение работы системы. Используя этот параметр политики, можно составить список пользователей, которые имеют право на использование команды «Завершение работы» после удачного входа в систему. На рабочих станциях и серверах данные привилегии предоставляются группам «Администраторы», «Операторы архивации» и «Пользователи» (только на рабочих станциях), а на контроллерах домена - «Администраторы», «Операторы архивации», «Операторы сервера» и «Операторы печати». Загрузка и выгрузка драйверов устройств. При помощи текущей политики можно указать пользователей, которым будут предоставлены права на динамическую загрузку и выгрузку драйверов устройств в режиме ядра. Эта политика не распространяется на PnP-устройства. Plug and Play - технология, предназначенная для быстрого определения и конфигурирования устройств в компьютере и других технических устройствах. Разработана фирмой Microsoft при содействии других компаний. Технология PnP основана на использовании объектно-ориентированной архитектуры, ее объектами являются внешние устройства и программы. Операционная система автоматически распознает объекты и вносит изменения в конфигурацию абонентской системы.). На рабочих станциях и серверах данные привилегии предоставляются группам «Администраторы», а на контроллерах домена - «Администраторы» и «Операторы печати». Замена маркера уровня процесса. Используя данную политику безопасности, можно ограничить пользователей или группу от использования API-функции CreateProcessAsUser для того, чтобы одна служба могла запускать другую функцию, процесс или службу. Стоит обратить внимание на то, что такое приложение как «Планировщик заданий» для своей работы использует данные привилегии. По умолчанию, как на рабочих станциях, так и на контроллерах домена, данные привилегии предоставляются учётным записям «Сетевая служба» и «Локальная служба». Запретить вход в систему через службу удалённых рабочих столов. При помощи данной политики безопасности можно ограничить пользователей или группы от входа в систему в качестве клиента удалённых рабочих столов. По умолчанию, как на рабочих станциях, так и на серверах, всем разрешено входить в систему как клиенту удалённых рабочих столов. Запретить локальный вход. Данная политика запрещает отдельным пользователям или группам выполнять вход в систему. По умолчанию всем пользователям разрешен вход в систему. Изменение метки объектов. Благодаря данной политике назначения прав, можно предоставить возможность указанным пользователям или группам изменять метки целостности объектов других пользователей, таких как файлы, разделы реестра или процессы. По умолчанию никому не разрешено изменять метки объектов. Изменение параметров среды изготовителя. Используя эту политику безопасности, можно указать пользователей или группы, которым будет доступна возможность чтения переменных аппаратной среды. Переменные аппаратной среды - это параметры, сохраняемые в энергонезависимой памяти компьютеров, архитектура которых отлична от x86. На рабочих станциях и контроллерах домена, по умолчанию данные привилегии предоставляются группам «Администраторы». Изменение системного времени. Эта политика отвечает за изменение системного времени. Предоставив данное право пользователям или группам, тем самым кроме разрешения изменения даты и времени внутренних часов предоставляется возможность изменения соответствующего времени отслеживаемых событий в оснастке «Просмотр событий». На рабочих станциях и серверах данные привилегии предоставляются группам «Администраторы» и «Локальная служба», а на контроллерах домена - «Администраторы», «Операторы сервера» и «Локальная служба». Изменение часового пояса. При помощи текущей политики безопасности, можно указать пользователей или группы, которым разрешено изменять часовой пояс своего компьютера для отображения местного времени, которое представляет собой сумму системного времени компьютера и смещения часового пояса. На рабочих станциях и контроллерах домена по умолчанию данные привилегии предоставляются группам «Администраторы» и «Пользователи». Параметры безопасности Узел «Параметры безопасности» позволяет администратору безопасности вручную настраивать уровни безопасности, назначенные политике локального компьютера. Чтобы изменить любое из значений шаблона, необходимо дважды щёлкнуть его. Появится диалоговое окно, позволяющее модифицировать значение. Таким образом контролировать включение или отключение настроек безопасности, таких как цифровая подпись данных, имена учётных записей администратора и гостя, доступ к дисководам гибких и компакт-дисков, установка драйверов и приглашения на вход в систему и все остальные доступные параметры политики безопасности. Далее будут рассмотрены подробнее, какие параметры рекомендуется устанавливать для повышения защиты компьютера от различного рода атак по сети Интернет. Первое - напоминать пользователям об истечении срока действия пароля - 14 дней (по умолчанию). Рекомендуется включать политику «Не отображать последнего имени пользователя в диалоге входа» (по умолчанию - отключен). Особенно полезно в случае, когда рядовой пользователь имеет пароль аналогичный своему имени, и тогда без труда можно с нескольких переборов пароля хакеру проникнуть на этот компьютер. Рекомендуется включать политику «Запретить пользователям установку драйвера принтера» (по умолчанию - отключен). А также рекомендуется включить политику «Очистка страничного файла виртуальной памяти» (по умолчанию - отключен). После этого система всегда при выключении компьютера будет удалять файл подкачки. Но здесь есть свой недостаток - система будет долго выключатся. Следующая политика безопасности относится к состоянию окна CTRL+ALT+DEL при входе в систему. Эта политика по умолчанию не установлена. После перезагрузки при входе в систему на экране будет отображаться окно CTRL+ALT+DEL, которое по умолчанию не отображается. Кроме этого, в целях безопасности полезно настраивать следующие параметры: «Автоматически отключать сеансы пользователей по истечении разрешённого времени» (Включить); «Длительность простоя перед отключением сеанса» (примерно 10 мин); «Дополнительные ограничения для анонимных подключений» (установить в значение «Нет доступа, без явного разрешения анонимного доступа»); «Использовать цифровую подпись со стороны клиента (Всегда)» (Включить); «Использовать цифровую подпись со стороны клиента (по возможности)» (Включить); «Использовать цифровую подпись со стороны сервера (Всегда)» (Включить); «Использовать цифровую подпись со стороны сервера (по возможности)» (Включить); «Разрешить доступ к дисководам компакт-дисков только локальным пользователям» (Включить); «Разрешить доступ к НГМД только локальным пользователям» (Включить). Брандмауэр Windows в режиме повышенной безопасности Брандмауэр Windows в режиме повышенной безопасности - это брандмауэр, регистрирующий состояние сети, для рабочих станций. В отличие от брандмауэров для маршрутизаторов, которые развёртывают на шлюзе между локальной сетью и Интернетом, брандмауэр Windows создан для работы на отдельных компьютерах. Он отслеживает только трафик рабочей станции: трафик, приходящий на IP-адрес данного компьютера, и исходящий трафик самого компьютера. Брандмауэр Windows в режиме повышенной безопасности выполняет следующие основные операции. Входящий пакет проверяется и сравнивается со списком разрешённого трафика. Если пакет соответствует одному из значений списка, брандмауэр Windows передает пакет протоколу TCP/IP для дальнейшей обработки. Если пакет не соответствует ни одному из значений списка, брандмауэр Windows блокирует пакет, и в том случае, если включено протоколирование, создаёт запись в файле журнала. Список разрешённого трафика формируется двумя путями: когда подключение, контролируемое брандмауэром Windows в режиме повышенной безопасности, отправляет пакет, брандмауэр создаёт значение в списке разрешающее прием ответного трафика. Для соответствующего входящего трафика потребуется дополнительное разрешение; когда создаётся разрешающее правило брандмауэра Windows в режиме повышенной безопасности. Трафик, для которого создано соответствующее правило, будет разрешён на компьютере с работающим брандмауэром Windows. Этот компьютер будет принимать явно разрешённый входящий трафик в режимах работы в качестве сервера, клиентского компьютера или узла одноранговой сети. Первым шагом по решению проблем, связанных с Брандмауэром Windows, является проверка того, какой профиль является активным. Брандмауэр Windows в режиме повышенной безопасности является приложением, отслеживающим сетевое окружение. Профиль брандмауэра Windows меняется при изменении сетевого окружения. Профиль представляет собой набор настроек и правил, который применяется в зависимости от сетевого окружения и действующих сетевых подключений. Основным нововведением в брандмауэре Windows 7 является одновременная работа нескольких сетевых профилей. «Общий» - публичные (общедоступные) сети, например, в кафе или аэропорт; «Частный» - домашние или рабочие сети; «Доменный» - доменная сеть в организации, определяемая автоматически. В Windows Vista только один профиль мог быть активен в любой момент времени. Если было включено несколько профилей, наиболее безопасный из них становился активным. Например, при одновременном подключении к публичной и домашней сетям, активным становился общедоступный профиль, обеспечивающий более высокую безопасность. В Windows 7 все три профиля могут быть активны одновременно, обеспечивая соответствующий уровень безопасности для каждой сети. Политики диспетчера списка сетей Для того чтобы воспользоваться функционалом локальных политик безопасности, предназначенным для изменения политик списка сетей, необходимо открыть «Редактор управления групповыми политиками», в дереве консоли развернуть узел «Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Политики диспетчера списка сетей». В области сведений политик диспетчера списка сетей можно настраивать: сети, которые не удается идентифицировать из-за ошибок сети или отсутствия идентифицируемых признаков, называемых «Неопознанные сети»; временное состояние сетей, находящихся в процессе идентификации, которые называются «Идентификация сетей»; все сети, к которым подключен пользователь, называемое «Все сети»; а также текущее сетевое подключение (рабочая группа или домен). Принудительное изменение названия сетей для пользователей, находящихся в домене Как в рабочих группах, так и в доменах пользователи могут самостоятельно изменять имя сети. Для этого нужно выполнить следующие действия: Открыть окно «Центр управления сетями и общим доступом»; В группе «Просмотр активных сетей» щёлкнуть на значке сети, имя которой необходимо изменить; В диалоговом окне «Настройка свойств сети», в текстовом поле «Сетевое имя» изменить имя сети. Нужно сделать так, чтобы пользователи домена не могли изменить название сети в «Центре управления сетями и общим доступом». Для этого нужно выполнить следующие действия: Так как действие этой групповой политики должно распространяться на все компьютеры этого домена, в оснастке «Управление групповой политикой», в дереве консоли, развернуть узел «Лес: имя домена\Домены\имя домена» и выбрать объект групповой политики «Default Domain Policy»; Нажать правой кнопкой мыши на этом объекте групповой политики и из контекстного меню выбрать команду «Изменить»; В открывшейся оснастке «Редактор управления групповыми политиками» в дереве консоли развернуть узел «Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Политики диспетчера списка сетей» и открыть политику «Все сети». В открывшемся окне политики безопасности, в группе «Имя сети» установить переключатель на опцию «Пользователь не может изменить имя» и нажать на «ОК»; Открыть политику, именем которой назначено имя домена. На вкладке «Имя сети», в группе «Имя» установить переключатель на опцию «Имя» и указать название. В группе «Разрешёния пользователя» можно установить переключатель на опцию «Пользователь не может изменить имя», но в этом нет крайней необходимости, так как подобная операция была выполнена на предыдущем шаге для всех сетей компьютеров организации. Закрыть «Редактор управления групповыми политиками» и, при необходимости, обновить политики конфигурации компьютера, используя команду GPUpdate /Target:Computer /force /boot в командной строке. Практическое задание №1 Для того чтобы создать учётную запись при помощи диалога «Управление учётными записями пользователей», нужно сделать следующее: Нажать на кнопку «Пуск» для открытия меню, открыть «Панель управления» и из списка компонентов панели управления выбрать «Учётные записи пользователей». В диалоге «Учётные записи пользователей» перейти по ссылке «Управление другой учётной записью», а затем нажать на «Создание учётной записи». Здесь нужно будет ввести имя для учётной записи, выбрать тип учётной записи и нажать на кнопку «Создание учётной записи». Имя пользователя не должно совпадать с любым другим именем пользователя или группы на данном компьютере. Оно может содержать до 20 символов верхнего или нижнего регистров, за исключением следующих: « / \ [ ] : ; | = , + * ? <> @, а также имя пользователя не может состоять только из точек и пробелов. В этом диалоге, можно выбрать одну из двух типов учётных записей: «обычные учётные записи пользователей», которые предназначены для повседневной работы или «учётные записи администратора», которые предоставляют полный контроль над компьютером и применяются только в необходимых случаях. Практическое задание №2 Для того чтобы изменить имя учётной записи необходимо выполнить следующие действия: Нажать на кнопку «Пуск» для открытия меню, открыть «Панель управления» и из списка компонентов панели управления выбрать «Учётные записи пользователей». Выбрать нужную учётную запись и перейти по ссылке «Изменение имени своей учётной записи». В поле «Новое имя учётной записи» ввести новое имя пользователя и нажать на кнопку «Переименовать». Практическое задание №3 Для того чтобы создать пароль для учётной записи пользователя необходимо: Нажать на кнопку «Пуск» для открытия меню, открыть «Панель управления» и из списка компонентов панели управления выбрать «Учётные записи пользователей». Выбрать учётную запись, для которой нужно создать пароль и перейти по ссылке «Создание пароля своей учётной записи». Эта ссылка будет отображаться только в том случае, если у пользователя этой текущей записи нет пароля. В диалоге «Создание пароля своей учётной записи» ввести пароль для данной учётной записи, а затем повторить его в поле «Подтверждение пароля» и ввести подсказку в поле «Введите подсказку для пароля». Подсказка - это текст, который операционная система отображает на экране приветствия. В связи с тем, что подсказку может увидеть любой пользователь, который попытается войти в систему, она должна быть менее очевидной, но при этом понятной для того, кто её создал в том случае, если он забудет пароль. После ввода пароля, подтверждения пароля и подсказки для создания пароля учётной записи необходимо нажать на кнопку «Создать». Практическое задание №4 В том случае, если у пользователя есть пароль и этот пароль для работы за компьютером ему не нужен, необходимо выполнить следующие действия: Нажать на кнопку «Пуск» для открытия меню, открыть «Панель управления» и из списка компонентов панели управления выбрать «Учётные записи пользователей». Выбрать свою учётную запись и нажать на ссылку «Удаление своего пароля». В диалоге «Удаление своего пароля» в поле «Текущий пароль» ввести пароль текущей учётной записи и нажать на кнопку «Удалить пароль». Практическое задание №5 Если возникает необходимость в удалении учётной записи пользователя, то можно выполнить следующие действия: Нажать на кнопку «Пуск» для открытия меню, открыть «Панель управления» и из списка компонентов панели управления выбрать «Учётные записи пользователей». Выбрать учётную запись, которую нужно удалить. В диалоге «Внесение изменений в учётную запись Имя_Пользователя» нажать на ссылку «Удаление учётной записи». В появившемся диалоговом окне нажать на кнопку «Удалить файлы» или на кнопку «Сохранение файлов», если необходимо сохранить информацию удаляемого пользователя. Практическое задание №6 Запустить консоль можно несколькими способами: Нажать на кнопку «Пуск» для открытия меню, в поле поиска ввести «Локальная политика безопасности» и открыть приложение в найденных результатах. Воспользоваться комбинацией клавиш +R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» ввести secpol.msc и нажать на кнопку «ОК». Открыть «Консоль управления MMC». Для этого нажать на кнопку «Пуск», в поле поиска ввести «mmc», а затем нажать на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выбрать команду «Добавить или удалить оснастку» или воспользоваться комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выбрать оснастку «Редактор локальной групповой политики» и нажать на кнопку «Добавить». В появившемся диалоге «Выбор объекта групповой политики» нажать на кнопку «Обзор» для выбора компьютера или нажать на кнопку «Г отово» (по умолчанию установлен объект «Локальный компьютер»). В диалоге «Добавление или удаление оснасток» нажать на кнопку «ОК». В оснастке «Редактор локальной групповой политики» перейти в узел «Конфигурация компьютера», а затем открыть узел «Параметры безопасности».  Рисунок 3 - Консоль «локальная политика безопасности» Консоль включает несколько интегрированных контейнеров: «Политики учётных записей»; «Локальные политики»; «Брандмауэр Windows в режиме повышенной безопасности»; «Политики диспетчера списка сетей»; «Политики открытого ключа»; «Политики ограниченного использования программ»; «Политики управления приложениями»; «Политики безопасности IP на «Локальный компьютер»; «Конфигурация расширенной политики аудита». Каждый контейнер включает свои интегрированные компоненты. Практическое задание №7 Создайте учетные записи для двух разных пользователей. Для одного пользователя проверьте действенность флажка - требования смены пароля пользователя при следующей регистрации в системе, для другого - запрет на изменение пароля пользователем. К чему приведет отключение учетной записи пользователя? Как определить, какие записи уже отключены? Создайте локальную группу. Поместите в локальную группу созданных вами пользователей и административного пользователя. Проделайте это двумя способами: через окно свойств группы и окно свойств пользователя. Вопросы для самоконтроля 1. Перечислите и опишите 15 встроенных групп операционной системы Windows 7. Для чего права назначаются эти права? 2. Какие простейшие действия можно выполнять с учётными записями при помощи диалогового окна «Учётные записи пользователей»? 3. Что такое Локальные политики. Где они применяются? 4. При помощи какого узла возможно изменение настроек паролей учётных записей пользователей? 5. Какой максимальные срок действия пароля? Минимальные срок действия пароля? 6. Какая минимальная длина пароля? 7. Какими должен отвечать требованиям сложности Пароль? 8. Что такое Политика Kerberos? Опишите ее. 9. Опишите все Политики аудита. 10. Опишите все Политики назначения прав пользователей. Содержание отчета Скрины выполненных практических заданий. Ответы на вопросы самоконтроля. |