Лабораторная работа 8. Лабораторная работа 8. Реализация технологии acl, брандмауэра

Скачать 143.13 Kb. Скачать 143.13 Kb.

|

|

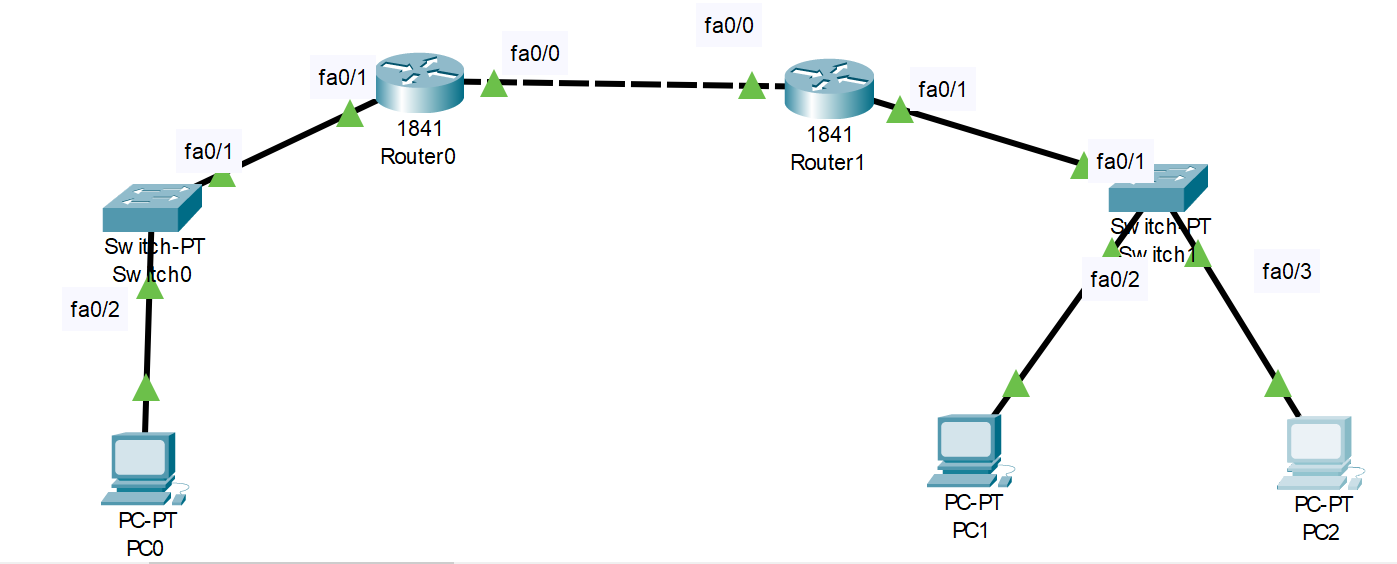

Лабораторная работа №8. Реализация технологии ACL, брандмауэра. Списки доступа позволяют создавать правила управления трафиком, по которым будет происходить межсетевое взаимодействие как в локальных, так и в корпоративных сетях. Существует шестнадцать типов списков доступа, но наиболее часто используются два типа: standart – стандартные (номера с 1 по 99) extended – расширенные (номера с 100 по 199 или с 2000 по 2699). Различия между этими двумя списками заключаются в возможности фильтровать пакеты не только по IP – адресу, но и по другим различным параметрам. Стандартные списки обрабатывают только входящие IP адреса источников, т.е. ищут соответствие только по IP адресу отправителя. Расширенные списки работают со всеми адресами корпоративной сети и дополнительно могут фильтровать трафик по портам и протоколам. Работа списка доступа напрямую зависит от порядка следования строк в этом списке, где в каждой строке записано правило обработки трафика. Просматриваются все правила списка с первого до последнего по порядку, но просмотр завершается, как только было найдено первое соответствие, т.е. для пришедшего пакета было найдено правило, под которое он подпадает. После этого остальные правила списка игнорируются. Если пакет не подпал ни под одно из правил, то включается правило по умолчанию. Пример стандартного списка доступа №10: access-list 10 deny host 11.0.0.5 access-list 10 deny 12.0.0.0 0.255.255.255 access-list 10 permit any Пример расширенного списка доступа Запретить трафик на порту 80 (www-трафик) ip access-list 111 deny tcp any any eq 80 ip access-list 111 deny ip host 10.0.0.15 host 12.0.0.5 ip access-list 111 permit ip any any interface ethernetO Применить список доступа 111 к исходящему трафику ip access-group 111 out В лабораторной работе будет использоваться списки доступа типа standart. Построить схему, указанную на рисунке 1.  Рис. 1 – Схема для выполнения настройки ACL

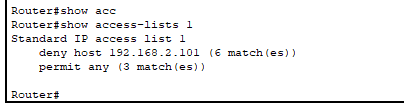

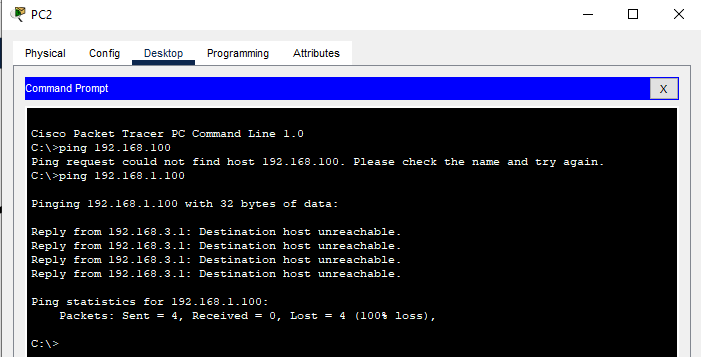

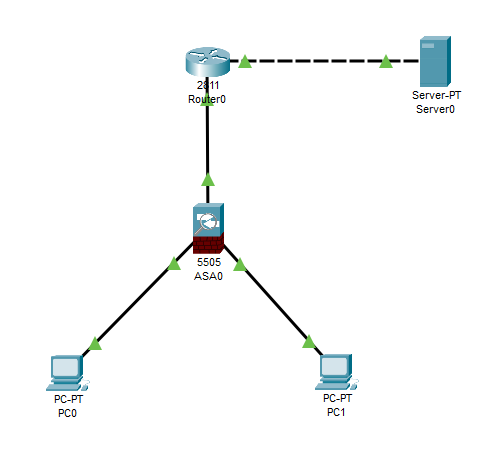

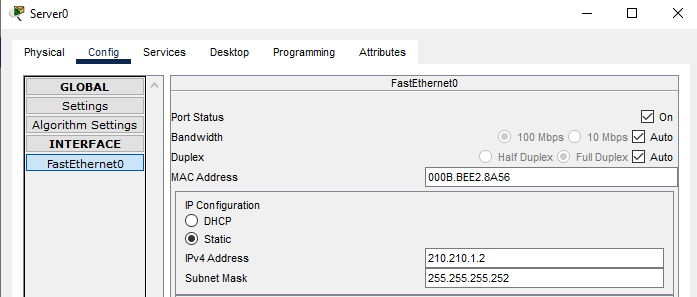

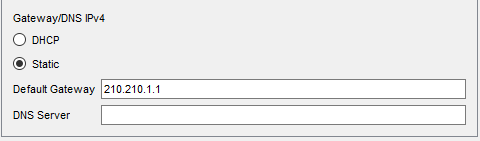

Далее настройте статическую маршрутизацию на Router0 и Router1 используя CLI. Для Router0: Router0(config)>#ip route 192.168.2.0 255.255.255.0 192.168.3.2 Для Router1: Router1(config)>#ip route 192.168.1.0 255.255.255.0 192.168.3.1 После настройки статической маршрутизации, проведите пинг от PC0 > PC1(2) и PC1(2) > PC0. При создании ACL PC2 не сможет отсылать пакеты PC0, а PC1 сможет обмениваться с PC0. ACL будет типа standard, Интерфейсом на роутере 0 для исходящего трафика будет Fa0/1. Для настройки списков доступа для Router0 вводим следующие команды: Router0(config)>#access-list 1 deny 192.168.2.101 0.0.0.0 (Блокировка трафика из указанного айпи адреса) Router0(config)>#access-list 1 permit any (разрешение на посылку трафика всем устройствам) Router0(config)>#int fa0/1 Router0(config)>#ip access-group 1 out (присвоение интерфейсу ACL на исходящий трафик) Посмотреть созданный ACL можно командой show access-lists name  Рис. 2 – Созданный ACL Сделайте пинг от ПК2 к ПК0 результат должен быть схожий с рисунком 3.  Рис. 3 – Пинг ПК2 – ПК0 Брэндмауэр (Межсетевой экран). Настройка межсетевого экрана. Постройте схему указанную на рисунке 4  Рис. 4 – Схема Для входа в привилегированный режим на межсетевом экране, пароль не требуется, просто нажмите enter. Для просмотра всей информации о межсетевом экране, вы можете ввести команду show run. В межсетевом экране по умолчанию настроена служба DHCP. Порт Et0/0 является интерфейсом внешним Vlan2, остальные порты по умолчанию являются внутренними vlan1. Роутер должен быть подключен к интерфейсу межсетевого экрана Et0/0. На персональных компьютерах включить настройку айпи и шлюза через DHCP. Настройка сервера:   Настройка Межсетевого экрана: en int vlan 1 security-level 95 ex int vlan 2 ip address 210.210.0.2 255.255.255.252 no sh Настройка маршрутизатора (Интерфейс fa0/0 подключен к серверу) en conf t int fa0/0 ip address 210.210.0.1 255.255.255.252 no sh ex int fa0/1 ip address 210.210.1.1 255.255.255.0 no sh После введения данных настроек проверьте через межсетевой экран пинг на маршрутизатор (210.210.0.1) используя команду ping 210.210.0.1. Пинг должен проходить. Пропишите внешний интерфейс сети назначения ASA0 en conf t route outside 0.0.0.0 0.0.0.0 210.210.0.1 do wr Добавьте статическую маршрутизацию на роутере en conf t ip route 192.168.1.0 255.255.255.0 210.210.0.2 Проверьте пинг с ПК0 на адрес 210.210.0.1, пинг не пройдет, т.к. трафик разрешенный security level разрешен только с помощью использования инспекции пакетов (SPI). Необходимо настроить инспекцию пакетов на межсетевом экране. Настройте инспекцию пакетов на межсетевом экране Задайте тип трафика для исследования: (config)#class-map inspection_default (тип трафика для исследования) (config-cmap)#match default-inspection-traffic (указание всего трафика) ex (config)#policy-map global_policy (создание политики действия над трафиком) (config-pmap)#class inspection_default (применение политики на инспектируемым трафиком) (config-pmap-c)#inspect icmp (указание трафика для инспекции) (config-pmap-c)#inspect http ex (config)#service-policy global_policy g (произведения действия в любом направлении (глобальном)) После настроек, проверьте пинг компьютера на маршрутизатор, пинг должен пройти. Дополнительно можете проверить открытие страницы http с компьютера. |