Лабораторная работа. МДК.03.02 КС. Лабораторная работа Комплекс организационных мер обеспечения информационной безопасности и защиты информации предприятия

Скачать 121.02 Kb. Скачать 121.02 Kb.

|

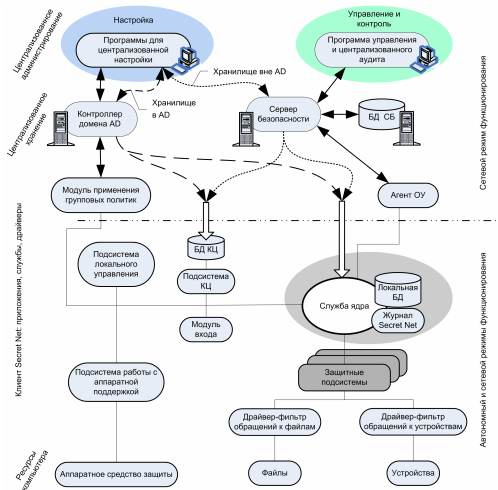

Лабораторная работаКомплекс организационных мер обеспечения информационной безопасности и защиты информации предприятияОтечественная и международная нормативно-правовая основа создания системы обеспечения информационной безопасности и защиты информации предприятияНа любом предприятии правовой элемент системы обеспечения безопасности основан на нормах информационного права. Так, на предприятии: должны иметься необходимые документы, трудовые догоровы, должностные обязанности, правила внутреннего трудового распорядка, обязательства и положения по защите информации конфиденциального характера; должны быть сформулированы и доведены до сведения персонала положения о правовой ответсвенности за возможное разглашение информации конфиденциального характера, за фальсификацию или уничтожение документов; лицам, которые принимаются на работу, должны быть разъеснянены ограничения, которые связаны с выполнением обязанностей по обеспечению защиты информации. Основными подсистемами правовой защиты информации являются: разграничение доступа к защищаемой информации; установление режима конфиденциальности на объекте; выделение как основного объекта защиты конфиденциальной информации; обеспечение правовго процесса защиты информации. Необходимо отметить, что к нормативным правовым актам в сфере обеспечения инфомационной безопасности в Российской Федерации относятся: Акты федерального законодательсва: Международные договоры Российской Федерации; Конституция Российской Федерации; Федеральные конституционные законы, кодексы и иные законы федерального уровня; Указы Президента РФ; Постановления правительсва РФ; Нормативные правовые акты министерств, ведомств, субъектов РФ, а также органов местного самоуправления и т.д. Кроме того, следует отметить нормативные методические документы. К методическим документам государтсвенных органов относятся: Доктрина информационной безопасности Российской Федерации; Руководящие документы ФСТЭК; Приказы ФСБ; К стандартам информационной безопасности относятся: Международные стандарты; Государтсвенные стандарты РФ; Методические указания; Рекомендации по стандартизации. К многочисленным соглашениям, которые содержат информационные нормы, относятся: «Всеобщая декларация прав человек» от 10.12.1948; «Заключительный акт совещания по безопасности и сотрудничеству в Европе» от 01.08.1975; «Международный пакт о гражданских и политических правах» от 10.12.1966 и т.д. Основными нормативными актами, регулирующими обеспечение информационной безопасности на предприятиях в Российской Федерации являются федеральные законы: от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации»; от 29.07.2004 г. № 98-ФЗ «О коммерческой тайне»; от 28.12.2010 № 390-ФЗ «О безопасности»; от 27.07.2006 № 152-ФЗ «О персональных данных» и т.д. Особое место среди нормативных правовых актов занимает Федеральный закон «О коммерческой тайне». Так, в данном Законе в п.1 ст.3 определно понятие коммерческой тайны, под которым понимается режим конфиденциальности информации, который позволяет обладателю увеличить доходы и избежать неоправданных расходов или получить другую коммерческую выгоду. При обеспечении правовой защиты инофрмации на предприятии в соответсвии с данным законом должен быть определен перечень сведений, содержащих коммерческую тайну и действия, которые должны проводиться для обеспечения их защиты. Другим важным актом является Федеральный Закон «О персональных данных». Персональные данные – любая информация, которая относится к определенному лицу (субъекту персональных данных) и представляет собой фамилию, имя, отчество, дату и место рождения, адрес, имущественное и социальное положение и иные элементы. Данный закон устанавливает перчень сведений, которые можно отнести к персональным данным, а также порядок их обработки, хранения и уничтожения. На уровне конкретного предприятия с опорой на государтсвенные правовые акты должны быть разработаны собственные нормативные правовые документы, которые ориентированы на обеспечение информационной безопасности, а именно: Политика информационной безопасности; Положение о защите персональных данных; Положение о коммерческой тайне; Перечень сведений, которые составляют конфиденциальную информацию; Инструкция о порядке допуска сотрудников к сведениям, которые составляют конфиденциальную информацию; Обязательство сотрудника о сохранении конфиденциальной информации. Описанные нормативные акты должны способствовать предупреждению случаев разглашения информации на правовой основе. Кроме того, они позволят принять соответсвующие меры воздействия в случае нарушения требований по сохранности информации. На предтприятии должно быть утверждено Положение «О защите конфиденциальной информации». Данное положение устанавливает: перечень сведений, которые относятся к конфиденциальной иформации; перечень работников, у которых имеется доступ к конфиденциальной информации; правила работы со сведениями конфиденциального характера; правила по регулировке допуска и доступа к конфиденциальной информации; правила хранения сведений конфиденциального характера; определение ответственности за разглашение информации. 2.1.2. Организационно-административная основа создания системы обеспечения информационной безопасности и защиты информации предприятияПод организационными мерами защиты понимаются меры, которые регламентируют процессы функционирования АО «Белинсксельмаш, деятельность персонала и использование ресурсов. Такие меры обеспечивают регламентацию процессов создания и эксплуатации информационных объектов и взаимодействие системы и пользователей таким образом, чтобы стало невозможным осуществить несанкционированный доступ к информации или чтобы доступ был затруднен. Основными организационными мероприятиями по защите информации являются: выделение специальных помещений, которые обеспечивают защиты носителей информации и т.д.; выделение специальных автоматизированных рабочих мест для обработки конфиденциальной информации; применение программных и технических средств, которые обеспечивают сохранность конфиденциальной информации; хранение информации конфиденциального характера на специальных промаркированных носителях информации; организация правомерного доступа персонала к работе на ЭВМ и к хранилищам носителей информации конфиденциального характера; организация специального документооборота, которая позволит установить порядок использования, учета, хранения и уничтожения документированной информации; организация запрета на использование открытых каналов связи, по которым передается конфиденциальная информация; разработка и реализация нормативных и правовых, а также распорядительных документов, которые призваны обеспечить защиту конфиденциальной информации и регламентировать деятельность всех звеньев объекта защиты; обеспечение постоянного контроля над соблюдением требований по защите информации, установленных на предприятии. Так, основываясь на анализе имеющейся системы безопасности предприятия необходимо реализовать следующие организационные меры: 1. Разработка и утверждение приказом руководителя: Положения о защите сведений конфиденциального характера; Перечня сведений, которые содержат коммерческую тайну; Инструкции, содержащей правила работы с конфиденциальной информацией; Положения об обработке персональных данных. 2. Издание приказов руководителя, которые: возлагают обязанность проведения мероприятий, которые направлены на обеспечение сохранности информации; определяют административные меры наказания за нарушение правил работы с конфиденциальной информацией; возлагают обязанность по определению вероятных нарушений, которые могут привести к утечке защищаемой информации. 3. Организация запрета на хранение на компьютере личной информации. 4. Установление правила копирования документов, которые исключают копирование документов без разрешения руководителя. 5. Истребование от работников, которые обладают сведениями, содержащими конфиденциальную информацию, письменного обязательства о неразглашении таких сведений при заключении трудового договора. А при увольнении сотрудников необходимо требовать от них передачи носителей информации. 6. Разработка правила работы с электронной почтой. Помимо перечисленных мероприятий, на предприятии должны быть введены соответствующие инструкции для всех категорий сотрудников, отражающие определенные задачи. Так, руководитель АО «Белинсксельмаш обязан: держать постоянно в поле зрения вопросы безопасности; организовывать обучение персонала предприятия мерам безопасности; выявлять активы, которые требуют защиты, проводить анализ рисков; сообщать администратору об изменении статуса подчиненных; обеспечить наличие сотрудника, который отвечает за безопасность информации на предприятии. В обязанности администратора локальной сети или системного администратора входят: информирование руководства о состоянии и эффективности имеющейся политики безопасности и технических мерах, которые позволят улучшить защиту; эффективное и оперативное реагирование на события, которые могут привести к угрозам; обеспечение защиты оборудования локальной сети; использование средств аудита и обнаружения инцидентов; разработка процедуры и подготовка инструкции по защите сети от зловредного ПО; регулярное выполнение резервного копирования информации; периодическая проверка надежности безопасности локальной сети; недопущение получения неавторизованными пользователями привилегий. В обязанности пользователей входят: изучение и соблюдение законов и правил, которые приняты на предприятии, а также политики и процедур безопасности; применение доступных защитных механизмов для обеспечения целостности и конфиденциальности информации; выбор правильных паролей; информирование руководства или администратора о нарушениях безопасности или других подозрительных ситуациях; сообщение корректной аутентификационной и идентификационной информации; соблюдение процедур, призванных предупредить проникновение зловредного ПО; знание и соблюдение правил поведения в экстренных ситуациях, а также последовательности действий. 2.2. Комплекс проектируемых программно-аппаратных средств обеспечения информационной безопасности и защиты информации предприятия2.2.1 Структура программно-аппаратного комплекса информационной безопасности и защиты информации предприятияВ качестве программного средства для защиты от несанкционированного доступа (НСД) было решено применить средство защиты информации Secret Net Studio 8, которое является комплексным решением задач защиты серверов и рабочих станций (на уровне данных, ОС, приложений и периферийных устройств). После установки программы создается межсетевой экран, который предотвращает подмену, утечку и порчу информации. Данная система может функционировать под управлением таких ОС, как Windows Server 2012/2008/2003 и MS Windows 8/7/Vista/XP. Защита системы от НСД происходит посредством комплексного использования защитных механизмов, которые расширяют средства обеспечения безопасности ОС Windows. Выделяют следующие режимы, в которых функционирует Secret Net Studio: сетевой режим, предусматривающий централизованное и локальное управление механизмами защиты, а также получение информации о состоянии защищенности компьютеров и его изменение; автономный режим, предусматривающий только локальное управление механизмами защиты. В общем виде структурная схема компонентов Secret Net Studio представлена на рисунке 2.1.  Рис. 2.1 Схема взаимодействия компонентов Secret Net Studio Посредством основных функций системы можно: контролировать вход пользователей в систему; разграничивать доступ пользователей к устройствам компьютера и ресурсам файловой системы; разграничивать доступ к конфиденциальным данным; создавать ограниченную замкнутую среду для пользователей; контролировать поток конфиденциальной информации; контролировать целостность защищаемых ресурсов; контролировать маркировку документов и вывод на печать; контролировать устройства компьютера, их подключения и изменения; защищать содержимое исков при незаконной загрузке; уничтожать содержимое файлов после их удаления; обеспечивать теневое копирование выводимой информации; регистрировать события безопасности в журнале Secret Net; собирать и хранить журналы в централизованном виде; обеспечивать мониторинг и оперативное управление защищаемыми компьютерами. Для предприятия подойдет оптимальная защита от Secret Net Studio 8 со следующей лицензией – SNS-8.x-BK2-SB-SP1Y. В целях защиты компьютерной сети заражения вредоносными программами необходимо вовремя выявлять и контролировать каналы, по которым они могут проникнуть в компьютерную сеть. Каналами проникновения могут быть: заражение сети посредством инфицированного ПО из Интернета; проникновение вирусов из различных переносимых источников, например флешек и дисков; заражение сети с помощью электронной почты, файлов Word, Excel и т.д. Современные системы антивирусной защиты согласно мнению специалистов в сфере обеспечения безопасности компьютерных систем должны удовлетворять определенным требованиям и иметь следующие возможности: обнаружение вирусов, а также деструктивного кода типа: Java, ActiveX, «троянский конь»; поддержка и обслуживание; быстрое реагирование на новые виды угроз; полный список точек возможного проникновения вирусов; производительность системы; управляемость; автоматическое обновление и распространение. Из этих требований вытекают два основных принципа построения систем антивирусной защиты. Этими принципами являются централизованное управление защитой и комплексный подход к обеспечению защиты. Комплексный подход к построению антивирусной защиты предполагает применение антивирусных средств, которые способны обеспечить полную защиту корпоративной сети с возможностью автоматизированного администрирования и сопровождения. В АО «Белинсксельмаш существует необходимость в развертывании антивирусной защиты, поэтому важно выбрать эффективное антивирусное программное обеспечение. В таблице 2.1 представлен сравнительный анализ работы наиболее популярных антивирусных программ, их быстродействие и процент определения угроз. Таблица 2.1. Сравнительный анализ антивирусных программ

Антивирус Касперского по показателю процента определения угроз показывает более 96%, но время, которое потрачено на поиск и потребляемые ресурсы довольно высоки. Несмотря на это следует считать, что этот антивирус самый эффективный среди предоставленного списка. Данный антивирус имеет множество разновидностей, поэтому также важно выбрать необходимый продукт. Для предприятия вроде АО «Белинсксельмаш» подойдет продукт Kaspersky Total Security, который рассчитан на необходимое для организации количество персональных компьютеров. Следующим средством защиты является электронный ключ –аппаратный инструмент, используемый для защиты электронных документов и ПО от незаконного копирования, применения или распространения. Такие ключи также называют электронной подписью и «eToken». На данный момент такой ключ – обязательный реквизит предприятия, который позволяет подтвердить подлинность ряда электронных документов. В качестве электронного ключа был выбран SafeNet eToken 5110, который является USB-токеном для защищенного хранения пользовательских данных и аутентификации. Данный ключ поддерживает работу с электронной подписью и цифровыми сертификатами. Так как предприятия работают с большим объемом данных, которые также содержат ценную информацию, необходимо обеспечить эффективную систему создания резервных копий. Частота резервного копирования зависит от важности и объема информации, поступающей на предприятие. Кроме того, необходимо учитывать тот факт, что программы и методы защиты копий не должны уступать методам защиты первоисточника информации. Если копии находятся на бумажных носителях, то не следует их хранить в одном помещении, так как иногда предприятия, защитившись от информационных атак, остаются беззащитными, когда случаются небольшие пожары, при которых уничтожаются копии и первоисточники. На данный момент большое внимание уделяется так называемым облачным хранилищам, которые позволяют создавать резервные копии, как отдельных файлов, так и целых операционных систем. Такие программные продукты включают в себя возможность резервного копирования и восстановления. Треть пользователей персональных компьютеров не обеспечивает резервное копирование данных, как сообщает Kroll Ontrack – компания, занимающаяся восстановлением данных. Однако на каждом предприятии должно быть обеспечено резервное копирование, так как потери данных случаются очень часто. В соответствии с репрезентативным опросом Британского института стандартов 53% пользователей теряли данные, которые хранились в электронном виде. Чаще всего потери происходили внезапно из-за проблем с жестким диском и т.п. Другие причины: вредоносное ПО или попадание воды на ноутбуки. Согласно исследованию, проведенному порталом «Chip» лучшим средством резервного копирования и восстановления признана программа Acronis True Image, которая быстро запускается и производит резервное копирование. Для компаний разработаны такие продукты, как: Acronis Cyber Backup, Acronis Files Advanced, Acronis Disk Director и т.д. 2.2.2. Контрольный пример реализации проекта и его описаниеПосле аудита защищенности информации на предприятии были определены основные проблемы. К данным проблемам относятся: недостаточная защищенность рабочих мест, конфиденциальной информации и т.п. Данные проблемы требуют специальных мероприятий, которые смогут обеспечить эффектиивную защиту информации. В ходе выполнения работы были выделены определенные меры, которые направлены на обеспечение информационной безопасности на предприятии. Так, были выделены организационно-правовые и программно-технические меры защиты. К аппаратным мерам защиты относятся: внедрение системы видеонаблюдения; приобритение недостающего источника бесперебойного питания; приобритения сейфа для харнения важных документов и денег. К программным средствам и мерам защиты относятся: установка программного средства Secret Net Studio 8; выполнение разграничения доступа к документам; усовершенствование политики паролей и антивирусной защиты; использование средства криптографического преобразования; испозование электронного ключа. После введения данных мер с рабоников должно быть взято письменное соглашение о соблюдении требований работы с техникой и информацией, которые должны быть определены в трудовом договоре или ином документе. Для защиты рабочих мест сотрудников были разработаны следующие меры: покупа камер видеонаблюдения, их монтаж и подключение; осуществление автоматичекого блокирования ПК в режиме ожидания; установка сложных паролей согласно требованиям; усовершенствование системы антивирусной защиты посредством установки новой антивирусной программы, после установки которой сотрудники не будут иметь права отключать ее и т.д. Угрозы и уязвимости документов и конфиденциальной информации после введения контрмер представлены в таблице 2.2. Таблица 2.2. Угрозы и уязвимости после введения контрмер

Использование данных контрмер и угрозы, которые они смогут предотвратить, представлены в таблице 2.3. Таблица 2.3. Контрмеры по предотвращению угроз и уязвимостей

|