лоол. Лабораторная работа. Настройка зональных межсетевых экранов Топология

Скачать 232.88 Kb. Скачать 232.88 Kb.

|

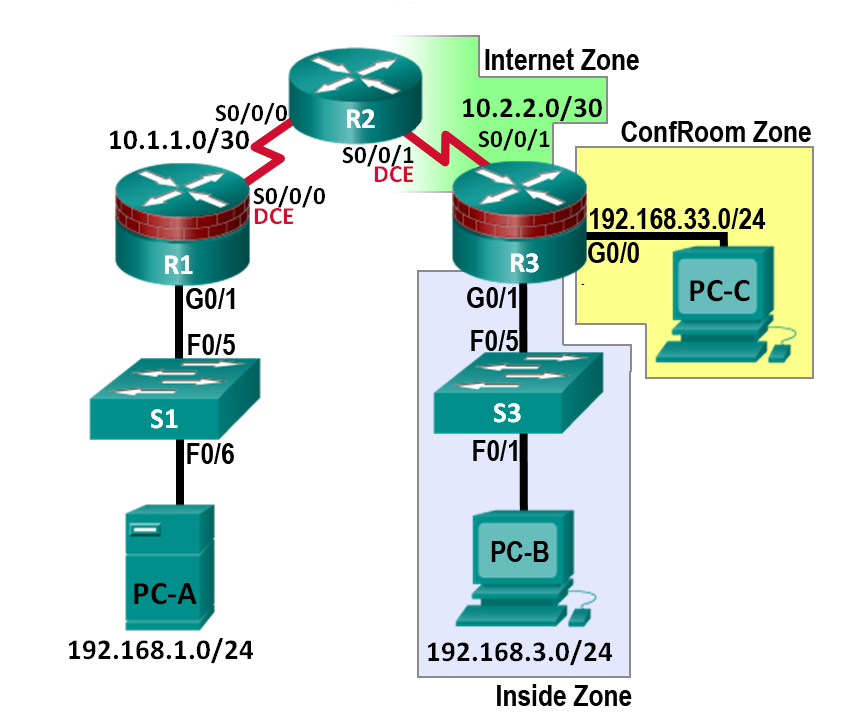

CCNA Security Лабораторная работа. Настройка зональных межсетевых экранов Топология  Примечание. В устройствах ISR G1 используются интерфейсы FastEthernet, а не GigabitEthernet. Таблица IP-адресов

Задачи Часть 1. Основная конфигурация маршрутизаторов Настройте имена хостов, IP-адреса интерфейсов и пароли для доступа. Настройте статические маршруты для организации сквозной связи. Часть 2. Настройка зонального межсетевого экрана (ZPF) Используйте CLI для настройки зонального межсетевого экрана. Используйте CLI для проверки конфигурации. Общие сведения В наиболее простых межсетевых экранах Cisco IOS используются списки контроля доступа (ACL) для фильтрации IP-трафика и отслеживания заданных шаблонов трафика. Традиционные межсетевые экраны Cisco IOS основаны на применении списков ACL. Более новые межсетевые экраны Cisco IOS используют зональный подход, основанный на функциях интерфейса, а не списках контроля доступа. Зональный межсетевой экран (ZPF) позволяет применять различные политики инспектирования для групп хостов, подключенных к одному и тому же интерфейсу маршрутизатора. Его можно настроить для обеспечения расширенного и очень подробного контроля с учетом конкретного протокола. Он запрещает трафик между разными зонами межсетевого экрана благодаря применению политики по умолчанию deny-all. ZPF может применяться для нескольких интерфейсов с одинаковыми или разными требованиями по безопасности. В данной лабораторной работе вы построите сеть, содержащую несколько маршрутизаторов, настроите маршрутизаторы и хосты, а также зональный межсетевой экран с использованием командного интерфейса Cisco IOS (CLI). Примечание. В данной лабораторной работе используются команды и выходные данные для маршрутизатора Cisco 1941 с ПО Cisco IOS версии 15.4(3)M2 (UniversalK9-M). Допускается использование других маршрутизаторов и версий Cisco IOS. См. сводную таблицу по интерфейсам маршрутизаторов в конце этой лабораторной работы для определения идентификаторов интерфейсов с учетом оборудования в лаборатории. В зависимости от модели маршрутизатора и версии Cisco IOS, доступные команды и выходные данные могут отличаться от указанных в данной лабораторной работе. Примечание. Убедитесь, что маршрутизаторы и коммутаторы сброшены и не имеют конфигурацию запуска. Необходимые ресурсы 3 маршрутизатора (Cisco 1941 с образом Cisco IOS Release 15.4(3)M2 или аналогичным) 2 коммутатора (Cisco 2960 или аналогичный) 3 ПК (Windows Vista или 7) Последовательные кабели и кабели Ethernet, как показано на топологической схеме Консольные кабели для настройки сетевых устройств Cisco Основная конфигурация маршрутизаторовВ части 1 этой лабораторной работы вы создадите топологию сети и настроите основные параметры, такие как IP-адреса интерфейсов, статическая маршрутизация, доступ к устройствам и пароли. Примечание. На маршрутизаторах R1, R2 и R3 должны быть выполнены все задачи. Процедуры показаны только для одного из маршрутизаторов. Подключите сетевые кабели, как показано на топологической схеме.Присоедините устройства, как показано на топологической схеме, и установите необходимые кабельные соединения. Настройте основные параметры для каждого маршрутизатора.a. Задайте имена хостов, как показано на топологической схеме. b. Настройте IP-адреса, как показано в таблице IP-адресов. c. Настройте тактовую частоту последовательных интерфейсов маршрутизаторов с помощью последовательного DCE-кабеля. R2(config)# interface S0/0/0 R2(config-if)# clock rate 64000 Отключите поиск DNS.Чтобы предотвратить попытки маршрутизатора неправильно интерпретировать введенные команды, отключите функцию DNS-поиска. R2(config)# no ip domain-lookup Настройте статические маршруты на маршрутизаторах R1, R2 и R3.Чтобы обеспечить сквозную связь по IP, на маршрутизаторах R1, R2 и R3 необходимо настроить соответствующие статические маршруты. R1 и R3 – это маршрутизаторы-заглушки. Поэтому для них необходимо указать только маршрут по умолчанию к маршрутизатору R2. Маршрутизатор R2, выполняющий роль ISP, должен знать, как достичь внутренних сетей маршрутизаторов R1 и R3: это необходимо для обеспечения сквозной связи по IP. Ниже указаны настройки статических маршрутов для маршрутизаторов R1, R2 и R3. На маршрутизаторе R1 используйте следующую команду: R1(config)# ip route 0.0.0.0 0.0.0.0 10.1.1.2 На маршрутизаторе R2 используйте следующие команды: R2(config)# ip route 192.168.1.0 255.255.255.0 10.1.1.1 R2(config)# ip route 192.168.3.0 255.255.255.0 10.2.2.1 R2(config)# ip route 192.168.33.0 255.255.255.0 10.2.2.1 На маршрутизаторе R3 используйте следующую команду: R3(config)# ip route 0.0.0.0 0.0.0.0 10.2.2.2 Настройте параметры IP для хоста.Настройте статический IP-адрес, маску подсети и шлюз по умолчанию для компьютеров PC-A, PC-B и PC-C, как показано в таблице IP-адресов. Проверьте базовую связь по сети.Отправьте эхо-запрос с маршрутизатора R1 на R3. Если запрос был выполнен с ошибкой, проведите диагностику основных параметров устройства перед тем, как продолжить. Отправьте эхо-запрос с компьютера PC-A в локальной сети маршрутизатора R1 на компьютер PC-C в локальной сети маршрутизатора R3. Если запрос был выполнен с ошибкой, проведите диагностику основных параметров устройства перед тем, как продолжить. Примечание. Если эхо-запросы с компьютера PC-A на PC-C выполняются без ошибок, это означает наличие сквозной связи по IP . Если эхо-запросы были выполнены с ошибкой, но интерфейсы устройств находятся в состоянии UP и IP-адреса заданы верно, воспользуйтесь командами show interface, show ip interface и show ip route, чтобы определить источник проблемы. Настройте учетную запись пользователя, шифрованные пароли и криптографические ключи для SSH.Примечание. В данной задаче установлена минимальная длина пароля в 10 символов, однако для облегчения процесса выполнения лабораторной работы пароли были относительно упрощены. В рабочих сетях рекомендуется использовать более сложные пароли. Используйте команду security passwords, чтобы задать минимальную длину пароля в 10 символов. R1(config)# security passwords min-length 10 Настройте доменное имя. R1(config)# ip domain-name ccnasecurity.com Настройте криптографические ключи для SSH. R1(config)# crypto key generate rsa general-keys modulus 1024 Создайте учетную запись пользователя admin01, используя algorithm-type scrypt для шифрования и пароль cisco12345. R1(config)# username admin01 algorithm-type scrypt secret cisco12345 Настройте линию 0 консоли на использование локальной базы данных пользователей для входа в систему. Для дополнительной безопасности команда exec-timeout обеспечивает выход из системы линии, если в течение 5 минут отсутствует активность. Команда logging synchronous предотвращает прерывание ввода команд сообщениями консоли. Примечание. Чтобы исключить необходимость постоянного повторного входа в систему во время лабораторной работы, вы можете ввести команду exec-timeout с параметрами 0 0, чтобы отключить проверку истечения времени ожидания. Однако такой подход не считается безопасным. R1(config)# line console 0 R1(config-line)# login local R1(config-line)# exec-timeout 5 0 R1(config-line)# logging synchronous Настройте линию aux 0 на использование локальной базы данных пользователей для входа в систему. R1(config)# line aux 0 R1(config-line)# login local R1(config-line)# exec-timeout 5 0 Настройте линию vty 0 4 на использование локальной базы данных пользователей для входа в систему и разрешите доступ только для соединений по SSH. R1(config)# line vty 0 4 R1(config-line)# login local R1(config-line)# transport input ssh R1(config-line)# exec-timeout 5 0 Настройте пароль привилегированного доступа с криптостойким шифрованием. R1(config)# enable algorithm-type scrypt secret class12345 Сохраните основную текущую конфигурацию для каждого маршрутизатора.Сохраните текущую конфигурацию в конфигурацию запуска через командную строку в привилегированном режиме. R1# copy running-config startup-config Настройка зонального межсетевого экрана (ZPF)В части 2 данной лабораторной работы необходимо настроить на маршрутизаторе R3 зональный межсетевой экран (ZPF) с использованием командной строки (CLI). Проверка текущей конфигурации маршрутизаторов.В этой задаче перед внедрением ZPF необходимо проверить сквозную связь по сети. Проверьте сквозную связь по сети.Отправьте эхо-запрос с маршрутизатора R1 на R3. Используйте IP-адреса интерфейса Gigabit Ethernet маршрутизатора R3. Если запрос был выполнен с ошибкой, проведите диагностику основных параметров устройства перед тем, как продолжить. Отправьте эхо-запрос с компьютера PC-A в локальной сети маршрутизатора R1 на компьютер PC-C в локальной сети конференц-зала маршрутизатора R3. Если запрос был выполнен с ошибкой, проведите диагностику основных параметров устройства перед тем, как продолжить. Отправьте эхо-запрос с компьютера PC-A в локальной сети маршрутизатора R1 на компьютер PC-B во внутренней локальной сети маршрутизатора R3. Если запрос был выполнен с ошибкой, проведите диагностику основных параметров устройства перед тем, как продолжить. Отобразите текущие конфигурации маршрутизатора R3.Введите команду show ip interface brief на маршрутизаторе R3 и убедитесь, что назначены корректные IP‑адреса. Для проверки используйте таблицу IP-адресов. Введите команду show ip route на маршрутизаторе R3 и убедитесь, что у него есть статический маршрут по умолчанию, указывающий на последовательный интерфейс 0/0/1 маршрутизатора R2. Введите команду show run для проверки текущей базовой конфигурации маршрутизатора R3. Проверьте базовую конфигурацию маршрутизатора R3 по аналогии с частью 1 данной лабораторной работы. Есть ли какие-то команды безопасности, относящиеся к контролю доступа? ____________________________________________________________________________________ Создание зонального межсетевого экрана.В данной задаче необходимо создать на маршрутизаторе R3 зональный межсетевой экран, чтобы он работал не только как маршрутизатор, но и как межсетевой экран. Маршрутизатор R3 теперь отвечает за маршрутизацию пакетов в трех подключенных к нему сетях. Роли интерфейсов маршрутизатора R3 настроены следующим образом. Последовательный интерфейс 0/0/1 подключен к Интернету. Так как это общедоступная сеть, она считается недоверенной сетью и должна иметь самый низкий уровень безопасности. G0/1 подключен к внутренней сети. Только авторизованные пользователи имеют доступ к этой сети. Кроме того, в этой сети также расположены жизненно важные ресурсы организации. Внутренняя сеть должна считаться доверенной и иметь наивысший уровень безопасности. G0/0 подключен к конференц-залу. Конференц-зал используется для проведения совещаний с людьми, не являющимися сотрудниками компании. Политика безопасности, которая должна применяться маршрутизатором R3, когда он работает в качестве межсетевого экрана, определяет следующее. Никакой трафик, поступающий из Интернета, не должен попадать во внутреннюю сеть или в сеть конференц-зала. Возвратный трафик из Интернета (возвратные пакеты, приходящие из Интернета на маршрутизатор R3 в ответ на запросы, отправленные из любой из сетей маршрутизатора R3) должен быть разрешен. Компьютеры во внутренней сети маршрутизатора R3 считаются доверенными, и им разрешено инициировать любой тип трафика (TCP-, UDP- или ICMP-трафик). Компьютеры в конференц-зале маршрутизатора R3 считаются недоверенными, и им разрешено отправлять только веб-трафик в Интернет (HTTP или HTTPS). Между внутренней сетью и сетью конференц-зала любой трафик запрещен. Учитывая состояние гостевых компьютеров в сети конференц-зала, гарантий безопасности нет. Такие компьютеры могут быть заражены вредоносным ПО и могут пытаться генерировать спам или другой вредный трафик. Создайте зоны безопасности.Зона безопасности – это группа интерфейсов со сходными свойствами и требованиями безопасности. Например, если у маршрутизатора есть три интерфейса, подключенные к внутренним сетям, все они могут быть помещены в одну зону под названием «внутренняя». Так как свойства безопасности настраиваются для зоны, а не для каждого интерфейса маршрутизатора, то архитектура межсетевого экрана становится более масштабируемой. В данной лабораторной работе маршрутизатор R3 имеет три интерфейса: один подключен к внутренней доверенной сети, второй – к сети конференц-зала, а третий – к Интернету. Так как все три сети имеют разные свойства и требования безопасности, необходимо создать три зоны безопасности. Зоны безопасности создаются в режиме глобальной настройки, и команда позволяет определить имена зон. На маршрутизаторе R3 создайте три зоны с именами INSIDE, CONFROOM и INTERNET: R3(config)# zone security INSIDE R3(config)# zone security CONFROOM R3(config)# zone security INTERNET Создайте политики безопасности.Прежде чем ZPF сможет определить, пропускать определенный трафик или нет, ему нужно вначале объяснить, какой трафик следует проверять. Для выбора трафика в Cisco IOS используются карты классов. Интересный трафик – распространенное обозначение трафика, который был выбран с помощью карты классов. И хотя трафик выбирают карты классов, они не решают, что сделать с таким выбранным трафиком. Судьбу выбранного трафика определяют карты политик. В качестве карт политик определены политики трафика ZPF, которые используют карты классов для выбора трафика. Другими словами, карты классов определяют, какой трафик должен быть ограничен, а карты политик – какое действие должно быть предпринято в отношении выбранного трафика. Карты политик могут отбрасывать, пропускать или инспектировать трафик. Так как мы хотим, чтобы межсетевой экран наблюдал за движением трафика в направлении пар зон, необходимо создать карты политик inspect (инспектирование). Карты политик inspect разрешают динамическую обработку возвратного трафика. Сначала необходимо создать карты классов. После создания карт классов необходимо создать карты политик и прикрепить карты классов к картам политик. Создайте карту классов inspect, чтобы разрешать трафик из зоны INSIDE в зону INTERNET. Так как мы доверяем зоне INSIDE, мы разрешаем все основные протоколы. В следующих командах, показанных ниже, первая строка создает карту классов inspect. Ключевое слово match-any сообщает маршрутизатору, что любой из операторов протокола match будет квалифицироваться как положительное совпадение в применяемой политике. Результатом будет совпадение для пакетов TCP, UDP или ICMP. Команды match относятся к специальным протоколам, поддерживаемым в Cisco NBAR. Дополнительная информация о Cisco NBAR:Cisco Network-Based Application Recognition (Распознавание приложений по параметрам сетевого трафика). R3(config)# class-map type inspect match-any INSIDE_PROTOCOLS R3(config-cmap)# match protocol tcp R3(config-cmap)# match protocol udp R3(config-cmap)# match protocol icmp Аналогичным образом создайте карту классов для выбора разрешенного трафика из зоны CONFROOM в зону INTERNET. Так как мы не полностью доверяем зоне CONFROOM, мыдолжны ограничить информацию, которую сервер может отправлять в Интернет: R3(config)# class-map type inspect match-any CONFROOM_PROTOCOLS R3(config-cmap)# match protocol http R3(config-cmap)# match protocol https R3(config-cmap)# match protocol dns Теперь, когда карты классов созданы, можно создать карты политик. В следующих командах, показанных ниже, первая строка создает карту политик inspect с именем INSIDE_TO_INTERNET. Вторая строка привязывает ранее созданную карту классов INSIDE_PROTOCOLS к карте политик. Все пакеты, отмеченные картой класса INSIDE_PROTOCOLS, будут обработаны способом, указанным в карте политики INSIDE_TO_INTERNET. Наконец, третья строка определяет фактическое действие, которое карта политик будет применять к соответствующим пакетам. В нашем случае такие пакеты будут инспектироваться. Следующие три строки создают похожую карту политик с именем CONFROOM_TO_INTERNET иприсоединяют карту классов CONFROOM_PROTOCOLS. Команды указаны ниже: R3(config)# policy-map type inspect INSIDE_TO_INTERNET R3(config-pmap)# class type inspect INSIDE_PROTOCOLS R3(config-pmap-c)# inspect R3(config)# policy-map type inspect CONFROOM_TO_INTERNET R3(config-pmap)# class type inspect CONFROOM_PROTOCOLS R3(config-pmap-c)# inspect Создайте пары зон.Пара зон позволяет создать однонаправленную политику межсетевого экрана между двумя зонами безопасности. К примеру, широко применяемая политика безопасности определяет, что внутренняя сеть может инициировать любой трафик в Интернет, но любой трафик из Интернета не должен проникать во внутреннюю сеть. Эта политика трафика требует только одну пару зон – INTERNAL -> INTERNET. Так как пары зон определяют однонаправленный поток трафика, должна быть создана другая пара зон, если инициируемый в Интернет трафик должен проходить в направлении INTERNET -> INTERNAL. Обратите внимание, что Cisco ZPF можно настроить на инспектирование трафика, передаваемого в направлении, определяемом парой зон. В этой ситуации межсетевой экран наблюдает за трафиком и динамически формирует правила, позволяющие возвратному или связанному трафику проходить обратно через маршрутизатор. Для определения пары зон используйте команду zone-pair security. Направление трафика указывается зонами отправления и назначения. В этой лабораторной работе вы создадите две пары зон. INSIDE_TO_INTERNET: позволяет трафику выходить из внутренней сети в Интернет. CONFROOM_TO_INTERNET: разрешает доступ в Интернет из сети конференц-зала. Создание пар зон: R3(config)# zone-pair security INSIDE_TO_INTERNET source INSIDE destination INTERNET R3(config)# zone-pair security CONFROOM_TO_INTERNET source CONFROOM destination INTERNET Убедитесь, что пары зон были созданы корректно, используя команду show zone-pair security. Обратите внимание, что на данный момент с парами зон не ассоциирована ни одна политика. Политики безопасности будут применены к парам зон на следующем шаге. R3# show zone-pair security Zone-pair name INSIDE_TO_INTERNET Source-Zone INSIDE Destination-Zone INTERNET service-policy not configured Zone-pair name CONFROOM_TO_INTERNET Source-Zone CONFROOM Destination-Zone INTERNET service-policy not configured Примените политики безопасности.На последнем шаге настройки примените карты политик к парам зон: R3(config)# zone-pair security INSIDE_TO_INTERNET R3(config-sec-zone-pair)# service-policy type inspect INSIDE_TO_INTERNET R3(config)# zone-pair security CONFROOM_TO_INTERNET R3(config-sec-zone-pair)# service-policy type inspect CONFROOM_TO_INTERNET Введите команду show zone-pair security еще раз, чтобы проверить настройки пар зон. Обратите внимание, что сейчас отображаются сервисные политики: R3#show zone-pair security Zone-pair name INSIDE_TO_INTERNET Source-Zone INSIDE Destination-Zone INTERNET service-policy INSIDE_TO_INTERNET Zone-pair name CONFROOM_TO_INTERNET Source-Zone CONFROOM Destination-Zone INTERNET service-policy CONFROOM_TO_INTERNET Чтобы получить больше информации о парах зон, их картах политик, картах классов и счетчиках соответствия, используйте команду show policy-map type inspect zone-pair. R3#show policy-map type inspect zone-pair policy exists on zp INSIDE_TO_INTERNET Zone-pair: INSIDE_TO_INTERNET Service-policy inspect : INSIDE_TO_INTERNET Class-map: INSIDE_PROTOCOLS (match-any) Match: protocol tcp 0 packets, 0 bytes 30 second rate 0 bps Match: protocol udp 0 packets, 0 bytes 30 second rate 0 bps Match: protocol icmp 0 packets, 0 bytes 30 second rate 0 bps Inspect Session creations since subsystem startup or last reset 0 Current session counts (estab/half-open/terminating) [0:0:0] Maxever session counts (estab/half-open/terminating) [0:0:0] Last session created never Last statistic reset never Last session creation rate 0 Maxever session creation rate 0 Last half-open session total 0 TCP reassembly statistics received 0 packets out-of-order; dropped 0 peak memory usage 0 KB; current usage: 0 KB peak queue length 0 Class-map: class-default (match-any) Match: any Drop 0 packets, 0 bytes |