Лекция. Лекция 20(1).4. Лекция по дисциплине 20 1 Основы кибербезопасности Тема 20 4

Скачать 6.64 Mb. Скачать 6.64 Mb.

|

|

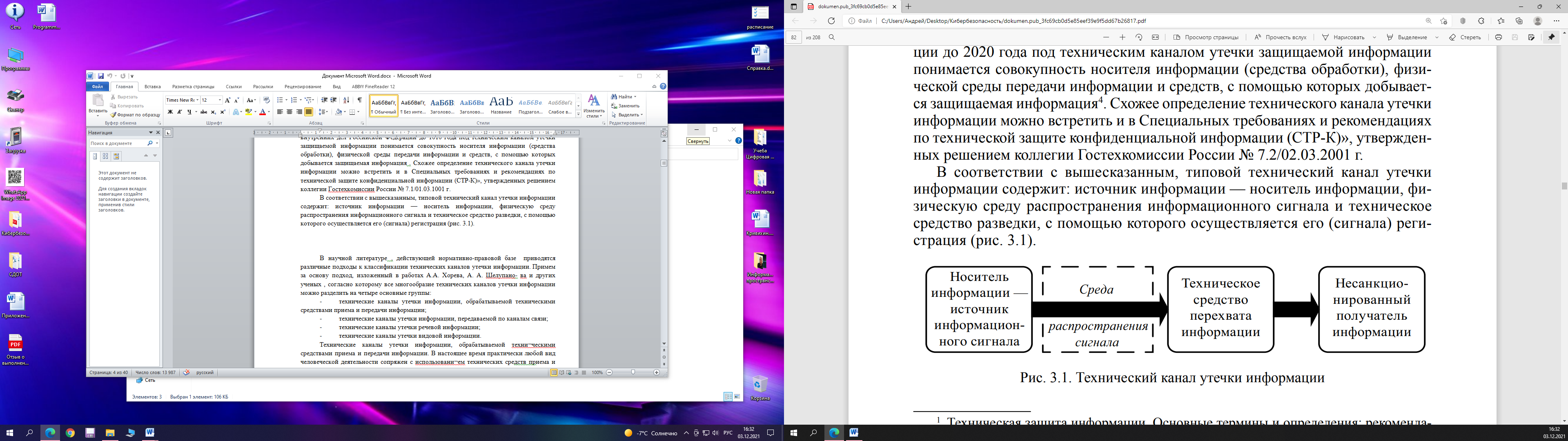

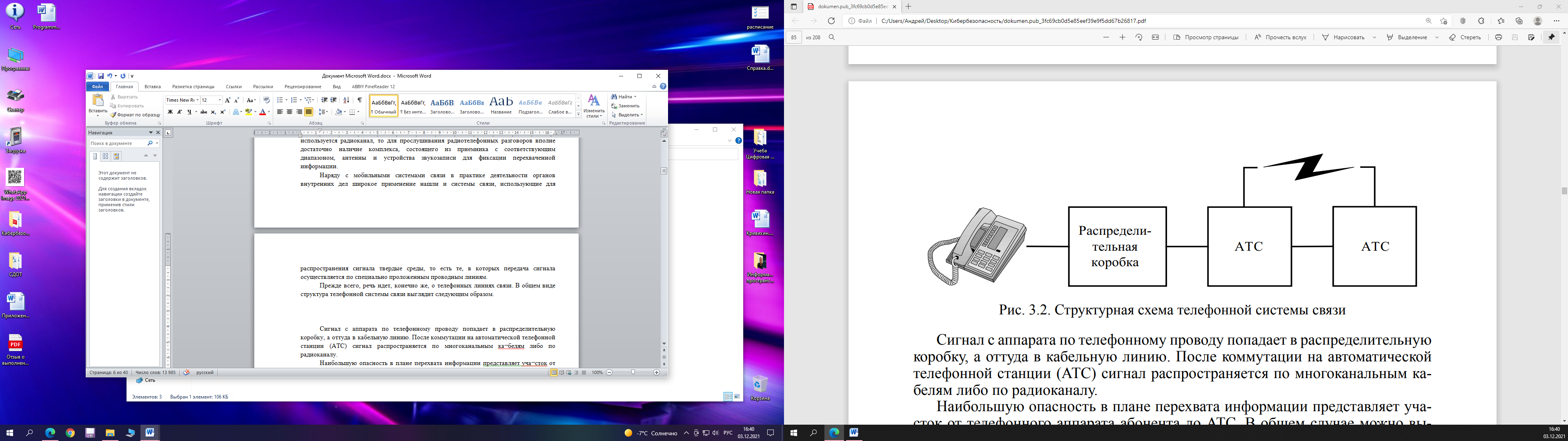

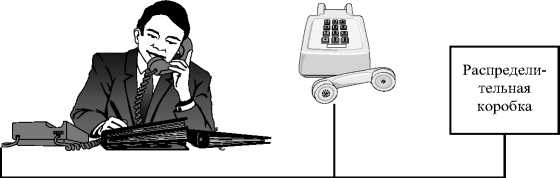

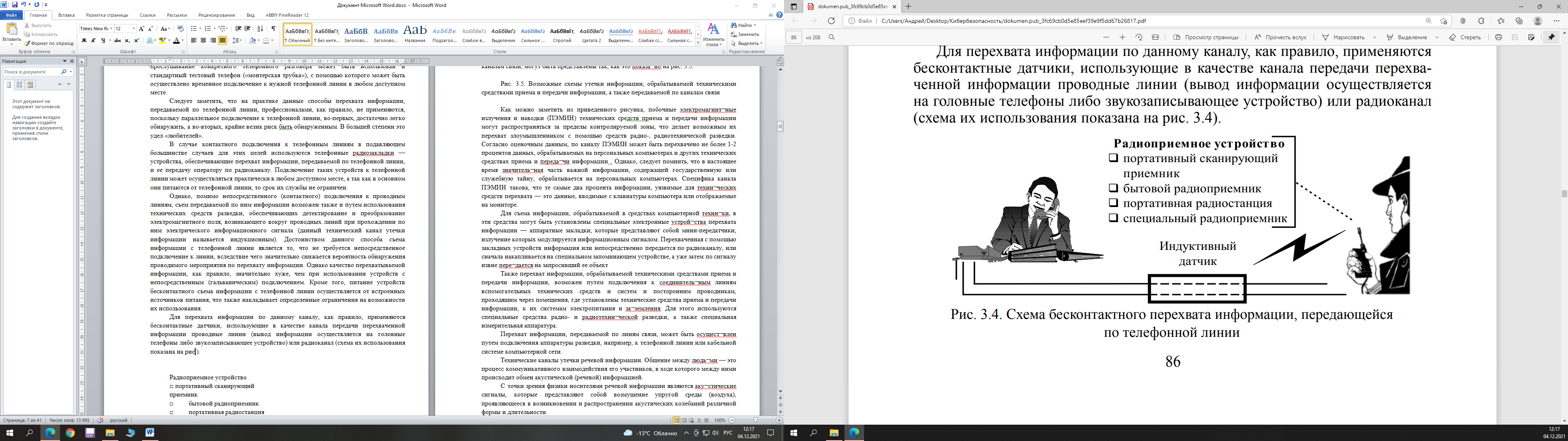

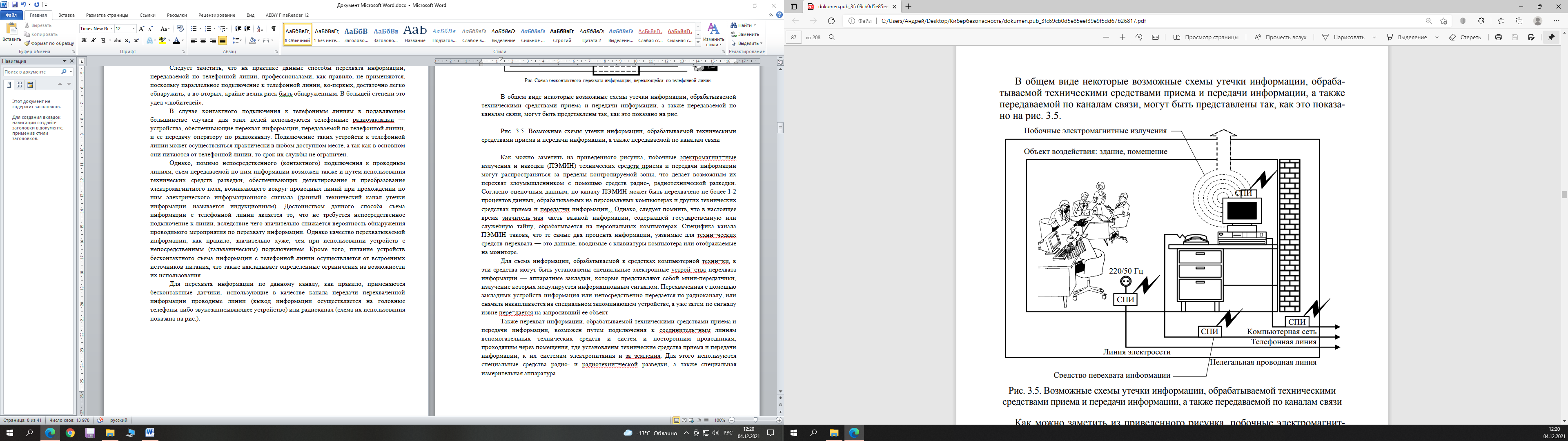

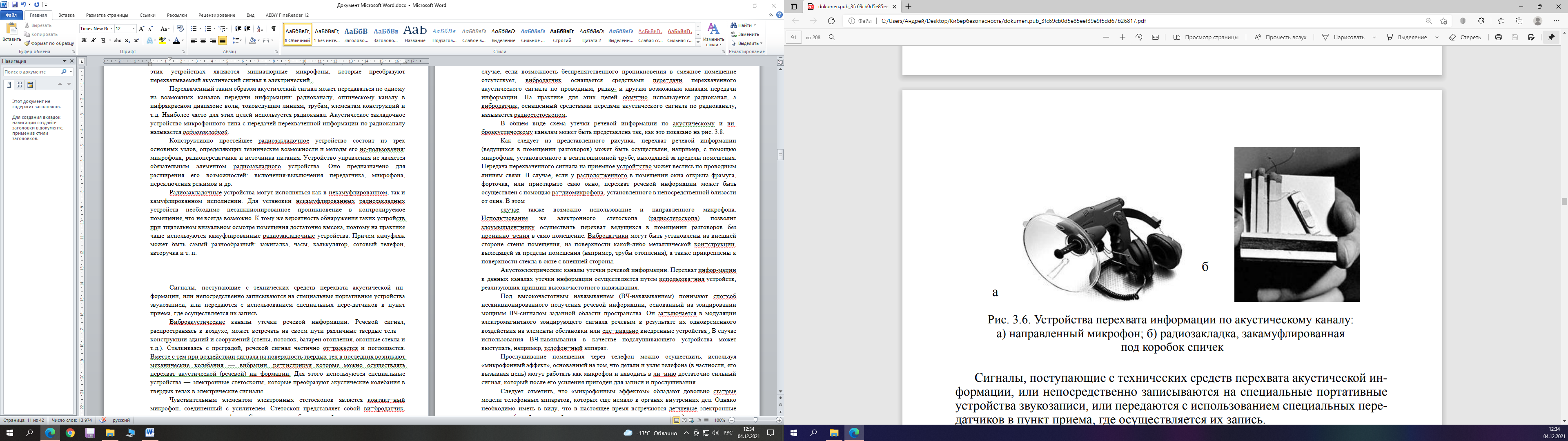

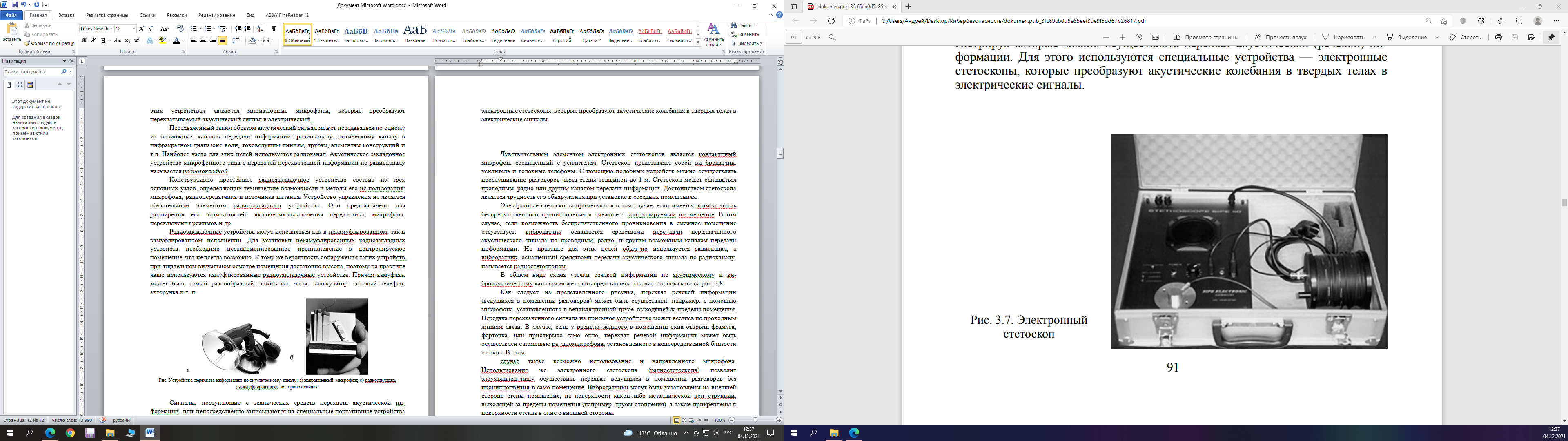

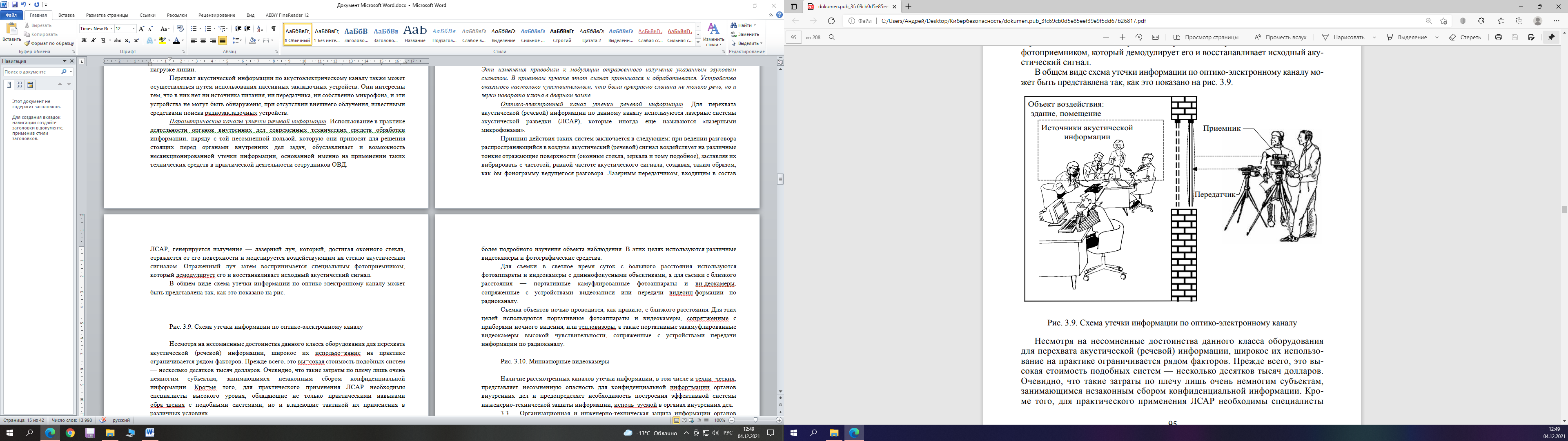

МИНИСТЕРСТВО ВНУТРЕННИХ ДЕЛ РОССИЙСКОЙ ФЕДЕРАЦИИ Федеральное государственное казенное образовательное учреждение высшего образования «Уфимский юридический институт Министерства внутренних дел Российской Федерации» Кафедра профессиональной подготовки ЛЕКЦИЯ по дисциплине 201 «Основы кибербезопасности» Тема 201.4. «Источники и каналы утечки информации. Основы технической защиты» информации» по основным программам профессионального обучения: «Профессиональная подготовка лиц рядового и младшего начальствующего состава, впервые принятых на службу в органы внутренних дел Российской Федерации, по должности служащего «Полицейский» «Профессиональная подготовка лиц среднего и старшего начальствующего состава, впервые принятых на службу в органы внутренних дел Российской Федерации и имеющих высшее или среднее профессиональное (юридическое) образование» по должности служащего «Полицейский» «Профессиональная подготовка лиц среднего и старшего начальствующего состава, впервые принятых на службу в органы внутренних дел Российской Федерации и имеющих высшее или среднее профессиональное (неюридическое) образование» по должности служащего «Полицейский» Время – 2 часа Обсуждена и одобрена на заседании кафедры профессиональной подготовки «21» февраля 2022 г., протокол № 13 Уфа 2022 Тема 201.4 «Источники и каналы утечки информации. Основы технической защиты» информации» Место проведения занятия: учебная аудитория (лекционный зал). Учебно-методическое и материально-техническое обеспечение: технические средства обучения, раздаточный материал. Цель занятия: ознакомить слушателей с источниками и каналами утечки информации, основами технической защиты информации. Литература: Нормативные правовые акты: Конституция Российской Федерации: принята всенародным голосованием 12 декабря 1993 г. с изменениями, одобренными в ходе общероссийского голосования 1 июля 2020 г. – URL: http:// www. consultant.ru. (дата обращения: 28.11.2021). – Текст : электронный. Доктрина информационной безопасности Российской Федерации : утверждена Указом Президента Российской Федерации 5 декабря 2016 года № 646 // СПС «Консультант плюс». - URL: http://www.consultant.ru/ Об информации, информационных технологиях и о защите информации : Федеральный закон от 27.07.2006 № 149-ФЗ (ред. от 02.12.2019) (с изм. и доп., вступ. в силу с 13.12.2019) // СПС «Консультант плюс». - URL: http://www.consultant.ru/.(дата обращения: 05.10.2021). О государственной тайне : закон РФ от 21 июля 1993 г. № 5485-1 (в ред. от 29.07.2018) // СПС «Консультант плюс». - URL: http://www.consultant.ru/. (дата обращения: 05.10.2021). О связи: федеральный закон от 7 июля 2003 г. № 126-ФЗ (ред. от 06.06.2019, с изм. и доп., вступ. в силу с 01.11.2019)// СПС «Консультант плюс». - URL: http://www.consultant.ru/. (дата обращения: 05.10.2021). План мероприятий по направлению Информационная безопасность программы Цифровая экономика Российской Федерации : приложение № 4 к протоколу заседания Правительственной комиссии по использованию информационных технологий для улучшения качества жизни и условий ведения предпринимательской деятельности от 18 декабря 2017 г. №2. [Электронный ресурс]. - URL: http://static.government.ru/. (дата обращения: 05.10.2021). О безопасности критической информационной инфраструктуры Российской Федерации : федеральный закон от 26 июля 2017 г. №187-ФЗ [Электронный ресурс]. URL http://kremlin.ru/acts/news/55146. (дата обращения: 05.10.2021). О внесении изменений в отдельные законодательные акты Российской Федерации в связи с принятием Федерального закона «О безопасности критической информационной инфраструктуры Российской Федерации»» : федеральный закон от 26 июля 2017 г. №193-Ф3 [Электронный ресурс]. - URL: http://www.consultant.ru/. (дата обращения: 05.10.2021). О внесении изменений в Уголовный кодекс Российской Федерации и статью 151 Уголовно-процессуального кодекса Российской Федерации в связи с принятием Федерального закона «О безопасности критической информационной инфраструктуры Российской Федерации» : федеральный закон от 26 июля 2017 г. №194-ФЗ [Электронный ресурс]. - URL: http://kremlin.ru/acts/news/55148. (дата обращения: 05.10.2021). Об утверждении требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации» (в ред. Приказов ФСТЕК россии от 9 августа 2018 г. №138, от 26 марта 2019 г. N60, от 20 февраля 2020 г. №35). [Электронный ресурс]. - URL: https://fstec.ru/en/53- normotvorcheskaya/akty/prikazy/1592-prikaz-fstek-rossii-ot-25-dekabrya-2017-g-n-239. (дата обращения: 05.10.2021). Методические рекомендации по созданию ведомственных и корпоративных центров государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации : №149/2/7-200 от 24.12.2016 [Электронный ресурс]. - URL: https://secret-net.ru/services/zashchita-informatsii. (дата обращения: 05.10.2021). Основная литература: Основы информационной безопасности : учебник : рек. УМО в обл. национальной безопасности / В.Ю. Рогозин и др. М.: ЮНИТА-ДАНА, 2017. - 287 с. Григорьев А.Н., Иванов П.Ю., Касьянов М.А., Фадеева В.В. Основы информационной безопасности органов внутренних дел: учебное пособие. – М.: ДГСК МВД России, 2018. – 208с. Романов А.А., Давлетов В.И. Противодействие органов внутренних дел деструктивным проявлениям социальной инженерии в сети Интернет как элемент обеспечения информационной безопасности [Текст]: учебно-практическое пособие. – Уфа: Уфимский ЮИ МВД России, 2020. – 39 с. Профессиональная подготовка полицейских: учебник в 4 ч. / под общ. ред. В.Л. Кубышко. – М.: ДГСК МВД России, 2020. Методика расследования мошенничества, совершенного с использованием средств сотовой связи: практическое пособие / В. В. Антонов [и др.]. – Уфа: Уфимский ЮИ МВД России, 2020. – 96 с. – Текст: непосредственный. Особенности первоначального этапа расследования неправомерного доступа к компьютерной информации: учебно-методическое пособие / С. Р. Низаева, В. Р. Гайнельзянова, З. И. Харисова. – Уфа: Уфимский ЮИ МВД России, 2021. – 56 с. – Текст: непосредственный. Особенности производства доследственной проверки и возбуждения уголовных дел о мошенничествах при оказании оккультных услуг, совершенных дистанционным способом: научно-практическое пособие / Э. Д. Нугаева. – Уфа: Уфимский ЮИ МВД России, 2020. 48 с. Текст : непосредственный. Дополнительная литература: Профессиональная подготовка полицейских: учебник в 2 ч. / под общ.ред. В.Л. Кубышко. – М.: ДГСК МВД России, 2017. Часть 1. -264с. Расследование преступлений в сфере компьютерной информации и высоких технологий: учебное пособие / О.П. Грибунов, М.В. Старичков – М.: ДГСК МВД России, 2017. – 160с. Ресурсы информационно-телекоммуникационной сети Интернет: Официальный сайт Федеральной службы по техническому и экспортному контролю. - [Электронный ресурс]. - URL: http://fstec.ru/.(дата обращения: 05.10.2021). Справочная правовая система КонсультантПлюс - [Электронный ресурс]. - [Электронный ресурс]. - URL: http://www.consultant.ru/. (дата обращения: 05.10.2021). Информационно-правовое обеспечение Гарант - [Электронный ресурс]. - URL: http://www.garant.ru/. (дата обращения: 05.10.2021). ЭБС «Книгафонд». - [Электронный ресурс]. - URL: http://www.knigafund.ru/. (дата обращения: 05.10.2021). Введение Утечка информации по техническим и информационным каналам представляет реальную угрозу безопасности информации. При оценке степени опасности технических каналов утечки следует иметь в виду, что не всегда наличие носителя (акустического или электромагнитного поля) является фактором, достаточным для съема информации. Например, при низкой разборчивости речи невозможно восстановить ее смысл. Побочные электромагнитные излучения электронной аппаратуры могут не нести информативного сигнала (например, излучение, возникшее вследствие генерации тактовых импульсов СВТ). Для объективной оценки проводят специальные исследования оборудования и специальные проверки рабочих помещений. Такого рода исследования и проверки выполняются организациями, имеющими лицензии на соответствующий вид деятельности. При выявлении технических каналов утечки информации применяются меры по их перекрытию. При решении задач, связанных с обеспечением информационной безопасности, необходимо использовать комплексный подход, включающий в себя применение не только технических средств, но и правовых методов, а также организационные меры защиты информации. Учебные вопросы, подлежащие рассмотрению: Понятие и виды каналов утечки информации на объектах информатизации Технические каналы утечки информации Вопрос 1: Понятие и виды каналов утечки информации на объектах информатизации. Объект информатизации — это совокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной информационной технологией, а также средств их обеспечения, помещений или объектов (зданий, сооружений, технических средств), в которых эти средства и системы установлены, или помещений и объектов, предназначенных для ведения конфиденциальных переговоров. В процессе функционирования объекта информатизации защищаемая информация может по различным причинам выйти за пределы установленной сферы обращения. В этом случае утрачивается контроль за ее распространением — происходит утечка информации. Утечка информации — это неконтролируемое распространение защищаемой информации в результате ее разглашения, несанкционированного доступа к информации и получения защищаемой информации разведками. Утечку информации в общем плане можно рассматривать как бесконтрольный и неправомерный выход защищаемой информации за пределы организации или круга лиц, которым эта информация была доверена. Как можно заметить, утечка защищаемой информации происходит, как правило, в результате ее разглашения или несанкционированного доступа к ней. Разглашение информации — это несанкционированное доведение защищаемой информации до потребителей, не имеющих права доступа к этой информации. Несанкционированный доступ к информации (НСД) — получение защищаемой информации заинтересованными субъектами с нарушением установленных нормативными и правовыми документами (актами) или обладателями информации прав или правил разграничения доступа к защищаемой информации. При этом, заинтересованными субъектами, осуществляющими несанкционированный доступ к защищаемой информации, могут быть государство, юридическое лицо, группа физических лиц, в том числе общественная организация, отдельное физическое лицо. К числу наиболее распространенных факторов, способствующих утечке информации органов внутренних дел, можно отнести: - несовершенство правового обеспечения защиты информации в органах внутренних дел; - нарушение установленных правил защиты информации; - недостаточность сил и средств для перекрытия каналов утечки информации. Практические проявления данных факторов могут привести к утечке информации в случае, если этому будут способствовать соответствующие объективные или субъективные условия: объективные: - недостаточная правовая регламентация вопросов защиты информации по отдельным вопросам деятельности органов внутренних дел; - текучесть кадров; - несоответствие условий деятельности сотрудников органов внутренних дел требованиям по защите информации; субъективные: - незнание сотрудниками органов внутренних дел правовых актов, требований по защите информации; - недостаточное внимание руководства вопросам организации работы по обеспечению защиты информации в органах внутренних дел; - слабый контроль за выполнением требований по защите информации в практической деятельности сотрудников органов внутренних дел. Утечка защищаемой информации является следствием практического про-явления угроз информационной безопасности, рассмотренных ранее. Именно практическая реализация этих угроз создает предпосылки и возможности для образования канала утечки защищаемой информации. Канал утечки информации — это физический путь несанкционированного распространения носителя с защищаемой информацией от ее источника к злоумышленнику. В зависимости от используемых противником сил и средств для получения несанкционированного доступа к носителям защищаемой информации различают агентурные, легальные и технические каналы утечки информации. 1. Агентурный канал утечки информации — это использование противником тайных агентов для получения несанкционированного доступа к защищаемой информации. Методы агентурной разведки известны с древнейших времен. Например, еще в IV веке до нашей эры известный китайский полководец Сунь-Цзы в главе «Использование секретных агентов» своей книги «Трактат о военном искусстве» раскрыл методы ведения шпионажа, многие из которых используются и в наши дни. Опасность агентурной разведки заключается в том, что агент имеет непосредственный доступ к секретной информации. Он находится среди тех, кто работает с секретными сведениями и осуществляет их защиту. Однако не менее опасны агенты, имеющие лишь косвенное отношение к конфиденциальным сведениям. В некоторых случаях они имеют возможность добывать очень ценную информацию, не привлекая к себе пристального внимания контрразведки в силу своего невысокого служебного статуса. Для добывания защищаемой информации через агентуру используются следующие методы: наблюдение, выведывание, доступ к конфиденциальной информации по службе. Используя доступ по службе к секретным работам и документам агент в целях сбора интересующей его информации может ее запомнить, делать выписки из документов, осуществлять их копирование или фотографирование и т. д. При выведывании информации расчет делается на «человеческий фактор»: при определенных условиях человек может утратить чувство бдительности и невольно выдать агенту интересующую его информацию. Задача агента заключается в том, чтобы создать такие условия. Наблюдение может быть физическим, электронным или комплексным, то есть сочетающим в себе элементы того и другого. 2. Легальные каналы утечки информации — это использование противником открытых источников информации, выведывание под благовидным предлогом сведений у лиц, которым они доверены по службе. Как можно заметить, основным объектом деятельности в рамках легальных каналов утечки информации является информация, полученная из открытых источников — не имеющая правовых ограничений публично доступная информация (то есть информация, которую любой желающий может законно получить в результате сделанного запроса, проведенного наблюдения или ознакомления с материалами, распространяемыми по каналам массовой коммуникации), а также другая, не охраняемая в режиме тайны информация, которая имеет ограниченное публичное распространение или доступ. К данному виду информации относится подавляющее большинство научной и технической информации, в том числе и те научно-технические издания, которые выходят только в электронной форме и доступ к которым возможен в том числе и через Интернет, данные состояния рынка, официальные статистические данные и др. За рубежом деятельность по сбору данной категории информации еще называют «разведкой из открытых источников» (Open Source Intelligence - OSCINT) или «легальной разведкой». Открытая информация является одним из основных объектов интереса также и для правительственных разведслужб. Так, доктор Пауль Леверкюн в своих воспоминаниях о службе разведки и контрразведки Германии, опубликованных еще в 1953 г, писал: «Термин «разведывательная служба» следует понимать в самом широком смысле, т.е. не только как добывание сведений о том, что хранится в тайне от других, но и как изучение того, что открыто выставляется, публикуется и пишется противником». 3. Технические каналы утечки информации подразумевают использование специальных технических средств для несанкционированного доступа к защищаемой информации. Их спектр весьма широк: от простейших радиомикрофонов стоимостью несколько десятков долларов до сложнейших систем перехвата конфиденциальной информации стоимостью в десятки, сотни тысяч долларов. В настоящее время этот внушительный технический арсенал с успехом применяется криминальными элементами для подготовки и совершения преступлений, организации противодействия правоохранительным органам. Ввиду особой актуальности данного вопроса рассмотрим технические канала утечки информации и основные подходы к организации защиты информации от утечки по ним подробнее. Выводы по 1 вопросу: по 1 вопросу мы рассмотрели понятие и виды каналов утечки информации на объектах информатизации, а именно агентурные, легальные и технические каналы утечки информации Вопрос 2: Технические каналы утечки информации. В настоящее время деятельность правоохранительных органов осуществляется в условиях усиливающегося информационно-технического противодействия со стороны преступных формирований. Дознание и следствие зачастую сводятся на нет по той причине, что криминальные элементы с помощью новейших технических средств негласного получения информации легко заполучают необходимые сведения о конкретной направленности деятельности органов расследования и без особого труда и опасности парализуют их работу. Отмеченное позволяет отнести утечку информации по техническим каналам к одной из основных угроз безопасности информации ограниченного доступа, используемой в деятельности органов внутренних дел. Под утечкой информации по техническим каналам понимается неконтролируемое распространение информации от носителя защищаемой информации через физическую среду до технического средства, осуществляющего перехват информации. Перехватом информации называется неправомерное получение информации с использованием технического средства, осуществляющего обнаружение, прием и обработку информативных сигналов. Таким образом, по своей сути технический канал утечки информации — это физический путь несанкционированного распространения информации от носителя защищаемой информации до технического средства, осуществляющего перехват информации. С содержательной точки зрения технические каналы утечки информации представляют собой «... совокупность объекта разведки, технического средства разведки (ТСР), с помощью которого добывается информация об этом объекте, и физической среды, в которой распространяется информационный сигнал». Подобный подход к определению содержания данного понятия отмечается и правовых актах в области защиты информации. Так, в Концепции обеспечения информационной безопасности органов внутренних дел Российской Федерации до 1010 года под техническим каналом утечки защищаемой информации понимается совокупность носителя информации (средства обработки), физической среды передачи информации и средств, с помощью которых добывается защищаемая информация . Схожее определение технического канала утечки информации можно встретить и в Специальных требованиях и рекомендациях по технической защите конфиденциальной информации (СТР-К)», утвержденных решением коллегии Гостехкомиссии России № 7.1/01.03.1001 г. В соответствии с вышесказанным, типовой технический канал утечки информации содержит: источник информации — носитель информации, физическую среду распространения информационного сигнала и техническое средство разведки, с помощью которого осуществляется его (сигнала) регистрация.  Рис. Технический канал утечки информации. В научной литературе, действующей нормативно-правовой базе приводятся различные подходы к классификации технических каналов утечки информации. Примем за основу подход, изложенный в работах А.А. Хорева, А. А. Шелупанова и других ученых , согласно которому все многообразие технических каналов утечки информации можно разделить на четыре основные группы: - технические каналы утечки информации, обрабатываемой техническими средствами приема и передачи информации; - технические каналы утечки информации, передаваемой по каналам связи; - технические каналы утечки речевой информации; - технические каналы утечки видовой информации. Технические каналы утечки информации, обрабатываемой техническими средствами приема и передачи информации. В настоящее время практически любой вид человеческой деятельности сопряжен с использованием технических средств приема и передачи информации, к которым относятся средства вычислительной техники, офисные АТС, системы оперативно-командной и громкоговорящей связи, системы звукоусиления, звукового сопровождения и звукозаписи и т. п. В зависимости от физической природы возникновения информационного сигнала, а также среды его распространения и способов перехвата технические каналы утечки информации, обрабатываемой техническими средствами ее приема и передачи, подразделяют на: Электромагнитные: - перехват побочных электромагнитных излучений элементов технических средств приема и передачи информации, электромагнитных излучений на частотах работы их высокочастотных генераторов и частотах самовозбуждения усилителей низкой частоты; электрические: - съем наводок электромагнитных излучений технических средств приема и передачи информации на соединительные линии и проводники; - съем информационных сигналов с линий электропитания и цепей заземления технических средств приема и передачи информации; - съем информации путем установки в технические средства приема и передачи информации аппаратных закладок; параметрические: - перехват информации путем «высокочастотного облучения» технических средств ее приема и передачи. Технические каналы утечки информации, передаваемой по каналам связи. Практическая деятельность органов внутренних дел немыслима без использования каналов радио- и радиорелейной связи. Подобного рода каналы связи характеризуются тем, что в них в качестве среды передачи информационного сигнала используются электромагнитные волны, поэтому технический канал перехвата информации, передаваемой по этим каналам связи, носит название электромагнитного. Он заключается в перехвате специальными техническими средствами ведения радиоразведки высокочастотных электро-магнитных излучений передатчиков средств связи, модулированных информационным сигналом, и их последующим декодированием. Рассматриваемый канал перехвата информации наиболее широко используется для прослушивания разговоров, ведущихся по радиотелефонам, радиостанциям, сотовым телефонам, радиорелейным и спутниковым линиям связи. Самый простой случай реализации электромагнитного канала утечки ин-формации, передаваемой по каналам радио- и радиорелейной связи, — это перехват переговоров, ведущихся с использованием радиотелефонов и радиостанций, практически повсеместно используемых в деятельности органов внутренних дел. Что такое радиостанция, вполне понятно. Радиотелефон же по своей сути представляет собой комплекс, состоящий из двух радиостанций, — мобильной и стационарной, которая обладает большей мощностью и подключается к телефонной сети. Так как для обмена информацией между станциями используется радиоканал, то для прослушивания радиотелефонных разговоров вполне достаточно наличие комплекса, состоящего из приемника с соответствующим диапазоном, антенны и устройства звукозаписи для фиксации перехваченной информации. Наряду с мобильными системами связи в практике деятельности органов внутренних дел широкое применение нашли и системы связи, использующие для распространения сигнала твердые среды, то есть те, в которых передача сигнала осуществляется по специально проложенным проводным линиям. Прежде всего, речь идет, конечно же, о телефонных линиях связи. В общем виде структура телефонной системы связи выглядит следующим образом.  Рис. Структурная схема телефонной системы связи. Сигнал с аппарата по телефонному проводу попадает в распределительную коробку, а оттуда в кабельную линию. После коммутации на автоматической телефонной станции (АТС) сигнал распространяется по многоканальным кабелям либо по радиоканалу. Наибольшую опасность в плане перехвата информации представляет участок от телефонного аппарата абонента до АТС. В общем случае можно выделить два способа перехвата информации на этом участке. Первый способ заключается в несанкционированном контактном подключении к проводным линиям связи и перехвате передаваемых по ним информационных электрических сигналов (поэтому он носит название электрического). Следует заметить, что это самый простой способ перехвата телефонных разговоров, доступный даже непрофессионалам. Наиболее вероятное место перехвата информации данным способом — участок между телефонным аппаратом абонента и распределительной коробкой, то есть то место, к которому имеется относительно свободный доступ. Безусловно, данный способ может быть использован и на других участках телефонной сети, однако в плане практической реализации он гораздо сложнее, поскольку для этого необходимо не только получить доступ к магистральным кабельным линиям, пролегающим под землей, но и правильно определить нужную телефонную пару в магистральном многожильном кабеле. Самый простой способ перехвата телефонных разговоров по данному каналу — это параллельное подключение к телефонной линии (постоянное или временное), схема реализации которого показана на рис.  Рис. Схема непосредственного подключения к телефонной линии. Для постоянного прослушивания телефонных разговоров по конкретному номеру в любом удобном месте (например, в соседнем помещении) может быть установлен параллельный телефон, с которого систематически может вестись контроль ведущихся по данному номеру разговоров. Однако, в случае необходимости осуществить прослушивание конкретного телефонного разговора может быть использован и стандартный тестовый телефон («монтерская трубка»), с помощью которого может быть осуществлено временное подключение к нужной телефонной линии в любом доступном месте. Следует заметить, что на практике данные способы перехвата информации, передаваемой по телефонной линии, профессионалами, как правило, не применяются, поскольку параллельное подключение к телефонной линии, во-первых, достаточно легко обнаружить, а во-вторых, крайне велик риск быть обнаруженным. В большей степени это удел «любителей». В случае контактного подключения к телефонным линиям в подавляющем большинстве случаев для этих целей используются телефонные радиозакладки — устройства, обеспечивающие перехват информации, передаваемой по телефонной линии, и ее передачу оператору по радиоканалу. Подключение таких устройств к телефонной линии может осуществляться практически в любом доступном месте, а так как в основном они питаются от телефонной линии, то срок их службы не ограничен. Однако, помимо непосредственного (контактного) подключения к проводным линиям, съем передаваемой по ним информации возможен также и путем использования технических средств разведки, обеспечивающих детектирование и преобразование электромагнитного поля, возникающего вокруг проводных линий при прохождении по ним электрического информационного сигнала (данный технический канал утечки информации называется индукционным). Достоинством данного способа съема информации с телефонной линии является то, что не требуется непосредственное подключение к линии, вследствие чего значительно снижается вероятность обнаружения проводимого мероприятия по перехвату информации. Однако качество перехватываемой информации, как правило, значительно хуже, чем при использовании устройств с непосредственным (гальваническим) подключением. Кроме того, питание устройств бесконтактного съема информации с телефонной линии осуществляется от встроенных источников питания, что также накладывает определенные ограничения на возможности их использования. Для перехвата информации по данному каналу, как правило, применяются бесконтактные датчики, использующие в качестве канала передачи перехваченной информации проводные линии (вывод информации осуществляется на головные телефоны либо звукозаписывающее устройство) или радиоканал (схема их использования показана на рис).  Рис. Схема бесконтактного перехвата информации, передающейся по телефонной линии. В общем виде некоторые возможные схемы утечки информации, обрабатываемой техническими средствами приема и передачи информации, а также передаваемой по каналам связи, могут быть представлены так, как это показано на рис.  Рис. Возможные схемы утечки информации, обрабатываемой техническими средствами приема и передачи информации, а также передаваемой по каналам связи. Как можно заметить из приведенного рисунка, побочные электромагнитные излучения и наводки (ПЭМИН) технических средств приема и передачи информации могут распространяться за пределы контролируемой зоны, что делает возможным их перехват злоумышленником с помощью средств радио-, радиотехнической разведки. Согласно оценочным данным, по каналу ПЭМИН может быть перехвачено не более 1-2 процентов данных, обрабатываемых на персональных компьютерах и других технических средствах приема и передачи информации . Однако, следует помнить, что в настоящее время значительная часть важной информации, содержащей государственную или служебную тайну, обрабатывается на персональных компьютерах. Специфика канала ПЭМИН такова, что те самые два процента информации, уязвимые для технических средств перехвата — это данные, вводимые с клавиатуры компьютера или отображаемые на мониторе. Для съема информации, обрабатываемой в средствах компьютерной техники, в эти средства могут быть установлены специальные электронные устройства перехвата информации — аппаратные закладки, которые представляют собой мини-передатчики, излучение которых модулируется информационным сигналом. Перехваченная с помощью закладных устройств информация или непосредственно передается по радиоканалу, или сначала накапливается на специальном запоминающем устройстве, а уже затем по сигналу извне передается на запросивший ее объект Также перехват информации, обрабатываемой техническими средствами приема и передачи информации, возможен путем подключения к соединительным линиям вспомогательных технических средств и систем и посторонним проводникам, проходящим через помещения, где установлены технические средства приема и передачи информации, к их системам электропитания и заземления. Для этого используются специальные средства радио- и радиотехнической разведки, а также специальная измерительная аппаратура. Перехват информации, передаваемой по линям связи, может быть осуществлен путем подключения аппаратуры разведки, например, к телефонной линии или кабельной системе компьютерной сети. Технические каналы утечки речевой информации. Общение между людьми — это процесс коммуникативного взаимодействия его участников, в ходе которого между ними происходит обмен акустической (речевой) информацией. С точки зрения физики носителями речевой информации являются акустические сигналы, которые представляют собой возмущение упругой среды (воздуха), проявляющееся в возникновении и распространении акустических колебаний различной формы и длительности. Источником акустического сигнала являются механические колебательные системы, в том числе и органы речи человека. В том случае, если источником акустического сигнала является человеческая речь, то такой сигнал называют речевым. Кроме того, в качестве источника акустического (речевого) сигнала могут выступать и различного типа преобразователи, в том числе и электроакустические. К последним относятся микрофоны, телефоны, громкоговорители и другие устройства, предназначенные для преобразования акустических сигналов в электрические и обратно. В зависимости от формы акустических колебаний различают простые (тональные) и сложные сигналы. Речевой сигнал является сложным акустическим сигналом в диапазоне частот от 200-300 Гц до 4-6 КГц. Восприятие речевых сигналов человеком осуществляется с помощью органов слуха. Однако эти сигналы способны вызвать звуковые ощущения, если частоты соответствующих им колебаний лежат в пределах от 16 Гц до 20 кГц. Средой распространения речевых сигналов могут являться газовые (воздушные) и твердые среды. В зависимости от физической природы возникновения речевых сигналов, среды их распространения и способов перехвата технические каналы утечки речевой информации можно разделить на акустические, виброакустические, акустоэлектрические, параметрические, и оптико-электронный. Акустические каналы утечки речевой информации. При ведении разговора органы речи человека порождают акустические колебания, которые, как уже отмечалось, могут распространяться в различных средах. Средой распространения речевого сигнала в акустических каналах утечки речевой информации является воздух. Речевой сигнал, достигая органов слуха человека, возбуждает колебания давления, которые воздействуют на его слуховой аппарат. Роль слухового аппарата человека в акустических каналах утечки речевой информации выполняют микрофоны, которые воспринимают распространяющийся в воздухе речевой сигнал и преобразуют его в электрический. Для перехвата информации по данному каналу используются направленные микрофоны и миниатюрные высокочувствительные микрофоны. Последние используются в качестве чувствительного элемента в портативных диктофонах и акустических закладочных устройствах (акустических закладках) — устройствах, в которых микрофон конструктивно объединен с миниатюрным передатчиком. Диктофоны представляет собой устройства для записи, или для записи и воспроизведения устной речи с целью ее последующего прослушивания. Они являются одними из самых популярных средств перехвата акустической (речевой) информации, поскольку использование портативных диктофонов не связано с необходимостью проникновения на контролируемый объект. Кроме того, популярность диктофонов для несанкционированной регистрации акустической (речевой) информации обусловлена и тем, что они могут быть приобретены на абсолютно законном основании — для этого не надо являться субъектом оперативно-розыскной деятельности. Для негласного ведения звукозаписи используются, как правило, портативные диктофоны, отвечающие следующим требованиям: - минимальные размеры и бесшумность работы; - продолжительность непрерывной записи — не менее нескольких часов; - наличие функции управления голосом; - возможность записи от встроенного или внешнего микрофона; - качество записи, которое должно обеспечивать узнаваемость голосов и разборчивость речи, записанной как с близкого, так и с дальнего (до 10-15 м) расстояния. Тактические особенности использования портативных диктофонов для скрытного ведения звукозаписи в основном зависят от: - типа используемого микрофона (встроенный или внешний); - наличия камуфляжа. Направленные микрофоны применяются в том случае, когда отсутствует возможность проникновения на контролируемый объект или если конфиденциальный разговор происходит вне помещения (например, на улице или на открытой местности). Такие микрофоны воспринимают и усиливают акустический сигнал, идущий только из одного направления (от источника акустического сигнала), и ослабляют посторонние звуки. Конструктивно направленные микрофоны состоят из двух основных элементов: чувствительного элемента — собственно микрофона, и механической системы (акустической антенны), обеспечивающей направленные свойства комплекса. Акустические закладки представляют собой миниатюрные устройства, конструктивно объединяющие чувствительный элемент и передатчик. При перехвате акустической информации, распространяющейся в воздушных и водных средах, используются акустические закладки микрофонного типа. Чувствительным элементом в этих устройствах являются миниатюрные микрофоны, которые преобразуют перехватываемый акустический сигнал в электрический . Перехваченный таким образом акустический сигнал может передаваться по одному из возможных каналов передачи информации: радиоканалу, оптическому каналу в инфракрасном диапазоне волн, токоведущим линиям, трубам, элементам конструкций и т.д. Наиболее часто для этих целей используется радиоканал. Акустическое закладочное устройство микрофонного типа с передачей перехваченной информации по радиоканалу называется радиозакладкой. Конструктивно простейшее радиозакладочное устройство состоит из трех основных узлов, определяющих технические возможности и методы его ис-пользования: микрофона, радиопередатчика и источника питания. Устройство управления не является обязательным элементом радиозакладного устройства. Оно предназначено для расширения его возможностей: включения-выключения передатчика, микрофона, переключения режимов и др. Радиозакладочные устройства могут исполняться как в некамуфлированном, так и камуфлированном исполнении. Для установки некамуфлированных радиозакладных устройств необходимо несанкционированное проникновение в контролируемое помещение, что не всегда возможно. К тому же вероятность обнаружения таких устройств при тщательном визуальном осмотре помещения достаточно высока, поэтому на практике чаще используются камуфлированные радиозакладочные устройства. Причем камуфляж может быть самый разнообразный: зажигалка, часы, калькулятор, сотовый телефон, авторучка и т. п.  Рис. Устройства перехвата информации по акустическому каналу: а) направленный микрофон; б) радиозакладка, закамуфлированная по коробок спичек. Сигналы, поступающие с технических средств перехвата акустической ин-формации, или непосредственно записываются на специальные портативные устройства звукозаписи, или передаются с использованием специальных пере-датчиков в пункт приема, где осуществляется их запись. Виброакустические каналы утечки речевой информации. Речевой сигнал, распространяясь в воздухе, может встречать на своем пути различные твердые тела — конструкции зданий и сооружений (стены, потолок, батареи отопления, оконные стекла и т.д.). Сталкиваясь с преградой, речевой сигнал частично отражается и поглощается. Вместе с тем при воздействии сигнала на поверхность твердых тел в последних возникают механические колебания — вибрации, регистрируя которые можно осуществлять перехват акустической (речевой) информации. Для этого используются специальные устройства — электронные стетоскопы, которые преобразуют акустические колебания в твердых телах в электрические сигналы.  Рис. Электронный стетоскоп. Чувствительным элементом электронных стетоскопов является контактный микрофон, соединенный с усилителем. Стетоскоп представляет собой вибродатчик, усилитель и головные телефоны. С помощью подобных устройств можно осуществлять прослушивание разговоров через стены толщиной до 1 м. Стетоскоп может оснащаться проводным, радио или другим каналом передачи информации. Достоинством стетоскопа является трудность его обнаружения при установке в соседних помещениях. Электронные стетоскопы применяются в том случае, если имеется возможность беспрепятственного проникновения в смежное с контролируемым помещение. В том случае, если возможность беспрепятственного проникновения в смежное помещение отсутствует, вибродатчик оснащается средствами передачи перехваченного акустического сигнала по проводным, радио- и другим возможным каналам передачи информации. На практике для этих целей обычно используется радиоканал, а вибродатчик, оснащенный средствами передачи акустического сигнала по радиоканалу, называется радиостетоскопом. В общем виде схема утечки речевой информации по акустическому и виброакустическому каналам может быть представлена так, как это показано на рис.  Рис. Схема утечки речевой информации по акустическому и виброакустическому каналам. Как следует из представленного рисунка, перехват речевой информации (ведущихся в помещении разговоров) может быть осуществлен, например, с помощью микрофона, установленного в вентиляционной трубе, выходящей за пределы помещения. Передача перехваченного сигнала на приемное устройство может вестись по проводным линиям связи. В случае, если у расположенного в помещении окна открыта фрамуга, форточка, или приоткрыто само окно, перехват речевой информации может быть осуществлен с помощью радиомикрофона, установленного в непосредственной близости от окна. В этом случае также возможно использование и направленного микрофона. Использование же электронного стетоскопа (радиостетоскопа) позволит злоумышленнику осуществить перехват ведущихся в помещении разговоров без проникновения в само помещение. Вибродатчики могут быть установлены на внешней стороне стены помещения, на поверхности какой-либо металлической конструкции, выходящей за пределы помещения (например, трубы отопления), а также прикреплены к поверхности стекла в окне с внешней стороны. Акустоэлектрические каналы утечки речевой информации. Перехват информации в данных каналах утечки информации осуществляется путем использования устройств, реализующих принцип высокочастотного навязывания. Под высокочастотным навязыванием (ВЧ-навязыванием) понимают способ несанкционированного получения речевой информации, основанный на зондировании мощным ВЧ-сигналом заданной области пространства. Он заключается в модуляции электромагнитного зондирующего сигнала речевым в результате их одновременного воздействия на элементы обстановки или специально внедренные устройства . В случае использования ВЧ-навязывания в качестве подслушивающего устройства может выступать, например, телефонный аппарат. Прослушивание помещения через телефон можно осуществить, используя «микрофонный эффект», основанный на том, что детали и узлы телефона (в частности, его вызывная цепь) могут работать как микрофон и наводить в линию достаточно сильный сигнал, который после его усиления пригоден для записи и прослушивания. Следует отметить, что «микрофонным эффектом» обладают довольно старые модели телефонных аппаратов, которых еще немало в органах внутренних дел. Однако необходимо иметь в виду, что в настоящее время встречаются дешевые электронные аппараты (китайского, тайваньского и другого происхождения), которые могут включаться на передачу (то есть для прослушивания помещения) при определенной нагрузке линии. Перехват акустической информации по акустоэлектрическому каналу также может осуществляться путем использования пассивных закладочных устройств. Они интересны тем, что в них нет ни источника питания, ни передатчика, ни собственно микрофона, и эти устройства не могут быть обнаружены, при отсутствии внешнего облучения, известными средствами поиска радиозакладочных устройств. Параметрические каналы утечки речевой информации. Использование в практике деятельности органов внутренних дел современных технических средств обработки информации, наряду с той несомненной пользой, которую они приносят для решения стоящих перед органами внутренних дел задач, обуславливает и возможность несанкционированной утечки информации, основанной именно на применении таких технических средств в практической деятельности сотрудников ОВД. Идея в данном случае довольно проста. Суть ее заключается в том, что электронные устройства, установленные в помещениях, в процессе работы создают в окружающем пространстве высокочастотные излучения, параметры которых могут меняться в случае воздействия на них какого-либо акустического сигнала, например, ведущимся в помещении разговором (поэтому этот канал утечки информации и называется параметрическим), то есть их модуляции информационным сигналом. Промодулированные таким образом высокочастотные колебания излучаются в окружающее пространство и могут быть перехвачены и декодированы с помощью специального оборудования. Следует отметить, что дальность перехвата подобных сигналов, как правило, невелика, но иногда может превышать 100 метров. Еще одним способом перехвата акустической информации по параметрическому каналу является использование полуактивных закладных устройств (или аудиотранспондеров). Работать аудиотранспондер начинает только при облучении его мощным высокочастотным зондирующим сигналом, который активизирует устройство. Этот сигнал выделяется приемником аудиотранспондера и модулируется сигналом, поступающим либо непосредственно с микрофона, либо с микрофонного усилителя полуактивного закладного устройства. После чего промодулированный высокочастотный сигнал переизлучается, при этом его частота смещается относительно несущей частоты зондирующего сигнала. Здесь нельзя не привести одну историю, относящуюся к «классике» разведывательной деятельности. В 1945 году американскому послу в Москве Авереллу Гарриману пионерами «Артека» был подарен деревянный герб Соединенных Штатов из ценных пород дерева. Растроганный посол повесил подарок детишек у себя в кабинете. И лишь через восемь лет американцы узнали, что в гербе было установлено подслушивающее устройство. В гербе находился полый металлический цилиндр без источников питания, торец которого был закрыт тонкой металлической мембраной. Под клювом орла было просверлено отверстие, позволявшее звуковым волнам достигать мембраны. Из соседнего здания в сторону этого подслушивающего устройства, установленного в гербе, направлялось излучение высокой частоты. Звуковые волны, сопровождавшие разговоры в кабинете американского посла, вызывали колебания мембраны, закрывающей металлический цилиндр. В результате изменялась электрическая емкость между этой мембраной и специальным настроечным винтом. Эти изменения приводили к модуляции отраженного излучения указанным звуковым сигналом. В приемном пункте этот сигнал принимался и обрабатывался. Устройство оказалось настолько чувствительным, что была прекрасно слышна не только речь, но и звуки поворота ключа в дверном замке. Оптико-электронный канал утечки речевой информации. Для перехвата акустической (речевой) информации по данному каналу используются лазерные системы акустической разведки (ЛСАР), которые иногда еще называются «лазерными микрофонами». Принцип действия таких систем заключается в следующем: при ведении разговора распространяющийся в воздухе акустический (речевой) сигнал воздействует на различные тонкие отражающие поверхности (оконные стекла, зеркала и тому подобное), заставляя их вибрировать с частотой, равной частоте акустического сигнала, создавая, таким образом, как бы фонограмму ведущегося разговора. Лазерным передатчиком, входящим в состав ЛСАР, генерируется излучение — лазерный луч, который, достигая оконного стекла, отражается от его поверхности и моделируется воздействующим на стекло акустическим сигналом. Отраженный луч затем воспринимается специальным фотоприемником, который демодулирует его и восстанавливает исходный акустический сигнал. В общем виде схема утечки информации по оптико-электронному каналу может быть представлена так, как это показано на рис.  Рис. Схема утечки информации по оптико-электронному каналу. Несмотря на несомненные достоинства данного класса оборудования для перехвата акустической (речевой) информации, широкое их использование на практике ограничивается рядом факторов. Прежде всего, это высокая стоимость подобных систем — несколько десятков тысяч долларов. Очевидно, что такие затраты по плечу лишь очень немногим субъектам, занимающимся незаконным сбором конфиденциальной информации. Кроме того, для практического применения ЛСАР необходимы специалисты высокого уровня, обладающие не только практическими навыками обращения с подобными системами, но и владеющие тактикой их применения в различных условиях. Технические каналы утечки видовой информации. Наряду с конфиденциальной информацией, обрабатываемой техническими средствами приема и передачи информации, и акустической (речевой) информацией, важную роль в деятельности органов внутренних дел играет и видовая информация, получаемая техническими средствами разведки в виде изображений объектов или документов. В зависимости от характера видовой информации можно выделить два способа ее получения: - визуальное наблюдение; - фото- и видеосъемка. Визуальное наблюдение. В целях получения интересующей информации злоумышленниками может быть организовано наблюдение как собственно за интересующим его объектом — сотрудником органов внутренних дел, так и за квартирой, в которой проживает он или члены его семей, за зданием территориального органа внутренних дел и т.п. Для этого криминальными элементами, в зависимости от условий наблюдения, могут использоваться самые разнообразные технические средства. Для наблюдения в светлое время суток — различные оптические приборы (монокуляры, бинокли, телескопы и т.п.), телевизионные камеры (системы). Для наблюдения в ночное время — приборы ночного видения, телевизионные камеры (системы), тепловизоры. При этом для наблюдения с большого расстояния, как правило, используются средства с длиннофокусными оптическими системами, а при наблюдении с близкого расстояния — камуфлированные, скрытно установленные телевизионные камеры. Причем видеоизображение с телевизионных камер может передаваться на мониторы как по кабелю, так и по радиоканалу. Проведение фото- и видеосъемки. Фото- и видеосъемка объектов наблюдения проводится как для документирования результатов наблюдения, так и для дальнейшего, более подробного изучения объекта наблюдения. В этих целях используются различные видеокамеры и фотографические средства. Для съемки в светлое время суток с большого расстояния используются фотоаппараты и видеокамеры с длиннофокусными объективами, а для съемки с близкого расстояния — портативные камуфлированные фотоаппараты и видеокамеры, сопряженные с устройствами видеозаписи или передачи видеоинформации по радиоканалу. Съемка объектов ночью проводится, как правило, с близкого расстояния. Для этих целей используются портативные фотоаппараты и видеокамеры, сопряженные с приборами ночного видения, или тепловизоры, а также портативные закамуфлированные видеокамеры высокой чувствительности, сопряженные с устройствами передачи информации по радиоканалу.  Рис. Миниатюрные видеокамеры. Наличие рассмотренных каналов утечки информации, в том числе и технических, представляет несомненную опасность для конфиденциальной информации органов внутренних дел и предопределяет необходимость построения эффективной системы инженерно-технической защиты информации, используемой в органах внутренних дел. Выводы по 2 вопросу: по 2 вопросу мы рассмотрели технические каналы утечки информации можно разделить на четыре основные группы: - технические каналы утечки информации, обрабатываемой техническими средствами приема и передачи информации; - технические каналы утечки информации, передаваемой по каналам связи; - технические каналы утечки речевой информации; - технические каналы утечки видовой информации. Заключение Защищать ТКС необходимо от всех видов случайных и преднамеренных воздействий: стихийных бедствий и аварий, сбоев и отказов технических средств, ошибок персонала и пользователей, ошибок в программах и от преднамеренных действий злоумышленников. Имеется широчайший спектр вариантов путей и методов несанкционированного доступа к данным и вмешательства в процессы обработки и обмена информацией. Анализ всех уязвимостей системы, оценка возможного ущерба позволят верно определить мероприятия по защите информации. Расчет эффективности защитных мероприятий можно производить различными методами в зависимости от свойств защищаемой информации и модели нарушителя. Правильно построенная (адекватная реальности) модель нарушителя, в которой отражаются его практические и теоретические возможности, априорные знания, время и место действия и другие характеристики, – важная составляющая успешного проведения анализа риска и определения требований к составу и характеристикам системы защиты. Утечка информации по техническим и информационным каналам представляет реальную угрозу безопасности информации. При оценке степени опасности технических каналов утечки следует иметь в виду, что не всегда наличие носителя (акустического или электромагнитного поля) является фактором, достаточным для съема информации. Например, при низкой разборчивости речи невозможно восстановить ее смысл. Побочные электромагнитные излучения электронной аппаратуры могут не нести информативного сигнала (например, излучение, возникшее вследствие генерации тактовых импульсов СВТ). Для объективной оценки проводят специальные исследования оборудования и специальные проверки рабочих помещений. Такого рода исследования и проверки выполняются организациями, имеющими лицензии на соответствующий вид деятельности. При выявлении технических каналов утечки информации применяются меры по их перекрытию. При решении задач, связанных с обеспечением информационной безопасности, необходимо использовать комплексный подход, включающий в себя применение не только технических средств, но и правовых методов, а также организационные меры защиты информации. |