Информатика Синергия. информатика. Литература по теме Тема Алгоритмы и программы Вопрос Понятие алгоритма

Скачать 7.74 Mb. Скачать 7.74 Mb.

|

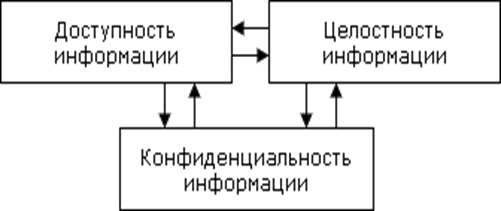

Рис. 177. Составляющие информационной безопасности Конфиденциальность – это обеспечение доступа к информации только авторизованным пользователям. Целостность – это обеспечение достоверности и полноты информации и методов ее обработки. Доступность – это обеспечение доступа к информации и связанным с ней активам авторизованных пользователей по мере необходимости. Безопасность информации – состояние защищенности данных, при котором обеспечиваются их конфиденциальность, доступность и целостность. Нарушение каждой из трех категорий приводит к нарушению информационной безопасности в целом. Так, нарушение доступности приводит к отказу в доступе к информации, нарушение целостности приводит к фальсификации информации и, наконец, нарушение конфиденциальности приводит к раскрытию информации. Выделение этих категорий в качестве базовых составляющих информационной безопасности обусловлено необходимостью реализации комплексного подхода при обеспечении режима информационной безопасности. Кроме этого, нарушение одной из этих категорий может привести к нарушению или полной бесполезности двух других. Например, хищение пароля для доступа к компьютеру (нарушение конфиденциальности) может привести к его блокировке, уничтожению данных (нарушение доступности информации) или фальсификации информации, содержащейся в памяти компьютера (нарушение целостности информации). Безопасность информации определяется отсутствием недопустимого риска, связанного с утечкой информации по техническим каналам, несанкционированными и непреднамеренными воздействиями на данные и (или) на другие ресурсы автоматизированной информационной системы, используемые в автоматизированной системе. Вопрос 2. Нормативно-правовые и административные меры обеспечения информационной безопасности. Вопросы обеспечения информационной безопасности при использовании информационных технологий и систем регламентируются основополагающим Федеральным законом РФ от 27.07.2006 N 149-ФЗ (ред. от 18.12.2018) «Об информации, информационных технологиях и о защите информации». Так, ст. 16. устанавливает следующие положения: 1. Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на: · обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации; · соблюдение конфиденциальности информации ограниченного доступа; · реализацию права на доступ к информации. 2. Государственное регулирование отношений в сфере защиты информации осуществляется путем установления требований о защите информации, а также ответственности за нарушение законодательства РФ об информации, информационных технологиях и о защите информации. Точками приложения процесса защиты информации к информационной системе являются: · аппаратное обеспечение; · программное обеспечение; · обеспечение связи (коммуникации). Сами процедуры (механизмы) защиты разделяются на защиту физического уровня, защиту персонала и организационный уровень. В то время как информационная безопасность – это состояние защищённости информационной среды, защита информации представляет собой деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию, т.е. процесс, направленный на достижение этого состояния. Вопрос 3. Угрозы информационной безопасности. Угроза – это потенциальная возможность определенным образом нарушить информационную безопасность. Попытка реализации угрозы называется атакой, а тот, кто предпринимает такую попытку, – злоумышленником. Потенциальные злоумышленники называются источниками угрозы. Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее экономичные средства обеспечения безопасности. Угроза является следствием наличия уязвимых мест в защите информационных систем (таких, например, как возможность доступа посторонних лиц к критически важному оборудованию или ошибки в программном обеспечении). Группы угроз ИС: 1. Угроза раскрытия – возможность того, что информация станет известной тому, кому не следовало бы ее знать. 2. Угроза целостности – умышленное несанкционированное изменение (модификация или удаление) данных, хранящихся в ИС или передаваемых из одной системы в другую. 3. Угроза отказа в обслуживании – блокировка доступа к некоторому ресурсу. Основные виды угроз: · стихийные бедствия и аварии (наводнение, ураган, землетрясение, пожар и т. п.); · сбои и отказы оборудования (технических средств); · последствия ошибок проектирования и разработки компонентов (аппаратных средств, технологии обработки информации, программ, структур данных и т. п.); · ошибки эксплуатации (пользователей, операторов и другого персонала); · преднамеренные действия нарушителей и злоумышленников. По природе возникновения выделяют: Естественные угрозы – это угрозы, вызванные воздействиями на ИС и ее элементы объективных физических процессов или стихийных природных явлений. Искусственные угрозы – это угрозы ИС, вызванные деятельностью человека. Непреднамеренные искусственные угрозы – это действия, совершаемые людьми случайно, по незнанию, невнимательности или халатности, но без злого умысла. К ним относятся: 1) неумышленные действия, приводящие к частичному или полному отказу системы (порча оборудования, удаление, файлов с важной информацией, программ, носителей информации и т.п.); 2) неправомерное включение оборудования или изменение режимов работы устройств и программ; 3) нелегальное внедрение и использование неучтенных программ (игровых, обучающих), приводящим к необоснованному расходованию ресурсов (загрузка процессора, захват оперативной памяти); 4) заражение компьютера вирусами; 5) неосторожные действия, приводящие к разглашению конфиденциальной информации; 6) разглашение, передача или утрата атрибутов разграничения доступа (паролей, ключей и т.п.); 7) игнорирование организационных ограничений (установленных правил) в системе; 8) вход в систему в обход средств защиты или неправомерное отключение средств защиты. Преднамеренные искусственные угрозы характеризуются возможными путями умышленной дезорганизации работы, вывода системы из строя, проникновения в систему и несанкционированного доступа к информации: 1) физическое разрушение системы или вывод из строя всех или отдельных наиболее важных компонентов системы; 2) отключение или вывод из строя подсистем обеспечения функционирования вычислительных систем (электропитания, охлаждения и вентиляции, линий связи и т.п.); 3) вербовка персонала или отдельных пользователей, имеющих определенные полномочия; 4) применение подслушивающих устройств, дистанционная фото- и видеосъемка и т.п.; 5) перехват данных, передаваемых по каналам связи; 6) хищение носителей информации (дисков, запоминающих устройств); 7) несанкционированное копирование носителей информации; 8) хищение производственных отходов (распечаток, записей, носителей информации и т.п.); 9) чтение остатков информации из оперативной памяти и с внешних запоминающих устройств; 10) незаконное получение паролей и других реквизитов разграничения доступа; 11) вскрытие шифров криптозащиты информации; 12) внедрение аппаратных «жучков», программ «закладок» и «вирусов» («троянов») для преодоления системы защиты и доступа к системным ресурсам; 13) незаконное подключение к линиям связи. К этому же виду угроз относится спам – электронная рассылка разного рода рекламы людям, которые не давали своего согласия на ее получение. Спам называют еще сетевым мусором. Почтовый спам – наиболее распространенный и самый неприятный вид спама. Это массовая рассылка рекламы в виде электронных писем без согласия адресата. Почтовый спам может оказаться вредоносным, поскольку часто содержит вирусы. Кроме того, рассылка нежелательных писем может преследовать цели подрыва репутации компании (черный пиар). Спам на блогах – это размещение рекламы на блоге, не согласованное с его владельцем, в виде ссылки на сайт в подписи комментатора или ссылки в самом комментарии (часто имеет место и то, и другое). Спам на форумах также представляет собой рассылку рекламных сообщений пользователям форума без их на то согласия. Выскакивающие окна (pop-up), распространенные на сайтах развлекательной тематики и сайтах «для взрослых», также считаются одним из видов спама. Поисковый спам (web-спам) подставляет свои сайты в сети Интернет, созданные для изменения результатов поиска в поисковых системах. В результате эти сайты, отображаясь по определенным запросам в выдаче поисковых систем, вводят в заблуждение пользователей. Спам, распространяющий поддельные сообщения от имени банков или финансовых компаний, целью которых является сбор логинов, паролей и пин-кодов пользователей, носит название фишинг. Злоумышленники делают сайты, очень похожие на настоящие. Пользователь думает, что попал на знакомый сайт, и вводит там пароль. Пароль попадает в руки злоумышленника, который может его использовать для кражи личных данных или денег. Часто злоумышленники рассылают в сети Интернет ссылки на подобные фишинговые web-сайты, якобы принадлежащие известным банкам и другим финансовым и торговым организациям, например, страховым компаниям и Интернет-магазинам. При переходе по таким фишинговым ссылкам пользователь попадает в сети мошенников, способных нанести ему материальный вред. Среди мотивов нарушений, двигающих поведение злоумышленников, можно выделить три основных: 1) безответственность; 2) самоутверждение; 3) корыстный интерес. Вопрос 4. Методы и средства защиты информации. Разработка политики и программы безопасности начинается с анализа рисков, первым этапом которого, в свою очередь, является ознакомление с наиболее распространенными угрозами. Главные угрозы – внутренняя сложность ИС, непреднамеренные ошибки штатных пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы. На втором месте по размеру ущерба стоят кражи и подлоги. Реальную опасность представляют пожары и другие аварии поддерживающей инфраструктуры. В общем числе нарушений растет доля внешних атак, но основной ущерб по-прежнему наносят «свои». Для подавляющего большинства организаций достаточно общего знакомства с рисками; ориентация на типовые, апробированные решения позволит обеспечить базовый уровень безопасности при минимальных интеллектуальных и разумных материальных затратах. Информационная безопасность (ИБ) во многом зависит от аккуратного ведения текущей работы, которая включает: · поддержку пользователей; · поддержку программного обеспечения; · конфигурационное управление; · резервное копирование; · управление носителями; · документирование; · регламентные работы. Нужно заранее готовиться к событиям неординарным, т.е. к нарушениям ИБ. Заранее продуманная реакция на нарушения режима безопасности преследует три главные цели: 1) локализация инцидента и уменьшение наносимого вреда; 2) выявление нарушителя; 3) предупреждение повторных нарушений. Промежуток времени от момента, когда появляется возможность использовать слабое место, и до момента, когда пробел ликвидируется, называется окном опасности, ассоциированным с данным уязвимым местом. Пока существует окно опасности, возможны успешные атаки на ИС. Для большинства уязвимых мест окно опасности существует сравнительно долго (несколько дней, иногда недель), поскольку за это время должны произойти следующие события: · становится известно о средствах использования пробела в защите; · должны быть выпущены соответствующие заплаты; · заплаты должны быть установлены в защищаемой ИС. Новые уязвимые места и средства их использования появляются постоянно. Это значит, во-первых, что почти всегда существуют окна опасности и, во-вторых, что отслеживание таких окон должно производиться постоянно, а выпуск и наложение заплат – как можно более оперативно. Угрозы зависят от интересов субъектов информационных отношений и от того, какой ущерб является для них неприемлемым. Например, для открытой организации угроз конфиденциальности может просто не существовать, т.к. вся информация считается общедоступной. Однако в большинстве случаев нелегальный доступ представляется серьезной опасностью. Для построения эффективной системы защиты необходимо: 1) определить угрозы безопасности информации; 2) выявить возможные каналы утечки информации и несанкционированного доступа к данным; 3) построить модель потенциального нарушителя; 4) выбрать соответствующие меры, методы, механизмы и средства защиты; 5) построить замкнутую, комплексную, эффективную систему защиты, проектирование которой начинается с проектирования самих автоматизированных систем и технологий. Содержание методов защиты информации. Препятствия – методы физического преграждения пути злоумышленнику к защищаемой информации (к аппаратуре, носителям информации и т.д.). Управление доступом – метод защиты информации регулированием использования всех ресурсов компьютерной информационной системы (элементов баз данных, программных и технических средств). Управление доступом включает следующие задачи: · идентификация пользователей, персонала и ресурсов системы (присвоение каждому объекту персонального идентификатора); · опознание объекта или субъекта по идентификатору; · проверка полномочий (проверка соответствия дня недели, времени суток, запрашиваемых ресурсов установленному регламенту); · разрешение и создание условий работы в пределах установленного регламента; · регистрация (протоколирование) обращений к защищаемым ресурсам; · сигнализация (отключение, отказ в запросе) при попытках несанкционированных действий. Защита от несанкционированного доступа предусматривает: · присвоение пользователю, терминалам, программам, файлам и каналам связи уникальных имен и кодов (идентификаторов); · выполнение процедур установления подлинности при обращениях к системе и запрашиваемой информации (путем проверки паролей); · проверку полномочий пользователя на доступ к системе или запрашиваемым данным; · автоматическую регистрацию в журнале всех запросов с указанием идентификатора пользователя, терминала, времени и сущности запроса (позволяет определить хост-компьютер хакера, а иногда и определить его IP-адрес). Методы защиты информации: Маскировка – метод защиты информации путем ее криптографического закрытия. Регламентация – метод защиты информации, создающий такие условия обработки, хранения и передачи защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму. Принуждение – метод защиты, при котором пользователи и персонал системы вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности. Криптография – это наука о методах и алгоритмах шифрования. Криптоанализ – наука, занимающаяся оценкой криптостойкости средств шифрования. С помощью криптографических методов возможно: · шифрование информации; · реализация электронной подписи; · распределение ключей шифрования; · защита от случайного или умышленного изменения информации. Электронная цифровая подпись. Рукописная подпись подтверждает факт взаимосвязи между содержанием документа и лицом, подписавшим его. Т.е. подпись является одним из средств идентификации личности через уникальные личные биометрические параметры человека. Рукописную подпись нельзя отделить от документа, но можно внести изменения в содержание документа после его подписания. Из этого следует, что рукописная подпись не обеспечивает аутентификацию документа, т.е. его целостность и неизменность после подписания. Несмотря на уникальность почерка человека, степень защиты рукописной подписи очень низкая. Для повышения достоверности сведений, изложенных, например, в финансовом документе, используются 2 рукописные подписи и печать юридического лица. Там, где этого недостаточно, используют заверяющую подпись и печать уполномоченного органа (нотариуса). Глобализация и виртуализация информационной сферы требует наличия механизмов удостоверения электронных документов (ЭД) без непосредственного контакта сторон. Чтобы электронная цифровая подпись (ЭЦП) была жестко связана с ЭД, содержание ЭЦП должно зависеть от содержания ЭД. Только тогда ЭЦП будет заверять именно этот ЭД, а не другой. Связь между содержанием ЭД и структурой ЭЦП является основой механизма аутентификации ЭД. В ЭД, подписанный ЭЦП, нельзя внести изменения, не нарушив подпись. |