ВОПРОСЫ. Массив

Скачать 1.9 Mb. Скачать 1.9 Mb.

|

|

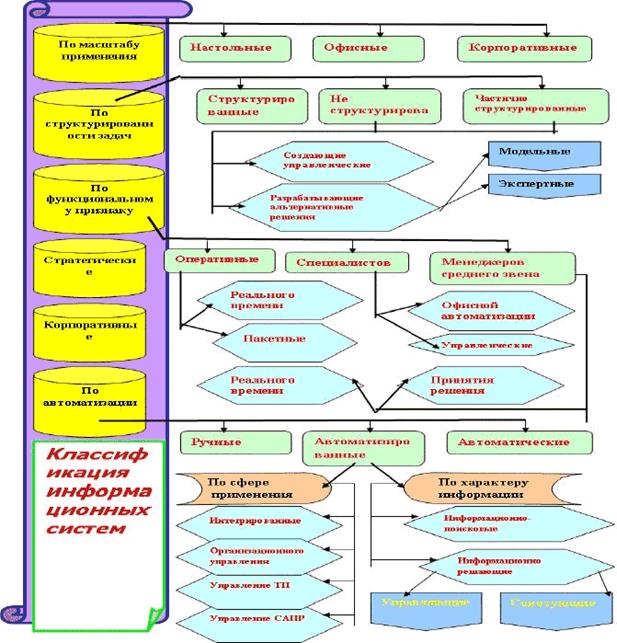

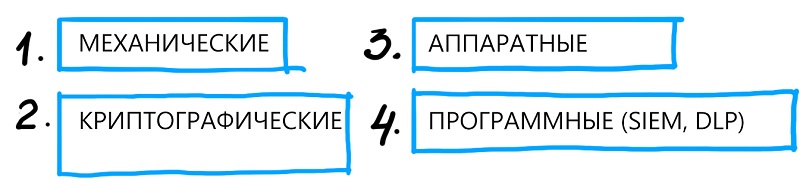

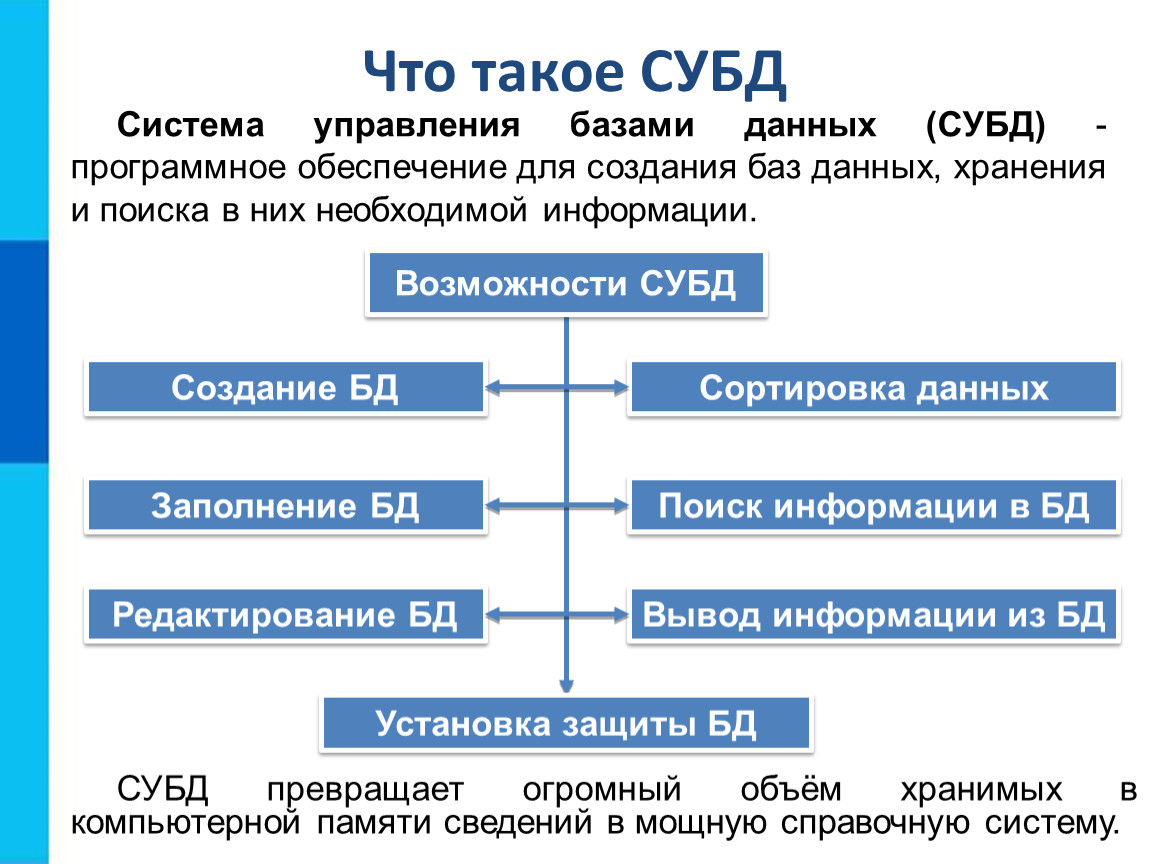

Компьютерные модели стали привычным инструментом при решении научных задач в физике, астрофизике, химии, биологии, экономике, социологии и других науках, в прикладных задачах радиоэлектроники, машиностроения, автомобилестроения. Компьютерные модели стали использоваться в быту. Критерием деления информационных моделей на виды служит форма их представления: форма мысленного образа, форма бумажного документа, форма файла на компьютерном носителе информации, включая изображение на экране компьютера.  Практическое задание вычислить среднее арифметическое всех нечетных элементов двумерного массива. var massiv: array [1..1000] of integer; // создаём свой тип данных для массива i, n, summa, count : integer; // объявляем переменные sred : real; // объявляем переменные begin write('Введите длину массива : ');readln(n); // просим пользователя ввести длину массива for i:=1 to n do // делаем цикл для заполнения массива begin write('Введите ', i , ' элемент : ');readln(mass[i]); // заполняем массива вручную if (i mod 2 <> 0) then // проверяем на нечетность номер элемента, если нечетный, то begin count := count + 1; // увеличиваем кол-во нечетных номеров summa := summa + mass[i]; // и увеличиваем сумму end; end; sred := summa / count; // находим среднее арифметическое writeln('Среднее арифметическое с нечетными номерами : ' , sred); // выводим результат readln; // чтобы программа не закрывалась end. Стандартные возможности пользователя при работе в открытых информационных сетях. Открытая информационная сеть - информационная сеть, объединяющая открытые системы. Открытая система - вычислительная среда, состоящая из аппаратных и программных продуктов и технологий, разработанных в соответствии с общедоступными и общепринятыми (международными) стандартами. Обязательными свойствами открытых систем являются: переносимость; Функциональная совместимость; масштабируемость; доступность программного и аппаратного обеспечения для развития и реструктуризации. В открытых информационных сетях каждый пользователь имеет возможность поиска информации, чтения, копирования данной информации, пользоваться ресурсами, работать с пользователями этой информационной сети. Классификация информационных систем (ИС). - по масштабам применения – настольные и офисные; - по признаку структурированности задач – структурированные (формализуемые), не структурируемые (не формализуемые), частично структурируемые. - по функциональному признаку – производственные, маркетинговые (анализа рынка, рекламные, снабженческие и т.п.), финансовые (бухгалтерские, статистические, и т.п.), кадровые; - по квалификации персонала и уровням управления – стратегические (топ-менеджеров), функциональные (менеджеров среднего звена) и оперативные (специалистов); - по характеру обработки информации: системы обработки данных, системы управления, система поддержки принятия решений; - по оперативности обработки данных – пакетной обработки и оперативные; - по степени автоматизации – ручные, автоматические, автоматизированные; - по характеру использования информации – на информационно-поисковые, информационно-справочные, информационно-решающие, управляющие, советующие и т.п.; - по степени централизации обработки информации – на централизованные, децентрализованные, информационные системы коллективного использования; - по характеру использования вычислительных ресурсов – на локальные и распределенные; - по сфере деятельности – на государственные, территориальные (региональные), отраслевые, объединений, предприятий или учреждений, технологических процессов; - по классу реализуемых технологических операций – на системы с текстовыми редакторами, системы с табличными редакторами, СУБД, системы с графикой, мультимедиа; - по месту в процессе управления предприятия – на АРМ специалиста, ИС руководителя, ИС внешнего контролера, интегрированные системы, объединяющие в себе часть или все из этих функций; - по концепции построения – файловые, автоматизированные банки данных, банки знаний, хранилища данных (ХД); - по режиму работы – на пакетные, диалоговые и смешанные.  Классификация пакетов прикладных программ.  Защита информации в информационных системах. Подходы к информационной защите: При построении системы защиты информации выделяют два подхода: эпизодический и комплексный. Первый подход подразумевает проведение защитных мероприятий при наличии определенных угроз. Например, обязательная антивирусная проверка флешки или использование криптографических систем шифрования. При втором подходе различные защитные меры используют в комплексе, образуя контур безопасности системы. Принципы создания базовой защиты информации Для создания надежной системы информационной безопасности особенно важны три аспекта: Доступность. Возможность быстро получить нужную информацию. Цельность. Актуальность и защищенность информационных данных от несанкционированного изменения. Конфиденциальность. Невозможность несанкционированного прочтения. Несанкционированное проникновение в информационные компьютерные системы может стать следствием недостаточного внимания к одному из этих аспектов. Защита компьютера от несанкционированного доступа По статистике, несанкционированный доступ (НСД) – одна из наиболее серьезных угроз. Удачная попытка НСД позволяет злоумышленнику завладеть плохо защищенной информацией. Этому способствуют следующие факторы: Основные защитные средства от несанкционированного доступа Такие методы могут быть административными и техническими. Грамотные организационные меры вкупе с эффективными программными средствами позволяют создать надежный механизм защиты информации от злоумышленников. К административным средствам защиты информации также относят организацию: физической охраны ИС; аутентификации пользователей; разграничения доступа к защищаемым компонентам; регистрации всех обращений к данным под защитой. Рабочие ПК предпочтительно размещать в надежно запираемых помещениях. В рабочее время за компьютерами должны наблюдать ответственные сотрудники, в частности, не оставлять ПК без парольной защиты, когда покидают рабочее место. Также помогут такие методы: вход по учетной записи; вход по индивидуальным физиологическим характеристикам (отпечатки пальцев, тембр голоса, сетчатка глаза, лицо); вход с применением радио кодовых устройств; вход с использованием электронных носителей. Технические устройства защиты  Такие устройства также называют формальными. Выделяют механические, аппаратные, криптографические и программные устройства. К механическим относятся любые устройства, которые работают независимо от ИС, препятствуя доступу посторонних в здание или помещение. Это могут быть экраны, замки, жалюзи, видеорегистраторы, камеры и датчики. Криптографические устройства основаны на использовании сложных алгоритмов для шифрования. Они обеспечивают безопасную организацию передачи информации по корпоративной сети и Интернету. К аппаратным средствам защиты относят любые устройства, которые интегрируются в архитектуру ИС. Они ограничивают доступ к информационным данным, в том числе и посредством их маскировки. Аппаратными средствами являются устройства для генерации помех, сетевые фильтры, которые сканируют приемники радиосигналов, блокируют возможные каналы утечки информации или позволяют их выявить. Состав и структура баз данных.  Система управления базами данных. Система управления базами данных (СУБД) — совокупность программных и лингвистических средств общего или специального назначения, обеспечивающих управление созданием и использованием баз данных. управление данными во внешней памяти (на дисках); управление данными в оперативной памяти с использованием дискового кэша; журнализация изменений, резервное копирование и восстановление базы данных после сбоев; поддержка языков БД (язык определения данных, язык манипулирования данными). Обычно современная СУБД содержит следующие компоненты: ядро, которое отвечает за управление данными во внешней и оперативной памяти и журнализацию, процессор языка базы данных, обеспечивающий оптимизацию запросов на извлечение и изменение данных и создание, как правило, машинно-независимого исполняемого внутреннего кода, подсистему поддержки времени исполнения, которая интерпретирует программы манипуляции данными, создающие пользовательский интерфейс с СУБД а также сервисные программы (внешние утилиты), обеспечивающие ряд дополнительных возможностей по обслуживанию информационной системы.  Администрация банка данных. Функции администратора банка данных. АБД выполняют работы по созданию и обеспечению функционирования БнД (Банк данных) на протяжении всех этапов жизненного цикла системы. В составе группы администраторов банка данных можно выделить различные подгруппы в зависимости от выполняемых ими функций. Численность группы администрации и выполняемые ею функции будут в значительной степени зависеть от масштаба банка данных, специфики хранимой в нем информации, типа банка данных, особенностей используемых программных средств и некоторых других факторов. Администраторы банка данных выполняют большой круг разнообразных функций. Далее будут подробно рассмотрены некоторые из них. Сейчас же просто перечислим основные функции. 1. Анализ предметной области 2. Проектирование структуры базы данных 3. базы данных и процедур обработки БД 4. Первоначальная загрузка и ведение базы данных 5. Защита данных от несанкционированного доступа 6. Защита данных от разрушений 7.Обеспечение восстановления БД 8. Анализ обращений пользователей к БД 9. Анализ эффективности функционирования БнД и развитие системы 10. Работа с пользователями 11. Подготовка и поддержание системных программных средств 12. Организационно-методическая работа Понятие распределенной базы данных, распределенной обработки информации. Распределенная база данных: Набор логически связанных между собой совокупностей разделяемых данных (и их описаний), которые физически распределены в некоторой компьютерной сети. Из этого вытекает следующее определение распределенной СУБД: Распределенная СУБД: Программный комплекс, предназначенный для управления распределенными базами данных и обеспечивающий прозрачный доступ пользователей к распределенной информации. Распределенная система управления базой данных (распределенная СУБД) состоит из единой логической базы данных, разделенной на некоторое количество фрагментов. Каждый фрагмент базы данных сохраняется на одном или нескольких компьютерах, работающих под управлением отдельных СУБД и соединенных между собой сетью связи. Пользователи взаимодействуют с распределенной базой данных через приложения. Приложения могут подразделяться на не требующие доступа к данным на других узлах (локальные приложения) и требующие подобного доступа (глобальные приложения). В распределенной СУБД должно существовать хотя бы одно глобальное приложение, поэтому любая такая СУБД должна иметь следующие характеристики: Имеется набор логически связанных разделяемых данных. Сохраняемые данные разбиты на некоторое количество фрагментов. Может быть предусмотрена репликация фрагментов данных. СУБД на каждом узле способна поддерживать автономную работу локальных приложений. СУБД каждого узла поддерживает хотя бы одно глобальное приложение. Но нет необходимости в том, чтобы на каждом из узлов системы существовала своя собственная локальная база данных, что и показано на примере топологии распределенной СУБД, представленной на рисунке:  Распределенная обработка Очень важно понимать различия между распределенными СУБД и средствами распределенной обработки данных. Распределенная обработка: Обработка с использованием централизованной базы данных, доступ к которой может осуществляться с различных компьютеров сети. Ключевым моментом в определении распределенной СУБД является утверждение, что система работает с данными, физически распределенными в сети. Сравните этот вариант, содержащий центральную базу данных на узле 2, с вариантом, представленным на предыдущем рисунке, в котором присутствует несколько узлов, каждый из которых имеет собственную базу данных:  Управление как информационный процесс. Замкнутые и разомкнутые схемы управления, назначение обратной связи. Процессы, связанные с поиском, сбором, хранением, обработкой, кодированием и передачей информации, называют информационными. В любом процессе управления всегда происходит взаимодействие двух объектов – управляющего и управляемого, которые соединены каналами прямой и обратной связи. По каналу прямой связи передаются управляющие сигналы, а по каналу обратной связи – информация о состоянии управляемого объекта. Управление каким-либо объектом живой или неживой природы осуществляет человек или устройство. Для описания процесса управления можно выделить следующие критерии: объект управления – может быть представителем живой или неживой природы: автомобиль, компьютер, человек, лошадь и т.д.; цель управления – ожидаемый результат; исходная информация – сведения о существующей обстановке, объекте управления, профессиональные знания и навыки и пр.; текущая информация – сведения об изменении обстановки в процессе управления, изменений свойств объекта. В случае, когда текущая информация позволяет корректировать процесс управления, говорят, что существует обратная связь. Такой процесс называют замкнутым процессом управления.  В зависимости от участия человека в процессе, системы управления делятся на три группы: системы автоматического управления – все процессы, связанные с получением и обработкой информации и формированием управляющих сигналов, автоматизированы в соответствии с замкнутой схемой управления. Такие системы используются в опасном для человека производстве, на космических спутниках и т.п.; неавтоматические системы управления – человек самостоятельно оценивает состояние объекта управления и в соответствии со своей оценкой воздействует на него. Например – учитель и ученики на уроке; автоматизированные системы управления – сбор и обработка информации осуществляется автоматически, а решения по управлению принимает человек. Например – автоматизированная система продажи железнодорожных билетов. Общая схема компьютера. Основные устройства компьютера и их функции. Аппаратной основой ПК является системная (материнская) плата, на ней размещаются наиболее важные элементы ПК, располагаются магистрали, связывающие процессор с остальными электронными компонентами компьютера. Стандартная конфигурация – системный блок, монитор, клавиатура и мышь. Монитор предназначен для вывода на экран текстовой и графической информации. Монитор работает под управлением специального аппаратного устройства – видеоадаптера, который предусматривает 2 возможных режима – текстовый и графический. Для работы с мультимедийными приложениями в реальном режиме желательно иметь соответствующий видеоадаптер. |