ПАЗИ 1. Место пази в системе кзи

Скачать 1.38 Mb. Скачать 1.38 Mb.

|

18.Основные понятия сетевой безопасности.19.Межсетевые экраны. Классификация.Межсетево́й экра́н, сетево́й экра́н, файерво́л, брандма́уэр — комплекс аппаратных и программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами. Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача — не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации. Все межсетевые экраны используют в своей работе один из двух взаимоисключающих принципов: - "Разрешено все, что не запрещено в явном виде". С одной стороны данный принцип облегчает администрирование межсетевого экрана, т.к. от администратора не требуется никакой предварительной настройки - межсетевой экран начинает работать сразу после включения в сеть электропитания. Любой сетевой пакет, пришедший на МСЭ, пропускается через него, если это не запрещено правилами. С другой стороны, в случае неправильной настройки данное правило делает межсетевой экран дырявым решетом, который не защищает от большинства несанкционированных действий, описанных в предыдущих главах. Поэтому в настоящий момент производители межсетевых экранов практически отказались от использования данного принципа. - "Запрещено все, не разрешено в явном виде". Этот принцип делает межсетевой экран практически неприступной стеной (если на время забыть на возможность подкопа этой стены, ее обхода и проникновения через незащищенные бойницы). Однако, как это обычно и бывает, повышая защищенность, мы тем самым нагружаем администратора безопасности дополнительными задачами по предварительной настройке базы правил межсетевого экрана. После включения такого МСЭ в сеть, она становится недоступной для любого вида трафика. Администратор должен на каждый тип разрешенного взаимодействия задавать одно и более правил. Классификация МЭ: 1)Управляемые коммутаторы (канальный уровень): Коммутаторы – их можно отнести к физическому (канальному) уровню. Управляемый коммутатор позволяет привязывать МАС адреса сетевой карты компа к определенным портам компьютера. Если сделать фильтрацию информации на основе МАС адресов сетевых карт, у отправителя и получателя организуется VLAN. Комп позволяет реализовать VLAN на уровне самого коммутатора. Недостатки: - область фильтрации действия коммутатора распространяется на ближние маршрутизаторы, и поэтому они не годятся для регулирования доступа из интернета. -МАС адреса сетевых плат легко подделать. 2)«МЭ с фильтрацией пакетов» Относятся к сетевому уровню, используется в небольших сетях. Представляет собой маршрутизатор или работающую на сервере программу, осуществляющую фильтрацию входящих и исходящих пакетов, на основе информации в IP-заголовке пакета. В первую очередь анализируется информация сетевого уровня, а именно IP адрес отправителя и получателя, а также протокол сеансового уровня (TCP/IP), информация о котором тоже есть в заголовке IP пакета. Более продвинутые МСЭ также учитывают информацию о портах отправителя и получателя, которые относятся к транспортному уровню.  Поле «Действие» может принимать значения «пропустить», «запретить» и «отбросить». В последнем случае пакет просто удаляется, а в предпоследнем отправитель посылает уведомление о том ,что пакет пропущен. МЭ производит проверку пока не найдет правило которое соответствует анализируемый пакет. Если такое правило не находится, используется правило по умолчанию, которое обычно запрещает вх. пакеты. Достоинства: - низкая стоимость. - гибкость в определении правил. - небольшая задержка при прохождении пакета. -минимальное влияние на производительность сети. В целом они обеспечивают минимальную безопасность за минимальную цену, что может оказаться вполне приемлемо для среды низкого уровня. Недостатки: - ЛС видно и марш. Из Интернета. - При большом числе правил затрудняется их выполнение. - решение о предоставлении доступа предоставляется на основании IP адресов, они м.б. подсмотрены и подделаны. - за доверенный комп. может сесть не доверенный пользователь. - не контролируется работа на уровне приложений, не обеспечивается защита от DOS-атак. - практическое отсутствие средства по протоколированию доступа. 3)«МЭ сеансового уровня» Они следят за подтверждением связи между авторизированными клиентами и внешним хостом. Определенный является запрашиваемый сеанс, допустимым – использование информацию из заголовка пакета сеансового уровня. При запросе от клиента МЭ проверяет удовлетворяет ли клиент базовым условиям фильтрации. Например: может ли DNS-сервер определить IP адрес клиента и его имя. Затем действуя от имени клиента шлюз устанавливает соединение с внешним хостом и следит за квитированием связи протокола TCP/IP. Эта процедура состоит из обмена TCP пакетами с флажками SYN и ASK. Он поддерживает таблицу соединений, пропуская данные из сеансов связи, зафиксированной в этой таблице. После совершения сеанса, соответствующий сеансовый элемент удаляется из таблицы. МЭ сеансового уровня способны обеспечить защиту от DOS-атак, примером которой является атака с наводнением SYN запросов (floading). Для борьбы с подобными атаками могут использоваться специальные фильтры: SYN Defender Gateway. Обеспечение зашиты от DOS-атак: SYN Defender Relay. МЭ сеансового уровня относят также МЭ с преобразованием или трансляцией IP адресом (NAT) которые реализуют NAT-преобразования. Есть 2 основных режима: - При динамическом режиме (PAT), в этом случае МЭ имеет единственный внутренний IP адрес, все обращения в Интернет со стороны клиентов осуществляется с использованием этого внутреннего IP адреса. - При статическом режиме, МЭ имеет несколько внешних IP адресов. Часто оба режима используются совместно. Недостатки: - фильтруют пакеты на сеансовом уровне и не проверяют содержимое пакетов на прикладном уровне. - не поддерживают аутентификации на уровне пользователя, а только на основе IP адресов и они по- прежнему уязвимы к атакам с подменой IP адреса. - после завершения процедуры квитирования МЭ просто перенаправляют все пакеты независимо от их содержимого. 4)«МЭ прикладного уровня» Они часто называются Proxy-серверами, и контролируют и фильтруют информацию на прикладном уровне. Также, МЭ прикладного уровня, могут перехватывать входящие и исходящие пакеты используя программы «посредники», что исключает прямого соединения клиента и сервера. А также посредники используют МЭ прикладного уровня имеют важное отличие от канальных посредников канального уровня, т.е. они требуют отдельного Proxy сервера для каждой службы. Обычно имеются посредники для след. служб: Эл. почты, Web-сервера, FTP и для терминальных служб. Если служба не поддерживает Proxy то возможны 3 варианта:

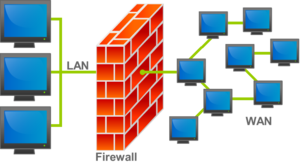

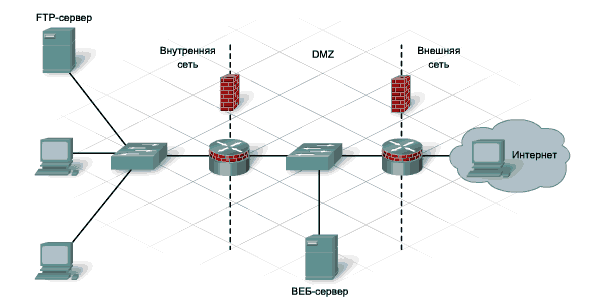

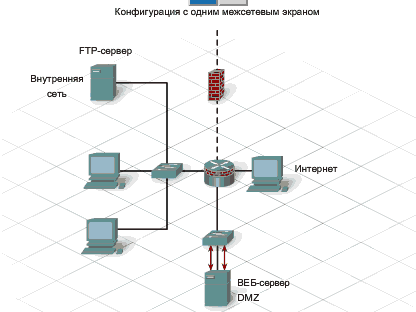

Отличие от МЭ сетевого уровня: 1.От клиента до сервера образуется 2 соединения: от клиента до МЭ, и от МЭ до сервера. 2.Анализируется содержимое каждого проходящего пакета. Бывают прозрачные МЭ и непрозрачные. Достоинства: - от внешнего пользователя скрывается структура корпоративной сети. - прикладной МЭ это единственный хост имя которого м.б. известно. - прокси сервер для разных служб предотвращает доступ к ним. - надежность на уровне пользователя при протоколировании. - оптимальное соотношение между ценой и качеством. Недостатки: - при непрозрачных, необходима 2-ух шаговая структура. - более высокая цена. 5)«МЭ экспертного уровня» Они сочетают в себе элементы 3-х предыдущих видов МЭ, т.е. прикладного, сеансового и сетевого. Как МЭ с фильтрацией пакетов, они работают на сетевом уровне, фильтруя вх. и исх. Пакеты, на основе IP адресов и номеров портов. Они выполняют функции МЭ сеансового уровня, также выполняют функции прикладного уровня проверяя содержимое каждого пакета в соответствии с использованной политикой безопасности. Но в отличие от МЭ прикладного уровня, при анализе данных прикладного уровня, они не нарушают клиент-серверные модели взаимодействия и допускают прямые соединения между клиентами и внешними хостами. Вместо программ посредников используются специальные алгоритмы распознавания и обработки данных на уровне приложения. Недостаток: прямое соединение.  Иллюстрация, показывающая расположение сетевого экрана (Firewall) в сети. 20.Межсетевые экраны. Применение.Межсетево́й экра́н, сетево́й экра́н, файерво́л, брандма́уэр — комплекс аппаратных и программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами. Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача — не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации. Некоторые сетевые экраны также позволяют осуществлять трансляцию адресов — динамическую замену внутрисетевых (серых) адресов или портов на внешние, используемые за пределами ЛВС. ИСПОЛЬЗОВАНИЕ МЕЖСЕТЕВЫХ ЭКРАНОВ. Размещение межсетевого экрана в качестве пограничного устройства между внутренней сетью (интранетом) и Интернетом позволяет контролировать весь исходящий и входящий интернет-трафик и управлять его прохождением. Между внутренней и внешней сетью создается четкий защитный рубеж. Однако некоторым внешним клиентам может потребоваться доступ к внутренним ресурсам. Для этого можно предусмотреть демилитаризованную зону (DMZ).  В компьютерных сетях демилитаризованной зоной называется участок сети, доступный как внутренним, так и внешним пользователям. Он более защищен по сравнению с внешней сетью, но менее защищен по сравнению с внутренней сетью. DMZ создается посредством использования одного или нескольких межсетевых экранов, разграничивающих внутреннюю сеть, DMZ и внешнюю сеть. В DMZ часто размещаются веб-серверы, открытые для доступа извне. Конфигурация с одним межсетевым экраном.  Один межсетевой экран делит сетевое пространство на три зоны: внешняя сеть, внутренняя сеть и DMZ. Весь трафик поступает на межсетевой экран из внешней сети. Межсетевой экран должен контролировать трафик и принимать решение о его пересылке в DMZ или во внутреннюю сеть, либо о запрете пересылки. Конфигурация с двумя межсетевыми экранамиВ конфигурации с двумя межсетевыми экранами предусмотрены внутренний и внешний межсетевой экраны, между которыми располагается DMZ. Внешний межсетевой экран применяет менее строгие ограничения и разрешает доступ пользователей из Интернета в DMZ, а также сквозное прохождение трафика, запрошенного внутренними пользователями. Внутренний межсетевой экран применяет более строгие ограничения и защищает внутреннюю сеть от несанкционированного доступа. Для небольших сетей с низким трафиком подходит конфигурация на основе одного межсетевого экрана, который, однако, является критической точкой отказа и может оказаться перегруженным. Конфигурация с двумя межсетевыми экранами целесообразна для крупных и сложных сетей со значительно большими объемами трафика. |