лр2. Методы аналогового и цифрового кодирования

Скачать 37.95 Kb. Скачать 37.95 Kb.

|

|

МИНОБРНАУКИ РОССИИ федеральное государственное бюджетное образовательное учреждение высшего образования «Санкт-Петербургский государственный технологический институт (технический университет)» СПбГТИ(ТУ) Факультет информационных технологий и управления Кафедра систем автоматизированного проектирования и управления Практическая работа № 2 Вариант 18 по дисциплине «ВЫЧИСЛИТЕЛЬНЫЕ СИСТЕМЫ, СЕТИ И ТЕЛЕКОММУНИКАЦИИ» Тема: «Методы аналогового и цифрового кодирования» Выполнила студентка гр. 494: Группа: 494 Проверил: Цель работыИзучение методов логического кодирования информации. Задачи лабораторной работы• аналитический обзор методов логического кодирования информации; • практическое изучение логического кодирования двоичной информации методом 4В/5В и скремблированием; • закрепление полученных в ходе выполнения лабораторной работы знаний, умений и навыков. Аналитический обзорМетоды логического кодирования применяются для улучшения характеристик потенциальных кодов типа AMI, NRZI. Эти методы позволяют заменять длинные последовательности логических нулей, приводящие к постоянному потенциалу, вставками единиц. Для логического кодирования характерны два метода ‑ избыточные коды и скремблирование. Логическое кодирование используется для уменьшения длинных последовательностей одинаковых бит, приводящие к неизменному потенциалу, вставками бинарных единиц. Для логического кодирования разработаны два основных способа уменьшения длинных последовательностей одинаковых бит: • избыточные коды; • скремблирование. Избыточные кодыОснованы на разбиении исходной последовательности бит на порции, называемые символами. В процессе кодирования каждый исходный символ заменяется на новый, содержащий большее количество бит, чем исходный. Например, логический код 4В/5В, используемый в технологиях FDDI и Fast Ethernet, заменяет исходные символы длиной в 4 бита на символы длиной в 5 бит. Так как результирующие символы содержат избыточные биты, то общее количество битовых комбинаций в них больше, чем в исходных. Так, в коде 4В/5В результирующие символы могут содержать 25 битовых комбинации, в то время как исходные символы ‑ только 24. Поэтому в результирующем коде можно отобрать 16 таких комбинаций, которые не содержат большого количества нулей, а остальные считать запрещенными кодами (code violation). Кроме устранения постоянной составляющей и придания коду свойства самосинхронизации, избыточные коды позволяют приемнику распознавать искаженные биты. Если приемник принимает запрещенный код, значит на линии произошло искажение сигнала. СкремблированиеСкремблирование (scramble ‑ свалка, беспорядочная сборка) основано на предварительном «перемешивании» исходной информации таким образом, чтобы вероятность появления единиц и нулей на линии становилась приблизительно одинаковой. Устройства, выполняющие такую операцию, называются скремблерами. При скремблировании используется известный алгоритм, поэтому приемник, получив двоичные данные, передает их на дескрэмблер, который восстанавливает исходную последовательность бит. Избыточные биты при этом по линии не передаются. Пусть, например, скремблер реализует соотношение Вi=Ai+Bi-5+Bi-7. Здесь Bi – бит результирующего кода, полученный на i-м такте работы скремблера; Ai – бит исходного кода, поступающий в передатчике на вход скремблера на i-м такте; Bi-5 и Bi-7 – биты результирующего кода, полученные на предыдущих тактах работы скремблера, соответственно на «i-5» и «i-7» тактах. Дескремблер в приемнике восстанавливает исходную последовательность, используя соотношение Ci=Bi+Bi-5+Bi-7=(Ai+Bi-5+Bi-7 )+Bi-5+Bi-7=Ai Различные алгоритмы скрэмблирования отличаются количеством слагаемых, дающих цифру результирующего кода, и сдвигом между слагаемыми. Так, в сетях ISDN при передаче данных от сети к абоненту используется преобразование со сдвигами в 5 и 23 позиции, а при передаче данных от абонента в сеть - со сдвигами 18 и 23 позиции Практическая работаДля закрепления материала по теме лабораторной работы, были применены к исходному сообщению метод 4В/5В и скремблирование. Затем, выполнено физическое кодирование полученных сообщений с использованием манчестерского кода. В качестве исходного сообщения, подлежащего передаче, используется фамилия Тюлькина. Получившееся для передачи сообщение представлено в шестнадцатеричном и двоичном кодах в таблице ниже: Таблица 1 — Создание исходного сообщения

Далее, над полученным сообщением было выполнено логическое кодирование по методу 4В/5В. Полученное сообщение записано в двоичном и шестнадцатеричном кодах в таблице ниже: Таблица 2 — Применение метода 4В/5В

Следующим этапом проведено скремблирование исходного сообщения полиномом Bi = Ai ⊕ Bi – 3 ⊕ Bi – 7. В таблице ниже записано полученное скремблированное сообщения в двоичном и шестнадцатеричном кодах. Таблица 3 — Применение метода скремблирования

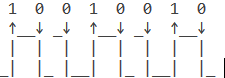

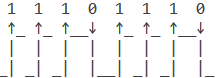

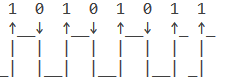

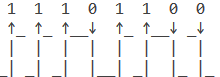

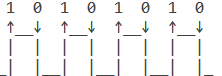

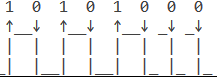

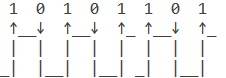

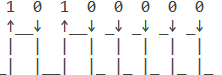

Последним этапом выполнения лабораторной работы, является физическое кодирование исходного сообщения с использованием манчестерского кодирования в виде временных диаграмм. Т: ю: л:    ь: к: и:    н: а:   ВыводВ процессе выполнения лабораторной работы были изучены различные способы обмена информацией между передатчиком и приемником. Рассмотрено и проанализировано логическое кодирования информации: избыточного кода и скремблирования. Также на примерах были изучены конкретные его виды, а именно: избыточный код и скремблирование. Исходное сообщение было закодировано при помощи метода 4B/5B и полинома скремблирования, а также физическим кодированием при помощи манчестерского кода. Санкт-Петербург 2021 |