МЕТОДИЧЕСКИЕ РЕКОМЕНДАЦИИ И ЗАДАНИЯ ДЛЯ КОНТРОЛЬНЫХ РАБОТ ПО ИНФОРМАТИКЕ. Методичка по ИНФОРМАТИКЕ(заочное обучение). Методические рекомендации и задания для контрольных работ

Скачать 0.83 Mb. Скачать 0.83 Mb.

|

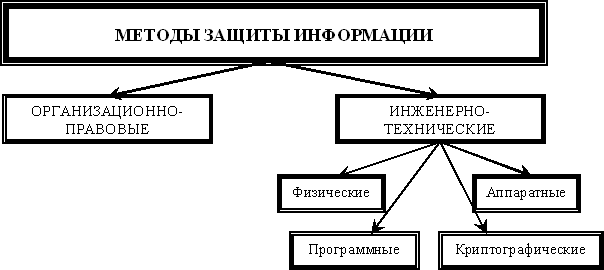

16. Системы программирования.17. Антивирусные программы (обзор).18. Служебные программы(описание).19. Дайте характеристику файлам и файловой системе.20. Что представляет собой файловая структура? 21. Классификация ПО.22.Что представляет собой ассемблер? Для чего служит? 23. Перечислите основные признаки появления в системе вируса. 24.Как по функциональным возможностям подразделяются сервисные средства? 25. В виде чего можно представить файловую систему? Тема 1.3. Защита информации. Понятие «информация» сегодня употребляется весьма широко и разносторонне. Трудно найти такую область знаний, где бы оно не использовалось. Огромные информационные потоки буквально захлестывают людей. Как и всякий продукт, информация имеет потребителей, нуждающихся в ней, и потому обладает определенными потребительскими качествами, а также имеет и своих обладателей или производителей. С точки зрения потребителя, качество используемой информации позволяет получать дополнительный экономический или моральный эффект. С точки зрения обладателя – сохранение в тайне коммерчески важной информации позволяет успешно конкурировать на рынке производства и сбыта товаров и услуг. Это, естественно, требует определенных действий, направленных на защиту конфиденциальной информации. При этом под безопасностью понимается состояние защищенности жизненно важных интересов личности, предприятия, государства от внутренних и внешних угроз. При хранении, поддержании и предоставлении доступа к любому информационному объекту его владелец либо уполномоченное им лицо накладывает явно либо самоочевидно набор правил по работе с ней. Умышленное их нарушение классифицируется как атака на информацию. Каковы возможные последствия атак на информацию? В первую очередь, конечно, это экономические потери. Раскрытие коммерческой информации может привести к серьезным прямым убыткам на рынке. Известие о краже большого объема информации обычно серьезно влияет на репутацию фирмы, приводя косвенно к потерям в объемов торговых операций. Фирмы-конкуренты могут воспользоваться кражей информации, если та осталась незамеченной, для того чтобы полностью разорить фирму, навязывая ей фиктивные либо заведомо убыточные сделки. Подмена информации, как на этапе передачи, так и на этапе хранения в фирме может привести к огромным убыткам. Многократные успешные атаки на фирму, предоставляющую какой-либо вид информационных услуг, снижают доверие к фирме у клиентов, что сказывается на объеме доходов. Как свидетельствует отечественная и зарубежная печать, злоумышленные действия над информацией не только не уменьшаются, но и имеют достаточно устойчивую тенденцию к росту. Защита информации – комплекс мероприятий, направленных на обеспечение важнейших аспектов информационной безопасности (целостность, доступность и, если нужно, конфиденциальность информации и ресурсов, используемых для ввода, хранения, обработки и передачи данных). Система называется безопасной, если она, используя соответствующие аппаратные и программные средства, управляет доступом к информации так, что только должным образом авторизованные лица или же действующие от их имени процессы получают право читать, писать, создавать и удалять информацию. Абсолютно безопасных систем нет, поэтому говорят о надежной системе в смысле «система, которой можно доверять» (как можно доверять человеку). Система считается надежной, если она с использованием достаточных аппаратных и программных средств обеспечивает одновременную обработку информации разной степени секретности группой пользователей без нарушения прав доступа. Основными критериями оценки надежности являются политика безопасности и гарантированность. Политика безопасности, являясь активным компонентом защиты (включает в себя анализ возможных угроз и выбор соответствующих мер противодействия), отображает тот набор законов, правил и норм поведения, которым пользуется конкретная организация при обработке, защите и распространении информации. Выбор конкретных механизмов обеспечения безопасности системы производится в соответствии со сформулированной политикой безопасности. Гарантированность, являясь пассивным элементом защиты, отображает меру доверия, которое может быть оказано архитектуре и реализации системы (другими словами, показывает, насколько корректно выбраны механизмы, обеспечивающие безопасность системы). В надежной системе должны регистрироваться все происходящие события, касающиеся безопасности (должен использоваться механизм подотчетности протоколирования, дополняющийся анализом запомненной информации, то есть аудитом). Основные направления защиты информации Основные направления защиты информации – охрана государственной, коммерческой, служебной, банковской тайн, персональных данных и интеллектуальной собственности. Государственная тайна – защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации. Сведения могут считаться государственной тайной (могут быть засекречены), если они отвечают следующим требованиям: • соответствуют перечню сведений, составляющих государственную тайну, не входят в перечень сведений, не подлежащих засекречиванию, и отвечают законодательству РФ о государственной тайне (принцип законности); • целесообразность засекречивания конкретных сведений установлена путем экспертной оценки вероятных экономических и иных последствий, возможности нанесения ущерба безопасности РФ, исходя из баланса жизненно важных интересов государства, общества и личности (принцип обоснованности); • ограничения на распространение этих сведений и на доступ к ним установлены с момента их получения (разработки) или заблаговременно (принцип своевременности); • компетентные органы и их должностные лица приняли в отношении конкретных сведений решение об отнесении их к государственной тайне и засекречивании и установили в отношении их соответствующий режим правовой охраны и защиты (принцип обязательной защиты). Коммерческая тайна охраняется при содействии государства. Примером этого утверждения могут служить многочисленные факты ограничения доступа иностранцев в страну (в Китае – для защиты секретов производства фарфора), в отдельные отрасли экономики или на конкретные производства. В России к коммерческой тайне относили промысловую тайну, но затем она была ликвидирована как правовой институт в начале 30-х годов и в связи с огосударствлением отраслей экономики защищалась как государственная и служебная тайна. Сейчас начался обратный процесс. Информация может составлять коммерческую тайну, если она отвечает следующим требованиям (критерии правовой охраны): • имеет действительную или потенциальную коммерческую ценность в силу ее неизвестности третьим лицам; • не подпадает под перечень сведений, доступ к которым не может быть ограничен, и перечень сведений, отнесенных к государственной тайне; • к ней нет свободного доступа на законном основании; • обладатель информации принимает меры к охране ее конфиденциальности. К коммерческой тайне не может быть отнесена информация: • содержащаяся в учредительных документах; • содержащаяся в документах, дающих право заниматься предпринимательской деятельностью (регистрационные удостоверения, лицензии и т. д.); • содержащаяся в годовых отчетах, бухгалтерских балансах, формах государственных статистических наблюдений и других формах годовой бухгалтерской отчетности, включая аудиторские заключения, а также в иных, связанных с исчислением и уплатой налогов и других обязательных платежей; • содержащая сведения об оплачиваемой деятельности государственных служащих, о задолженностях работодателей по выплате заработной платы и другим выплатам социального характера, о численности и кадровом составе работающих; • содержащаяся в годовых отчетах фондов об использовании имущества; • подлежащая раскрытию эмитентом ценных бумаг, профессиональным участником рынка ценных бумаг и владельцем ценных бумаг в соответствии с законодательством Российской Федерации о ценных бумагах; • связанная с соблюдением экологического и антимонопольного законодательства, обеспечением безопасных условий труда, реализацией продукции, причиняющей вред здоровью населения, другими нарушениями законодательства Российской Федерации, законодательства субъектов Российской Федерации, а также содержащая данные о размерах причиненных при этом убытков; • о деятельности благотворительных организаций и иных некоммерческих организаций, не связанной с предпринимательской деятельностью; • о наличии свободных рабочих мест; • о хранении, использовании или перемещении материалов и использовании технологий, представляющих опасность для жизни и здоровья граждан или окружающей среды; • о реализации государственной программы приватизации и об условиях приватизации конкретных объектов; • о размерах имущества и вложенных средствах при приватизации; • о ликвидации юридического лица и о порядке и сроке подачи заявлений или требований его кредиторами; • для которой определены ограничения по установлению режима коммерческой тайны в соответствии с федеральными законами и принятыми в целях их реализации подзаконными актами. Основными субъектами права на коммерческую тайну являются обладатели коммерческой тайны, их правопреемники. Обладатели коммерческой тайны – физические (независимо от гражданства) и юридические (коммерческие и некоммерческие организации) лица, занимающиеся предпринимательской деятельностью и имеющие монопольное право на информацию, составляющую для них коммерческую тайну. Уровни доступа к информации с точки зрения законодательства Вся информация с точки зрения права делится на несколько основных сегментов: 1) Информация без ограничения права доступа. К такому рода информации, например, относится: • информация общего пользования, предоставляемая пользователям бесплатно; • информация о состоянии окружающей природной среды, ее загрязнении – сведения (данные), полученные в результате мониторинга окружающей природной среды, ее загрязнения (Федеральный закон от 2 мая 1997 г. № 76-ФЗ «Об уничтожении химического оружия»); • информация в области работ по хранению, перевозке, уничтожению химического оружия – сведения о состоянии здоровья граждан и объектов окружающей среды в районах размещения объектов по хранению химического оружия и объектов по уничтожению химического оружия, мероприятиях по обеспечению химической, санитарно-гигиенической, экологической и пожарной безопасности при проведении работ по хранению, перевозке и уничтожению химического оружия, а также о мерах по предотвращению возникновения чрезвычайных ситуаций и ликвидации их последствий при выполнении указанных работ, предоставляемая по запросам граждан и юридических лиц, в том числе общественных объединений (Федеральный закон от 2 мая 1997 г. № 76-ФЗ «Об уничтожении химического оружия», статья 1.2). Информация, содержащая сведения об обстоятельствах и фактах, представляющих угрозу жизни, здоровью граждан, не подлежит засекречиванию, не может быть отнесена к тайне. 2) Информация с ограниченным доступом – государственная тайна, служебная тайна, коммерческая тайна, банковская тайна, профессиональная тайна и персональные данные как институт охраны права неприкосновенности частной жизни. 3) Информация, распространение которой наносит вред интересам общества, законным интересам и правам граждан, – порнография; информация, разжигающая национальную, расовую и другую рознь; пропаганда и призывы к войне, ложная реклама, реклама со скрытыми вставками и т. п. – так называемая «вредная» информация. 4) Объекты интеллектуальной собственности (то, что не может быть отнесено к информации с ограниченным доступом, но охраняется особым порядком через институты интеллектуальной собственности – авторское право, патентное право, средства индивидуализации и т. п. Исключение составляют ноу-хау, которые охраняются в режиме коммерческой тайны). Методы и средства защиты информации в компьютерных системах Компьютерные преступления чрезвычайно многогранные и сложные явления. Объектами таких преступных посягательств могут быть сами технические средства (компьютеры и периферия) как материальные объекты или программное обеспечение и базы данных, для которых технические средства являются окружением; компьютер может выступать как предмет посягательств или как инструмент. Виды компьютерных преступлений чрезвычайно многообразны. Это и несанкционированный доступ к информации, хранящейся в компьютере, и ввод в программное обеспечение «логических бомб», которые срабатывают при выполнении определенных условий и частично или полностью выводят из строя компьютерную систему, и разработка и распространение компьютерных вирусов, и хищение компьютерной информации. Компьютерное преступление может произойти также из-за небрежности в разработке, изготовлении и эксплуатации программно-вычислительных комплексов или из-за подделки компьютерной информации. Среди всего набора методов защиты информации выделяют следующие:  Рисунок 11.1. Классификация методов защиты информации в компьютерных системах Методы и средства организационно-правовой защиты информации К методам и средствам организационной защиты информации относятся организационно-технические и организационно-правовые мероприятия, проводимые в процессе создания и эксплуатации КС для обеспечения защиты информации. Эти мероприятия должны проводиться при строительстве или ремонте помещений, в которых будут размещаться компьютеры; проектировании системы, монтаже и наладке ее технических и программных средств; испытаниях и проверке работоспособности компьютерной системы. Основой проведения организационных мероприятий является использование и подготовка законодательных и нормативных документов в области информационной безопасности, которые на правовом уровне должны регулировать доступ к информации со стороны потребителей. В российском законодательстве позже, чем в законодательстве других развитых стран, появились необходимые правовые акты (хотя далеко не все). Методы и средства инженерно-технической защиты информации Инженерно-техническая защита (ИТЗ) – это совокупность специальных органов, технических средств и мероприятий по их использованию в интересах защиты конфиденциальной информации. Многообразие целей, задач, объектов защиты и проводимых мероприятий предполагает рассмотрение некоторой системы классификации средств по виду, ориентации и другим характеристикам. Например, средства инженерно-технической защиты можно рассматривать по объектам их воздействия. В этом плане они могут применяться для защиты людей, материальных средств, финансов, информации. Многообразие классификационных характеристик позволяет рассматривать инженерно-технические средства по объектам воздействия, характеру мероприятий, способам реализации, масштабу охвата, классу средств злоумышленников, которым оказывается противодействие со стороны службы безопасности. По функциональному назначению средства инженерно-технической защиты делятся на следующие группы: 1. физические средства, включающие различные средства и сооружения, препятствующие физическому проникновению (или доступу) злоумышленников на объекты защиты и к материальным носителям конфиденциальной информации (рис. 16) и осуществляющие защиту персонала, материальных средств, финансов и информации от противоправных воздействий; 2. аппаратные средства – приборы, устройства, приспособления и другие технические решения, используемые в интересах защиты информации. В практике деятельности предприятия находит широкое применение самая различная аппаратура, начиная с телефонного аппарата до совершенных автоматизированных систем, обеспечивающих производственную деятельность. Основная задача аппаратных средств – обеспечение стойкой защиты информации от разглашения, утечки и несанкционированного доступа через технические средства обеспечения производственной деятельности; 3. программные средства, охватывающие специальные программы, программные комплексы и системы защиты информации в информационных системах различного назначения и средствах обработки (сбор, накопление, хранение, обработка и передача) данных; 4. криптографические средства – это специальные математические и алгоритмические средства защиты информации, передаваемой по системам и сетям связи, хранимой и обрабатываемой на ЭВМ с использованием разнообразных методов шифрования. Физические методы и средства защиты информации Физические средства защиты – это разнообразные устройства, приспособления, конструкции, аппараты, изделия, предназначенные для создания препятствий на пути движения злоумышленников. К физическим средствам относятся механические, электромеханические, электронные, электронно-оптические, радио– и радиотехнические и другие устройства для воспрещения несанкционированного доступа (входа, выхода), проноса (выноса) средств и материалов и других возможных видов преступных действий. Эти средства применяются для решения следующих задач: 1) охрана территории предприятия и наблюдение за ней; 2) охрана зданий, внутренних помещений и контроль за ними; 3) охрана оборудования, продукции, финансов и информации; 4) осуществление контролируемого доступа в здания и помещения. Все физические средства защиты объектов можно разделить на три категории: средства предупреждения, средства обнаружения и системы ликвидации угроз. Охранная сигнализация и охранное телевидение, например, относятся к средствам обнаружения угроз; заборы вокруг объектов – это средства предупреждения несанкционированного проникновения на территорию, а усиленные двери, стены, потолки, решетки на окнах и другие меры служат защитой и от проникновения, и от других преступных действий (подслушивание, обстрел, бросание гранат и взрывпакетов и т. д.). Средства пожаротушения относятся к системам ликвидации угроз. Аппаратные методы и средства защиты информации К аппаратным средствам защиты информации относятся самые различные по принципу действия, устройству и возможностям технические конструкции, обеспечивающие пресечение разглашения, защиту от утечки и противодействие несанкционированному доступу к источникам конфиденциальной информации. Аппаратные средства защиты информации применяются для решения следующих задач: 1) проведение специальных исследований технических средств обеспечения производственной деятельности на наличие возможных каналов утечки информации; 2) выявление каналов утечки информации на разных объектах и в помещениях; 3) локализация каналов утечки информации; 4) поиск и обнаружение средств промышленного шпионажа; 5) противодействие несанкционированному доступу к источникам конфиденциальной информации и другим действиям. Программные методы и средства защиты информации Системы защиты компьютера от чужого вторжения весьма разнообразны и классифицируются, как: 1) средства собственной защиты, предусмотренные общим программным обеспечением; 2) средства защиты в составе вычислительной системы; 3) средства защиты с запросом информации; 4) средства активной защиты; 5) средства пассивной защиты и другие. Основные направления использования программной защиты информации Можно выделить следующие направления использования программ для обеспечения безопасности конфиденциальной информации, в частности такие: 1) защита информации от несанкционированной доступа; 2) защита информации от копирования; 3) защита программ от копирования; 4) защита программ от вирусов; 5) защита информации от вирусов; 6) программная защита каналов связи. По каждому из указанных направлений имеется достаточное количество качественных, разработанных профессиональными организациями и распространяемых на рынках программных продуктов. Программные средства защиты имеют следующие разновидности специальных программ: 1) идентификации технических средств, файлов и аутентификации пользователей; 2) регистрации и контроля работы технических средств и пользователей; 3) обслуживания режимов обработки информации ограниченного пользования; 4) защиты операционных средств ЭВМ и прикладных программ пользователей; 5) уничтожения информации в защитные устройства после использования; 6) сигнализирующих нарушения использования ресурсов; 7) вспомогательных программ защиты различного назначения. Защита информации от несанкционированного доступа Для защиты от чужого вторжения обязательно предусматриваются определенные меры безопасности. Основные функции, которые должны осуществляться программными средствами, это: 1) идентификация субъектов и объектов; 2) разграничение (иногда и полная изоляция) доступа к вычислительным ресурсам и информации; 3) контроль и регистрация действий с информацией и программами. Наиболее распространенным методом идентификации является парольная идентификация. Однако практика показывает, что парольная защита данных является слабым звеном, так как пароль можно подслушать или подсмотреть, перехватить или просто разгадать. Защита от копирования Средства защиты от копирования предотвращают использование ворованных копий программного обеспечения и являются в настоящее время единственно надежным средством – как защищающим авторское право программистов-разработчиков, так и стимулирующих развитие рынка. Под средствами защиты от копирования понимаются средства, обеспечивающие выполнение программой своих функций только при опознании некоторого уникального некопируемого элемента. Таким элементом (называемым ключевым) может быть дискета, определенная часть компьютера или специальное устройство, подключаемое к персональному компьютеру. Защита от копирования реализуется выполнением ряда функций, являющихся общими для всех систем защиты: 1. Идентификация среды, из которой будет запускаться программа (дискета или ПК); 2. Аутентификация среды, из которой запущена программа; 3. Реакция на запуск из несанкционированной среды; 4. Регистрация санкционированного копирования; 5. Противодействие изучению алгоритмов работы системы. Защита программ и данных от компьютерных вирусов Вредительские программы и, прежде всего, вирусы представляют очень серьезную опасность при хранении на ПЭВМ конфиденциальной информации. Недооценка этой опасности может иметь серьезные последствия для информации пользователей. Знание механизмов действия вирусов, методов и средств борьбы с ними позволяет эффективно организовать противодействие вирусам, свести к минимуму вероятность заражения и потерь от их воздействия. «Компьютерные вирусы» – это небольшие исполняемые или интерпретируемые программы, обладающие свойством распространения и самовоспроизведения (репликации) в компьютерной системе. Вирусы могут выполнять изменение или уничтожение программного обеспечения или данных, хранящихся в ПЭВМ. В процессе распространения вирусы могут себя модифицировать. Классификация компьютерных вирусов В настоящее время в мире насчитывается более 40 тысяч только зарегистрированных компьютерных вирусов. Так как подавляющее большинство современных вредительских программ обладают способностью к саморазмножению, то часто их относят к компьютерным вирусам. Все компьютерные вирусы могут быть классифицированы по следующим признакам: – по среде обитания вируса, – по способу заражения среды обитания, – по деструктивным возможностям, – по особенностям алгоритма вируса. Массовое распространение вирусов, серьезность последствий их воздействия на ресурсы компьютеров вызвали необходимость разработки и использования специальных антивирусных средств и методов их применения. Антивирусные средства применяются для решения следующих задач: – обнаружение вирусов в КС, – блокирование работы программ-вирусов, – устранение последствий воздействия вирусов. Обнаружение вирусов желательно осуществлять на стадии их внедрения или, по крайней мере, до начала осуществления деструктивных функций вирусов. Необходимо отметить, что не существует антивирусных средств, гарантирующих обнаружение всех возможных вирусов. При обнаружении вируса необходимо сразу же прекратить работу программы-вируса, чтобы минимизировать ущерб от его воздействия на систему. Устранение последствий воздействия вирусов ведется в двух направлениях: – удаление вирусов, – восстановление (при необходимости) файлов, областей памяти. Для борьбы с вирусами используются программные и аппаратно-программные средства, которые применяются в определенной последовательности и комбинации, образуя методы борьбы с вирусами. Самым надежным методом защиты от вирусов является использование аппаратно-программных антивирусных средств. В настоящее время для защиты ПЭВМ используются специальные контроллеры и их программное обеспечение. Контроллер устанавливается в разъем расширения и имеет доступ к общей шине. Это позволяет ему контролировать все обращения к дисковой системе. В программном обеспечении контроллера запоминаются области на дисках, изменение которых в обычных режимах работы не допускается. Таким образом, можно установить защиту на изменение главной загрузочной записи, загрузочных секторов, файлов конфигурации, исполняемых файлов и др. При выполнении запретных действий любой программой контроллер выдает соответствующее сообщение пользователю и блокирует работу ПЭВМ. Аппаратно-программные антивирусные средства обладают рядом достоинств перед программными: – работают постоянно; – обнаруживают все вирусы, независимо от механизма их действия; – блокируют неразрешенные действия, являющиеся результатом работы вируса или неквалифицированного пользователя. Недостаток у этих средств один – зависимость от аппаратных средств ПЭВМ. Изменение последних ведет к необходимости замены контроллера. Современные программные антивирусные средства могут осуществлять комплексную проверку компьютера на предмет выявления компьютерных вирусов. Для этого используются такие антивирусные программы как – Kaspersky Anti-Virus (AVP), Norton Antivirus, Dr. Web, Symantec Antivirus. Все они имеют антивирусные базы, которые периодически обновляются. Криптографические методы и средства защиты информации Криптография как средство защиты (закрытия) информации приобретает все более важное значение в мире коммерческой деятельности. Криптография имеет достаточно давнюю историю. Вначале она применялась главным образом в области военной и дипломатической связи. Теперь она необходима в производственной и коммерческой деятельности. Если учесть, что сегодня по каналам шифрованной связи только у нас в стране передаются сотни миллионов сообщений, телефонных переговоров, огромные объемы компьютерных и телеметрических данных, и все это не для чужих глаз и ушей, становится ясным: сохранение тайны этой здесь крайне необходимо. Криптография включает в себя несколько разделов современной математики, а также специальные отрасли физики, радиоэлектроники, связи и некоторых других смежных отраслей. Ее задачей является преобразование математическими методами передаваемого по каналам связи секретного сообщения, телефонного разговора или компьютерных данных таким образом, что они становятся совершенно непонятными для посторонних лиц. То есть криптография должна обеспечить такую защиту секретной (или любой другой) информации, что даже в случае ее перехвата посторонними лицами и обработки любыми способами с использованием самых быстродействующих ЭВМ и последних достижений науки и техники, она не должна быть дешифрована в течение нескольких десятков лет. Для такого преобразования информации используются различные шифровальные средства – такие, как средства шифрования документов, в том числе и портативного исполнения, средства шифрования речи (телефонных и радиопереговоров), телеграфных сообщений и передачи данных. Общая технология шифрования Исходная информация, которая передается по каналам связи, может представлять собой речь, данные, видеосигналы, называется незашифрованными сообщениями Р. В устройстве шифрования сообщение Р шифруется (преобразуется в сообщение С) и передается по «незакрытому» каналу связи. На приемной стороне сообщение С дешифруется для восстановления исходного значения сообщения Р. Параметр, который может быть применен для извлечения отдельной информации, называется ключом. Если в процессе обмена информацией для шифрования и чтения использовать один тот же ключ, то такой криптографический процесс называется симметричным. Его основным недостатком является то, что прежде, чем начать обмен информацией, нужно выполнить передачу ключа, а для этого необходима защищенная связь. В настоящее время при обмене данными по каналам связи используется несимметричное криптографическое шифрование, основанное на использовании двух ключей. Это новые криптографические алгоритмы с открытым ключом, основанные на использовании ключей двух типов: секретного (закрытого) и открытого. В криптографии с открытым ключом имеются, по крайней мере, два ключа, один из которых невозможно вычислить из другого. Если ключ расшифрования вычислительными методами невозможно получить из ключа зашифрования, то секретность информации, зашифрованной с помощью несекретного (открытого) ключа, будет обеспечена. Однако этот ключ должен быть защищен от подмены или модификации. Ключ расшифрования также должен быть секретным и защищен от подмены или модификации. Если, наоборот, вычислительными методами невозможно получить ключ зашифрования из ключа расшифрования, то ключ расшифрования может быть не секретным. Ключи устроены таким образом, что сообщение, зашифрованное одной половинкой, можно расшифровать только другой половинкой. Создав пару ключей, компания широко распространяет открытый (публичный) ключ и надежно охраняет закрытый (личный) ключ. Защита публичным ключом не является абсолютно надежной. Изучив алгоритм ее построения можно реконструировать закрытый ключ. Однако знание алгоритма еще не означает возможность провести реконструкцию ключа в разумно приемлемые сроки. Исходя из этого, формируется принцип достаточности защиты информации: защиту информации принято считать достаточной, если затраты на ее преодоление превышают ожидаемую стоимость самой информации. Этим принципом руководствуются при несимметричном шифровании данных. Разделение функций зашифрования и расшифрования посредством разделения на две части дополнительной информации, требуемой для выполнения операций, является той ценной идеей, которая лежит в основе криптографии с открытым ключом. Криптографической защите специалисты уделяют особое внимание, считая ее наиболее надежной, а для информации, передаваемой по линии связи большой протяженности, – единственным средством защиты от хищений. Информационная безопасность и ее основные компоненты Под информационной безопасностью понимают состояние информационной защищенности среды общества от внутренних и внешних угроз, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций, государств (Закон РФ «Об участии в международном информационном обмене»). К системе безопасности информации предъявляются определенные требования: – четкость определения полномочий и прав пользователей на доступ к определенным видам информации; – предоставление пользователю минимальных полномочий, необходимых ему для выполнения порученной работы; – сведение к минимуму числа общих для нескольких пользователей средств защиты; – учет случаев и попыток несанкционированного доступа к конфиденциальной информации; – обеспечение оценки степени конфиденциальной информации; – обеспечение контроля целостности средств защиты и немедленное реагирование на их выход из строя. Под системой безопасности понимают организованную совокупность специальных органов, служб, средств, методов и мероприятий, обеспечивающих защиту жизненно важных интересов личности, предприятия и государства от внутренних и внешних угроз. Как и любая система, система информационной безопасности имеет свои цели, задачи, методы и средства деятельности, которые согласовываются по месту и времени в зависимости от условий. Категории информационной безопасности С точки зрения информационной безопасности информация обладает следующими категориями: 1. Конфиденциальность – гарантия того, что конкретная информация доступна только тому кругу лиц, для которого она предназначена; нарушение этой категории называется хищением либо раскрытием информации. 2. Целостность – гарантия того, что информация сейчас существует в ее исходном виде, то есть при ее хранении или передаче не было произведено несанкционированных изменений; нарушение этой категории называется фальсификацией сообщения. 3. Ааутентичность – гарантия того, что источником информации является именно то лицо, которое заявлено как ее автор; нарушение этой категории также называется фальсификацией, но уже автора сообщения. 4. Апеллируемость – довольно сложная категория, но часто применяемая в электронной коммерции – гарантия того, что при необходимости можно будет доказать, что автором сообщения является именно заявленный человек, и не может являться никто другой; отличие этой категории от предыдущей в том, что при подмене автора, кто-то другой пытается заявить, что он автор сообщения, а при нарушении апеллируемости – сам автор пытается «откреститься» от своих слов, подписанных им однажды. Угрозы конфиденциальной информации Под угрозами конфиденциальной информации принято понимать потенциальные или реально возможные действия по отношению к информационным ресурсам, приводящие к неправомерному овладению охраняемыми сведениями. Такими действиями являются: • ознакомление с конфиденциальной информацией различными путями и способами без нарушения ее целостности; • модификация информации в криминальных целях как частичное или значительное изменение состава и содержания сведений; • разрушение (уничтожение) информации как акт вандализма с целью прямого нанесения материального ущерба. Действия, приводящие к неправомерному овладению конфиденциальной информацией: 1. Разглашение – это умышленные или неосторожные действия с конфиденциальными сведениями, приведшие к ознакомлению с ними лиц, не допущенных к ним. 2. Утечка – это бесконтрольный выход конфиденциальной информации за пределы организации или круга лиц, которым она была доверена. 3. Несанкционированный доступ – это противоправное преднамеренное овладение конфиденциальной информацией лицом, не имеющим права доступа к охраняемым секретам. Контрольные вопросы по Теме 1.3 1. Почему необходимо защищать информацию? 2. Что понимается под защитой информации? 3. Какую систему можно назвать безопасной? 4. Что такое государственная тайна? 5. Какие сведения можно отнести к государственной тайне? 6. Что такое коммерческая тайна? 7. Какая информация составляет коммерческую тайну? 8. Что не относится к коммерческой тайне? 9. Какие уровни доступа к информации регламентированы российским законодательством? 10. Как подразделяются методы защиты информации? 11. Чем характеризуются организационно-правовые методы и средства защиты информации? 12. Какие инженерно-технические методы и средства используются при защите информации? 13. Как защитить информацию от несанкционированного доступа? 14. Что такое «компьютерный вирус»? 15. Как классифицируются компьютерные вирусы? 16. Какие средства используются для антивирусной защиты? 17. С помощью чего вирус может попасть в компьютер? 18. Как защищают информацию от копирования? 19. На чем основаны криптографические методы и средства защиты информации? 20. Как осуществляется несимметричное шифрование данных? 21. Что понимается под информационной безопасностью? 22. Какие категории информационной безопасности выделяют? 23. Что такое угрозы информационной безопасности? 24. Какие действия приводят к неправомерному овладению информацией? 25.Перечислите действия, приводящие к неправомерному овладению конфиденциальной информацией. Самостоятельная работа обучающихся к разделу 1 Систематическая проработка конспектов занятий, учебной и специальной литературы (по вопросам к параграфам, главам учебных пособий, составленным преподавателем). Подготовка к лабораторным работам с использованием методических рекомендаций преподавателя, оформление лабораторных работ, отчетов и подготовка к их защите. Написание рефератов, учебно-исследовательская работа. Тематика внеаудиторной самостоятельной работы: 1. Роль и значение вычислительной техники в современном обществе и профессиональной деятельности. Области применения персональных компьютеров. 2. Информационное общество, информационная культура. 3.Технологии обработки информации, управления базами данных, компьютерные коммуникации. 4.Архитектура персонального компьютера, структура вычислительных систем. 5. Программное обеспечение вычислительной техники. 6. Операционные системы и оболочки 7. Архивирование информации как средство защиты. 8. Правовая защита информации. 9. Компьютерные вирусы и антивирусные программы. Раздел 2. Тема 2.1.Текстовые процессоры. Прикладные программы, предназначенные для обработки информации, представленной в текстовом виде, образуют класс программ, называемый текстовыми процессорами или текстовыми редакторами. Мы будем изучать работу в текстовом редакторе MS Word. Окно текстового редактора содержит строку меню, может содержать несколько панелей инструментов, окно собственно текстового файла и строку состояния. Текстовый файл обычно называют документом. Отображение панелей инструментов в окне редактора осуществляется через меню «Вид\Панели инструментов». Создание документа в текстовом редакторе состоит из двух этапов. Первый этап – набор текста с обозначениями концов абзаца и расстановкой знаков препинания и табуляции. Второй этап – форматирование текста, т.е. придание ему вида, соответствующего замыслу создания. Режимы отображения документа. В редакторе имеется четыре режима отображения документа в окне: обычный режим, режим электронного документа, режим разметки, режим структуры. Обычный режим можно использовать для ввода текста, но он менее удобен, чем режим разметки, в котором документ отображается в виде отдельных страниц, и пользователь имеет полное представление о том, как будет выглядеть документ в напечатанном виде. В режиме электронного документа слева от страницы появляется область, в которой отображаются все заголовки разделов, щелчок по которым приводит к перемещению в начало этого раздела. Этот режим удобен для быстрого поиска и перемещения по сложному документу. При работе с большими документами в ряде случаев желательно скрыть текст и рассматривать только заголовки различных уровней. В этом случае следует переключиться в режим структуры. Переключение между режимами можно осуществлять либо с помощью соответствующих кнопок в строке состояния, либо через меню Вид. Технология ввода текста. Для редактора весь текст состоит из абзацев, причём конец абзаца отмечается нажатием на клавишу «Enter». В таблице текст в каждой ячейке считается абзацем, даже если его ввод и не заканчивался нажатием на клавишу «Enter». На клавиши «Enter», «Tab» и пробел никогда не нажимают подряд больше одного раза! Слова, заключённые в скобки или кавычки, не отделяются от них пробелами. Запятая, точка, двоеточие, точка с запятой, вопросительный и восклицательный знаки ставятся сразу после слова.

|