Методические указания к проведению лабораторных работ Специально. Методические указания к проведению лабораторных работ. Специальность 23. 01. 02 Автоматизированные системы обработки информации и управления

Скачать 1.67 Mb. Скачать 1.67 Mb.

|

|

Создание собственной консоли ММС Каждая консоль содержит набор из одной или нескольких оснасток (snap-in), которые расширяют возможности консоли, добавляя функции управления, специфичные для какой-либо задачи. Предусмотрено два типа оснасток: изолированные и оснастки-расширения. В можете объединить одну или несколько оснасток либо их составные части для создать. собственных консолей ММС, которые в дальнейшем можно использовать для централизации и комбинирования административных задач. Хотя для задач администрирования можно использовать множество преднастроенных консолей, собственные консоли будут лучше удовлетворять вашим потребностям и способствовать стандартизации вашей среды. Совет После создания собственной консоли ММС вам больше не придется переключаться между различными программами или отдельными консолями. Изолированные оснастки Изолированные оснастки (stand-alone snap-in) создаются разработчиками административного приложения. Например, все средства администрирования для Windows Server 2003 являются либо консолями с одной оснасткой, либо преднастроенными сочетаниями оснасток, используемыми для решения конкретной категории задач. Например, консоль Управление компьютером (Computer Management) — сборник отдельных оснасток для управления компьютером. Оснастки-расширения Оснастки-расширения (extension snap-in), или просто расширения, предназначены для работы совместно с одной или несколькими изолированными оснастками на основе их функциональности. Когда вы добавляете расширение, Windows Server 2003 помещает его в соответствующее место в рамках изолированной оснастки. Многие оснастки обладают изолированной функциональностью и, помимо этого, способны расширять функциональность других оснасток. Например, оснастка Просмотр событий (Event Viewer) отображает журналы событий компьютеров. Если в консоли имеется объект Управление компьютером (Computer Management), то оснастка Просмотр событий автоматически дополняет все экземпляры этого объекта и предоставляет средства просмотра журнала событий. С другой стороны, оснастка Просмотр событий может работать в изолированном режиме, и не отображаться при этом в иерархии дерева ниже узла Управление компьютером (Computer Management). Параметры консоли Параметры консоли определяют порядок работы ММС: какие узлы в дереве консоли можно открывать, какие оснастки добавлять и какие окна создавать. Авторский режим Когда вы сохраняете консоль в авторском режиме (по умолчанию), то получаете полный доступ ко всей функциональности ММС, в том числе вы можете: добавлять и удалять оснастки; создавать окна; создавать панели задач и задачи; просматривать узлы дерева консоли; изменять параметры консоли; сохранять консоль. Пользовательские режимы Если вы планируете распространять консоль ММС, реализующую характерные функции, то можете задать требуемый пользовательский режим, а затем сохранить консоль. По умолчанию файлы консоли записываются в папку Администрирование (Administrative Tools) в профиле пользователя. В табл. 2 перечислены пользовательские режимы, доступные при сохранении консоли ММС. Табл. 2. Пользовательские режимы консоли ММС

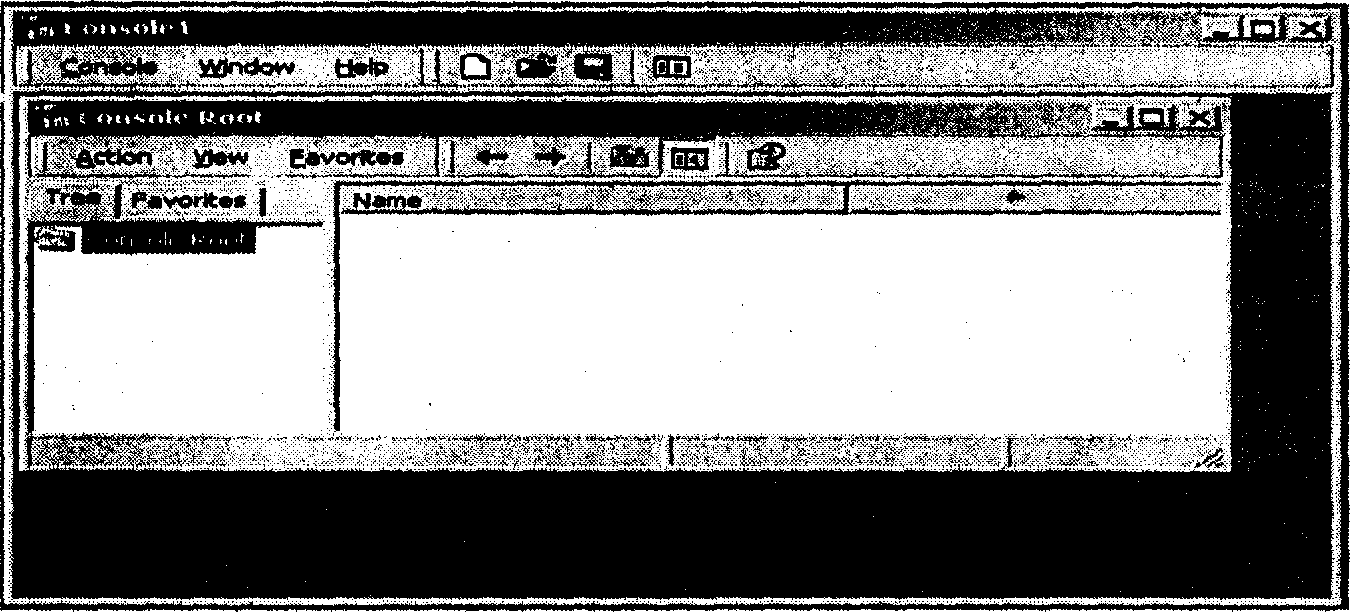

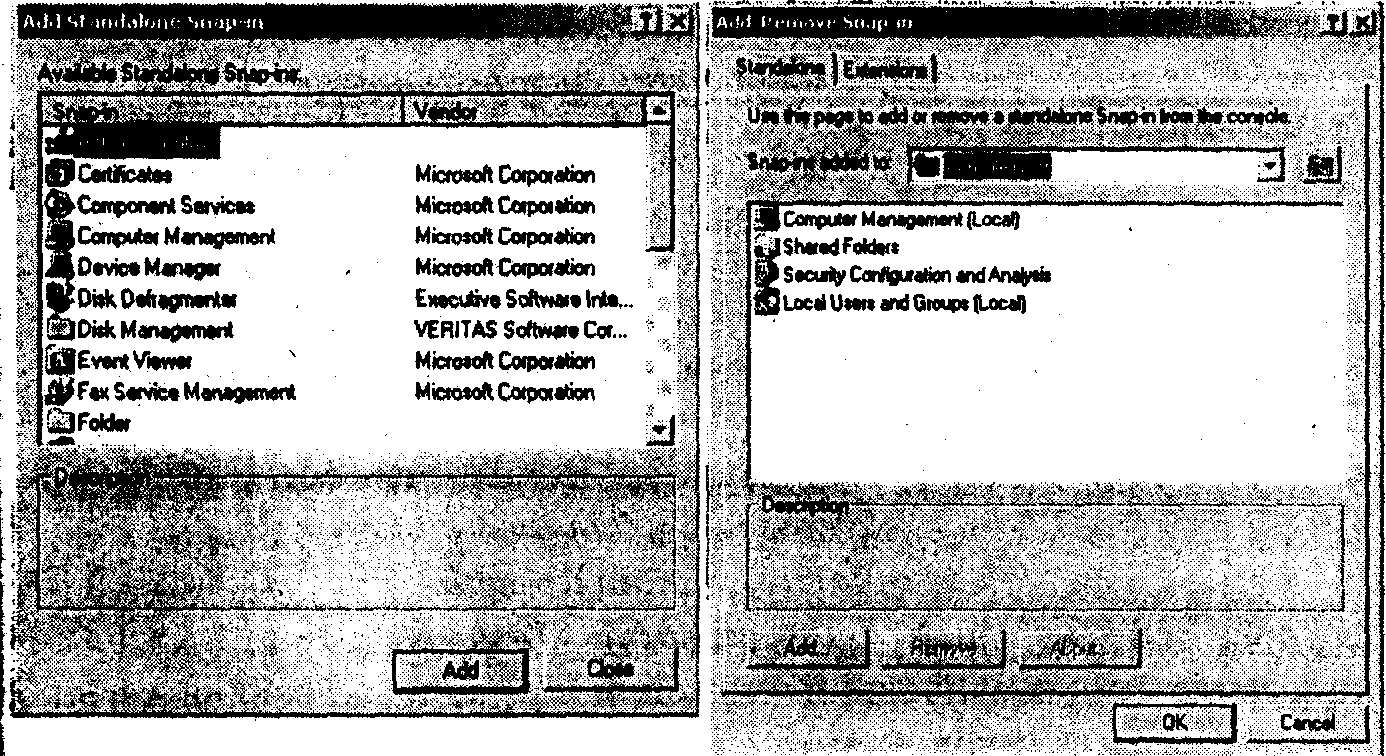

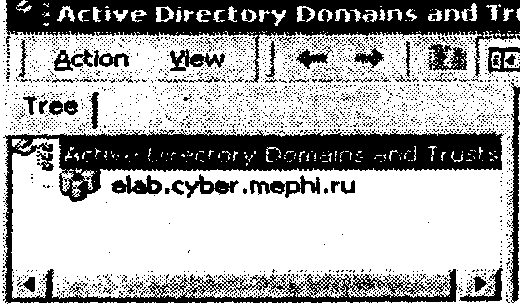

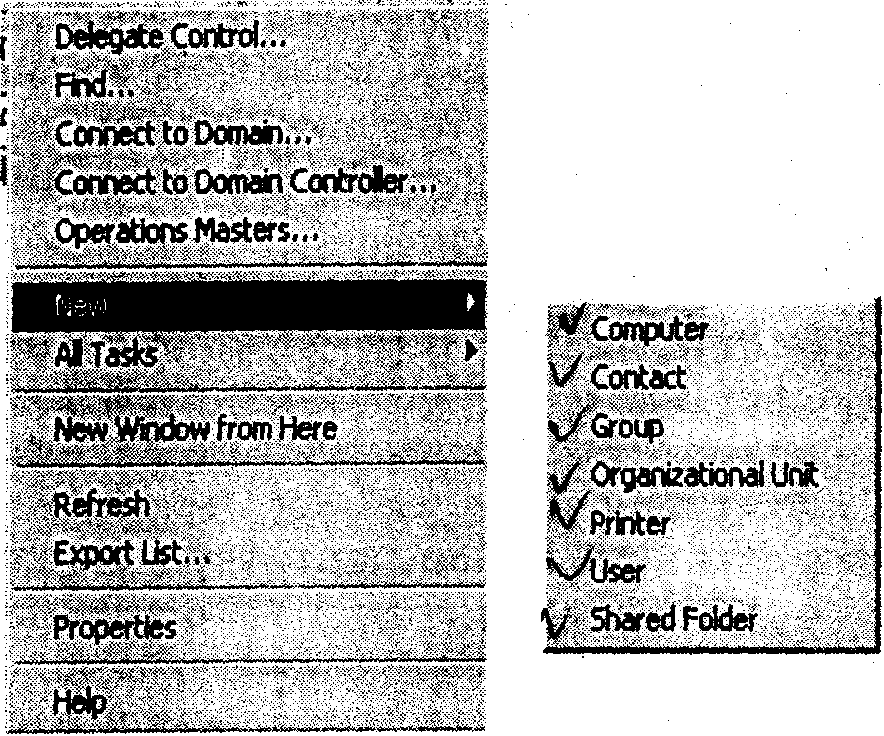

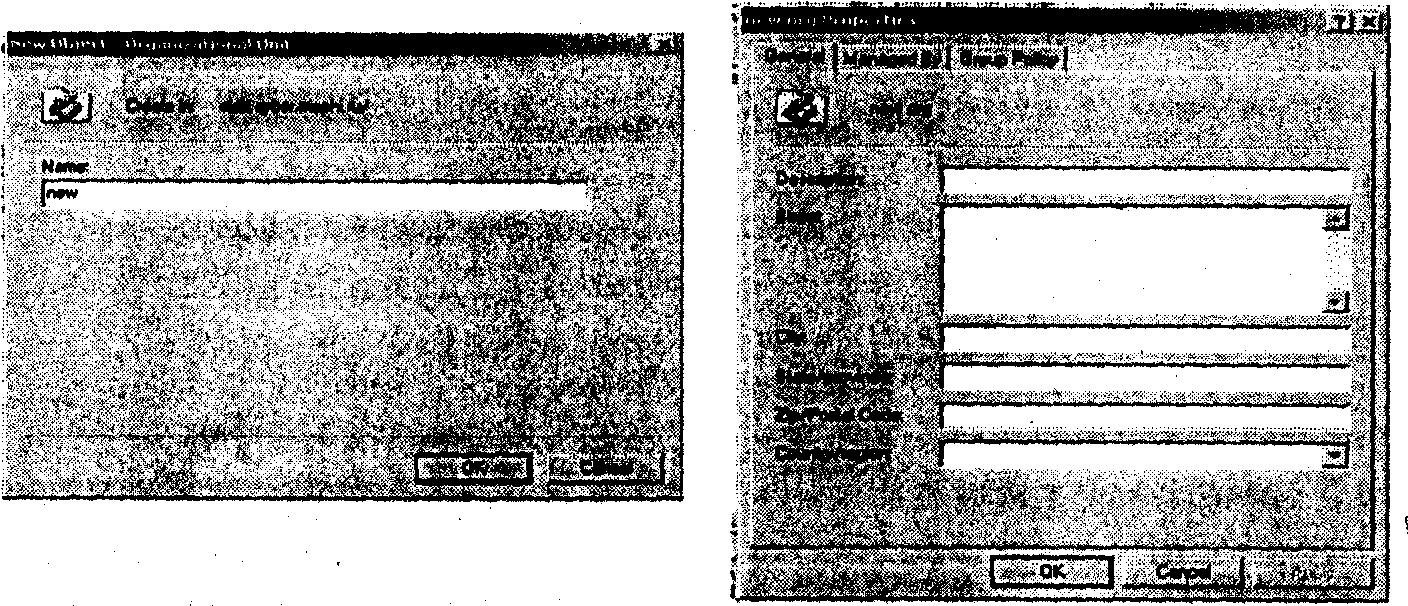

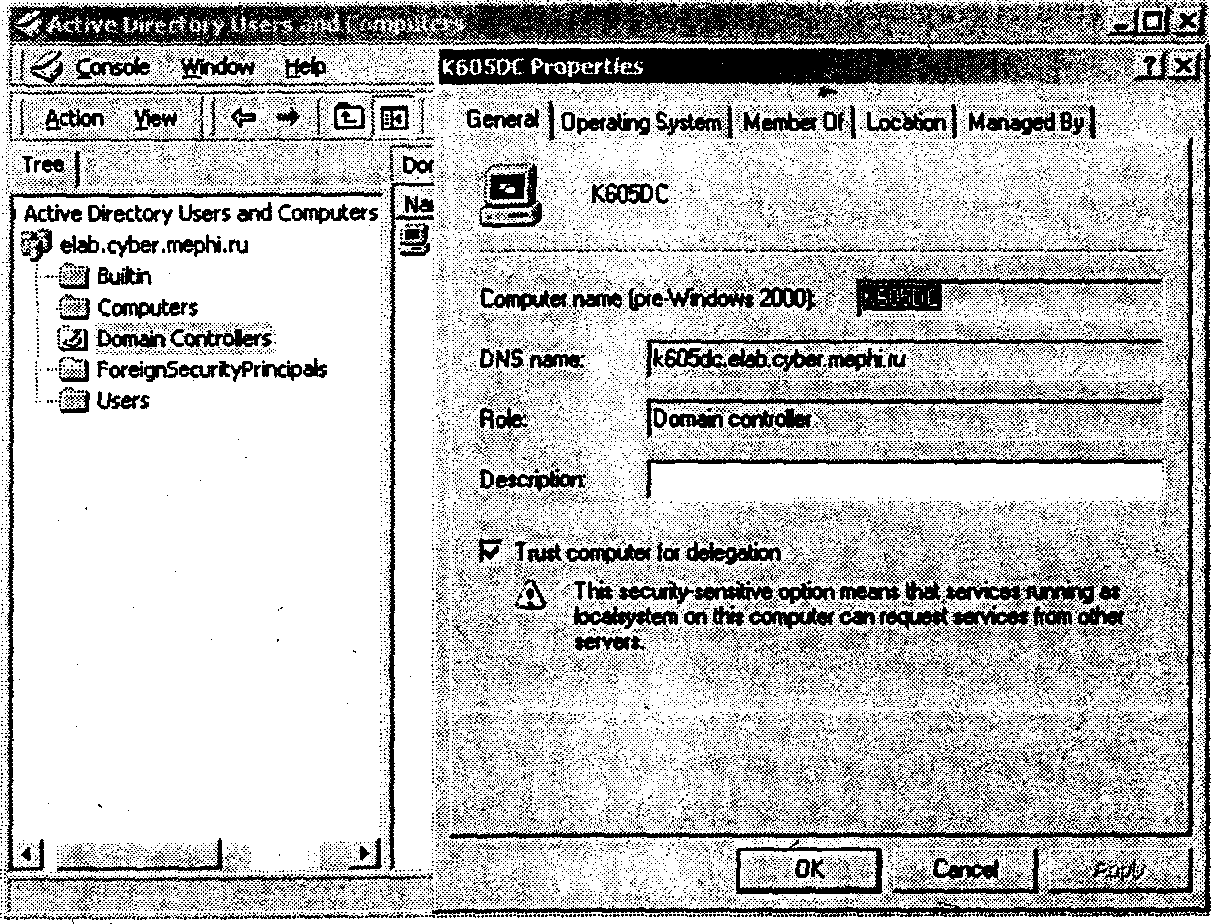

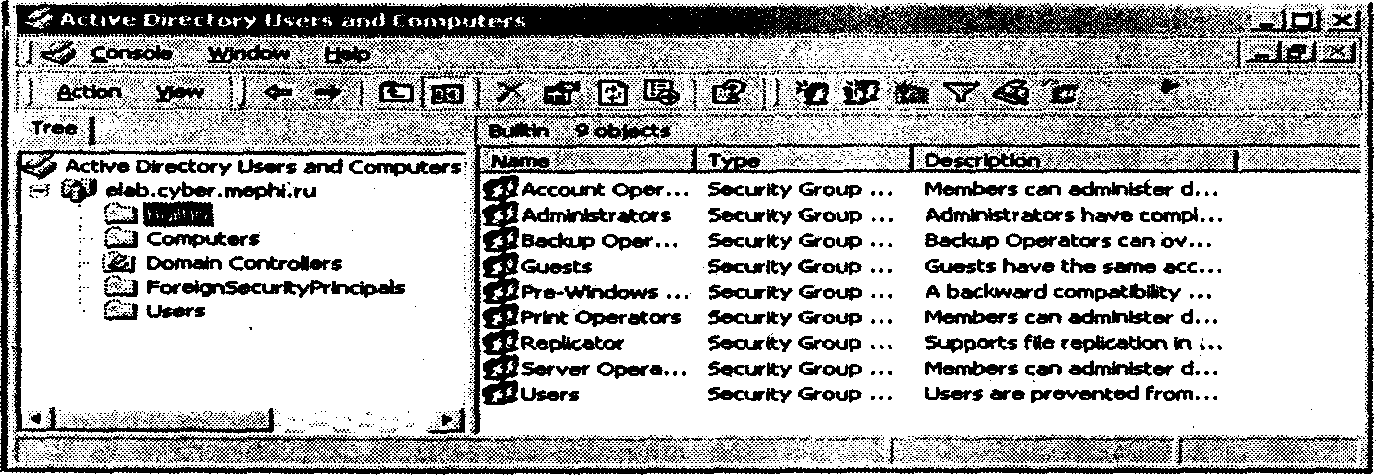

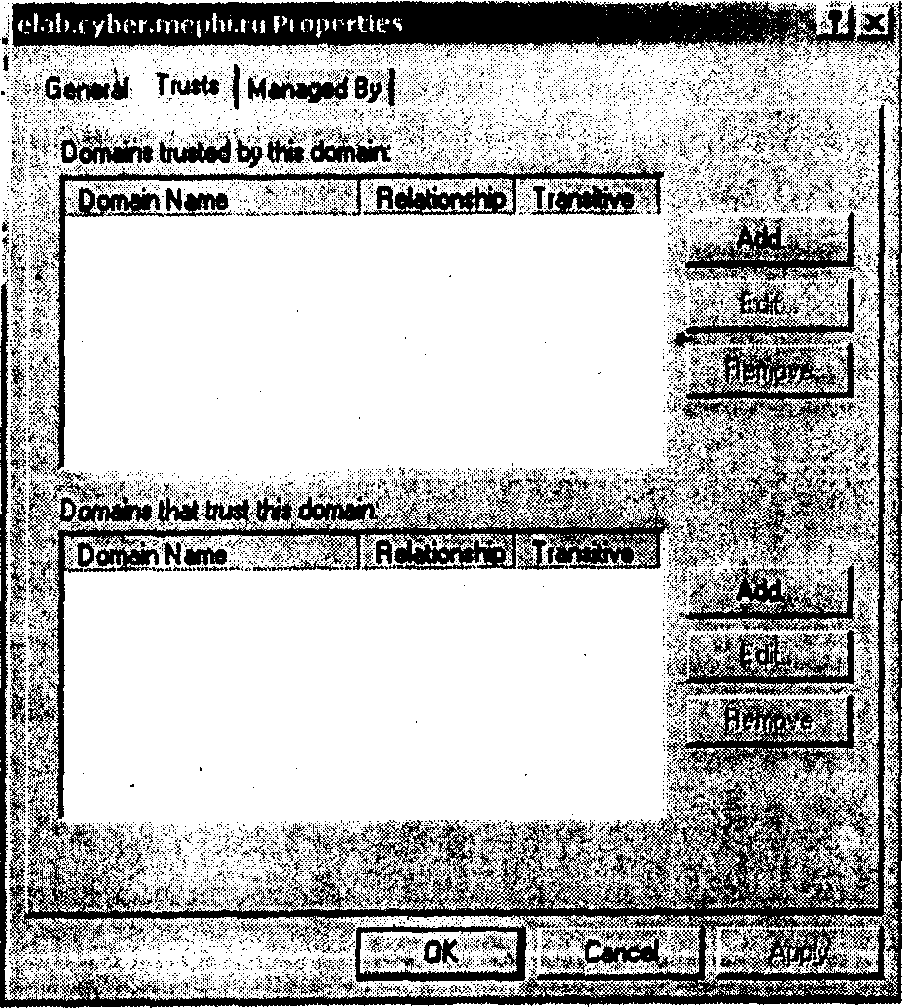

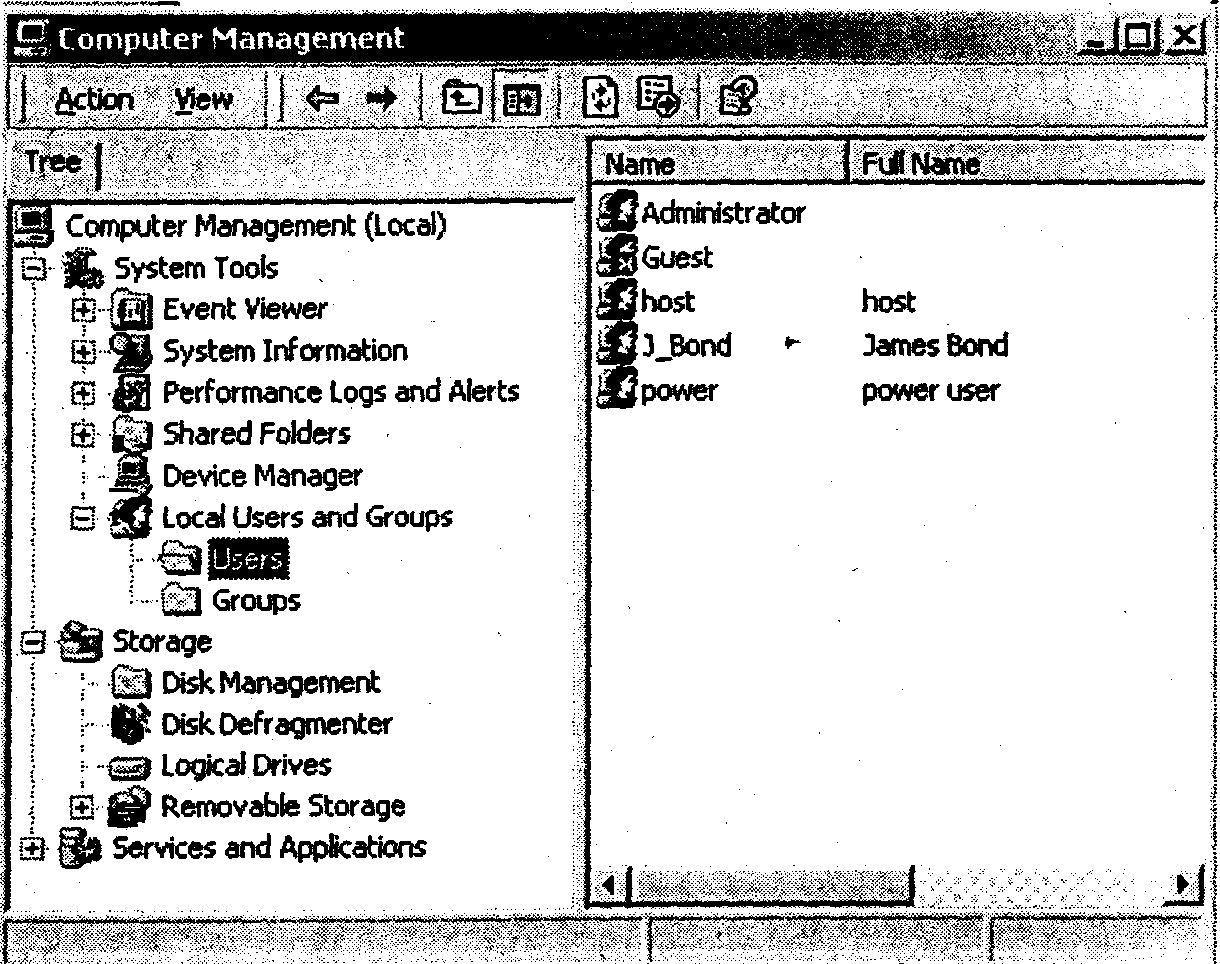

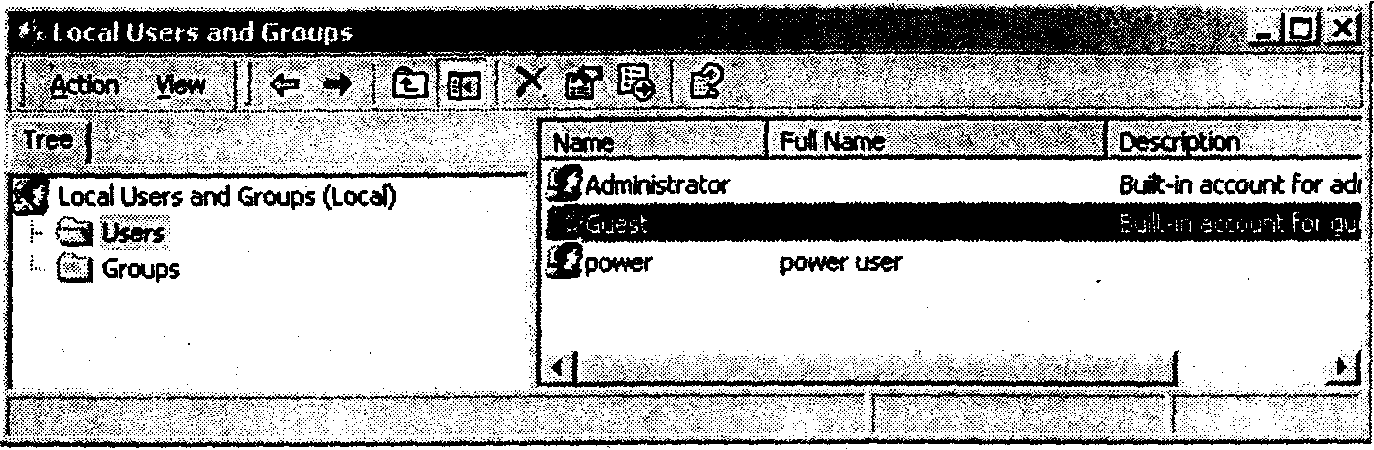

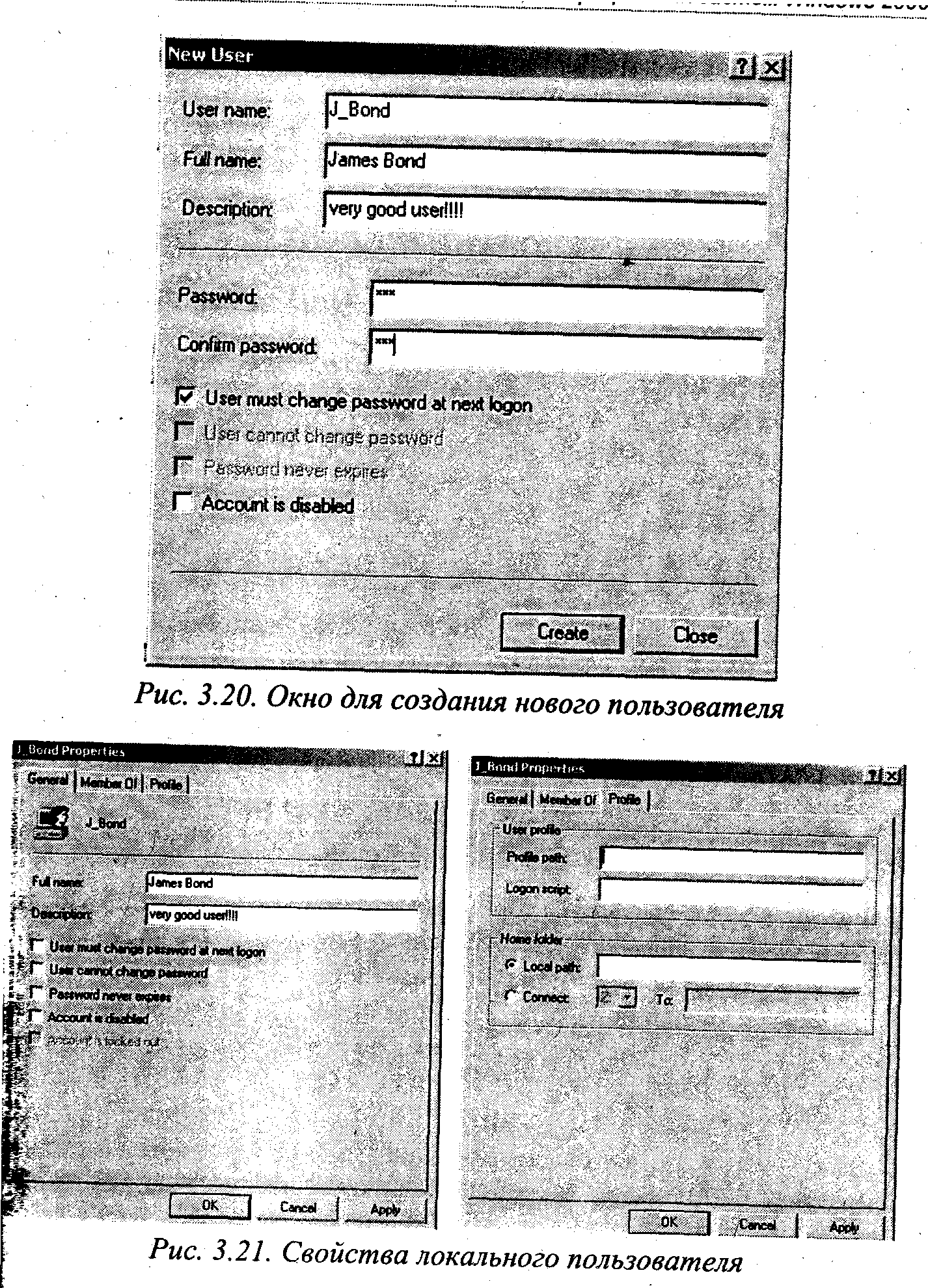

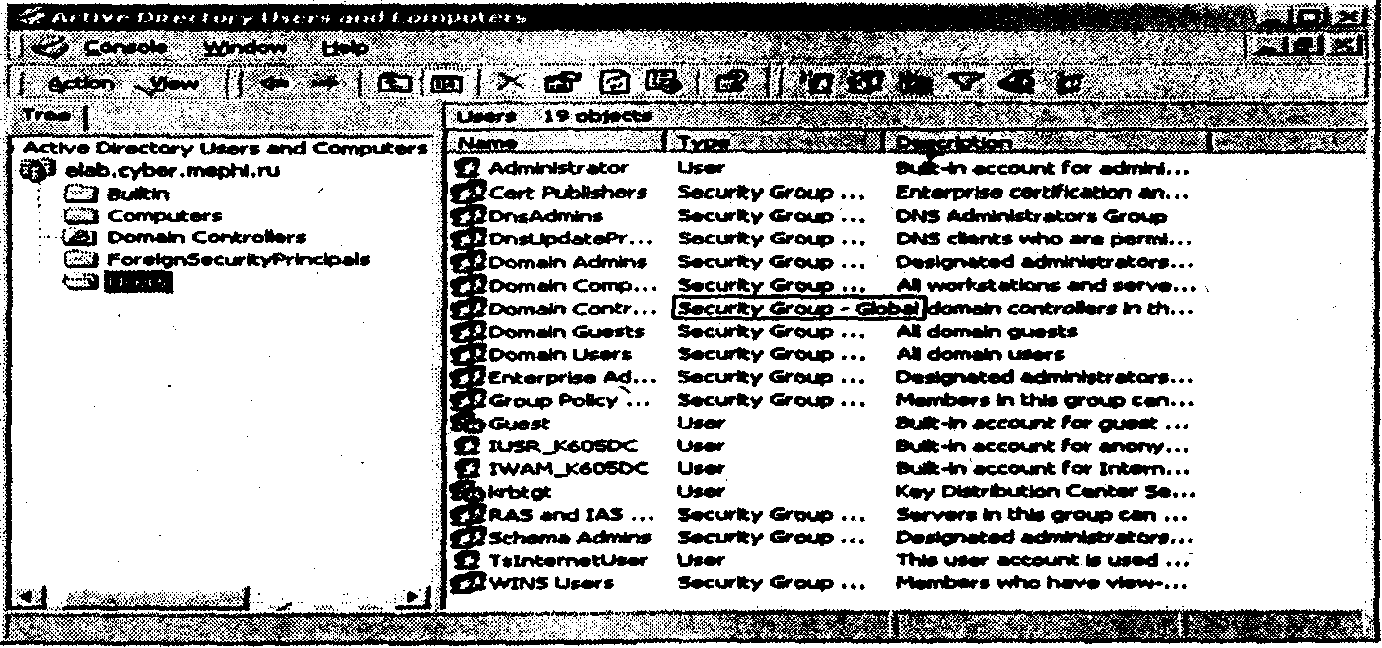

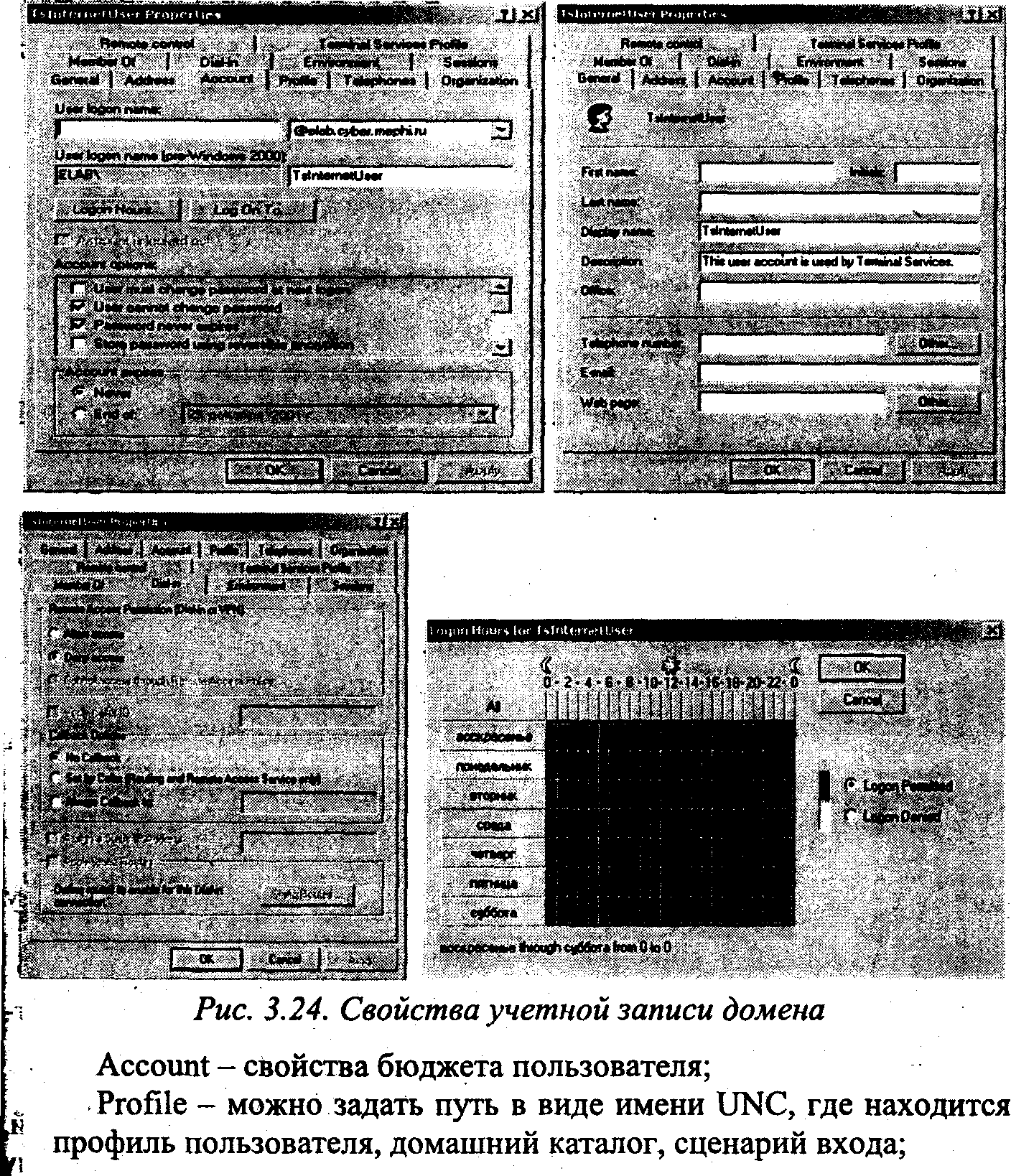

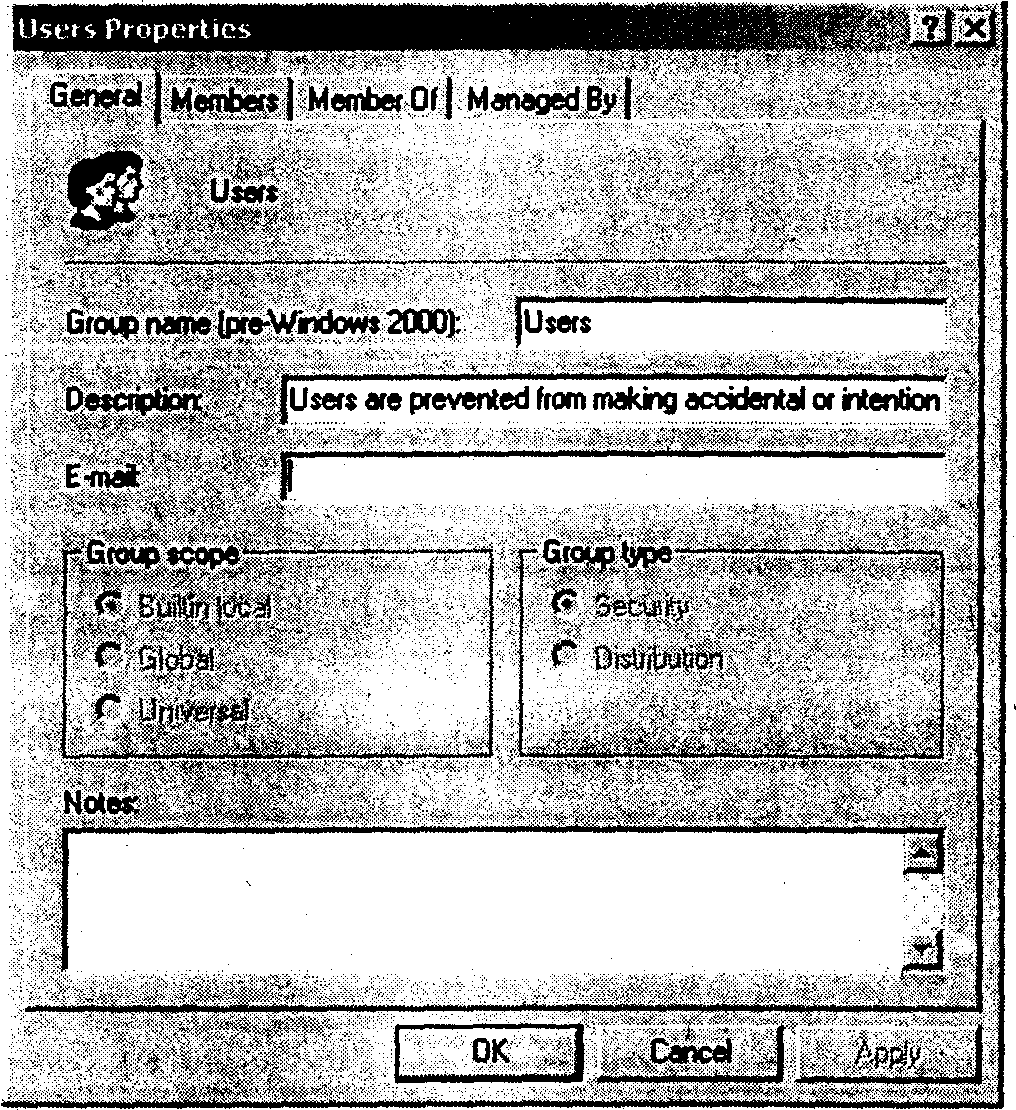

Резюме Консоль ММС — это полезное средство организации и консолидации оснасток либо небольших служебных программ, применяемых для администрирования компьютеров и сети. Иерархическое отображение информации, аналогичное Проводнику Windows, представляет функции консоли в хорошо знакомом виде папок. Существует два типа оснасток: изолированные и расширения. При этом расширения отображаются и функционируют в рамках консоли ММС в зависимости от контекста расположения. Любую консоль можно настроить для работы в одном из двух режимов, авторском или пользовательском, причем в пользовательском режиме функциональность сохраненной консоли можно ограничить. Удаленное управление компьютерами с помощью консоли ММС Предположим, вы работаете в одноранговой сети и должны помогать другим пользователям создавать на их компьютерах учетные записи пользователей и групп для общего доступа к локальным папкам. Вы можете сэкономить время, не наведываясь в офисы коллег, если будете подключаться к компьютерам пользователей из консоли Управлениекомпьютером (Computer Management). Или, возможно, вам необходимо отформатировать жесткие диски либо выполнить другие задачи на удаленном компьютере. Практически любую задачу, которую можно сделать локально, вы можете выполнить и на удаленном компьютере Настройка оснастки для работы в удаленном режиме Чтобы с помощью консоли Управление компьютером (Computer Management) подключиться к другой системе и управлять ею, необходимо запустить эту консоль на удаленном компьютере под учетной записью с административными реквизитами. Если ваши реквизиты не обладают достаточными привилегиями на нужном компьютере, вам удастся загрузить оснастку, но вы не сможете получить информацию с удаленного компьютера. Совет. Чтобы запустить консоль с реквизитами, отличными от тех, с которыми вы вошли в систему, задействуйте команду Запуск от имени (Run As), т. е. выполните вторичный вход в систему. Подготовив все к управлению удаленной системой, вы можете открыть существующую консоль с загруженной оснасткой либо сконфигурировать новую консоль ММС с оснасткой, настроенной на удаленное подключение. Например, если вы хотите настроить существующую консоль Управление компьютером, сделайте следующее. Откройте консоль Управление компьютером (Computer Management): щелкните правой кнопкой Мой компьютер (My Computer) и выберите Управление (Manage). В дереве консоли щелкните правой кнопкой Управление компьютером (Computer Management) и выберите Подключиться к другому компьютеру (Connect To Another Computer). В диалоговом окне введите имя или IP-адрес компьютера (либо щелкните кнопку рядом с полем ввода для поиска нужного компьютера) и щелкните ОК, чтобы подключиться к нему. Подключившись к удаленному компьютеру, вы сможете выполнять на нем административные задачи. Резюме В консоль ММС можно загружать множество разных средств администрирования, представленных в виде оснасток. Некоторые из этих оснасток способны подключаться и к локальному, и к удаленным компьютерам. Подключение к удаленному компьютеру можно устанавливать, когда вы загружаете оснастку в консоль, либо уже после ее загрузки, щелкнув объект оснастки правой кнопкой и выбрав Подключиться к другому компьютеру (Connect To Another Computer). Чтобы использовать любые программы, конфигурирующие удаленный компьютер, необходимо обладать административными привилегиями на этом компьютере.  Рис. 2. Окно консоли управления  Рис. 3 Добавление изолированной оснастки После сохранения сформированной консоли под именем anna_instr.msc эта консоль по умолчанию добавляется в папку Administrative Tools автора консоли (рис.3.5).  Лабораторная работа №2 Создание и сохранение консолей На этой лабораторной работе вы создадите, настроите и сохраните консоль ММС. Упражнение. Консоль Просмотр событий Щелкните Пуск (Start)\Bыполнить (Run). В поле Открыть (Open) введите mmc, затем щелкните ОК. Разверните окна Консоль1 (Consolel) и Дерево консоли (Console Root). В меню Консоль (Consolel) выберите Параметры (Options), чтобы узнать, какой режим настроен для консоли. Убедитесь, что в раскрывающемся списке Режим консоли (Console Mode) выбрано Авторский режим (Author mode), затем щелкните ОК. В меню Консоль (Consolel) щелкните Добавить или удалить оснастку (Add/Remove Snap-In). Откроется диалоговое окно Добавить или удалить оснастку (Add/Remove Snap-In) с выбранной вкладкой Изолированная оснастка (Standalone). Заметьте, что консоль пуста. В окне Добавить или удалить оснастку щелкните Добавить (Add), чтобы раскрыть окно Добавить изолированную оснастку (Add Standalone Snap-In). Выберите оснастку Просмотр событий (Event Viewer), затем щелкните Добавить (Add). Откроется диалоговое окно Выбор компьютера (Select Computer), в котором можно указать, какой компьютер вы хотите администрировать. Вы можете добавить оснастку Просмотр событий для работы с локальным или удаленным компьютером. В окне Выбор компьютера (Select Computer) выберите Локальный компьютер (Local Computer), затем щелкните Готово (Finish). В окне Добавить изолированную оснастку (Add Standalone Snap-In) щелкните Закрыть (Close), а затем в окне Добавить/удалить оснастку (Add/Remove Snap-Ins) щелкните ОК. В дереве консоли появится новый узел — Просмотр событий (локальных) [Event Viewer (Local)]. Отрегулируйте мышью ширину панели дерева консоли, чтобы увидеть полное имя узла; вы также можете раскрывать любые узлы этой консоли. Самостоятельно добавьте оснастку Диспетчер устройств на локальный компьютер [(Device Manager (local)]. Сохраните консоль ММС под именем MyEvents. Закрепление материала В каком режиме по умолчанию создаются консоли ММС? Может ли оснастка одновременно отображать информацию о локальном и удаленном компьютерах? Если требуется ограничить доступ к оснастке, как сконфигурировать содержащую ее консоль ММС? Добавление компьютера для удаленного управления Примечание. Для выполнения этой работы необходим компьютер, к которому можно подключаться удаленно, и у вас должны быть на нем административные привилегии. Упражнение. Удаленное подключение из консоли ММС В этом упражнении вы настроите существующую консоль ММС для подключения к удаленному компьютеру. Откройте консоль ММС, которую вы сохранили, выполняя упражнение занятия 1 (консоль My Events). В меню Консоль (Consolel) щелкните Добавить или удалить оснастку (Add/Remove Snap-In). В окне Добавить или удалить оснастку (Add/Remove Snap-In) щелкните Добавить (Add), чтобы раскрыть окно Добавить изолированную оснастку (Add Standalone Snap-In). Выберите оснастку Управление компьютером (Computer Management), затем щелкните Добавить (Add). В окне Управление компьютером (Computer Management) выберите другим компьютером (Another Computer). Введите имя или IP-адрес компьютера либо щелкните Обзор (Browse), найдите нужный компьютер, затем щелкните Готово (Finish), чтобы подключиться к нему. Щелкните Закрыть (Close) в окне Добавить изолированную оснастку (Add Standalone Snap-In), а затем OK, чтобы загрузить оснастку Управление компьютером (Computer Management) в консоль My Events. Теперь вы можете использовать средства администрирования для управления удаленным компьютером. Закрепление материала Какие реквизиты необходимы для администрирования удаленного компьютера из консоли ММС? Можно ли изменить контекст существующей оснастки ММС с локального на удаленный, или для удаленного подключения необходимо загружать в консоль ММС еще одну оснастку того же типа? Служба директорий Active Directory Для централизованного управления большими сетями, охватывающими несколько миллионов пользователей и компьютеров, и быстрого доступа к ресурсам Windows 2000_использует службу каталогов ActiveDirectory. Под каталогом в данном случае понимается хранилище наборов сведений об объектах сети, а служба каталогов не только однозначно идентифицирует и организует пользователей и ресурсы, но и обеспечивает доступ к ним. Active Directory создает иерархическое представление объектов Она расширяема, масштабируема и обладает распределенной системой безопасности. Active Directory применяет в качестве службы поиска доменную систему имен сети Интернет. DNS упорядочивает объекты в доменах в иерархию организационных подразделений OU (Organization Unit) и объединяет несколько доменов в древовидную структуру. Введение нового домена возможно с помощью оснасток Active Directory Domains and Trust (рис. 6).  Рис.6.Оснастка Active Directory Domains and Trust Active Directory выделяет две структуры сети: логическую и физическую. Логическую структуру определяет способ организации ресурсов вне зависимости от их физического расположения. Каждому сетевому ресурсу соответствует объект, т. е. отличительный набор именованных атрибутов в каталоге. Однотипные объекты логически группируются в классы. Классами могут быть домены, организационные подразделения, пользователи, группы, контакты, принтеры, разделяемые папки и компьютеры (рис. 7). Некоторые объекты (контейнеры), такие, как домены или организационные подразделения, могут содержать в себе другие объекты.  Рис.7. Создание объекта Совокупность объектов, допустимых для хранения в каталоге, называется схемой. Схема может обновляться динамически, т. е. приложение имеет право добавить в схему новые атрибуты и классы объектов. Организационное подразделение представляет собой контейнер для организации объектов в логические административные группы внутри доменов (рис. 8).  Рис. 8. Создание нового OU внутри домена elab.cyber.mephi.ru Домен - основная структурная единица Active Directory. Все сетевые объекты существуют внутри доменов, и каждый домен хранит информацию только о тех объектах, которые содержатся в нем. Утверждается, что домен может содержать до 10 млн. объектов, однако достоверно известно только о цифре в 1 миллион. С другой стороны, доменом называется раздел Active Directory и совокупность доменов в пределах леса образует службу Active Directory. Доступ к объектам домена определяется списком контроля доступа - ACL (Access Control List). Все политики безопасности, списки ACL объектов и административные разрешения действуют только внутри домена, не пересекаясь с остальными. В домен могут входить компьютеры следующих типов: Контроллеры доменов (рис. 9) под управлением Windows 2003 Server - хранят и поддерживают копию каталога, проводят авторизацию пользователей, обеспечивают работу Active Directory (Все контроллеры в домене равны между собой и реплицируют изменения, произошедшие на одном из них.  Рис. 9. Свойства контроллера домена Рядовые серверы под управлением Windows 2003 Server, - для предоставления доступа к своим ресурсам. Компьютеры-клиенты под управлением Windows XP Professional - для доступа к ресурсам домена. Создание новых объектов компьютеров, выполняющих разные роли в домене, возможно с помощью оснастки Active Directory Users and Groups (рис.10). Иерархия нескольких доменов, предоставляющих глобальный совместный доступ к ресурсам, называется деревом. Дерево может содержать только один домен. Все домены одного дерева обеспечивают доступ к глобальному каталогу и создают общее пространство имен. По стандартам DNS имя дочернего домена присоединяется в конец родительского имени, например elab.cyber.mephi.ru. Имя дерева доменов должно соответствовать зарегистрированному в Интернете имени предприятия, в данном случае mephi.ru.  Рис.10.Оснастка Active Directory Users and Groups Если деревья используют разные схемы именования, то они объединяются в лес. Деревья в лесу обеспечивают правила совместной работы объектов, имеют одинаковый глобальный каталог и конфигурационный контейнер. Доверительные отношения. Домены в дереве связывают между собой симметричные и транзитивные доверительные отношения по протоколу Kerberos. Транзитивность Kerberos означает, что если домен А доверяет домену В и домен В доверяет С, то это означает, что домен А доверяет домену С. Таким образом, все 3 домена доверяют друг другу. При вступлении нового домена в дерево доверительные отношения устанавливаются автоматически между ним и корнем родительского домена. На рис. 11 показано установление доверительных отношений в окне Trust оснастки Active Directory Domains and Trust. ActiveDirectory поддерживает несколько форматов имен, что создает удобства для различных приложений и пользователей К ним относятся: имена RFC 822 в виде имя_пользователя@имя_домена; имена LDAP в виде //имя_сервера.имя_OU_имя_домена; имена UNC для доступа к папкам, принтерам и файлам \\servemame.cyber.mephi.ru\new_folder\new.doc.  Рис. 11.Установление доверительных отношений Физическая структура Active Directory определяет тиражирование каталога между контроллерами доменов. Эффективность тиражирования определяется организацией сайтов, т. е. наборов IP-подсетей, соединенных высокоскоростными линиями связи. Выделяя диапазон IP-подсетей в сайт, например всю высокоскоростную ЛВС, мы тем самым локализуем трафик. Происходит это по двум направлениям: при регистрации пользователя клиенты Active Directory пытаются найти контроллер домена на сайте компьютера пользователя, чтобы уменьшить трафик при обслуживании запроса на регистрации и дальнейших запросов сетевой информации; репликация каталогов может быть настроена так, чтобы межсайтовые репликации происходили гораздо реже, чем внутри сайта. Обратите внимание: сайты не являются частью пространств, имен Active Directory, они содержатся в отдельной части каталога и управляются оснасткой Active Directory Sites and Services . Сайты включают в себя только то, что нужно для настройки репликаций, т. е. объекты компьютеров и соединений. Учетные записи пользователей Любому пользователю, для того чтобы он получил возможность работы с сетевыми ресурсами Windows 2003, присваивается учетная запись - бюджет пользователя. В Windows 2003 различается 3 типа учетных записей: • локальные (local user account) - позволяют зарегистрироваться на конкретном компьютере и получить доступ к его ресурсам; • доменные (domain user account) - позволяют подключиться к домену и получить доступ к ресурсам сети; • встроенные (built-in user account) - позволяют администрировать (Administrator) или получить доступ к сетевым или локальным ресурсам (Guest). При создании локальной учетной записи Windows 2003 создает ее только в локальной базе данных безопасности и не тиражирует её на какой-либо другой компьютер. Доступ для этого бюджета возможен только к ресурсам данного компьютера. Локальные учетные записи создаются на Windows XP Professional, выполняющих функции рабочих станций в доменах, и изолированных серверах. Доменные учетные записи позволяют подключиться из любого места в сети. Доменные учетные записи создаются на контроллерах домена, когда активирована Active Directory. В процессе регистрации пользователь вводит свое сетевое имя и пароль. Контролер домена в Active Directory опознает пользователя и выделяет ему маркер безопасности, который содержит информацию о пользователе и параметры защиты. Этот маркер действителен до тех пор, пока пользователь не завершит данную сессию. При инсталляции Windows 2003 создает встроенные учетные записи, которые нельзя удалить: Administrator и Guest. Учетная запись Administrator предназначена для управления общей конфигурацией компьютера или домена, например для создания и управления учетными записями пользователей и групп, управления политикой безопасности, создания принтеров и т. д. Для обеспечения большей безопасности учетную запись Administrator стоит переименовать, что затруднит взлом системы. А затем создайте новую учетную запись с именем Administrator, которая вообще не будет иметь прав в системе. Учетная запись Guest предназначена для случайных пользователей и временного доступа к ресурсам. По умолчанию учетная запись Guest отключена. При ее включении необходимо назначить ей соответствующий пароль. При планировании новых учетных записей следует определить правила именования и требования для паролей. В отношении правил именования следует всегда помнить, что используемые имена должны быть уникальными, длина их не должна превышать 20 символов, они не должны содержать символы типа ", \, /, [, ],;,:, „ =, +, ?, <, > и не должны быть чувствительными к регистру. Максимальная длина пароля - 128 символов, рекомендуется использовать не менее восьми и всегда назначать пароль встроенным учетным записям. Пароль не должен быть связным контекстом, который легко подбирается программой-взломщиком по словарю. В этом смысле пароль типа белый@popygau считается очень удачным. Локальные учетные записи. Создание новых локальных учетных записей производится с помощью окна Local Users and Groups оснастки Computer Management в меню Start\Programs \Administrative Tools (рис. 12). При желании для управления пользователями и группами можно применять Control Panel\Users and Passwords\ Properties Advanced (рис.13). При создании нового пользователя употребляются следующие параметры (рис. 3.20); имя пользователя - необходимо для входа в систему; полное имя, включает имя и фамилию пользователя; описание, заполнять его необязательно; пароль - для повышения уровня защиты всегда назначайте пароль, длина не более 20 символов; подтверждение пароля, если он был назначен; потребовать смену пароля при следующем входе в систему, выставляется по умолчанию, может быть сброшен; запретить смену пароля пользователю; срок действия пароля не ограничен; учетная запись отключена. Далее, в диалоговом окне свойств локальной учетной записи пользователя имеются 3 вкладки: общие, членство в группах и профиль (рис. 3.21). В зависимости от функций, которые выполняет данный пользователь, можно определить его принадлежность к различным группам и установки профиля. Каждый пользователь Windows 2003 работает в уникальном окружении, которое формируется из доступных ему разделяемых файлов и принтеров, значков Program Manager, автоматически устанавливаемых сетевых соединений, обоев, заставок, меню, личных данных и т. д. .  Рис. 12. Оснастка Computer Management  Рис.13. Консоль Local Users and Groups  При создании учетной записи пользователе остальные свойства бюджета система берет из специальной политики учетных записей, которая доступна с помощью оснастки GroupPolicy и LocalSecurityPolicy. Но некоторые элементы пользовательского окружения проще контролировать через сценарии входа (logon scripts), которые выполняются каждый раз, когда пользователь входит в сеть командой WINLOGON. Каждому пользователю можно присвоить свой собственный сценарий входа, а можно создать сценарий на множество пользователей. Для назначения пользователю сценария входа, необходимо указать имя файла logon script в профиле пользовательского окружения. Доменные учетные записи. Создание новых доменных учетных записей производится с помощью окна User and Groups оснастки Active Directory Users and Computers (рис. 3.23).  Рис.15. Оснастка Active Directory Users and Computers В зависимости от того, для какой деятельности создается пользователь, вы задаете следующие свойства учетной записи: First Name - имя; Last Name - фамилию; Full Name - полное имя; User Logon Name - уникальное имя для входа в систему; User Logon Name (pre-Windows 2000) - уникальное имя для входа в систему клиентов низшего уровня; Password - пароль; Conform Password - подтверждение пароля; User Must Change Password At Next Logon - потребовать смену пароля при следующем входе в систему; User Cannot Change Password - запретить смену пароля; Password Never Expires - установить неограниченный срок действия пароля; Account Is Disable - отключить учетную запись. Свойства, которые задаются для доменных пользователей, применяются для поиска в хранилище Active Directory. Поэтому значение характеристик нужно задавать подробно. Такие вкладки, как General, Member of, Dial-In, задаются таким же образом, как и для локальных пользователей. Но остальные свойства определяются только для пользователей доменов. К ним относятся (рис. 3.24):  Published Certificates - список сертификатов, т. е. набор данных для аутентификации и передачи данных по Интернет, Х.509 для учетной записи пользователя; Object - полное доменное имя пользователя и дополнительные сведения; Security - разрешения для объекта пользователя в Active Directory; Environment - начальная программа для работы с сервером Terminal; Sessions - задаются параметры ограничения длительности соединения с системой; Remote Control - удаленное управление службами терминала; Terminal Services Profile - профиль для терминального сеанса. Управление группами Функциональные уровни доменов В Windows Server 2003 доступны четыре функциональных уровня домена: смешанный Windows 2000 (выбирается по умолчанию), основной Windows 2000, промежуточный WindowsServer 2003 и основной WindowsServer 2003. Смешанный режим Windows 2000. Поддерживает контроллеры доменов Windows NT 4/2000 и Windows Server 2003. Основной режим Windows 2000. Поддерживает контроллеры доменов Windows 2000 и Windows Server 2003. Промежуточный режим Windows Server 2003. Поддерживает контроллеры доменов Windows 4 и Windows Server 2003. Windows Server 2003. Поддерживает контроллеры доменов Windows Server 2003. Основным инструментом для управления возможностями пользователей в Windows 2000 является понятие группы: локальной, глобальной, встроенной и системной. Под группой понимается набор учетных записей пользователей. Применение групп упрощает администрирование системы, когда права и разрешения присваиваются Права (rights) дают возможность выполнять системную задачу, т. е. создавать новых пользователей или изменять системное время, а разрешения (permissions) предоставляются для работы с ресурсами: папками, файлами и принтерами. В домене Windows 2000 существует два типа групп: безопасности (для назначения прав и предоставления доступа к ресурсам) и распространения (для использования приложениями). Кроме того, для группы определяется область действия: локальная, глобальная или универсальная (рис. 16). Назначение и членство в группах отражено в табл. 2. Таблица.2.Характеристики групп

Локальные группы содержат набор учетных записей на локальном компьютере и предоставляют доступ к ресурсам именно этого компьютера. Windows 2000 создает локальные группы в локальной базе данных безопасности. Локальные группы бывают доменные и изолированные. Созданные на локальном компьютере изолированные группы не отображаются в Active Directory. Локальные группы домена создаются в хранилище Active Directory и используются всеми контроллерами домена. Локальной группе домена можно предоставить разрешения к любому ресурсу на контроллерах домена. При инсталляции на изолированных или рядовых серверах, а также на компьютерах под управлением Windows Professional no умолчанию создаются 6 встроенных изолированных локальных групп: гости - Guests; простые пользователи - Users; опытные пользователи - Power Users; репликаторы - Replicator; операторы архива - Backup operators; администраторы - Administrators.  Рис.16. Типы групп и область действия в домене | |||||||||||||||||||||||||||||||||||||||||||||||||||||