Методические указания к проведению лабораторных работ Специально. Методические указания к проведению лабораторных работ. Специальность 23. 01. 02 Автоматизированные системы обработки информации и управления

Скачать 1.67 Mb. Скачать 1.67 Mb.

|

|

Таблица 2. Доступ к файлам NTFS

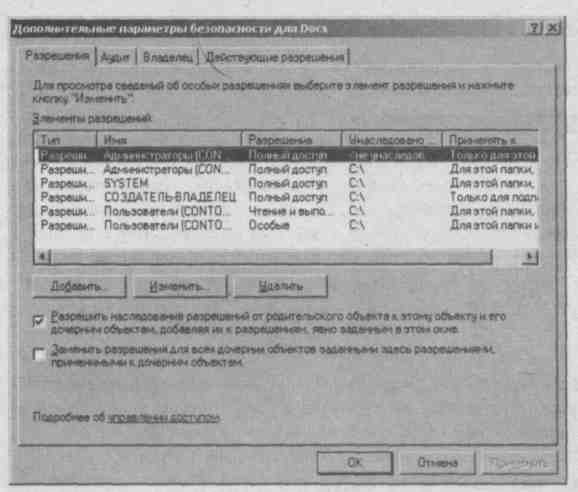

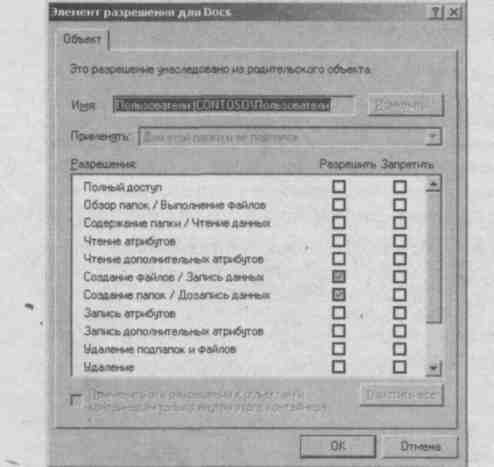

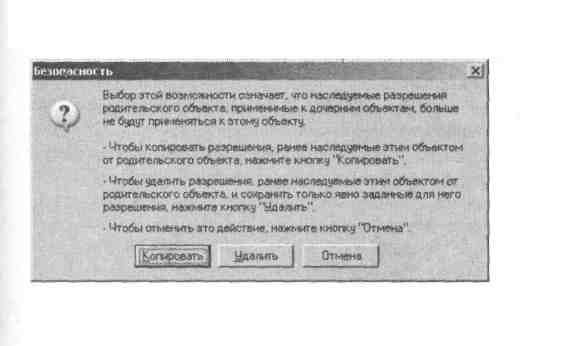

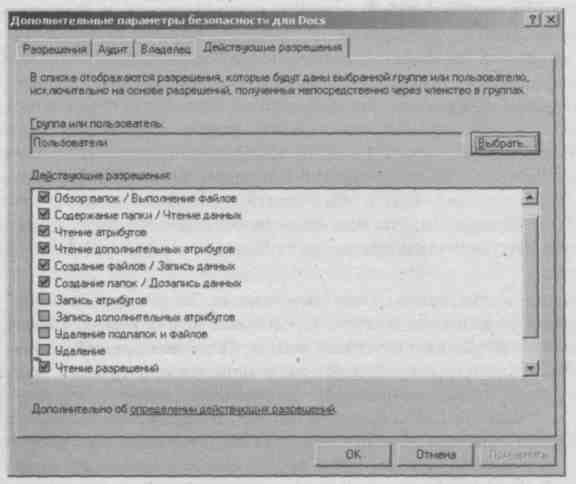

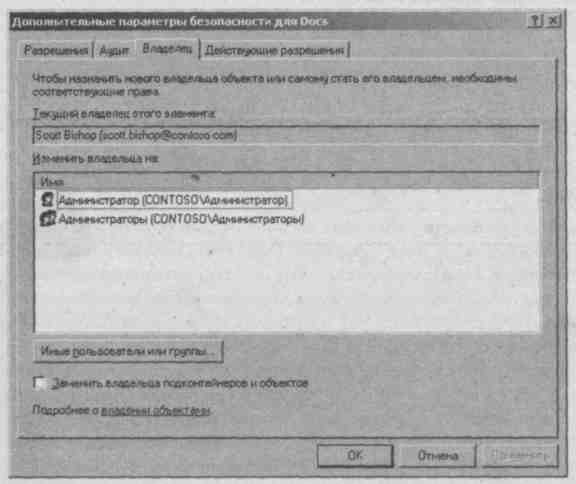

До появления Windows 2000 разрешения были довольно простыми, но в Windows 2000 и последующих версиях Microsoft предоставила более гибкие и мощные способы управления доступом к ресурсам. Мощь добавила сложности, и теперь редактор ACL состоит из трех диалоговых окон. Первое диалоговое дает общую картину настроек безопасности и разрешений для ресурса и позволяет выбрать отдельную учетную запись, для которой определен доступ, чтобы просмотреть шаблоны разрешений, назначенные этому пользователю, группе или компьютеру. Каждый шаблон в этом окне — совокупность разрешений, которые вместе обеспечивают некий типичный уровень доступа. Например, чтобы пользователь мог прочитать файл, необходимо предоставить несколько разрешений низкого уровня. Чтобы скрыть эту сложность, вы можете применить шаблон Чтение и выполнение (Read & Execute), а ОС сама настроит нужные разрешения доступа к файлу или папке. Чтобы более подробно изучить данную таблицу ACL, щелкните кнопку Дополнительно (Advanced), откроется второе окно редактора ACL — Дополнительные параметры безопасности для Docs (Advanced Security Settings For Docs), показанное на рис. 2. Здесь перечислены конкретные записи управления доступом, назначенные данному файлу или папке. Сведения в этом перечне максимально приближены к реальной информации, которая хранится в самой таблице ACL. Второе диалоговое окно позволяет также настраивать аудит, управлять правами владения и определять действующие разрешения. Если выбрать разрешение в списке Элементы разрешений (Permission Entries) и щелкнуть Изменить (Edit), откроется третье диалоговое окно редактора ACL. В окне Элемент разрешения для Docs (Permission Entry For Docs), показанном на рис. 3, перечислены подробные, наиболее детализированные разрешения, которые составляют элемент разрешений в списке Элементы разрешений (Permissions Entries) во втором диалоговом окне и в списке Разрешения для (Permissions For) в первом окне.  Рис.2 Диалоговое окно «Дополнительные параметры безопасности редактора ACL» Для файловых объектов можно использовать дополнительные атрибуты, которые позволяют индексировать файлы, сжимать разреженные файлы и шифровать их для хранения на диске. Добавление и удаление элементов разрешений Любому участнику безопасности можно предоставить или запретить доступ к ресурсу. В Windows Server 2003 допустимые участники безопасности: пользователи, группы, компьютеры и специальный класс объектов InetOrgPerson, который представляет пользователей в некоторых ситуациях при совместной работе разных платформ. Чтобы добавить разрешение, щелкните Добавить (Add) в первом или втором диалоговом окне редактора ACL. В диалоговом окне Выбор: «Пользователи», «Компьютеры» или «Группы» (Select User, Computer Or Group) выберите нужного участника безопасности и разрешения. Для удаления явного разрешения, которое вы добавили в ACL, выберите нужный пункт списка и щелкните Удалить (Remove).  Рис. 3 Диалоговое окно «Элемент разрешения редактора ACL» Изменение разрешений Для изменения разрешения достаточно на вкладке Безопасность (Security) окна свойств установить или снять флажки Разрешить (Allow) или Запретить (Deny), в результате чего применяется соответствующий шаблон разрешений. Для более тонкой настройки щелкните кнопку Дополнительно (Advanced), выберите элемент разрешения и щелкните кнопку Изменить (Edit). Изменить можно только явные разрешения. Унаследованные разрешения обсуждаются далее. Диалоговое окно Элемент разрешения для Docs (Permission Entry For Docs), показанное на рис. 3, позволяет изменить разрешения и указать границы наследования разрешений в раскрывающемся списке Применять (Apply Onto). Внимание! Вы должны хорошо понимать влияние изменений, сделанных в этом диалоговом окне. Вы можете благодарить Microsoft за возможность тонкой настройки, но с ростом детализации повышается сложность и вероятность допустить ошибку. Новые участники безопасности Windows Server 2003, в отличие от Windows NT 4, позволяет добавлять компьютеры или группы компьютеров в ACL, обеспечивая этим большую гибкость управления доступом к ресурсам на основе клиентских компьютеров, независимо от пользователя, который пытается получить доступ. Предположим, вы намерены установить компьютер с общим доступом в комнате отдыха сотрудников, но не хотите, чтобы руководители просматривали с него секретные данные. Если добавить этот компьютер в таблицы ACL и запретить с него доступ к секретным данным, руководитель не сможет обратиться к секретным данным из комнаты отдыха и будет работать с ними только с собственного компьютера. Windows Server 2003 также позволяет управлять доступом к ресурсу в зависимости от способа входа в систему. Вы можете добавить в ACL особые учетные записи: Интерактивные (Interactive) — пользователи, которые зарегистрировались локально, Сеть (Network) — сетевое подключение, например система Windows, на которой запущена служба Клиент для сетей Microsoft (Client for Microsoft Networks), и Пользователь сервера терминалов (Terminal Server User) — пользователи, подключившиеся через службу Дистанционное управление рабочим столом (Remote Desktop) или службы терминалов. Шаблоны разрешений и особые разрешения Шаблоны разрешений на вкладке Безопасность (Security) первого диалогового окна представляют собой совокупность особых разрешений, которые полностью перечислены в третьем диалоговом окне Элемент разрешения (Permissions Entry). Большинство шаблонов и особых разрешений говорят сами за себя. Чтение и выполнение (Read & Execute). Чтобы позволить пользователям открывать и читать файлы и папки, достаточно назначить им этот шаблон разрешений. Он также позволяет пользователю скопировать ресурс, если тот имеет разрешение на запись для целевой папки или носителя. В Windows нет разрешений, запрещающих копирование. Подобные функции станут возможными благодаря технологиям цифрового управления правами — Digital Rights Management, когда они будут встроены в платформы Windows. Запись (Write) и Изменение (Modify). Шаблон Запись (Write) позволяет создавать новые файлы и папки (когда применен к папке) и изменять содержимое и атрибуты файлов (скрытый, системный, только для чтения) и дополнительные атрибуты, определяемые приложением, которое отвечает за этот документ (когда применяется к файлу). Шаблон Изменение (Modify) дополнительно разрешает удалить объект. Смена разрешений (Change Permissions). Поработав с таблицами ACL некоторое время, вы можете заинтересоваться, кто вправе изменять разрешения. В первую очередь, конечно, владелец ресурса. Кроме того, это может сделать любой пользователь с действующим разрешением Смена разрешений (Change Permissions), которое задают с помощью третьего диалогового окна Элемент разрешения для Docs (Permission Entry For Docs) редактора ACL. Это разрешение также входит в шаблон Полный доступ (Full Control). Наследование Windows Server 2003 поддерживает наследование разрешений, которое просто означает, что по умолчанию разрешения папки распространяются на все ее файлы и подпапки. Любые изменения родительской таблицы ACL будут отражаться на всем содержимом папки. Наследование позволяет управлять ветвями ресурсов в единых точках администрирования с помощью одной таблицы ACL. Понятие наследования Наследование работает благодаря двум характеристикам дескриптора безопасности ресурса. В первую очередь, по умолчанию разрешения наследуются. Разрешение Чтение и выполнение (Read & Execute) на рис. 2 распространяется на саму папку, подпапки и файлы. Тем не менее, одного этого недостаточно, чтобы наследование работало. Вторая причина в том, что по умолчанию при создании новых объектов установлен флажок Разрешить наследование разрешений от родительского объекта к этому объекту... (Allow Inheritable Permissions From The Parent To Propagate To This Object...), видимый на том же рисунке. Таким образом, созданный файл или папка будут наследовать разрешения у своего родителя, а изменения разрешений родителя будут отражаться на дочерних файлах и папках. Важно понять такую двухэтапную реализацию разрешений, поскольку она дает нам два способа управления наследованием: со стороны родительского и дочернего объектов. Унаследованные разрешения по-разному отображаются в каждом окне редактора ACL. В первом и третьем диалоговых окнах [на вкладке Безопасность (Security) и в окне Элемент разрешения (Permissions Entry)] унаследованные разрешения отображаются в виде «серых» флажков, чтобы отличать их от явных разрешений, то есть назначенных ресурсу напрямую. Второе диалоговое окно — Дополнительные параметры безопасности (Advanced Security Settings) — содержит папки, от которых наследуется каждый элемент разрешения. Перекрытие наследования Наследование позволяет настраивать разрешения на вершине дерева папок. Эти разрешения и их изменения будут распространяться на все файлы и папки в дереве, для которых по умолчанию разрешено наследование. Впрочем, иногда требуется изменить разрешения подпапки или файла, чтобы расширить или ограничить доступ пользователя или группы. Унаследованные разрешения нельзя удалить из ACL. Их можно перекрыть (заменить), назначив явные разрешения. Либо можно отменить наследование и создать ACL, содержащую только явные разрешения. Для замены унаследованных разрешений явными просто установите соответствующий флажок. Например, если папка наследует разрешение Чтение (Read), предоставленное группе Sales Reps, а вы не хотите, чтобы эта группа могла обращаться к папке, установите для этой группы флажок Запретить (Deny) напротив разрешения Чтение (Read). Чтобы отменить все унаследованные разрешения, откройте диалоговое окно Дополнительные параметры безопасности (Advanced Security Settings) ресурса и снимите флажок Разрешить наследование разрешений от родительского объекта к этому объекту... (Allow Inheritable Permissions From The Parent To Propagate To This Object...). Все разрешения, унаследованные от родительского объекта, будут заблокированы. После этого вам придется назначить явные разрешения, чтобы проконтролировать доступ к ресурсу. Windows помогает задать явные разрешения, когда наследование отменяется. Появляется окно (рис. 4) с вопросом, как поступить с разрешениями: Копировать (Сору) или Удалить (Remove).  Рис. 4 Копирование или удаление элементов разрешений По щелчку Копировать (Сору) создаются явные разрешения, идентичные унаследованным. Затем можно удалить отдельные элементы разрешений, которые не должны влиять на ресурс. Если же вы выберете Удалить (Remove), предлагается пустая таблица ACL, которую вы сами заполняете элементами разрешений. Результат одинаков в обоих случаях: таблица ACL заполнена явными разрешениями. Вопрос в том, что проще: заполнить пустую ACL или «довести до ума» копию унаследованных разрешений. Если новая ACL сильно отличается от унаследованной, щелкните Удалить (Remove), если незначительно, лучше щелкните Копировать (Сору). Снимая флажок Разрешить наследование разрешений от родительского объекта к этому объекту... (Allow Inheritable Permissions From The Parent To Propagate To This Object...), вы полностью блокируете наследование. Доступ к ресурсу регулируется только явными разрешениями, назначенными для файла или папки. Любые изменения ACL родительской папки не будут влиять на ресурс; даже если родительские разрешения являются наследуемыми, дочерний ресурс не наследует их. Старайтесь как можно реже отменять наследование, поскольку это затрудняет управление, определение прав и устранение неполадок доступа к ресурсу. Восстановление наследования Наследование можно восстановить двумя способами: со стороны дочернего ресурса или со стороны родительской папки. Результаты немного различаются. Восстановить наследование для ресурса может понадобиться, если вы случайно отменили его или изменились бизнес - требования организации. Просто установите флажок Разрешить наследование разрешений... (Allow Inheritable Permissions...) в диалоговом окне Дополнительные параметры безопасности (Advanced Security Settings). Наследуемые разрешения родительской папки будут распространяться на дочерний ресурс. Однако останутся все явные разрешения, назначенные ресурсу. Итоговая ACL будет содержать совокупность явных разрешений, которые вы можете решить удалить, и унаследованных разрешений. По этой причине вы не увидите некоторые унаследованные разрешения в первом и третьем диалоговых окнах редактора ACL. Например, если группе Sales Reps явно назначено разрешение Чтение и выполнение (Read & Execute) в отношении какого-нибудь ресурса, которое назначено и родительской папке, то при восстановлении наследования со стороны дочернего ресурса, ему назначаются и унаследованные, и явные разрешения. Вы увидите флажок в первом и третьем диалоговых окнах; поскольку явные разрешения при отображении скрывают унаследованные. Однако унаследованное разрешение существует, о чем свидетельствует второе диалоговое окно — Дополнительные параметры безопасности. Второй метод восстановления наследования — со стороны родительской папки. В диалоговом окне Дополнительные параметры безопасности для родительской папки установите флажок Заменить разрешения для всех дочерних объектов заданными здесь разрешениями, применимыми к дочерним объектам (Replace Permission Entries On All Child Objects With Entries Shown Here That Apply To Child Objects). Результат: все ACL подпапок и файлов удалены. На дочерние ресурсы распространяются разрешения родительской папки. Это можно представить как сквозное применение разрешений родителя. После выбора этого варианта любые явные разрешения, назначенные подпапкам и файлам, удаляются (в отличие метода восстановления наследования со стороны дочерних ресурсов). Наследование восстанавливается, поэтому любые изменения ACL родительской папки отражаются на подпапках и файлах. В этот момент подпапкам и файлам можно назначить новые явные разрешения. Флажок Заменить разрешения... (Replace Permissions...) выполняет свою функцию, только когда вы его отмечаете, однако в дальнейшем разрешения родительской папки не будут заменять собой явные разрешения. Действующие разрешения Часто пользователи принадлежат к нескольким группам с разными уровнями доступа к ресурсам. Когда ACL содержит несколько элементов, вы должны уметь определять разрешения пользователя, исходя из разрешений групп, членом которых он является. Конечные разрешения называют действующими (effective permissions). Понятие действующих разрешений Ниже перечислены правила, по которым определяют действующие разрешения. Разрешения файлов приоритетнее разрешений папок. На самом деле это не совсем правило, но это положение часто встречается в документации и поэтому заслуживает упоминания. Каждый ресурс хранит таблицу ACL, и лишь она отвечает за управление доступом к этому ресурсу. Хотя элементы в этой таблице могли появиться в результате наследования, в любом случае они являются элементами ACL ресурса. Подсистема безопасности вообще не обращается к родительской папке при определении прав доступа. Так что это правило можно интерпретировать следующим образом: значение имеет только ACL самого ресурса. Разрешения, позволяющие доступ, суммируются. Уровень доступа к ресурсу определяется разрешениями одной или нескольких групп, которым принадлежит пользователь. Разрешения, позволяющие доступ, предоставленные любому пользователю, группе или компьютеру в вашем маркере безопасности доступа, будут применяться и к вашей учетной записи, поэтому ваши действующие разрешения, по сути, есть сумма разрешений, позволяющих доступ. Если для какой-либо папки группе Sales Reps даны разрешения Чтение и выполнение (Read & Execute) и Запись (Write), а группе Sales Managers — Чтение и выполнение и Удаление (Delete), пользователь, входящий в обе группы, будет обладать действующими разрешениями, эквивалентными шаблону Изменение (Modify), куда входят разрешения Чтение и выполнение, Запись и Удаление. Разрешения, запрещающие доступ, приоритетнее позволяющих. Запрет доступа к объекту всегда приоритетнее разрешения доступа. Предположим, в описанном выше примере группе Temporary Employees запрещено чтение. Тогда пользователь, который является временным торговым представителем и принадлежит группам Sales Reps и Temporary Employees, не сможет прочитать данные в этой папке. ----------------------------------------------------------------------------------------------- Примечание Рекомендуется как можно реже применять запреты. Вместо этого предоставляйте разрешения для минимального круга ресурсов, необходимых для решения бизнес - задачи. Запреты усложняют администрирование ACL, их следует использовать, только когда действительно необходимо запретить доступ пользователю — члену других групп с этим разрешением. ■ Явные разрешения приоритетнее унаследованных. Элемент разрешения, явно определенный для ресурса, перекроет конфликтующий с ним унаследованный элемент. Из этого следуют базовые принципы проектирования: родительская папка определяет «правило» через наследуемые разрешения; если к дочернему объекту требуется предоставить доступ, противоречащий этому правилу, в ACL объекта добавляют явное разрешение, которое имеет преимущество. ----------------------------------------------------------------------------------------------- В итоге можно сделать вывод: явное разрешение, позволяющее доступ, перекроет унаследованное разрешения, запрещающее доступ. ----------------------------------------------------------------------------------------------- Определение действующих разрешений NTFS поддерживает массу функций управления разрешениями и наследованием, что с одной стороны расширяет возможности системы, а с другой — усложняет ее. Глядя на все эти разрешения, пользователей и группы, как узнать действительные права доступа пользователя? Microsoft выпустила долгожданное средство, которое помогает ответить на этот вопрос. Вкладка Действующие разрешения (Effective Permissions) диалогового окна Дополнительные параметры безопасности (Advanced Security Settings) дает довольно точное приближение итоговых разрешений доступа пользователя к ресурсу (рис. 6-8)  Рис. 5 Вкладка Действующие разрешения диалогового окна Дополнительные параметры безопасности Щелкните кнопку Выбрать (Select) и укажите пользователя, группу или встроенную учетную запись, которую нужно проанализировать. Windows Server 2003 построит список действующих разрешений. Этот список — лишь приближение. В нем не учтены ни разрешения общего ресурса, ни принадлежность учетной записи перечисленным ниже особым группам. Анонимный вход (Anonymous Logon). Пакетные файлы (Batch). Группа-создатель (Creator Group). Удаленный доступ (Dialup). Контроллеры домена предприятия (Enterprise Domain Controllers). Интерактивные (Interactive). Сеть (Network). Proxy. Ограниченные (Restricted). Remote Interactive Logon. Служба (Service). System. Пользователь сервера терминалов (Terminal Server User). Другая организация (Other Organization). Данная организация (This Organization). Кроме того, ACL может содержать элементы, например, для учетных записей Сеть или Интерактивные, которые могли бы обеспечивать пользователям различный уровень доступа в зависимости от способа входа в систему — локально или удаленно. Поскольку рассматриваемый пользователь не входит в систему, разрешения, зависящие от способа входа в систему, игнорируются. Впрочем, в качестве дополнительного шага вы можете определить действующие разрешения для таких встроенных или особых учетных записей, как Интерактивные и Сеть. Права владения ресурсом Windows Server 2003 поддерживает специального участника безопасности — Создатель-владелец (Creator Owner). Помимо этого, в дескрипторе безопасности ресурса есть запись, определяющая владельца объекта. Чтобы научиться управлять разрешениями доступа к ресурсам и устранять связанные с ними неполадки, необходимо хорошо понимать эти две составляющие механизма защиты. Создатель - владелец Когда пользователь создает файл или папку (для чего он должен обладать разрешениями Создание файлов/Запись данных (Create Files/Write Data) или Создание папок/Дозапись данных (Create Folders/Append Data) соответственно), он становится создателем и первым владельцем этого ресурса. Любые разрешения, предоставленные особой учетной записи Создатель-владелец (Creator Owner) для родительской папки, явно назначаются пользователю в отношении этого нового ресурса. Предположим, для этой папки пользователям предоставлены разрешения Создание файлов/Запись данных (Create Files/Write Data) и Чтение и выполнение (Read & Execute), а учетной записи Создатель-владелец — разрешение Полный доступ (Full Control). Такой набор разрешений позволил бы пользователю Maria создать файл. Как создатель файла, Maria имела бы к нему полный доступ. Пользователь Tia также могла бы создать файл и получить к нему полный доступ. Однако Tia и Maria могли бы лишь читать файлы друг друга. При этом Tia могла бы изменить ACL своего файла. Разрешение Полный доступ (Full Control) включает разрешение Смена разрешений (Change Permissions). Право владения Если по каким-либо причинам Tia изменила бы ACL своего файла и запретила бы себе полный доступ, она по-прежнему смогла бы изменять ACL этого файла, поскольку владелец объекта всегда имеет такое право; благодаря этому пользователи не могут навсегда заблокировать собственные файлы и папки. Рекомендуется управлять правами владения объектом так, чтобы объектом всегда владел соответствующий пользователь. Отчасти это необходимо из-за того, что пользователи могут изменять ACL собственных объектов. Кроме того, такие технологии, как квотирование диска, полагаются на атрибут владения при подсчете места на диске, занятого некоторым пользователем. До выхода Windows Server 2003 управление правами владения было затруднено, теперь же появилось новое средство, упрощающее передачу прав владения. Владелец указан в дескрипторе безопасности объекта. Первоначальным владельцем становится создатель файла или папки. Право владения объектом можно принимать или передавать следующим образом. Администраторы могут становиться владельцами. Пользователь из группы Администраторы (Administrators) или обладающий правом Смена владельца (Take Ownership) может получить во владение любой объект в системе. Чтобы стать владельцем ресурса, перейдите на вкладку Owner (Владелец) в диалоговом окне Дополнительные параметры безопасности (Advanced Security Settings), показанном на рис. 6-9. Выберите в списке свою учетную запись пользователя и щелкните Применить (Apply). Установите флажок Заменить владельца подконтейнеров и объектов (Replace Owner On Subcontainers And Objects), чтобы стать владельцем всех подпапок и файлов.  Вкладка Владелец диалогового окна Дополнительные параметры безопасности Права владения могут принимать пользователи с разрешением Смена владельца (Take Ownership). Особое разрешение Смена владельца может быть предоставлено любому пользователю или группе, и они смогут завладеть ресурсом, а значит и изменить ACL, чтобы получить достаточные разрешения. Администраторы могут передавать права владения. Администратор может завладеть любым файлом или папкой. Затем он, как владелец, может изменить разрешения доступа к ресурсу и предоставить разрешение Смена владельца другому пользователю, который, в свою очередь, может завладеть этим ресурсом. Привилегия Восстановление файлов и каталогов (Restore Files And Directories) разрешает передачу прав владения. Пользователь с такими полномочиями может передать права владения файлом другому пользователю. Если вам дана привилегия Восстановление файлов и каталогов, вы можете щелкнуть кнопку Иные пользователи или группы (Other Users Or Groups) и выбрать нового владельца. Эта новая функция Windows Server 2003 позволяет администраторам и операторам архивирования управлять правами владения объектом и передавать их без вмешательства пользователя. Лабораторная работа № 4 Настройка общих папок Упражнение 1. Открытие общего доступа к папке c помощью Проводника Windows Разрешения общего ресурса Создайте папку на рабочем столе. Дайте ей имя. Щелкните правой кнопкой мыши на папке из контекстного меню и выберите команду Доступ (или выберите команду Свойства и перейдите на вкладку Доступ). Щелкните по кнопке Сделать общим ресурс. Установите количество пользователей, имеющих доступ к ресурсу=5. Установите автоматическое кэширование для документов. Щелкните по кнопке Разрешения. Удалите группу Все. В опекуны папки добавьте группу Администраторы и созданную вами доменную группу безопасности, а также два ближайших к вам компьютера. Щелкните ОК. Вернитесь к кнопке Разрешения. Щелкните по группе Администраторы и установите флажок Полный доступ. Такие же права предоставьте вашей доменной группе. Для одного из компьютеров предоставьте право Чтение, а другому - Изменение. Закройте окно свойств, щелкнув ОК. Разрешения NTFS Щелкните правой кнопкой мыши на вновь созданной общей папке, выберите команду Свойства и перейдите на вкладку Безопасность . По умолчанию группа Все обладает правом Чтение. Сбросьте флажок Позволить наследование разрешений от родительского объекта и удалите группу Все. Группе Администраторы установите флажок Полный доступ. Такие же права предоставьте вашей доменной группе. Для одного из компьютеров предоставьте право Чтение, а другому – Чтение и выполнение и Запись. Закройте окно Свойства. Поместите в папку два текстовых файла. Задайте различные специальные и стандартные разрешения для файлов. Передайте право владения папкой другому владельцу (Вкладка Безопасность –кнопка Дополнительно - окно Параметры управления доступом – вкладка Владелец – Изменить владельца – выделить учетную запись пользователя, которому хотите передать право владения Применить и ОК). Войдите на компьютер, которому вы предоставили доступ к общей папке с именем вновь созданного пользователя и его паролем. Изучите ваше сетевое окружение. Найдите созданную вами общую папку. Убедитесь, что права данного компьютера на общую папку совпадают с теми, которые дали вы. Упражнение 2. Открытие общего доступа к папке c помощью оснастки Общие папки. Создайте папку Docs на диске С:, но пока не делайте ее общей. Откройте страницу Управление данным сервером (Manage Your Server) из группы программ Администрирование (Administrative Tools). В категории Файловый сервер (File Server) щелкните Управление этим файловым сервером (Manage This File Server). Если на вашем сервере не настроена роль Файловый сервер (File Server), добавьте ее или запустите консоль Управление файловым сервером (File Server Management). Выберите узел Общие папки (Shares). Щелкните Создать общую папку (Add A Shared Folder) в списке задач на правой панели, в меню Действие (Action) или в контекстном меню. Откроется окно Мастер создания общих ресурсов (Share A Folder Wizard). Щелкните Далее (Next). Введите путь с: \docs и щелкните Далее (Next). Оставьте предложенное имя — docs — и щелкните Далее (Next). На странице Разрешения (Permissions) выберите Использовать особые права доступа к общей папке (Use Custom Share And Folder Permissions) и щелкните кнопку Настроить (Customize). Установите флажок Разрешить (Allow) для разрешения Полный доступ (Full Control) и щелкните ОК. Щелкните Готово (Finish), а затем Закрыть (Close). Упражнение 3. Подключение к общей папке В консоли Управление файловым сервером (File Server Management) щелкните узел Сеансы (Sessions). Если узел содержит сеансы, в списке задач щелкните Отключить все сеансы (Disconnect All Sessions), а затем Да (Yes). В меню Пуск (Start) выберите Выполнить (Run). Введите UNC-путь к общей папке \\server01\docs и щелкните ОК. Используя UNC вместо физического пути c:\docs, вы создаете сетевое подключение к общей папке, так же, как это мог бы делать какой-нибудь пользователь. В консоли Управление файловым сервером (File Server Management) щелкните узел Сеансы (Sessions). Заметьте: ваша учетная запись присутствует в списке сеансов сервера. Чтобы обновить окно консоли, нажмите F5. Щелкните узел Открытые файлы (Open Files). Заметьте: список содержит открытую папку C:\Docs. Упражнение 4. Настройка разрешений NTFS Откройте папку C:\Docs, к которой вы открыли общий доступ на лабораторной работе в упражнении 2. Создайте папку с именем Project 101. Откройте редактор ACL: щелкните папку Project 101 правой кнопкой, выберите Свойства (Properties) и перейдите на вкладку Безопасность (Security). Настройте доступ согласно следующей таблице. Для этого продумайте и настройте наследование и разрешения для групп. Участник безопасности Доступ

Когда нужные разрешения будут настроены, щелкните Применить (Apply), а затем Дополнительно (Advanced). Сравните открывшееся окно Дополнительные параметры безопасности (Advanced Security Settings). Для настройки этих разрешений необходимо запретить наследование. Иначе все пользователи, а не только члены группы Project 101 Team, смогут читать файлы в папке Project 101. От родительской папки, C:\Docs, группа Users(Пользователи) наследует разрешение Чтение и выполнение (Read & Execute). Единственный способ запретить такой доступ — снять флажок Разрешить наследование разрешений от родительского объекта к этому объекту... (Allow Inheritable Permissions From The Parent To Propagate To This Object...). После отмены наследования диалоговое окно Дополнительные параметры безопасности должно выглядеть: ??? Если выбрать эту запись и щелкнуть Изменить (Edit), можно увидеть особые разрешения, назначенные группе Project 101. Учетной записи Managers предоставлены разрешения Чтение и выполнение, Запись. Этот шаблон содержит разрешения на создание файлов и папок. Как и группе Project 101, членам группы Managers при создании новых ресурсов предоставляются разрешения учетной записи Создатель-владелец. Этот набор разрешений не позволяет группе Managers удалять файлы других пользователей. Помните, что разрешение Удаление содержится в шаблоне Изменение, который вы не указали. ЗАКРЕПЛЕНИЕ МАТЕРИАЛА Общая папка находится на томе FAT32. Группе Project Managers назначено разрешение Полный доступ (Full Control). Группе Project Engineers назначено разрешение Чтение (Read). Пользователь Julie входит в группу Project Engineers. Она получила повышение и стала членом группы Project Managers. Какие разрешения доступа к этой папке для нее действуют? Общая папка со стандартными разрешениями общего ресурса находится на томе NTFS. Группе Project Managers назначено NTFS-разрешение Полный доступ (Full Control). Пользователь Julie из группы Project Managers жалуется, что не может создать файлы в этой папке. Почему Julie не удается создать файл? Какие минимальные разрешения NTFS требуются, чтобы пользователи могли открывать файлы и запускать программы из общей папки? Полный доступ (Full Control). Изменение (Modify). Запись (Write). Чтение и выполнение (Read & Execute). Список содержимого папки (List Folder Contents). 4. Пользователь Bill жалуется, что не может получить доступ к плану отдела. Вы открываете вкладку Безопасность (Security) в окне свойств плана и видите, что все разрешения доступа к документу наследуются от родительской папки плана. Для группы, куда включен Bill, разрешение Чтение (Read) отменено. Какое из следующих действий позволило бы пользователю Bill получить доступ к плану? a Изменить разрешения родительской папки, чтобы предоставить пользователю Bill-разрешение Полный доступ (Full Control). b Изменить разрешения родительской папки, чтобы предоставить пользователю Bill-разрешение Чтение (Read). c Изменить разрешения доступа к плану, чтобы предоставить пользователю Bill-разрешение Чтение (Read). d Изменить разрешения доступа к плану: снять флажок Разрешить наследование разрешений... (Allow Inheritable Permissions...), щелкнуть Копировать (Сору) и удалить запрет. e Изменить разрешения доступа к плану: снять флажок Разрешить наследование разрешений... (Allow Inheritable Permissions...), щелкнуть Копировать (Сору) и явно разрешить пользователю Bill полный доступ. f Удалить пользователя Bill из группы, которой запрещен доступ. Пользователь Bill звонит снова и сообщает, что по-прежнему не может получить дотуп к плану отдела. Вы открываете вкладку Действующие разрешения (Effective Permissions), выбираете учетную запись Bill и видите, что на самом деле ему предоставлены достаточные разрешения. Чем можно объяснить расхождение сведений на вкладке Действующие разрешения с реальными полномочиями? Задачи по администрированию Лабораторная работа №5 Задачи по администрированию учетных записей пользователей, групп, а также общих файлов и папок. |