Важно. !!!_Важно!!!_МетодПособие-ИнБезОС-21(БИ-4). Методическое пособие к лабораторным работам Составитель др техн наук, проф. Ю. М. Краковский 2022 оглавление

Скачать 341.83 Kb. Скачать 341.83 Kb.

|

|

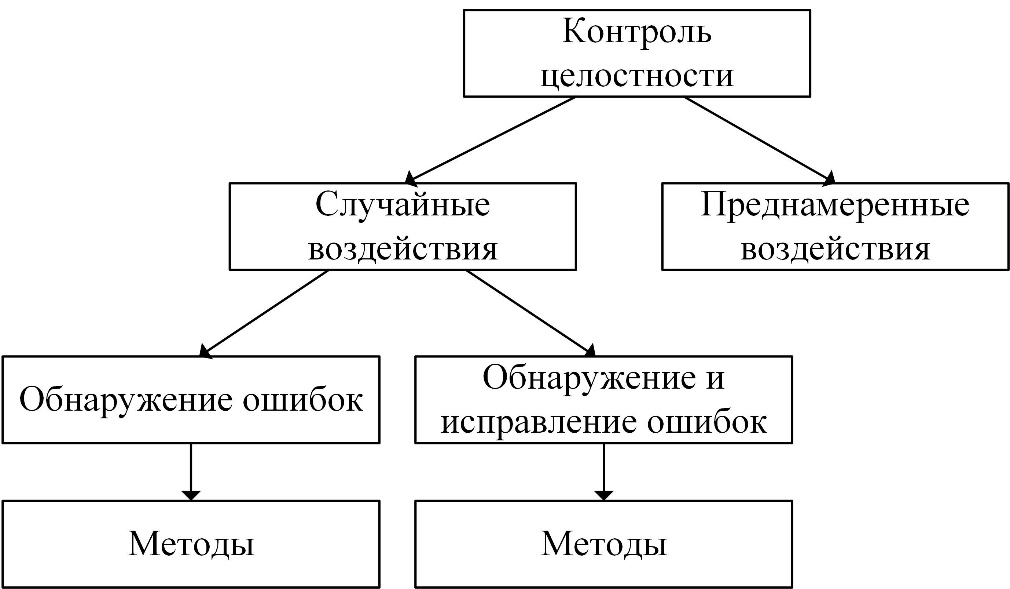

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ ОТКРЫТЫХ СИСТЕМ Методическое пособие к лабораторным работам Составитель: д-р техн. наук, проф. Ю.М. Краковский 2022 ОГЛАВЛЕНИЕ Лабораторная работа » № 1 «Контроль целостности информации при случайных воздействиях………………………………………. 3 Лабораторная работа № 2 «Технология обнаружения и исправления ошибок» ……………………………………………. 9 Лабораторная работа № 3 «Вероятностный подход к определению длины пароля» ………………………………………. 12 Лабораторная работа № 3 «Поточное шифрование информации»…………………………………………………………17 Лабораторная работа № 5 «Порядок проведения классификация информационных систем в РФ» ………….……………..…………. 25 Лабораторная работа № 8 «Технология электронной подписи»……………………………………………………………..43 Лабораторная работа № 9 «Взаимная аутентификация субъектов на основе электронной подписи»………………………45 Список рекомендуемой литературы …………... ………………………. 50 Лабораторная работа № 1 «Контроль целостности информации при случайных воздействиях» Целью работы является изучение сравнение различных методов контроля целостности информации при ее передаче от случайных воздействий. Введение В изучаемой дисциплине объектом защиты являются электронные сообщения (документы), поэтому под целостностью будем понимать неискаженность передаваемой, хранимой или обрабатываемой информации. Целостность информации может быть нарушена путем ее модификации, уничтожения, замены, повтора или другого типа искажения. Целостность информации может нарушиться либо злоумышленником, либо случайным воздействием внешней и внутренней среды, включая людей.  Рис. 1.1. Классификация методов контроля целостности информации На рисунке 1.1 приведена классификация методов контроля информации по трем факторам: по типу воздействия – а) преднамеренные воздействия, осуществляемые квалифицированным злоумышленником; б) случайные воздействия, которые могут иметь природный характер (стихийные бедствия, магнитные бури), технические причины (аварии, сбои и отказы технических устройств) и человеческий фактор (алгоритмические и программные ошибки разработчиков, ошибки пользователей и обслуживающего персонала); по технологии контроля – а) обнаружение самого факта ошибок без определения их места в сообщении (обнаружение ошибок); б) обнаружение ошибок с определением их побитового места в сообщении и последующего исправления (обнаружение с исправлением ошибок); по числу ошибок (методы) – а) одиночная ошибка; б) более одной ошибки. В лабораторной работе рассматриваются методы, связанные с обнаружением ошибок. Предполагается, что одна сторона (отправитель) отправляет сообщение, а другая (получатель) получает его. При передаче в канале связи возможно нарушение целостности сообщения от случайных воздействий. Получатель должен иметь возможность проверить нарушена или нет целостность информации. Нарушение целостности возможно и при хранении, и при обработке сообщений. В этих технологиях также возможно определить «отправителя» и «получателя». Методы контроля целостности сообщений при обнаружении ошибок Подчеркнем, что контроль целостности информации при случайных воздействиях охватывает многие этапы ее обработки: обмен информацией между внешней и оперативной памятью, обмен информацией между оперативной памятью и процессором, обработка информации в процессоре, загрузка программ перед их выполнением, передача информации по сетям и т.д. Опишем общую технологию контроля целостности сообщений при обнаружении ошибок, в которой можно выделить три этапа: 1) отправитель создает сообщение m. Далее, используя выбранный метод контроля, формирует контрольное значение для сообщения – КOm. Полученную пару (m, КOm) передает получателю по каналу связи; 2) получатель, получив эту пару, из сообщения m, используя тот же метод контроля, формирует свое контрольное значение – КПm; 3) далее получатель сравнивает контрольные значения КOm= KПm. (1.1) Если контрольные значения совпадают, то получатель считает, что целостность полученного сообщения не нарушена; иначе она нарушена и надо повторно передать сообщение. Таким образом, при контроле целостности сообщений методами обнаружения ошибок сравниваются не сами сообщения, а их контрольные значения (1.1). В случае обнаружения одиночной ошибки на практике используется метод контроля четности или метод контрольной суммы. При использовании метода контроля четности для каждого байта информации резервируется один разряд (бит), который и является контрольным значением. Значение бита четности является результатом сложения по модулю 2 байта сообщения. Например: 10010010 1; 00010100 0. Напомним, что таблица истинности для сложения по модулю 2 имеет вид: 0(+)0=0; 1(+)0=1; 0(+)1=1; 1(+)1=0. Отличие от обычного сложения заключается в том, что в последней комбинации при сложении по модулю 2 отсутствует единица переноса, что существенно повышает быстродействие этой операции. Метод контрольной суммы Если сообщение представляется двумерной структурой, то бит четности формируется по каждому столбцу, который является также результатом сложения по модулю 2. Совокупность этих битов четности образует контрольное значение, которое называют контрольной суммой (КС). Размерность КС определяется размерностью данных в файле. Например: 2, 4, 8-байтовое слово. Рассмотрим пример для 2-байтовых слов: 10010100 01100101 10100010 00011101 10000110 00011101 КС 10110000 01100101 Используя операцию сложения по модулю 2, для первого столбца получим 1, для второго 0 и т.д. Метод КС используется в сетевых технологиях, например, в протоколе TCP для Интернета. При сетевой передаче сообщение разбивается на пакеты, далее для каждого пакета формируется своя КС. Если КС отправителя и получателя совпадают (1.1), то считается, что целостность пакета не нарушена. Иначе требуется повторная передача этого пакета. Метод КС является достаточно быстродействующим, но он обнаруживает одиночную ошибку по каждому столбцу пакета. Это является недостатком этого метода. При создании пакетов число слов в нем выбирают таким образом, чтобы вероятностью более одной ошибки можно было пренебречь (она должна быть маленькой). Пакетная передача позволяет достаточно эффективно передавать сообщения даже по не очень надежным каналам. С учетом недостатка метода КС его в настоящее время стараются не применять. Чтобы контролировать более одной ошибки используют сложение по модулю 2n, метод циклического контроля и другие методы. Контрольные значения в этих методах также часто называют контрольными суммами. Рассмотрим сложение по модулю 2n. В этом методе осуществляется обычное сложение, а результатом (КС) являются n младших битов. Как правило n равно длине слова в битах: 16, 32, 256, 512 или другая длина. Рассмотрим сложение четырех чисел, имеющих 4-х битное представление. Эти числа: 14, 15, 11, 13, сумма этих чисел равна 53. В двоичном представлении это будет: 11 0101. Проведем сложение по модулю 24 в двоичном виде: 1110+1111=1 1101+1011=1 1000+1101=1 0101. Таким образом, КС=0101. Контроль целостности по модулю 2n широко используется в криптографии и других методах обработки данных. Для компактной записи двоичной информации используется шестнадцатеричная система счисления (ШСС). Каждый байт разбивается на две тетрады по четыре бита, эти биты содержат 16 различных чисел ШСС от 0 до 9, а затем от А до F. В таблице 1.1. приведено соответствие между цифрами ШСС и их двоичным 4-х битным представлением (ДСС) от 0000 до 1111. Таблица 1.1 Таблица соответствия двоичных тетрад и шестнадцатеричных цифр

Например, сообщение FC57D3А6 в двоичном виде будет таким (табл. 1.1): 11111100010101111101001110100110. Метод CRC При методе циклического контроля (CRC), который позволяет обнаруживать более одной ошибки, сообщение рассматривается как N-битное двоичное число, где N – количество битов в сообщении. Далее это сообщение делится по модулю 2 на простое целое число до получения остатка. Этот остаток является искомой контрольной суммой. Делитель должен иметь длину на один бит больше, чем длина КС. Например, если КС имеет длину 8 бит, то в качестве делителя рекомендуют 100011011 (283) или 101100001 (353), 283 и 353 – это простые числа. Деление по модулю 2 осуществляется с использованием сложения по модулю 2. Рассмотрим этот метод на примере (рис. 1.2): сообщение 101111001110, делитель 10011 (19), 19 – это простое число. КС имеет четыре бита:  Рис. 1.2. Деление по модулю 2 КС равна 1000, она вычисляется как отправителем, так и получателем. Помимо применения в локальных сетях, метод CRC, например, используется при обмене информацией между оперативной и внешней памятью компьютера (винчестером). Список контрольных вопросов Три аспекта безопасности информации. Что такое конфиденциальность информации. Что такое конфиденциальная информация. Классы конфиденциальности информации. Что такое целостность информации. Что понимается под случайным воздействием на информацию. Опишите технологию контроля информации при случайных воздействиях. Отличие сложения по модулю 2 от обычного сложения. Как осуществляется сложение по модулю 2n. Привести пример. Сравнить метод КС и метод CRC. Содержание лабораторной работы Используя данные своего варианта (табл. 1.2), записать файл (сообщение m)в виде матрицы, длина строки равна байту, число строк равно четырем. При переходе от 16-ричной системы к двоичной можно использовать таблицу 1.1; Найти контрольную сумму отправителя (КOm); Изменить один бит (выбрать самому) в исходном сообщении и найти контрольную сумму получателя (КРm); Убедиться, что контрольные суммы не совпадают; Изменить два бита в одном столбце исходного сообщения; Найти контрольную сумму получателя (КРm) и убедиться, что контрольные суммы отправителя и получателя совпадают. Объяснить почему; Найти остаток от деления по модулю 2 для исходного сообщения (значение полинома имеется в таблице 1) – (ОО); Найти остаток от деления по модулю 2 для сообщения с двумя ошибками – (ОР); Убедиться, что остатки не совпадают. Объяснить почему. Оформить лабораторную работу. Варианты лабораторной работы Таблица 1.2

|