Тези. Министерство внутренних дел российской федерации краснодарский университет

Скачать 1.1 Mb. Скачать 1.1 Mb.

|

|

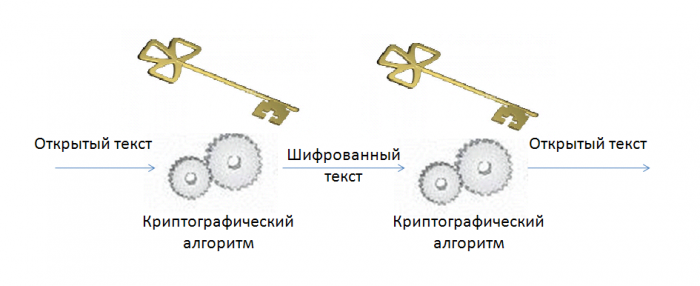

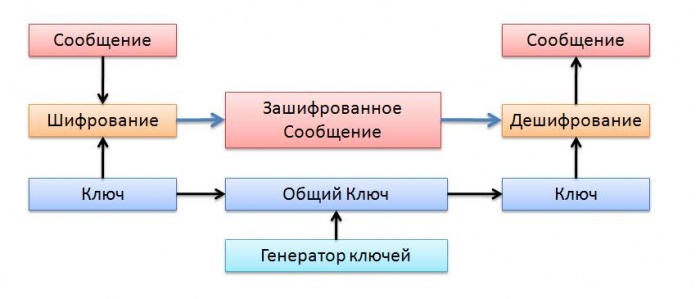

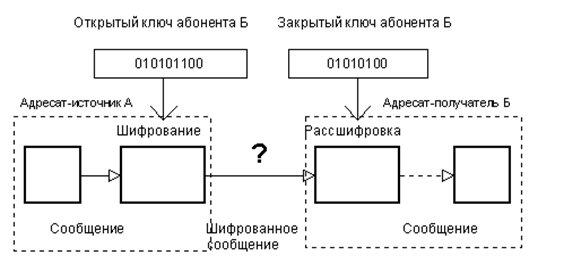

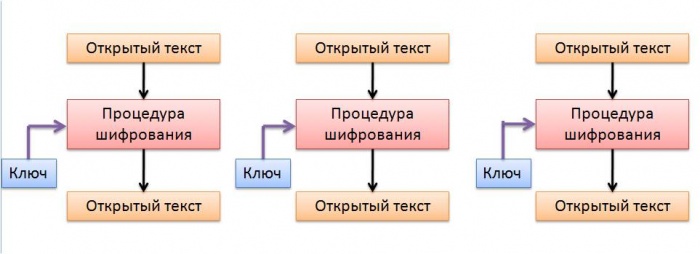

ТЕМА № 4/2 «Защита информационных процессов в компьютерных системах» Обсуждена и одобрена на заседании кафедры ИБ протокол № 2 от «__» сентября 2013 г. Время – 2 часа. Подготовил: Старший преподаватель кафедры ИБ к.т.н. С.Г.Клюев Краснодар 2013 План лекции Введение 1. Криптографические методы и средства защиты информационных процессов в компьютерных системах. 2. Вредоносные программы: определение и классификация. Защита информации от разрушающих программных воздействий. Литература Федеральный закон «Об информации, информационных технологиях и защите информации» от 27 июля 2006 г. N 149-ФЗ. Федеральный закон «О техническом регулировании» от 27 декабря 2002 г. № 184-ФЗ. ГОСТ 50922-2006 «Защита информации. Основные термины и определения». ГОСТ Р 52069.0-2003 «Защита информации. Система стандартов. Основные положения». ГОСТ Р 53113.1-2008 «Защита информационных технологий и автоматизированных систем от угроз информационной безопасности, реализуемых с использованием скрытых каналов. Часть 1. Общие положения». ГОСТ Р 53113.2-2009 «Рекомендации по организации защиты информации, информационных технологий и автоматизированных систем от атак с использованием скрытых каналов». ГОСТ Р ИСО/МЭК 18045-2008 «Методология оценки безопасности информационных технологий». УЧЕБНО-МАТЕРИАЛЬНОЕ ОБЕСПЕЧЕНИЕ Оборудование классов. Слайды. LCD-проектор Введение Проблема тайной передачи сообщений существует столько времени, сколько существует письменность, более того, первоначально письменность сама по себе была методом тайной передачи информации, поскольку была доступна лишь избранным. Для реализации тайной передачи сообщения от одного адресата к другому существует два направления: во-первых, можно попытаться скрыть сам факт передачи сообщения, например, методами тайнописи, во-вторых, можно так преобразовать сообщение, чтобы постороннему лицу была недоступна информация, заключенная в сообщении. Первым направлением занимается стеганография, вторым ― криптография. В данной лекции будут рассматриваться криптографические методы защиты информации, передаваемой по телекоммуникационным системам. Для защиты информации используется, прежде всего, шифрование. При шифровании происходит преобразование данных в вид, недоступный для чтения без соответствующей информации (ключа шифрования). Задача состоит в том, чтобы обеспечить конфиденциальность, скрыв информацию от лиц, которым она не предназначена, даже если они имеют доступ к зашифрованным данным. Кроме этого, используются криптографические методы контроля целостности переданной информации и криптографические методы аутентификации абонента, позволяющие убедиться, что информация передана именно данному абоненту. 1. Криптографические методы и средства защиты информационных процессов в компьютерных системах. Защита данных с помощью шифрования – одно из возможных решений проблемы безопасности. Зашифрованные данные становятся доступными только тем, кто знает, как их расшифровать, и поэтому похищение зашифрованных данных абсолютно бессмысленно для несанкционированных пользователей. Криптоло́гия (от др.-греч. κρυπτός — скрытый и λόγος — слово) - наука, занимающаяся методами шифрования и дешифрования. Криптология состоит из двух частей — криптографии и криптоанализа. Криптография занимается разработкой методов шифрования данных, в то время как криптоанализ занимается оценкой сильных и слабых сторон методов шифрования, а также разработкой методов, позволяющих взламывать криптосистемы. Под конфиденциальностью понимают невозможность получения информации из преобразованного массива без знания дополнительной информации (ключа). Аутентичность информации состоит в подлинности авторства и целостности. Криптоанализ объединяет математические методы нарушения конфиденциальности и аутентичности информации без знания ключей. Существует ряд смежных, но не входящих в криптологию отраслей знания. Так обеспечением скрытности информации в информационных массивах занимается стеганография. Обеспечение целостности информации в условиях случайного воздействия находится в ведении теории помехоустойчивого кодирования. Наконец, смежной областью по отношению к криптологии являются математические методы сжатия информации. Современная криптография включает в себя четыре крупных раздела: симметричные криптосистемы, криптосистемы с открытым ключом, системы электронной подписи, управление ключами. Основные направления использования криптографических методов – передача конфиденциальной информации по каналам связи (например, электронная почта), установление подлинности передаваемых сообщений, хранение информации (документов, баз данных) на носителях в зашифрованном виде. В качестве информации, подлежащей шифрованию и расшифрованию, а также электронной подписи будут рассматриваться тексты (сообщения), построенные на некотором алфавите. Под этими терминами понимается следующее. Алфавит – конечное множество используемых для кодирования информации знаков. Текст (сообщение) – упорядоченный набор из элементов алфавита. В качестве примеров алфавитов, используемых в современных ИС, можно привести следующие: − алфавит Z33 – 32 буквы русского алфавита (исключая "ё") и пробел; − алфавит Z256 – символы, входящие в стандартные коды ASCII и КОИ-8; − двоичный алфавит – Z2 = {0, 1}; − восьмеричный или шестнадцатеричный алфавит. Коды и шифры использовались задолго до появления ЭВМ. С теоретической точки зрения не существует четкого различия между кодами и шифрами. Однако в современной практике различие между ними является достаточно четким. Коды оперируют лингвистическими элементами, разделяя шифруемый текст на такие смысловые элементы, как слова и слоги. В шифре всегда различают два элемента: алгоритм и ключ. Алгоритм позволяет использовать сравнительно короткий ключ для шифрования сколь угодно большого текста. Определим ряд терминов, используемых в криптологии. Под шифром понимается совокупность обратимых преобразований множества открытых данных на множество зашифрованных данных, заданных алгоритмом криптографического преобразования. Шифр – это совокупность инъективных отображений множества открытых текстов во множество шифрованных текстов, проиндексированная элементами из множества ключей: {Fk : X → S, K ∈ K}. Криптографическая система, или шифр представляет собой семейство Т обратимых преобразований открытого текста в шифрованный. Членам этого семейства можно взаимно однозначно сопоставить число k, называемое ключом. Преобразование Тk определяется соответствующим алгоритмом и значением ключа k. Ключ – конкретное секретное состояние некоторых параметров алгоритма криптографического преобразования данных, обеспечивающее выбор одного варианта из совокупности всевозможных для данного алгоритма. Секретность ключа должна обеспечивать невозможность восстановления исходного текста по шифрованному. Пространство ключей K – это набор возможных значений ключа. Обычно ключ представляет собой последовательный ряд букв алфавита. Следует отличать понятия "ключ" и "пароль". Пароль также является секретной последовательностью букв алфавита, однако используется не для шифрования (как ключ), а для аутентификации субъектов. Криптосистемы подразделяются на симметричные и асимметричные [или с открытым (публичным) ключом]. В симметричных криптосистемах для зашифрования и для расшифрования используется один и тот же ключ. В системах с открытым ключом используются два ключа открытый (публичный) и закрытый (секретный), которые математически связаны друг с другом. Информация зашифровывается с помощью открытого ключа, который доступен всем желающим, а расшифровывается с помощью закрытого ключа, известного только получателю сообщения. Термины распределение ключей и управление ключами относятся к процессам системы обработки информации, содержанием которых является выработка и распределение ключей между пользователями. Электронной подписью называется присоединяемое к тексту его криптографическое преобразование, которое позволяет при получении текста другим пользователем проверить авторство и целостность сообщения. Зашифрованием данных называется процесс преобразования открытых данных в зашифрованные с помощью шифра, а расшифрованием данных – процесс преобразования закрытых данных в открытые с помощью шифра. Вместо термина "открытые данные" часто употребляются термины "открытый текст" и "исходный текст", а вместо "зашифрованные данные" – "шифрованный текст". Дешифрованием называется процесс преобразования закрытых данных в открытые при неизвестном ключе и, возможно, неизвестном алгоритме, т.е. методами криптоанализа. Шифрованием называется процесс зашифрования или расшифрования данных. Также термин шифрование используется как синоним зашифрования. Однако неверно в качестве синонима шифрования использовать термин "кодирование" (а вместо "шифра" – "код"), так как под кодированием обычно понимают представление информации в виде знаков (букв алфавита). Криптостойкостью называется характеристика шифра, определяющая его стойкость к дешифрованию. Обычно эта характеристика определяется периодом времени, необходимым для дешифрования. Гаммирование – процесс наложения по определенному закону гаммы шифра на открытые данные. Гамма шифра – псевдослучайная двоичная последовательность, вырабатываемая по заданному алгоритму, для зашифрования открытых данных и расшифрования зашифрованных данных. Имитозащита – защита от навязывания ложных данных. Для обеспечения имитозащиты к зашифрованным данным добавляется имитовставка, представляющая собой последовательность данных фиксированной длины, полученную по определенному правилу из открытых данных и ключа. Криптографическая защита – это защита данных с помощью криптографического преобразования, под которым понимается преобразование данных шифрованием и (или) выработкой имитовставки. Синхропосылка – исходные открытые параметры алгоритма криптографического преобразования. Уравнение зашифрования (расшифрования) – соотношение, описывающее процесс образования зашифрованных (открытых) данных из открытых (зашифрованных) данных в результате преобразований, заданных алгоритмом криптографического преобразования. 1.1. Классификация алгоритмов шифрования Общий принцип шифрования заключается в преобразовании закрытого текста в шифрованный по криптографическому алгоритму с использованием ключа и обратно.  Рис. 1 Общий принцип шифрования По характеру использования ключа известные криптосистемы можно разделить на два типа: симметричные (одноключевые, с секретным ключом) и несимметричные (с открытым ключом). 1.1.1. Симметричные криптосистемы В данной криптосистеме используется один секретный ключ для шифрования и дешифрования сообщения. При этом секретный ключ должен храниться в тайне, и при его передаче должна быть исключена возможность его перехвата. Общий принцип шифрования симметричной криптосистемы:  Преимущества: - Большая скорость; - Простота в реализации; - Меньшая требуемая длина ключа для сопоставимой стойкости. Недостатки: - Сложность обмена ключами. Для применения необходимо решить проблему надёжной передачи ключей каждому абоненту, так как нужен секретный канал для передачи каждого ключа обеим сторонам. - Сложность управления ключами в большой сети. Означает квадратичное возрастание числа пар ключей, которые надо генерировать, передавать, хранить и уничтожать в сети. Для сети в 10 абонентов требуется 45 ключей, для 100 уже 4950, для 1000 — 499500 и т. д. Примеры распространенных алгоритмов данного типа: AES (англ. Advanced Encryption Standard) - американский стандарт шифрования ГОСТ 28147-89 - отечественный стандарт шифрования данных DES (англ. Data Encryption Standard) - стандарт шифрования данных в США до AES IDEA (англ. International Data Encryption Algorithm) RC6 (Шифр Ривеста) Шифрование заменой (подстановкой) 1.1.2. Ассиметрические криптосистемы В криптосистемах с открытым ключом в алгоритмах шифрования и дешифрования используются два ключа - один для шифрования, а другой для дешифрования. Первый ключ, необходимый для шифрования, передается открыто, с его помощью отправитель шифрует сообщение. Получатель, получив шифрограмму, дешифрирует её с помощью второго секретного ключа. Перехват открытого колюча ни коим образом не позволяет дешифровать сообщение, так как его можно прочитать только с помощью второго ключа. Общий принцип шифрования ассимметричной криптосистемы:  Алгоритмы криптосистемы с открытым ключом можно использовать: 1) Как самостоятельные средства для защиты передаваемой и хранимой информации 2) Как средства распределения ключей. Обычно с помощью алгоритмов криптосистем с открытым ключом распределяют ключи, малые по объёму. А саму передачу больших информационных потоков осуществляют с помощью других алгоритмов. 3) Как средства аутентификации пользователей. Преимущества: - В больших сетях число ключей в асимметричной криптосистеме значительно меньше, чем в симметричной; - Преимущество асимметричных шифров перед симметричный шифр симметричными шифрами состоит в отсутствии необходимости предварительной передачи секретного ключа по надёжному каналу. Недостатки: - В больших сетях число ключей в асимметричной криптосистеме значительно меньше, чем в симметричной; - Низкая скорость выполнения операций зашифровки и расшифровки; - Используются более длинные ключи;1 - Трудно внести изменения. На сегодняшний день высокоэффективные системы с открытым ключом пока не найдены. Почти повсеместно принято ограничение использования криптосистем с открытым ключом - только для управления ключами и для цифровой подписи. Виды асимметричных шифров: RSA (Rivest-Shamir-Adleman, Ривест — Шамир — Адлеман) Elgamal (Шифросистема Эль-Гамаля) ГОСТ 34.10-2001 Williams System (Криптосистема Уильямса) Алгоритм RSA RSA (буквенная аббревиатура от фамилий Rivest, Shamir и Adleman) — криптографическая система с открытым ключом. Он основан на трудности разложения очень больших целых чисел на простые сомножители. В криптографической системе RSA каждый ключ состоит из пары целых чисел. Каждый участник создаёт свой открытый и закрытый ключ самостоятельно. Закрытый ключ каждый из них держит в секрете, а открытые ключи можно сообщать кому угодно или даже публиковать их. Открытый и закрытый ключи каждого участника обмена сообщениями образуют «согласованную пару» в том смысле, что они являются взаимно обратными Преимущества: Алгоритм RSA является ассиметричным, т.е. он основывается на распространении открытых ключей в сети. Это позволяет нескольким пользователям обмениваться информацией, посылаемой по незащищенным каналам связи; Недостатки: Низкая скорость шифрования Применение: Алгоритм RSA используется для защиты программного обеспечения и в схемах цифровой подписи. Также она используется в открытой системе шифрования PGP и иных системах шифрования (к примеру, DarkCryptTC и формат xdc) в сочетании с симметричными алгоритмами. Алгоритм Elgamal Схема Эль-Гамаля (Elgamal) — криптосистема с открытым ключом, основанная на трудности вычисления дискретных логарифмов в конечном поле. Схема Эль-Гамаля лежит в основе стандартов электронной цифровой подписи в США и России ГОСТ Р 34.11-94 и действующий с 1 января 2013 года ГОСТ Р 34.10 2012 - Процессы формирования и проверки электронной цифровой подписи. Алгоритм Elgamal также как и алгоритм RSA пригодный для шифрования информации и для цифровой подписи. 1.1.3. Системы блочного шифрования Это такие системы, в которых текст, имеющий большой объем, разбивается на блоки фиксированной длины, и каждый блок шифруется в отдельности, не зависимо от его положения во входной последовательности. Такие криптосистемы называются системами блочного шифрования В то же время блочные шифры обладают существенным недостатком - они размножают ошибки, возникающие в процессе передачи сообщения по каналу связи. Одиночная ошибка в шифртексте вызывает искажение примерно половины открытого текста при дешифровании. Это требует применения мощных кодов, исправляющих ошибки. Общий принцип блочного шифрования:  1.1.4. Системы потокового шифрования Это такие системы, в которых каждый символ открытого текста преобразуется в символ шифрованного текста в зависимости не только от используемого ключа, но и от его расположения в потоке открытого текста. Системы потокового шифрования близки к криптосистемам с одноразовым ключом, в которых размер ключа равен размеру шифруемого текста. Преимущества: - Не происходит размножения ошибок, возникающие в процессе передачи сообщения по каналу связи. - Высокая скорость Недостатки: Необходимость передачи информации синхронизации перед заголовком сообщения, которая должна быть принята до расшифрования любого сообщения. Это связано с тем, что если два различных сообщения шифруются на одном и том же ключе, то для расшифрования этих сообщений должна использоваться одна и та же псевдослучайная последовательность. Такое положение может создать опасную угрозу криптостойкости системы и поэтому часто используется дополнительный, случайно выбираемый ключ сообщения, который передается в начале сообщения и используется для модификации ключа шифрования. В результате разные сообщения будут шифроваться с использованием различных последовательностей. 1.2. Государственный стандарт шифрования ГОСТ 28147-89 ГОСТ 28147-89 — советский и российский стандарт симметричного шифрования, введённый в 1990 году, также является стандартом СНГ. Полное название - «ГОСТ 28147-89 Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования». Блочный шифроалгоритм. При использовании метода шифрования с гаммированием, может выполнять функции поточного шифроалгоритма. ГОСТ 28147-89 — блочный шифр с 256-битным ключом и 32 циклами преобразования, оперирующий 64-битными блоками. Основа алгоритма шифра — Сеть Фейстеля. Базовым режимом шифрования по ГОСТ 28147-89 является режим простой замены (определены также более сложные режимы гаммирование, Режим обратной связи по шифротексту гаммирование с обратной связью и режим имитовставки). |